(Terima kasih atas ide judulnya berkat Sergey G. Brester

sebres )

Kolega, tujuan artikel ini adalah keinginan untuk berbagi pengalaman operasi uji satu tahun dari kelas baru solusi IDS berdasarkan teknologi Deception.

Untuk menjaga koherensi logis dari presentasi materi, saya menganggap perlu untuk memulai dengan premis. Jadi, masalahnya:

- Serangan terarah adalah jenis serangan yang paling berbahaya, meskipun faktanya bagian mereka dalam jumlah total ancaman kecil.

- Beberapa cara yang dijamin efektif untuk melindungi perimeter (atau kompleks dari sarana tersebut) belum ditemukan.

- Sebagai aturan, serangan terarah terjadi dalam beberapa tahap. Mengatasi perimeter hanyalah salah satu dari tahap awal, yang (Anda dapat melempari saya dengan batu) tidak menyebabkan banyak kerusakan pada "korban", kecuali itu tentu saja serangan DEoS (Penghancuran layanan) (cryptographers, dll.). "Nyeri" yang sebenarnya dimulai kemudian, ketika aset yang disita mulai digunakan untuk berputar dan mengembangkan serangan "mendalam", tetapi kami tidak menyadarinya.

- Karena kita mulai menderita kerugian nyata ketika penyerang tetap mencapai tujuan serangan (server aplikasi, DBMS, penyimpanan data, repositori, elemen infrastruktur kritis), masuk akal bahwa salah satu tugas layanan IS adalah untuk menghentikan serangan sebelum kejadian menyedihkan ini. Tetapi untuk mengganggu sesuatu, Anda harus mengetahuinya terlebih dahulu. Dan semakin cepat semakin baik.

- Dengan demikian, untuk manajemen risiko yang berhasil (yaitu, untuk mengurangi kerusakan dari serangan yang ditargetkan), sangat penting untuk memiliki alat yang memberikan TTD minimum (waktu untuk mendeteksi - waktu dari saat invasi hingga saat serangan terdeteksi). Tergantung pada industri dan wilayah, periode ini rata-rata 99 hari di Amerika Serikat, 106 hari di wilayah EMEA, 172 hari di wilayah APAC (M-Tren 2017, Pandangan Dari Garis Depan, Mandiant).

- Apa yang ditawarkan pasar?

- Kotak pasir. Kontrol preventif lain yang jauh dari ideal. Ada banyak teknik yang efektif untuk mendeteksi dan menghindari kotak pasir atau solusi daftar putih. Orang-orang dari "sisi gelap" masih selangkah lebih maju.

- UEBA (profil perilaku dan sistem deteksi penyimpangan) - secara teori, ini bisa sangat efektif. Tapi, menurut saya, ini kadang di masa depan yang jauh. Dalam praktiknya, ini masih sangat mahal, tidak dapat diandalkan dan membutuhkan infrastruktur keamanan informasi dan TI yang sangat matang dan stabil, yang telah memiliki semua alat yang akan menghasilkan data untuk analisis perilaku.

- SIEM adalah alat yang baik untuk investigasi, tetapi tidak dapat melihat dan menunjukkan sesuatu pada waktunya, karena aturan korelasi adalah tanda tangan yang sama.

- Akibatnya, kebutuhan telah matang untuk instrumen yang akan:

- berhasil bekerja dalam kondisi perimeter yang sudah terganggu,

- mendeteksi serangan yang berhasil dalam mode real-time dekat terlepas dari alat dan kerentanan yang digunakan,

- tidak tergantung pada tanda tangan / aturan / skrip / kebijakan / profil dan hal-hal statis lainnya,

- tidak memerlukan ketersediaan sejumlah besar data dan sumbernya untuk analisis,

- Ini akan memungkinkan kita untuk mendefinisikan serangan bukan sebagai semacam penilaian risiko sebagai hasil dari karya "yang terbaik di dunia, dipatenkan dan karena itu ditutup matematika", yang membutuhkan penyelidikan tambahan, tetapi secara praktis sebagai peristiwa biner - "Ya, mereka menyerang kami" atau "Tidak, semuanya baik-baik saja",

- Itu universal, dapat diukur secara efektif dan benar-benar diimplementasikan dalam lingkungan yang heterogen, terlepas dari topologi jaringan fisik dan logis yang digunakan.

Solusi penipuan yang disebut sekarang mengklaim peran alat tersebut. Yaitu, solusi berdasarkan konsep hanipot yang baik, tetapi dengan tingkat implementasi yang sama sekali berbeda. Topik ini sekarang jelas meningkat.

Menurut hasil

KTT manajemen Gartner Security & Risc 2017, solusi Penipuan dimasukkan dalam strategi dan alat TOP 3 yang direkomendasikan untuk diterapkan.

Menurut laporan

TAG Cybersecurity Annual 2017 Deception, Deception adalah salah satu jalur utama pengembangan solusi IDS Intrusion Detection Systems).

Seluruh bagian dari

Laporan Status Keamanan IT Cisco terbaru tentang SCADA dibangun berdasarkan data dari salah satu pemimpin pasar TrapX Security (Israel), solusi yang telah bekerja di zona pengujian kami selama setahun sekarang.

TrapX Deception Grid memungkinkan Anda menghitung biaya dan mengoperasikan IDS yang didistribusikan secara besar-besaran secara terpusat, tanpa menambah beban lisensi dan persyaratan perangkat keras. Bahkan, TrapX adalah konstruktor yang memungkinkan Anda untuk membuat dari elemen infrastruktur TI yang ada satu mekanisme besar untuk mendeteksi serangan dari seluruh skala perusahaan, semacam jaringan terdistribusi "pensinyalan".

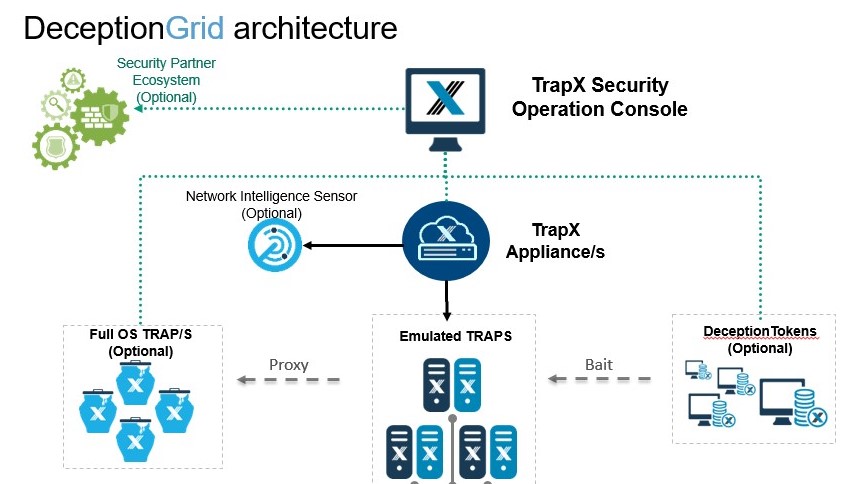

Struktur Solusi

Di laboratorium kami, kami terus-menerus mempelajari dan menguji berbagai inovasi di bidang keamanan TI. Sekarang sekitar 50 server virtual digunakan di sini, termasuk komponen TrapX Deception Grid.

Jadi, dari atas ke bawah:

- TSOC (TrapX Security Operation Console) - otak dari sistem. Ini adalah konsol manajemen pusat yang dapat Anda konfigurasi, gunakan solusi dan semua pekerjaan sehari-hari. Karena ini adalah layanan web, ia dapat digunakan di mana saja - di perimeter, di cloud atau di penyedia MSSP.

- TrapX Appliance (TSA) adalah server virtual tempat kami menggunakan port trunk untuk menghubungkan subnet yang ingin kami pantau. Juga, semua sensor jaringan kami sebenarnya "hidup" di sini.

Ada satu TSA (mwsapp1) yang digunakan di laboratorium kami, tetapi kenyataannya bisa ada banyak. Ini mungkin diperlukan dalam jaringan besar di mana tidak ada konektivitas L2 antara segmen (contoh khas adalah "Holding dan anak perusahaan" atau "Kantor pusat dan cabang Bank") atau jika ada segmen terisolasi di jaringan, misalnya, sistem kontrol proses. Di setiap cabang / segmen tersebut, Anda dapat menggunakan TSA Anda dan menghubungkannya ke TSOC tunggal, di mana semua informasi akan diproses secara terpusat. Arsitektur ini memungkinkan Anda untuk membangun sistem pemantauan terdistribusi tanpa perlu restrukturisasi mendasar jaringan atau memutus segmentasi yang ada.

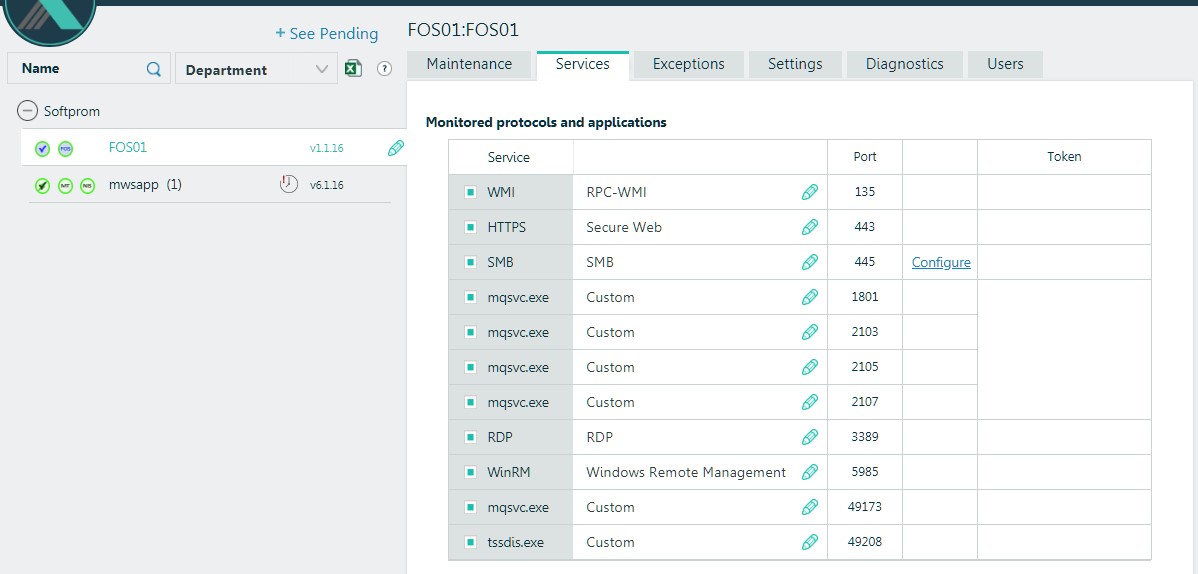

Juga, di TSA kita dapat mengirimkan salinan lalu lintas keluar melalui TAP / SPAN. Dalam hal mendeteksi koneksi dengan botnet yang terkenal, server perintah, sesi TOR, kami juga akan mendapatkan hasilnya di konsol. Network Intelligence Sensor (NIS) bertanggung jawab untuk ini. Di lingkungan kami, fungsi ini diterapkan pada firewall, jadi kami tidak menggunakannya di sini. - Application Traps (Full OS) - server tradisional berbasis Windows. Mereka tidak memerlukan banyak, karena tugas utama dari server ini adalah untuk menyediakan layanan TI ke tingkat sensor berikutnya atau untuk mengidentifikasi serangan pada aplikasi bisnis yang dapat digunakan di lingkungan Windows. Kami memiliki satu server yang terpasang di laboratorium (FOS01)

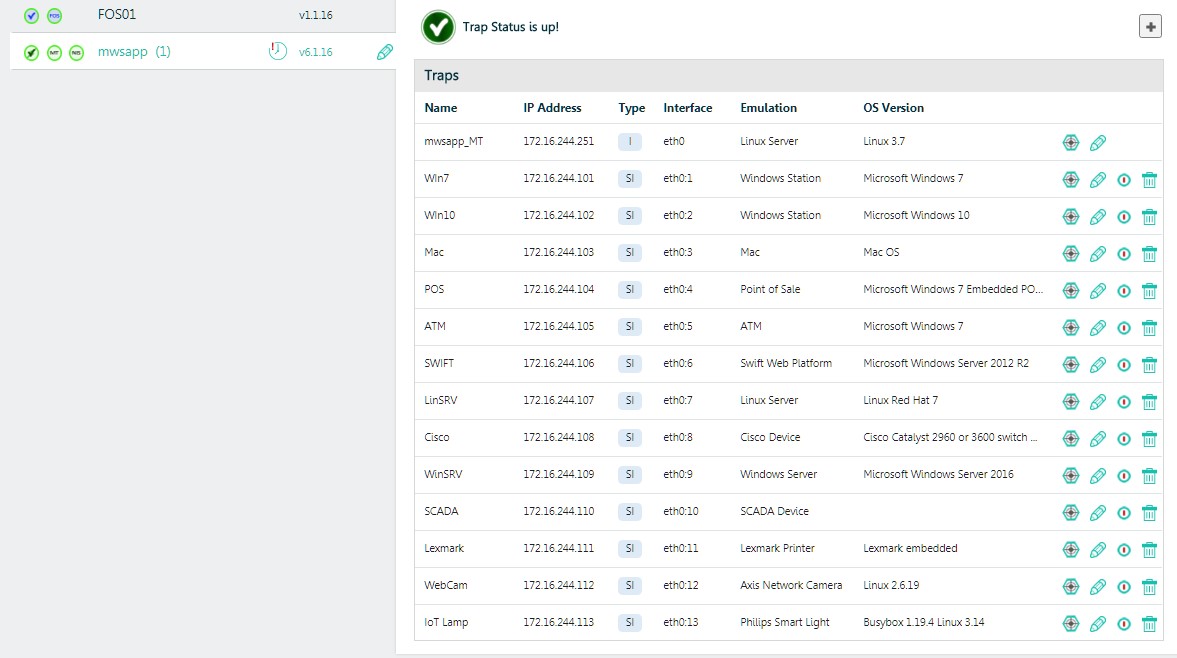

- Emulated traps - komponen utama dari solusi, yang memungkinkan kita untuk membuat bidang "tambang" yang sangat padat untuk penyerang dengan satu mesin virtual tunggal dan memenuhi jaringan perusahaan, semua vlan-s-nya, dengan sensor kami. Penyerang melihat sensor seperti itu, atau host hantu, seperti PC atau server Windows nyata, server Linux, atau perangkat lain yang kami putuskan untuk ditampilkan.

Demi bisnis dan rasa ingin tahu, kami menyebarkan "setiap makhluk berpasangan" - PC Windows dan server dari berbagai versi, server Linux, ATM dengan Windows yang tertanam, Akses Web SWIFT, printer jaringan, switch Cisco, kamera Axis IP, MacBook, PLC -peralatan dan bahkan bola lampu pintar. Total - 13 host. Secara umum, vendor merekomendasikan penempatan sensor tersebut dalam jumlah setidaknya 10% dari jumlah host nyata. Bilah atas adalah ruang alamat yang tersedia.

Poin yang sangat penting adalah bahwa setiap host tersebut bukan mesin virtual lengkap yang membutuhkan sumber daya dan lisensi. Ini adalah hambatan, emulasi, satu proses pada TSA, yang memiliki seperangkat parameter dan alamat IP. Oleh karena itu, dengan bantuan satu TSA saja, kita dapat menjenuhkan jaringan dengan ratusan host phantom yang akan bertindak sebagai sensor dalam sistem alarm. Teknologi inilah yang memungkinkan Anda untuk secara ekonomis mengukur konsep "Hanipot" secara ekonomis dalam skala perusahaan besar mana pun.

Dari sudut pandang pihak penyerang, tuan rumah ini menarik karena mengandung kerentanan dan terlihat target yang relatif mudah. Penyerang melihat layanan pada host ini dan dapat berinteraksi dengan mereka, menyerang mereka menggunakan alat dan protokol standar (smb / wmi / ssh / telnet / web / dnp / bonjour / Modbus, dll.). Tetapi menggunakan host ini untuk mengembangkan serangan dan meluncurkan kode Anda tidak mungkin.

- Kombinasi kedua teknologi ini (FullOS dan emulated traps) memungkinkan kami untuk mencapai probabilitas statistik yang tinggi bahwa penyerang cepat atau lambat akan menemukan elemen jaringan sinyal kami. Tetapi bagaimana cara membuat probabilitas ini mendekati 100%?

Token yang disebut (Token penipuan) memasuki pertempuran. Berkat mereka, kami dapat memasukkan IDS terdistribusi kami ke semua PC dan server perusahaan yang tersedia. Token ditempatkan pada pengguna PC nyata. Penting untuk dipahami bahwa token bukan agen yang menghabiskan sumber daya dan dapat menyebabkan konflik. Token adalah elemen informasi pasif, semacam "remah roti" untuk pihak yang menyerang, yang membawanya ke perangkap. Misalnya, drive jaringan yang dipetakan, bookmark ke admin web palsu di browser dan kata sandi yang disimpan untuk mereka, sesi ssh / rdp / winscp yang disimpan, jebakan kami dengan komentar di file host, kata sandi yang disimpan dalam memori, kredensial pengguna yang tidak ada, file kantor, pembukaan yang akan memicu sistem, dan banyak lagi. Dengan demikian, kami menempatkan penyerang di lingkungan yang terdistorsi yang jenuh dengan vektor-vektor serangan yang tidak benar-benar menimbulkan ancaman bagi kami, tetapi sebaliknya. Dan dia tidak memiliki cara untuk menentukan di mana informasi yang benar, dan di mana salah. Dengan demikian, kami tidak hanya memberikan definisi cepat tentang serangan, tetapi juga secara signifikan memperlambat kemajuannya.

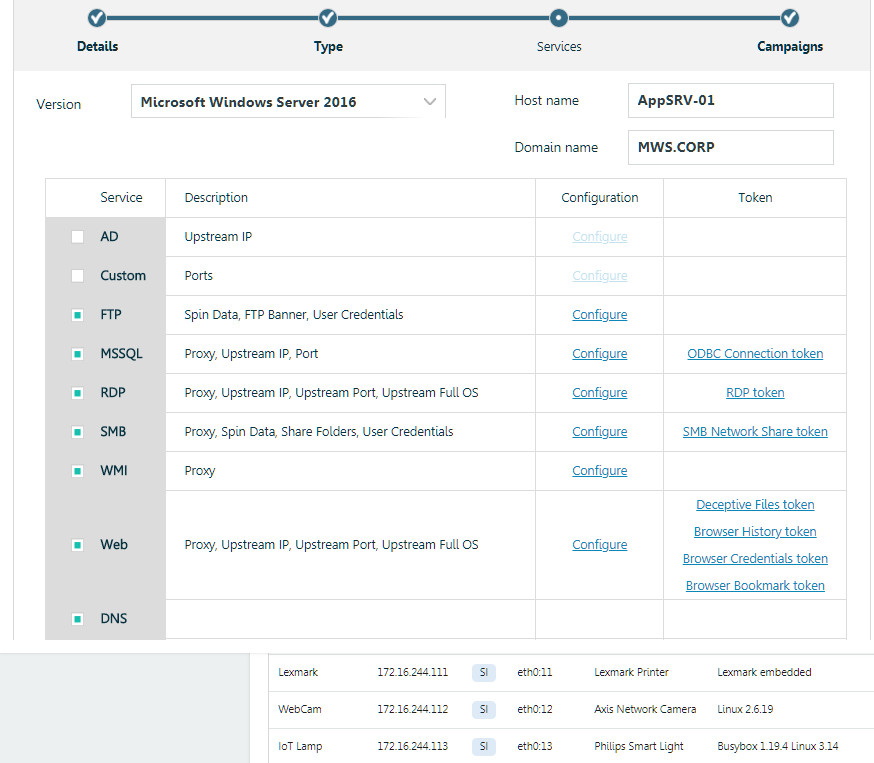

Contoh membuat perangkap jaringan dan token pengaturan. Antarmuka yang ramah dan pengeditan manual konfigurasi, skrip, dll.

Contoh membuat perangkap jaringan dan token pengaturan. Antarmuka yang ramah dan pengeditan manual konfigurasi, skrip, dll.Di lingkungan kami, kami mengkonfigurasi dan menempatkan sejumlah token tersebut pada FOS01 yang menjalankan Windows Server 2012R2 dan tes PC di Windows 7. Mesin-mesin ini menjalankan RDP dan kami secara berkala "memposting" di DMZ, yang juga menampilkan sejumlah sensor kami (emulated traps). Jadi, kita mendapatkan aliran insiden yang konstan, dengan kata lain, secara alami.

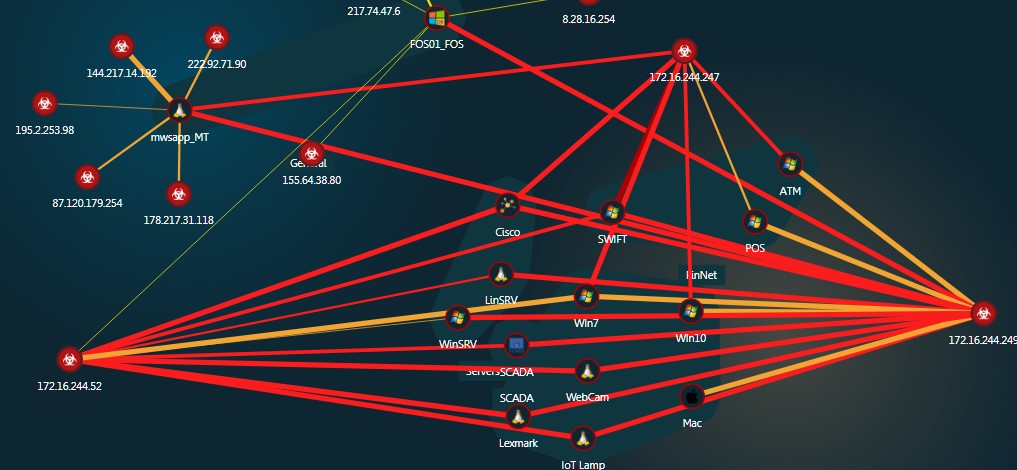

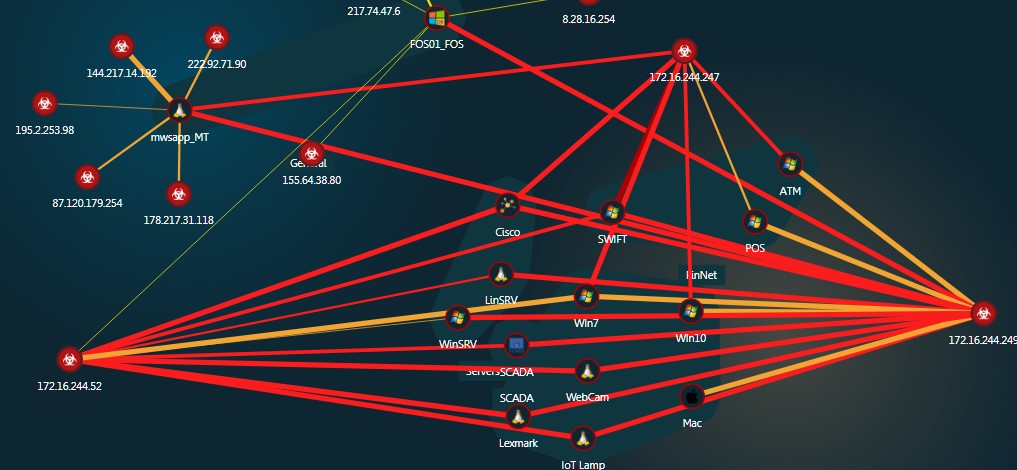

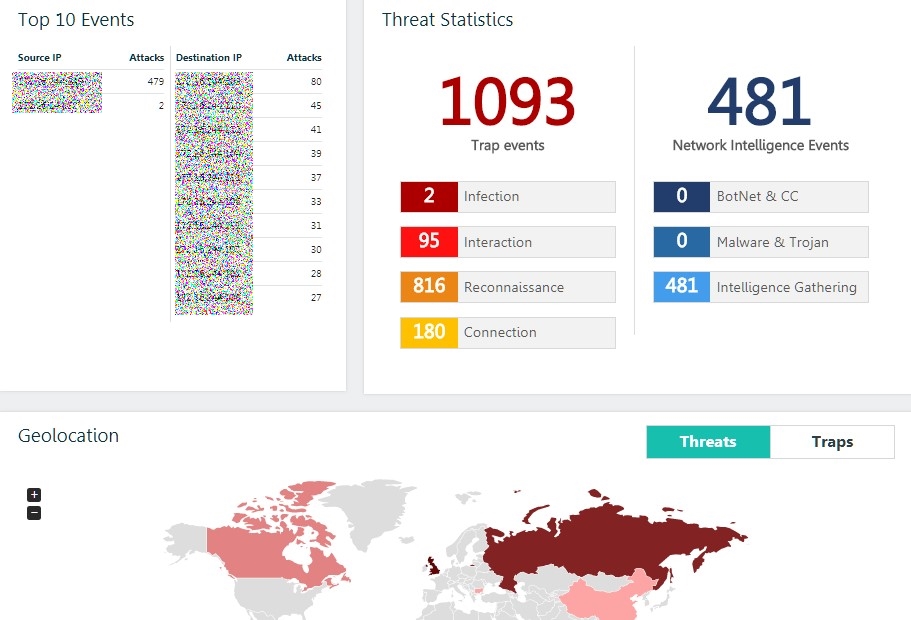

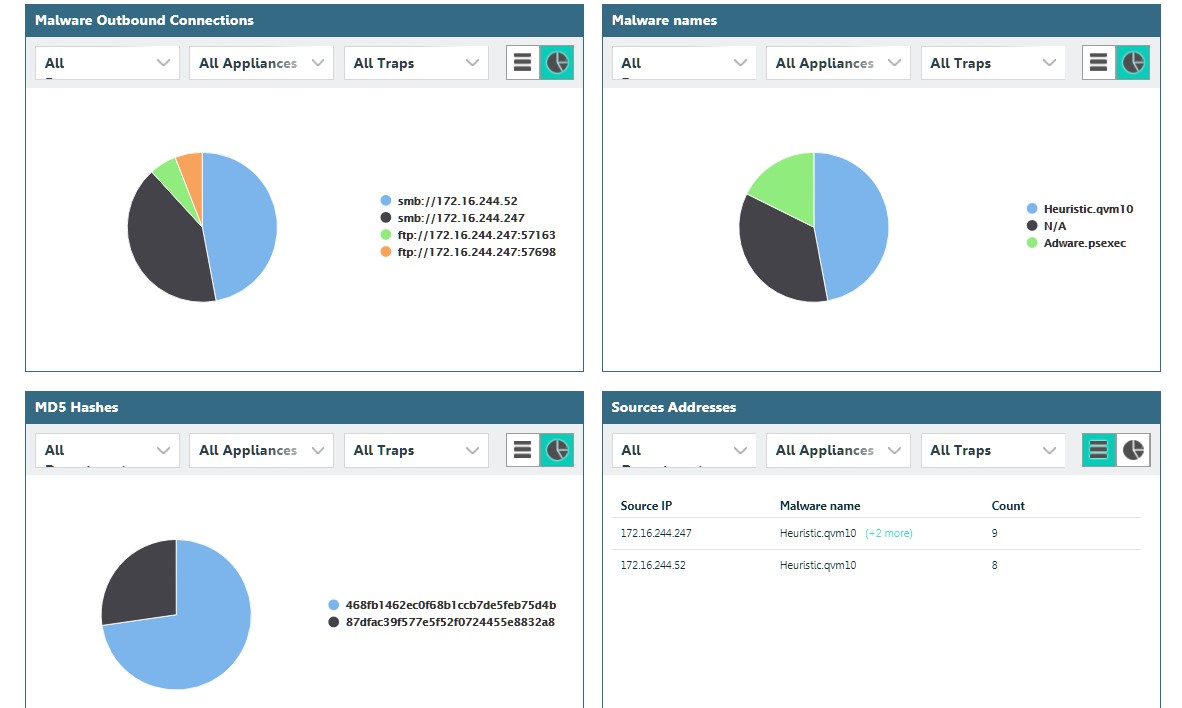

Jadi, statistik singkat untuk tahun ini:

56 208 - insiden dicatat

2 912 - host sumber serangan terdeteksi.

Interaktif, peta serangan yang dapat diklik

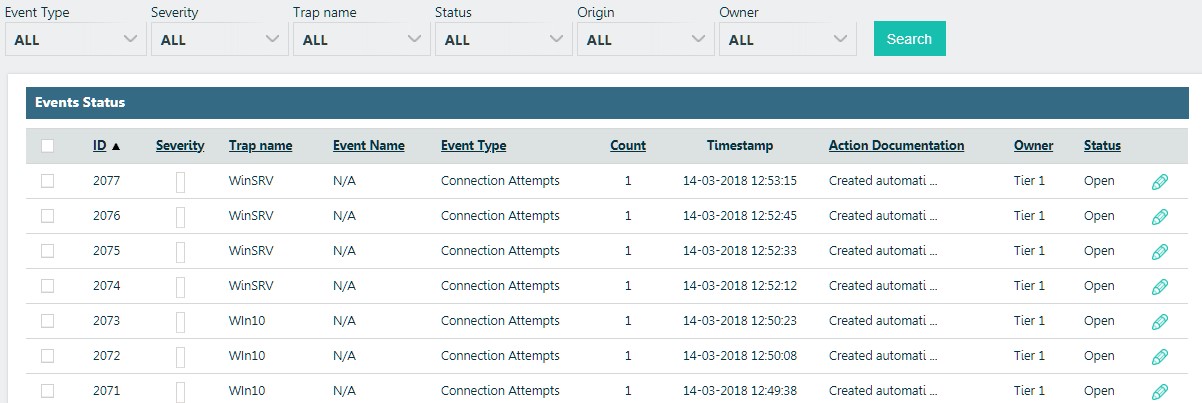

Interaktif, peta serangan yang dapat diklikPada saat yang sama, solusinya tidak menghasilkan mega-log atau umpan peristiwa apa pun, yang membutuhkan waktu lama untuk dipahami. Alih-alih, solusi itu sendiri mengklasifikasikan peristiwa berdasarkan jenisnya dan memungkinkan tim IS untuk fokus terutama pada yang paling berbahaya - ketika pihak penyerang mencoba meningkatkan sesi kontrol (interaksi) atau ketika muatan biner (infeksi) muncul di lalu lintas kami.

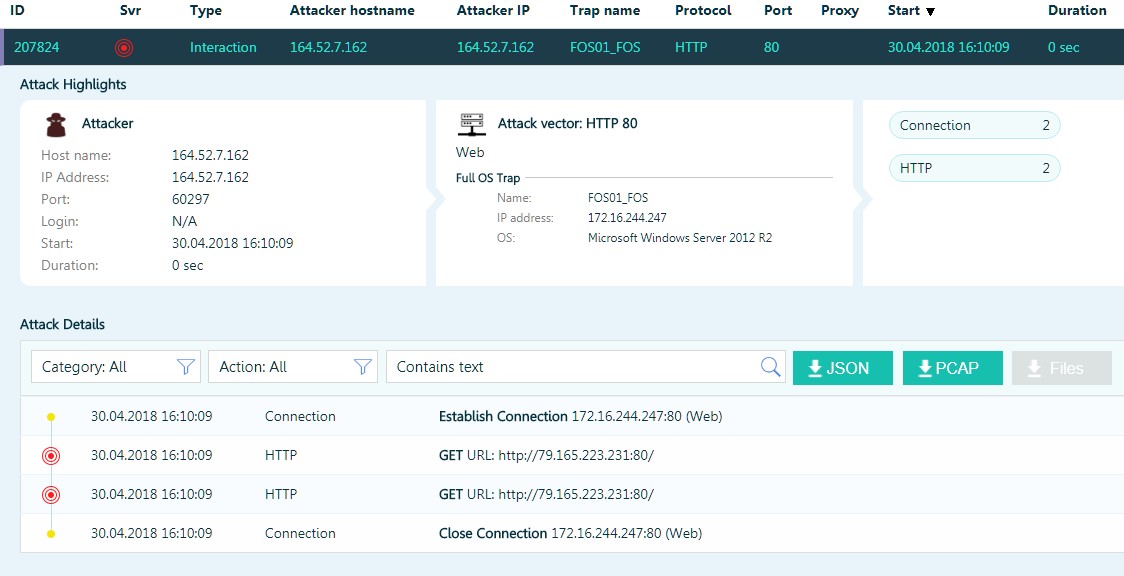

Semua informasi tentang acara dapat dibaca dan disajikan, menurut pendapat saya, dalam bentuk yang mudah dipahami bahkan untuk pengguna dengan pengetahuan dasar di bidang keamanan informasi.

Sebagian besar insiden yang dilaporkan adalah upaya untuk memindai host kami atau koneksi tunggal.

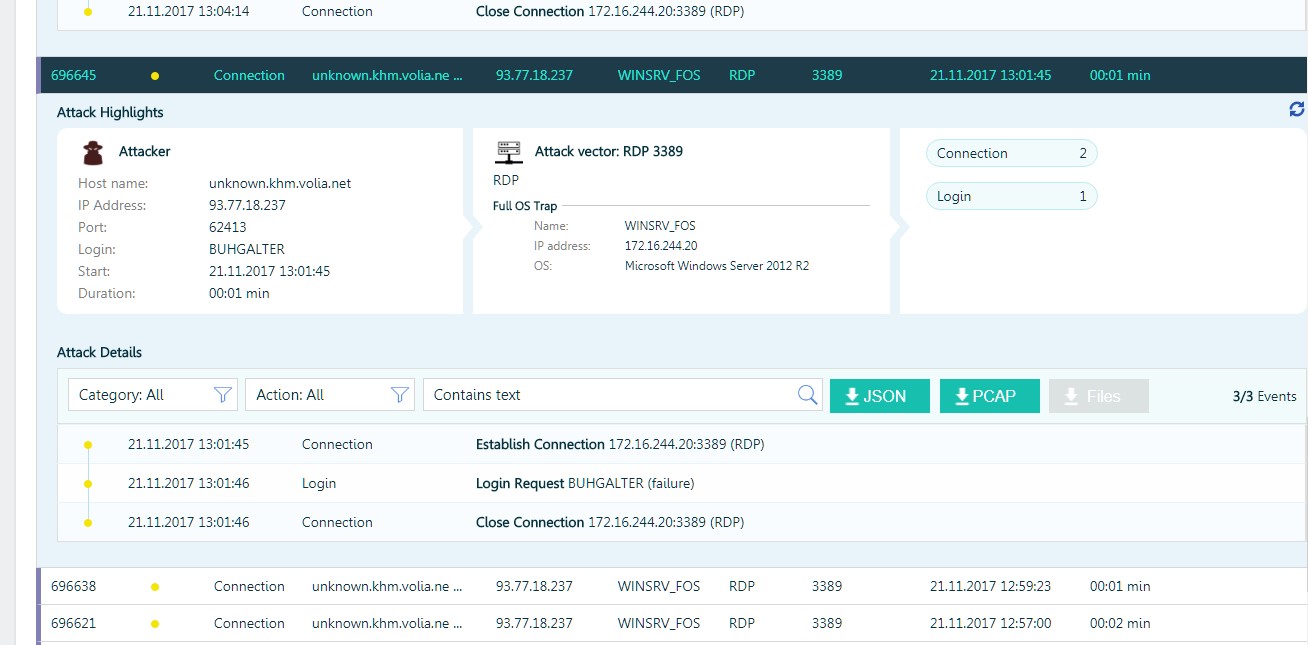

Atau upaya menebak kata sandi untuk RDP

Tetapi ada kasus yang lebih menarik, terutama ketika penyerang “berhasil” mengambil kata sandi untuk RDP dan mendapatkan akses ke jaringan lokal.

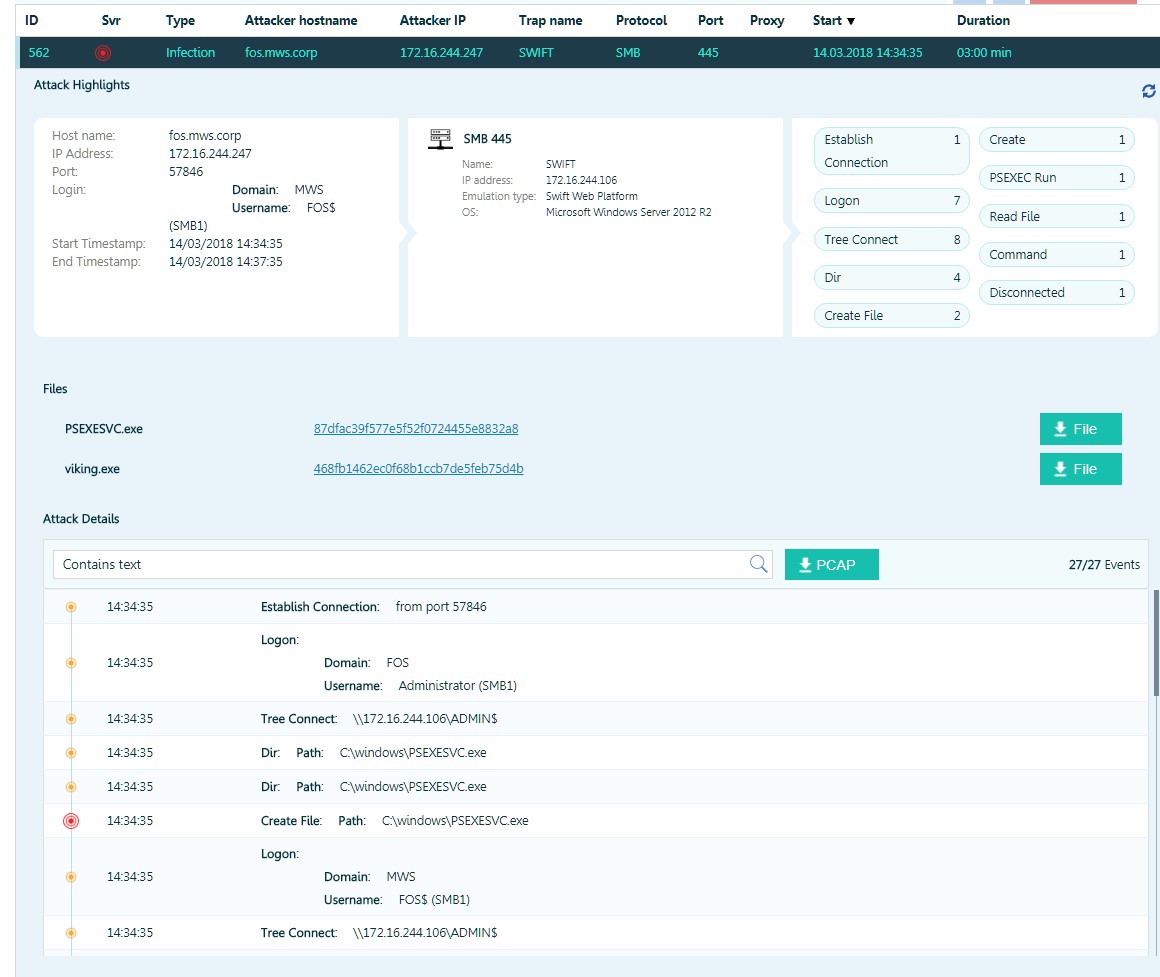

Seorang penyerang sedang mencoba mengeksekusi kode menggunakan psexec.

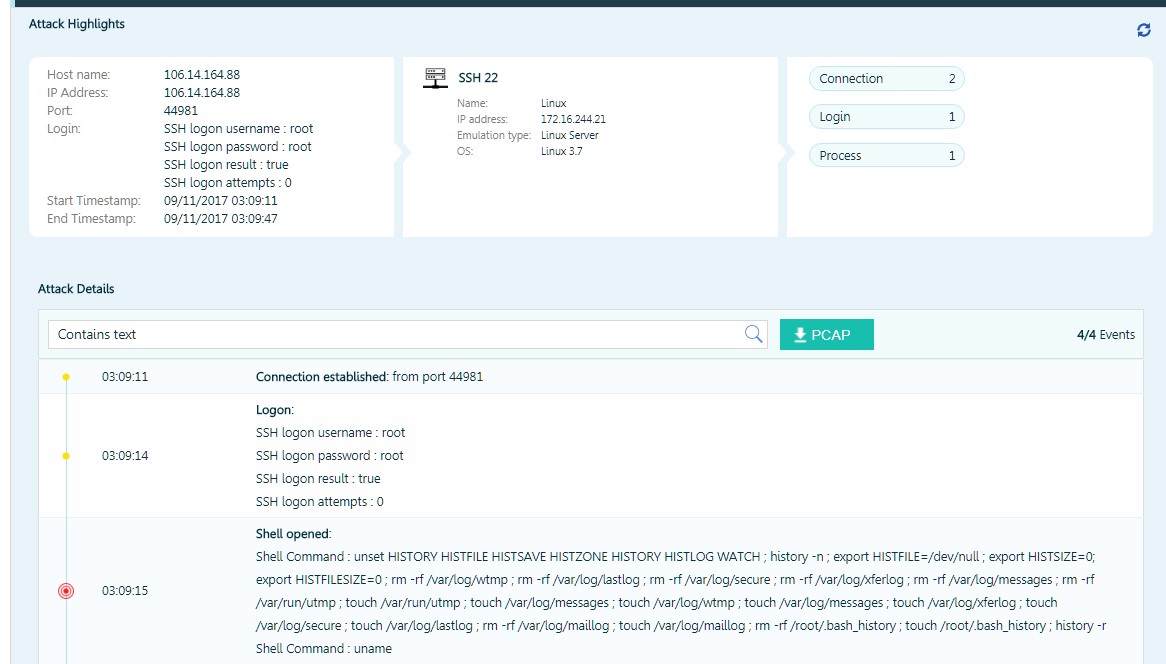

Penyerang menemukan sesi tersimpan yang menjebaknya sebagai server Linux. Segera setelah terhubung dengan satu set perintah yang telah ditentukan, ia mencoba untuk menghancurkan semua file log dan variabel sistem yang sesuai.

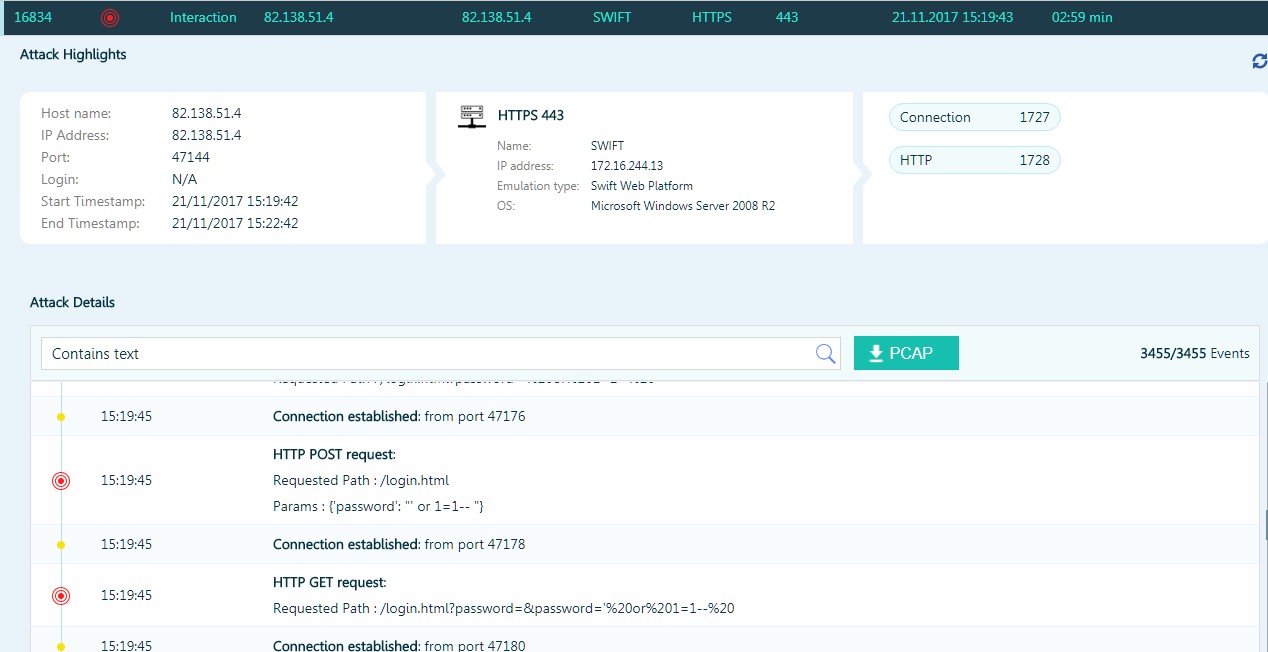

Penyerang berusaha untuk menyuntikkan SQL ke dalam perangkap yang meniru SWIFT Web Access.

Selain serangan "alami" seperti itu, kami melakukan sejumlah tes kami sendiri. Salah satu yang paling indikatif adalah menguji waktu deteksi cacing jaringan pada jaringan. Untuk melakukan ini, kami menggunakan alat dari GuardiCore yang disebut

Infection Monkey . Ini adalah worm jaringan yang dapat menangkap Windows dan Linux, tetapi tanpa semacam "payload".

Kami mengerahkan pusat komando lokal, meluncurkan instance worm pertama di salah satu mesin dan menerima pemberitahuan pertama di konsol TrapX dalam waktu kurang dari satu setengah menit. Rata-rata TTD 90 detik berbanding 106 hari ...

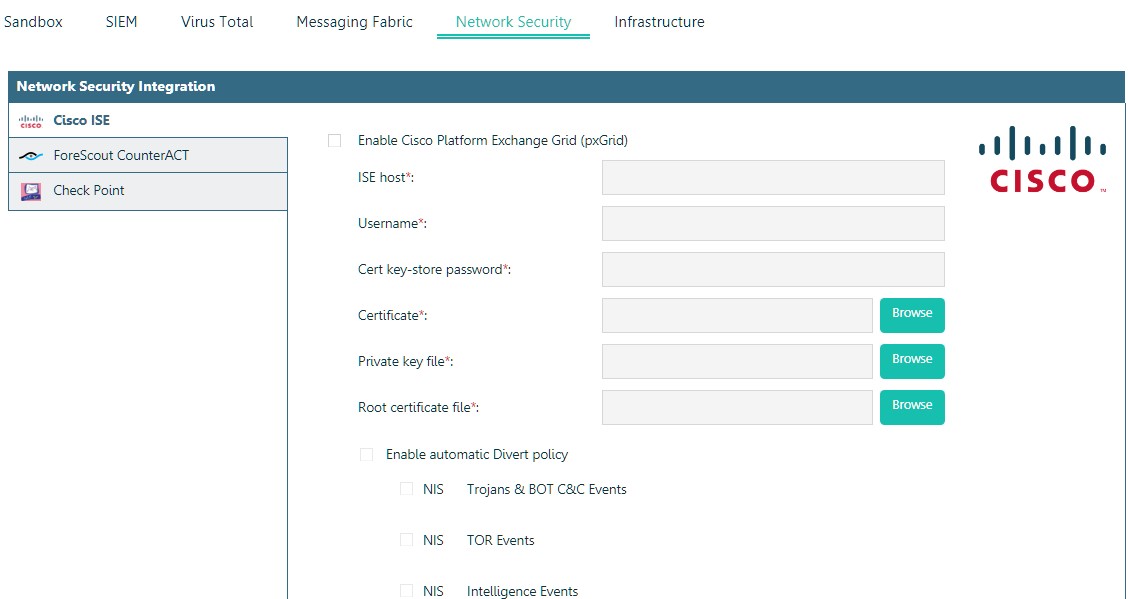

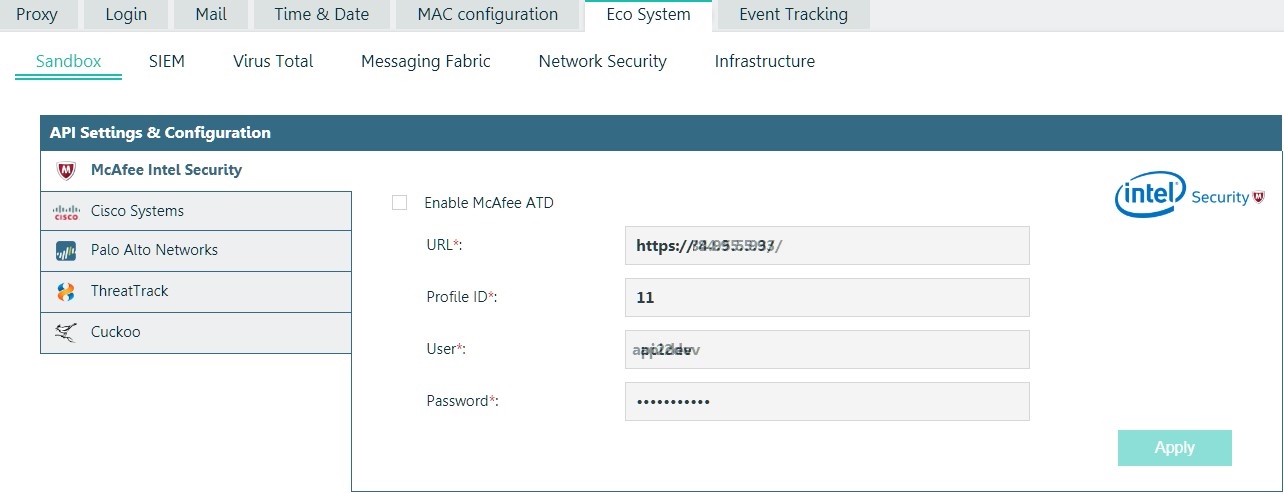

Berkat kemampuan untuk berintegrasi dengan kelas solusi lain, kami hanya dapat beralih dari deteksi cepat ancaman ke respons otomatis terhadapnya.

Misalnya, integrasi dengan sistem NAC (Network Access Control) atau dengan CarbonBlack akan secara otomatis memutuskan sambungan PC yang terkompromikan dari jaringan.

Integrasi dengan kotak pasir memungkinkan Anda mentransfer file yang terlibat dalam serangan untuk analisis secara otomatis.

Integrasi McAfee

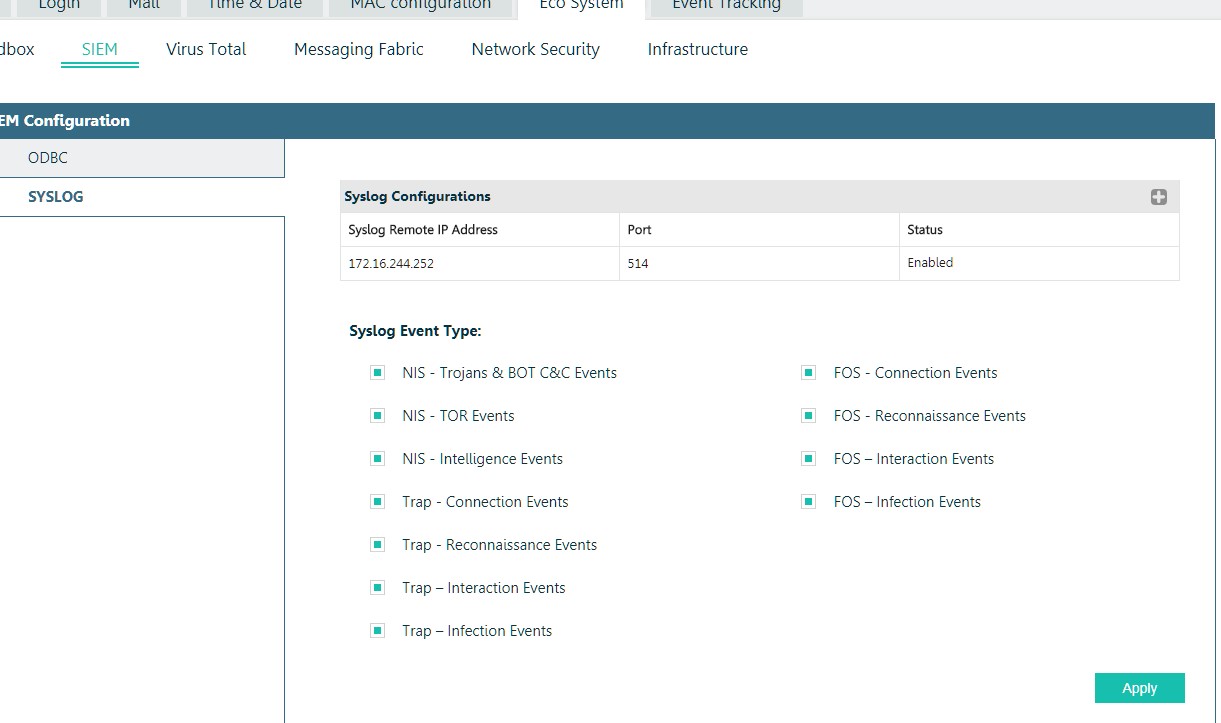

Solusi ini juga memiliki sistem korelasi peristiwa bawaannya sendiri.

Tetapi kemampuannya tidak cocok untuk kami, jadi kami mengintegrasikannya dengan HP ArcSight.

Sistem tiket bawaan membantu mengatasi ancaman yang terdeteksi "di seluruh dunia".

Karena solusi "dari awal" dikembangkan untuk kebutuhan lembaga pemerintah dan segmen perusahaan besar, maka, tentu saja, model akses berbasis peran, integrasi dengan AD, sistem laporan dan pemicu yang dikembangkan (peringatan acara), orkestrasi untuk struktur holding besar atau penyedia MSSP diimplementasikan di sana.

Alih-alih resume

Jika ada sistem pemantauan serupa yang, secara kiasan, menutupi punggung kita, maka dengan kompromi perimeter, semuanya baru saja dimulai. Yang paling penting, ada peluang nyata untuk menangani insiden keamanan informasi, dan tidak berurusan dengan konsekuensinya.