Pekan lalu ditandai oleh beberapa berita menarik dari dunia internet yang tidak aman, dan acara utama, tentu saja, adalah studi tentang kunci pintar Tapplock (

berita ,

laporan asli ). Andrew Tierney, seorang peneliti di Pen Test Partners, tidak hanya melewati perlindungan kunci elektronik, tetapi juga menemukan tidak adanya sistem keamanan di bagian "digital" perangkat.

Kastil Tapplock pertama kali ditampilkan sebagai sebuah konsep pada tahun 2016, pada saat yang sama pencipta perangkat meluncurkan kampanye di

Indiegogo , berencana untuk mengumpulkan $ 40.000 untuk membawa prototipe jadi ke pikiran dan melepaskan batch pertama perangkat. "Kunci pintar pertama di dunia dengan pemindai sidik jari" menjanjikan kemudahan luar biasa karena tidak adanya gantungan kunci berat di saku, konektivitas ke smartphone, dan kemampuan untuk berbagi akses dengan teman, kemampuan kontrol melalui Bluetooth dan membuka kunci jarak jauh. Namun: keamanan luar biasa, termasuk enkripsi AES-128 tingkat militer. Dan kunci ini perlu diisi.

Tentu saja, kita tahu bahwa membuktikan keandalan dengan menentukan standar enkripsi tidak ada gunanya, tetapi jangan langsung membahas bagian komputer, tetapi di sini kita memiliki cara untuk memastikan keamanan fisik. Kisah kegagalan ini sebenarnya dimulai dengan video di YouTube, di saluran JerryRigEverything yang populer, yang sama sekali bukan tentang Internet dan keamanan, tetapi tentang analisis perangkat yang datang ke tangan. Penulis video menunjukkan cara memintas enkripsi yang disetujui tentara dengan obeng.

Di sini, Andrew Tierney menjadi tertarik pada video ini, membeli kunci ($ 84 di

situs resmi ) dan, sebagai permulaan, menemukan bahwa bintang obeng YouTube tampaknya salah. Andrew tidak berhasil membongkar kunci seperti yang terjadi dengan cracker sebelumnya, meskipun menggunakan tuas terpaku erat dari pemegang untuk GoPro dan alat improvisasi lainnya di bagian dalam penutup. Rupanya, ada sampel yang rusak, dan reputasi Tapplock sepenuhnya pulih. Hah?

Tidak! Sayang sekali, banyak sekali lelucon yang sia-sia. Oke, pernyataan awal oleh pengembang kastil tentang tingkat keamanan tertinggi umumnya diragukan: ini adalah kunci kecil biasa, meskipun dengan baterai. Tidak perlu meretas AES, pemotong baut berukuran sedang akan melakukan ini. Peneliti Andrew Tierney memutuskan untuk melihat bagian digital dan pertama kali menemukan bahwa kunci berkomunikasi dengan smartphone melalui bluetooth melalui HTTP, tanpa menggunakan enkripsi (meskipun AES-128 yang sama pada awalnya diumumkan untuk bagian bluetooth!). Analisis lalu lintas memungkinkan kami mengidentifikasi jalur yang mengidentifikasi perangkat sebagai tepercaya, dan dalam semua kasus, itu tetap tidak berubah. Menggunakan fungsi "berbagi dengan teman" yang sama, Anda, pada kenyataannya, memberinya "kata sandi" tetap, yang kemudian, ternyata, tidak dapat ditarik kembali. Selain itu, semakin jelas bahwa bahkan decoupling lengkap kunci dari telepon pemilik (untuk dijual kembali, misalnya) tidak mengubah kode otorisasi.

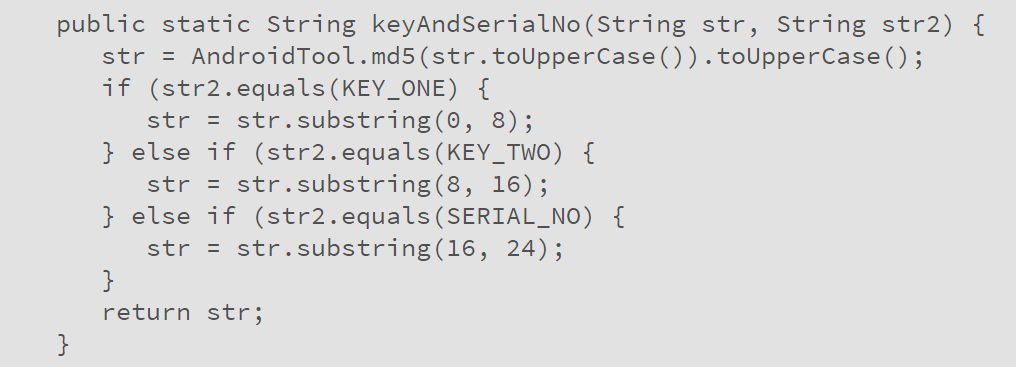

Bagaimana? Dan begitulah. Cara untuk menghasilkan kode ini membantu akhirnya mematahkan ilusi perlindungan. Ternyata, Anda hanya perlu alamat MAC dari modul Bluetooth Low Energy bawaan untuk ini. Alamat MAC yang sama dengan modul yang disiarkan secara terbuka kepada semua orang. Akibatnya, menjadi mungkin untuk meretas Tapplock di dekatnya (dalam kisaran bluetooth), dalam hitungan detik, dari jarak jauh dan mudah. Peneliti memberi tahu pabrikan, di tempat yang sama mereka menjawab sesuatu seperti: "Terima kasih,

tapi kami tahu ." Mengingat bahwa ini bahkan bukan kerentanan dan metode pengelakan perlindungan ada di permukaan, Andrew menetapkan tenggat waktu yang tidak biasa sebelum pengungkapan informasi dalam tujuh hari, setelah itu ia menerbitkan sebuah penelitian. Tapplock merespons dengan janji yang tidak jelas tentang

pembaruan . Kemudian, perombakan lengkap dari perangkat lunak itu dijanjikan, dan tampaknya bahkan ada peluang teoretis untuk memperbaiki situasi - ini bukan tentang perangkat kerasnya. Mungkinkah memperbaiki reputasi? Mari kita lihat sekarang bahwa perangkat Tapplock masih dijual, meskipun liputan media agak luas tentang masalahnya.

By the way, tentang kebangkrutan karena kerentanan. Tahun lalu, kami menulis tentang

kerentanan mainan yang terhubung ke Internet yang dibuat dengan merek Cloudpets. Dalam cerita itu, nol perlindungan sudah akrab bagi dunia IoT, dan bahkan dengan kebocoran data yang sangat pribadi, baik, dan komentar manajemen eksotis dalam gaya "itu normal, semua orang melakukannya dengan cara itu."

Jadi, sejak itu pabrikan mainan sudah tutup, tetapi masalah keamanan perangkat yang sudah terjual belum hilang. Selain itu, para peneliti menemukan beberapa lubang baru di dalamnya (

berita ), mainan terus mengetuk domain untuk sinkronisasi, yang dijual dan mungkin dicegat di masa depan. Jika Anda berpikir tentang jutaan perangkat IoT yang sudah terjual dengan perlindungan yang tidak dapat dipahami atau tidak ada, itu menjadi sangat menyedihkan. Satu-satunya "alasan untuk optimisme" adalah sejauh ini bukan kunci, dan bukan beruang dengan Wi-Fi yang menyerang, tetapi router, di mana semuanya juga sangat buruk, tetapi tidak terlalu buruk. Jadi kita hidup.

Penafian: Pendapat yang diungkapkan dalam intisari ini mungkin tidak selalu bertepatan dengan posisi resmi Kaspersky Lab. Para editor yang terhormat umumnya merekomendasikan untuk memperlakukan setiap pendapat dengan skeptis yang sehat.