Laboratorium virus ESET menemukan RAT Android baru (Alat Administrasi Jarak Jauh) yang menggunakan protokol Telegram untuk mengelola dan mengekstrak data. Awalnya, kami menarik perhatian pada peningkatan aktivitas

IRRAT dan

TeleRAT yang sudah diketahui, tetapi kemudian, setelah memahami apa yang terjadi, kami menemukan keluarga yang sama sekali baru. RAT baru telah aktif setidaknya sejak Agustus 2017. Pada bulan Maret 2018, kode sumber Malvari didistribusikan melalui saluran Telegram peretas, sebagai akibatnya ratusan modifikasi saat ini beroperasi di alam liar.

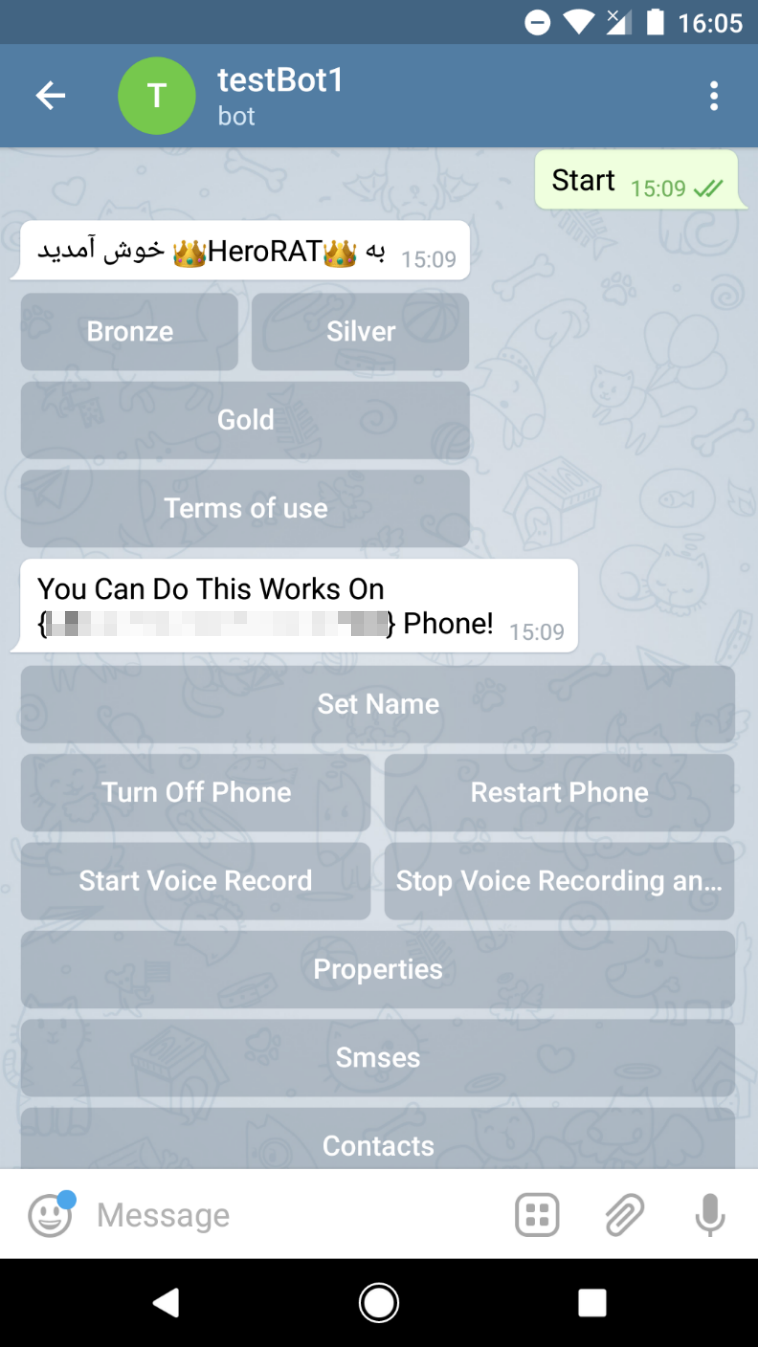

Satu versi berbeda dari yang lain. Meskipun ketersediaan kode sumber, itu dijual dengan nama komersial HeroRat melalui saluran Telegram khusus. Para penulis menawarkan HeroRat untuk digunakan sesuai dengan model Malware-as-a-Service. Malvar tersedia dalam tiga level trim dengan berbagai fungsi dan saluran dukungan video. Tidak jelas apakah opsi ini ditulis berdasarkan kode gabungan atau, sebaliknya, adalah asli, kode sumber yang kemudian muncul di jaringan.

Bagaimana cara kerjanya

Penyerang mendistribusikan RAT melalui toko aplikasi Android, jaringan sosial, dan kurir instan. Kami melihat bagaimana program jahat disamarkan sebagai aplikasi yang menjanjikan bitcoin sebagai hadiah, internet seluler gratis, atau menipu pelanggan di jejaring sosial. Di Google Play, malvari ini tidak ditemukan. Sebagian besar infeksi tercatat di Iran.

Gambar 1. Beberapa aplikasi yang digunakan untuk mendistribusikan RAT

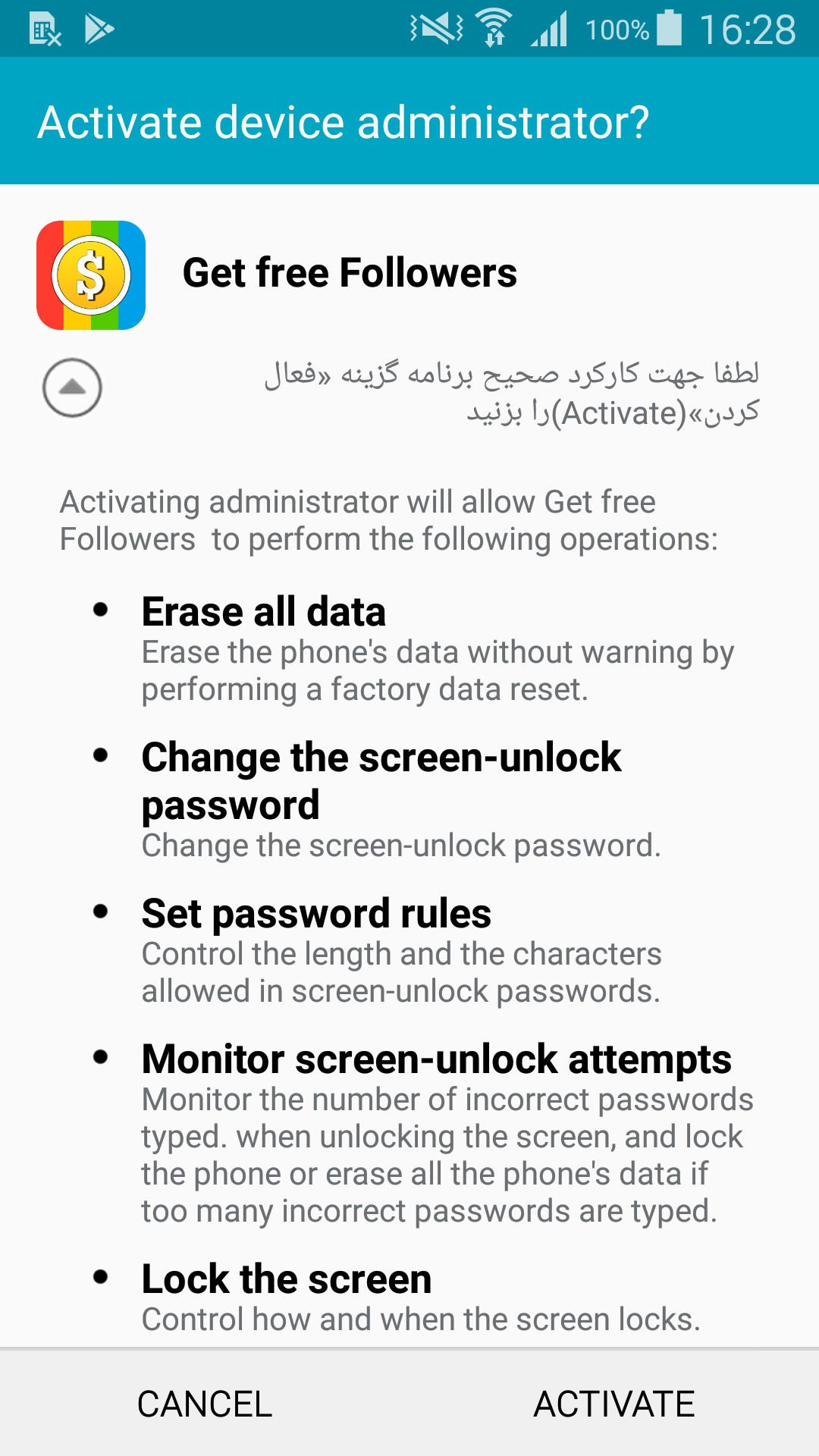

Gambar 1. Beberapa aplikasi yang digunakan untuk mendistribusikan RATMalware ini kompatibel dengan semua versi Android. Pengguna diminta untuk menerima permintaan izin (kadang-kadang termasuk mengaktifkan aplikasi sebagai administrator perangkat), yang menggunakan rekayasa sosial.

Gambar 2. RAT meminta hak administrator perangkat

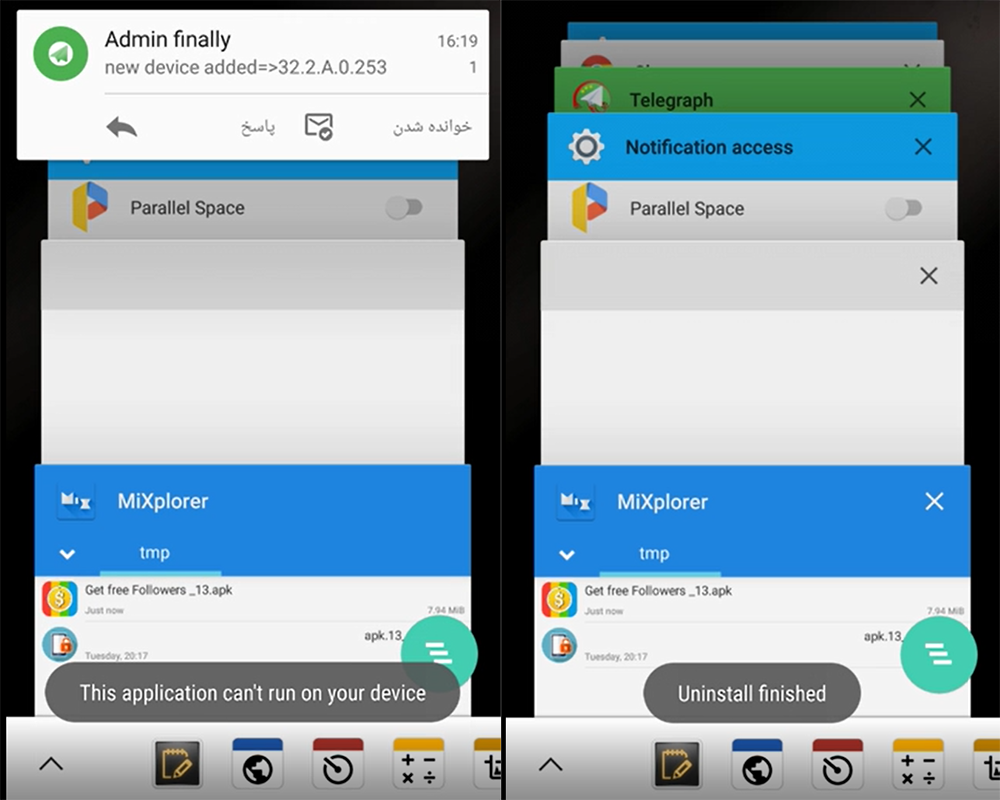

Gambar 2. RAT meminta hak administrator perangkatSetelah menginstal dan menjalankan aplikasi jahat, jendela sembul kecil muncul di layar. Ini melaporkan bahwa program tidak dapat bekerja pada perangkat dan akan dihapus. Kami melihat sampel dengan pesan dalam bahasa Inggris dan Persia (tergantung pada pengaturan bahasa perangkat).

Ketika penghapusan selesai, ikon aplikasi akan hilang. Pada saat yang sama, perangkat yang terinfeksi baru akan terdaftar di sisi penyerang.

Gambar 3. Peragaan pemasangan HeroRat pada perangkat (tangkapan layar dari video pelatihan penulis Malvari)

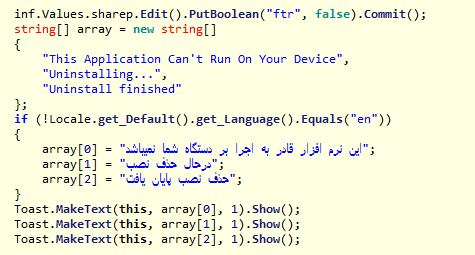

Gambar 3. Peragaan pemasangan HeroRat pada perangkat (tangkapan layar dari video pelatihan penulis Malvari) Gambar 4. Kode sumber Malvari dengan pesan penghapusan palsu dalam bahasa Inggris dan Persia

Gambar 4. Kode sumber Malvari dengan pesan penghapusan palsu dalam bahasa Inggris dan PersiaSetelah mendapatkan akses ke perangkat yang disusupi, penyerang menggunakan

kemampuan bot Telegram untuk mengontrol perangkat baru. Setiap perangkat yang terinfeksi dikendalikan oleh bot, dikonfigurasi dan dikendalikan melalui aplikasi Telegram.

Malware ini memiliki beragam alat pemata-mata dan pengusiran file, termasuk mencegat pesan teks dan kontak, mengirim pesan teks dan panggilan, merekam suara dan mengambil tangkapan layar, mencari perangkat dan mengelola pengaturannya.

HeroRat dijual dalam tiga level trim (paket perunggu, perak dan emas) masing-masing seharga 25, 50 dan 100 dolar. Kode sumber dari penulis HeroRat ditawarkan untuk dibeli seharga $ 650.

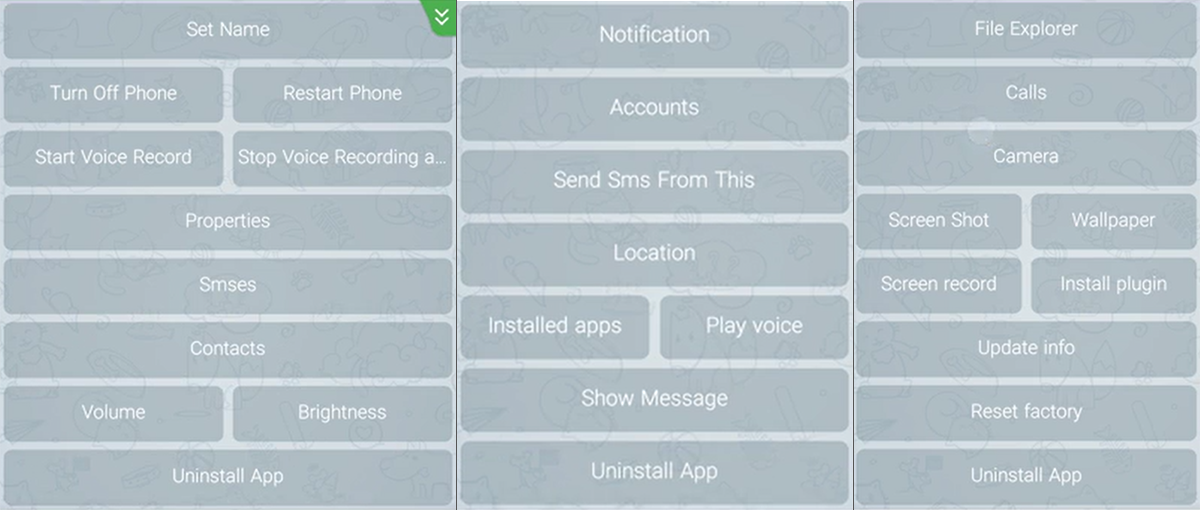

Fungsi HeroRat diakses melalui tombol interaktif di antarmuka bot Telegram. Penyerang dapat mengontrol perangkat yang terinfeksi dengan mengklik tombol yang tersedia dalam versi RAT yang mereka bayar dan gunakan.

Gambar 5. Panel Kontrol HeroRat

Gambar 5. Panel Kontrol HeroRat Gambar 6. Fungsi HeroRat (dari kiri ke kanan): paket perunggu, perak dan emas (tangkapan layar dari video pelatihan penulis malvari)

Gambar 6. Fungsi HeroRat (dari kiri ke kanan): paket perunggu, perak dan emas (tangkapan layar dari video pelatihan penulis malvari)Berbeda dengan RAT Android yang sebelumnya dipelajari yang menggunakan Telegram, yang ditulis dalam Android Java standar, keluarga baru ini dikembangkan dari awal di C # menggunakan kerangka

Xamarin , sebuah kombinasi langka untuk malware Android.

Metode komunikasi melalui protokol Telegram disesuaikan dengan bahasa pemrograman - alih-alih

API Telegram Bot , yang digunakan oleh RAT yang dipelajari sebelumnya, keluarga baru menggunakan

Telesharp , perpustakaan untuk membuat bot Telegram dalam C #.

Transmisi perintah dan eksfiltrasi data dari perangkat yang terinfeksi sepenuhnya tercakup oleh protokol Telegram - tindakan ini ditujukan untuk melawan deteksi berdasarkan lalu lintas ke server unduhan yang dikenal.

Indikator infeksi

System.OS - 896FFA6CB6D7789662ACEDC3F9C024A0 - Android / Agent.AQO

Andro.OS - E16349E8BB8F76DCFF973CB71E9EA59E - Android / Spy.Agent.AMS

FreeInterNet.OS - 0E6FDBDF1FB1E758D2352407D4DBF91E - Android / Agent.AQO