Melanjutkan seri tutorial Check Point kami. Kali ini kita akan membahas salah satu topik favorit saya, yaitu

IPS (Intrusion Prevention System) Dalam Bahasa Rusia - sistem pencegahan intrusi. Selain itu, penekanannya adalah pada Pencegahan (yaitu pencegahan)! Salah satu kredo utama Check Point adalah: "

Kami Mencegah, tidak mendeteksi! " Secara pribadi, saya setuju dengan posisi ini. Apa gunanya deteksi jika Anda diserang oleh seorang penyandi, misalnya? Komputer terenkripsi akan memberi tahu Anda bahwa ada serangan. Dalam kenyataan saat ini perlu untuk menjaga Prevent. Dan IPS di sini dapat membantu dengan sangat baik.

Namun, baru-baru ini ada beberapa pengabaian terhadap kelas perlindungan ini, dengan mengatakan "

IPS tidak lagi relevan dan tidak masuk akal untuk menggunakannya ." Menurut pendapat saya, pendapat ini adalah kesalahan yang tidak termaafkan. Sebenarnya dalam pelajaran ini saya akan mencoba menggambarkan kesalahpahaman utama yang ada tentang IPS. Lalu, sebagai bagian dari lab, saya akan menunjukkan kepada Anda bagaimana IPS membantu memperkuat keamanan jaringan Anda. Dan tentu saja saya akan mencoba memberi tahu Anda cara memaksimalkan alat bermanfaat ini, pengaturan apa yang harus diperhatikan dan apa yang perlu Anda ingat termasuk IPS.

Pelajarannya ternyata sangat panjang, jadi saya membaginya menjadi dua bagian. Bagian pertama akan murni teoretis, dan yang kedua sudah sepenuhnya dikhususkan untuk praktik dalam bentuk pekerjaan laboratorium. Semoga ini akan menarik.

Spoiler - Di akhir artikel, pelajaran video jika lebih nyaman bagi seseorang untuk menonton daripada membaca. Sejarah singkat IPS

Saya ingin memulai dengan beberapa fitur historis. Faktanya, IPS adalah kasus khusus

IDS (

Intrusion Detection System -

Intrusion Detection System atau SOV, seperti yang biasa disebut di Rusia).

Gagasan membuat IDS muncul setelah publikasi artikel "

Pemantauan dan Pengawasan Ancaman Keamanan Komputer " oleh James Anderson, sudah pada tahun

1980 ! Artikel yang agak menghibur dan yang paling penting relevan untuk hari ini.

Setelah 6 tahun, pada tahun

1986 , Dorothy Denning dan Peter Neumann menerbitkan

model teoritis pertama

IDS , yang mungkin masih menjadi dasar untuk sistem modern. Kemudian ada beberapa perkembangan yang berbeda, tetapi semuanya pada dasarnya direbus menggunakan tiga metode deteksi intrusi:

- Analisis tanda tangan

- Analisis heuristik;

- Deteksi anomali.

Mungkin salah satu momen kunci dalam pengembangan IDS adalah munculnya perpustakaan

libpcap pada

tahun 1998 . Dikembangkan oleh orang-orangnya dari Laboratorium Nasional. Lawrence di Berkeley. Pada tahun yang sama, sniffer paket

APE dikembangkan menggunakan paket libpcap. Sebulan kemudian, APE berganti nama menjadi

Snort yang terkenal. Penulis Snort adalah

Martin Rösch .

Sourcefire kemudian didirikan (pada tahun 2001) dan proyek Snort melanjutkan pengembangannya yang cepat sebagai bagian dari Sourcefire dan menjadi standar di antara solusi IDS. Snort adalah open source, yang digunakan oleh sebagian besar produsen modern solusi keamanan informasi (terutama perusahaan domestik).

Pada tahun

2003 , Gartner mencatat inefisiensi IDS dan kebutuhan untuk beralih ke sistem IPS (mis., Ubah detektor untuk mencegah). Setelah itu, pengembang IDS mulai melengkapi solusi mereka dengan mode IPS. Snort secara alami dapat berfungsi baik dalam IDS dan dalam mode IPS (mis. Untuk mencegah).

Tentu saja, ini juga patut diperhatikan pertumbuhan pesat proyek open source lain -

Suricata . Proyek ini didirikan oleh imigran dari Snort. Rilis beta pertama adalah pada tahun

2009 . Bertanggung jawab untuk pengembangan adalah Yayasan Keamanan Informasi Terbuka (OISF). Saat ini, Suricata adalah solusi yang sangat populer (meskipun masih kalah dengan popularitas Snort). Bahkan, mereka sering digunakan bersama.

Pada

2013 , Sourcefire diakuisisi oleh

Cisco . Pada saat yang sama, Snort terus menjadi proyek open source, dan versi komersialnya dijual di bawah merek Cisco FirePower. Dengan izin Anda, kami tidak akan membicarakan perbedaan antara versi gratis dan eksklusif. Poin yang menarik. Kembali pada 2005, Check Point mencoba membeli SourceFire seharga $ 225 juta, tetapi pemerintah AS tidak menyetujui kesepakatan ini. Dan seperti yang saya katakan sebelumnya, Cisco membeli SourceFire pada 2013 sebesar $ 2,7 miliar. Kenaikan harga bagus selama 8 tahun) lebih dari 12 kali.

Secara alami, saya hanya mendaftarkan sebagian kecil dari solusi. Pada saat yang sama, sejumlah besar solusi kepemilikan komersial dikembangkan (Check Point adalah salah satunya). Paling sering, IPS adalah bagian dari solusi UTM atau NGFW, lebih jarang sebagai perangkat keras yang berdiri sendiri (Cisco IPS adalah contoh utama).

IPS dalam jaringan perusahaan

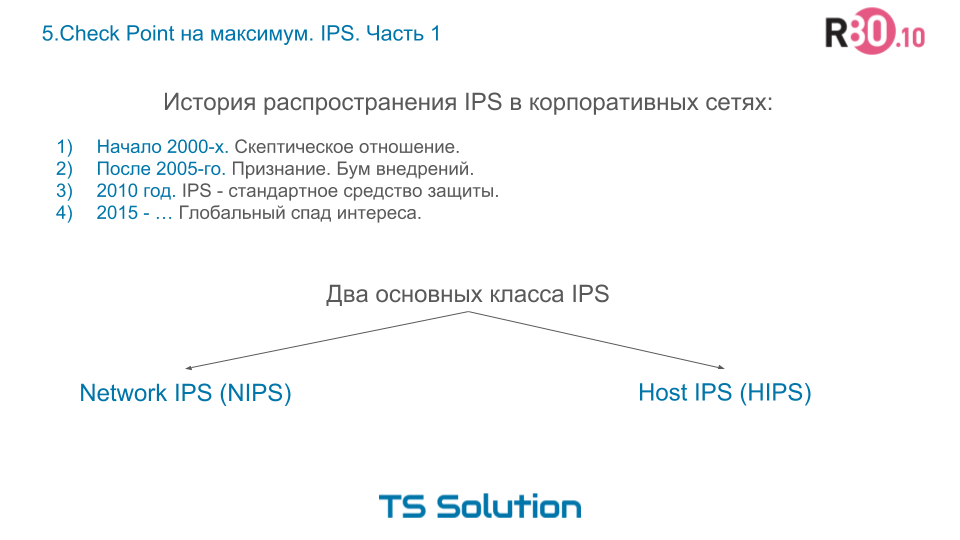

Sekarang, jika Anda menyentuh sejarah distribusi solusi IPS di jaringan perusahaan, Anda mendapatkan gambaran berikut:

Pada awal 2000-an, perusahaan sangat skeptis terhadap solusi keamanan kelas baru ini. Kebanyakan orang mengira IPS adalah semacam hal eksotis yang sebenarnya tidak diperlukan.

Setelah 2005, mayoritas menyadari manfaat dan kebutuhan IPS. Boom implementasi di seluruh dunia telah dimulai.

Pada 2010, IPS telah menjadi alat standar esensial de facto untuk melindungi jaringan perusahaan.

Lebih dekat ke 2015, pasar IPS telah relatif dingin. IPS adalah standar di hampir semua solusi UTM / NGFW. Semua orang beralih ke SIEM, perlindungan terhadap serangan yang ditargetkan, kotak pasir, honpots, dll. Pada saat yang sama, sepenuhnya melupakan pentingnya IPS. Tetapi kita akan membahas ini sedikit lebih jauh.

Sekarang kami memiliki sedikit pengetahuan yang menyegarkan tentang sejarah IPS, saya ingin membahas satu hal lagi. Yakni, kelas IPS. Dalam perkiraan kasar, semua solusi IPS dapat dibagi menjadi dua kelas:

- NIPS berfungsi di tingkat jaringan, mis. memindai lalu lintas transit / transit.

- HIPS beroperasi di tingkat komputer pengguna, mis. dengan lalu lintas yang ditujukan langsung untuk komputer ini, baik, tuan rumah itu sendiri menghasilkan.

Hari ini kita akan membahas dengan tepat opsi pertama.

Dua opsi untuk menggunakan NIPS

Mari kita lihat penggunaan arsitektur IPS. Di sini juga, semuanya cukup sederhana, ada dua opsi untuk menggunakan jaringan IPS:

- Mode sebaris . Di Rusia, kami menyebutnya "ke dalam celah". Yaitu lalu lintas jaringan nyata melewati IPS. IPS dalam hal ini berfungsi seperti jembatan biasa (mis., Pada level kedua model OSI). Mode ini adalah yang paling optimal dalam hal perlindungan. Jika terjadi serangan, IPS dapat segera memblokir sesi dan komputer penyerang. Tentu saja ada aspek-aspek negatif dalam bentuk tanggapan positif palsu, yah yaitu false positive ketika IPS memblokir traffic normal. Tapi ini masalah tersendiri, kita akan membahasnya nanti.

- Mode promiscuous . Sekali lagi, dalam mode Rusia - pemantauan. Sebagai aturan, dalam mode ini, IPS "digantung" pada port SPAN, yang "mencerminkan" perangkat COPY! lalu lintas. Dalam opsi ini, IPS secara otomatis berubah menjadi IDS, sebagai itu tidak lagi berfungsi dengan lalu lintas nyata, dan tidak memiliki cara untuk dengan cepat memblokir serangan. Yaitu ini adalah opsi yang buruk ketika keamanan maksimum diperlukan.

Kami tidak akan mempertimbangkan secara rinci fitur dari penerapan rezim tertentu. Ini adalah topik yang cukup luas yang melampaui ruang lingkup pelajaran kita. Mari kita fokus pada mode inline lebih baik, sebagai dialah yang pada umumnya menggunakan Check Point.

IPS di perangkat UTM. Paket mengalir

Dari sudut pandang pemrosesan lalu lintas, paket pertama kali diperiksa oleh firewall dan jika mereka diizinkan oleh daftar akses yang sesuai, maka hanya kemudian IPS dihidupkan dan mulai memeriksa lalu lintas yang lewat. Sebenarnya algoritma pemrosesan lalu lintas ini mengungkapkan perbedaan konseptual antara Firewall dan Intrusion Prevention System.

“

Firewall berupaya mencegah lewatnya lalu lintas. IPS bekerja dengan lalu lintas yang sudah lewat . ”

Ini logis tidak hanya dalam hal keamanan, tetapi juga dalam hal kinerja. Mengapa menyelidiki lalu lintas yang dapat dengan cepat dijatuhkan oleh firewall dengan biaya sumber daya minimal. Ini adalah pertanyaan apakah harus meletakkan IPS di depan firewall. Jelas tidak! Bayangkan saja berapa banyak "kiri" lalu lintas akan mengalir ke sana dari berbagai bot yang memindai segala sesuatu di Internet.

Nah, di situlah kita mengakhiri penyimpangan liris kita yang berlarut-larut. Mari kita beralih ke kesalahpahaman IPS yang khas. Saya akan mencoba untuk menghilangkan prasangka mereka menggunakan Check Point sebagai contoh.

Kesalahpahaman IPS yang khas

1. IPS hanya melindungi terhadap serangan lapisan jaringan

Mungkin ini adalah mitos yang paling umum. Secara historis, tentu saja, IPS terutama melindungi terhadap serangan jaringan, seperti pemindaian port, brute force, beberapa jenis ddos, dan tentu saja, perang melawan anomali. Namun! Banyak yang masih tidak tahu bahwa IPS dapat memeriksa file yang diunduh! Dan jika file tersebut mengandung exploit, maka IPS akan memblokir unduhannya lebih cepat daripada Anti-Virus, karena IPS berfungsi dalam arus lalu lintas, dan Anti-Virus terpaksa menunggu hingga seluruh file diunduh ke buffer. Yaitu IPS memeriksa file seperti pdf, doc, xls, dan banyak lagi. Saya pasti akan menunjukkannya di lab. Oleh karena itu, IPS yang disertakan akan secara signifikan meningkatkan perlindungan pengguna Anda yang mengunduh berbagai file dari Internet. Jangan abaikan tingkat perlindungan tambahan ini!

2. IPS tidak lagi relevan dan tidak melindungi terhadap apa pun

Mitos populer lainnya. Tentu saja, baru-baru ini peretas profesional berusaha untuk tidak menggunakan alat serangan klasik, seperti pemindaian port, brute force, dll. Dan semua karena serangan tersebut segera terlihat dan menghasilkan sejumlah besar peringatan pada pertahanan klasik. Namun! Ini terjadi hanya dalam serangan yang sangat kompleks dan bertarget, ketika seorang profesional sejati menyelesaikan masalah ini. 99% dari semua serangan yang berhasil adalah bot otomatis yang memindai jaringan untuk mengetahui kerentanan, yang kemudian mereka eksploitasi. IPS melihat semuanya! Selain itu, lagi-lagi mengingat wannacry, setelah menemukan kerentanan ini, Check Point mengeluarkan tanda tangan IPS hanya dalam beberapa hari. Microsoft merilis tambalan jauh kemudian (dalam beberapa minggu, sejauh yang saya ingat). IPS yang disertakan dengan tanda tangan saat ini dengan sempurna mencerminkan serangan otomatis yang masih ada (dan kecil kemungkinannya akan ada perubahan dalam waktu dekat).

3. IPS tidak perlu sering diperbarui

Sebenarnya, pada paragraf sebelumnya, saya menyatakan bahwa IPS yang disertakan dengan tanda tangan AKTUAL menyediakan perlindungan terhadap serangan otomatis. Untuk beberapa alasan, banyak yang percaya bahwa hanya database anti-virus yang harus diperbarui secara berkala, sementara sama sekali melupakan IPS. Tetapi tanda tangan untuk IPS muncul atau diperbarui secara harfiah setiap hari. Misalnya, Anda dapat menggunakan sumber daya

Titik Periksa . Seperti yang Anda lihat, hanya dalam beberapa hari terakhir beberapa tanda tangan baru telah dirilis. Atau yang sebelumnya dibuat diperbarui.

IPS dengan basis data terkini sangat penting. Seperti yang saya katakan sebelumnya, tanda tangan IPS keluar lebih cepat daripada tambalan dari vendor. Jika Anda memiliki tanda tangan lama, maka IPS Anda hanya menghancurkan lalu lintas dan membuang-buang sumber daya sistem. Dan jangan percaya produsen dalam negeri OWL, yang mengatakan bahwa memperbarui sebulan sekali adalah normal (sebagai aturan, mereka menetapkan periode seperti itu dan kemungkinan besar ini disebabkan oleh fakta bahwa mereka menggunakan basis data mendengus, yang diperbarui dengan penundaan 30 hari untuk versi gratis) .

4. IPS secara signifikan mengurangi kinerja perangkat

Apa yang bisa saya katakan tentang mitos ini. Ya dan tidak Tentu saja, dimasukkannya IPS meningkatkan beban pada prosesor dan RAM. Tapi semuanya tidak sedramatis yang dipercayai umum. Peningkatan besar dalam beban ketika IPS dihidupkan biasanya dimanifestasikan dalam dua kasus:

- Anda (atau Anda) salah memilih solusi. Baik itu hardware uplining atau solusi virtual. Ini adalah pertanyaan yang semuanya harus diuji sebelum membeli. Sekali lagi, banyak tergantung pada siapa yang memilih solusinya. Berikan perhatian khusus pada ini. Hati-hati menggunakan lembar data pada perangkat. Ini tentu menunjukkan bandwidth perangkat ketika IPS diaktifkan. Nah, sekali lagi, Check Point memiliki alat ukuran yang memberikan rekomendasi yang sangat realistis untuk model yang cocok. Pastikan untuk menggunakan ukuran! Jika Anda tidak memiliki akses ke alat ini, tanyakan mitra Anda.

- Alasan kedua dan paling umum untuk peningkatan muatan karena IPS adalah karena terlalu banyak tanda tangan dimasukkan. Ini adalah salah satu ekstrem menggunakan IPS ketika benar-benar semua tanda tangan yang tersedia diaktifkan, karena pada awalnya tidak jelas mana yang dibutuhkan. Kesalahan yang sangat kotor ini mengarah ke perangkat boot sederhana dan banyak positif palsu. Setelah mengalami hal ini, banyak administrator memutuskan untuk menonaktifkan IPS, karena dengan itu, gateway perbatasan hanya "membungkuk". Bagaimana menjadi Pertama, Anda perlu menentukan apa yang sebenarnya akan Anda lindungi. Adalah logis untuk berasumsi bahwa jika Anda memiliki server surat berbasis Linux di DMZ Anda, maka Anda mungkin tidak boleh memasukkan tanda tangan segmen ini yang terkait dengan kerentanan Microsoft, MacOS, Android, Wordpress, dll. Saya pikir makna umumnya jelas. Mengalihkan lalu lintas dengan semua tanda tangan tanpa pandang bulu sangat mahal . Agar IPS dapat menggunakan sumber daya secara efisien, Anda hanya perlu mengaktifkan tanda tangan yang diperlukan dan mematikan yang tidak perlu. Kedengarannya mudah. Tetapi implementasinya tampaknya sangat rumit. Dari sini mitos berikut tumbuh.

5. IPS sulit untuk dikonfigurasi

Ini sebagian pendapat wajar yang telah terjadi. Bahkan, banyak solusi IPS masih sangat sulit dipelajari. Tapi ini bukan tentang Catur Point. Mari kita mulai. Seperti apakah tanda tangan itu? Ini biasanya seperti:

IGSS SCADA ListAll Function Buffer Overflow

WebGate Beberapa Produk WESPMonitor Stack Buffer OverflowDan cobalah untuk mencari tahu tanda tangan macam apa itu, untuk apa, berapa banyak gateway akan menyalakannya, seberapa pentingkah itu? Untungnya, Check Point memiliki deskripsi terperinci untuk setiap tanda tangan. Deskripsi tersebut terlihat langsung di SmartConsole dan Anda tidak perlu google setiap nama. Selain itu, untuk kenyamanan, Titik Periksa telah menetapkan beberapa tag untuk setiap tanda tangan:

- Severity (mis. Tingkat bahaya yang bisa ditutup oleh tanda tangan ini);

- Tingkat kepercayaan (tingkat keandalan tanda tangan, mis. Berapa probabilitas kecukupan operasi tanda tangan ini. Ini adalah karakteristik yang sangat penting terutama untuk analisis perilaku)

- Dampak Kinerja (tag ini menunjukkan seberapa besar tanda tangan yang diaktifkan kuat akan memuat perangkat)

- Vendor - Anda dapat memfilter tanda tangan oleh Vendor (misalnya, kerentanan yang terkait dengan semua produk Adobe atau Microsoft)

- Produk - dimungkinkan untuk memfilter menurut produk (mis. Microsoft Office atau WordPress).

Tag Vendor dan Produk terkadang berpotongan, karena cukup sering suatu perusahaan hanya memiliki satu produk.

Dengan menggunakan tag ini, Anda dapat dengan cepat membuat daftar tanda tangan yang ingin Anda sertakan. Dan untuk ini Anda tidak perlu memiliki tujuh bentang di dahi. Yah, tentu saja, sebelum itu Anda perlu melakukan audit kecil terhadap jaringan dan memahami perangkat lunak apa yang digunakan karyawan Anda.

Kami akan membahas bekerja dengan tag ini secara lebih rinci di lab.

6. Bekerja dengan IPS adalah pekerjaan yang membosankan dan rutin.

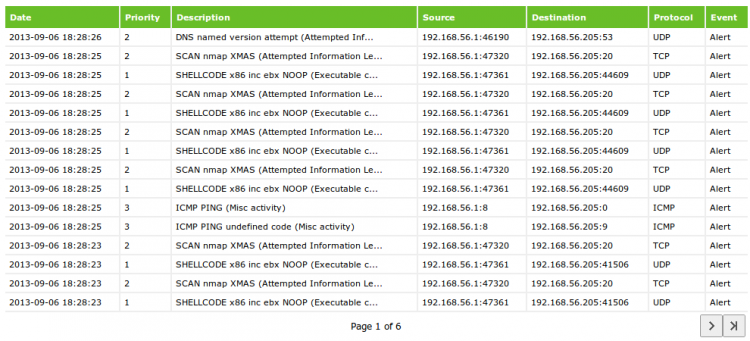

Saya telah mengatakan berkali-kali bahwa keamanan informasi bukan hasil, tetapi proses yang berkelanjutan. Anda tidak dapat mengatur sistem satu kali dan melupakannya. Perlu penyempurnaan yang berkelanjutan dan sistematis. Hal yang sama berlaku untuk IPS. Dan di sini biasanya timbul kesulitan. Hampir setiap sistem IPS yang kurang lebih memadai menghasilkan sejumlah besar log. Mereka biasanya terlihat seperti ini:

Sekarang bayangkan bahwa log ini telah terakumulasi beberapa ribu dalam seminggu. Bagaimana Anda menganalisisnya? Bagaimana memahami peristiwa apa yang paling sering terjadi? Tanda tangan apa yang perlu dimatikan atau host mana yang mungkin diblokir di tingkat firewall?

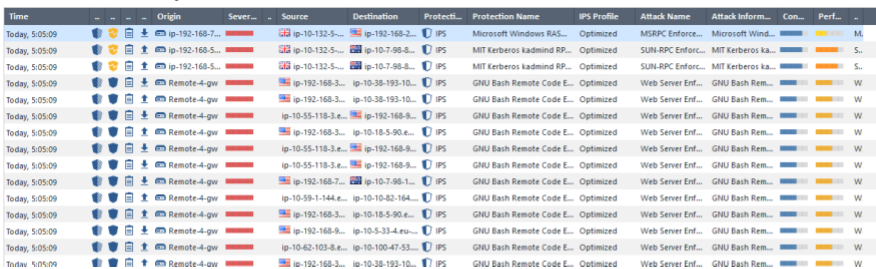

Tentu saja, log pos pemeriksaan terlihat lebih menarik dan jelas:

Di sini Anda dapat melihat

Tingkat Permasalahan dan

Dampak Kinerja dan

Tingkat Keyakinan . Namun, ini tidak menyelesaikan masalah menganalisis sejumlah besar peristiwa. Sebagai aturan, sistem SIEM yang dirancang untuk mengumpulkan, mengkorelasikan, dan melakukan analisis awal atas peristiwa diingat di sini. Untungnya, Check Point memiliki sistem SIEM bawaan -

Acara Cerdas . Blade ini memungkinkan Anda untuk melihat log IPS dalam bentuk yang diproses dan dikumpulkan:

Seperti yang Anda tahu, ini sudah jauh lebih mudah untuk dikerjakan. Nilai utama SIEM adalah bahwa sistem ini memungkinkan Anda untuk "melihat" keamanan Anda secara kuantitatif. Dalam pekerjaan apa pun, Anda perlu melihat hasilnya dan di sini jauh lebih mudah untuk fokus pada angka. Dalam contoh kita, kita melihat bahwa ada sejumlah besar log dengan tingkat

keparahan tingkat kritis . Bersama mereka Anda perlu mulai bekerja. Selain itu, kami melihat bahwa jumlah acara terbesar terkait dengan tanda tangan

Eksekusi Kode Jauh Bash GNU . Analisis harus dimulai dengan peristiwa-peristiwa ini. Setelah jatuh lebih jauh, kita dapat menentukan:

- Host apa yang menyerang?

- Tuan rumah apa yang menyerang?

- Dari negara mana serangan itu berasal?

Mungkin ternyata tanda tangan dipicu oleh lalu lintas yang dihasilkan oleh simpul internal kami. Ini adalah kesempatan untuk diadili. Entah itu benar-benar terinfeksi, atau itu adalah positif palsu. Selanjutnya, kami memperlakukan tuan rumah atau mematikan tanda tangan ini khusus untuk tuan rumah ini.

Jika serangan itu berasal dari jaringan eksternal, maka mungkin semua log ini dibuat hanya oleh satu simpul penyerang (kemungkinan besar ini semacam bot), dan dari beberapa Singapura. Dalam hal ini, kami dapat menambahkan host ini (atau seluruh jaringan Singapura) ke daftar blokir sehingga diblokir di tingkat firewall dan tidak mencapai pemrosesan lalu lintas IPS.

Kita juga dapat melihat bahwa tanda tangan menangkap serangan untuk distribusi linux, sementara host windows mungkin diserang. Dalam hal ini, logis juga untuk menonaktifkan tanda tangan linux khusus untuk host ini.

Seperti yang Anda lihat, prosesnya menyerupai penyelidikan tertentu. Setelah optimasi konstan seperti itu, beban pada gateway akan berkurang secara signifikan, karena:

- Bagian dari host yang menyerang akan diblokir di tingkat firewall;

- Tanda tangan yang tidak perlu yang menghabiskan sumber daya akan dinonaktifkan.

Pada saat yang sama, SmartEvent memungkinkan Anda untuk segera melihat hasilnya dalam bentuk jumlah log yang menurun. Ini hanya karakteristik kuantitatif yang menunjukkan efektivitas pekerjaan kami. Idealnya, kita harus menyingkirkan apa yang disebut "noise" dan hanya melihat peristiwa IPS yang sangat penting (mis. Serangan nyata) di log.

Selain itu, seluruh proses penyelidikan dan penambahan host ke daftar blokir dapat dilakukan secara otomatis! R80.10 memperkenalkan API lengkap yang memungkinkan Anda untuk berintegrasi dengan solusi pihak ketiga. Saya sudah menulis artikel di hub tentang API itu sendiri -

Check Point R80.10 API. Manajemen melalui CLI, skrip dan banyak lagi.Juga, kolega saya Gleb Ryaskin menerbitkan instruksi terperinci untuk mengintegrasikan Check Point dan Splunk -

Check Point API + Splunk. Otomatisasi perlindungan terhadap serangan jaringan .

Tidak hanya bagian teoretis, tetapi juga bagian praktis, dengan contoh serangan dan penambahan otomatis host ke daftar blokir. Jangan malas, lihat.

Mengenai hal ini saya mengusulkan untuk menyelesaikan bagian teoritis kami. Dalam pelajaran berikutnya, banyak pekerjaan lab menunggu kita.

Bagian teoretis dalam format tutorial video

Jika Anda tertarik pada material lain pada Check Point, maka di sini Anda akan menemukan banyak pilihan (

Check Point. Pilihan material yang berguna dari TS Solution ). Anda juga dapat berlangganan saluran kami (

YouTube ,

VK ,

Telegram ) agar tidak ketinggalan artikel, kursus, dan seminar baru.

Informasi lebih lanjut tentang model sakelar ekstrem dapat

ditemukan di sini .

Anda dapat melakukan audit gratis pengaturan keamanan Titik Periksa di sini.