Saya tidak mau menyerahkan gelar. Bagaimanapun, ia melakukan tugasnya - menarik perhatian. Saya dengan tulus meminta Anda untuk tidak marah jika konten artikel belum memenuhi harapan Anda. Sekarang waktunya. "Materi seperti itu," kata mereka, "Anda perlu memposting di forum untuk amatir, dan pada Habr hanya audiens IT yang sangat cerdas yang berbicara tentang hal-hal yang tidak perlu Anda pahami dan Anda tidak perlu mencoba untuk memahami." Namun, Glory to Habru! Dia cukup demokratis.

Sesuatu menarik saya pada topik keamanan jaringan dalam hal menganalisis lalu lintas jaringan dan mendeteksi Kegiatan Jaringan Tidak Sah (selanjutnya disebut sebagai NSA).

Aspek NSA yang menarik minat saya:

- pemindaian sumber daya yang tidak sah (port, target web) dari jaringan yang dilindungi (selanjutnya - AP) dari jaringan terbuka (selanjutnya - OS);

- - lalu lintas yang tidak sah dari / ke AP. Ini adalah aktivitas aplikasi jaringan yang independen;

- penyisipan yang tidak sah dari konten yang tidak pantas (selanjutnya - NK). Ini adalah iklan, konten konten yang meragukan.

- Jenis serangan jaringan yang dikenal (selanjutnya - CA).

Apa yang tidak menarik bagi saya sejauh ini: segala sesuatu yang tidak menyangkut jaringan. Perlindungan anti-virus ini secara langsung workstation dan server, spam mail, cracking kata sandi, dll. dll.

Mengapa saya memutuskan untuk menemukan kembali kemudi? Lagi pula, ada banyak zat besi dan perangkat lunak yang tampaknya melakukan fungsi yang sama dan tampaknya tidak buruk. Tetapi inilah pertanyaannya: kita menghabiskan banyak uang untuk negara adikuasa yang memiliki hyperconverged dari generasi berikutnya, tetapi tidak masuk akal. Pembaruan datang dan gagal semua PC. Pengguna duduk dengan hak admin, menyodok iklan di browser dan menangkap ransomware. "Oh, kami tutup hari ini karena alasan teknis," kata pemilik bisnis. Admin merilis server baru di Jaringan untuk memperbarui dengan semua port terbuka, segera "diperbarui sebagaimana mestinya." Dan kemudian mulai memperlambat jaringan, domain jatuh ke spammer dan kesenangan lain dalam kehidupan TI. Yah, Bisnis semacam berusaha membayar admin untuk pindah. Mereka bergerak, tetapi tidak lama - mereka terbiasa. Semua orang tahu bahwa insiden TI selalu terjadi secara tiba-tiba seperti musim dingin untuk keperluan umum. Adapun sektor publik, maka di sini, seperti biasa - "orang bodoh dan jalan." Di satu sisi, ada biaya besar untuk "modernisasi jaringan", pembelian peralatan mahal, yang tidak bisa menyebabkan kecurigaan pemotongan anggaran. Di sisi lain, upah rendah untuk spesialis TI, yang mengarah pada pergantian staf dan tingkat admin keseluruhan profesional yang rendah. Akibatnya, kami memiliki peralatan mahal dan seorang siswa yang tidak tahu caranya, tidak tahu dan tidak ingin tahu apa yang harus dilakukan dengan ini. Artinya, masalah keamanan bukan pada perangkat keras. Faktor manusia adalah yang menentukan keamanan keseluruhan sistem.

Kenapa saya? Selain itu, akan menarik bagi setiap pemilik bisnis untuk memiliki "admin" yang melakukan tugasnya dengan sama baiknya 24/7 praktis "untuk makanan".

Ini persis seperti "admin besi" yang ingin saya terapkan.

Saya memutuskan untuk memulai dengan keamanan jaringan. Untuk membatasi atau mengecualikan pengaruh eksternal pada AP sudah 50% dari kasus.

Jadi, konsep umum:

Kondisi awal (ideal?) Utama:

- Biaya rendah Sepotong besi dalam versi dasar harus terjangkau untuk semua kategori, dari pengguna individu dengan satu PC ke atas.

- Sepotong besi seharusnya tidak memerlukan perhatian terus menerus dari personel yang berkualifikasi untuk melaksanakan tugasnya. Atur dan lupakan.

- Potongan besi harus mudah diganti, tanpa memerlukan konfigurasi tambahan.

- Sepotong besi harus interaktif - informasikan kepada lingkaran orang yang telah ditentukan tentang ancaman saat ini atau yang dicurigai, kondisi mereka, dan buat keputusan secara independen berdasarkan analisis situasi. Artinya, bukan admin yang harus terus-menerus melihat ke dalam log, tetapi Besi harus melaporkan bahwa ada yang salah dan apa yang dia lakukan untuk memperbaikinya "salah".

- Antarmuka interaksi dengan Iron harus sederhana dan dapat dimengerti bahkan untuk spesialis IT pemula. Tidak ada konsol atau ekspresi reguler. Serahkan langit pada burung-burung.

Ini berkaitan dengan Tujuan Strategis. Sekarang kembali ke bumi. Biarkan Zhelezka akan terdiri dari Kolektor yang mengumpulkan informasi, dan Pusat Analisis dan Pengambilan Keputusan (selanjutnya - CACR). Ada beberapa analogi dengan Smart Home, IoT. Biarlah "Smart Octopus" (fu, menjijikkan). Tapi kenapa tidak? Sepertinya semua - Kolektor adalah tentakel, dan otak adalah DACR

Ada beberapa opsi untuk DACR:

- Terintegrasi - Kolektor dan DAC pada potongan besi yang sama.

- Lokal - bekerja dengan daftar peralatan yang terbatas. Katakanlah dalam organisasi atau wilayah yang sama.

- Global - sumber daya Internet yang bekerja dengan Kolektor dalam Internet.

- Regional (opsi) - untuk mendistribusikan beban Global.

Semua DACA tingkat rendah dapat berinteraksi dengan DAC Global, yang menyimpan basis data fitur NSA paling komprehensif.

Tindakan pertama. Kami membuat Kolektor-CARP yang terintegrasi untuk memantau NSA.

Apa Pengumpul NSA pada tahap saat ini? Ini pada dasarnya adalah komputer Linux yang ditempatkan dalam paket 1U. Kolektor memiliki 3 antarmuka jaringan. Dua dihidupkan di seluruh jaringan. Satu antarmuka manajemen. DAC terletak di platform yang sama.

Berikut adalah diagram pengkabelan saat ini:

Setiap interaksi kolektor eksternal hanya melalui antarmuka kontrol. Untuk lalu lintas internet, Kolektor transparan.

Karena kami sekarang sedang mengembangkan algoritma dasar untuk stand ini, itu sudah cukup. Tentu saja, produk jadi akan memiliki perangkat keras dan alat ketahanan yang lebih canggih.

Apa yang dilakukan kolektor? Mengumpulkan bagian lalu lintas tertentu. Header dan, jika perlu, isi paket. Ini dapat dikonfigurasi oleh aturan. Tidak masuk akal untuk mengumpulkan semua lalu lintas. Data lalu lintas untuk periode waktu yang singkat (tergantung pada beban dan volume disk yang bekerja, minggu-bulan) disimpan di kolektor. Dengan demikian, Kolektor dapat bertindak sebagai pengganti simultan dari sumber, kolektor dan sistem tampilan statistik dari tipe Netflow. Tentu saja, karena Kolektor berisi informasi tentang setiap sesi, ia tidak dimaksudkan untuk menyimpan statistik untuk jangka waktu yang lama. Jika ini diperlukan, maka statistik dapat dibuang ke penyimpanan jaringan atau ke drive yang dipetakan dalam bentuk file, dan di masa depan, dianalisis dan ditampilkan dengan menggunakan DAC.

Kolektor tidak bodoh. Ini menganalisis lalu lintas berdasarkan aturan yang ditetapkan oleh DAC dan mengirimkan informasi ke DAC jika pemicu filter didefinisikan dari DAC. Selain itu, Kolektor memfilter lalu lintas sendiri.

Sesuatu seperti itu.

Saat Anda mengerjakan Kolektor, muncul ide untuk memuatnya dengan fungsi lain. Saya tidak akan berbicara tentang semua fungsi yang direncanakan. Tetapi ada keinginan untuk mengintegrasikan server kolektor dan kolektor SNMP Trap ke dalam Collector SYSLOG. Ini diperlukan, termasuk untuk menganalisis korelasi beberapa peristiwa.

Sebagai produk sampingan, produk komersial, apa hal buruk untuk dikatakan, perangkat keras yang dapat, di luar kotak, mengatur lalu lintas, mengumpulkan log, statistik jaringan, menjebak dan menampilkan semua ini dengan cara yang sederhana dan dapat dipahami dengan pemberitahuan acara?

Proyek ini terbuka untuk partisipasi.

Jika ada yang punya perkembangan menarik tentang topik SYSLOG, tulis SNMP ke PM, buat produk gabungan.

Kondisi dasar:

- Tidak "berdasarkan ...", hanya milik mereka sendiri, unik, dan jika ada front-end maka pasti ramah pengguna! Sehingga Anda bisa bekerja tanpa keyboard. Tidak ada rem atau kurva Java. Zabbix dan Logstash juga menuju ke Kibane. C, Python, Perl, PHP, HTML, CSS, JS dipersilakan (bersih, tanpa frame-workoff. Bahkan tanpa jQuery, ya).

- Orientasi hanya ke OS dan browser modern. Tidak ada kompatibilitas MS-DOS pada IBM XT dan Internet Explorer 1.0.

- Khusus Linux.

Ide bisnis diterima, tetapi ini bukan intinya. Pada tahap ini, ide-ide teknis, otak, dan waktu dibutuhkan. Jika sepotong besi layak, cara mengajukan dan menjual akan diputuskan dengan sendirinya.

Untuk komunitas yang sangat cerdas, saya mengusulkan teka-teki dari Kolektor (dia sendiri belum memutuskan):

Sirkuit awal adalah seperti pada gambar di atas. Router terhubung ke ISP melalui PPPoE dan alamat 91.122.49.173 di atasnya. Alamatnya sudah disorot dari artikel sebelumnya. Tapi ini bagus untuk pengujian - ada minat konstan.

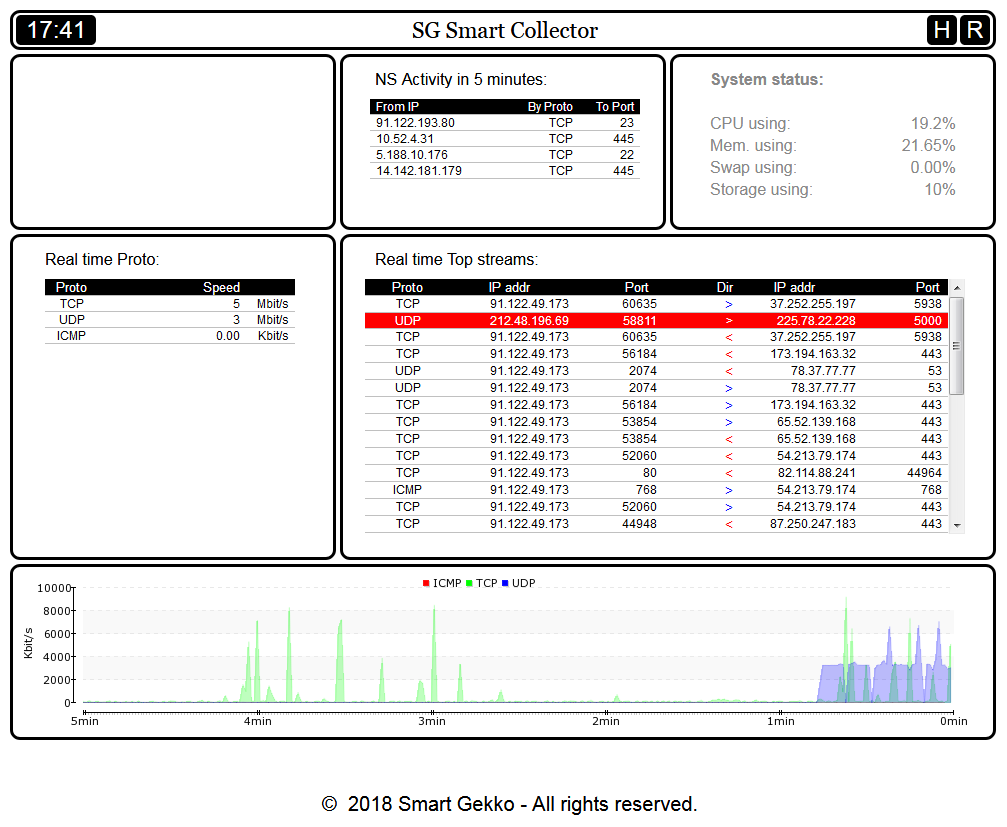

Inilah yang ditunjukkan sang Kolektor:

Marker merah adalah contoh dari NSA. Dalam hal ini, tandanya adalah bahwa alamat sumber maupun alamat tujuan bukan milik AP. UDP, port tujuan 5000. Topik trojan sudah terkenal. Tetapi AP hanya memiliki satu alamat PAT eksternal (91.122.49.173). Yaitu, saya berharap bahwa dalam saluran ISP-Router saya hanya akan melihat paket-paket yang alamat sumber atau alamat tujuannya adalah alamat eksternal dari router.

Mari kita simak kisah hari ini:

Di sini kita melihat bahwa, menurut skema yang sama, paket dengan satu alamat sumber, tetapi dengan alamat tujuan yang berbeda terbang melalui Kolektor kami.

Bagaimana traffic ini sampai, saya belum tahu. Jika ada yang punya pikiran, silakan tulis di komentar. Menghadapi NSA seperti itu, sang Kolektor membuat jebakan pada lalu lintas ini dan mengumpulkan informasi yang lebih terperinci tentang penampilan berikutnya, dan kemudian melarangnya. Ini, tentu saja, hanya satu kasus. Bagi saya itu tidak bisa dijelaskan untuk saat ini;

Salam

R_voland.