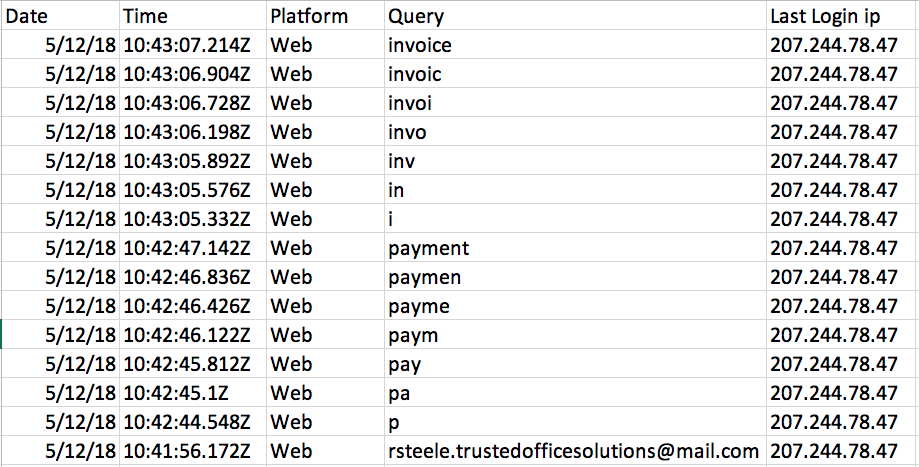

Log Office 365 Outlook terperinci diekstraksi oleh Magic-Unicorn-Tool : penyerang sedang mencari faktur pembayaran. Huruf pertama permintaan pencarian dimasukkan pada 10: 42: 44.548, terakhir pada 10: 43: 07.214. Informasi aktivitas disimpan dalam log selama enam bulan.

Log Office 365 Outlook terperinci diekstraksi oleh Magic-Unicorn-Tool : penyerang sedang mencari faktur pembayaran. Huruf pertama permintaan pencarian dimasukkan pada 10: 42: 44.548, terakhir pada 10: 43: 07.214. Informasi aktivitas disimpan dalam log selama enam bulan.Untuk waktu yang lama, ada desas-desus bahwa Office 365 memiliki alat rahasia bawaan untuk merekam aktivitas pengguna. Pada Juni 2018, rumor ini dikonfirmasi sepenuhnya. Semuanya dimulai dengan

video yang diterbitkan oleh

Anonymous , dan kemudian spesialis CrowdSrtike mengunggah

laporan terperinci .

Microsoft memperkenalkan API Kegiatan ke klien email bukan untuk tujuan jahat, tetapi untuk tugas forensik digital, yaitu, menyelidiki insiden yang melibatkan peretasan surat perusahaan dan kebocoran data lainnya. Untuk melakukan ini, log aktivitas terperinci disimpan selama enam bulan,

bahkan jika pengguna telah menonaktifkan logging .

Epidemi Peretasan Akun Email

Meretas akun email korporat di seluruh dunia telah menjadi begitu luas sehingga beberapa pakar

menyebut ini sebagai epidemi . Penyerang mendapatkan akses ke spreadsheet dengan nomor jaminan sosial, informasi terperinci tentang faktur keuangan dan rahasia dagang. Mereka mencari informasi tentang transfer bank dan mencuri uang, mengambil keuntungan dari kurangnya

tanda tangan digital pada dokumen . Berbagai jenis penipuan melalui surat bisnis yang dikompromikan dijelaskan dalam

brosur CrowdStrike .

Misalnya, pada awal Juni, FBI melakukan

operasi internasional dan menahan 74 orang di beberapa negara yang terlibat dalam bisnis ini.

Ketika fakta peretasan diketahui, penting untuk dipahami: data apa yang diperoleh cracker, apa yang dilihatnya dan informasi apa yang disalinnya. Apakah data rahasia bocor? Investigasi insiden menjadi lebih sulit karena masuk Office 365 dimatikan secara default. Dengan tidak adanya informasi nyata, perusahaan diwajibkan oleh hukum untuk mengumumkan secara terbuka kebocoran data dengan semua konsekuensi yang terjadi - biaya reputasi, denda, dll.

Tetapi sekarang diketahui bahwa ada API Kegiatan dengan pendataan terperinci di Office 365, dan banyak dari skandal ini dapat dihindari jika perusahaan tahu tentang API ini. Mungkin, akses ke log rahasia ini hanya diterima oleh beberapa klien istimewa. Ada

informasi bahwa beberapa perusahaan yang berspesialisasi dalam forensik digital tahu tentang alat audit Office 365 rahasia tahun lalu, atau bahkan lebih awal. Seseorang menganggap pernyataan mereka sebagai omong kosong pemasaran, tetapi ternyata itu benar. Anehnya, API Aktivitas ada, dan Microsoft benar-benar menyembunyikan keberadaan alat yang penting dan bermanfaat ini, yang disebut Magic Unicorn profesional, oleh karena itu nama program untuk analisis mandiri log, yang disebutkan di bawah ini.

Penyerang memindai pesan yang berisi faktur pembayaran dan formulir W-9. Detail log diekstraksi oleh Magic-Unicorn-Tool

Penyerang memindai pesan yang berisi faktur pembayaran dan formulir W-9. Detail log diekstraksi oleh Magic-Unicorn-ToolInvestigasi CrowdStrike

CrowdStrike

menjelaskan secara rinci cara kerja penjurnalan Office 365 untuk semua pengguna secara default. Fitur ini terdiri dari API web yang mengambil informasi aktivitas Office 365 Outlook melalui Exchange Web Services (EWS). Akses ke API terbuka untuk siapa saja yang mengetahui titik akhir dan header HTTP tertentu.

API Aktivitas yang tidak berdokumen adalah subset dari ketiga versi

API Outlook REST (1.0, 2.0, dan beta). Seperti halnya subset lainnya, panggilan API harus disahkan menggunakan OAuth 2.0 atau otentikasi dasar.

Titik akhirnya adalah sebagai berikut:

https://outlook.office.com/api/v2.0/{user_context}/Activities

Semua permintaan dikirim sebagai paket HTTP GET, yang harus menyertakan tajuk HTTP berikut:

Prefer: exchange.behavior="ActivityAccess"

Permintaan tanpa tajuk ini akan mengembalikan

HTTP 400 Bad Request .

Header

Authorization juga

Authorization :

Authorization: Bearer <access token>

Permintaan tanpa tajuk ini akan mengembalikan respons

HTTP 403 Unauthorized .

Untuk tujuan pengujian, token akses OAuth 2.0 dapat dibuat di

kotak pasir Oauth . Itu berlaku selama 60 menit.

Panggilan paling sederhana ke API adalah meminta sepuluh aktivitas terakhirnya.

GET https://outlook.office.com/api/v2.0/me/Activities

Contoh respons dari API dalam format JSON menunjukkan properti aktivitas standar:

{ "value": [ { "Id":"WOGVSAiPKrfJ4apAPcBksT2en7whzDz4NIbUs3==", "ActivityCreationTime":"2010-04-01T12:34:56.789Z", "ActivityIdType":"ReadingPaneDisplayStart", "AppIdType":"Outlook", "ClientVersion":"15.00.0000.000", "ClientSessionId":"679126f3-02de-3513-e336-0eac1294b120", "ActivityItemId":"NjKG5m6OmaCjGKq6WlbjIzvp94czUDg30qGopD==", "TimeStamp":"2010-04-01T12:34:56.789Z", "TenantId":"679126f3-02de-3513-e336-0eac1294b120", } ] }

Melalui API, Anda dapat meminta aktivitas tidak hanya untuk diri Anda sendiri, tetapi juga untuk pengguna lain, jika izin diperoleh melalui Kotak Surat Bersama atau Izin Aplikasi:

GET https://outlook.office.com/api/v2.0/Users('victim@contoso.com')/Activities

API Aktivitas mendukung beberapa parameter kueri:

$orderby : urutkan hasil berdasarkan ekspresi yang diberikan$filter : memfilter hasil berdasarkan tanggal dan / atau jenis kegiatan$select : pilih return properties$top : jumlah maksimum dari kegiatan yang dikembalikan$skip : jumlah kegiatan yang dilewati dalam hasil

Saat ini, CrowdStrike telah mengidentifikasi 30 jenis kegiatan, tetapi pada kenyataannya mungkin ada lebih banyak. Inilah yang paling bermanfaat:

Delete : hapus suratForward : Penerusan EmailLinkClicked : mengklik tautan dalam emailMarkAsRead : pesan ditandai sudah dibacaMarkAsUnread : pesan ditandai belum dibacaMessageDelivered : surat dikirim ke kotak suratMessageSent : email yang dikirim dari kotak suratMove : email telah dijadwal ulangOpenedAnAttachment : buka aplikasiReadingPaneDisplayEnd : ReadingPaneDisplayEnd huruf di panel tampilanReadingPaneDisplayStart : Pilih sorotan untuk ditulis di panel tampilan.Reply : balas surat ituSearchResult : menghasilkan hasil pencarianServerLogon : acara otorisasi

Ada jenis kegiatan menarik lainnya yang berguna dalam menyelidiki insiden:

SenderSmtpAddress ,

Recipients ,

Subject ,

SentTime ,

InternetMessageId ,

ClientIP ,

UserAgent , dll.

Spesialis CrowdStrike telah menerbitkan

modul Python yang mengekstraksi informasi dari Office 365 Outlook Activities API dan menulis data yang diterima ke file CSV.

Alat Sihir-Unicorn

Program

Magic-Unicorn-Tool mem-parsing log API Aktivitas yang diperoleh oleh modul Python tersebut. Saat ini, ia dapat mengurai dan menampilkan informasi berikut:

- Cari kueri di kotak surat, waktu untuk melihat pesan dan / atau sesi resmi.

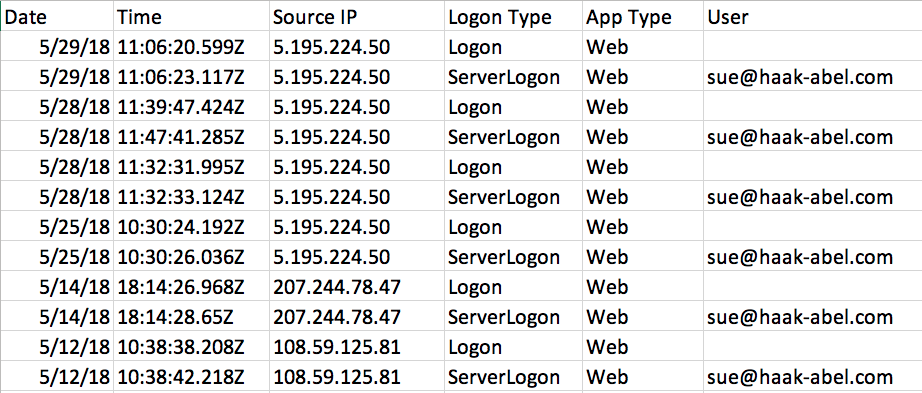

- Peristiwa otorisasi (Logon dan ServerLogon), tanggal, waktu, alamat IP, dan jenis browser.

- Semua aktivitas email dikirim dan ditandai sebagai huruf yang dibaca.

- Cari acara yang direkam dari ID sesi dengan referensi ke acara otorisasi terakhir.

- Membaca panel.

- Lihat lampiran.

Masuk ke akun Anda dari berbagai alamat IP

Masuk ke akun Anda dari berbagai alamat IPMagic-Unicorn-Tool didistribusikan tanpa

penandatanganan kode , tetapi dengan open source.

Menerapkan alat-alat seperti Activity API tanpa sepengetahuan pengguna menimbulkan sejumlah masalah praktis dan etis untuk seluruh industri forensik digital. Secara default, penjurnalan dinonaktifkan pada akun Office 365. Ini bukan bagian dari paket ProPlus dan E1 standar. Perusahaan harus membayar uang ekstra untuk mengaudit akun, dan karena kurangnya log (seperti yang mereka duga), banyak perusahaan menderita kerugian. Pada saat yang sama, granularity log Activity API jauh melebihi granularity dari metode logging yang terdokumentasi seperti

Unified Audit Log .

Ahli forensik digital dari LMG Security

menyerukan adopsi standar untuk aktivitas logging dan menempatkannya sebagai beban wajib pada penyedia cloud, karena sekarang beban wajib adalah sistem alarm kebakaran di pusat data.

Penerapan standar diperlukan agar penyedia tidak hanya memelihara log, tetapi juga menyediakannya dalam bentuk standar untuk klien dan perusahaan audit, dan tidak merahasiakan klien terpilih sebagai bagian dari rencana tarif yang lebih mahal atau sebagai layanan berbayar yang terpisah.

GMO GlobalSign Russia ACTION untuk Pelanggan Habr

Anda dapat memperoleh informasi tambahan dengan menghubungi manajer GlobalSign melalui telepon: +7 (499) 678 2210, atau mengisi

formulir di situs web, yang menunjukkan kode promo CS002HBFR.