Saat ini topik pemantauan TI - infrastruktur dan analisis log semakin populer. Pertama-tama, semua orang berpikir tentang memantau peristiwa keamanan, yang akan dibahas dalam artikel ini. Terlepas dari kenyataan bahwa cukup banyak yang telah dikatakan dan ditulis tentang topik ini, bahkan lebih banyak pertanyaan muncul. Maka kami memutuskan untuk menerjemahkan artikel "

Daftar Periksa Tinjauan Log Kritis untuk Insiden Keamanan ", yang ditulis oleh

Anton Chuvakin dan

Lenny Zeltser , yang akan berguna baik bagi mereka yang baru mulai bekerja dengan memantau peristiwa keamanan, dan bagi mereka yang berurusan dengan ini cukup lama, untuk sekali lagi memeriksa diri sendiri jika Anda tidak melewatkan beberapa peluang.

Daftar periksa ini mencantumkan tindakan yang diperlukan jika Anda ingin memantau log sistem keamanan dan merespons dengan cepat terhadap insiden keamanan, serta daftar kemungkinan sumber dan peristiwa yang mungkin menarik untuk dianalisis.

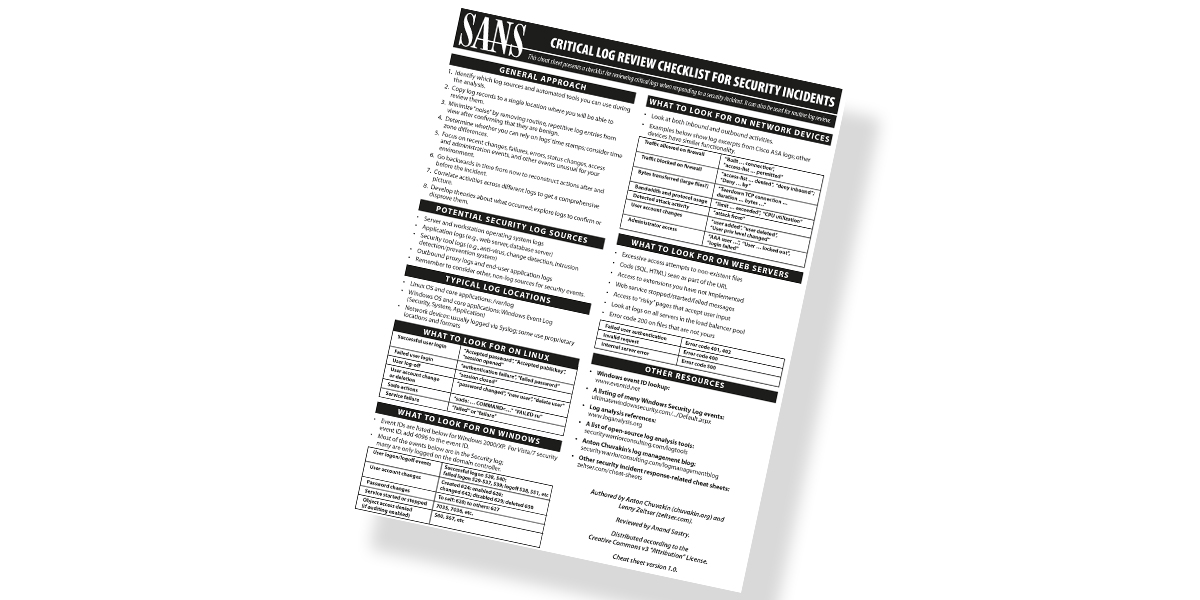

Skema tindakan umum

- Tentukan Sumber Log dan Alat Otomatis Yang Dapat Anda Gunakan untuk Analisis

- Salin entri jurnal ke satu tempat di mana Anda dapat melihat dan memproses semuanya

- Buat aturan untuk menentukan bahwa acara diperlukan bagi Anda untuk secara otomatis mengurangi "noise" dari log

- Menentukan apakah cap waktu log dapat diandalkan; pertimbangkan perbedaan zona waktu

- Perhatikan perubahan terbaru, kerusakan, kesalahan, perubahan status, akses, dan peristiwa lain yang tidak biasa untuk lingkungan TI Anda

- Periksa sejarah peristiwa untuk pulih sebelum dan sesudah kejadian.

- Bandingkan tindakan di berbagai majalah untuk mendapatkan gambaran lengkapnya

- Hipotesis apa yang terjadi; pelajarilah majalah untuk mengonfirmasi atau menolaknya

Sumber Potensial Log Keamanan

- Log dari sistem operasi server dan workstation

- Log aplikasi (mis. Server web, server basis data)

- Log alat keamanan (mis. Antivirus, ubah alat deteksi, deteksi intrusi / sistem pencegahan)

- Log Proksi Keluar dan Log Aplikasi Pengguna Akhir

- Pastikan juga mempertimbangkan sumber acara keamanan lainnya yang tidak ada dalam log.

Layout Log Standar

- Sistem operasi Linux dan aplikasi utama: / var / log

- Sistem operasi Windows dan aplikasi utama: Windows Event Log (Keamanan, Sistem, Aplikasi)

- Perangkat jaringan: biasanya masuk melalui syslog ; beberapa menggunakan tata letak dan format mereka sendiri

Apa yang harus dicari dalam log Linux

| Acara | Contoh entri log |

|---|

| Login berhasil | “Kata sandi yang diterima”, “Publickey yang diterima”, “sesi dibuka” |

| Upaya masuk yang gagal | "Kegagalan otentikasi", "kata sandi gagal" |

| Sesi berakhir | "Sesi ditutup" |

| Perubahan Akun | "Kata sandi diubah", "pengguna baru", "hapus pengguna" |

| Tindakan Sudo | "Sudo: ... COMMAND = ...", "FAILED su" |

| Kerusakan | "Gagal" atau "gagal" |

Apa yang harus dicari di log Windows

Pengidentifikasi acara tercantum di bawah ini untuk Windows 2008 R2 dan 7, Windows 2012 R2 dan 8.1, Windows 2016 dan 10. (Artikel asli terutama menggunakan pengidentifikasi untuk Windows 2003 dan sebelumnya, yang dapat diperoleh dengan mengurangi 4096 dari nilai-nilai EventID yang tercantum di bawah).

Sebagian besar peristiwa di bawah ini ada di log keamanan (Windows Event Log: Security), tetapi beberapa dicatat hanya pada pengontrol domain.

| Jenis acara | Eventid |

|---|

| Acara Masuk dan Keluar | Logon berhasil 4624; logon gagal 4625; logoff 4634, 4647, dll. |

| Perubahan Akun | Dibuat 4720; diaktifkan 4726;

diubah 4738; dinonaktifkan 4725; dihapus 630 |

| Ubah kata sandi | 4724, 4723 |

| Memulai dan menghentikan layanan | 7035.7036, dll. |

| Akses ke fasilitas | 4656, 4663 |

Apa yang harus dicari dalam log perangkat jaringan

Pelajari tindakan masuk dan keluar dari perangkat jaringan Anda.

Contoh di bawah ini adalah kutipan dari log ASA Cisco, tetapi perangkat lain memiliki fungsi yang serupa.

| Lalu lintas firewall | "Dibangun ... koneksi" "daftar akses ... diizinkan" |

|---|

| Firewall Memblokir Lalu Lintas | "Akses-daftar ... ditolak", "deny Inbound"; Tolak ... oleh |

| Volume lalu lintas (dalam byte) | "Teardown koneksi TCP ... durasi ... byte ..." |

| Menggunakan saluran dan protokol | "Limit ... melebihi", "utilisasi CPU" |

| Deteksi serangan | "Menyerang dari" |

| Perubahan Akun | "Pengguna menambahkan", "pengguna dihapus", "Tingkat priv pengguna berubah" |

| Akses Admin | "Pengguna AAA ...", "Pengguna ... terkunci", "gagal masuk" |

Apa yang harus dicari dalam log server web

- Upaya berlebihan untuk mengakses file yang tidak ada

- Kode (SQL, HTML) sebagai bagian dari URL

- Akses ekstensi yang tidak Anda instal

- Pesan Stop / Start / Crash Layanan Web

- Akses ke halaman "berisiko" yang menerima input pengguna

- Kode kesalahan 200 ( permintaan berhasil ) pada file yang bukan milik Anda

- Kesalahan Otentikasi : Kode Kesalahan 401.403

- Permintaan tidak valid : Kode Kesalahan 400

- Kesalahan Server Internal : Kode Kesalahan 500

Tautan yang bermanfaat

Contoh acara Windows untuk setiap EventID:

EventID.NetReferensi Peristiwa Log Keamanan Windows:

Ensiklopedia Log Keamanan WindowsDaftar alat analisis log:

Alat manajemen log terbaik"Lembar cheat" lain yang terkait dengan menanggapi insiden keamanan di blog salah satu penulis artikel asli:

Lembar Curang Keamanan TI dan InformasiJika Anda tertarik dengan topik ini, kemudian menulis komentar, dengan senang hati kami akan menjawab Anda. Berlangganan grup

VK dan saluran

Telegram kami jika Anda ingin terus mengikuti artikel baru.