Pada bulan Mei tahun ini, Departemen K Kementerian Dalam Negeri Rusia, dengan bantuan Group-IB, menahan seorang warga berusia 32 tahun di wilayah Volgograd yang dituduh melakukan penggelapan uang dari para pelanggan bank Rusia menggunakan aplikasi internet banking palsu, yang ternyata merupakan program jahat - Android sebuah trojan. Setiap hari, dengan bantuannya, dari 100.000 hingga 500.000 rubel dicuri dari pengguna, bagian dari uang curian untuk diuangkan lebih lanjut dan menyembunyikan aktivitas penipuan dipindahkan ke cryptocurrency.

Menganalisis "jejak digital" dari pencurian yang dilakukan, spesialis Grup-IB menemukan bahwa trojan perbankan yang digunakan dalam skema kriminal disamarkan sebagai aplikasi keuangan "Banks in the palm", yang bertindak sebagai "agregator" sistem seluler

perbankan bank terkemuka di negara itu. Dimungkinkan untuk mengunduh semua kartu bank Anda ke aplikasi, sehingga tidak dapat membawanya, tetapi pada saat yang sama dapat melihat saldo kartu berdasarkan SMS yang masuk untuk semua transaksi, mentransfer uang dari kartu ke kartu, membayar untuk layanan online dan membeli di toko online .

Tertarik dengan kemampuan agregator keuangan, pelanggan bank mengunduh Bank di aplikasi Palm dan memasukkan rincian kartu mereka. Trojan yang diluncurkan mengirim data kartu bank atau login / kata sandi untuk memasukkan bank Internet ke server untuk penyerang. Setelah itu, para penjahat mentransfer uang ke rekening bank yang telah disiapkan dalam jumlah dari 12.000 hingga 30.000 rubel. untuk satu transfer, memasukkan kode SMS konfirmasi operasi yang dicegat dari telepon korban. Para pengguna sendiri tidak curiga bahwa mereka adalah korban penjahat dunia maya - semua konfirmasi SMS transaksi diblokir.

Teks: Pavel Krylov, Kepala Pengembangan Produk

Secure Bank Group-IB

Saat ini, "pasar" perbankan Trojan Android adalah yang paling dinamis dan paling cepat berkembang. Menurut laporan Group-IB untuk 2017, kerusakan dari malware pada OS Android di Rusia tumbuh sebesar 136% dibandingkan periode pelaporan sebelumnya - itu berjumlah $ 13,7 juta. Angka ini mencakup kerusakan dari trojan untuk komputer pribadi sebesar 30%.

Skema utama pencurian melalui RBS: mengapa antivirus tidak berfungsi

Pakar forensik Group-IB mengidentifikasi tujuh skema pencurian umum yang digunakan oleh penjahat cyber dalam serangan pada sistem perbankan jarak jauh:

1) rekayasa sosial;

2) transfer dari kartu ke kartu;

3) transfer melalui perbankan online;

4) intersepsi akses ke mobile banking;

5) mobile banking palsu;

6) pembelian menggunakan Apple Pay dan Google Pay;

7) pencurian melalui SMS banking.

Alat perlindungan antivirus yang biasa praktis tidak berguna terhadap skema pencurian tersebut. Misalnya, dalam kasus menggunakan rekayasa sosial, ketika klien yang tertangkap, percaya penipu dan mentransfer uang ke akunnya sendiri (yaitu, "meretas" orang itu sendiri), atau ketika rincian korban dihapus dari perangkat pihak ketiga, antivirus tidak bantuan

Eselon pertahanan terakhir adalah antifraud. Sebagian besar sistem anti-penipuan berfokus pada analisis informasi transaksional atau data yang langsung masuk ke server bank (alamat IP klien, informasi tentang browser-nya, kecepatan kerja di aplikasi web atau seluler, dll.). Mengingat bahwa penipuan seperti itu adalah proses tertentu yang tidak hanya mencakup momen transaksi, tetapi juga tahap persiapan dan

Penarikan dana, menjadi jelas bahwa sistem antifraud transaksional "menutup" hanya sejumlah scammer yang terbatas.

Analis Gartner mengidentifikasi lima tingkat pencegahan penipuan. Kami akan menganalisis masing-masing secara rinci dan dengan contoh:

1) analisis perangkat pengguna (perangkat yang terinfeksi, identifikasi perangkat);

2) memantau tindakan pengguna di tingkat sesi (anomali dalam pekerjaan pengguna: navigasi, waktu, geografi);

3) analisis perilaku pengguna di saluran tertentu (tindakan apa yang dilakukan di saluran? Bagaimana (perilaku)? Siapa yang melakukannya?);

4) analisis lintas-saluran pengguna dan perilakunya (analisis perilaku pengguna di berbagai saluran, korelasi data);

5) analisis hubungan antara pengguna dan akun (perilaku pada sumber daya yang berbeda, profil klien global).

Tingkat satu: menganalisis perangkat pengguna

Tingkat pencegahan penipuan ini mencakup semua teknologi perlindungan titik akhir, seperti antivirus, token untuk menghasilkan tanda tangan elektronik, alat otentikasi dua faktor, alat identifikasi perangkat tambahan, dll. Identifikasi biometrik dengan suara, sidik jari atau wajah termasuk dalam level yang sama.

Salah satu contoh mencolok dari serangan pada sistem perbankan jarak jauh adalah aktivitas kelompok Lurk, yang pada akhir "karir" -nya pada 2016 mencapai skala yang cukup mengesankan: sekitar 50 orang bekerja untuk itu. Setelah memulai karirnya dengan memuat secara otomatis untuk versi desktop RBS (klien "tebal"), pada akhir 2014 ia menerapkan metode pencurian ini untuk bank Internet (klien "tipis" yang tidak memerlukan instalasi pada PC pengguna), yang secara signifikan memperluas cakupan kegiatan kelompok. Klien membentuk pembayaran hanya dengan rincian penerima, tetapi pembayaran ini telah diterima oleh bank dengan rincian program Trojan berubah. Banyak ahli masih mengenali jenis serangan ini sebagai yang paling berbahaya, karena memungkinkan Anda untuk memanipulasi perilakunya dan data pada tingkat tertipis langsung dari perangkat klien. Bagaimana ini bisa terjadi?

Trojan disuntikkan langsung ke browser klien dan membuat perubahan kode langsung di memori, yang memungkinkan klien mengunjungi situs web resmi bank untuk mencegat dan memodifikasi halaman HTML asli dengan cara yang diperlukan untuk penipu, bahkan ketika menggunakan koneksi HTTPS.

Dalam gbr. Gambar 1 menunjukkan contoh injeksi berbahaya yang ditambahkan oleh trojan ke kode halaman. Garis-garis yang disorot dengan warna abu-abu adalah URL tempat skrip ini berinteraksi dengan server perintah penipu, tempat info masuk / kata sandi, saldo, dan informasi lainnya dikirimkan, dan detail pembayaran penipu dikirim sebagai tanggapan atas penggantian dalam pembayaran asli klien.

Fig. 1 Skrip diperkenalkan oleh trojan ke halaman asli bank Internet di browser klien.

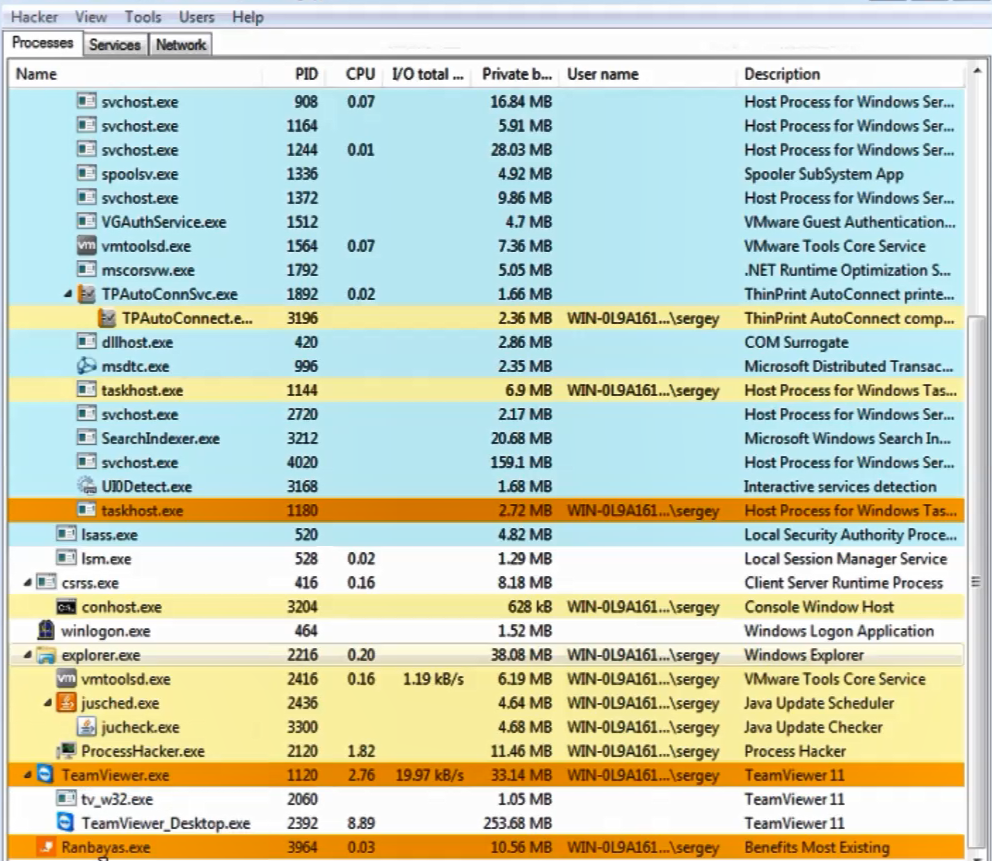

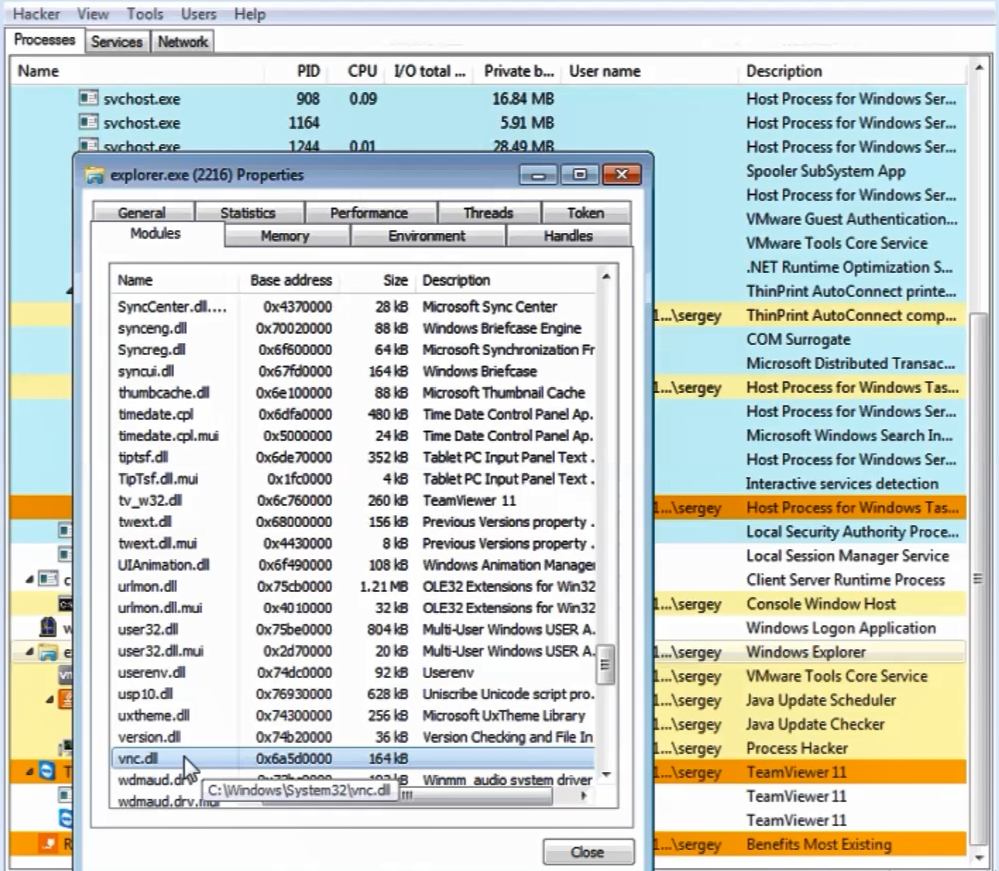

Fig. 1 Skrip diperkenalkan oleh trojan ke halaman asli bank Internet di browser klien.Cara yang kurang canggih namun efektif untuk mencuri uang adalah dengan mengontrol perangkat klien dari jarak jauh (Gbr. 2). Setelah pengumpulan otomatis dengan bantuan program keylogger (secara harfiah, "pencegat kunci") dari semua login / kata sandi yang diperlukan, PIN dari token, dll. Penipu, melalui remote control, terhubung ke perangkat klien (Gbr. 3) dan menciptakan pembayaran palsu langsung dari dan atas nama perangkat klien.

Fig. 2. Contoh antarmuka komputer yang terinfeksi trojan Ranbayas

Fig. 2. Contoh antarmuka komputer yang terinfeksi trojan Ranbayas

Fig. 3. Menerapkan VNC Remote Management di Explorer

Fig. 3. Menerapkan VNC Remote Management di ExplorerJadi apa tingkat pertama dari teknologi pencegahan penipuan? Pertama-tama, yang memungkinkan Anda mengidentifikasi kendali jarak jauh secara efektif ketika bekerja dalam sistem perbankan jarak jauh menggunakan beberapa metode independen. Namun, mereka tidak memerlukan instalasi perangkat lunak tambahan pada perangkat klien.

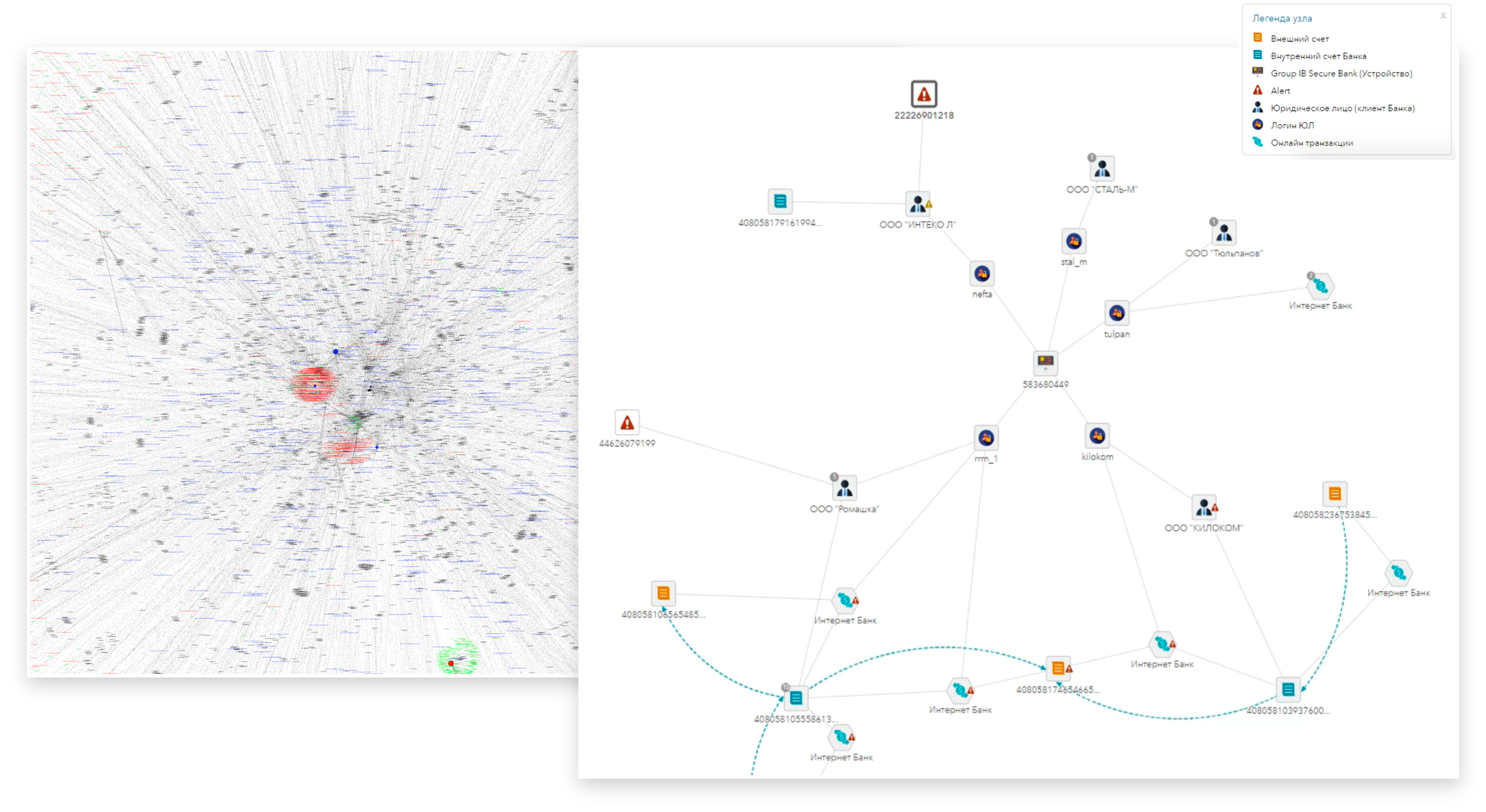

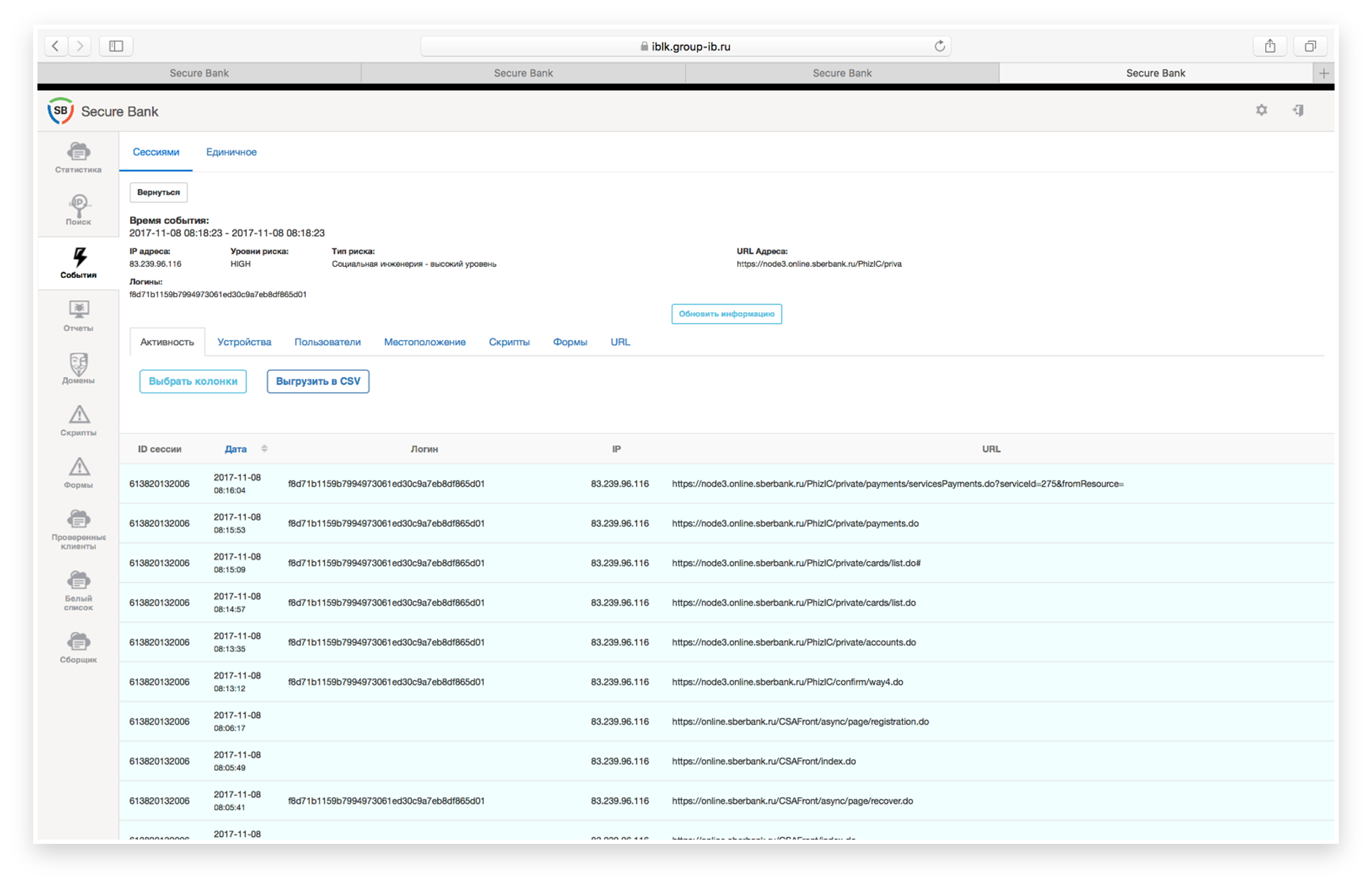

Juga pada tingkat pertama teknologi adalah sistem dan solusi yang menghasilkan identifikasi perangkat dan pengguna. Ini memungkinkan Anda untuk mengumpulkan dan menganalisis informasi tentang perangkat yang digunakan oleh klien tertentu (di sebelah kiri pada Gambar. 4 adalah fragmen dari grafik koneksi antara akun dan perangkat yang digunakan oleh mereka). Misalnya, penampilan perangkat yang tidak dikenal dalam klien yang sebelumnya dikenal oleh kami adalah faktor penting untuk memutuskan penangguhan pembayaran dan melakukan prosedur kontrol tambahan.

Fig. 4. Hubungan Akun Grafis

Fig. 4. Hubungan Akun GrafisDalam gbr. Gambar 4 di sebelah kanan menunjukkan contoh lain dari identifikasi perangkat untuk identifikasi proaktif badan hukum yang dimaksudkan untuk pencucian uang. Dalam contoh ini, karyawan bank mengidentifikasi, menggunakan analisis keuangan, sebuah perusahaan yang terlibat dalam pencucian uang (bagian bawah kolom di sebelah kanan). Selain itu, dengan pengidentifikasi badan hukum, Anda bisa mendapatkan pengidentifikasi perangkat yang mereka gunakan (tengah kolom kanan). Dan kemudian - semua akun lain yang digunakan dari perangkat yang sama (bagian atas kolom kanan) dan yang digunakan untuk "pencucian" yang diidentifikasi. Ini sangat cocok dengan sifat pekerjaan scammers. Penipu selalu memiliki perusahaan saham yang belum digunakan untuk pencucian uang. Bank harus meningkatkan perhatian pada operasi entitas hukum yang diidentifikasi.

Tingkat kedua: memantau tindakan pengguna

Pada level ini, dianalisis apa yang dilakukan seseorang secara langsung sebagai bagian dari sesi kerja dalam sistem perbankan jarak jauh atau sistem lainnya. Pada tingkat ini, kami dapat mengidentifikasi perilaku pengguna yang tidak normal atau skenario penipu yang khas. Khususnya, analisis semacam itu sudah memungkinkan untuk meningkatkan efisiensi deteksi penipuan menggunakan rekayasa sosial (yaitu, ketika seorang penipu menggunakan kepercayaan, ketidak percayaan atau ketidaktahuan pengguna untuk membujuknya dari informasi atau memaksanya untuk mengambil tindakan yang bermanfaat bagi penipu).

Misalnya, kasus umum adalah bujukan rincian kartu dan kode SMS dalam proses pembelian barang-barang mahal melalui situs-situs rahasia populer dengan dalih melakukan setoran. Bahkan, penipu menggunakan data ini untuk pergi melalui prosedur pendaftaran di RBS dan mendapatkan akses ke akun korban. Contoh nyata dari skenario seperti itu ditunjukkan pada Gambar. 5.

Fig. 5. Melewati prosedur pendaftaran penipu dalam sistem perbankan dan mendapatkan akses ke akun korban.

Fig. 5. Melewati prosedur pendaftaran penipu dalam sistem perbankan dan mendapatkan akses ke akun korban.Analisis urutan langkah-langkah yang dilakukan oleh pengguna di RBS memungkinkan Anda untuk mengidentifikasi skenario yang dijelaskan di atas. Dalam proses ini, hasil teknologi tingkat pertama (analisis perangkat pengguna) diperhitungkan: perangkat mana yang digunakan, apakah itu tipikal untuk klien tertentu, apakah geografinya berubah; waktu sesi diperhitungkan dan sebagai tambahan - skenario yang digunakan penipu.

Ini juga berlaku untuk skema penipuan lainnya. Misalnya, metode serupa mengidentifikasi beberapa skenario "pencucian". Jelas bahwa tidak semua kasus pencucian uang hanya dapat dilacak berdasarkan karakteristik perilaku. Misalnya, jika sebuah perusahaan terlibat dalam transit, maka hanya satu analisis perilaku - apa yang dilakukan seseorang dalam internet banking - tidak akan cukup untuk memahami apakah itu pembayaran transit atau standar. Namun kebanyakan kasus tetap menjelaskan bahwa sesuatu yang abnormal sedang terjadi dan, kemungkinan besar, kegiatan ini curang.

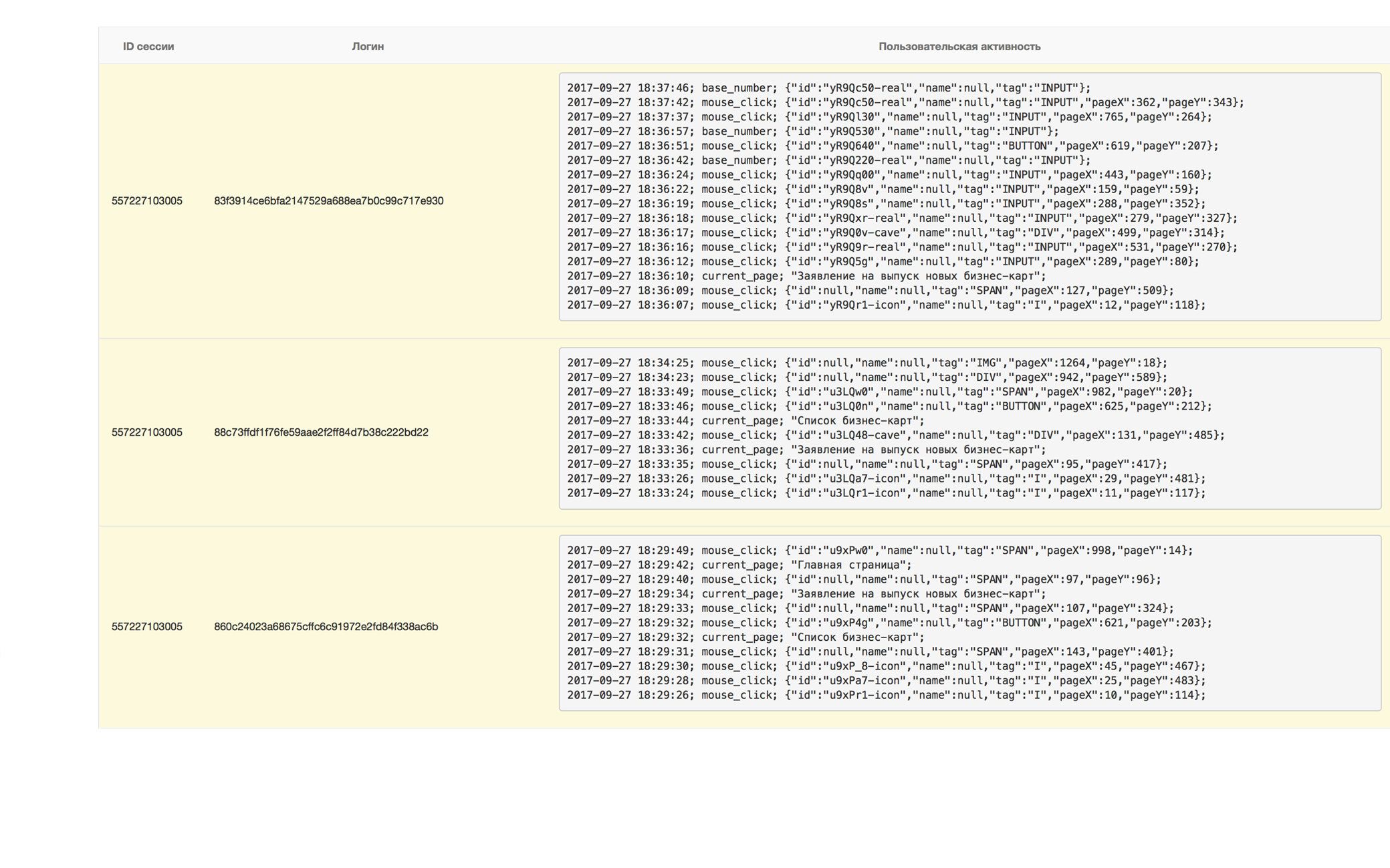

Fig. 6. Persiapan untuk penerapan skema penipuan: masuknya lebih dari 100 badan hukum dengan permintaan masalah kartu bank.

Fig. 6. Persiapan untuk penerapan skema penipuan: masuknya lebih dari 100 badan hukum dengan permintaan masalah kartu bank.Jadi, dalam gambar. Gambar 6 di sebelah kanan menunjukkan contoh ketika dari satu perangkat Anda login ke lebih dari seratus akun badan hukum, satu-satunya kegiatan yang merupakan permintaan untuk mengeluarkan kartu bank dan memperluas batasnya. Seperti yang dikonfirmasikan kemudian - dengan cara ini basis kartu untuk pencucian uang disiapkan. Juga ke tingkat kedua adalah masalah bot. Jika pelanggan tidak memiliki sistem untuk melindungi terhadap bot, maka, sebagai suatu peraturan, bot yang sangat primitif (mengakses API secara langsung) melakukan semua tindakan yang diperlukan (brutforce, pengecekan kata sandi), melewati aplikasi web bank. Tetapi ada lebih banyak bot "pintar" yang digunakan oleh scammers untuk memotong perlindungan anti-bot.

Bot seperti itu meniru karya pengguna. Seringkali botnet digunakan untuk ini. Artinya, pekerjaan bot didistribusikan, dan tidak terkonsentrasi di hosting tertentu. Bot tersebut diidentifikasi oleh skenario kerja mereka di situs dan sifat tindakan. Ini dengan lancar membawa kita ke tingkat ketiga.

Tingkat ketiga: kami menganalisis perilaku pengguna di saluran tertentu

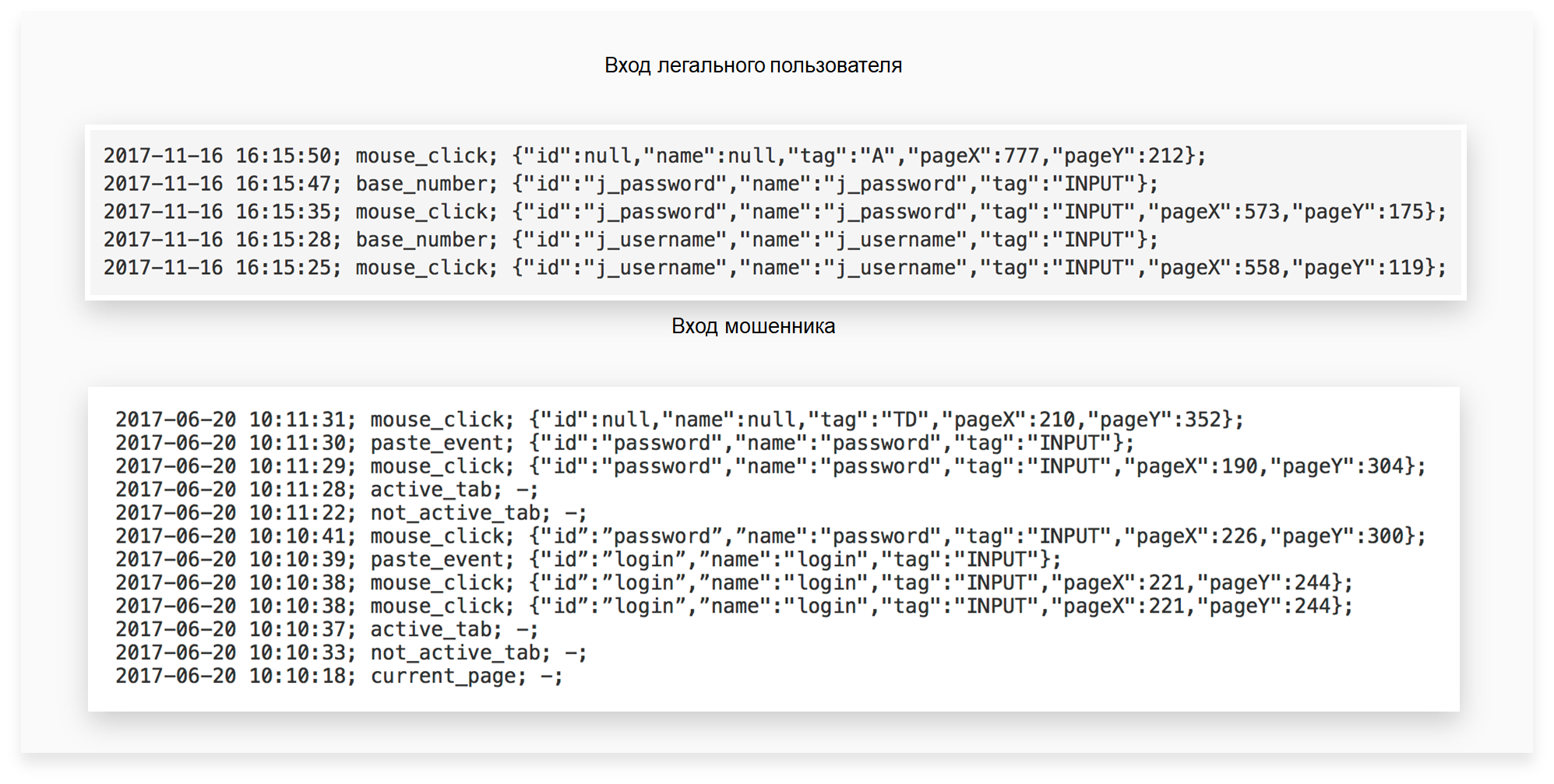

Jika pada tingkat kedua kami menganalisis apa yang dilakukan pengguna dalam sistem, maka pada tingkat ketiga kami juga menganalisis bagaimana pengguna melakukan tindakan tertentu. Kami menunjukkan ini dengan contoh nyata (Gbr. 7).

Gbr. 7. Perbandingan kerja dalam sistem pengguna yang sah dan penipu: identifikasi tindakan yang tidak biasa dan mencurigakan

Gbr. 7. Perbandingan kerja dalam sistem pengguna yang sah dan penipu: identifikasi tindakan yang tidak biasa dan mencurigakanDi bagian atas gambar, urutan tindakan pengguna hukum terlihat. Artinya, ia pergi ke halaman untuk mengakses sistem RB, menggunakan keypad numerik atas untuk memasukkan login dan kata sandi, lalu mengklik "Enter". Bagian bawah dari gambar menunjukkan versi khas pekerjaan penipu yang entah bagaimana mengumpulkan info masuk dan kata sandi, misalnya, menggunakan situs palsu (phishing) atau menggunakan trojan. Dia memiliki seluruh basis mereka. Secara alami, penipu tidak mengetik ulang data yang ia terima, tetapi menyalinnya dari clipboard saat memasukkan BPR. Dan ini terlihat jelas di screenshot.

Selain itu, semua metode analisis perangkat dan perilaku pengguna yang dijelaskan pada tingkat sebelumnya digunakan. Pada level ini, algoritma pembelajaran mesin digunakan secara aktif. Salah satu contoh yang paling mencolok adalah penggunaan teknologi biometrik seperti keyboard dan tulisan tangan kursor, dengan mempertimbangkan sifat perilaku dan kebiasaan kerja pengguna dalam sistem. Dalam gbr. Gambar 8 menunjukkan skrip untuk menggunakan tulisan tangan keyboard pada halaman otorisasi pengguna, "ditangkap" dari sistem Group-IB Secure Bank.

Gbr. 8. Script untuk menggunakan tulisan tangan keyboard pada halaman otorisasi pengguna.

Gbr. 8. Script untuk menggunakan tulisan tangan keyboard pada halaman otorisasi pengguna.

Pada grafik di sepanjang sumbu, akumulasi tulisan tangan dari pengguna yang sah disorot ketika memasukkan login dan kata sandi. Fluktuasi yang lebih mencolok menjadi ciri tulisan tangan keyboard si penipu. Terlihat bahwa tulisan tangan keyboard berbeda. Di atas grafik, dua perkiraan integral dari perbedaan di antara mereka ditunjukkan. Nilai taksiran melebihi ambang batas yang ditetapkan, yang menunjukkan perilaku atipikal untuk pengguna yang sah.

Kombinasi teknologi analisis perilaku di atas memungkinkan Anda mengidentifikasi penipuan yang dilakukan menggunakan rekayasa sosial. Juga, teknologi ini dapat mengurangi jumlah positif palsu dari sistem antifraud transaksional. Misalnya, dengan akurasi 91%, ternyata menjatuhkan 78% positif palsu dari sistem antifraud transaksional untuk kasus-kasus rekayasa sosial, yang secara signifikan membebaskan sumber daya internal bank, termasuk dari banyaknya panggilan dari pelanggan yang terganggu.

Tingkat keempat: kami menerapkan analisis lintas-saluran dari pengguna dan perilaku mereka

Pada tingkat keempat, teknologi untuk menganalisis dan menghubungkan data tentang perilaku pengguna di perangkatnya ketika bekerja melalui berbagai saluran interaksi dengan bank digunakan.

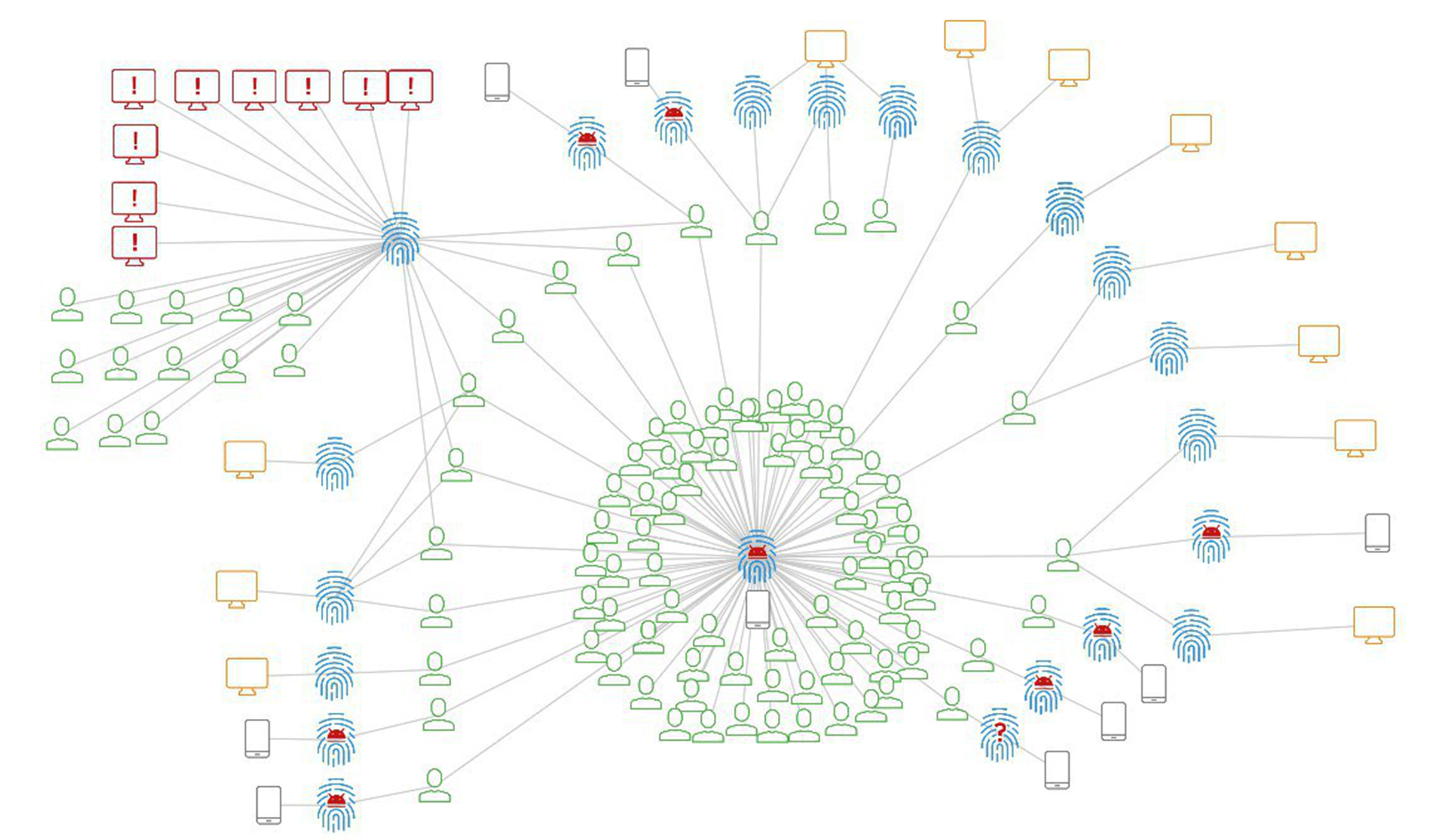

Seberapa efektif ini ditunjukkan dalam salah satu kasus nyata, koneksi grafis yang ditunjukkan pada Gambar. 9.

Fig. 9. Koneksi grafik yang menunjukkan pekerjaan pengguna dengan berbagai perangkat, di antaranya ada perangkat penipuan.

Fig. 9. Koneksi grafik yang menunjukkan pekerjaan pengguna dengan berbagai perangkat, di antaranya ada perangkat penipuan.Scammer pada awalnya terdeteksi pada perangkat seluler. Dia menggunakan Trojan seluler untuk mengumpulkan info masuk dan kata sandi, detail kartu pembayaran, dan menyadap konfirmasi SMS dari bank untuk pembayaran tanpa otorisasi. Analisis hubungan antara akun dan perangkat yang mereka gunakan memungkinkan untuk mendeteksi perangkat seluler penipu, yang ditampilkan di tengah dan di bagian bawah gambar di awan akun. Seperti yang Anda lihat, hanya sebagian dari akun yang dikompromikan yang sebelumnya bekerja melalui aplikasi seluler. Bagian penting lain dari akun yang diidentifikasi sebelumnya digunakan dalam Internet banking. Kemudian ternyata scammer yang sama menggunakan metode rekayasa sosial untuk kompromi mereka. Perangkat penipu, yang ia gunakan untuk mengakses bank online korban, juga diidentifikasi. Kelompok mereka menonjol di bagian kiri atas gambar.

Penipu menghapus riwayat browser setelah secara berurutan menggunakan dari 3 hingga 8 akun, berusaha menutupi jejak karyanya. Tetapi semua perangkat memiliki sidik jari digital yang sama (ingat level 1). Melalui perangkat penipu inilah korban lain diidentifikasi. Selain itu, melalui analisis ikatan ini, sebuah kasus muncul ketika seorang penipu, menggunakan metode rekayasa sosial, “membesarkan” seorang korban untuk menerima pinjaman kilat dengan pencurian berikutnya dari dana kredit yang dikeluarkan.

Dalam contoh ini, kita dapat merangkum hasil berikut:

- pertama, analisis lintas-saluran dari upaya pencurian menggunakan trojan seluler memungkinkan untuk mengidentifikasi dan mencegah upaya pencurian, yang sama sekali tidak terkait dengan kode berbahaya, tetapi dilakukan dengan menggunakan rekayasa sosial;

- kedua, ia juga membantu membangun gambaran lengkap tentang pekerjaan penipu dan mencegah pencurian dari seluruh basis pelanggan, terlepas dari saluran perbankan jarak jauh;

- Ketiga, kami menerima lebih banyak data untuk penyelidikan lebih lanjut.

, iOS , , , , .

:

, , — , , - .. , , , , .

Fig. 10. : ( )

Fig. 10. : ( ), . , , . ( . 10 ), ( . 10 B). , , , . , .

(Threat Intelligence), , ,

, . , , , .

, . , , .

« », No3 (145)\ 2018.