ESET telah menemukan kampanye cyber baru yang menggunakan sertifikat curian untuk menandatangani kode. Sertifikat digital dari D-Link Corporation dan Changing Information Technologies telah dicuri oleh kelompok spionase maya berkualifikasi tinggi yang berfokus pada Asia Timur.

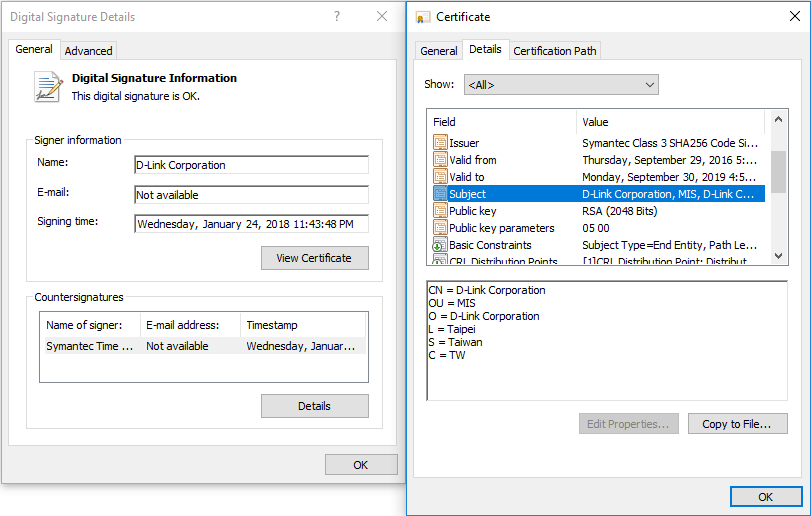

Kami mendeteksi kampanye jahat ketika sistem kami menandai beberapa file sebagai mencurigakan. Menariknya, file yang ditandai ditandatangani secara digital dengan sertifikat yang valid dari D-Link Corporation. Sertifikat yang sama digunakan untuk menandatangani perangkat lunak D-Link yang sah; sertifikat ini kemungkinan besar dicuri.

Setelah mengkonfirmasi file jahat, kami melaporkan masalah di D-Link, yang meluncurkan penyelidikan sendiri. Akibatnya, pada 3 Juli, perusahaan

mencabut sertifikat digital yang dikompromikan.

Gambar 1. Sertifikat digital D-Link yang digunakan untuk menandatangani malware

Gambar 1. Sertifikat digital D-Link yang digunakan untuk menandatangani malwareMalware

Dalam perjalanan penelitian, kami menemukan dua keluarga program jahat yang menggunakan sertifikat curian - pintu belakang untuk remote control perangkat target dan komponen terkait untuk mencuri kata sandi. JPCERT baru-baru ini

menerbitkan analisis terperinci dari pintu belakang Plead; menurut Trend Micro, ini digunakan oleh kelompok cyber-spionase

BlackTech .

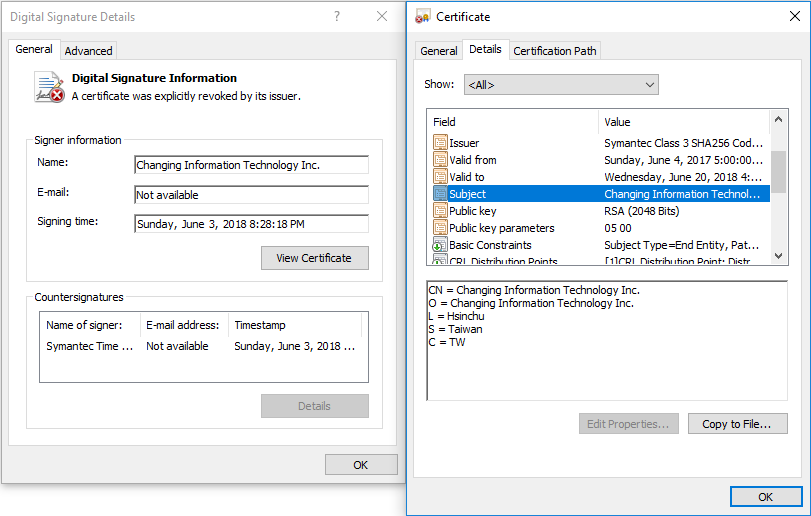

Selain sampel Plead dengan tanda tangan digital D-Link, kami mengidentifikasi sampel yang ditandatangani oleh perusahaan keamanan informasi Taiwan Changing Information Technology Inc.

Gambar 2. Sertifikat digital Changing Information Technology Inc. digunakan untuk menandatangani malware

Gambar 2. Sertifikat digital Changing Information Technology Inc. digunakan untuk menandatangani malwareSertifikat Mengubah Teknologi Informasi Inc. ingat 4 Juli 2017, namun, kelompok BlackTech masih menggunakannya untuk menandatangani alat jahat mereka.

Kemungkinan kompromi dari beberapa perusahaan teknologi Taiwan dan penggunaan kembali sertifikat mereka dalam serangan baru menunjukkan kualifikasi tinggi dari kelompok cyber dan minatnya di wilayah ini.

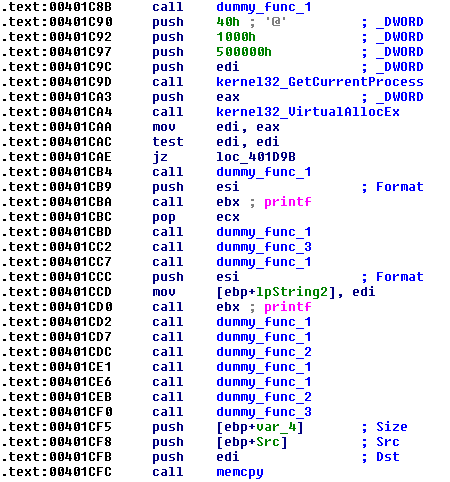

Sampel Plead yang ditandatangani sangat dikaburkan menggunakan kode sampah, tetapi tujuan malware itu sama di semua sampel - unduh dari server jarak jauh atau buka gumpalan biner terenkripsi kecil dari drive lokal. Ini berisi shellcode terenkripsi yang memuat modul backdoor akhir Plead.

Gambar 3. Kode backdoor dikaburkan Plead

Gambar 3. Kode backdoor dikaburkan PleadAlat pencurian kata sandi digunakan untuk mengumpulkan kata sandi yang disimpan dalam aplikasi berikut:

- Google Chrome

- Microsoft Internet Explorer

- Microsoft Outlook

- Mozilla Firefox

Mengapa mencuri sertifikat digital?

Menggunakan sertifikat digital curian adalah salah satu cara untuk menyamar. Sertifikat membantu malware terlihat sah dan, karenanya, memintas perlindungan tanpa menimbulkan kecurigaan.

Mungkin malware paling terkenal yang menggunakan beberapa sertifikat "alien" adalah

Stuxnet , ditemukan pada 2010 dan dikenal sebagai senjata cyber pertama yang berfokus pada infrastruktur kritis. Stuxnet menggunakan sertifikat digital yang dicuri dari RealTek dan JMicron, perusahaan teknologi terkenal dari Taiwan.

Namun, taktik ini tidak eksklusif untuk insiden skala besar seperti Stuxnet, sebagaimana dibuktikan oleh penemuan terbaru.

Indikator kompromi:

Deteksi oleh produk ESET:Win32 / PSW.Agent.OES trojan

Win32 / Plead.L trojan

Win32 / Plead.S trojan

Win32 / Plead.T trojan

Win32 / Plead.U trojan

Win32 / Plead.V trojan

Win32 / Plead.X trojan

Win32 / Plead.Y trojan

Win32 / Plead.Z trojan

Sampel yang Tidak Ditandatangani (SHA-1):80AE7B26AC04C93AD693A2D816E8742B906CC0E3

62A693F5E4F92CCB5A2821239EFBE5BD792A46CD

B01D8501F1EEAF423AA1C14FCC816FAB81AC8ED8

11A5D1A965A3E1391E840B11705FFC02759618F8

239786038B9619F9C22401B110CF0AF433E0CEAD

Sampel yang Ditandatangani (SHA-1):1DB4650A89BC7C810953160C6E41A36547E8CF0B

CA160884AE90CFE6BEC5722FAC5B908BF77D9EEF

9C4F8358462FAFD83DF51459DBE4CD8E5E7F2039

13D064741B801E421E3B53BC5DABFA7031C98DD9

Server C & C:amazon.panasocin [.] com

office.panasocin [.] com

okinawas.ssl443 [.] org

Nomor seri sertifikat untuk menandatangani kode:D-Link Corporation:

13: 03: 03: E4: 57: 0c: 27: 29: 09: E2: 65: Dd: B8: 59: De: Ef

Mengubah Teknologi Informasi Inc: 73: 65: ED: E7: F8: FB: B1: 47: 67: 02: D2: 93: 08: 39: 6F: 51

1E: 50: CC: 3D: D3: 9B: 4A: CC: 5E: 83: 98: CC: D0: DD: 53: EA