Dalam lingkaran luas orang yang jauh dari teknologi modern, secara umum diterima bahwa IT dan terlebih lagi spesialis keamanan informasi adalah paranoid, yang direasuransikan di bawah pengaruh deformasi profesional dan melindungi diri mereka sendiri dengan berbagai cara perlindungan, seringkali saling tumpang tindih untuk keandalan yang lebih besar. Sayangnya, kenyataannya sedikit berbeda dan hari ini saya ingin menunjukkan apa yang biasanya tersembunyi dari pandangan luas. Ini akan fokus pada hasil pemantauan aktivitas Internet pengunjung ke berbagai acara internasional dan nasional utama yang didedikasikan untuk teknologi informasi modern dan keamanan informasi. Cisco sering menjadi mitra teknologi konferensi dan pameran seperti RSA di San Francisco, BlackHat di Singapura, Mobile World Congress di Barcelona, dan juga menyelenggarakan acara sendiri, di berbagai negara yang disebut Cisco Live atau Cisco Connect. Dan di mana pun kami menggunakan teknologi pemantauan yang ingin saya bagikan.

Saya akan mulai dengan Russian Connect dari Rusia, yang diadakan setahun sekali di Moskow, dan di mana Cisco menghadirkan produk-produk terbarunya, berbicara tentang pengalaman penggunaannya untuk menyelesaikan berbagai masalah bisnis dan TI. Konferensi ini dihadiri oleh lebih dari 2 ribu orang, yang sebagian besar termasuk dalam kategori insinyur dan spesialis terkemuka yang bertanggung jawab atas pengoperasian infrastruktur mereka, yang berjumlah beberapa ratus hingga puluhan dan ratusan ribu node. Para spesialis ini datang ke konferensi Cisco Connect dan, bersama dengan memperoleh pengetahuan baru, terus berhubungan dengan manajemen atau bawahan mereka, menjawab surat kerja atau pergi ke berbagai sumber daya Internet untuk mencari jawaban atas pertanyaan yang muncul. Dengan kata lain, pengunjung Cisco Connect secara aktif menggunakan perangkat seluler (tablet, smartphone, dan laptop) dan akses Internet Cisco. Terakhir kali, pada musim semi, kami memutuskan untuk mengintegrasikan infrastruktur akses Internet nirkabel kami dengan sistem pemantauan DNS - Cisco Umbrella.

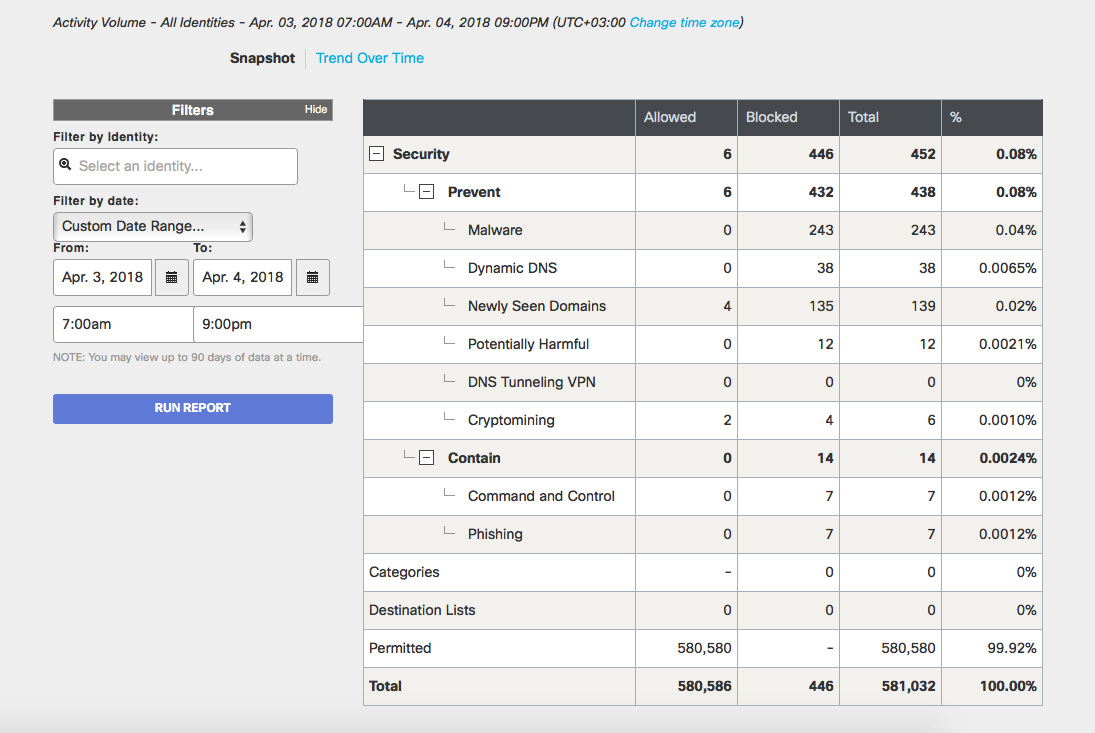

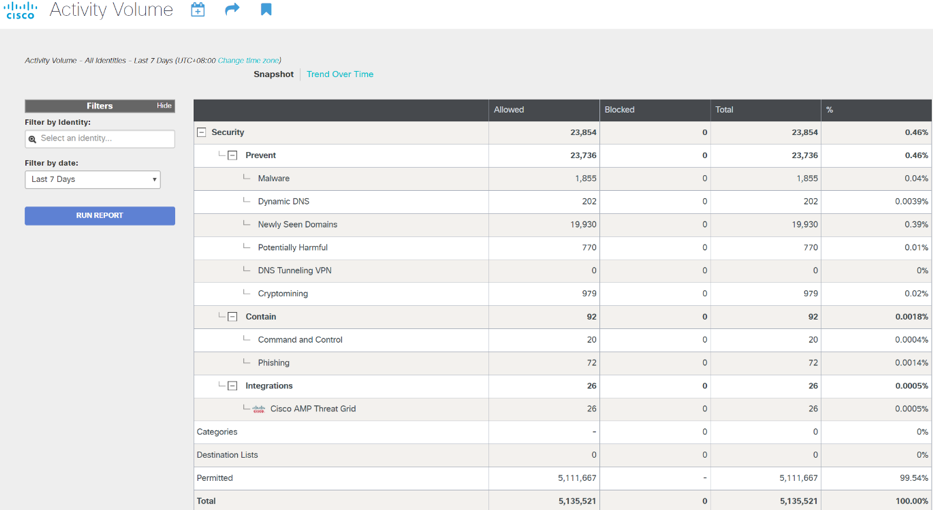

Kami tidak memperkirakan berapa banyak peserta Cisco Connect yang menggunakan akses Internet nirkabel yang disediakan, tetapi berapa banyak yang menggunakan akses 3G / 4G yang disediakan oleh operator seluler mereka. Tetapi selama dua hari konferensi dari jam 7 pagi pada tanggal 3 April hingga jam 9 malam pada tanggal 4 April, sekitar 600 ribu permintaan DNS melewati layanan Cisco Umbrella. Ini tidak seberapa pada skala seluruh layanan, yang memproses sekitar 120-150 miliar permintaan per hari. 0,08% dari jumlah permintaan ini memiliki orientasi yang jelas jahat dan diblokir.

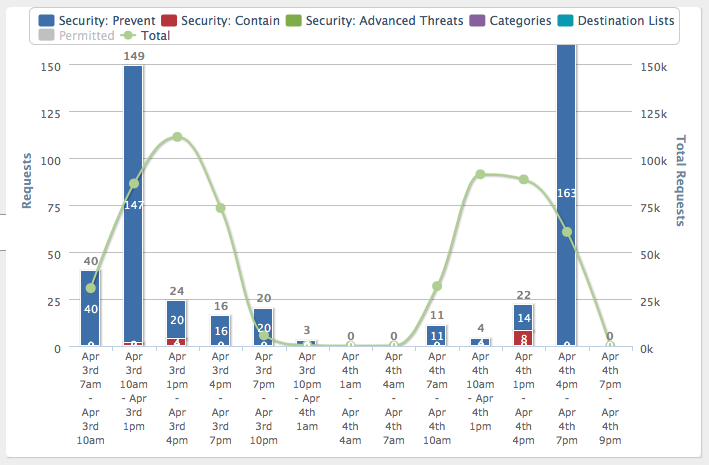

Sangat menarik bahwa sementara pada hari pertama sekitar setengah dari semua permintaan jahat dicatat oleh kami di paruh pertama hari itu (dari jam 10 pagi sampai 1 siang), ketika ada laporan pleno, pada hari kedua aktivasi semua hal buruk dimulai setelah jam 4 malam, konferensi akan segera berakhir dan para peserta sedang mempersiapkan program budaya - sebuah meja prasmanan kecil dan partisipasi dalam konser. Aktivitas yang rendah selama sisa waktu menunjukkan bahwa peserta Cisco Connect secara aktif mendengarkan pidato para ahli Cisco dan mitranya dan tidak terganggu dengan berselancar di Internet dan bekerja pada perangkat seluler.

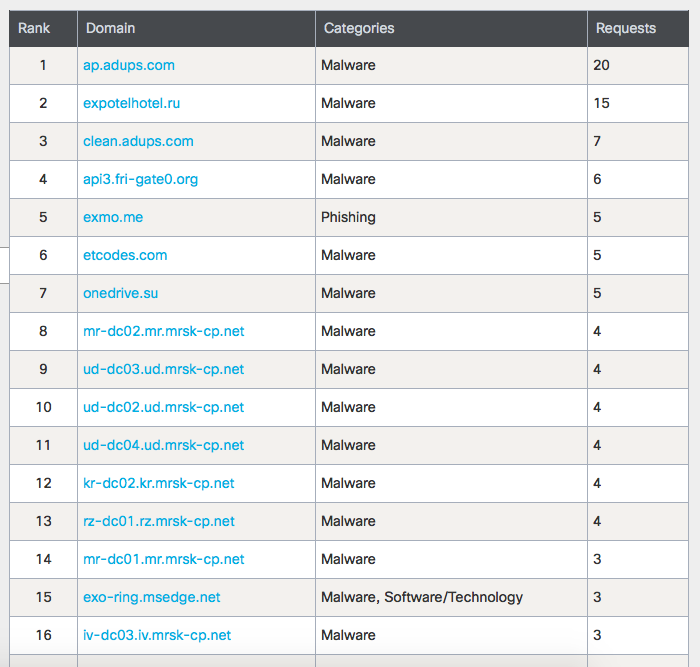

Menurut statistik, sebagian besar upaya akses yang diblokir dikaitkan dengan kode berbahaya.

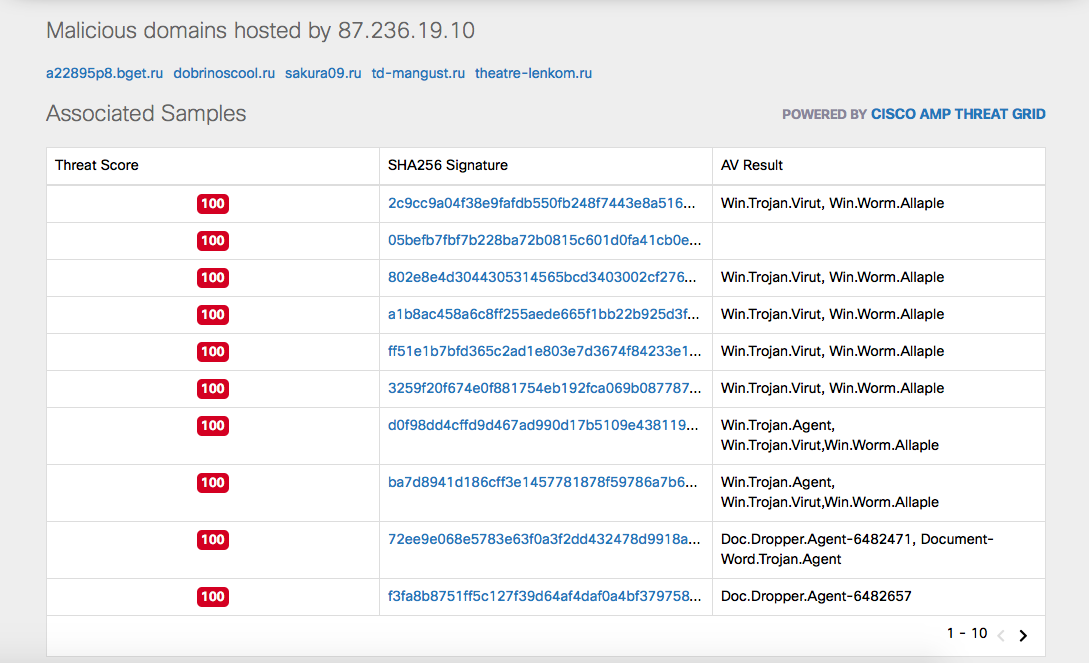

Layanan Cisco Umbrella sendiri tidak dapat memastikan apakah sumber daya yang dikunjungi terinfeksi atau tidak. Sampel berbahaya yang terkait dengan domain hanya mengatakan bahwa mereka dalam beberapa cara berkomunikasi dengan domain atau alamat IP yang diblokir. Misalnya, karena penyebaran kode berbahaya dari domain ini. Atau karena kode berbahaya yang mengakses domain ini sebagai saklar mematikan (WannaCry yang sama bertindak seperti itu). Atau karena penggunaan domain sebagai server perintah. Bagaimanapun, ini adalah kesempatan untuk penyelidikan tambahan.

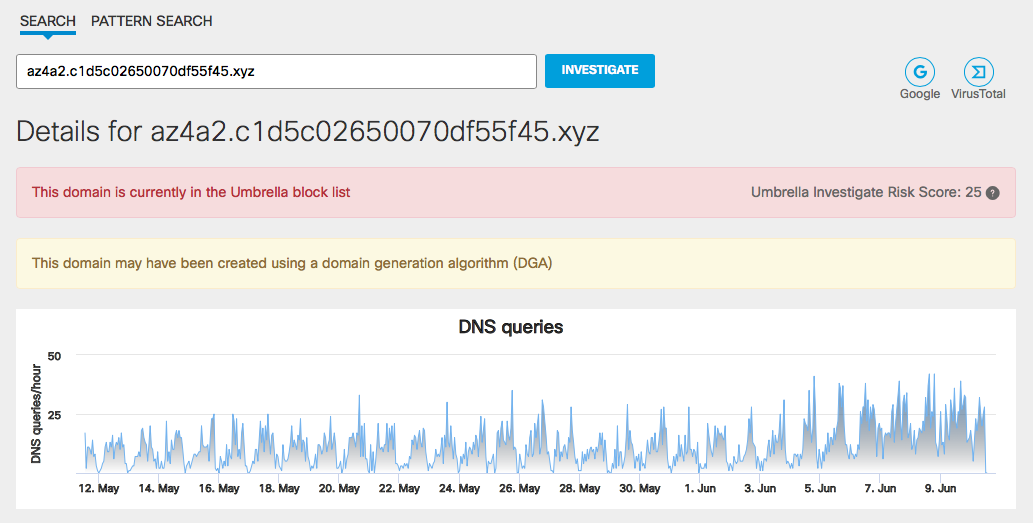

Adapun server perintah, kami mencatat upaya tersebut.

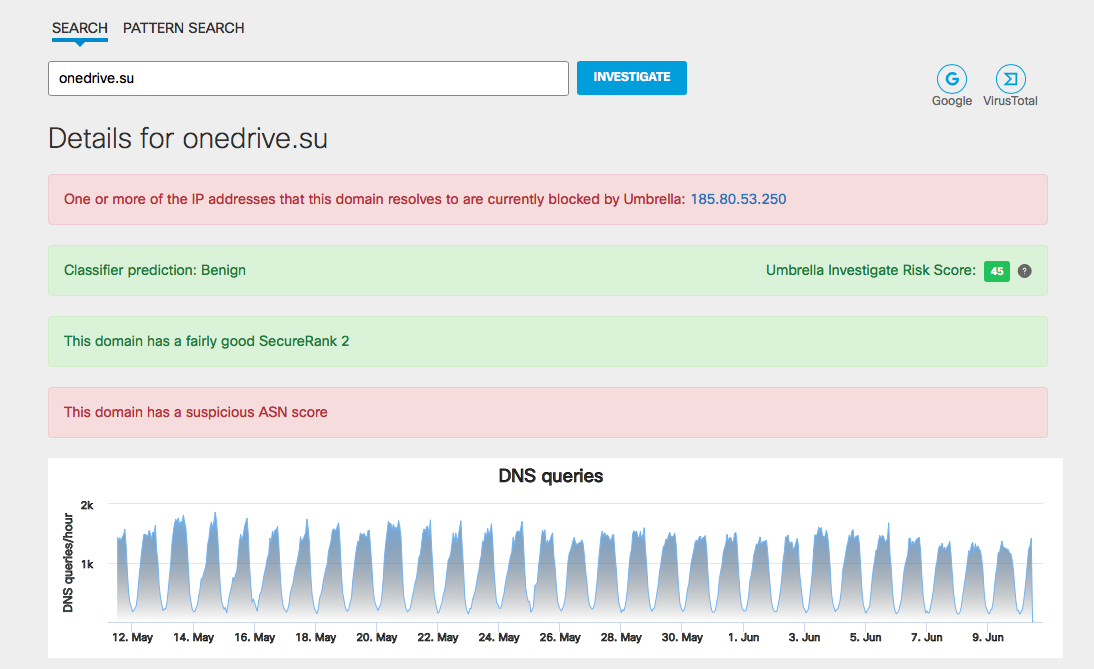

Saya ingin menarik perhatian Anda pada fakta bahwa penjahat cyber cukup aktif mengeksploitasi topik yang

terkait dengan penggunaan domain klon atau domain yang namanya mirip dengan yang asli. Begitulah selama Cisco Connect, ketika kami mencatat upaya untuk mengakses domain onedrive [.] Su.

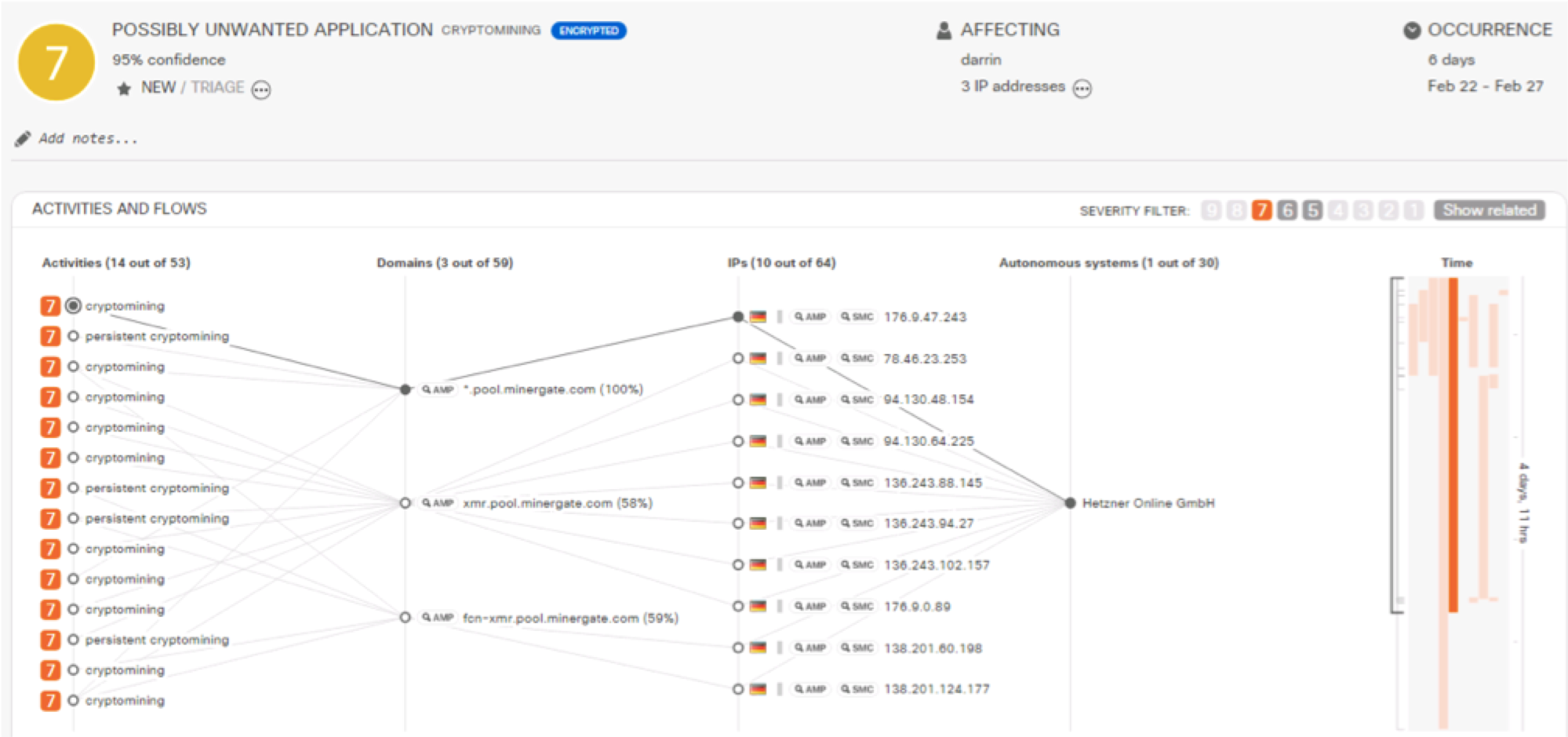

Akhirnya, beberapa upaya terkait dengan kegiatan penambang crypto. Ini adalah zona perbatasan lain yang memerlukan penyelidikan tambahan, karena tidak dapat dikatakan sebelumnya apakah penambangan dalam kasus ini legal (tiba-tiba seseorang memutuskan untuk mendapatkan uang tambahan) atau jika komputer pengguna digunakan secara diam-diam dan untuk tujuan lain. Saya sudah

menulis tentang berbagai cara untuk mendeteksi penambangan menggunakan solusi Cisco - sejak saat itu kami hanya memperkuat kemampuan kami di bidang ini.

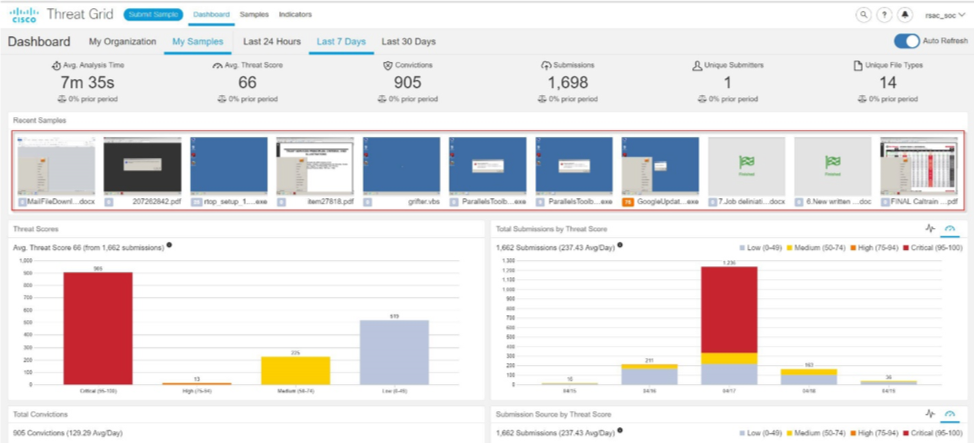

Dapat dicatat bahwa dibandingkan dengan peristiwa keamanan TI dan informasi lainnya, Cisco Connect tidak begitu besar (meskipun di Rusia merupakan salah satu yang terbesar). Tetapi bahkan untuk lebih dari 2000 pengunjung, hampir 250 upaya untuk berinteraksi dengan domain yang terkait dengan kode berbahaya telah dicatat, yang merupakan jumlah yang sangat besar bagi audiens, yang seharusnya memahami dengan baik seluruh bahaya ancaman ini dan dapat menanganinya. Mari kita lihat apa yang dapat kami temukan sebagai bagian dari pemantauan lingkungan Wi-Fi di pameran keamanan siber terbesar di dunia - RSAC, yang diadakan di San Francisco pada bulan April tahun ini. Dia dikunjungi oleh 42 ribu orang. Cisco bersama dengan RSA menyediakan RSA SOC (untuk kelima kalinya), yang tugasnya adalah mencegah serangan terhadap infrastruktur nirkabel dari Moscone Center (tempat pameran dan konferensi). Solusi berikut disediakan oleh Cisco - kotak pasir Cisco Threat Grid, sistem pemantauan Cisco Umbrella DNS, dan solusi Ancaman Intelijen - Visibilitas Cisco dan Talos Intelligence.

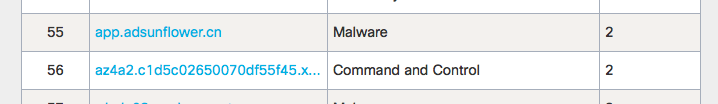

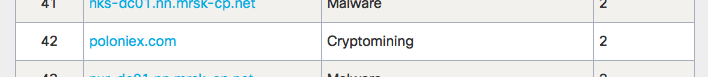

Sangat menarik bahwa pada acara yang jauh lebih besar dari Cisco Connect, jumlah domain berbahaya sebanding - 207. Tapi kami mencatat domain penambangan crypto yang digunakan dalam RSAC menggunakan Cisco Umbrella, urutan besarnya lebih - 155. Yang paling aktif adalah:

- authedmine [.] com

- coinhive [.] com

- minergate [.] com

- www [.] cryptokitties [.] co

- api.bitfinex [.] com

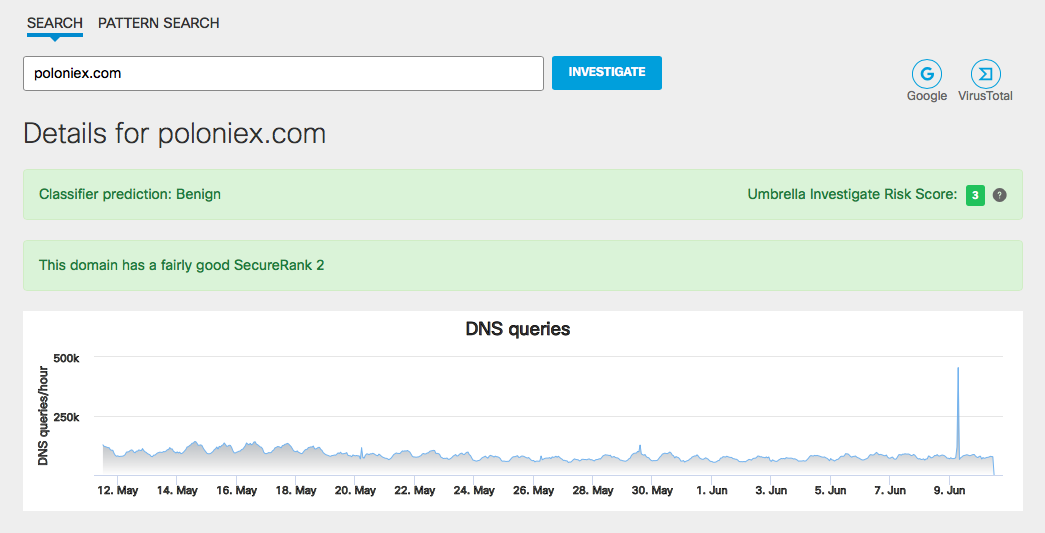

- poloniex [.] com (ini juga diperbaiki pada Cisco Connect)

- www [.] coinbase [.] com

- api.coinone.co [.] kr

- binance [.] com

- gemius [.] pl

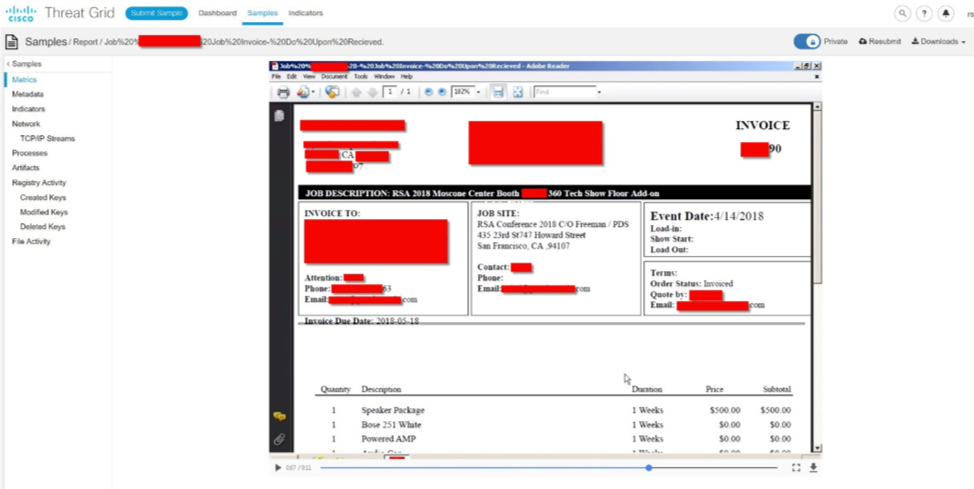

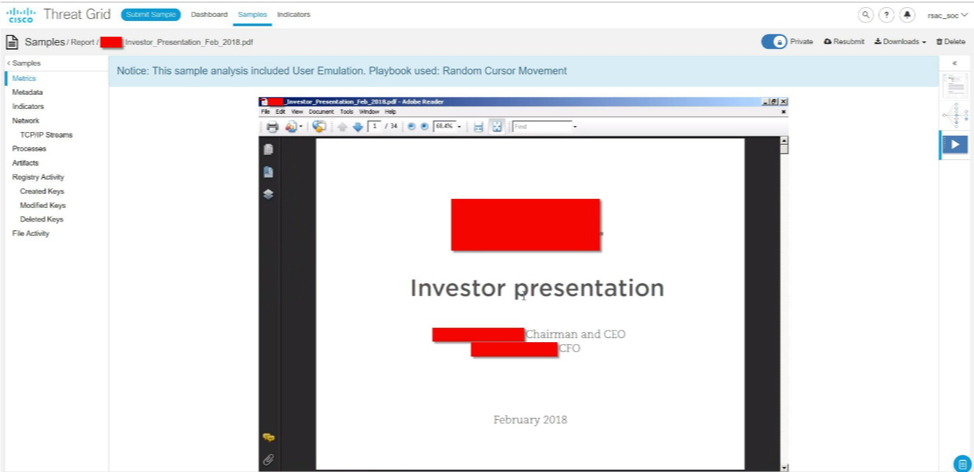

Paradoksnya, pada acara keamanan informasi dunia terbesar, di mana cahaya seluruh industri akan (baik, atau sebagian besar), pengguna masih terus menggunakan koneksi HTTP yang tidak terenkripsi dan mengunduh file melalui mereka, termasuk faktur, tiket pesawat, penawaran bisnis, bahan untuk investor, dll. Inilah yang kami perhatikan sebagai masalah utama selama pemantauan mingguan. Tampaknya peserta RSA merasa betah di konferensi dan tidak terlalu peduli dengan keselamatan mereka. Tetapi semua informasi ini dapat digunakan untuk mengatur phishing - sejumlah besar informasi berharga terbuka untuk intersepsi.

Presentasi untuk briefing dengan para investor umumnya menjadi situasi yang menarik. Itu berisi informasi berharga dari salah satu sponsor RSA - Saya harus segera mencari mereka di pameran, bertamasya ke SOC, sehingga mereka bisa melihat di tempat bahwa tindakan mereka berbahaya dan mencari tahu apakah informasi yang beredar dalam bentuk yang tidak dilindungi sudah dapat diakses oleh media dan analis.

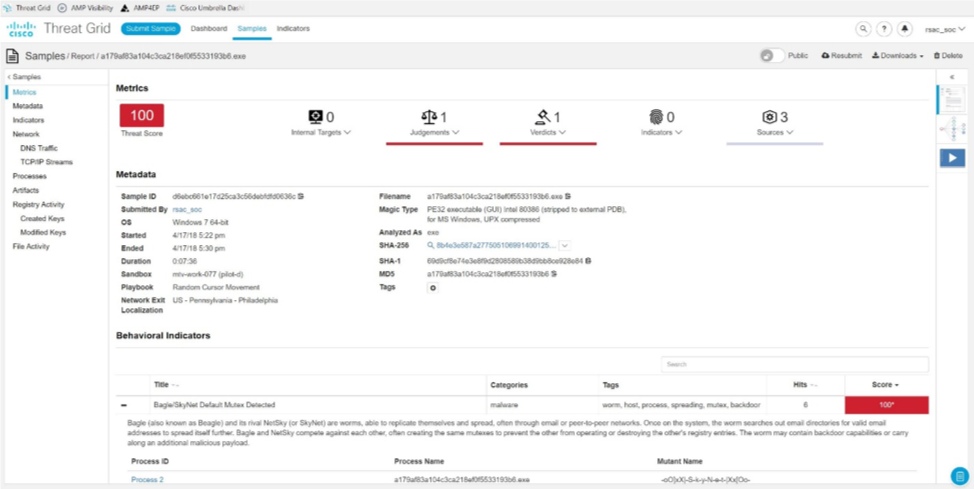

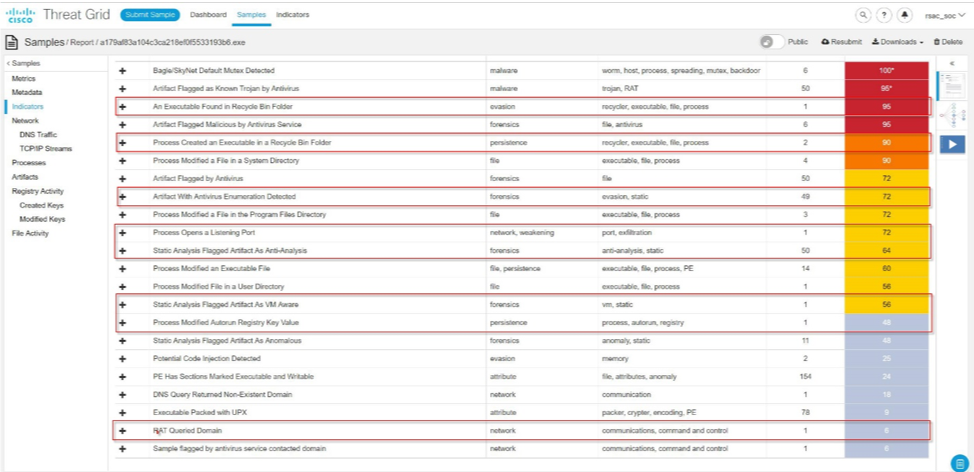

Hanya dalam 5 hari konferensi, RSA SOC mencatat sekitar 1.000 file berbahaya, di antaranya adalah beberapa seperti varian cacing SkyNet.

Interaksi dengan server perintah dicatat (ada 24 upaya seperti itu),

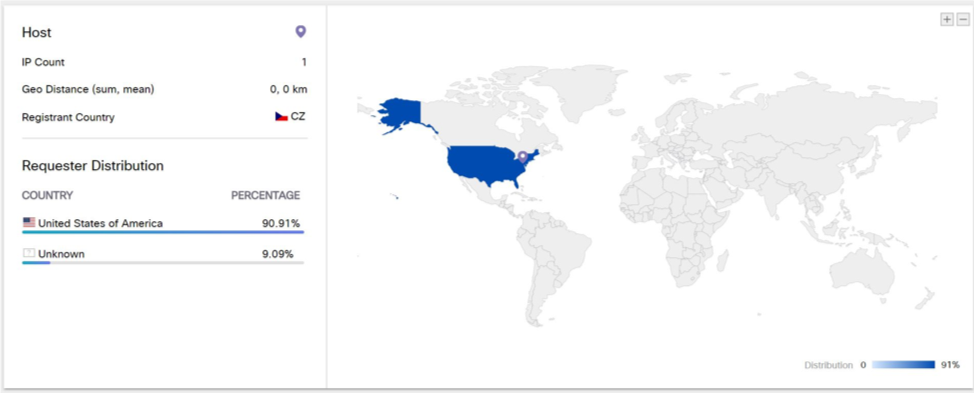

serta situs kloning phishing. Misalnya, cragslist [.] Org, yang meniru situs web iklan elektronik Graiglist yang terkenal, diluncurkan di San Francisco pada tahun 90-an dan sangat populer di kalangan orang Amerika.

Situs palsu menarik mereka, meskipun itu sendiri terdaftar di Republik Ceko.

Apa yang berubah di RSAC selama setahun terakhir? Aktivitas penambang crypto (terutama Monero) telah meningkat dan malware seluler telah muncul. Tetapi kecerobohan pengguna tetap pada tingkat yang sama - 30-35% dari email ditransmisikan dalam bentuk tidak terenkripsi menggunakan protokol POP dan IMAPv2 yang ketinggalan zaman. Meskipun aplikasi lain terutama menggunakan enkripsi, itu lemah dan dibangun di atas protokol kriptografi yang rentan, misalnya, TLS 1.0. Selain itu, banyak aplikasi, misalnya, pengawasan video rumah, situs kencan (penuh keamanan perjalanan bisnis :-), rumah pintar, meskipun mereka menggunakan otentikasi, data otentikasi ditransmisikan dalam teks yang jelas! Fenomena paradoksal.

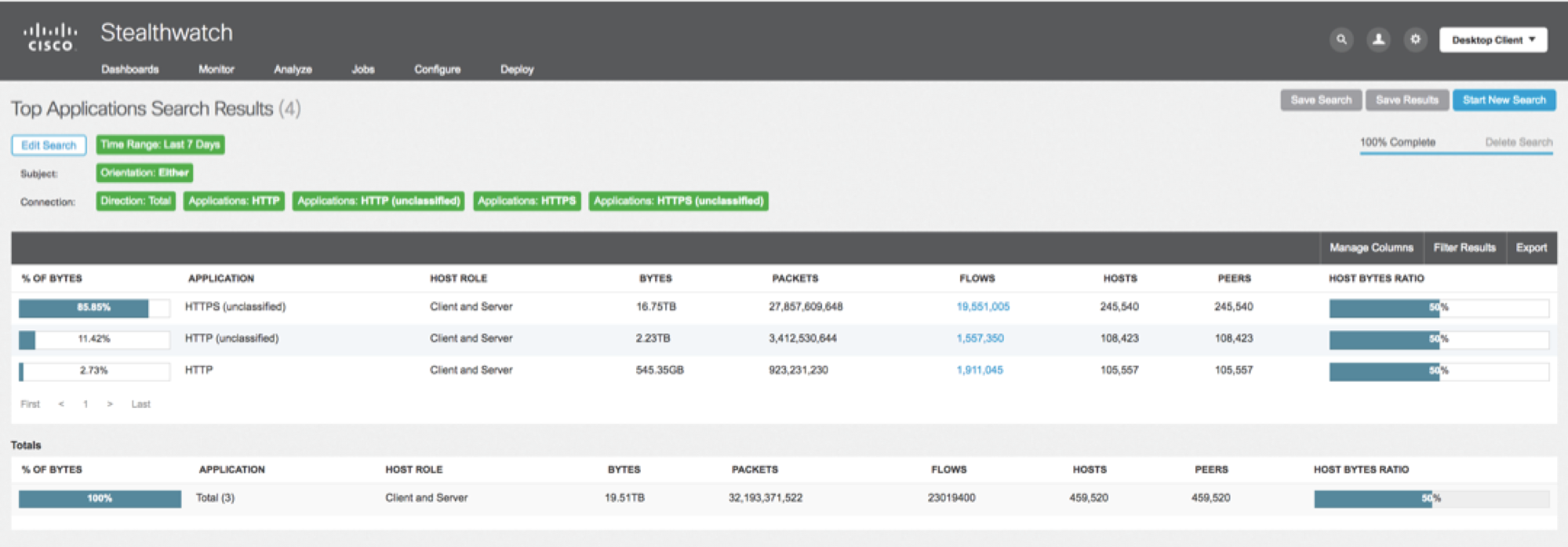

Gambaran yang sedikit berbeda berada di Mobile World Congress di Barcelona pada kuartal pertama tahun ini, yang dihadiri oleh 107 ribu orang. Untuk memantau jaringan nirkabel, kami menggunakan sistem analisis Cisco Stealthwatch kami. Enkripsi lalu lintas web digunakan pada 85% kasus (di Singapura, BlackHat, nilai ini mencapai 96%).

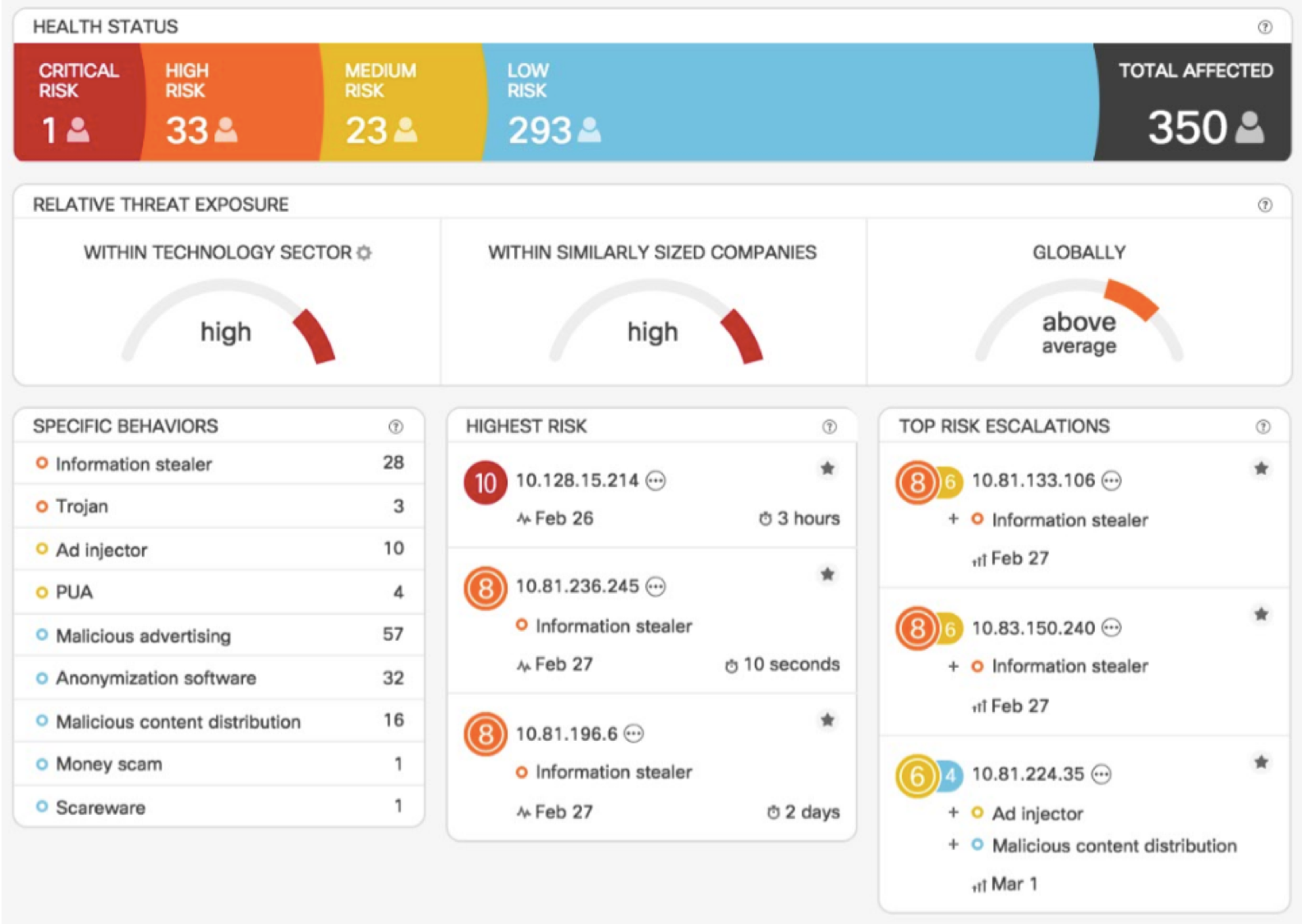

Menganalisis Netflow, dalam dua hari (26 dan 27 Februari) kami mencatat 32.000 peristiwa keamanan, di mana 350 dapat diidentifikasi sebagai insiden serius:

- aktivitas penambang crypto

- Trojans untuk Android (Android.spy, Boqx, firmware yang terinfeksi)

- kode berbahaya SALITY

- malware, secara aktif memindai layanan SMB

- OSX Malware Genieo

- Cacing conficker

- RevMob

- Adjector

- sejumlah perangkat seluler Android terinfeksi

- protokol yang tidak sah seperti Tor dan BitTorrent.

Beberapa malware menggunakan PowerShell untuk berinteraksi dengan server perintah melalui HTTPS. Secara umum, malware semakin menggunakan koneksi terenkripsi (meningkat 268% selama enam bulan terakhir). Kami menganalisanya menggunakan teknologi Enkripsi Lalu Lintas Terenkripsi yang tertanam dalam Cisco Stealthwatch, yang memungkinkan mendeteksi aktivitas jahat dalam lalu lintas terenkripsi tanpa mendekripsi dan mendekripsi.

Saya akan menyimpulkan artikel tentang apa yang terjadi di balik layar keamanan informasi dan peristiwa TI, di mana para spesialis juga berada di bawah distribusi penjahat dunia maya dan penjahat dunia maya, serta pengguna biasa, dengan sebuah cerita tentang bagaimana kami memantau keamanan di Black Hat Singapura pada Maret 2018. Kali ini kami adalah bagian dari NOC, yang bertanggung jawab atas keamanan acara IB Asia. Tetapi seperti RSAC, mereka menggunakan serangkaian solusi yang sama - Cisco ThreatGrid untuk menganalisis file, Cisco Umbrella untuk menganalisis DNS, dan Visibilitas Cisco untuk intelijen ancaman. Karena banyak laporan, laboratorium, demonstrasi, dan pelatihan memerlukan akses ke situs dan file berbahaya, kami tidak memblokirnya, tetapi hanya menontonnya. Secara umum, gambar itu mirip dengan yang dijelaskan di atas, tetapi saya ingin berbicara tentang satu kasus yang menarik.

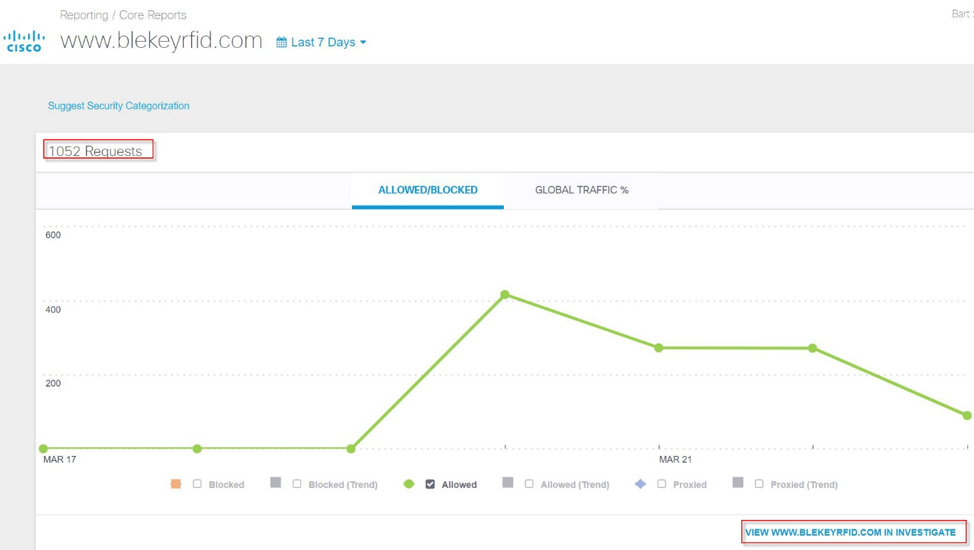

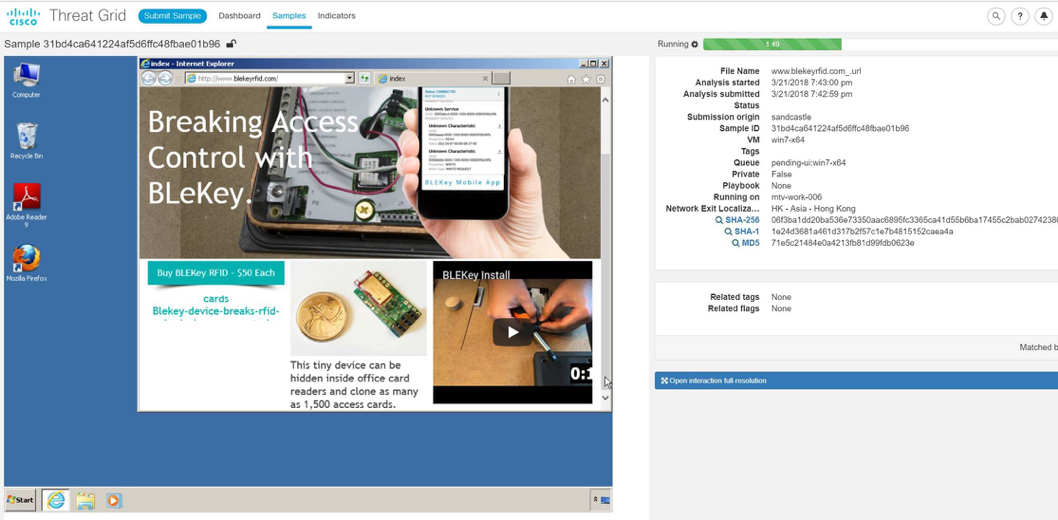

Pada hari pertama konferensi, kami mencatat aktivitas yang tidak biasa - lebih dari 1000 permintaan DNS ke domain

www.blekeyrfid [.] Com dalam 1 jam. Investigasi tambahan menunjukkan bahwa semua aktivitas itu dari satu PC dan hanya selama konferensi.

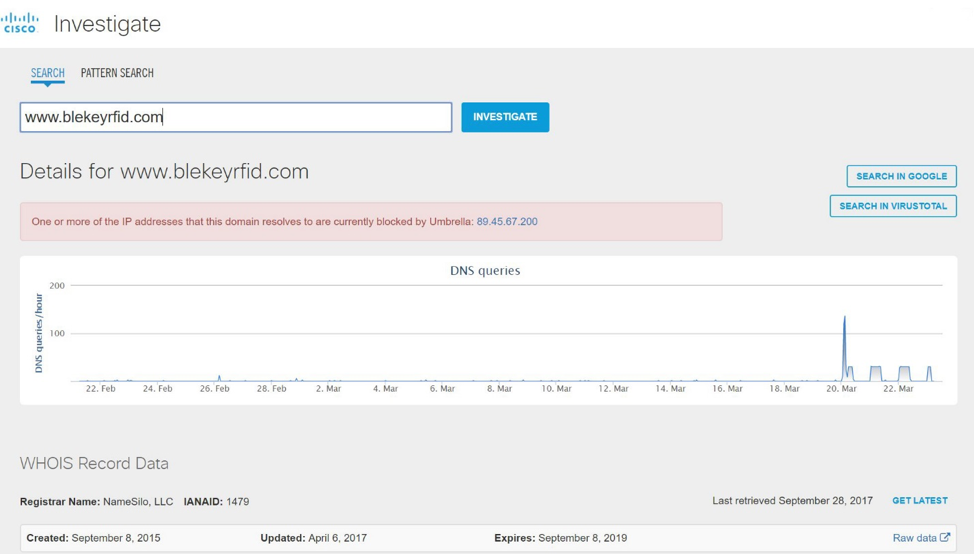

Pindah dari konsol Cisco Umbrella ke Alat Investigasi Investigasi Payung Cisco, kami mulai mempelajari jenis domain itu. IP tempat domain itu berada di daftar hitam Payung. Akses ke situs tersebut dapat diterima oleh peserta konferensi Black Hat Asia. Namun, kami memblokir akses ke sana dari aset konferensi.

Investigasi menggunakan ThreatGrid mengungkapkan bahwa domain ini mengiklankan solusi spoofing kontrol akses. Selanjutnya, informasi tersebut ditransfer ke penyelenggara, yang sendiri sudah melakukan penyelidikan yang sesuai, apakah kegiatan ini legal atau tidak.

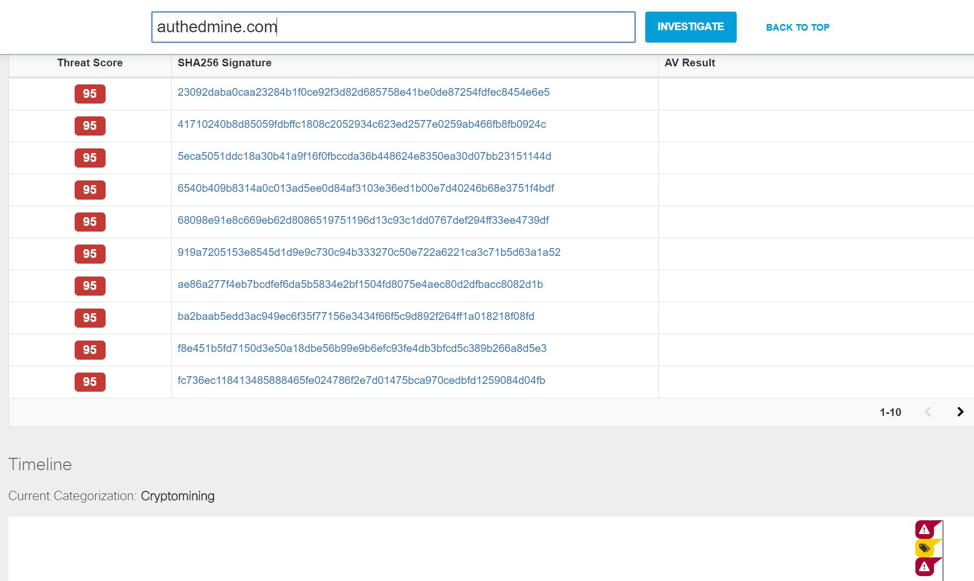

Tetapi acara keamanan yang paling umum di Black Hat Asia adalah crypto miners. Untuk pertama kalinya, kami mencatat aktivitas seperti itu di European Black Hat 2017. Di Singapura, itu hanya menjadi momok. Sebagian besar lalu lintas dari konferensi diarahkan ke domain authedmine [.] Com, yang dikaitkan dengan coinhive [.] Com.

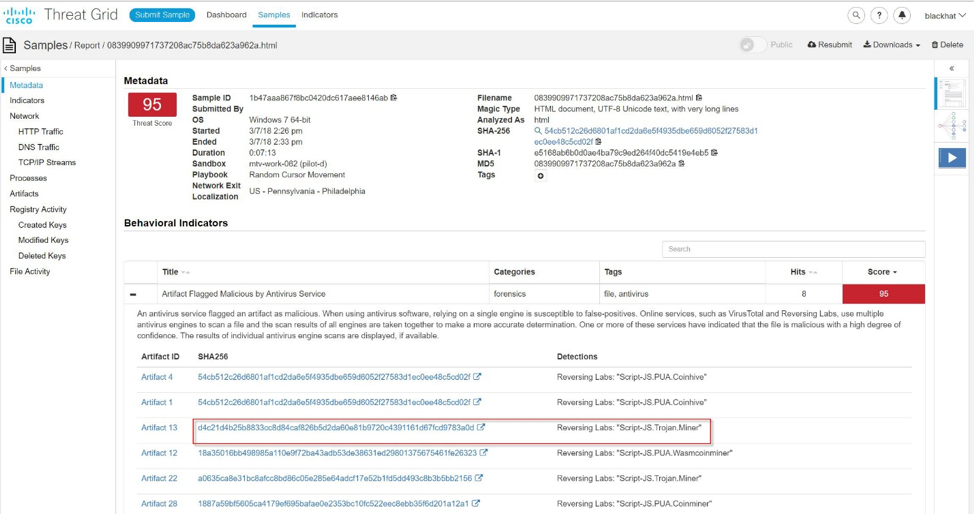

Analisis domain ini di Cisco Umbrella Investigate menunjukkan bahwa itu terkait dengan banyak sampel berbahaya yang kami analisis di Cisco ThreatGrid.

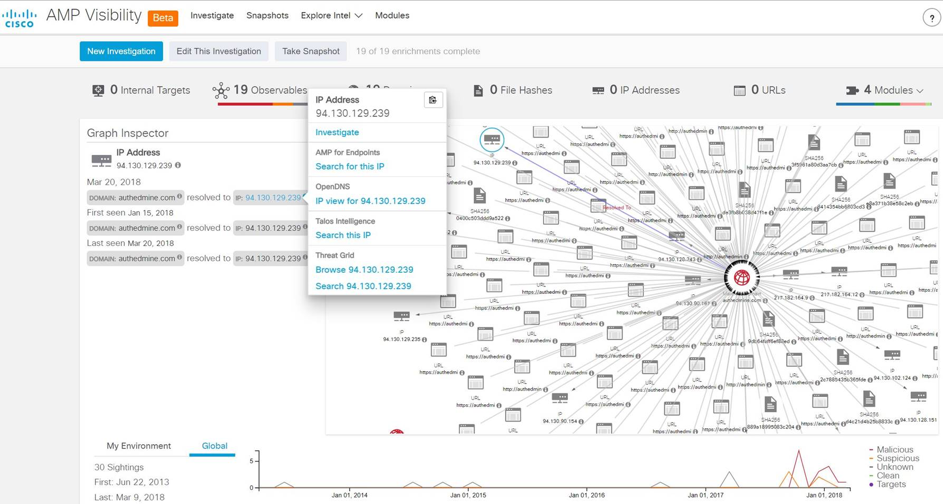

Dengan Visibilitas Cisco baru yang baru dirilis, kami dapat lebih memahami arsitektur penyerang dan hubungan antara alamat IP, artefak, URL, dan sampel berbahaya.

Biasanya, penambangan crypto diimplementasikan dalam dua cara:

- eksplisit - pengguna jelas setuju untuk berpartisipasi dalam penambangan dan melakukan upaya agar antivirus dan perangkat lunak keamanan lainnya tidak memblokir penambang crypto

- implisit - pengguna tidak tahu bahwa browser yang dibuka olehnya menambang cryptocurrency, menggunakan sumber daya komputer.

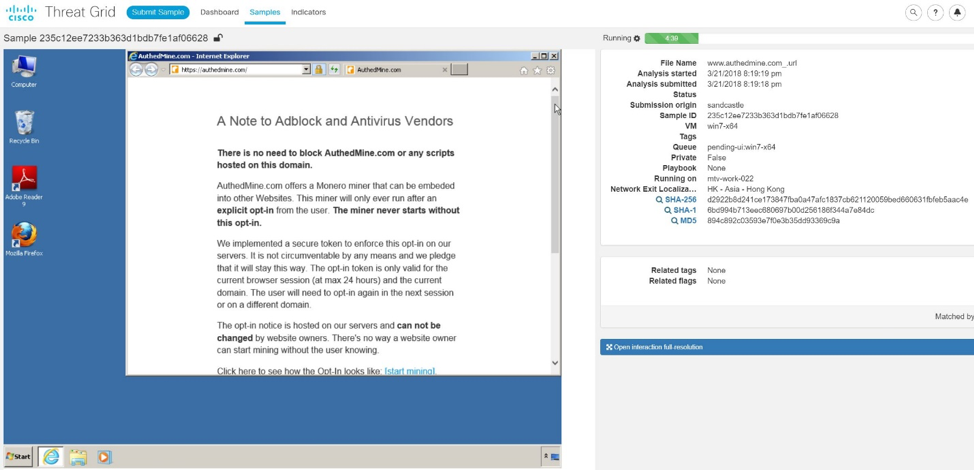

Pemilik authedmine [.] Com mengklaim (seperti yang ditunjukkan oleh analisis di ThreatGrid) bahwa mereka menggunakan opsi pertama.

Namun, di situs itu sendiri, skrip .js digunakan untuk menambang (metode yang biasanya digunakan dalam versi kedua), yang diunggah ke File Internet Sementara tanpa persetujuan pengguna.

Menggunakan data intelijen ancaman global dan terintegrasi, kami melihat bahwa skrip ini digunakan sebagai artefak dalam sampel lain yang kami analisis menggunakan Cisco ThreatGrid.

Domain penambangan lainnya dicatat:

- www [.] cryptokitties [.] co

- bitpay [.] com

- www [.] penambangan genesis [.] com

- ws010 [.] coinhive [.] com

- pertanian www [.] cryptomining [.]

- www [.] ledgerwallet [. [com

- ethereum [.] miningpoolhub [.] com

- miningpoolhub [.] com

- tekan [.] coinone.co [.] kr

- ws [.] coinone.co [.] kr

- getmonero [.] org

- widget [.] bitcoin [.] com

- indeks [.] bitcoin [.] com

- api [.] nanopool [.] org

- wss [.] bithumb [.] com

- api [.] bitfinex [.] com

Kesimpulan apa yang ingin saya simpulkan dalam ulasan ini tentang upaya kami untuk memantau berbagai peristiwa keamanan TI dan informasi di tahun 2018:

- Bahkan profesional keamanan atau TI yang seharusnya dapat mempertahankan diri dengan pekerjaan tidak selalu melakukannya dengan benar.

- Pada konferensi tentang keamanan informasi dan TI, banyak ahli yang ceroboh dan tidak hanya dapat terhubung ke jalur akses palsu, tetapi juga menggunakan protokol yang tidak dilindungi untuk otentikasi pada berbagai sumber daya atau untuk bekerja dengan email, membuka peluang menarik dan berbahaya bagi penyerang.

- Perangkat seluler adalah target yang menarik bagi penyerang. Situasi ini diperburuk oleh fakta bahwa perangkat seperti itu biasanya kurang terlindungi dan tidak berada di bawah bayang-bayang ITU, IDS, DLP, sistem kontrol akses, dan perlindungan e-mail. Infeksi perangkat tersebut dan mulai bekerja dengan mereka dapat menyebabkan konsekuensi yang jauh lebih menyedihkan daripada menambang yang tidak konsisten dengan pengguna.

PS: Tidak lama lagi, pada bulan Agustus, kami akan kembali memantau keamanan Black Hat di Las Vegas dan pasti akan membagikan hasil pekerjaan kami dengan pembaca Habr.