Apple telah

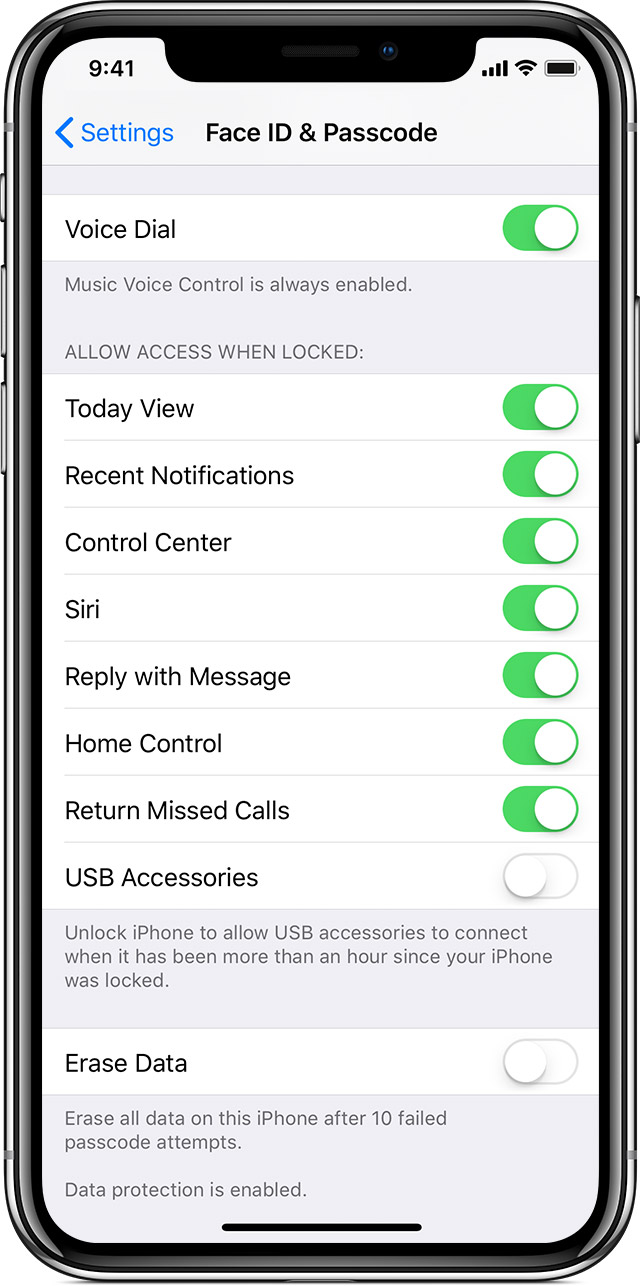

memperkenalkan kepada publik fitur anti-pencurian baru pada perangkatnya yang menjalankan iOS 11.4.1 dan lebih tinggi. Prinsip perlindungan didasarkan pada penonaktifan transfer data melalui port Lightning perangkat satu jam setelah layar dikunci. Ini dilakukan untuk membatasi kemampuan menghubungkan perangkat pihak ketiga ke smartphone tanpa sepengetahuan pemilik. Fungsi baru itu disebut mode USB Restricted (dalam pengaturan - aksesoris USB) dan, menurut perwakilan perusahaan, itu akan dapat secara signifikan meningkatkan keamanan produk Apple dari peretasan jika terjadi kehilangan atau pencurian perangkat.

Selain ketidakmungkinan yang jelas untuk membuat koneksi dengan perangkat melalui port Lightning, sistem perlindungan baru memiliki fitur lain: smartphone terus mengisi daya, tetapi menjadi benar-benar "bodoh", yaitu, tidak terdeteksi oleh perangkat lain sebagai sesuatu yang "pintar" dan memiliki memori sendiri. Dengan demikian, dengan hilangnya iPhone yang terkunci dengan USB Terbatas, perangkat akan dengan cepat berubah menjadi batu bata dangkal yang hanya dapat diisi daya sehingga pemilik dapat mendeteksinya.

Mengapa Apple Meningkatkan Keamanan untuk Perangkatnya

Perusahaan mengambil kursus untuk meningkatkan keamanan iPhone kembali pada tahun 2014, ketika enkripsi dihidupkan secara default di iOS 8. Kemudian badan-badan penegak hukum AS, dan layanan khusus lainnya, sangat negatif merasakan langkah perusahaan ini. Selain enkripsi, perangkat Apple juga memiliki perlindungan fisik yang dibangun ke dalam arsitektur prosesor mereka, dimulai dengan A7. Komponen ini disebut Secure Enclave (SE), ia memiliki buffer dan memori yang sama dengan core prosesor ARM lainnya, tetapi tidak bergantung pada mereka. Melalui data itulah dienkripsi pada memori flash smartphone, dan kuncinya adalah UID, kata sandi yang ditentukan pengguna dan kunci perangkat lainnya. Prosesnya adalah sebagai berikut: SE menghasilkan kunci 256-bit untuk enkripsi AES berdasarkan kunci-kunci ini dan kunci khusus yang hanya tersedia untuk modul, yang menghilangkan kemungkinan peretasan dengan menyolder elemen-elemen di papan tulis.

Tapi ini hanya salah satu level perlindungan data di iPhone. Arsitektur keamanan penuh dalam bentuk skema adalah sebagai berikut:

Dokumentasi teknis Apple dalam bentuk panduan lengkap tentang topik ini dapat ditemukan di

sini .

Sudah pada tahun 2016, agen-agen intelijen AS memiliki alasan nyata untuk menekan perusahaan dari Cupertino. Kemudian iPhone 5C smartphone Sayed Rizvan Farouk, salah satu teroris yang menembak di pusat orang cacat di San Bernandino, jatuh ke tangan FBI.

Kemudian FBI mengajukan sejumlah persyaratan untuk Apple, yang terkait dengan kerja sama dengan Biro dan untuk membantu meretas perangkat penjahat untuk mengidentifikasi kaki yang mungkin dan mencegah serangan teroris lainnya di Amerika Serikat. Perlu dicatat bahwa hingga titik ini, Apple rela berkolaborasi dengan pihak berwenang: spesialis perusahaan membantu memecahkan lebih dari 70 iPhone dari 2008 hingga 2013 atas permintaan dinas intelijen AS, tetapi praktik ini dihentikan setelah dokumentasi rahasia dikuras oleh Edward Snowden. Setelah itu, Apple berhenti membantu pemerintah.

Penembak smartphone dari San Bernandino benar-benar telah menjadi batu sandungan antara FBI dan Apple. Yang pertama menuntut untuk menghapus pembatasan pada 10 entri kode PIN, menyediakan alat tebak kata sandi otomatis dan menghapus batasan pada kecepatan input (setelah upaya kelima, smartphone menetapkan penundaan untuk memasukkan kode PIN dalam satu menit, dan setelah kesembilan - dalam satu jam).

Pakar Apple sangat menentang bekerja dengan FBI dan menunjukkan bahwa pembuatan alat seperti itu untuk iPhone target tidak mungkin - setelah menerima perangkat lunak yang diperlukan, FBI akan dapat menggunakannya untuk memecahkan perangkat apa pun. Pada saat itu, banyak orang bergabung dengan skandal di sekitar perangkat teroris, termasuk orang-orang seperti McAfee dan Gates yang berbicara. Tim Cook

menerbitkan surat terbuka kepada konsumen, di mana ia berpendapat bahwa permintaan FBI salah dan perusahaan diharuskan untuk membuat pintu belakang untuk menyerang perangkat mereka (

terjemahan penuh dari surat tentang Habré ):

Secara khusus, FBI ingin kita membuat versi baru dari sistem operasi iPhone yang mem-bypass beberapa elemen keamanan penting dan memasangnya pada iPhone yang dipulihkan selama penyelidikan. Di tangan yang salah, perangkat lunak yang saat ini tidak ada dapat membuka kunci iPhone mana pun yang memiliki akses fisik.

Pihak berwenang mengatakan bahwa alat ini akan digunakan sekali, hanya pada satu ponsel. Tapi ini bukan masalahnya. Setelah dibuat, dapat digunakan berulang-ulang pada sejumlah perangkat. Di dunia nyata, ini setara dengan kunci universal yang dapat membuka ratusan juta kunci - dari restoran dan bank hingga toko dan rumah. Tidak ada orang waras yang dapat menerima hal ini.

Akibatnya, pasukan keamanan harus membayar peretas yang tidak dikenal sejumlah $ 1 hingga $ 1,3 juta untuk mengakses data di iPhone Faruk.

Setelah kejadian ini, perusahaan Cupertino tidak terlihat bekerja sama dengan pihak berwenang dan terus meningkatkan perlindungan perangkatnya. Fitur lain adalah USB Restricted.

USB Restricted tidak sempurna

Segera setelah publikasi Apple tentang fitur perlindungan perangkat baru di jaringan, muncul informasi bahwa sistem ini dapat dibodohi dan port Petir dapat sepenuhnya beroperasi dalam kondisi tertentu. Sebuah blog Elcomsoft telah

memposting posting blog yang luas yang melihat bagaimana USB Restricted berfungsi dan menipu. Jadi, spesialis perusahaan mengatakan bahwa untuk menjaga operabilitas port perangkat dan mentransfer data melaluinya, itu cukup untuk menggunakan modul

MFi apa pun, dan dalam skenario ini baik model "asli" yang disertifikasi Apple dan replika China dapat berpartisipasi.

Mengapa menjaga fungsionalitas port penuh begitu penting? Lembaga penegak hukum perlu waktu untuk mengangkut, mendapatkan surat perintah dan bekerja pada perangkat peretasan, dan pembatasan satu jam mencegah kegiatan semacam itu terjadi. Namun, ketika terhubung ke iPhone dengan fungsi USB Restricted dinyalakan, apa pun perangkat MFi, penghitung waktu yang menghitung waktu dari saat pemblokiran berhenti. Untuk efek 100%, para ahli merekomendasikan menghubungkan daya tambahan ke iPhone untuk menghindari pemakaian perangkat, serta menempatkan seluruh "kit" di tas Faraday (kandang). Skenario ini cukup berhasil, karena menurut statistik, rata-rata pengguna ponsel pintar membuka kunci layar 80 kali sehari (yaitu, setiap 12 menit ketika bangun selama 16 jam sehari).

Peretasan hidup ini hanya berfungsi jika kurang dari satu jam telah berlalu sejak layar dikunci. Jika Anda mencoba menyambungkan perangkat MFi ke iPhone yang sudah terkunci, telepon akan mengembalikan pesan yang menyatakan bahwa itu harus dibuka agar modul berfungsi. Artinya, proses memblokir pengiriman data melalui port petir hanya bisa dihentikan, tetapi tidak terbalik.

Beberapa mempertimbangkan tindakan Apple terhadap layanan intelijen, jika Anda ingat reaksi terhadap persyaratan FBI. Namun, diketahui dengan pasti tentang kemungkinan kode PIN 4-digit bootforce untuk iPhone, misalnya, menggunakan

Mesin GreyKey , dan pengembang menjual "kotak" mereka kepada semua orang.

Mengapa cara sepele seperti itu untuk menipu USB Timer Terbatas bekerja sama sekali

Perangkat apa pun yang terhubung melalui port Lightning, jika lebih kompleks daripada kabel konvensional atau "kubus", bertukar kode terbuka dengan smartphone sehingga smartphone dapat menentukan apa yang terhubung ke sana. Fungsi ini sangat relevan setelah penolakan lengkap dari konektor Jack 3,5 mm dan penampilan di pasar beberapa adaptor untuk setiap selera dan warna.

Jelas, insinyur Apple tidak dapat mengambil langkah ketika perangkat MFi mana pun akan dipaksa untuk mematikan satu jam setelah kunci layar: kita berbicara tentang stasiun pangkalan di mana smartphone dapat digunakan sebagai pemain, adaptor untuk kartu memori dan bahkan headphone kabel dangkal untuk mendengarkan musik.

Mungkin kerusakan seperti itu akan dihilangkan melalui kompilasi daftar putih perangkat yang terhubung yang dapat menerima prioritas dan menghentikan timer Terbatas USB. Sekarang sepertinya skenario yang paling mungkin. Pada saat yang sama, Apple mungkin sekali lagi menjadi terobsesi dengan produknya sendiri dan pengguna replika Cina harus memilih: baik menjamin keamanan perangkat mereka, atau menggunakan adaptor dan modul yang lebih murah. Benar, selalu ada cara radikal - transisi ke platform Android.