Ternyata rute pengiriman berada dalam risiko serius dari peretas: sistem IT yang ketinggalan zaman di atas kapal bersama dengan perangkat IoT modern memberi para penjahat cyber kesempatan untuk berhasil.

Pembaruan ekosistem keselamatan di industri perkapalan tampaknya telah hilang di suatu tempat di kedalaman lautan. Di laut lepas, alat dan langkah-langkah keamanan masih diterapkan, yang di sektor lain sudah usang beberapa tahun yang lalu, yang berarti bahwa kapal dapat dirampok, diretas dan bahkan ditenggelamkan. Kapal yang secara tradisional telah terisolasi, sekarang, berkat Internet of things dan pengembangan teknologi informasi, selalu online menggunakan VSAT, GSM / LTE dan koneksi WiFi dan memiliki sistem navigasi elektronik terintegrasi.

Sebuah studi oleh Pen Test Partners

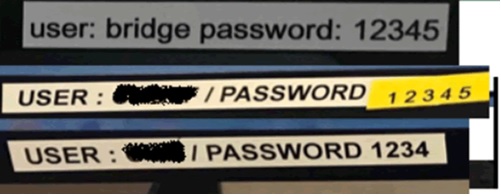

Sebuah studi oleh Pen Test Partners (bagian dari pengalaman yang disajikan di sana ditunjukkan di Infosecurity Europe) menunjukkan betapa mudahnya mengakses kapal. Beberapa metode akses yang disajikan menjadi perhatian serius: terminal komunikasi satelit terbuka, antarmuka pengguna dapat diakses melalui protokol tidak aman, kredensial default dan tidak pernah berubah ... Daftar ini dapat dilanjutkan untuk waktu yang lama. Dalam industri ini, serangan dunia maya yang sukses akan memiliki konsekuensi ekonomi dan komersial yang luar biasa, karena transportasi laut di seluruh dunia membawa barang-barang bernilai miliaran euro.

Komunikasi Satelit: Ancaman saat Bergerak

Berkat

Shodan , mesin pencari untuk perangkat IoT yang terhubung, para peneliti Pen Test, setelah melakukan berbagai penyelidikan, menemukan bahwa konfigurasi beberapa

sistem antena satelit mudah diidentifikasi melalui firmware lama atau koneksi yang tidak sah. Untuk mendapatkan akses ke sistem dan akhirnya meretasnya, dalam beberapa kasus cukup menggunakan kredensial yang ditetapkan secara default, atau kombinasi sederhana seperti "admin / 1234".

Sebagai bagian dari penelitian ini, para ahli, pada kenyataannya, menciptakan pelacak untuk melacak kapal yang rentan dengan menghubungkan data terminal satelit dengan data lokasi GPS real-time dari kapal:

ptp-shiptracker.herokuapp.com . Tentu saja, data yang ditampilkan di situs ini tidak sengaja diperbarui sehingga tidak dapat digunakan oleh peretas untuk melakukan serangan nyata.

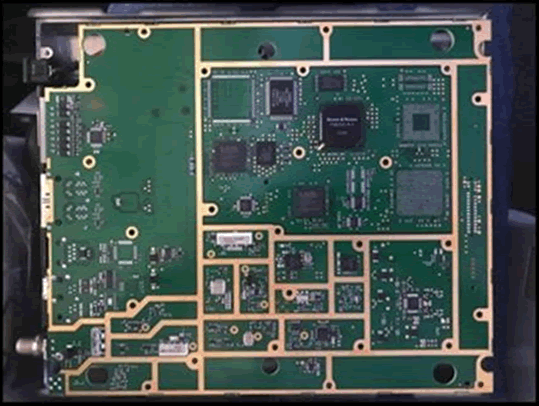

Peretasan perangkat keras terminal satelit

Para peneliti di Pen Test Partners telah menerapkan semua landasan mereka dalam keamanan perangkat IoT, keamanan peralatan otomotif dan SCADA ke terminal satelit Armada Satu Cobham (Thrane & Thrane). Sebelum pengujian, mereka memeriksa hasil tes serupa di domain publik, tetapi tidak dapat menemukan materi apa pun. Peralatannya sangat mahal, mungkin ini menjelaskan kurangnya tes sebelumnya.

Jadi, pertama, mereka menemukan bahwa antarmuka admin menggunakan telnet dan HTTP. Ditemukan juga bahwa firmware tidak memiliki tanda tangan, dan seluruh pemeriksaan validasi hanya dilakukan oleh CRC.

Kedua, para peneliti menemukan bahwa sebagai akibat dari tindakan tertentu, Anda dapat mengedit seluruh aplikasi web yang berjalan di terminal. Dan di sini berbagai opsi untuk serangan sudah dimungkinkan.

Selain itu, tidak ada perlindungan terhadap pengembalian firmware. Ini berarti bahwa seorang peretas, yang memiliki akses tertentu, dapat meningkatkan hak istimewanya dengan menginstal versi firmware yang lebih lama dan rentan.

Akhirnya, para peneliti menemukan kata sandi untuk antarmuka administrator, "konfigurasi" bawaan, di-hash dengan MD5.

Seperti yang Anda lihat, hampir tidak ada pertahanan menyeluruh di sini! Tetapi pemasangan sederhana kata sandi administrator yang kompleks dapat secara signifikan mempersulit akses peretas, meskipun ada kelemahan keamanan ini. Para peneliti melaporkan bahwa semua pelanggaran ini dikirim ke Cobham untuk dianalisis oleh pabrikan.

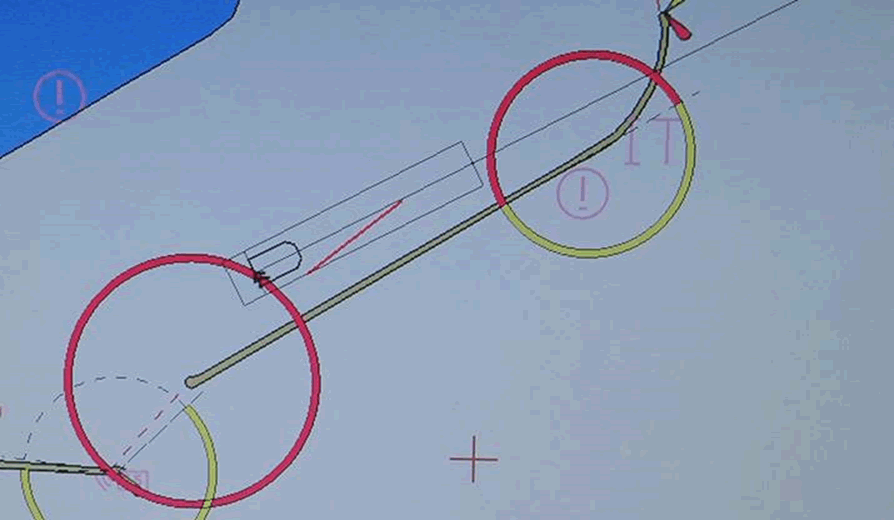

ECDIS menuju bencana

Electronic Chart Display dan Sistem Informasi (ECDIS) adalah sistem elektronik yang digunakan oleh kapal untuk navigasi, dan juga memberi tahu kapten kapal tentang bahaya apa pun di bagian atas kapal. Alat ini, yang berisi informasi kartografi dan navigasi, merupakan alternatif bagan nautika lama yang tidak menawarkan informasi waktu-nyata. Menguji lebih dari 20 sistem ECDIS yang berbeda, analis menemukan bahwa kebanyakan dari mereka menggunakan versi yang sangat lama dari sistem operasi (beberapa berasal dari Windows NT dari 1993), dan antarmuka konfigurasi bawaan memiliki tingkat perlindungan yang sangat rendah.

Dengan demikian, para peneliti menunjukkan bahwa penyerang dunia maya dapat menyebabkan kapal jatuh dengan mendapatkan akses ke ECDIS dan mengkonfigurasi ulang database untuk mengubah ukuran kapal. Jika kapal memiliki ukuran yang berbeda (lebih luas atau lebih panjang) dari yang sebenarnya, maka sistem elektronik akan menawarkan informasi yang salah untuk kru kapal terdekat lainnya. Mereka juga menunjukkan bahwa peretas dapat menyebabkan tabrakan dengan memalsukan posisi kapal, yang ditampilkan pada penerima GPS. Ini mungkin tampak tidak masuk akal, tetapi dalam kasus rute pengiriman yang sangat sibuk atau di tempat-tempat dengan visibilitas yang buruk, pemalsuan jenis ini benar-benar dapat menyebabkan bencana. Plus, perlu untuk mempertimbangkan faktor manusia: kru muda terlalu sering "terjebak" pada data dari monitor, mengandalkan sepenuhnya pada sistem elektronik, daripada melihat ke luar jendela lebih sering.

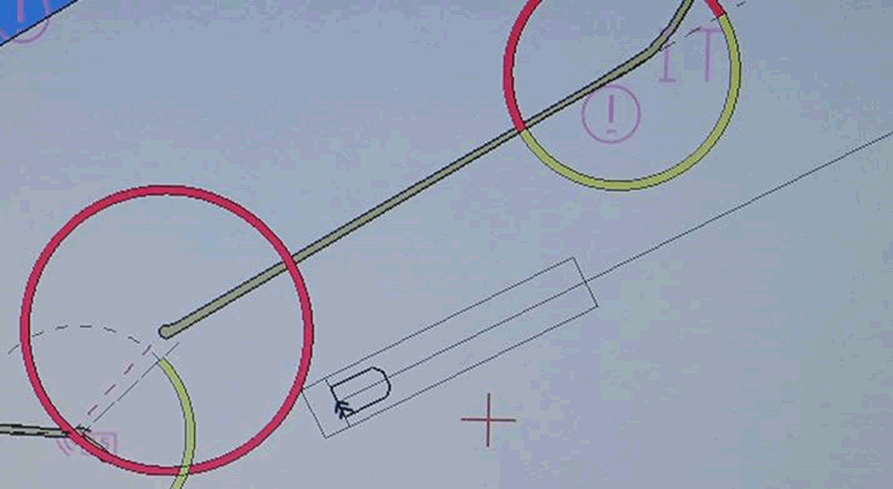

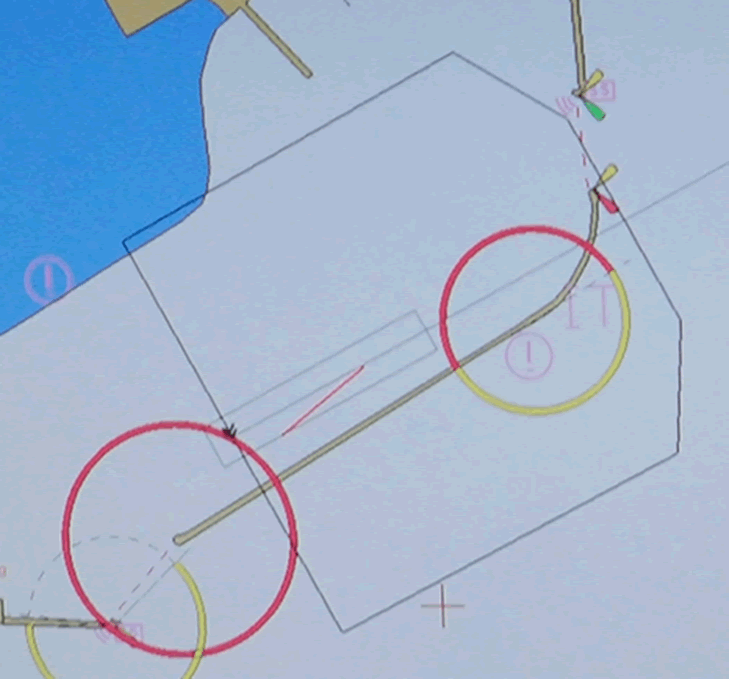

Para peneliti memeriksa satu contoh menarik dari kapal dengan antarmuka konfigurasi yang kurang terlindungi. Dengan bantuannya, dimungkinkan untuk "memindahkan" kapal dengan mengubah posisi penerima GPS di kapal. Ini bukan spoofing GPS: sistem ECDIS sendiri mengatakan bahwa GPS berada di posisi yang berbeda. Teknik ini mirip dengan memasukkan offset GPS (meskipun, para peneliti mengklaim bahwa mereka juga bisa melakukannya!). Berikut adalah contoh bagaimana sebuah kapal "melompat" dari satu sisi Pelabuhan Dover ke sisi lain:

Sekalipun kerentanan yang diungkapkan oleh analis tidak dieksploitasi dengan cara yang sedemikian ekstrem, sangat penting untuk mengetahui bahwa kekurangan keselamatan kapal dapat menyebabkan kerusakan signifikan pada industri nasional dan infrastruktur laut, termasuk pelabuhan, kanal, dan dermaga. Analis menekankan bahwa menggunakan ECDIS, Anda juga dapat mengakses sistem yang mengingatkan kapten kapal tentang kemungkinan skenario tabrakan. Dengan memantau sistem peringatan tabrakan ini, penyerang dapat memblokir arteri pengiriman penting seperti Selat Inggris, mengancam ekspor dan impor sejumlah negara.

Para peneliti mengatakan mereka dapat mengkonfigurasi ulang ECDIS sehingga kapal lain dapat "muncul" dalam satu kilometer dari kapal. Faktanya adalah bahwa ECDIS mentransfer data ke transceiver AIS - ini adalah sistem khusus yang digunakan pada kapal untuk menghindari tabrakan satu sama lain. Oleh karena itu, dengan membuat perubahan pada output ECDIS menggunakan antarmuka konfigurasi yang rentan, kapal dapat mengubah ukuran dan lokasinya.

Sistem AIS pada kapal lain akan mengingatkan kapten tentang kemungkinan tabrakan. Sekarang bayangkan: Saluran yang sibuk dengan visibilitas terbatas. Tidak mungkin bahwa dalam situasi seperti itu seorang kapten yang masuk akal akan terus memindahkan kapalnya yang besar dengan ribuan ton kargo, sementara ia terus-menerus membunyikan alarm dari AIS. Hasil: Saluran Inggris akan dihentikan tanpa batas. Dan ini sudah menyebabkan kerusakan pada perusahaan pelayaran, pengirim barang, dll. semua jalan sampai ke pelanggan akhir.

Pindah: Peretasan Pesan NMEA 0183

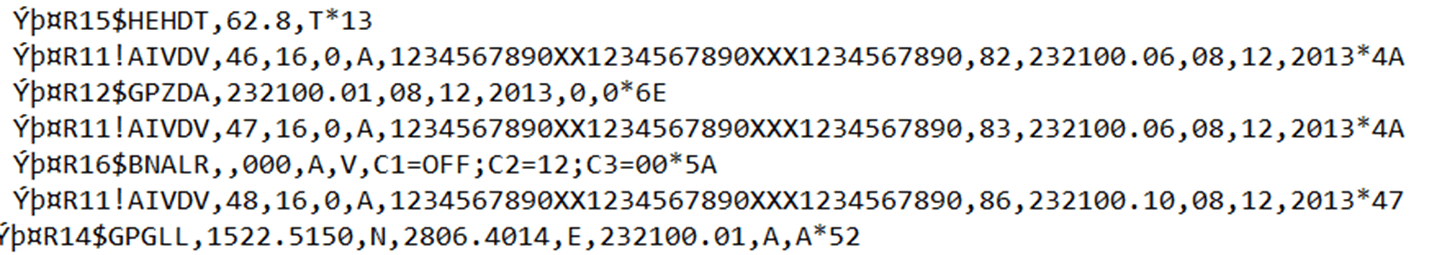

Teknik lain adalah pengoperasian jaringan serial di papan yang mengendalikan Operation Technology (OT). Jaringan Ethernet dan serial sering "terhubung" di beberapa titik, termasuk GPS, terminal satelit, ECDIS, dll.

Sistem OT digunakan untuk mengontrol operasi perangkat kemudi, mesin, pompa balas dan banyak lagi. Mereka “berkomunikasi” menggunakan pesan NMEA0183.

Seluruh masalah adalah bahwa pesan-pesan ini tidak memiliki otentikasi, enkripsi atau verifikasi: semuanya berjalan dalam teks biasa! Karena itu, semua yang perlu dilakukan adalah mengimplementasikan "man-in-the-middle" dan mengubah data. Sekali lagi, ini bukan tentang spoofing GPS, yang terkenal dan mudah dideteksi. Para peneliti mengatakan bahwa menggunakan teknik ini Anda dapat "menanamkan" kesalahan halus untuk secara perlahan tapi pasti menjatuhkan kapal.

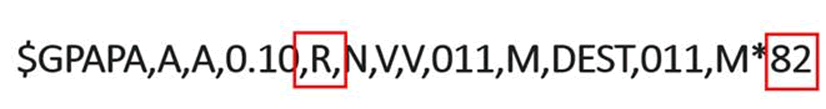

Jika kapal autopilot dihidupkan, Anda dapat mengubah perintah kemudi dengan mengubah perintah GPS autopilot sebagai berikut:

Ubah R ke L (mis. Ubah perintah dari roda kanan ke kiri!), Dan kemudian ubah 2 byte dari checksum XOR di akhir.

Solusi sederhana untuk sistem yang kompleks

Selain memperbarui sistem dan memastikan bahwa informasi rahasia tidak diungkapkan pada jaringan, industri perkapalan juga harus mempertahankan tingkat perlindungan yang memadai, yang diperlukan untuk perangkat Internet, seperti yang kami teliti dalam kasus sistem komunikasi satelit. Untuk memastikan kerahasiaan koneksi, protokol Transport Layer Security (TLS) harus diinstal pada perangkat tersebut, seperti kegagalan hanya pada satu perangkat dapat membahayakan keamanan seluruh jaringan.

Analis mengatakan bahwa langkah pertama untuk mengurangi sebagian besar masalah yang disebutkan dalam penelitian mereka harus menggunakan kata sandi yang kompleks untuk profil administrator dan untuk memaksa kredensial default diubah. Untuk menghindari masalah serius, seperti sabotase dan perusakan, kehilangan kapal dan barang-barangnya, tabrakan dan hilangnya infrastruktur, sangat penting untuk memiliki sistem perlindungan untuk seluruh perimeter jaringan, termasuk transportasi barang, untuk memperkenalkan tingkat keamanan informasi modern di semua perairan internasional.

Munculnya komunikasi satelit permanen telah menyebabkan pengiriman serangan hacker. Oleh karena itu, pemilik kapal dan operator harus segera menyelesaikan masalah ini, jika tidak akan ada lebih banyak insiden keselamatan dalam pengiriman. Sebagai akibatnya, apa yang sekarang dapat kita amati di bioskop akan menjadi kenyataan di garis samudera.

//

Berdasarkan bahan