Bayangkan Anda

membaca sebuah artikel di Kommersant bahwa paket lengkap untuk serangan terhadap bank Pegasus tersedia untuk umum di Internet. Anda mungkin ingin mencari tahu apakah Anda juga terjebak dalam distribusi dan apakah kode jahat berada di jaringan Anda. Di satu sisi, Anda memiliki banyak log dan peristiwa keamanan dari berbagai cara perlindungan, dan di sisi lain, Anda dapat menerima informasi tentang ancaman sebagai bagian dari berlangganan layanan Intelijen Ancaman berbayar atau gratis (misalnya, dari BI.ZONE, Layanan Keamanan Negara atau FinCERT). Di satu sisi, Anda memiliki banyak data untuk dianalisis, tetapi Anda tidak tahu apakah mereka memiliki jejak dari apa yang Anda cari. Di sisi lain, Anda memiliki informasi tentang jejak (yaitu, indikator kompromi), tetapi Anda tidak tahu seberapa berlaku jejak tersebut bagi Anda. Anda perlu menggabungkan kedua dataset ini dengan menerapkan apa yang biasa disebut Pemburuan Ancaman atau menemukan jejak serangan di infrastruktur Anda. Mari kita lihat bagaimana Anda dapat mengotomatisasi tugas ini dengan solusi Cisco Visibility gratis yang baru saja dirilis.

Anda tidak tahu harus mulai dari mana? Di mana mencari jejak ancaman yang menarik minat Anda? Berikut ini adalah lembar kosong dan di Cisco Visibility tampak seperti ini:

Di jendela ini Anda memuat semua yang akan Anda cari. Mari kita ambil TeslaCrypt sebagai contoh (dalam kehidupan nyata, alih-alih TeslaCrypt, Anda akan mengganti ancaman lain yang perlu Anda temukan jejaknya atau buktikan tidak adanya selama Pemburuan Ancaman). Pertama, Anda harus mengumpulkan semua indikator kompromi yang dengannya Anda menggunakan layanan Threat Intelligence yang ada. Misalnya, Anda mendapatkan data TeslaCrypt dari

blog Cisco Talos . Anda memiliki 9 indikator di depan Anda - alamat IP, hash file malware, dan domain yang digunakan oleh kontak enkripsi untuk menerima perintah tambahan dan membayar tebusan dalam cryptocurrency. Anda memuat semua indikator ini ke dalam Visibilitas Cisco:

Di sini Anda perlu melakukan penyimpangan kecil. Cisco Visibility sekarang bekerja dengan data dari Cisco AMP untuk Endpoints, yaitu, dengan solusi kelas EDR (Endpoint Detection and Response) yang diinstal pada komputer pribadi dan seluler yang menjalankan Windows, Linux, MacOS, Android, dan iOS. Oleh karena itu, Berburu Ancaman dengan Visibilitas Cisco sekarang dilakukan pada perangkat endpoint, yang ditargetkan 70% oleh penyerang.

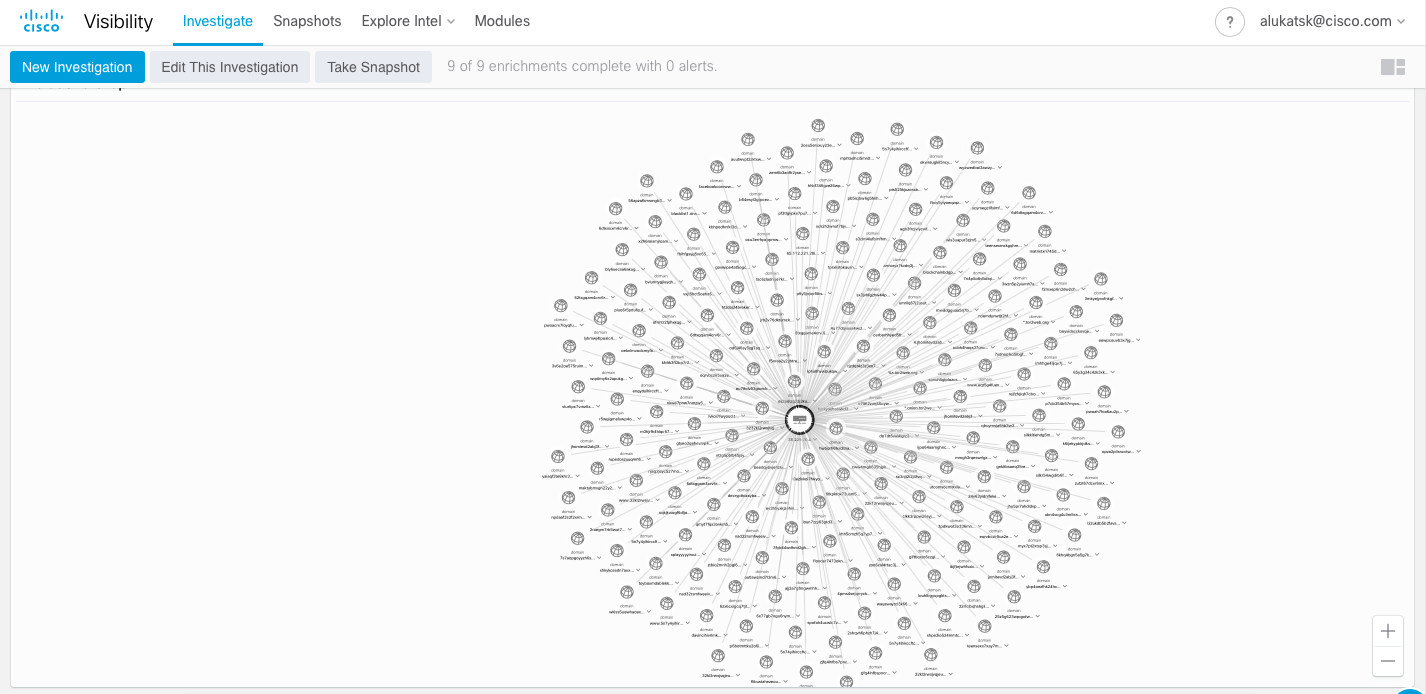

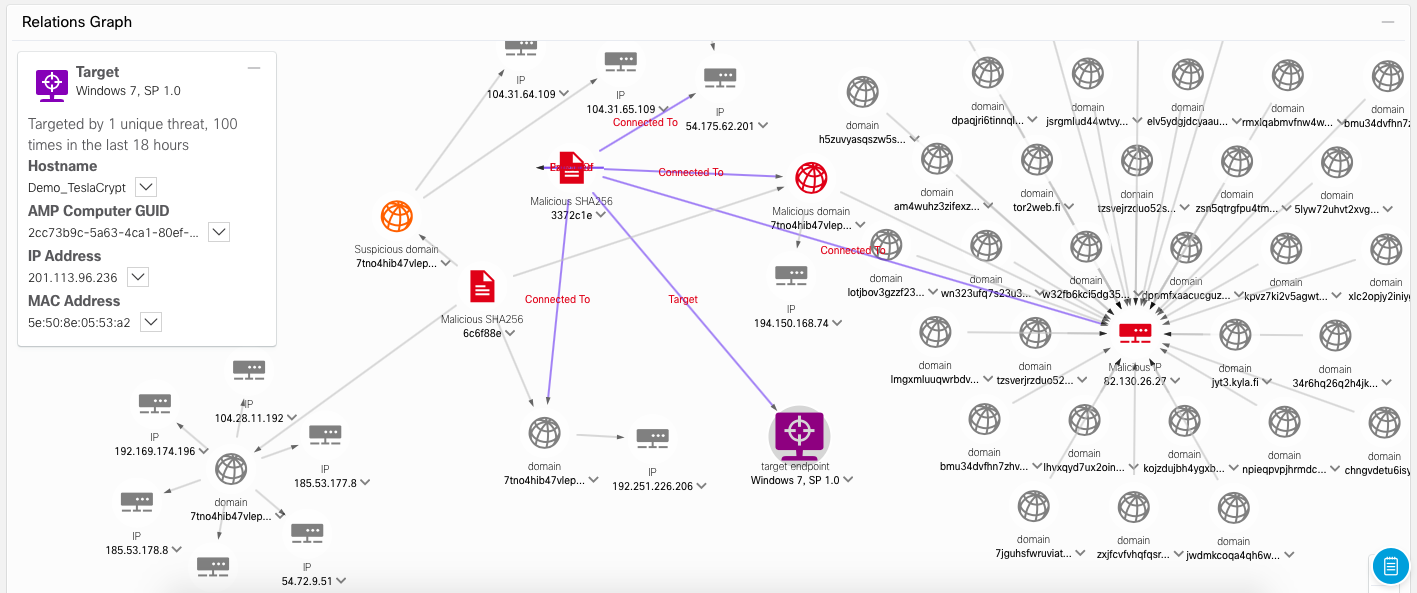

Apa yang kita lihat setelah memuat indikator di Cisco Visibility? Area utama layar ditempati oleh grafik hubungan, yang mencerminkan interaksi antara indikator kompromi, peristiwa keamanan yang dikumpulkan dari infrastruktur pelanggan, dan lingkungan eksternal. Anda dapat mengatur skala gambar untuk mendapatkan gambaran umum tentang apa yang sedang terjadi.

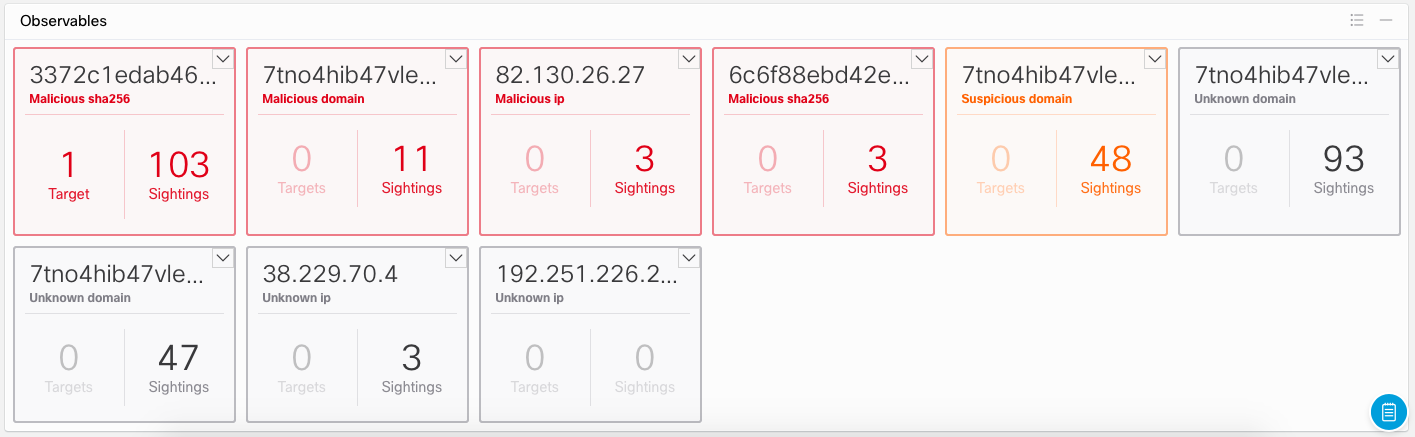

Di atas grafik interaksi adalah panel yang menampilkan ringkasan dari semua tempat menarik bagi kami:

- Tujuan atau pengorbanan. Dengan mengklik pada bidang ini, Anda akan segera menerima daftar semua node jaringan Anda di mana trek yang Anda cari ditemukan. Inilah tepatnya yang Anda butuhkan untuk memahami skala bencana dan seberapa banyak Anda menderita. Jika tidak ada node yang ditampilkan di sini, maka Anda tidak memiliki node yang terlibat dalam serangan itu.

- Jejak kaki. Dengan mengklik pada bidang ini, Anda akan mendapatkan daftar lagu yang Anda cari, dengan penyorotan warna yang mencerminkan fakta bahwa lagu-lagu ini ada di database Cisco Threat Intelligence.

- Indikator. Dengan mengklik pada bidang ini, Anda akan melihat pola perilaku yang ditemukan di infrastruktur Anda yang cocok dengan jejak yang Anda cari.

- Domain, hash, alamat IP, dan URL. Bidang-bidang ini menunjukkan jejak yang sesuai.

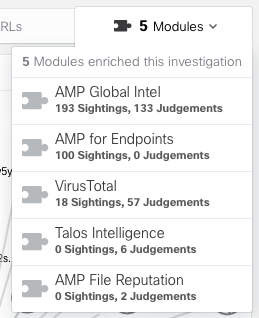

- Modul Item menu ini mencerminkan daftar modul dengan bantuan data yang diperkaya dan jejak serangan terdeteksi. Ada beberapa modul seperti itu dan mereka termasuk solusi Cisco (misalnya, Cisco ThreatGrid, Cisco Payung, Cisco AMP Global Intelligence, Talos Intelligence), dan solusi pihak ketiga (misalnya, VirusTotal). Daftar modul-modul ini akan diperluas.

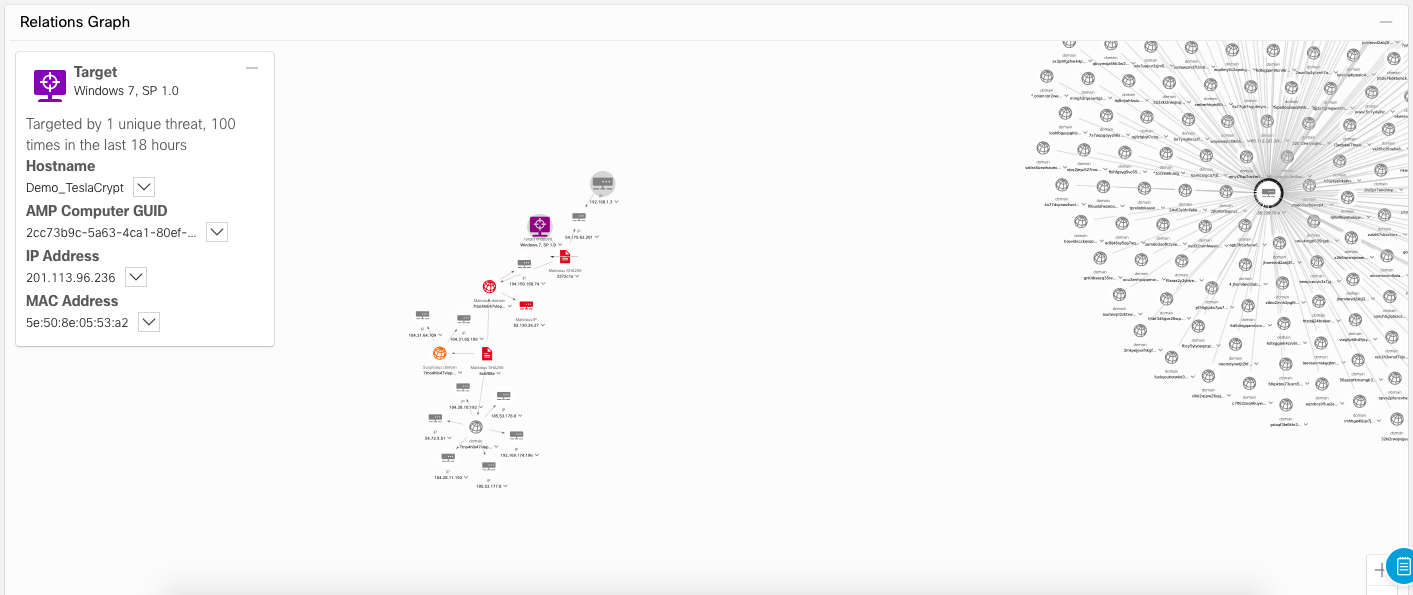

Mempertimbangkan bahwa agen AMP4E dapat diinstal pada ratusan dan ribuan komputer, kami tidak tertarik pada semuanya, tetapi hanya mereka yang "mendapat distribusi" (jika mereka mendapatkannya, tentu saja). Dengan mengklik pada bidang Target, kami mendapatkan daftar dari simpul-simpul di mana jejak ancaman itu ditemukan. Dalam kasus kami, ini hanya satu simpul.

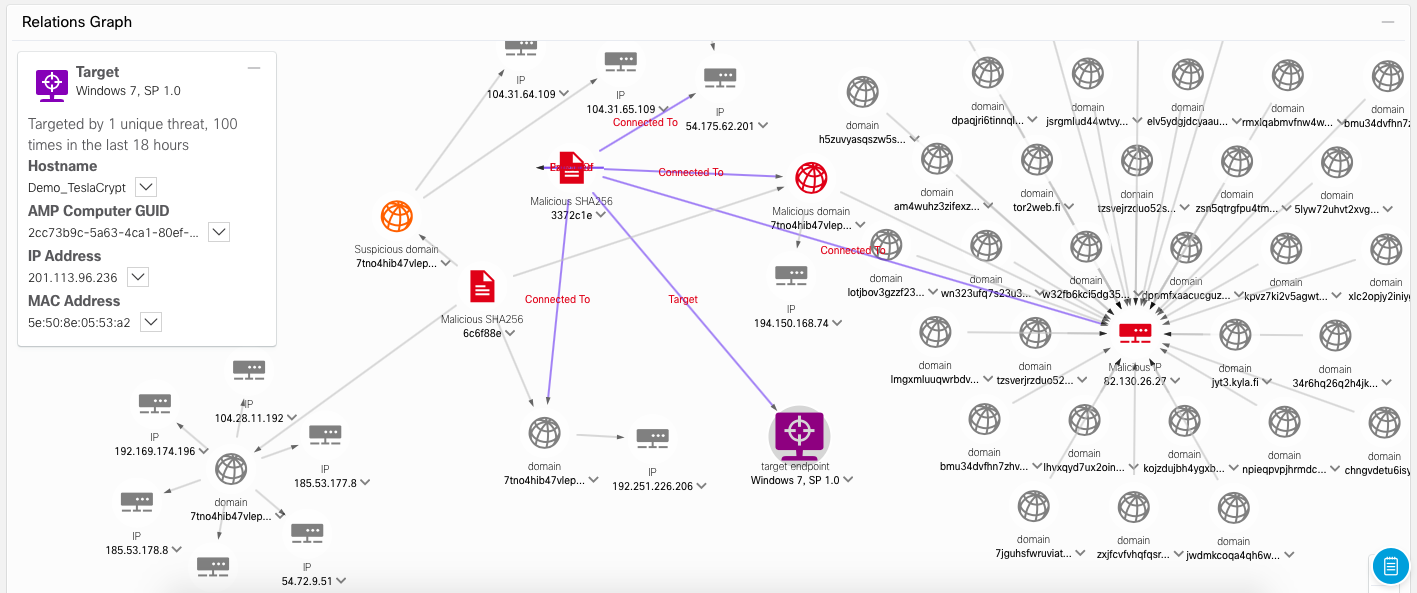

Dengan mengklik pada nama node ini, kami segera mendapatkan area grafik interaksi, yang mencerminkan semua koneksi antara jejak yang diinginkan dan node yang dikompromikan.

Segera jelas bahwa hanya sebagian kecil dari infrastruktur yang terpengaruh, di mana Anda dapat berkonsentrasi.

Jejak yang ditemukan diperkaya menggunakan berbagai modul, termasuk solusi pihak ketiga (dalam hal ini, VirusTotal). Ini memungkinkan kita untuk lebih percaya diri dalam hasil analisis, karena konfirmasi jejak yang ditemukan diperoleh dari berbagai sumber Intelijen Ancaman. Dalam hal ini, investigasi diperkaya dengan data TI dari 5 sumber:

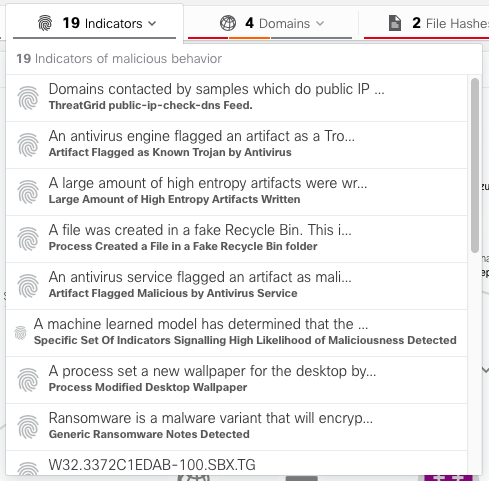

Banyak indikator kompromi, yaitu pola perilaku, telah ditemukan sehubungan dengan jejak yang dicari (19):

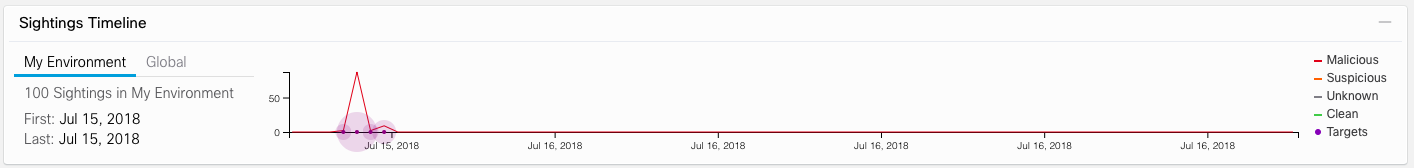

Area layar "Sightings Timeline" menunjukkan kepada kita garis waktu yang mencerminkan dua pertanyaan penting - ketika jejak ditemukan di infrastruktur lokal kita dan ketika mereka ditemukan di luar perusahaan, di dunia (30 hari terakhir ditampilkan agar tidak mengarahkan analis terlalu jauh dari saat ini. ) Perbandingan kedua garis waktu semacam itu memungkinkan kami untuk menyimpulkan apakah aktivitas jahat tersebut bersifat global (dan kami hanya jatuh di bawah distribusi seperti yang lainnya) atau jika fokus, dirancang khusus untuk kami.

Di bagian paling bawah layar kita akan melihat bagian di mana Anda bisa mendapatkan detail untuk setiap lagu, artefak, indikator kompromi ditemukan dan pergi untuk analisis yang lebih rinci. Harap perhatikan bahwa dari semua jejak yang kami cari, kami hanya memiliki satu bertemu di jaringan kami - hash dari file jahat.

Misalnya, ini adalah bagaimana informasi pada file berbahaya terdeteksi di infrastruktur kami dengan hash yang sesuai seperti. Namun, ada baiknya memperhatikan poin penting seperti itu. Untuk setiap lagu, kami melihat beberapa tab. Yang pertama adalah Penghakiman. Di dalamnya kita melihat referensi ke berbagai modul yang “melihat” jejak-jejak ini suatu saat. Sebagai contoh, kita melihat bahwa dalam basis data VirusTotal ada hash yang sesuai dan itu diakui oleh mesin anti-virus yang berbeda. Apakah ini berarti ancaman ini ada di jaringan kami? Belum. Mungkin ini adalah malware lama yang tidak lagi valid. Misalnya, di bidang Kedaluwarsa mungkin ada catatan bahwa jejak ini terakhir kali direkam "di alam liar" dua bulan lalu.

Tab Putusan (kalimat terakhir) jauh lebih penting, yang memungkinkan kita untuk menarik kesimpulan akhir (dengan mengevaluasi data yang berbeda, hasil tertimbang yang ditampilkan pada tab Putusan) tentang ada atau tidaknya ancaman dalam infrastruktur kita.

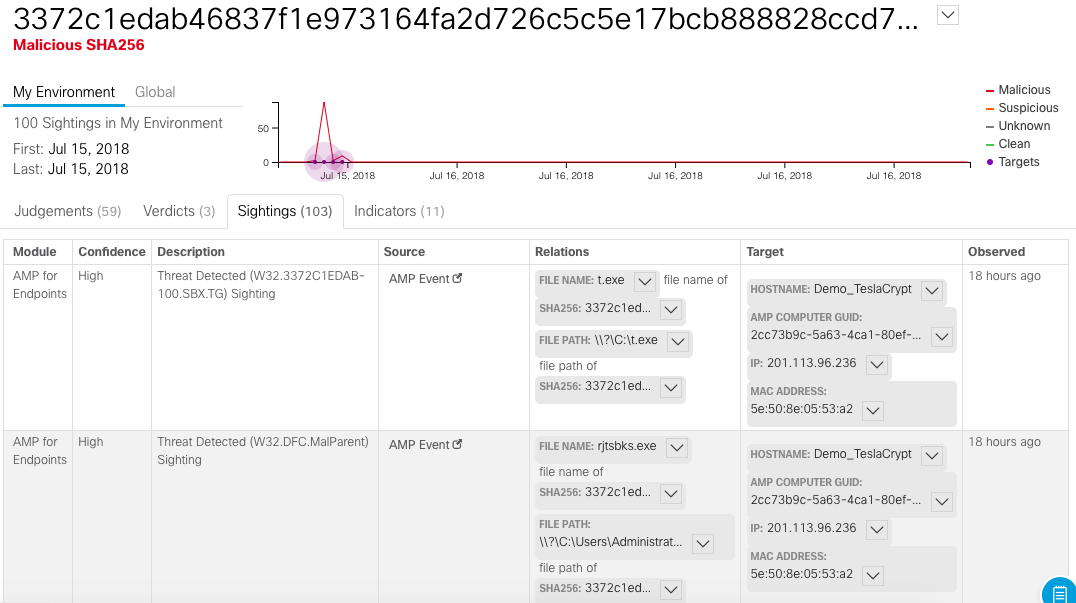

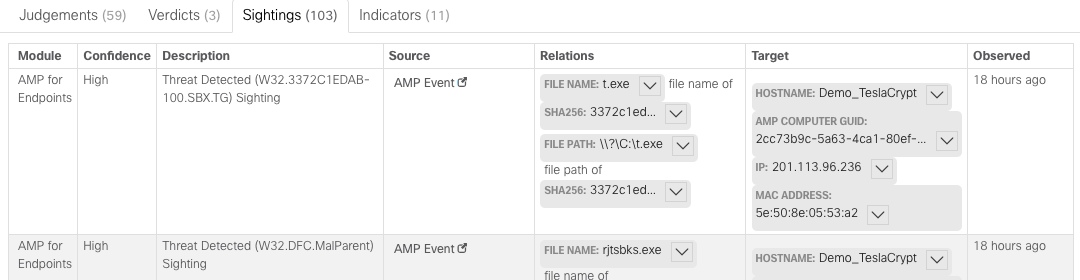

Tab Sightings menunjukkan kepada kita artefak berdasarkan ancaman dan di mana mereka ditemukan:

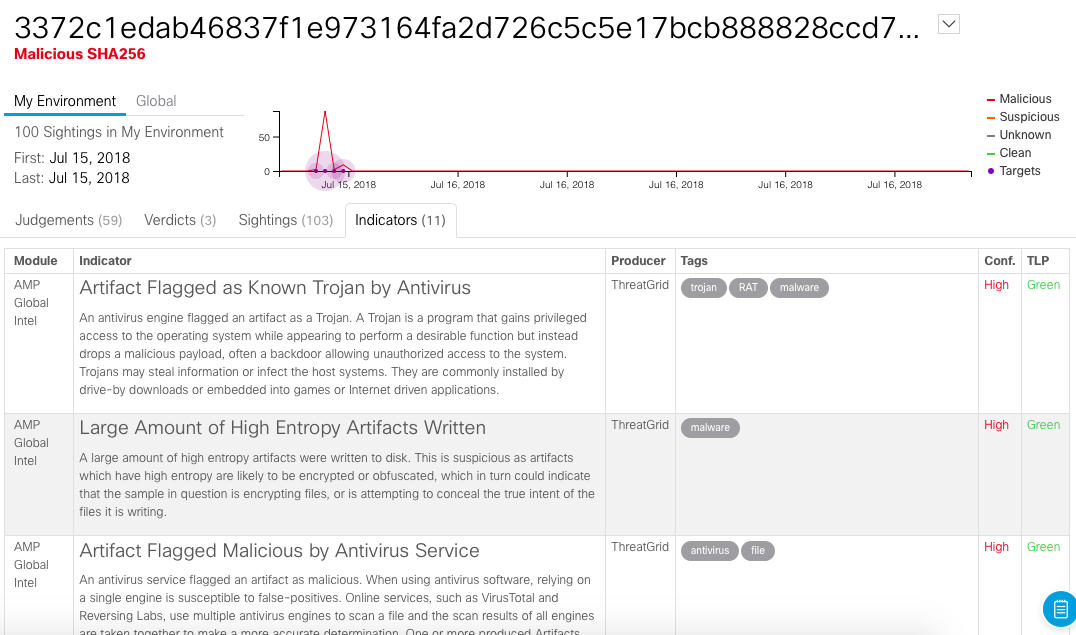

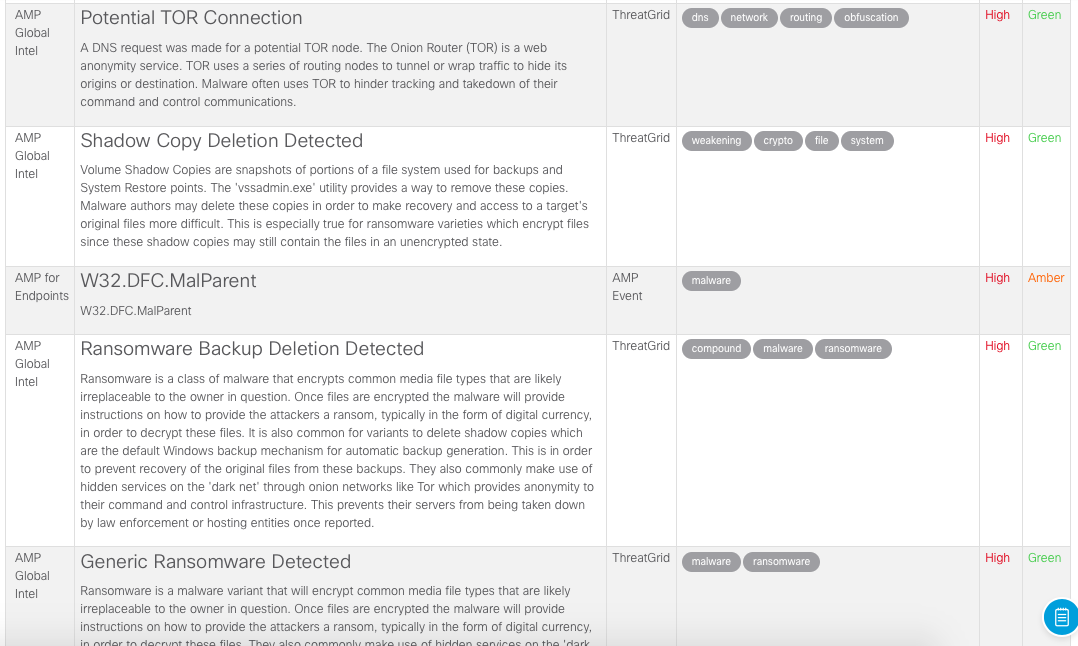

Tab Indikator menunjukkan deskripsi terperinci dari setiap indikator yang melekat dalam jejak yang terdeteksi:

Harap perhatikan bahwa kami memiliki interaksi dengan Tor, penghapusan salinan cadangan, pengenalan antivirus, dan pembuatan sejumlah besar artefak, dll. Dalam basis data Threat Intelligence kami, kami menganalisis sekitar 1000 indikator yang berbeda.

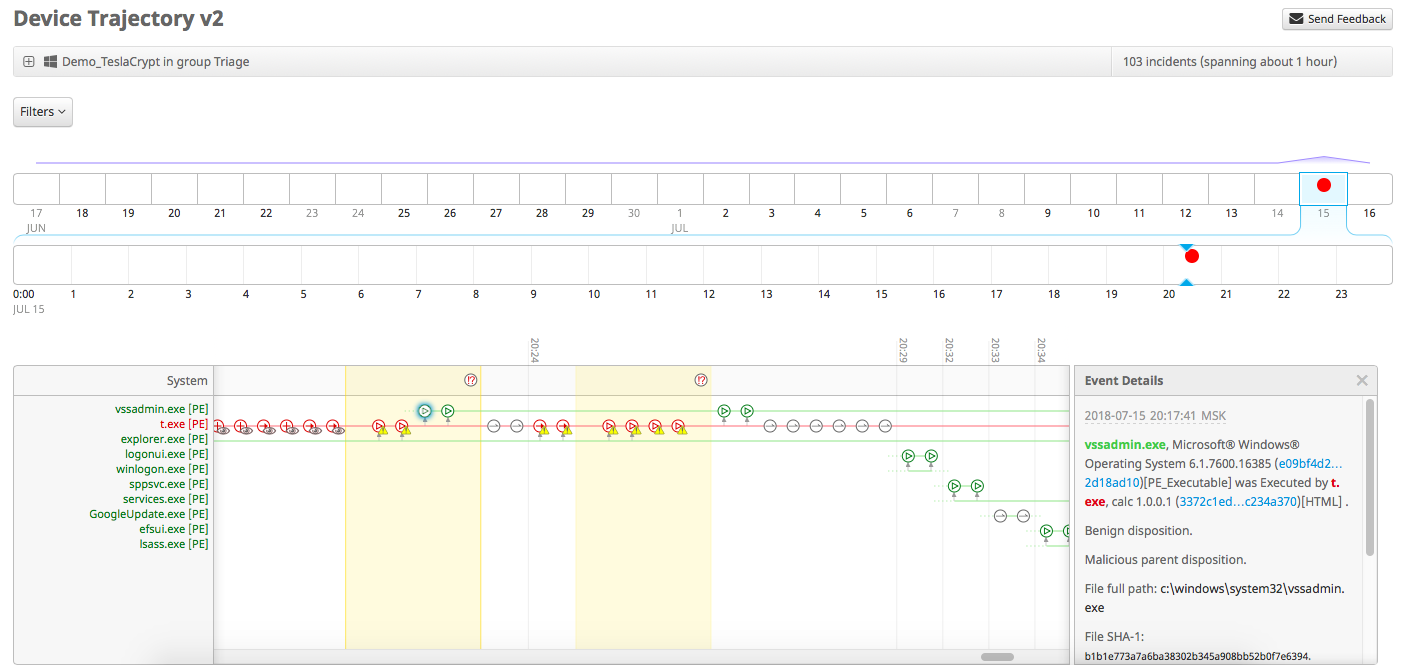

Setelah menerima informasi tentang jejak serangan yang ditemukan di infrastruktur kami, kami dapat melakukan penyelidikan yang lebih rinci menggunakan alat yang menyediakan data awal untuk Visibilitas Cisco. Misalnya, kita dapat menjalankan AMP untuk Endpoint untuk mendapatkan analisis terperinci dari peristiwa tertentu, yang mengarah pada kemungkinan mendeteksi ancaman.

Kami melihat seluruh gambaran tentang apa yang terjadi. File berbahaya dibuat oleh proses explorer.exe pada 20:00:00 waktu Moskow pada 15 Juli. Kami melihat di mana file ini berada dan nilai-nilai hash-nya sesuai dengan berbagai algoritma (SHA1 dan MD5).

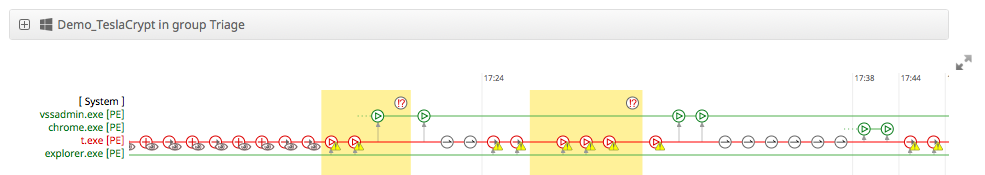

Dengan menggunakan teknologi keamanan retrospektif dan mekanisme visualisasi Device Trajectory, kita dapat memvisualisasikan semua tindakan yang dilakukan atau dilakukan oleh file yang menarik bagi kami. Dalam kasus ini, kita melihat bahwa objek file t.exe yang dibuat oleh proses explorer.exe meluncurkan utilitas Windows yang sepenuhnya legal - vssadmin.exe, yang mengelola salinan bayangan dan, antara lain, sering digunakan oleh enkripsi untuk menghapusnya (sehingga tidak dapat dikembalikan) data terenkripsi). Jika Anda melihat deskripsi TeslaCrypt, kita akan melihat bahwa enkripsi ini menggunakan vssadmin dalam aktivitasnya.

Ngomong-ngomong, kami baru-baru ini memperbarui mekanisme Lintasan Perangkat dan sekarang terlihat sedikit berbeda:

Dalam contoh di atas, file t.exe tidak diblokir dan tidak dikarantina, meskipun inilah yang dilakukan AMP untuk Endpoints dalam kehidupan nyata. Tetapi untuk keperluan artikel ini, AMP4E beroperasi dalam mode audit, yang memungkinkan Anda untuk memantau peristiwa, tetapi tidak memblokirnya. By the way, jika PowerShell diluncurkan bukan vssadmin (juga alat administrasi sistem yang sepenuhnya legal), maka kita akan melihat ini dan parameter baris perintah yang digunakan dalam PowerShell.

Jadi, singkatnya, sepertinya bekerja dengan Cisco Visibility sambil mencari jejak ancaman di infrastruktur lokal dan memperkaya acara keamanan yang ada dengan data dari berbagai sumber Intelijen Ancaman.

PS: Cisco Visibility didasarkan pada Cisco Threat Intelligence Model (CTIM) yang kami kembangkan, yang, pada gilirannya, didasarkan pada standar komunikasi Threat Intelligence - STIX. Namun tidak seperti STIX, model CTIM tidak berfokus pada memformalkan format data ancaman, tetapi pada proses pengumpulan, penyimpanan, dan analisis data ini. Berdasarkan Cisco Threat Intelligence API (ini adalah

proyek sumber terbuka dan dapat digunakan dalam solusi Anda), kami berencana untuk memperluas daftar sumber yang akan digunakan untuk bekerja, baik dalam hal menerima acara keamanan, dan dalam hal menerima data Threat Intelligence. Selain itu, kami berencana untuk menambah Cisco Visibility kemampuan untuk bekerja tidak hanya dengan indikator atom kompromi (IP, hash, domain, URL), tetapi juga dengan data kerentanan (CVE), program konfigurasi (CWE), dan database pola serangan (CAPEC) dan basis pengetahuan tentang metode, taktik, dan prosedur penyerang (ATT & CK). Pekerjaan ini sedang berlangsung.

PPS: Di awal catatan, saya agak licik. Cisco Visibility memang merupakan solusi gratis, tetapi untuk menggunakannya, Anda setidaknya harus memiliki Cisco AMP untuk Endpoint yang terinstal di organisasi Anda (dan dari mana mendapatkan data untuk berburu ancaman?). Juga diinginkan (tetapi tidak perlu) memiliki akses ke layanan Cisco Threat Grid (kotak pasir) dan Cisco Umbrella (analisis DNS). Dalam kasus ini, adalah mungkin untuk melakukan analisis yang lebih dalam tentang ancaman (jejak dan indikator) yang sudah ada dalam layanan yang ditentukan yang diluncurkan dari Cisco Visibility. Dan tentu saja, Anda harus memiliki akses ke layanan Intelijen Ancaman eksternal yang terintegrasi dengan Cisco Visibility. Sejauh ini ini hanya VirusTotal (tapi kami tidak tinggal diam dan akan memperluas jumlahnya), akses yang dapat diperoleh siapa saja.