Untuk tahun ketiga berturut-turut,

The Standoff tetap menjadi kompetisi utama forum Positive Hack Days - pertarungan dunia maya antara tim-tim penyerang, pembela dan para pakar pusat keamanan (SOC). Permainan

2016 dan

2017 menunjukkan bahwa format kompetisi sedekat mungkin dengan kenyataan dapat dimengerti dan menarik tidak hanya untuk para peserta, tetapi juga untuk para pengunjung konferensi. Karena itu, panitia tidak memiliki keraguan apakah akan melakukan The Standoff tahun ini atau tidak. Secara total, The Standoff 2018 dihadiri oleh

19 tim .

Selama hampir 30 jam mereka berjuang untuk menguasai kota. Para pembela terus-menerus membela benda-benda yang dipercayakan kepada mereka, tetapi para penyerang masih berhasil meretas sesuatu: beberapa benda sengaja dibiarkan tidak terlindungi oleh aturan. Namun pertempuran antara tim penyerang sendiri ternyata menjadi panas: klasemen berubah secara dramatis setengah jam sebelum akhir pertandingan. Kami menceritakan apa yang terjadi di situs selama dua hari.

Hari pertama: penyerang menyelidiki tanah

Hari itu tidak terlalu penting. Para penyerang membutuhkan waktu lama untuk mencari tahu situasi dan dengan hati-hati memeriksa objek-objek yang ada. Menurut legenda, pertempuran itu berlangsung di kota yang seluruh ekonominya berbasis pada teknologi digital. Kota ini memiliki CHP dan gardu induk, kereta api, beberapa kantor, rumah "pintar" dengan pemulihan energi, bank dengan ATM dan kios swalayan, komunikasi seluler, Internet, dan berbagai layanan online.

Tata letak permainan poligon

Tata letak permainan poligonUntuk membantu para penyerang ada portal internal, yang menampung informasi umum tentang infrastruktur dan daftar tujuan tingkat atas yang perlu mereka capai. Untuk tugas yang berhasil diselesaikan, panitia menagih tim dengan publik (mata uang virtual kota). Menurut aturan permainan, tim penyerang yang menang, yang akan mendapatkan paling banyak publik.

Serangan pertama dicatat lebih dekat ke makan malam. Para korban adalah beberapa objek infrastruktur perkotaan, yang meliputi sistem kontrol untuk kamera, lampu lalu lintas dan ventilasi.

Tim Antichat menemukan kerentanan di kamera dan meluncurkan serangan penolakan layanan. Pada pukul 11.20, tim memperoleh akses ke sistem pengawasan video dan selama dua jam mencoba menonaktifkannya. Seperti dalam kehidupan, kata sandi sederhana ditetapkan pada beberapa kamera yang dapat dengan mudah diambil. Akibatnya, para penyerang berhasil mematikan beberapa kamera, dan lainnya - untuk menonaktifkan menggunakan eksploitasi yang tersedia untuk umum.

Selanjutnya, Antichat mengarahkan pandangannya pada sistem pemanas. Tim mendapatkan akses ke pengontrol yang mengontrol pemanasan dan ventilasi, dan mulai menghidupkan dan mematikan pemanas. Namun, sebagian penyelenggara menghitung tugas ini di bawah program bug bug, karena dalam kondisi itu perlu untuk menonaktifkan sistem ventilasi dan kontrol lalu lintas.

Pada jam 12 siang, tim "CARKA" menemukan kelemahan dalam perangkat lunak sistem kontrol proses otomatis, tetapi tidak dapat menavigasi pada waktunya untuk menggunakan kesempatan ini dan masuk ke infrastruktur.

Pada waktu yang hampir bersamaan, tim SOC Rostelecom membuat laporan tentang panggung utama forum, yang memantau kantor yang tidak terlindungi, menurut legenda, perusahaan teknik Sputnik. Dia mengatakan bahwa salah satu tim penyerang berhasil meretas jaringan kantor dan mendapatkan hak administrator domain menggunakan kekerasan dan eksploitasi kerentanan.

Di tengah hari, "CARKA" menjatuhkan kata sandi dari semua pelanggan portal operator telekomunikasi dan mencoba menjual akun yang dibuang ke pembeli di pasar gelap, tetapi ia menyadari bahwa mereka fiktif dan menolak untuk membelinya. Operator telekomunikasi segera setelah menerima keluhan dari pelanggan, memulihkan akun dari cadangan dan menutup lubang di portal. Selanjutnya, tim mencoba untuk melewati catatan akuntansi di bawah program bug bug, tetapi untuk ini membantu satu sen. Perhatikan bahwa ini bukan penghilangan tim perlindungan, karena panitia sementara meminta untuk memutus WAF dari portal untuk menginstal pembaruan dan menguji fungsi baru, yang digunakan oleh penyerang.

Pendukung telekomunikasi - tim yang tidak boleh Anda lewati - mencatat bahwa peretas terutama berfokus pada peretasan portal dan antarmuka web. Sebagian besar sumber daya yang terkait dengan telekomunikasi dikendalikan oleh para pembela HAM, tetapi seperti yang direncanakan oleh penyelenggara, beberapa sumber daya tetap tidak terlindungi. Misalnya, tim tidak melindungi terhadap pencurian identitas, mengatur ulang kata sandi di akun Anda dan mencegat pesan SMS, dan tim SOC ANGARA hanya mencatat insiden ini, yang kemudian dimanfaatkan oleh lawan. Ngomong-ngomong, Anda tidak boleh lewat juga memberi tahu kami tentang upaya penyerang untuk menerapkan rekayasa sosial: beberapa peserta, mengingat pengalaman sukses tahun lalu dari tim "CARKA", mencoba untuk mendapatkan data dari para pembela HAM, memperkenalkan diri mereka sebagai wartawan. Namun para pembela tidak jatuh karena tipu muslihat para rival.

Menjelang sore hari, para penyerang mengetahui bahwa F memiliki mata uang kripto sendiri. Para peserta memiliki kesempatan untuk mendapatkan audiensi tambahan pada serangan DDoS yang didistribusikan terkait dengan blockchain. Tim pertama yang memutuskan untuk mendapatkan uang tambahan ternyata adalah "TSARKA": sekitar pukul enam sore mereka membobol satu mobil untuk menggunakannya untuk penambangan.

Pada pukul delapan, "CARKA" menemukan kerentanan dalam perangkat lunak sistem kontrol proses otomatis, tetapi tidak mampu mengarahkan waktu untuk menggunakan kesempatan ini dan masuk ke infrastruktur. Oleh karena itu, tim beralih ke objek lain: pada usia sembilan diketahui bahwa dia telah menemukan mobil dengan koordinat GPS. Beberapa saat kemudian, tim "CARKA" dan Sploit00n hampir secara bersamaan meretas pelanggan operator telekomunikasi: mereka mencegat pesan SMS dengan informasi yang dikompromikan kepada manajer puncak perusahaan asuransi kota. Perhatikan bahwa keamanan data pelanggan tidak dikendalikan oleh tim bek. Untuk misi yang berhasil diselesaikan, para penyerang menerima 250.000 publikasi.

Pada akhirnya, penyerang tak dikenal mencoba untuk membuka blokir akun dari SIP-telephony online, tetapi karena penyuntingan yang tepat waktu oleh para pembela konfigurasi aplikasi telepon komputer Asterisk, menyulitkan brute force online, serangan ini tidak berhasil. Ternyata penyerang tampaknya tidak punya cukup waktu untuk persiapan awal: mereka mencoba untuk merobohkan nomor telepon yang tidak ada: nomor yang valid adalah 10 digit tanpa kode negara atau kota, dan para peserta melakukan brutal terhadap yang 9 digit.

Beberapa saat kemudian, sebuah laporan dibuat oleh tim pembela bank Tim Jet Antifraud, yang mengatakan bahwa pada siang hari dia berhasil memblokir 5 transaksi tidak sah dalam jumlah 140 publik - kita dapat mengatakan bahwa itu adalah pemanasan sebelum serangan malam.

Menurut hasil hari pertama, panitia yang menyaksikan konfrontasi mencatat bahwa para peserta berhati-hati untuk pertama kalinya dan tidak berusaha melakukan serangan serius. Para penyerang, jika mereka bertindak, sangat mudah dan aktivitas mereka sangat terlihat. Pada akhir hari, banyak serangan masih dalam tahap awal, karena penyerang tidak mengerti bagaimana mengembangkannya lebih lanjut. Misalnya, setelah memecahkan kantor yang tidak dilindungi, mereka tidak langsung menebak bahwa Sputnik adalah perusahaan manajemen dari segmen teknologi, dan tim tidak menggunakan sumber daya yang diterima untuk menambang cryptocurrency lokal.

Namun demikian, selama ini, sekitar seratus laporan bug diajukan tentang kerentanan dalam program karunia bug, akun dan data kartu bank dicuri. Untuk tugas-tugas ini, para penyerang juga menerima uang dalam mata uang permainan - sedikit, tetapi karena jumlahnya, beberapa tim berhasil mencetak akun serius (100 ribu - 200 ribu diterbitkan).

Para pemain bertahan, yang diajar oleh pengalaman dari pertandingan sebelumnya, meramalkan bahwa serangan akan mulai mendekati malam.

Malam adalah waktu untuk perbuatan gelap

Anggota Standoff

Anggota StandoffSeperti yang diharapkan, semua kesenangan terjadi di malam hari. Segera setelah hari permainan berakhir, para peretas mengaktifkan, dan mencoba mengeksploitasi kerentanan yang mereka temukan pada siang hari. Dan sekaligus di beberapa titik kota menjadi gelisah.

Tim Antifraud Jet mencatat serangan besar-besaran yang bertujuan mencuri uang dari rekening warga kota. Omong-omong, total 500 rekening dibuka di bank kota, jumlah totalnya adalah 3 juta publik. Para penyerang mencoba menarik uang - lebih tepatnya, setidaknya sedikit mendorong mereka di antara rekening dan memeriksa kekuatan bank anti-penipuan. Tiga serangan besar terjadi antara pukul 10 pagi dan 2 siang. Ada sekitar 20 ribu upaya untuk melakukan transaksi penipuan di 19 akun penipuan. Pada saat yang sama, 100 rekening dikompromikan, tetapi bank pada waktu itu tidak kehilangan satu rubel pun.

Setelah tengah malam, tim True0xA3 memutuskan untuk bersaing dengan "CARK" dan meretas satu komputer untuk penambangan cryptocurrency. Pada malam hari, kedua tim dapat mengatur botnet kecil untuk ditambang.

Menjelang pagi, gencatan senjata sementara yang tak terduga antara penyerang dan pembela terjadi. Bersama-sama, mereka mulai mempelajari infrastruktur segmen teknologi. Perhatikan bahwa sejak tahun lalu, sektor industri telah berubah secara signifikan. Model tersebut meliputi pembangkit listrik tenaga air dan pembangkit listrik termal, gardu distribusi, kilang minyak, transportasi dan penyimpanan produk minyak, kereta api dan gudang otomatis, sistem derek dan pengisian minyak cair, otomasi bangunan BMS dan sistem pendukung kehidupan, sistem pengawasan video, rumah pintar. Perangkat lunak dan peralatan nyata dari vendor tersebut digunakan: ABB, Advantech, Belden, GE, ICONICS, ICP DAS, Kepware, Loxone, Matrikon, Moxa, Schneider Electric, Siemens, Kontak Phoenix, Rockwell, Prosoft. Panitia menggunakan versi perangkat lunak dan firmware dengan kerentanan khas yang diketahui dan kesalahan konfigurasi, yang paling sering ditemui dalam praktik.

Ketika upaya untuk mendapatkan akses jarak jauh ke sistem kontrol proses otomatis tidak berhasil, tim mulai terhubung secara lokal dan, di bawah pengawasan para pembela, dipindai untuk membangun topologi jaringan, mengeksploitasi kerentanan yang diketahui, tetapi tidak melakukan serangan penuh pada sistem industri.

Hari kedua: pergantian kejadian yang tidak terduga

Tata Letak Standoff

Tata Letak StandoffPada hari kedua, para penyerang mencapai kantor lain - menurut legenda, itu adalah perusahaan asuransi kota F. Pada sekitar jam 9:30, tim SCS berhasil mendapatkan data pribadi pelanggan perusahaan. Menurut tim advokat "Perspektif Pemantauan" SRV dan SOC, beberapa layanan diretas. Satu mesin Linux telah diuji untuk kekuatan yang lama dengan menghitung kata sandi. Akibatnya, menggunakan kamus lanjutan, SCS meretas akun. Lebih jauh, para penyerang berusaha mendapatkan pijakan dalam sistem dan menyerang layanan internal yang melewati NGFW, tetapi aktivitas tetap ditekan. Sekitar waktu yang sama, SCS mengambil komputer yang disita oleh CARK untuk ditambang, tetapi para pembela dengan cepat menemukan dan menghilangkan penambang itu. Hanya dalam 24 jam, WAF dari tim bek SRV berhasil memukul mundur sekitar 1.500.000 serangan, dan tim Pemantau Prospektif membuat 30 insiden keamanan.

Setelah makan siang, tim SCS, EpicTeam, dan Level 8 mencoba menjual kotoran pada manajer puncak perusahaan asuransi kota yang ditemukan dalam pesan SMS untuk 250.000 penerbit di pasar gelap. Namun, salah satu tim tidak dapat mengkonfirmasi dengan dokumen bahwa korespondensi ini milik manajer puncak (informasi ini tidak ada dalam data), oleh karena itu, ia hanya menerima 100.000 publikasi untuk itu. Tim lain hanya dapat memotong sebagian dari korespondensi. Pembeli di pasar gelap, tentu saja, membayar informasi ini, tetapi tidak sebanyak yang diharapkan penyerang - hanya 150.000 yang diterbitkan.

Sementara itu, tim True0xA3 mulai secara aktif mempelajari fasilitas energi dan mengirim kerentanan pertama ke karunia bug. Eksploitasi yang mereka temukan membantu mereka melakukan serangan terhadap gardu induk pembangkit listrik termal pada pukul 15:19: tim menonaktifkan terminal perlindungan, sehingga menciptakan keadaan darurat.

Di tengah hari, Tim Keamanan Jet dan pembela RT SOC mengatakan bahwa para penyerang memiliki kendali penuh atas kantor Sputnik yang tidak aman: mereka menemukan akses ke sistem ICS di sektor minyak. Meskipun banyak upaya di malam hari, para penyerang gagal menerobos sistem pertahanan, tetapi pada siang hari serangan-serangan ini dikembangkan. Ternyata perusahaan Sputnik tidak memastikan keamanan jaringan Wi-Fi-nya, sehingga tim dapat mengaksesnya. Selain itu, akun ditemukan untuk akses jarak jauh melalui TeamViewer ke mesin insinyur sistem kontrol proses otomatis. Ke depan, tentu saja, menggunakan ini untuk keuntungan mereka dan menguasai sesi. Tidak ada serangan serius yang tercatat pada saat ini, tetapi Tim Keamanan Jet dan RT SOC memperkirakan sabotase di sektor minyak.

Saya tidak perlu menunggu lama. Pada akhir hari, penyerang tidak dikenal melakukan serangan lokal pada sistem pasokan minyak dari kapal tanker: pergi langsung ke peralatan, penyerang membuat (mungkin secara tidak sengaja) loop di jaringan lokal, yang menyebabkan hilangnya komunikasi dengan pengontrol logika yang dapat diprogram dan SCADA pada saat yang sama. Karena itu, tumpahan minyak terjadi pada tanker, tetapi tanpa konsekuensi serius. Namun demikian, kerja yang sangat dekat dan hati-hati pada perlindungan sistem kontrol industri (dari pemantauan total hingga konfigurasi ulang perangkat jaringan industri), yang ditunjukkan oleh Tim Keamanan Jet, jarang terlihat dalam kehidupan nyata.

Tetapi hal yang paling menarik terjadi satu jam sebelum akhir pertempuran dunia maya. Kota itu meninggalkan sistem antifraud. Hack.ERS dan invul: $ tim dengan cepat mengambil keuntungan dari ini. Namun, hanya Hack.ERS yang pertama mengotomatiskan operasi dan benar-benar membersihkan bank dalam 20 menit - secara total, mereka menarik sekitar 2,7 juta penerbit. Hal ini memungkinkan tim untuk bangkit dari garis 10 dari tabel turnamen dan masuk ke pemenang, menyingkirkan tim "CARKA" (pemenang tahun lalu) dari para pemimpin. Hanya dalam 30 jam pertempuran cyber, Tim Antifraud Jet, yang membela bank kota, berhasil memukul mundur 22.500 transaksi penipuan senilai 97.000.

Peringkat terakhir

Peringkat terakhirSituasi di pertukaran cryptocurrency menambah panas. Sebanyak 6 tim dari 12 ditambang: "TSARKA", True0xA3, Hack.ERS, SCS, CrotIT, invul: $. Seperti dalam kehidupan nyata, jalannya selalu berubah: minimum adalah 5 publik per blok, maksimum adalah 200 publik per blok. Dalam satu jam terakhir, jumlahnya telah berubah secara dramatis. Secara total, para peserta menambang 1776 blok: TsARKA - 620, True0xA3 - 515, Hack.ERS - 355, SCS - 133, CrotIT - 104, invul: $ - 48. Dalam dua hari tim mendapat: "TSARKA" - 75940 menerbitkan, True0xA3 - 40.200 publ., Hack.ERS - 35.100 publ., SCS - 12.680 publ., CrotIT - 1.905 publ., Invul: $ - 960 publ.

Sudah di menit-menit terakhir kontes, tim True0xA3 mengatur pemadaman di kota. Serangan ini merupakan kelanjutan logis dari tindakan yang diambil oleh tim sehari sebelumnya. Selama ini, para peserta mempelajari stand, membaca penelitian tentang keselamatan ICS dan mencari utilitas yang diperlukan. Menggunakan kerentanan protokol MMS, mereka berhasil menyebabkan korsleting. Ngomong-ngomong, serangan yang sama sudah dilakukan

dua tahun lalu pada PHDays VI. Ini seharusnya dicegah oleh sistem keamanan, tetapi True0xA3 dapat menonaktifkannya sehari sebelumnya. Pada akhirnya, jalur kereta api juga mendapatkan: True0xA3 menguasai lokomotif, tetapi tidak punya waktu untuk melakukan apa pun, dan Sploit00n menemukan beberapa kerentanan di gudang otomatis jalur kereta api yang memungkinkan perubahan logika PLC, tetapi tim juga tidak berhasil membuat modifikasi.

Layout Kereta Api

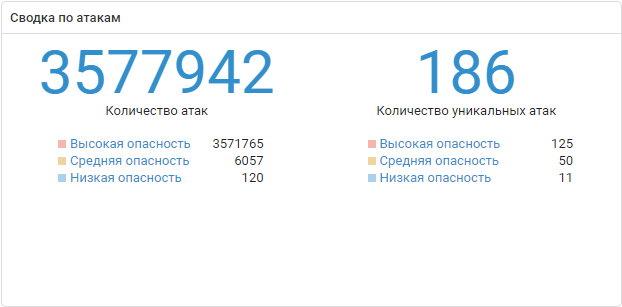

Layout Kereta ApiSelama dua hari, acara di tempat juga dimonitor menggunakan produk Positive Technologies: sistem MaxPatrol SIEM, solusi keamanan jaringan untuk analisis lalu lintas jaringan, deteksi insiden dan investigasi PT Network Attack Discovery, sistem deteksi malware PT MultiScanner multi-threaded. Selama ini, PT Network Attack Discovery sendiri mencatat 11.769.526 serangan. Tentang serangan apa yang dicatat oleh solusi Positive Technologies, dan analisis teknis terperinci mereka, di artikel kami berikutnya.

Jumlah serangan terhadap benda-benda kota F dalam dua hari

Jumlah serangan terhadap benda-benda kota F dalam dua hariHasil: persahabatan menang

Menurut hasil dua hari, kita dapat mengatakan bahwa persahabatan menang. Pertempuran dunia maya 30-jam Standoff sekali lagi menegaskan bahwa spesialis keamanan informasi mampu memberikan tingkat perlindungan tertinggi tanpa mempengaruhi logika bisnis dan proses teknologi dari sistem. Penyerang gagal memecahkan benda-benda yang dilindungi, namun tim menunjukkan bagaimana sikap lalai terhadap masalah keamanan informasi. Beberapa benda dan infrastruktur benar-benar dibiarkan tanpa perlindungan (seperti yang kadang-kadang terjadi dalam kehidupan) untuk membuat kompetisi lebih realistis dan visual. Nah, agar para pembela HAM tidak menyalahgunakan posisi mereka dan tidak mempengaruhi operasi benda-benda yang dipercayakan kepada mereka (misalnya, jangan mematikan layanan demi keamanan), panitia meluncurkan program khusus untuk memeriksa ketersediaannya.

Tiga hadiah pertama diambil oleh Hack.ERS, TsARKA, Sploit00n. Hasil yang tersisa berada

di peringkat akhir .

Pemenang Standoff - Tim Hack.ERS

Pemenang Standoff - Tim Hack.ERSPakar keselamatan dari sistem kontrol proses otomatis dan salah satu penyelenggara stan fasilitas industri, Ilya Karpov percaya bahwa para pembela menang, terlepas dari kenyataan bahwa di kota di gardu CHP, para penyerang dapat menyabot dan menurunkan pisau pentanahan ke tanah.

“Sektor minyak, terlepas dari berbagai kerentanan yang diterapkan, kesalahan konfigurasi, titik akses, dan bahkan kemungkinan akses fisik, dilindungi secara andal oleh Tim Keamanan Jet. Tahun ini kami tidak melihat vektor serangan kompleks dengan perubahan logika kerja: tidak ada yang sampai ke pengontrol, karena pembela bekerja 100% dan mengambil semuanya di bawah kendali. Namun demikian, tim True0xA3 dapat mengetahui bagaimana gardu bekerja saat bepergian - serangan mereka adalah yang paling sulit dalam dua hari, ”kata Ilya. "Untuk tahun kedua berturut-turut, kami mengharapkan serangan pada peralatan jaringan, karena merekalah yang terjadi di mana-mana dalam kehidupan nyata, tetapi mereka tetap tanpa pengawasan dalam kompetisi."

Menurut Mikhail Pomzov, anggota komite penyelenggara PHDays, penyerang dapat mencapai lebih banyak:

“Tahun ini, semua tugas yang dihadapi para peretas dirancang untuk logika. Permainan menyediakan untuk tujuan tersembunyi yang muncul setelah melakukan tindakan tertentu atau ketika suatu peristiwa terjadi. Misalnya, setelah mendapatkan akses ke akun di satu portal, dimungkinkan untuk menembus segmen lain. Penyerang bertindak lebih mudah dan tidak melepaskan serangan - mereka menyerahkan tugas dan menerima uang. Mungkin mereka tidak punya cukup waktu. "

Mikhail Levin, anggota panitia PHDays, menyimpulkan hasil:

“Tujuan tahunan acara kami adalah untuk memperhatikan masalah keamanan informasi, menunjukkan skenario serangan modern dan cara untuk menghadapinya. Saya percaya bahwa tahun ini kami telah berhasil. , , , . - — , , . , , . The Standoff , ».