Dalam artikel ini saya akan memberi tahu Anda pengalaman membangun interaksi jaringan antara komputer fisik dan mesin virtual yang dibuat di lingkungan VMWare Esxi 6.7. Pengaturan rute antar semua perangkat dilakukan menggunakan Mikrotik CHR.

Jadi, mari kita mulai

Pendahuluan

Dalam beberapa kasus, kadang-kadang perlu untuk menggabungkan mesin fisik menjadi satu infrastruktur jaringan dengan mesin virtual. Pada saat yang sama, pastikan bahwa setiap ruang alamat terisolasi satu sama lain, tetapi memberikan akses ke mesin virtual bersama dari perangkat apa pun di dalam infrastruktur.

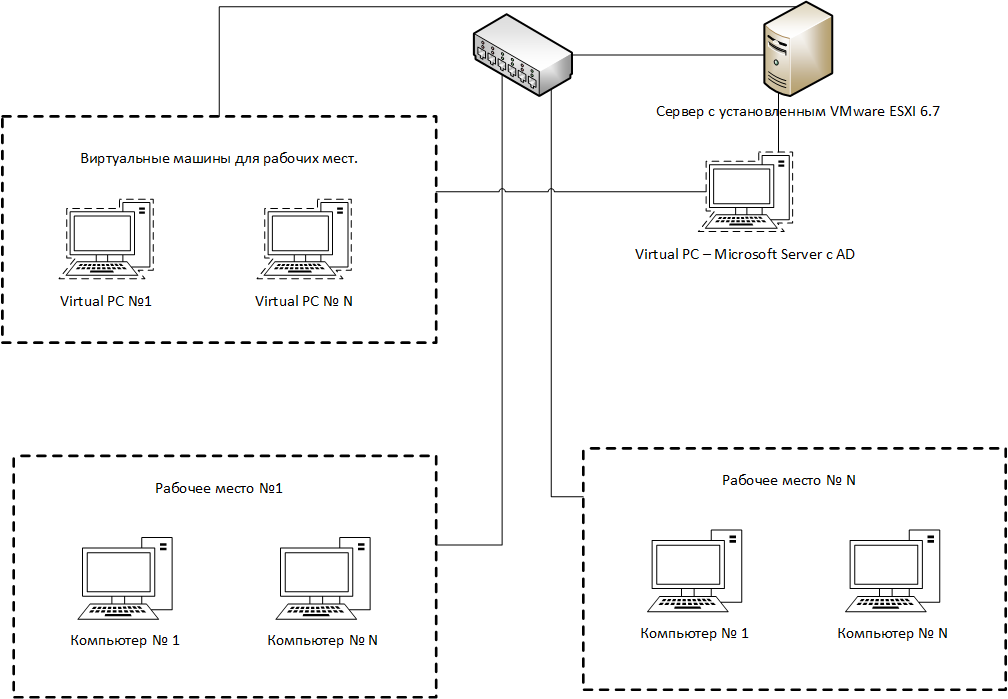

Saya akan memberikan topologi awal.

Apa yang kita miliki:

- Sakelar D-Link Mesin fisik dan server dengan VMWare ESXI terhubung ke sana. Saklar itu sendiri terhubung ke peralatan superior organisasi.

- Beberapa armada mesin fisik.

- Seperangkat mesin virtual.

- Satu mesin virtual tempat Windows Server dan AD diinstal.

Tantangan

Perlu untuk menggabungkan 2 mesin fisik dan 2 mesin virtual ke dalam satu ruang alamat. Pada saat yang sama, infrastruktur umum organisasi tidak dapat terpengaruh. Setiap set mesin harus diisolasi satu sama lain, tetapi harus diberikan akses Internet dan akses ke AD.

Implementasi

Awalnya, kami mulai dengan menempatkan port pada sakelar yang terhubung dengan mesin fisik dalam VLAN mereka sendiri, yang tidak ada dalam infrastruktur organisasi. Hasilnya adalah bahwa ada dua mesin fisik di setiap VLAN. Selanjutnya, kami akan meletakkan semua VLAN yang dibuat di server tempat VMWare diinstal.

Pada VMWare saklar virtual kita mendapatkan struktur berikut:

Untuk mengatur perutean dan subnetting, kami menggunakan Mikrotik CHR. Di server VMWare, kami membagi VLAN yang dibuat antara mesin virtual dan Mikrotik. Hasilnya, kami mendapatkan tampilan berikut untuk setiap VLAN:

Topologi baru dengan Mikrotik CHR adalah sebagai berikut:

Akibatnya, antarmuka berikut datang ke router virtual:

- Antarmuka untuk akses ke jaringan internal organisasi

- Antarmuka dengan alamat IP asli

- Antarmuka dari setiap VLAN yang dibuat

Konfigurasikan Mikrotik CHR

Untuk semua antarmuka yang dibuat pada router, tambahkan komentar dan tentukan nama.

Antarmuka/interface ethernet set [ find default-name=ether1 ] comment="VLAN ID 361 Uplink to Org" name=Class_VM set [ find default-name=ether2 ] comment="Interface Vlan 2025 Real_Outside" name=Real_Outside set [ find default-name=ether3 ] comment="Interface WSR_4001 for StudentWSR #1" name=WSR_4001 set [ find default-name=ether4 ] comment="Interface WSR_4002 for StudentWSR #2" name=WSR_4002 set [ find default-name=ether5 ] comment="Interface WSR_4003 for StudentWSR #3" name=WSR_4003 set [ find default-name=ether6 ] comment="Interface WSR_4004 for StudentWSR #4" name=WSR_4004 set [ find default-name=ether7 ] comment="Interface WSR_4005 for StudentWSR #5" name=WSR_4005 set [ find default-name=ether8 ] comment="Interface WSR_4006 for StudentWSR #6" name=WSR_4006 set [ find default-name=ether9 ] comment="Interface WSR_4007 for WinServerDC" name=WSR_4007 /interface list add comment="Interface List All Local Vlan" name=local_vm /interface list member add interface=WSR_4001 list=local_vm add interface=WSR_4002 list=local_vm add interface=WSR_4003 list=local_vm add interface=WSR_4004 list=local_vm add interface=WSR_4005 list=local_vm add interface=WSR_4006 list=local_vm add disabled=yes interface=WSR_4007 list=local_vm

Sekarang untuk setiap antarmuka kita dapat menentukan ruang alamat kita sendiri, di setiap ruang alamat server DNS akan menjadi mesin virtual dengan Windows Server dan AD. Dengan demikian, setiap perangkat dapat ditambahkan ke AD yang dibuat. Di dalam AD, kami juga menentukan server DNS organisasi.

Mengatasi masalah /ip address add address=*.*.*.*/27 interface=Class_VM network=*.*.*.* add address=10.0.35.1/29 interface=WSR_4001 network=10.0.35.0 add address=10.0.36.1/29 interface=WSR_4002 network=10.0.36.0 add address=10.0.37.1/29 interface=WSR_4003 network=10.0.37.0 add address=10.0.38.1/29 interface=WSR_4004 network=10.0.38.0 add address=10.0.39.1/29 interface=WSR_4005 network=10.0.39.0 add address=10.0.40.1/29 interface=WSR_4006 network=10.0.40.0 add address=10.0.41.1/29 interface=WSR_4007 network=10.0.41.0 add address=*.*.*.*/27 interface=Real_Outside network=*.*.*.*

Untuk memastikan isolasi masing-masing subnet dari satu sama lain, kami akan membuat aturan yang sesuai, tetapi pada saat yang sama memberikan akses ke jaringan di mana Windows Server dengan AD berada (forward chain). Kami juga melarang paket ICMP di antara jaringan (rantai input).

Firewall /ip firewall filter add action=accept chain=forward in-interface-list=local_vm out-interface=WSR_4007 add action=accept chain=forward in-interface=WSR_4007 out-interface-list=local_vm add action=drop chain=input comment="Block ping between interface" in-interface-list=local_vm protocol=\ icmp add action=drop chain=forward comment="Block traffic between interface" in-interface-list=local_vm \ out-interface-list=local_vm /ip firewall nat add action=masquerade chain=srcnat out-interface=Class8_509_VM

Untuk menyederhanakan pekerjaan, kami menempatkan antarmuka yang diperlukan dalam satu daftar, sehingga memastikan kenyamanan mengkonfigurasi firewall.

Setelah semua pengaturan, kami mendapatkan situasi berikut dari server DHCP:

Seperti yang Anda lihat, mesin menempati alamat dari jaringan tertentu.

Ringkasan

Menggunakan Mikrotik CHR virtual, interoperabilitas antara mesin fisik dan mesin virtual disediakan. Memisahkan setiap set mesin ke dalam ruang alamatnya sendiri memungkinkan mengisolasi objek yang dibuat.