Nama saya Ken Westin, saya akan memberi tahu Anda apa artinya menjadi penguntit cyber profesional

( penguntit

cyber adalah penggunaan Internet untuk mencari seseorang, sekelompok orang, atau organisasi) .

Saya adalah pendiri GadgetTrak, di mana saya adalah seorang hacker dan CEO paruh waktu, dan pengembang alat teknis untuk memulihkan perangkat yang dicuri orang. Saya juga membuat mesin pencari untuk mencari data EXIF dalam gambar.

Sekarang saya tidak bekerja untuk GadgetTrak dan saya saat ini analis keamanan senior saat ini di Tripwire Inc., yang terlibat dalam banyak penyelidikan, mengumpulkan informasi dari jejaring sosial dan sumber lain, dan mengirim orang jahat ke penjara.

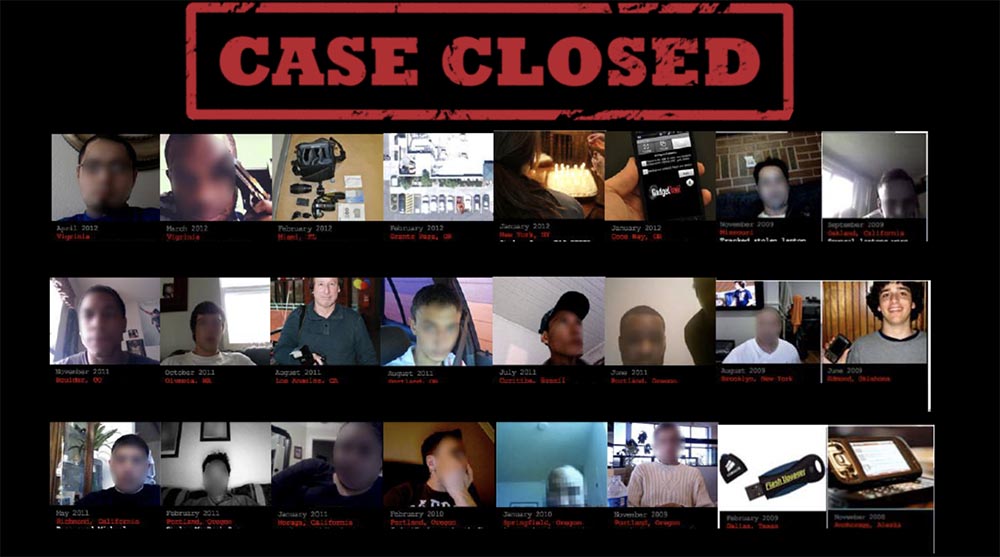

Slide ini menunjukkan "Wall of Shame" - ini adalah foto orang-orang nyata dari investigasi nyata di mana saya berpartisipasi. Anda melihat banyak foto yang diambil oleh webcam, saya sengaja mengaburkan wajah para penyerang agar tetap anonim. Beberapa foto ini diambil dari perangkat yang saya kembalikan, dan tidak diambil oleh webcam.

Menariknya, lebih dari separuh waktu ketika saya pergi ke polisi untuk memulihkan perangkat yang dicuri, mereka meminta saya untuk membantu saya dalam operasi lain yang mereka lakukan. Sering kali saya kebetulan membantu dalam hal-hal yang berkaitan dengan narkoba, pencurian mobil yang kejam, pencurian laptop. Beberapa kasus ini terkait dengan penggunaan perangkat Trojan yang menggunakan kerentanan virus, program jahat yang memata-matai orang, saya akan membicarakan hal ini secara lebih rinci selama presentasi. Saya mengembangkan alat yang membantu mengawasi penyusup sambil berusaha menjaga privasi saya.

Anda dapat membayangkan bahwa bagian dari pekerjaan saya mengkritik orang-orang yang tidak mengerti bahwa metode mata-mata yang saya gunakan digunakan untuk menyelesaikan kejahatan dan mencegah konsekuensi besar mereka.

Layar memperlihatkan slide dengan kutipan dari ulasan konferensi Black Hat: "Saya pikir Anda harus memperhatikan sisi etis dari penerapan teknologi yang sangat senang Anda tunjukkan."

Saya ingin mencatat bahwa banyak aplikasi yang ditawarkan di pasar mampu melakukan hal-hal yang lebih mengerikan dengan informasi daripada yang saya gunakan untuk mengembalikan perangkat yang dicuri.

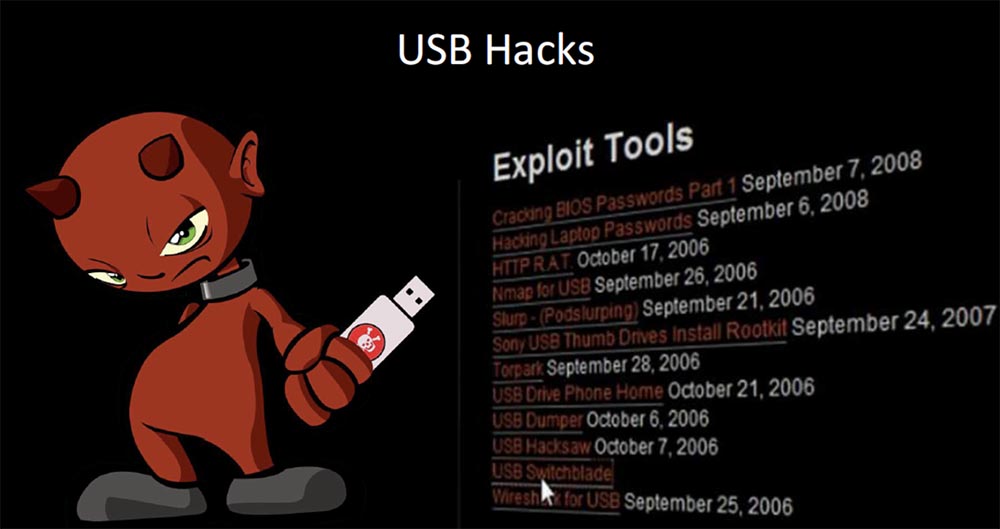

Saya mulai menggunakan alat saya ketika saya bekerja untuk perusahaan yang khusus memblokir perangkat USB. Itu sudah sangat lama, pada 2006-2008.

Pada saat itu, dampak keamanan saya mirip dengan cara administrator jaringan mencoba melindungi server web dan manajemen situsnya. Saya benar-benar bertanya-tanya bagaimana alat berbasis USB ini digunakan untuk meretas jaringan. Anda tahu bahwa mengakses jaringan dari luar cukup sulit, tetapi sebagai peretas yang malas, Anda dapat menggunakan perangkat USB untuk memecahkan sistem dan mencuri data. Jadi saya mulai bekerja dengan alat-alat ini dan bahkan membuat situs

usbhacks.com , di mana saya mulai memposting beberapa alat saya, dan komunitas pengguna situs mulai berkembang. Bekerja dengan beberapa anggota komunitas benar-benar menarik, dan minat pada perkembangan saya terwujud di kedua sisi hukum.

Kemudian untuk pertama kalinya saya menerima "panggilan" kecil dari FBI, tetapi mereka masih menemukan niat saya untuk berbuat baik, bukan membahayakan. Pada saat itu, tidak ada yang mendiskusikan atau mendistribusikan alat-alat semacam itu untuk pengujian keamanan. Tetapi sekarang, dengan bantuan alat-alat seperti itu, administrator jaringan dapat benar-benar memeriksa jaringan mereka untuk melihat bagaimana mereka akan menanggapi alat-alat peretas tersebut.

Banyak peneliti keamanan masih meminta saya untuk alat-alat ini, jadi saya memberikan tautan ke situs web saya

usbhacks.com/USBHACKS.zip , tempat Anda dapat mengunduhnya, konfigurasikan antivirus Anda agar tidak memblokir program-program ini. Anda dapat menyesuaikannya dengan kebutuhan Anda dengan mengubah beberapa skrip, dan skrip tersebut masih berfungsi.

Setelah saya mempelajari perangkat USB ini, saya berpikir tentang cara menggunakannya, membuatnya lebih ramah, cara mengganti perangkat lunak "Trojan" berbahaya dengan sesuatu yang bermanfaat.

Biasanya, Anda mencolokkan USB flash drive menggunakan autorun, menjalankan file biner, dan dapat mengumpulkan cukup banyak informasi. Anda dapat melakukan banyak hal jika dapat mencegat hash. Untuk mengembalikan barang curian, saya pikir Anda tahu ini, Anda bisa mendapatkan alamat IP, Anda bisa mengetahui alamat jaringan internal, Anda dapat menentukan geolokasi dengan alamat IP ini dan mencari tahu di kota mana ia berada. Tetapi informasi yang lebih bermanfaat adalah nama komputer dan nama pengguna yang bekerja dengan sistem ini.

Saya memposting alat saya secara online secara gratis. Sebenarnya, itu adalah bagian dari diploma master saya, bagian dari sistem yang saya bangun, dan saya ingin tahu apa yang akan dilakukan orang dengan itu. Saya sangat terkejut betapa banyak orang yang tertarik pada sumber daya saya dan menggunakan gadget yang diposting di halaman utama situs. Dalam 2-3 hari, sekitar 20.000 orang mendaftar di sana. Anda dapat membayangkan bahwa semua ini melalui server pusat dan Anda dapat mengaktifkan pelacakan jarak jauh, karena setelah menghubungkan perangkat itu mengirim data ke pemilik. Saya berhasil mengumpulkan sejumlah besar informasi tentang perangkat yang digunakan gadget saya.

Slide menunjukkan teks surat yang dikirim ke pengguna.

"Subjek: Pencurian Gadget: perangkat terdeteksi.

USB flash drive yang Anda laporkan hilang atau dicuri terhubung ke PC dan kami dapat mengekstrak data berikut dari sistem untuk diselidiki:

- alamat IP publik: xxx.xx.xxx.xxx,

- host: xxx.xx.xxx.xxx,

- alamat IP internal: xxx.xx.xxx.xxx,

- nama komputer: XXXXXXXXX,

- nama pengguna: xxxxx

Negara: AS

Negara: Oregon

Kota: Thialatin,

Kode pos: 97062

Kode Area: 503

Latitude: 45.3653

Bujur: - 122,758 ”

Ini bukan hanya tentang perangkat USB, saya menemukan bahwa gadget saya bekerja dengan hard drive eksternal dan perangkat GPS, karena itu terjadi seperti memperbarui peta. Dia bekerja dengan iPod, dan jika selama ini mereka tidak berhasil mengubah perangkat lunak pada tablet, maka itu sudah cukup untuk menghubungkan USB flash drive ke sana dan mendapatkan akses. Semua ini sangat menarik.

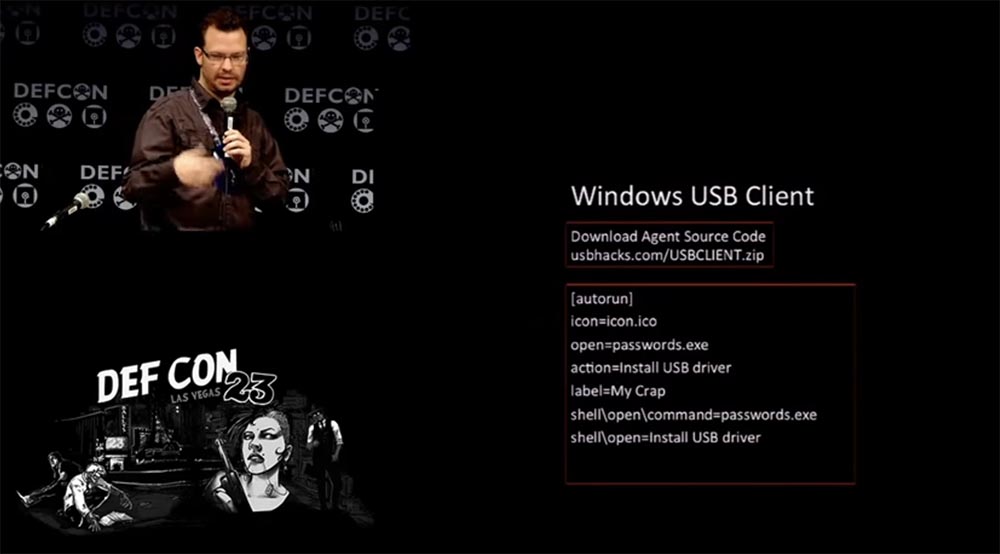

Saya juga membuat klien USB untuk Windows, kode yang diberikan pada slide ini, dan Anda dapat mengunduhnya di

usbhacks.com/USBCLIENT.zip .

Itu ditulis dalam C ++, memiliki autorun, dan menggunakan kerentanan produk Microsoft yang ada hingga hari ini. Anda dapat melihat komputer yang menjalankan Windows XP di berbagai institusi dan pusat kesehatan yang masih rentan terhadap serangan jenis ini. Saya akan memberikan beberapa contoh nanti. Dan meskipun kita semua tahu betapa rapuhnya perangkat USB, bahkan pada konferensi BlackHat tahun ini ada banyak orang yang “melempar” sekelompok flash drive mereka dan menjadi korban perangkat mata-mata tersebut dengan bantuan data yang dicuri dari sistem mereka. . Dan saya tidak yakin jika itu salah satu dari Anda, maka dia tidak akan mengambil kesempatan ini.

Hal lain yang saya temukan adalah masalah mendapatkan alamat IP. Kepengarangan serangan semacam itu dikaitkan dengan Cina, tetapi sulit untuk secara tegas menyatakan di mana serangan itu ditemukan. Anda tahu, lembaga penegak hukum tidak suka mengacaukan dokumen, tetapi ketika mereka harus berurusan dengan alamat IP, mereka harus menyusun banyak dokumen untuk menerima perintah pengadilan untuk menerima informasi ini dari penyedia layanan Internet (ISP).

Selain itu, tidak mungkin untuk mengidentifikasi secara tepat siapa yang berada di depan komputer ini atau perangkat yang dicuri selama kejahatan. Anda dapat menentukan pemilik IP, tetapi dia akan mengatakan: "itu bukan saya!", Dan Anda tidak akan membuktikan apa-apa. Selain itu, dapat mengubah alamat IP atau menggunakan anonim. Karena koneksi melalui server proxy, menentukan alamat IP tidak terlalu akurat.

Secara umum, proses penentuan IP membutuhkan banyak waktu - mulai dari 2 minggu hingga 3 bulan, dan ini merupakan masalah yang sangat besar, oleh karena itu, ketika mencari perangkat yang dicuri, Anda perlu bertindak cepat, terutama jika pencuri mencoba melindungi mereka dari deteksi. Perlu dicatat bahwa biasanya perusahaan yang terlibat dalam pencarian perangkat yang dicuri menggunakan metode investigasi yang lebih "berani". Slide berikut menunjukkan iPod yang saya cari.

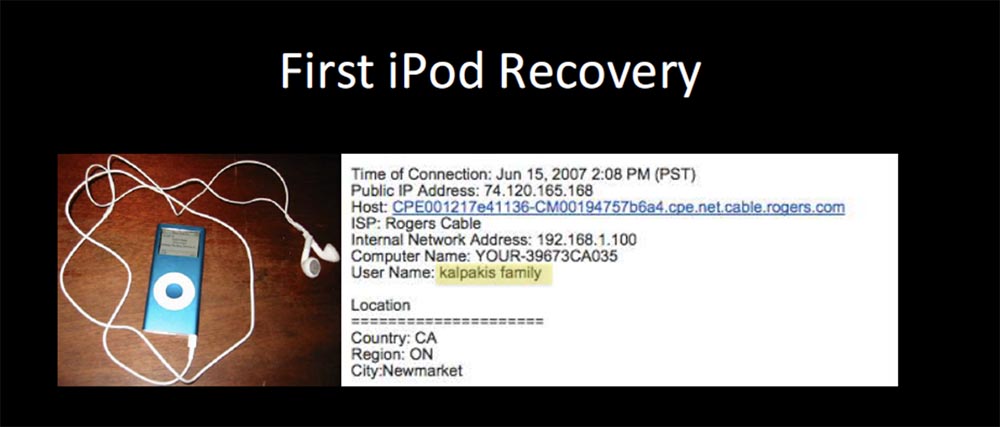

Ada banyak anak yang memasang gadget saya di tablet mereka. Begitu seorang pria mencuri tablet semacam itu di sekolah, dan ketika dia pulang dan menghubungkannya ke komputer, perangkat saya dengan cepat menentukan semua data yang diperlukan, dan itu adalah keberuntungan bahwa nama pengguna adalah "keluarga Kalpakis". Karena sekolah hanya memiliki satu anak dengan nama itu, sekolah berhasil mengembalikan iPod ini kepadanya.

Arti ide saya adalah bahwa jika perangkat yang dicuri dapat dilacak, banyak orang akan menolak untuk mencuri perangkat tersebut.

Saya juga menemukan bahwa semua perangkat ini dapat bekerja bersama dengan kamera inframerah berkualitas tinggi yang menangkap gambar termal. Saya menoleh ke perusahaan dengan proposal untuk membuat agen perangkat lunak khusus untuk mereka, yang bisa kita gunakan untuk melindungi kamera-kamera ini, yang masing-masing harganya sekitar $ 3.000. Itu cukup sederhana, karena kamera merekam gambar pada kartu SD, dan saya menulis kode khusus untuk mem-flash kamera.

Arti perlindungan adalah bahwa jika seseorang mengeluarkan kartu lama dari kamera dan memasukkan yang baru, kode yang direkam dalam firmware kamera akan secara otomatis dipasang pada kartu baru ini, yang akan membantu untuk memblokirnya. Ini memfasilitasi tidak hanya pencarian kamera IR yang dicuri, tetapi juga memungkinkan untuk mengontrol ekspor ilegal mereka ke luar negeri. Misalnya, jika diketahui bahwa kamera seperti itu terhubung ke komputer di suatu tempat di Iran, penjual kamera akan memiliki masalah besar.

Selain itu, agen perangkat lunak diizinkan menggunakan file dengan gambar IR sebagai kata sandi, seperti foto kucing ini.

Lebih lanjut saya akan memberi tahu Anda bagaimana saya mencoba membuat klien serupa untuk produk Apple. Kesulitannya adalah tidak ada fitur autorun di Mac OS X, tetapi Anda bisa menipu orang. Kerentanan terbesar yang saya suka mengeksploitasi adalah keserakahan dan kebodohan manusia. Saya menggunakan skrip Apple, dan Anda mungkin bertanya mengapa? Karena skrip ini lebih tepercaya, skrip ini cocok untuk sebagian besar aplikasi untuk sumbu "apel". Ada aplikasi iTunes yang saya coba tipu. Saya menempatkan trojan saya di file .mp3. Tetapi kenyataannya adalah bahwa OS X memiliki fitur ini: jika Anda mencoba untuk mengubah ekstensi aplikasi dengan menulis di akhir .mp3, sistem akan secara otomatis membuang ekstensi .app ke akhir file sehingga pengguna tahu bahwa ini sebenarnya sebuah program, bukan file musik .

Oleh karena itu, saya harus menggunakan hal seperti itu sebagai homoglyph - simbol dengan lebar nol, untuk ini saya mengambil huruf Turki yang disebut "organik" dan sistem meninggalkan .mp3 di akhir file saya, tanpa mencoba menyediakannya dengan "tail" .app. Slide berikut menunjukkan kode yang digunakan dalam skrip saya.

Ini memungkinkan Anda untuk mendapatkan informasi tentang sistem, nama pengguna, nama komputer, dan informasi lainnya saat menggunakan aplikasi iTunes. Script ini memungkinkan Anda untuk mencari tahu tentang semua aplikasi yang berjalan, dan ini keren, karena Anda dapat menulis beberapa skrip yang akan dibangun ke dalamnya dan mencoba mencuri data. Saya membuat iTunes mengumpulkan data yang saya butuhkan dan mengirimkannya sebagai file musik ke URL saya, sehingga saya bisa mendengarkan musik dan melakukan hal-hal "buruk" terhadapnya.

Yang hebat adalah Anda bisa membuat skrip shell dari skrip Apple, tetapi berhati-hatilah jika Anda memutuskan untuk menjalankannya di sistem Anda.

Ketahuilah bahwa perangkat USB masih tetap merupakan vektor serangan. Diketahui bahwa dengan bantuan mereka virus Stuxnet memasuki sistem fasilitas nuklir di Iran dan dengan cara yang sama menyebar ke peralatan Rusia. Perangkat lunak berbahaya - cacing W32.Gammima AG - menembus International Space Station (ISS) menggunakan perangkat USB pada 2008.

Pada 2012, Pusat Tanggap Insiden Komputer ICS-CERT di lokasi industri dan yang kritis melaporkan bahwa dua pembangkit listrik AS terluka setelah seorang karyawan membawa flash drive yang terinfeksi virus. Banyak komputer yang menggunakan Windows XP masih rentan terhadap ancaman seperti itu, yang dicatat pada konferensi Black Hat pada 2015.

Alamat IP adalah salah satu cara untuk mendeteksi kehilangan, tetapi saya harus memproses informasi dari banyak sumber lain. Slide ini menunjukkan "dinding gila" yang Anda lihat di banyak acara televisi di mana polisi mencoba menyelesaikan pembunuhan itu. Mereka memiliki semua bukti, dan mereka menggambar semua garis ini dengan benar, mencoba menghubungkan bukti. Ini semacam proses pemikiran yang saya ikuti. Saya juga menggunakan alat seperti Multigo, ini sangat mengotomatiskan proses ini. Saya tidak yakin apakah Anda pernah menggunakannya, ini adalah alat yang cukup besar dan Anda dapat menulis semua modul khusus untuk membantu Anda melakukan banyak pekerjaan.

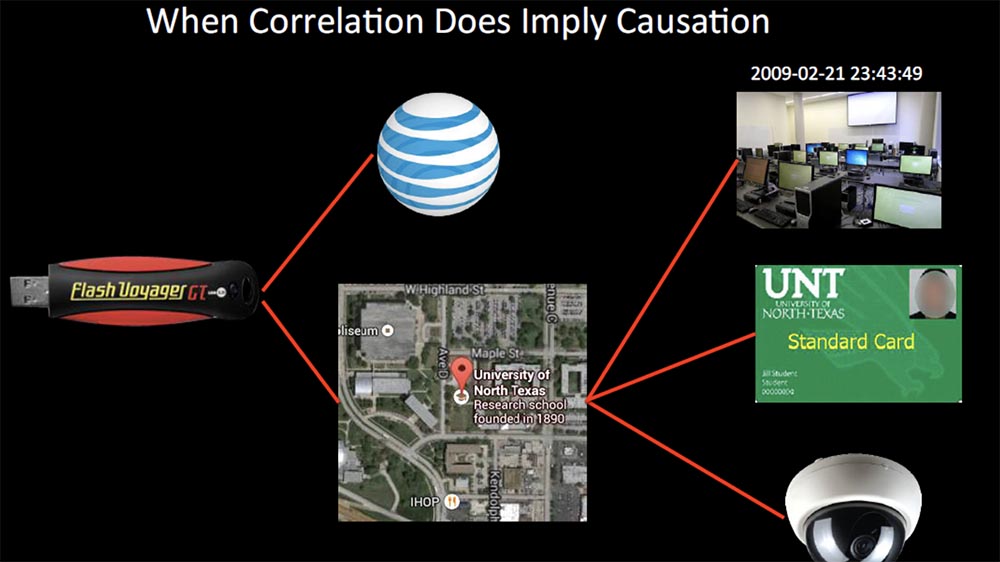

Saya punya kasus dengan melacak satu "flash drive" yang hilang. Kami dapat memperoleh alamat IP sumber, yang menunjukkan nama pengguna aneh yang tidak memungkinkan kami mengidentifikasi seseorang. Kami ingin membandingkannya dengan nama-nama yang ada di database pelanggan AT&T, tetapi Anda tahu bagaimana ini dengan AT&T, dalam tiga bulan kami dapat kehilangan jejak “flash drive” ini. Dia dicuri dari seorang profesor dan berisi data tentang studi penting, tetapi kami tidak dapat meyakinkan polisi untuk menggunakan semua sumber daya mereka dalam penyelidikan ini.

Oleh karena itu, kami mulai memantau koneksi apa pun antara universitas dan laboratorium komputer tertentu, yang berguna karena kami juga menerima informasi dari jaringan internal. Dia mengizinkan kami untuk maju dalam penyelidikan. Kami mengunjungi departemen keamanan komputer universitas, mengambil keuntungan dari fakta bahwa kami memiliki alamat IP dan stempel waktu, dan menentukan alamat internal komputer di jaringan. Namun, itu adalah komputer "tamu", yang tidak memungkinkan untuk mengenali ID siswa yang telah masuk. Saya mulai mengajukan pertanyaan dan menemukan bahwa untuk mendapatkan akses ke komputer perlu memindai kartu siswa, dan sistem keamanan memiliki catatan yang relevan tentang ini.

Kami mengaitkan ini dengan stempel waktu dan mendapatkan daftar semua orang yang berada di ruangan ini selama pencurian. Kami mengetahui bahwa setahun yang lalu beberapa perangkat desktop dicuri dari ruangan ini, setelah itu kamera pengawas dipasang di sini. Tidak semua orang tahu bahwa banyak dari kamera ini menyimpan data, yang juga direkam dalam file log. Kami menemukan siapa yang berada di ruangan ini bersama profesor dan tahu bahwa keamanan ada di luar ruangan saat ini. Akibatnya, kami mengembalikan "flash drive" ke profesor, kami bahkan tidak punya waktu untuk menghapus informasi di dalamnya.

Saya juga ingin menemukan cara untuk membantu mengembalikan barang-barang curian seperti laptop. Semua alat pencarian yang ada sebagian besar didasarkan pada penentuan alamat IP dan identifikasi pengguna, yang membutuhkan banyak waktu. Metode implementasi yang lebih invasif diperkenalkan, membuka pintu belakang ke sistem, yang memungkinkan untuk menginstal interseptor input keyboard. Namun, metode seperti itu dalam banyak kasus membuat sistem lebih rentan bagi peretas nyata, karena mereka memerlukan perubahan pada perangkat lunak asli.

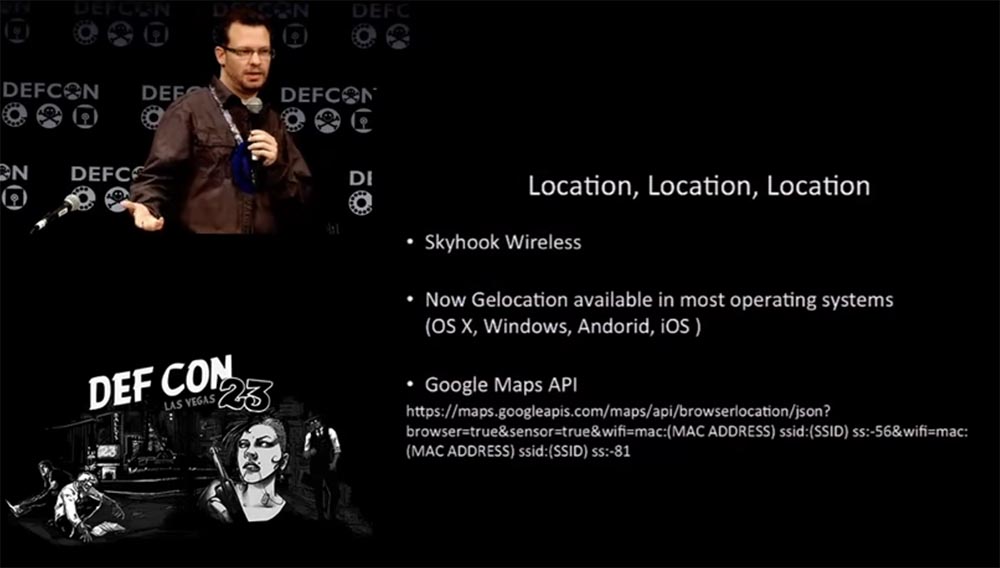

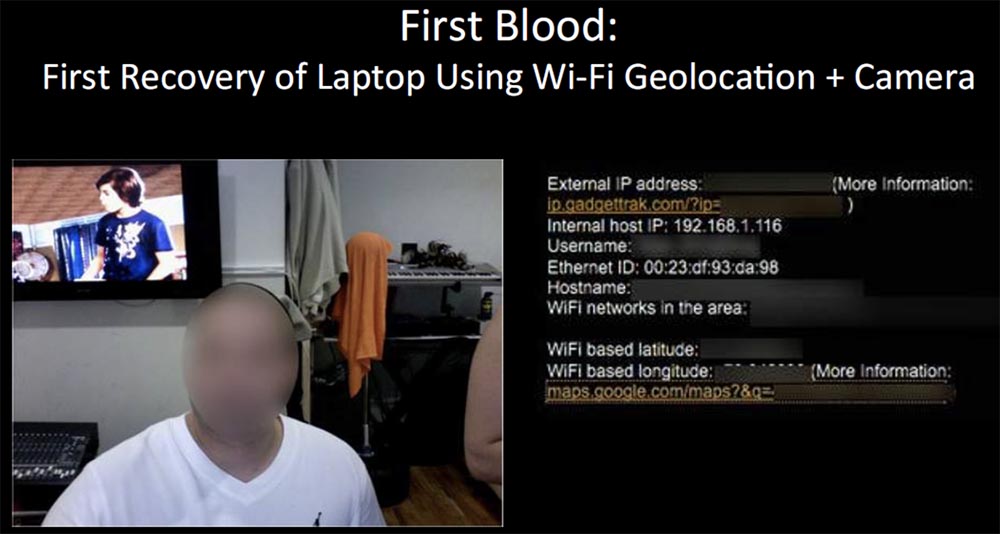

Saya sampai pada kesimpulan bahwa Anda tidak harus mengambil langkah ekstrem seperti itu, tetapi Anda perlu menyesuaikan perangkat yang ada di laptop untuk ini. Sebagai contoh, saya akan menggabungkan penggunaan webcam internal dengan geolokasi berbasis Wi-Fi. Anda tahu, ada perusahaan yang menyediakan kamera untuk MacBook, tetapi tidak ada yang menggunakan lokasi Wi-Fi. Ketika iPhone pertama keluar, sudah menggunakan fitur itu. Saya bekerja dengan sistem Skyhook dan ternyata bisa digunakan sehingga kita bisa mendapatkan geolokasi menggunakan informasi kamera. Jadi itu semacam "game converter" terutama untuk lembaga penegak hukum.

Namun, ada beberapa kesulitan dengan pengoperasian sistem ini. Jadi, ketika Anda mengaktifkan pelacakan di server jauh, itu akan memeriksa apakah perangkat ini telah dicuri dan mengumpulkan banyak bukti. Misalnya, untuk melacak perpindahan laptop ke jaringan lain dengan perubahan alamat IP, periksa acara masuk, perhatikan bahwa lokasi pendaftaran perangkat di jaringan telah berubah, dan kemudian kirim informasi.

Tetapi pada saat itu saya tidak ingin repot dengan hal-hal seperti mengirim foto ke server, sehingga Anda bisa langsung pergi ke hosting foto Flickr, mendaftarkan akun di sana dan mendapatkan kendali atas semua data Anda. Pada saat yang sama, Anda akan menerima pesan seperti ini: “Kami memutuskan bahwa orang yang digambarkan di atas dalam foto mencoba untuk mendapatkan akses tidak sah ke komputer Anda. Informasi di bawah ini dikumpulkan dari MacBook Anda yang hilang. " Ini diikuti oleh data pada alamat IP eksternal, host internal, nama pengguna, ID Ethernet, nama host, nama jaringan Wi-Fi dan koordinat titik akses yang diperoleh dengan menggunakan geolokasi.

, , .

, , , Wi-Fi, , 30 , .

, Skyhook wireless, – OS X, Windows, Android, iOS. , , Google Maps API. , .

Wi-Fi -. -, , «», , .

: «, , 10-20 ». : « ?» : « !», : « , !». - . , , -. «»: , , . , «», , , .

, « » . 3 , .

, . , . , , , . 4 5 . , , . , , , . 10 20 , , . , , , , , , .

. , «» , Russia. , «Russian pride». , , , .

, , . , , . 6 7 , , . , , , .

, . 2- , , , . , , , , .

. Myspace , Scion, , «» . eBay, .

, , . , , , , . .

, , , . , – , , . .

, . .

. , – . , , , , , , , . , , . , , , , , . . , .

, , IP- . , , . , , - , . , , .

, , , , , . « 8», .

:

. Washington Square Mall, . Sprint , , $500, .

, , , . GPS, . , , .

, « », , , , . , .

, , .

, , .

. , , , .

, , , Samsung Epic. , , Washington Square Mall, , .

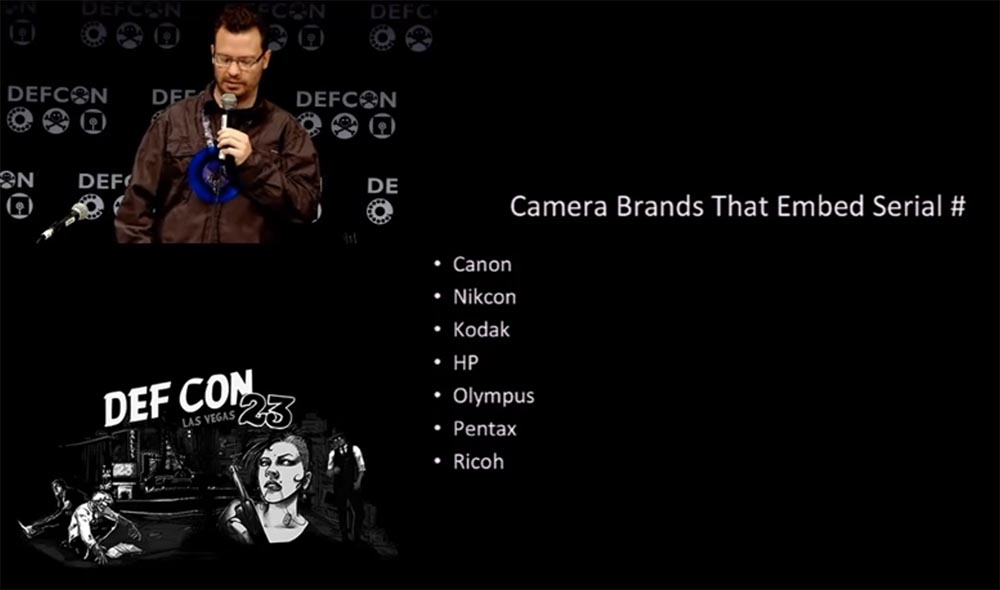

, GPS , , EXIF , . , , .

, , . EXIF , GPS- , , EXIF , . EXIF

www.sno.phy.queensu.ca/~phil/exiftool . ,

exifscan.com , EXIF. , EXIF . .

, , , . EXIF , , , . , , , , 10 .

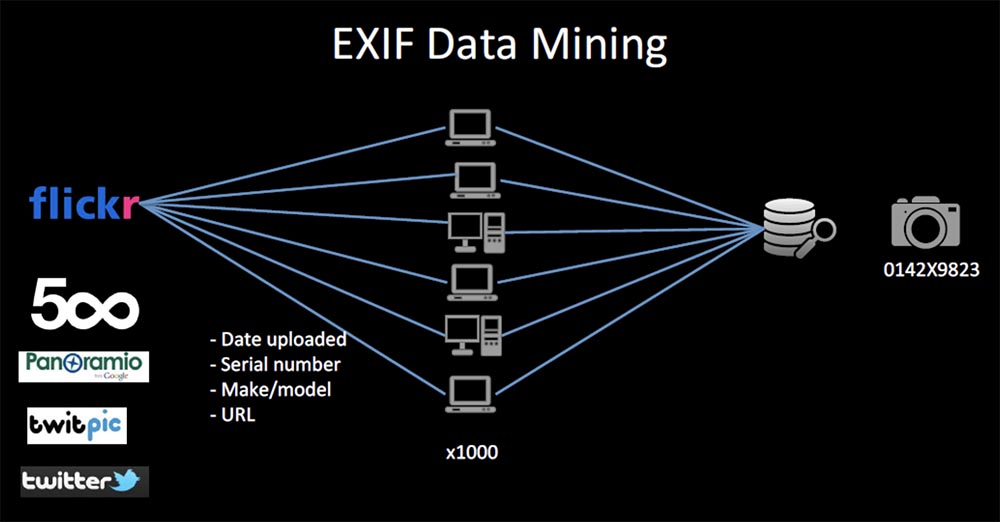

, . , - Flickr, , .

- , , CP usage. , , . , - SETI.

Flickr API Flickr, IP . IP-, . , Yahoo, 200 Flickr. , EXIF 4- .

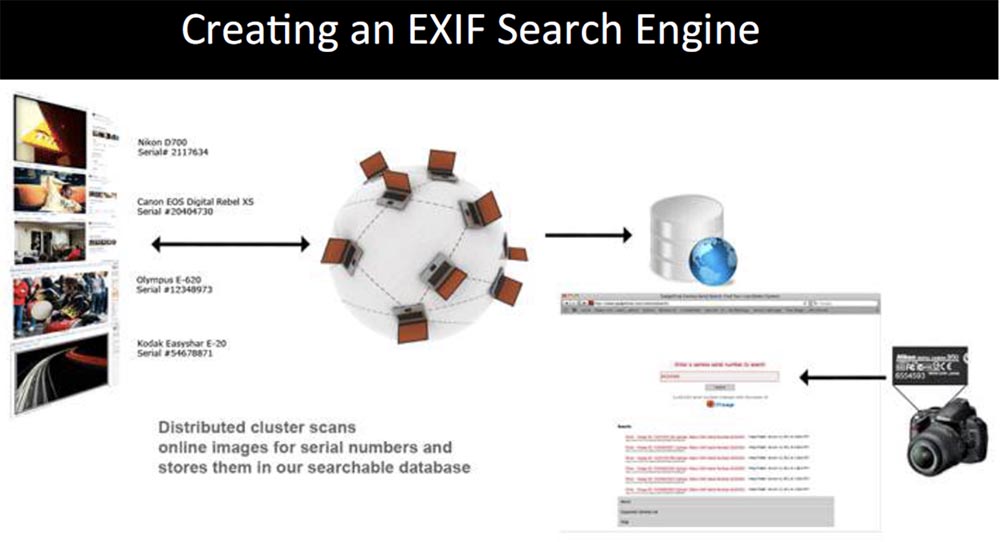

, . .

, «» EXIF, , , .

, , 3 - Flickr, , . , . , $9000 , .

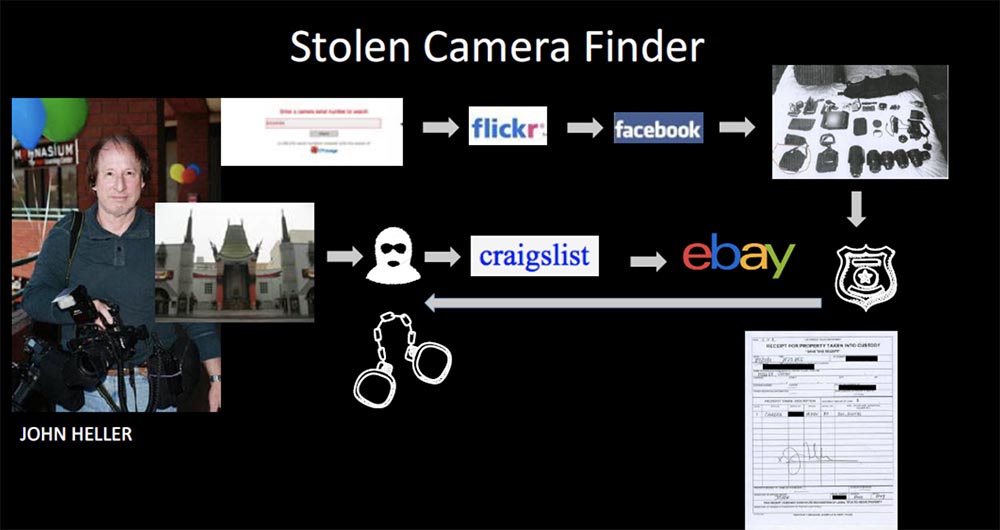

, 3 , Flickr , , Facebook , . -, , Craigslist, eBay , , . , eBay, . Craigslist , , , , , .

, .

, Craigslist ( Crimelist). - , , . , , , .

, , , . , , , , 110 .

, .

(3).

, . , , , , , , . , .

, « », , . , , , .

, - , . , , . , - SMS-, , , , 20 , .

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?