Kekurangan dalam protokol Bluetooth telah dibiarkan tanpa pengawasan selama lebih dari satu dekade, tetapi guntur masih melanda. Periksa perangkat Anda!

Ilmuwan Israel Eli Biham Lior dan Newman telah menemukan kerentanan kriptografi serius dalam spesifikasi Bluetooth standar. Pelanggaran ini memungkinkan penyerang melakukan serangan

man-in-the-middle untuk mencegat dan mengganti kunci enkripsi selama koneksi antara dua perangkat. Masalahnya adalah karena verifikasi yang tidak memadai dari parameter keamanan dan mempengaruhi implementasi protokol pada driver perangkat vendor seperti Apple, Qualcomm, Intel dan Broadcom, dan banyak lainnya.

Nomor kerentanan

CVE-2018-5383 , yang

diumumkan oleh Bluetooth SIG, berpotensi memungkinkan penyerang mengganggu proses memasangkan dua perangkat melalui Bluetooth.

Gambar digit.in

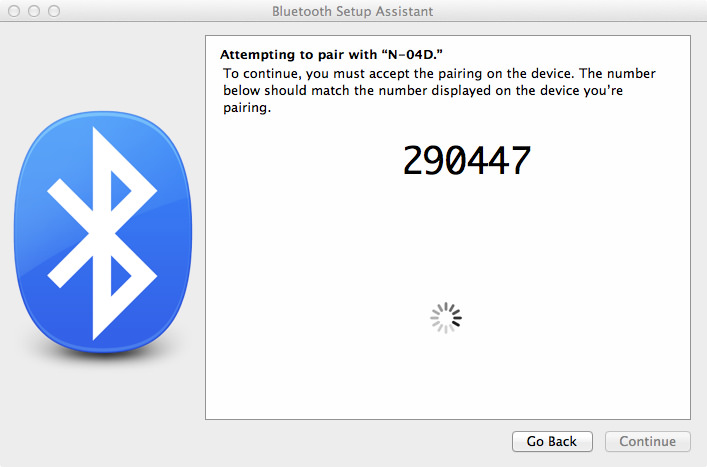

Gambar digit.in Bagaimana perangkat Bluetooth berpasangan

Selama proses pemasangan, perangkat "setuju" pada pembuatan kunci pribadi bersama, yang selanjutnya akan digunakan untuk mengenkripsi data. Pertukaran data awal dilakukan melalui saluran radio yang tidak dilindungi dalam kerangka protokol elips-kurva

Diffie-Hellman (ECDH).

Selama berpasangan, kedua perangkat membangun hubungan, menciptakan rahasia bersama yang dikenal sebagai kunci tautan. Jika kedua perangkat menyimpan kunci komunikasi yang sama, keduanya disebut berpasangan atau berpasangan. Perangkat yang hanya ingin berkomunikasi dengan perangkat yang dipasangkan dapat secara kriptografis mengotentikasi pengidentifikasi perangkat lain, memastikan bahwa itu adalah perangkat yang sama dengan yang sebelumnya dipasangkan. Setelah kunci komunikasi dibuat, komunikasi melalui protokol komunikasi

Asynchronous Connection-Less (ACL) antar perangkat dapat dienkripsi untuk melindungi data yang dipertukarkan dari penyadapan. Pengguna dapat, atas permintaannya, menghapus kunci komunikasi dari perangkat yang dimilikinya, yang memutuskan koneksi antar perangkat. Oleh karena itu, perangkat kedua dari bekas "pasangan" perangkat masih dapat menyimpan kunci komunikasi untuk perangkat yang tidak lagi dipasangkan.

Apa itu kerentanan?

Peneliti Israel telah menemukan bahwa dalam banyak kasus, terlalu mudah untuk memeriksa parameter kurva elips yang digunakan untuk enkripsi. Kelalaian ini memungkinkan penyerang tidak sah di zona penerima sinyal untuk melakukan penggantian kunci publik yang salah selama pemasangan perangkat Bluetooth dan dengan probabilitas tinggi untuk memaksakan kunci sesi yang digunakan untuk mengenkripsi saluran komunikasi.

Perangkat penyerang harus mencegat pertukaran kunci publik, membisukan setiap pengiriman sebelum diterima oleh pihak penerima, mengirim pemberitahuan penerimaan ke perangkat pengirim, dan kemudian mengirim paket data berbahaya ke perangkat penerima dalam jendela waktu yang sempit.

Namun, jika hanya satu dari perangkat yang terhubung yang rentan, serangan itu kemungkinan akan gagal. Setelah menerima kunci, penyerang dapat mencegat, mendekripsi, dan membuat perubahan pada lalu lintas Bluetooth antara dua perangkat yang rentan.

Gambar arstechnica.com

Gambar arstechnica.comEksploitasi kerentanan tampaknya agak rumit, tetapi cukup nyata, terutama dalam kombinasi dengan rekayasa sosial dan rendahnya tingkat kualifikasi calon korban. Peretas harus ditempatkan di area yang cukup kecil (beberapa meter) dari penerimaan sinyal Bluetooth dari kedua perangkat yang diserang. Namun, jika berhasil, peretas mendapat peluang terbanyak untuk aktivitas jahat.

Penyebab kerentanan adalah kehadiran dalam spesifikasi Bluetooth hanya rekomendasi opsional untuk memeriksa kunci publik ketika memasangkan perangkat dalam Bluetooth LE Secure Connections dan Bluetooth Secure Simple Pairing mode. Saat ini, kelompok Bluetooth SIG telah melakukan koreksi pada spesifikasi dan membawa prosedur untuk memeriksa setiap kunci publik ke dalam kategori yang wajib, dan menambahkan verifikasi kepatuhan dengan persyaratan baru dalam tes sertifikasi.

Daerah yang terkena dampak

Kerentanan hadir dalam firmware dan driver dari berbagai produsen, termasuk,

tetapi tidak terbatas pada vendor seperti Apple, Broadcom, QUALCOMM, dan Intel. Untungnya bagi pengguna MacOS, Apple merilis perbaikan bug pada 23 Juli.

Dell telah menerbitkan driver baru untuk

modul berbasis Qualcomm yang digunakannya, sementara pembaruan darurat Lenovo untuk perangkat dengan

modul berbasis Intel .

LG dan

Huawei menyebutkan CVE-2018-5383 dalam buletin pembaruan seluler Juli mereka.

Belum diketahui apakah kerentanan mempengaruhi Android, Google atau kernel Linux secara global. Ini tidak disebutkan dalam

Buletin Keamanan Android Google Juli atau buletin sebelumnya.

Meskipun Microsoft mengatakan bahwa Windows tidak terpengaruh secara langsung, Intel telah

menerbitkan daftar banyak modul nirkabel yang perangkat lunaknya untuk Windows 7, 8.1, dan 10, serta untuk komputer yang berbasis Chrome OS dan Linux, rentan.

Perhatian

Perlu diingat bahwa jika perangkat seluler Anda lebih dari dua atau tiga tahun, perangkat ini juga dapat terkena kerentanan Bluetooth ini dan lainnya, tetapi dibiarkan tanpa patch keamanan dari pabriknya. Dianjurkan untuk tidak mengaktifkan Bluetooth secara permanen tanpa kebutuhan nyata (atau lebih baik untuk tidak menyalakannya sama sekali) dan untuk memasangkan perangkat hanya di lingkungan yang aman.