Dalam artikel pengantar ini, kita akan melihat aspek keamanan utama dari salah satu topik paling populer belakangan ini - Internet of things.

Jika Anda entah bagaimana menyadari berita di bidang cybersecurity, Anda mungkin telah memperhatikan bahwa kasus

pembuatan botnet dari kamera IP menjadi lebih sering, pakar keamanan lebih sering

menemukan kerentanan dalam pengontrol rumah pintar ,

membuka kunci nirkabel dan banyak lagi!

Sebelum beralih ke topik keamanan, kita akan mulai dengan memahami apa yang termasuk dalam konsep Internet of things.

Saat ini, ada beberapa definisi, tetapi saya percaya bahwa keberadaan definisi mendorong teknologi IoT ke dalam kerangka kerja tertentu, tidak membiarkannya berkembang lebih luas, oleh karena itu saya tidak menyarankan untuk menghafalnya dengan menghafal. Mari kita lihat contoh dari salah satu definisi yang paling umum:

Internet of things adalah jaringan perangkat yang terhubung ke Internet, dikendalikan melaluinya, dan dapat saling bertukar data.

Menurut penulis, jika perangkat hanya dapat bekerja di jaringan lokal, maka itu tidak akan menjadi IoT? Tentu saja akan. Bahkan tanpa koneksi Internet, perangkat dapat berada dalam kelompok Internet hal-hal, seperti, misalnya, speaker bluetooth portabel dengan kemampuan untuk menyimpan musik ke memori perangkat. Dan ada banyak definisi yang salah di Internet. Berpikir lebih luas :)

Tetapi berpikir secara global cukup sulit untuk memulai artikel yang membosankan, jadi tentukan batasannya. Kami setuju bahwa di bawah hal-hal cerdas, kami dapat melihat hal-hal di sekitar kami dengan isian berteknologi tinggi (kehadiran papan kecil dengan mikrokontroler) yang memiliki fungsi tambahan yang dapat digunakan oleh pengguna biasa untuk menyelesaikan masalah sehari-hari (di rumah, di tempat kerja, di jalan).

Kembali ke keamanan. Karena area ini pada dasarnya menangkap sejumlah protokol, bahasa pemrograman, chip yang tidak terbatas, pengetahuan apa yang harus diperoleh untuk memastikan bahwa itu akan cukup untuk melakukan analisis keamanan IoT secara penuh?

Jawaban yang benar: tetapi tidak :( Anda akan menghabiskan satu bulan mempelajari secara rinci satu teknologi, karena produsen mulai menggunakan sesuatu yang baru. Satu-satunya keputusan yang tepat adalah mempelajari seluk beluk perangkat pintar:

- Tumpukan protokol jaringan, yang diambil sebagai dasar untuk sebagian besar protokol yang digunakan dalam IoT

- Dasar-Dasar Mikrokontroler

- Dasar-dasar bekerja dengan protokol radio

- Membalikkan rekayasa firmware / program yang dikompilasi

- Cari kerentanan web

- Eksploitasi kerentanan biner

Pengetahuan tentang teknologi ini (di mana mungkin dangkal) akan memberi Anda awal yang sangat baik dalam keamanan IoT, tetapi seperti yang sering terjadi, Anda tidak dapat melakukannya dengan pengetahuan saja. Sayangnya, untuk melakukan analisis keamanan, peralatan tambahan diperlukan, di antaranya adalah:

- SDR adalah radio yang dapat diprogram yang beroperasi pada berbagai frekuensi dan memungkinkan Anda untuk bekerja, mungkin, dengan protokol apa pun yang diketahui, atau mempelajari pengoperasian protokol radio eksklusif. Masalah ini akan dipertimbangkan secara lebih rinci dalam artikel berikut (jika subjek masuk ke audiens).

- Arduino Uno c - menggantikan beberapa perangkat sekaligus, misalnya, sebagai adaptor USB-UART.

- Seperangkat obeng dengan adaptor - pabrikan berusaha melindungi perangkat mereka, sehubungan dengan itu mereka melepaskan sekrup yang memerlukan obeng khusus.

- Kartu Memori dari MicroSD ke USB Flash

- Stasiun solder

Anda dapat memperoleh informasi lebih lanjut tentang perangkat keras dengan menonton

kinerja Elvis Collado pada DEF CON 25 dengan topik Membalikkan dan Mengeksploitasi Perangkat Tertanam .

Sekarang kami memiliki peralatan yang diperlukan, kami akan mempertimbangkan tahap utama pengujian.

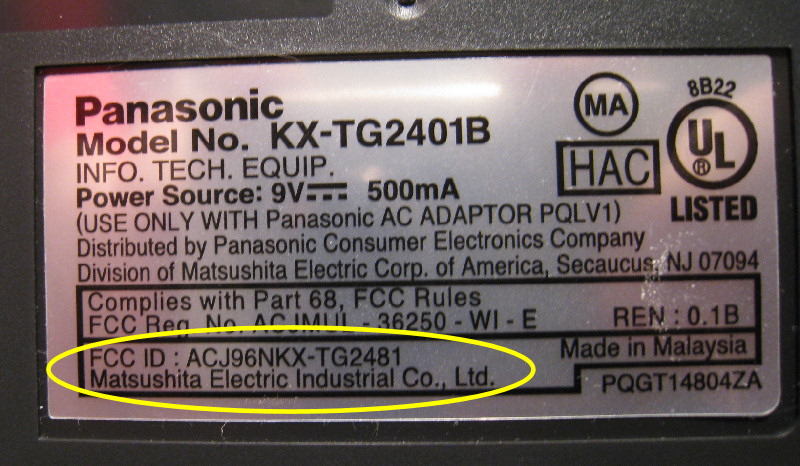

Langkah pertama adalah mencari informasi tentang perangkat tanpa berinteraksi dengannya. Dalam kebanyakan kasus, informasi berada pada sumber yang tersedia untuk umum. Juga sering pada perangkat adalah ID FCC (Komisi Komunikasi Federal), yang memungkinkan untuk menemukan dokumentasi dan daftar frekuensi yang digunakan.

Untuk latihan, coba cari informasi tentang beberapa perangkat pintar yang sering Anda gunakan.

Selanjutnya, Anda perlu membuat diagram umum tentang apa yang dapat berinteraksi dengan perangkat ini dan melalui saluran komunikasi mana. Ini bisa berupa aplikasi seluler yang berkomunikasi melalui jaringan nirkabel lokal, panel kontrol dengan port inframerah, cloud eksternal yang dapat diakses di Internet, sensor yang bekerja melalui saluran radio (misalnya, ZigBee) dan sebagainya.

Setelah itu, untuk masing-masing perangkat dan saluran komunikasi perlu untuk menyusun daftar ancaman yang perlu diperiksa. Misalnya, komunikasi di jaringan lokal dapat diperiksa untuk perlindungan terhadap serangan manusia di tengah, dan antarmuka manajemen berbasis web untuk kata sandi yang ditetapkan secara default, dll.

Tetapi juga jangan lupa bahwa kita harus mempertimbangkan perangkat itu sendiri sebagai item yang terpisah, sebagian besar karena keamanan perangkat keras, yaitu untuk mendapatkan kesempatan untuk berinteraksi secara langsung dengan board hingga melepas firmware mikrokontroler dan akses ke konsol.

Jika Anda menyederhanakan skema, maka untuk IoT turun menjadi

tiga poin :

- Keamanan perangkat keras

- Keamanan perangkat lunak

- Keamanan radio

Tentang masing-masing topik ini, sejauh mungkin, dihitung untuk menulis serangkaian artikel dan mempertimbangkan secara terperinci apa yang mungkin Anda temui jika Anda memutuskan untuk memilih perangkat rumah Anda.

Pertimbangkan contoh membangun "peta" perangkat.

Di pasar Savelovsky Moskwa, kamera China dibeli:

Untuk memulai, pertimbangkan kotak ini secara lebih rinci:

Produsen berjanji sebagai berikut:

- Kemampuan untuk mengontrol dari perangkat iOS / Android

- Manajemen berbasis web

- Menyimpan aliran video ke MicroSD

- Kemampuan untuk mengontrol melalui perangkat lunak komputer

Setelah mempelajari dokumentasi secara lebih terperinci, kami menemukan bahwa kamera bekerja secara eksklusif di jaringan lokal, tetapi kemungkinan besar ia memiliki kemampuan untuk memperbarui firmware di Internet.

Jadi skemanya akan terlihat:

Koneksi pada jaringan lokal dan eksternal harus diperiksa untuk kemungkinan serangan man-in-the-middle. Untuk perangkat bergerak dan stasioner, protokol komunikasi harus dianalisis dan kemudian skema harus ditambah. Situs web harus diperiksa untuk enkripsi paksa (https) dan diperiksa untuk kerentanan web umum (OWASP top-10). Kamera itu sendiri, seperti yang disebutkan sebelumnya, kami akan mempertimbangkan item yang terpisah. Untuk sebagian besar, tugasnya adalah mengekstrak firmware, setelah itu kita akan dapat melengkapi rangkaian dengan data yang diperbarui dan melanjutkan pengujian dengan "kotak putih".

Secara terpisah, di akhir artikel, saya pikir ada baiknya menulis bahwa perangkat pengujian tanpa perjanjian dengan produsen tidak selalu dianjurkan. Tetapi perlu juga disebutkan bahwa di AS itu menjadi cukup legal setelah adopsi Digital Millennium Copyright Act (DMCA).

Pada artikel selanjutnya, kami akan mempertimbangkan proses penggalian firmware dari perangkat pintar.

Saya menyarankan semua orang tertarik untuk membaca:

- IoT Hackers Handbook, Aditya Gupta - buku ini memeriksa secara terperinci setiap tahap pengujian hal yang cerdas, itu akan berguna untuk pemula ( tyk )

- Cookbook Pengujian Penetrasi IoT, Aaron Guzman & Aditya Gupta - banyak informasi bersinggungan dengan buku pertama, tetapi ada beberapa bab yang ditujukan untuk pengembangan yang aman dan pengujian produk yang panjang ( tyk )