Berlawanan dengan kepercayaan populer, pembelajaran mesin bukanlah penemuan abad ke-21. Selama dua puluh tahun terakhir, hanya platform perangkat keras yang cukup produktif yang muncul sehingga disarankan untuk menggunakan jaringan saraf dan model pembelajaran mesin lainnya untuk menyelesaikan masalah yang diterapkan sehari-hari. Implementasi perangkat lunak dari algoritma dan model juga telah diperketat.

Godaan untuk membuat mesin sendiri menjaga keselamatan kita dan melindungi orang (agak malas, tetapi pintar) telah menjadi terlalu hebat. Menurut

CB Insights, hampir 90 startup (2 di antaranya dengan perkiraan lebih dari satu miliar dolar AS) berusaha mengotomatisasi setidaknya sebagian dari tugas rutin dan monoton. Dengan berbagai keberhasilan.

Masalah utama

Kecerdasan Buatan dalam keselamatan saat ini adalah terlalu banyak omong kosong pemasaran dan jujur. Ungkapan "Kecerdasan Buatan" menarik investor. Orang-orang datang ke industri yang bersedia menyebut AI korelasi peristiwa yang paling sederhana. Pembeli solusi untuk uang mereka sendiri tidak mendapatkan apa yang mereka harapkan (bahkan jika harapan ini awalnya terlalu tinggi).

Seperti yang bisa dilihat dari peta CB Insights, ada puluhan area tempat MO digunakan. Tetapi pembelajaran mesin belum menjadi "pil ajaib" dari keamanan siber karena beberapa batasan serius.

Keterbatasan pertama adalah penerapan yang sempit dari fungsi masing-masing model tertentu. Jaringan saraf dapat melakukan satu hal dengan baik. Jika ia mengenali gambar dengan baik, maka jaringan yang sama tidak akan bisa mengenali audio. Hal yang sama dengan keamanan informasi, jika model dilatih untuk mengklasifikasikan peristiwa dari sensor jaringan dan mendeteksi serangan komputer pada peralatan jaringan, maka itu tidak akan dapat bekerja dengan perangkat seluler, misalnya. Jika pelanggan adalah penggemar AI, maka dia akan membeli, membeli dan membeli.

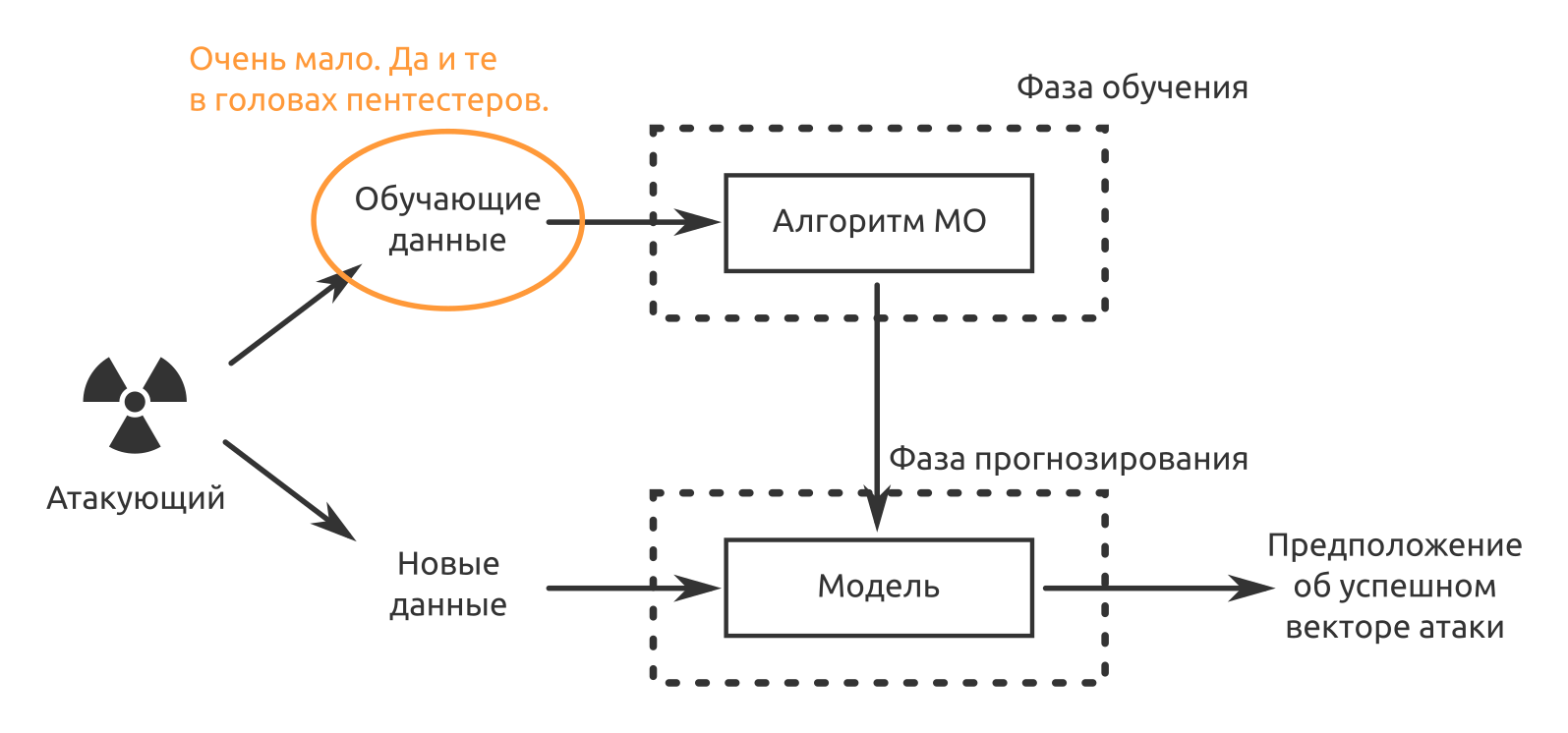

Keterbatasan kedua adalah kurangnya data pelatihan. Solusi sudah dipra-terlatih, tetapi tidak pada data Anda. Jika situasi "Siapa yang menganggap positif palsu dalam dua minggu pertama operasi" masih dapat diterima, maka di masa depan akan ada sedikit kebingungan dari "personel keamanan", karena mereka membeli solusi sehingga mesin akan melakukan rutinitas, dan bukan sebaliknya.

Yang ketiga dan mungkin yang paling penting sejauh ini adalah bahwa produk MO tidak dapat dibuat untuk bertanggung jawab atas keputusan mereka. Bahkan pengembang “cara unik perlindungan dengan kecerdasan buatan” dapat menjawab klaim seperti itu, “Apa yang Anda inginkan? Jaringan saraf adalah kotak hitam! Kenapa dia memutuskan seperti itu, tidak ada yang kecuali dia yang tahu. " Oleh karena itu, orang sekarang mengkonfirmasi insiden keamanan informasi. Mesin membantu, tetapi orang masih bertanggung jawab.

Ada masalah dengan perlindungan informasi. Mereka akan dipecahkan cepat atau lambat. Tapi bagaimana dengan serangan itu? Bisakah MO dan AI menjadi "peluru perak" serangan siber?

Opsi untuk menggunakan pembelajaran mesin untuk meningkatkan kemungkinan keberhasilan paling baik atau analisis keamanan

Mungkin, sekarang paling menguntungkan menggunakan MO di mana:

- Anda perlu membuat sesuatu yang mirip dengan apa yang telah ditemui jaringan saraf;

- perlu untuk mengidentifikasi pola-pola yang tidak jelas bagi manusia.

MO sudah melakukan tugasnya dengan sangat baik. Namun selain itu, beberapa tugas dapat dipercepat. Sebagai contoh, kolega saya sudah menulis tentang

otomatisasi serangan menggunakan python dan metasploit .

Mencoba menipu

Atau periksa kesadaran karyawan tentang masalah keamanan informasi. Seperti yang ditunjukkan oleh praktik pengujian penetrasi kami, rekayasa sosial berfungsi - di hampir semua proyek di mana serangan semacam itu dilakukan, kami berhasil.

Misalkan kita telah dipulihkan dengan menggunakan metode tradisional (situs web perusahaan, jejaring sosial, situs kerja, publikasi, dll.):

- struktur organisasi;

- daftar karyawan kunci;

- Pola alamat email atau alamat asli

- menelepon, berpura-pura menjadi klien potensial, menemukan nama penjual, manajer, sekretaris.

Selanjutnya, kita perlu memperoleh data untuk melatih jaringan saraf yang akan meniru suara orang tertentu. Dalam kasus kami, seseorang dari manajemen perusahaan yang diuji.

Artikel ini menyatakan bahwa satu menit suara sudah cukup untuk berpura-pura secara otentik.

Kami mencari rekaman pidato di konferensi, kami mendatangi mereka sendiri dan merekamnya, kami mencoba berbicara dengan orang yang kami butuhkan. Jika kita berhasil meniru suara, maka kita dapat menciptakan situasi yang penuh tekanan untuk diri kita sendiri.

- Halo?

- Penjual Preseylovich, halo. Ini adalah Direktur Nachalnikovich. Ponsel Anda tidak merespons. Di sana Anda sekarang akan menerima surat dari Vector-Fake LLC, silakan lihat. Ini mendesak!

"Ya, tapi ..."

- Itu saja, saya tidak bisa bicara lagi. Saya sedang rapat. Sebelum komunikasi Jawab mereka!

Siapa yang tidak akan menjawab? Siapa yang tidak akan melihat lampiran? Semua orang akan melihat. Dan Anda dapat memuat apa pun ke dalam surat ini. Pada saat yang sama, tidak perlu mengetahui nomor telepon direktur atau nomor telepon pribadi penjual; tidak perlu memalsukan alamat email pada alamat internal perusahaan dari mana email berbahaya akan datang.

Omong-omong, persiapan serangan (pengumpulan dan analisis data) juga dapat diotomatisasi sebagian. Kami baru saja mencari

pengembang dalam tim yang memecahkan masalah seperti itu dan menciptakan paket perangkat lunak yang membuat hidup lebih mudah bagi seorang analis di bidang intelijen kompetitif dan keamanan ekonomi suatu bisnis.

Kami menyerang implementasi cryptosystems

Misalkan kita dapat mendengarkan lalu lintas terenkripsi dari organisasi yang diserang. Tapi kami ingin tahu persis apa yang ada di traffic ini. Penelitian karyawan Cisco ini "

Mendeteksi kode berbahaya dalam lalu lintas TLS terenkripsi (tanpa dekripsi) " muncul dengan ide. Memang, jika kita dapat menentukan keberadaan objek berbahaya berdasarkan data dari NetFlow, TLS dan data layanan DNS, lalu apa yang mencegah kita dari menggunakan data yang sama untuk mengidentifikasi komunikasi antara karyawan organisasi yang diserang dan antara karyawan dan layanan TI perusahaan?

Menyerang crypt di dahi lebih mahal. Oleh karena itu, dengan menggunakan data pada alamat dan port sumber dan tujuan, jumlah paket yang ditransmisikan dan ukurannya, parameter waktu, kami mencoba untuk menentukan lalu lintas terenkripsi.

Selanjutnya, setelah menentukan crypto-gateway atau mengakhiri node dalam hal komunikasi P2P, kami mulai menyelesaikannya, memaksa pengguna untuk beralih ke metode komunikasi yang kurang aman yang lebih mudah diserang.

Pesona metode ini terdiri dari dua keunggulan:

- Mesin dapat dilatih di rumah, di virtualochki. Ada banyak produk gratis dan bahkan sumber terbuka untuk menciptakan komunikasi yang aman. “Mesin, ini protokol ini dan itu, ia memiliki ukuran paket ini dan itu, entropi ini dan itu. Apakah kamu mengerti? Ingat? ” Ulangi sebanyak mungkin pada berbagai jenis data terbuka.

- Tidak perlu "mengemudi" dan melewati semua lalu lintas model, cukup metadata saja.

Kerugian - MitM masih perlu diterima.

Mencari bug dan kerentanan perangkat lunak

Mungkin upaya paling terkenal untuk mengotomatiskan pencarian, eksploitasi, dan koreksi kerentanan adalah DARPA Cyber Grand Challenge. Pada tahun 2016, tujuh sistem sepenuhnya otomatis yang dirancang oleh tim yang berbeda datang bersama-sama dalam pertempuran akhir seperti KKP. Tentu saja, tujuan pembangunan dinyatakan secara eksklusif baik - untuk melindungi infrastruktur, iot, aplikasi secara real time dan dengan partisipasi minimal orang. Tetapi Anda dapat melihat hasil dari sudut yang berbeda.

Arah pertama di mana MO berkembang dalam hal ini adalah fuzzing automation. Anggota CGC yang sama memanfaatkan ekstensif fuzzy lop amerika. Tergantung pada pengaturannya, fuzzer menghasilkan lebih banyak atau lebih sedikit keluaran selama operasi. Di mana ada banyak data terstruktur dan terstruktur lemah, model MO mencari pola dengan sempurna. Jika upaya untuk "menjatuhkan" aplikasi bekerja dengan beberapa input, ada kemungkinan pendekatan ini akan bekerja di tempat lain.

Hal yang sama berlaku dengan analisis kode statis dan analisis dinamis dari file yang dapat dieksekusi ketika kode sumber aplikasi tidak tersedia. Jaringan saraf bisa terlihat tidak hanya untuk potongan kode dengan kerentanan, tetapi untuk kode yang terlihat rentan. Untungnya, ada banyak kode dengan kerentanan yang dikonfirmasi (dan diperbaiki). Peneliti harus memverifikasi kecurigaan ini. Dengan setiap bug baru ditemukan, NS seperti itu akan menjadi semakin "pintar". Berkat pendekatan ini, Anda dapat menghindari hanya menggunakan tanda tangan pra-tertulis.

Dalam analisis dinamis, jika jaringan saraf dapat "memahami" hubungan antara input data (termasuk data pengguna), urutan eksekusi, panggilan sistem, alokasi memori, dan kerentanan yang dikonfirmasi, maka pada akhirnya dapat mencari yang baru.

Operasi otomatis

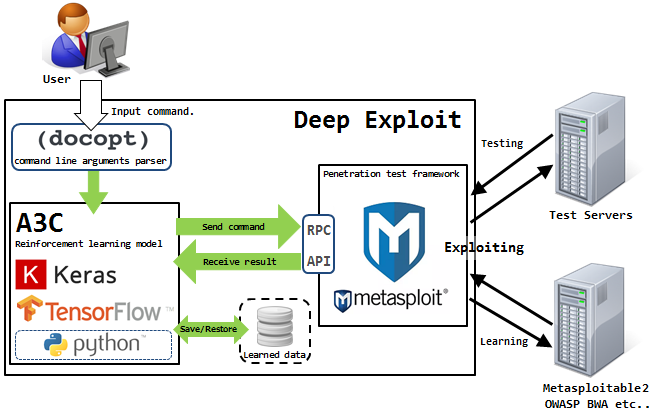

Sekarang dengan operasi murni otomatis ada masalah -

Isao Takaesu dan kontributor lain yang mengembangkan Deep Exploit, “Alat uji penetrasi otomatis menggunakan Machine Learning,” sedang mencoba menyelesaikannya. Rincian tentang dia ditulis di

sini dan di

sini .

Solusi ini dapat bekerja dalam dua mode - mode pengumpulan data dan mode brute force.

Dalam mode pertama, DE mengidentifikasi semua port terbuka pada host yang diserang dan meluncurkan exploit yang sebelumnya berfungsi untuk kombinasi seperti itu.

Dalam mode kedua, penyerang menunjukkan nama produk dan nomor port, dan DE "hit by area" menggunakan semua kombinasi yang tersedia dari exploit, payload dan target.

Deep Exploit dapat secara mandiri mempelajari metode operasional menggunakan pelatihan yang diperkuat (terima kasih atas umpan balik yang diterima DE dari sistem yang sedang diserang).

Bisakah AI menggantikan tim Pentester sekarang?

Mungkin belum.

Mesin memiliki masalah dengan membangun rantai logis dari eksploitasi kerentanan yang diidentifikasi. Tetapi justru inilah yang sering secara langsung mempengaruhi pencapaian tujuan pengujian penetrasi. Mesin dapat menemukan kerentanan, bahkan dapat membuat eksploitasi sendiri, tetapi tidak dapat menilai tingkat dampak kerentanan ini pada sistem informasi tertentu, sumber daya informasi, atau proses bisnis organisasi secara keseluruhan.

Pengoperasian sistem otomatis menghasilkan BANYAK kebisingan pada sistem yang diserang, yang mudah dilihat oleh peralatan pelindung. Mobil bekerja dengan kikuk. Dimungkinkan untuk mengurangi kebisingan ini dan mendapatkan gambaran tentang sistem dengan bantuan rekayasa sosial, dan dengan ini mesin juga tidak terlalu baik.

Dan mobil tidak memiliki kecerdikan dan akal. Kami baru-baru ini memiliki proyek di mana cara yang paling hemat biaya untuk melakukan pengujian adalah dengan menggunakan model yang dikendalikan radio. Saya tidak bisa membayangkan bagaimana orang tidak bisa memikirkan hal seperti itu.

Gagasan otomatisasi apa yang dapat Anda tawarkan?