Dalam film kultus awal dua ribu, "Kata Sandi" Swordfish ", seorang hacker yang berbakat perlu mengambil kata sandi dalam satu menit. Seorang teman membantunya dalam hal ini, yang dengan hati-hati memegang pistol di pelipisnya dan seorang pirang temperamental, bersembunyi di bawah meja. Apa yang harus saya lakukan jika tidak ada teman semacam itu di dekat saya dan saya perlu mencari kata sandi? Misalnya, selama pengujian penetrasi ...

Peringatan kecil namun penting: jika pendekatan yang diusulkan dalam artikel tidak digunakan sebagai bagian dari proyek pengujian keamanan, maka tindakan Anda dapat dengan mudah jatuh di bawah pasal 272 KUHP Federasi Rusia (Akses yang melanggar hukum ke informasi komputer).

Untuk menghasilkan strategi menebak kata sandi yang efektif, seorang hacker etis harus mencoba masuk ke dalam kepala pengguna dan administrator.

Faktor apa yang memengaruhi pilihan kata sandi kita?

Anda dapat menyebutkan setidaknya tiga berikut ini:

- kemudahan mengingat;

- pembatasan pilihan kata sandi yang diberlakukan oleh sistem;

- jumlah orang yang menggunakan kata sandi ini dalam aktivitas mereka.

Apa yang mudah diingat pengguna?

Pertimbangkan hal-hal yang paling mudah untuk kita ingat:

1) Apa yang ada di depan mataku.

Di depan mata kita, merek dagang monitor, laptop, mouse komputer dan keyboard, tulisan "kata sandi:" paling sering muncul. Dikatakan bahwa pilihan manajer kampanye pemilihan Hillary Clinton untuk kata sandi sepele seperti "kata sandi" telah sangat mempengaruhi hasil pemilihan Amerika.

2) Itu penting.

Penting bagi seseorang:

- kenangan indah dan tanggal terkait: misalnya, tanggal pernikahan;

- hubungan: nama orang yang dicintai. Napoleon akan memilih josephine yang lucu;

- kepemilikan: merek mobil. James Bond tidak akan mengubah dirinya dan memilih aston, dan jika dia melakukannya, maka bmw;

- sayang: nama hewan peliharaan. Emil of Lenneberg akan mengabadikan julukan teman kecilnya: svinushok;

- mimpi: liburan di tempat tertentu. Gadis temperamental dari film mungkin akan memilih bali yang indah;

- kerja: nama organisasi atau tipenya. Saudara-saudara Lehman akan membuat pilihan yang jelas - bank.

- hobi: olahraga, mengoleksi, musik. Nah, siapa yang tidak suka beatles?

3) Apa yang jari-jari ingat:

- angka geometris pada keyboard: qwerty;

- urutan karakter: 12345678.

4) Sistem / situs seperti apa:

- nama sistem;

- kata-kata yang terkait dengan proses bisnis yang diotomatiskan. Misalnya, pada musim panas 2015 ada kebocoran kata sandi pengguna yang suka ke kiri mencari satelit dan teman panas melalui situs web Ashley Madison. Di antara kata sandi sering ditemukan opsi, seperti: 67lolita, 68cougar, love69pussies, lovesex.

Pada tahun 2014, terjadi kebocoran besar pada kata sandi Gmail, Yandex dan Mail.ru. Daftar kata sandi dianalisis oleh varagian dalam artikel "Analisis kata sandi bocor Gmail, Yandex dan Mail.Ru" dan Anda dapat melihat bahwa pengguna memilih kata sandi persis sesuai dengan skema yang dipertimbangkan.

Bagaimana pembatasan perlindungan kata sandi memengaruhi pilihan kata sandi pengguna?

Untuk melindungi pengguna di banyak sistem, pengembang telah menyediakan mekanisme kebijakan kata sandi, yang sayangnya (untungnya bagi peretas etis), tidak selalu digunakan. Pertimbangkan batasan dan bagaimana penerapannya / dikelola oleh pengguna kreatif.

Pembatasan kebijakan kata sandi:

- panjang kata sandi (biasanya minimal 8);

- penggunaan karakter dalam berbagai register;

- penggunaan kombinasi huruf dan angka;

- penggunaan karakter khusus;

- larangan menggunakan kata sandi sebelumnya.

Tidak sulit untuk membuat kata sandi lebih dari 8 karakter, tetapi menggunakan karakter dalam register yang berbeda sudah sulit, karena Anda perlu mengingat karakter mana dalam kata sandi Anda yang menggunakan huruf kapital. Solusi yang paling jelas dan mungkin: pilih karakter pertama atau terakhir.

Jika sistem memaksa Anda untuk menambahkan angka, maka di sini pengguna sedikit lebih inventif:

- Tambahkan angka ke awal atau akhir. Biasanya, dari satu menjadi 4. Dengan demikian, itu bisa saja satu digit, seperti pada kata sandi umum "Kata Sandi1", jika dua, maka pengguna kemungkinan besar akan memilih tahun atau usia, seperti pada kata sandi "68 cougar" dari contoh erotis kami. Jika ada tiga digit, maka mereka bisa menjadi urutan "123". Jika pengguna ingin menambahkan 4 digit, maka ini akan menjadi tahun dalam pengejaan penuh: "Alexander2018".

- Ganti huruf dengan angka yang serupa: A = 4, E = 3, I = 1, O = 0. Terutama pengguna kreatif dapat sepenuhnya menggunakan l33t

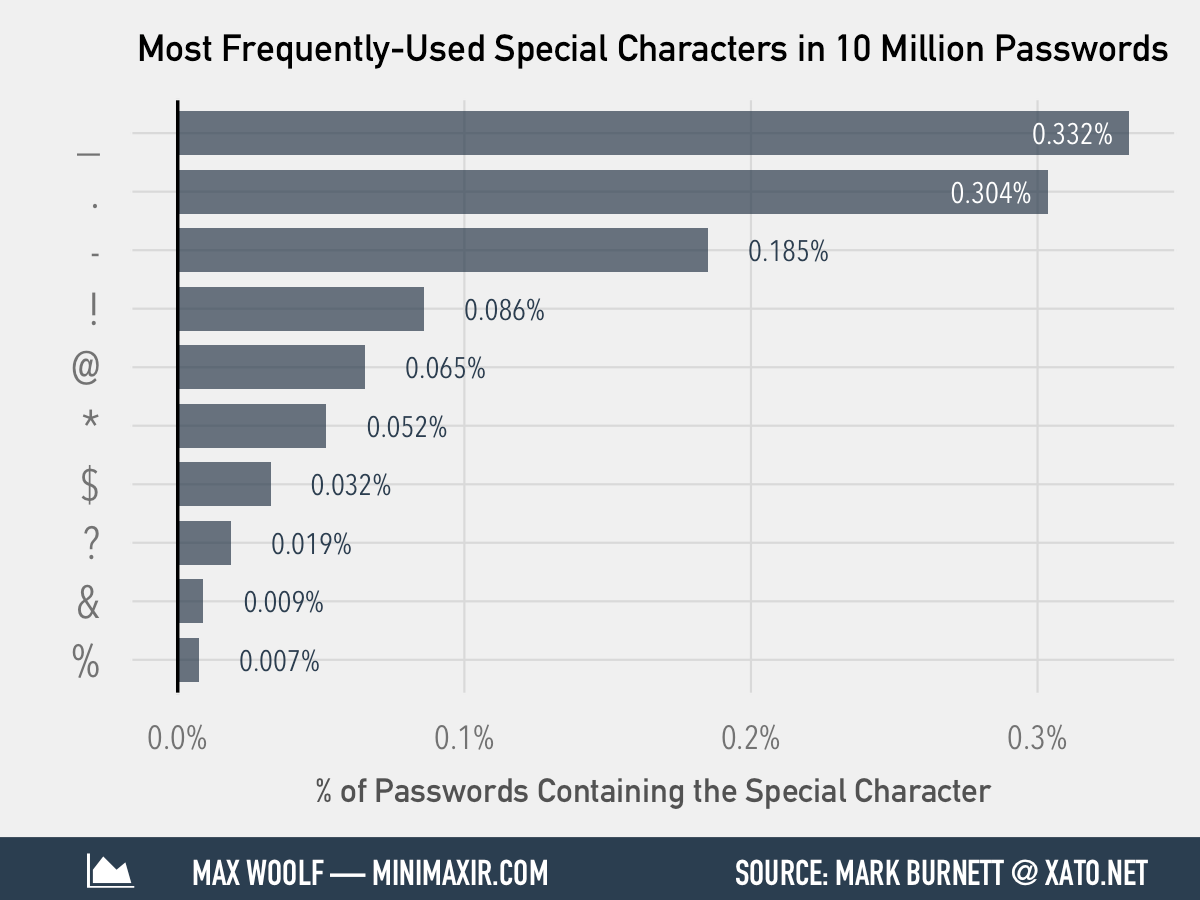

Jika perlu menggunakan karakter khusus, pengguna, sebagai aturan, gunakan salah satu karakter khusus paling terkenal, seperti yang dapat dilihat pada ilustrasi berikut:

Tidak ada yang lebih menjengkelkan daripada melarang penggunaan kata sandi lama, dan pengguna belajar untuk menghindari pembatasan ini dengan membuat perubahan minimal, misalnya, meningkatkan angka di akhir kata sandi mereka dengan 1: itu "Alexander2018", menjadi "Alexander2019".

Memahami trik-trik kecil dari pengguna ini, cukup sederhana bagi seorang hacker etis untuk mempersempit daftar kata-kata kandidat untuk kata sandi.

Jumlah Pengguna Kata Sandi

Jika kata sandi akan digunakan oleh banyak pengguna, misalnya, administrator sistem atau siswa di kelas, maka biasanya dibuat tidak terlalu rumit (misalnya, mencocokkan nama akun), dan sering meninggalkan cara yang ditetapkan oleh vendor. secara default.

Strategi Kata Sandi

Setelah berurusan dengan nuansa pemilihan kata sandi oleh pengguna, kami juga dapat mengembangkan strategi pemilihan kata sandi selama pengujian penetrasi.

Kami memperbaiki kondisi awal:

- Kami melakukan pengujian penetrasi (peretasan etis eksklusif);

- ada sistem dengan mekanisme otorisasi untuk pasangan login-kata sandi;

- Kami ingin berkompromi dengan jumlah maksimum akun pengguna dalam jumlah maksimum sistem;

- Kami hanya mempertimbangkan pemilihan kata sandi online (kami tidak mempertimbangkan cracking hashes).

Langkah 1. Menentukan nama akun pengguna

Untuk otorisasi yang berhasil, satu kata sandi biasanya tidak cukup, Anda juga perlu mengetahui nama akun. Kami akan mencari cara untuk mendapatkannya.

Opsi 1. Memperoleh daftar akun menggunakan kerentanan dalam sistem.

Misalnya, pengontrol domain Windows dapat dikonfigurasi untuk memungkinkan pengguna anonim untuk mengambil daftar akun pengguna.

Siapa pun dapat memeriksa pengontrol domain mereka untuk kesempatan ini, misalnya, menggunakan utilitas baris perintah rpcclient dari Scanner-VS :

- Kami terhubung ke pengontrol domain dan atas permintaan untuk memasukkan kata sandi cukup tekan Enter:

rpcclient -U "" IP_controller_domain_address - Jalankan enumdomusers perintah built-in

rpcclient $> enumdomusers

Opsi 2. Pembentukan daftar berdasarkan "kecerdasan" dan analisis.

Nama pengguna, bahkan dalam organisasi kecil, ditetapkan oleh administrator berdasarkan beberapa standar. Opsi yang paling umum: huruf pertama dari nama + nama keluarga: adorofeev, hal yang sama, tetapi melalui titik a.dorofeev, nama lengkap + nama keluarga: alexander.dorofeev. Juga, sering kali nama akun internal bertepatan dengan akun email, masing-masing, aturan untuk menghasilkan nama pengguna dapat ditentukan hanya dengan "google" alamat karyawan yang muncul di Internet, dan daftar lengkap dapat dibuat berdasarkan daftar karyawan yang dapat diperoleh dari direktori telepon internal, serta jejaring sosial. Dalam kasus yang ekstrem, Anda dapat membentuk kombinasi nama dan nama keluarga paling umum sesuai dengan aturan paling umum untuk membuat nama akun.

Opsi 3. Akun paling umum dan entri default.

Banyak sistem memiliki akun default. Minimal, ini adalah admin atau administrator. Dalam beberapa sistem, ada cukup banyak dari mereka, jadi di Oracle DBMS Anda dapat menemukan SYSTEM, SYS, ANONYMOUS, CTXSYS, DBSNMP, LBACSYS, MDSYS, OLAPSYS, ORDPLUGINS, ORDSYS, OUTLN, SCOTT, WKSYS, WMSYS, XDB. Karena itu, masuk akal untuk melihat manual dari administrator sistem yang ingin Anda uji.

Seringkali, dalam sistem ada akun yang sangat mudah dihitung, misalnya, jika perusahaan memiliki kelas pelatihan, maka kemungkinan memiliki akun guru dan siswa cukup tinggi. Dan berapa banyak sistem di mana, seseorang tidak membuat akun pengujian?

Langkah 2. Pemilihan kata sandi awal

Memahami akun mana di mana sistem dalam infrastruktur TI yang diuji kami berencana untuk berkompromi, kami dapat menentukan urutan sistem untuk serangan:

| Tidak. | Kelas sistem | Akun | Kata sandi |

|---|

| 1 | Pengontrol domain | Akun karyawan, administrasi, tipikal. | Yang paling umum. |

| 2 | Aplikasi bisnis | Akun karyawan, administrasi, tipikal. | Yang paling umum. |

| 3 | DBMS | Akun karyawan, administrasi, tipikal, standar. | Paling umum, secara default

|

| 4 | Sistem dan layanan khusus: cadangan, ftp, dll. | Administratif, secara default. | Yang paling umum, secara default. |

| 5 | Peralatan jaringan aktif | Administratif, secara default. | Yang paling umum, secara default. |

Jika sistem mengaktifkan penguncian akun setelah beberapa upaya gagal (sebagai aturan, mereka memilih nomor 5), dan waktu pengujian terbatas, dan kami tidak dapat menetapkan batas waktu antara upaya untuk mereset penghitung, maka masuk akal untuk "menelusuri" semua pengguna, memeriksa kemungkinan kata sandi berikut:

- qwerty;

- Nama akun yang cocok

- kosong

Langkah 3. Perpanjangan zona pengaruh

Setelah mengambil kata sandi akun, hal pertama yang perlu dilakukan peretas etis adalah masuk dan melihat apa yang ia dapatkan.

Jika akses diperoleh ke sistem file, maka Anda perlu mencari file-file berikut:

- file konfigurasi yang mungkin berisi informasi tentang alamat IP dan akun;

- cadangan sistem, gambar OS untuk "bergulir" ke mesin baru. Anda sering dapat mengekstrak hash kata sandi dari mereka;

- Skrip SQL yang juga sering mengandung informasi bermanfaat.

Kata sandi dan akun yang dipilih untuk satu sistem harus diperiksa untuk yang lain, karena pengguna, termasuk administrator, suka menggunakan kata sandi yang sama pada sistem yang berbeda.

Catatan untuk peretas etis: di organisasi besar, sering ada lingkungan pengujian yang menggunakan data yang dipulihkan dari cadangan yang tidak terlalu lama dari basis data sistem pertempuran. Pada saat yang sama, lingkungan pengujian biasanya kurang terlindungi, misalnya, mungkin ada beberapa akun administrator administratif dan kata sandi sederhana. Kompromi dari sistem seperti itu mengarah pada fakta bahwa spesialis pengujian mendapatkan akses ke hash kata sandi pengguna, yang sering relevan untuk sistem pertempuran.

Alat & Kamus Kata Sandi Online

Alat klasik untuk menebak kata sandi secara daring adalah utilitas baris perintah thc-hydra , dan untuk peretas dan administrator etis yang menyukai kenyamanan, fungsi ini dengan antarmuka intuitif tersedia di kompleks Scanner-VS kami :

Juga, kunci untuk menebak kata sandi yang sukses adalah ketersediaan kamus yang ditulis dengan baik, tetapi ada masalah dengan ini. Kamus yang dilengkapi dengan alat analisis keamanan domestik modern tidak selalu mengandung set kata yang sangat berguna. Misalnya, sertakan kamus standar yang didistribusikan dengan satu utilitas gratis. Solusinya, tentu saja, sederhana, tetapi tidak terlalu efektif. Bagaimana Anda bisa membayangkan pengguna Rusia memilih kata sandi seperti sepak bola, cutiepie, maganda, atau mustang. Berapa banyak pemilik Ford Mustang yang bahagia di kota Rusia rata-rata? Kadang-kadang mereka menyertakan kamus yang luar biasa, terutama berdasarkan kata sandi yang dibiarkan secara default, tetapi sepenuhnya melupakan pengguna biasa dan kata sandi favorit mereka.

Kami memutuskan untuk memperbaiki situasi yang menjengkelkan ini dan menyusun daftar kata sandi kami, yang sekarang tersedia tidak hanya untuk pengguna kompleks pengujian keamanan Scanner-VS kami, tetapi juga untuk semua orang di situs web solusi kami di bagian Kata Sandi :

Daftar Kata Sandi:

- TOP-157

- TOP-25

- Urutan angka

- Tanggal

- Urutan Keyboard

- Nama-nama pria yang umum

- Nama perempuan umum

Daftar Akun:

- Mens Kustom: Huruf Depan dari Nama Depan + Nama Belakang

- Mens Kustom: Huruf pertama dari nama depan + periode + nama belakang

- Mens Kustom: Nama Depan + Dot + Nama Belakang

- Wanita khusus: huruf pertama dari nama + nama keluarga

- Kustom feminin: huruf pertama dari nama depan + dot + nama belakang

- Perempuan khusus: nama depan + titik + nama belakang

Kesimpulan

Peretas dari film "Kata Sandi Swordfish" beruntung dan, terlepas dari gangguan dan gaya kerja yang kacau, ia mampu mengambil kata sandi dan tetap hidup. Dengan menggunakan pendekatan terstruktur, peretas etis meningkatkan peluang mereka untuk sukses dalam pengujian penetrasi dan kurang mengandalkan keberuntungan. Pendekatan ini akan berfungsi selama kata sandi dipilih oleh orang-orang.