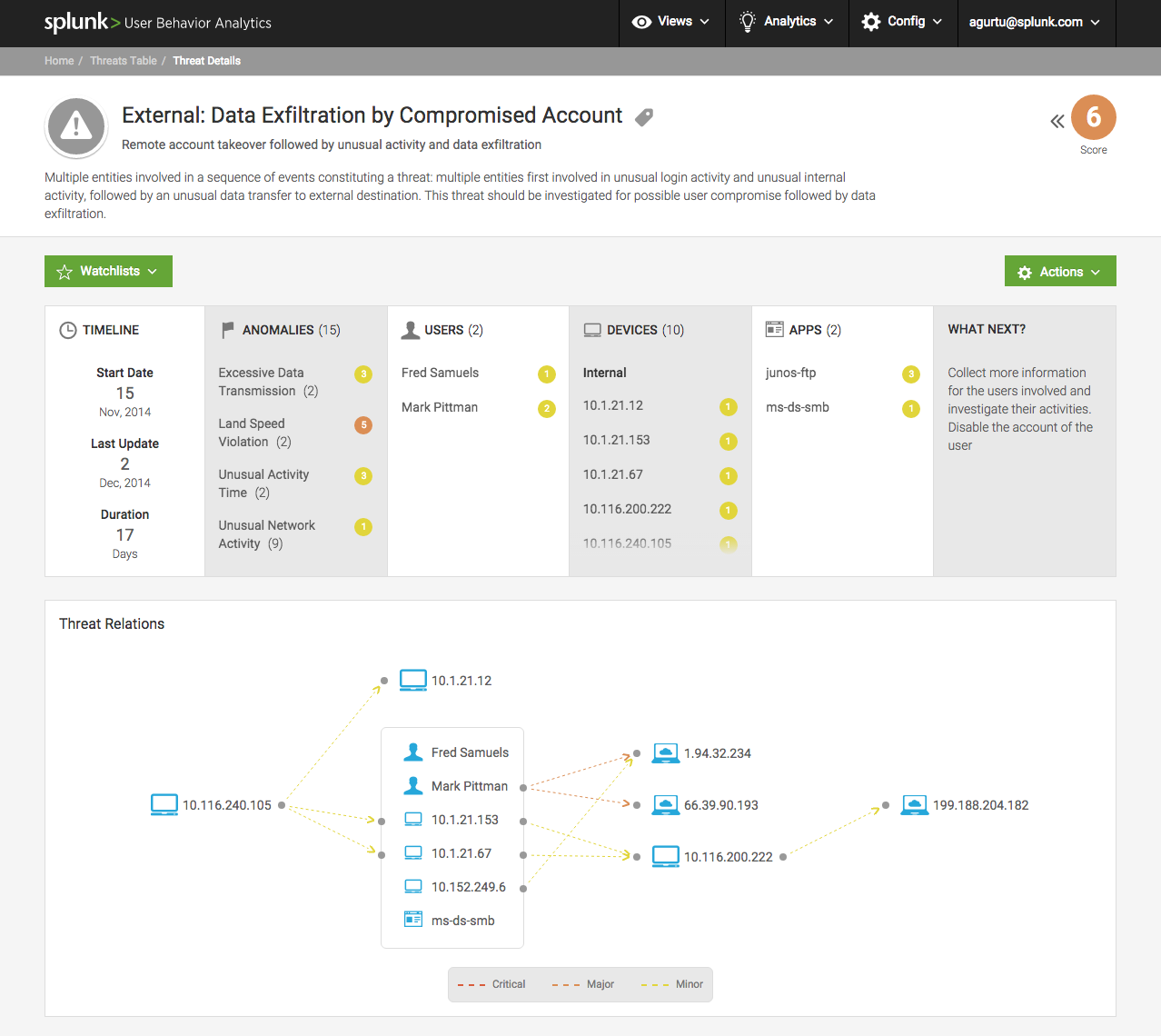

Cuplikan layar dari data yang dikumpulkan:

Sistem keamanan modern sangat rakus terhadap sumber daya.

Sistem keamanan modern sangat rakus terhadap sumber daya. Mengapa Karena mereka menghitung lebih dari banyak server produksi dan sistem intelijen bisnis.

Apa yang mereka pikirkan? Saya akan jelaskan sekarang. Mari kita mulai dengan yang sederhana: dengan konvensi, generasi pertama perangkat pelindung sangat sederhana - pada tingkat "mulai" dan "tidak memulai". Misalnya, firewall mengizinkan lalu lintas menurut aturan tertentu dan tidak mengizinkan lalu lintas menurut yang lain. Secara alami, daya komputasi khusus tidak diperlukan untuk ini.

Generasi berikutnya telah memperoleh aturan yang lebih kompleks. Jadi, muncul sistem reputasi yang, tergantung pada tindakan pengguna yang aneh dan perubahan dalam proses bisnis, memberikan mereka peringkat keandalan sesuai dengan templat yang telah ditentukan dan secara manual menetapkan ambang batas untuk operasi.

Sekarang sistem UBA (Analisis Perilaku Pengguna) menganalisis perilaku pengguna, membandingkannya dengan karyawan perusahaan lain, dan mengevaluasi konsistensi dan kebenaran tindakan masing-masing karyawan. Ini dilakukan karena metode Data Lake dan cukup intensif sumber daya, tetapi pemrosesan otomatis oleh algoritma pembelajaran mesin - terutama karena dibutuhkan beberapa ribu orang-hari untuk menulis semua skenario yang mungkin dengan tangan Anda.

SIEM klasik

Hingga sekitar 2016, pendekatan ini dianggap progresif ketika semua peristiwa dari semua node jaringan dikumpulkan di satu tempat di mana server analytics berada. Server analytics dapat mengumpulkan, memfilter acara, dan memetakannya ke aturan korelasi. Misalnya, jika perekaman file besar-besaran dimulai pada beberapa workstation, itu mungkin merupakan tanda virus enkripsi, atau mungkin juga tidak. Tetapi untuk berjaga-jaga, sistem akan mengirimkan pemberitahuan kepada administrator. Jika ada beberapa stasiun, kemungkinan penyebaran malware meningkat. Kita harus menaikkan alarm.

Jika pengguna mengetuk beberapa domain aneh terdaftar beberapa minggu yang lalu, dan setelah beberapa menit semua musik berwarna ini pergi, maka ini hampir pasti merupakan virus enkripsi. Hal ini diperlukan untuk memadamkan workstation dan mengisolasi segmen jaringan, sambil memberi tahu administrator.

SIEM membandingkan data dari DLP, firewall, antispam, dan sebagainya, dan ini memungkinkan untuk merespons dengan sangat baik berbagai ancaman. Kelemahannya adalah pola dan pemicu ini - apa yang harus dipertimbangkan sebagai situasi berbahaya dan apa yang tidak. Lebih lanjut, seperti dalam kasus virus dan berbagai DDoS yang rumit, spesialis SOC mulai membentuk markas tanda-tanda serangan. Untuk setiap jenis serangan, skenario dipertimbangkan, gejala menonjol, tindakan tambahan diberikan kepada mereka. Semua ini membutuhkan penyempurnaan dan penyesuaian sistem secara terus-menerus dalam mode 24-oleh-7.

Ini berfungsi - jangan menyentuhnya, tetapi semuanya bekerja dengan baik!

Itulah mengapa tidak mungkin dilakukan tanpa UBA? Masalah pertama adalah bahwa tidak mungkin meresepkan dengan tangan Anda. Karena berbagai layanan berperilaku berbeda - dan pengguna yang berbeda juga. Jika Anda mendaftarkan acara untuk pengguna biasa dalam perusahaan, dukungan, akuntansi, departemen tender, dan admin akan sangat dibedakan. Administrator dari sudut pandang sistem semacam itu jelas merupakan pengguna jahat, karena ia melakukan banyak hal dan secara aktif merangkak ke dalamnya. Dukungan berbahaya karena terhubung ke semua orang. Pembukuan mentransmisikan data melalui terowongan terenkripsi. Dan departemen tender terus-menerus menggabungkan data perusahaan saat menerbitkan dokumentasi.

Kesimpulan - perlu untuk menentukan skenario penggunaan sumber daya untuk masing-masing. Lalu lebih dalam. Kemudian lebih dalam lagi. Kemudian sesuatu berubah dalam proses (dan ini terjadi setiap hari) dan harus ditentukan lagi.

Adalah logis untuk menggunakan sesuatu seperti "moving average" ketika norma untuk pengguna secara otomatis ditentukan. Kami akan kembali ke sini.

Masalah kedua adalah bahwa para penyerang menjadi jauh lebih akurat. Sebelumnya, pengurasan data, bahkan jika Anda melewatkan momen peretasan, cukup mudah untuk ditangkap - misalnya, peretas dapat mengunggah file yang menarik kepada diri mereka sendiri melalui surat atau hosting file dan, paling baik, mengenkripsi data tersebut dalam arsip untuk menghindari deteksi oleh sistem DLP.

Sekarang semuanya lebih menarik. Ini adalah apa yang kami lihat di pusat SOC kami selama setahun terakhir.

- Steganografi melalui pengiriman foto ke Facebook. Malware terdaftar dengan FB dan berlangganan ke grup. Setiap foto yang diterbitkan dalam grup dilengkapi dengan potongan data bawaan yang berisi instruksi untuk malware. Mempertimbangkan kerugian selama kompresi JPEG, ternyata transfer sekitar 100 byte per gambar. Juga, malware itu sendiri memposting 2-3 foto sehari di jejaring sosial, yang cukup untuk mentransfer login / kata sandi yang digabung melalui mimikatz.

- Mengisi formulir di situs. Malware menjalankan simulator tindakan pengguna, pergi ke situs tertentu, menemukan formulir "umpan balik" di sana dan mengirim data melalui mereka, menyandikan data biner di BASE64. Ini sudah kita tangkap di sistem generasi baru. Pada SIEM klasik, tidak tahu tentang metode pengiriman seperti itu, kemungkinan besar, mereka bahkan tidak akan melihat apa pun.

- Dengan cara standar - sayangnya, dengan cara standar - mereka mencampur data ke dalam lalu lintas DNS. Ada banyak teknologi untuk steganografi dalam DNS dan umumnya membangun terowongan melalui DNS, di sini penekanannya bukan pada polling domain tertentu, tetapi pada jenis permintaan. Sistem mengangkat alarm kecil tentang pertumbuhan lalu lintas DNS untuk pengguna. Data dikirim dengan lambat dan pada interval yang berbeda untuk membuatnya sulit untuk dianalisis dengan fitur keamanan.

Untuk penetrasi, mereka biasanya menggunakan virus khusus yang dibuat langsung di bawah pengguna perusahaan target. Selain itu, serangan sering melalui tautan perantara. Misalnya, pada awalnya kontraktor dikompromikan, dan kemudian melaluinya malware masuk ke perusahaan utama.

Virus beberapa tahun terakhir hampir selalu benar-benar berada dalam RAM dan dihapus pada pandangan pertama - penekanan pada tidak adanya jejak. Forensik dalam kondisi seperti itu sangat sulit.

Hasil keseluruhan - SIEM melakukan pekerjaan yang buruk. Banyak hal yang tidak terlihat. Sesuatu seperti ini, tempat kosong muncul di pasar: sehingga sistem tidak perlu dikonfigurasi untuk jenis serangan, tetapi ia sendiri mengerti apa yang salah.

Bagaimana dia "memahami" dirinya sendiri?

Sistem keamanan reputasi pertama adalah modul anti penipuan untuk perlindungan terhadap pencucian uang di bank. Bagi bank, yang utama adalah mengidentifikasi semua transaksi penipuan. Artinya, tidak sedikit untuk mengambil kembali sedikit, yang utama adalah bahwa operator manusia mengerti apa yang harus dilihat pada awalnya. Dan dia tidak kewalahan oleh alarm yang sangat kecil.

Sistem kerjanya seperti ini:

- Mereka membangun profil pengguna berdasarkan banyak parameter. Misalnya, bagaimana ia biasanya membelanjakan uang: apa yang ia beli, bagaimana ia membeli, seberapa cepat ia memasukkan kode konfirmasi, dari perangkat mana ia melakukannya, dll.

- Lapisan logika memeriksa apakah mungkin untuk mendapatkan waktu dari titik di mana pembayaran dilakukan, ke titik lain dalam transportasi untuk periode antara transaksi. Jika pembelian dilakukan di kota lain, akan diperiksa apakah pengguna sering bepergian ke kota lain, jika di negara lain - apakah pengguna sering mengunjungi negara lain, dan tiket pesawat yang baru dibeli menambah kemungkinan alarm tidak diperlukan.

- Modul reputasi - jika pengguna melakukan segalanya dalam kerangka perilaku normalnya, maka untuk tindakannya poin positif diberikan (sangat lambat), dan jika dalam rangka atipikal - negatif.

Mari kita bicarakan yang terakhir lebih terinci.

Contoh 1. Sepanjang hidup Anda, Anda membeli sendiri pie dan cola di McDonald's pada hari Jumat, dan tiba-tiba membeli 500 rubel pada hari Selasa pagi. Mengurangi 2 poin untuk waktu yang tidak standar, minus 3 poin untuk pembelian yang tidak standar. Ambang alarm untuk Anda diatur ke –20. Tidak ada yang terjadi.

Untuk sekitar 5-6 pembelian seperti itu, Anda akan menarik poin-poin ini ke nol, karena sistem akan ingat bahwa itu normal bagi Anda untuk pergi ke McDonald pada Selasa pagi. Tentu saja, saya sangat menyederhanakan, tetapi logika kerja kurang lebih sama.

Contoh 2. Sepanjang hidup Anda, Anda membeli sendiri berbagai hal kecil sebagai pengguna biasa. Anda akan membayar di toko bahan makanan (sistem sudah "tahu" berapa banyak yang biasanya Anda makan dan di mana paling sering Anda beli, atau lebih tepatnya, ia tidak tahu, tetapi cukup menulis di profil Anda), lalu membeli tiket untuk kereta bawah tanah selama sebulan, atau memesan sesuatu yang kecil melalui toko online. Dan sekarang Anda membeli piano di Hong Kong dengan harga 8 ribu dolar. Bisakah? Bisa. Mari kita lihat poin-poinnya: –15 untuk apa yang tampak seperti penipuan standar, –10 untuk jumlah yang tidak standar, –5 untuk tempat dan waktu yang tidak standar, –5 untuk negara lain tanpa membeli tiket, –7 karena tidak pernah menggunakan apa pun sebelumnya mereka membawa ke luar negeri, +5 untuk perangkat standar mereka, +5 untuk apa yang dibeli oleh pengguna bank lain di sana.

Ambang alarm untuk Anda diatur ke –20. Transaksi “ditangguhkan”, seorang karyawan IB bank mulai memahami situasinya. Ini adalah kasus yang sangat sederhana. Kemungkinan besar, setelah 5 menit, dia akan menelepon Anda dan berkata: "Apakah Anda benar-benar memutuskan untuk membeli sesuatu di toko musik di Hong Kong pada pukul 4 pagi dengan harga 8 ribu dolar?" Jika Anda menjawab ya, mereka akan melewatkan transaksi. Data akan jatuh ke dalam profil sebagai tindakan yang selesai, kemudian untuk tindakan serupa, poin negatif yang lebih rendah akan diberikan sampai mereka menjadi norma sama sekali.

Seperti yang saya katakan, saya benar-benar menyederhanakan. Bank telah berinvestasi dalam sistem reputasi selama bertahun-tahun dan mengasahnya selama bertahun-tahun. Kalau tidak, sekelompok bagal akan menarik uang dengan sangat cepat.

Bagaimana ini ditransfer ke keamanan informasi perusahaan?

Berdasarkan algoritma anti-penipuan dan anti-pencucian uang, sistem analisis perilaku muncul. Profil pengguna lengkap dikumpulkan: seberapa cepat ia mencetak, sumber daya apa yang diaksesnya, dengan siapa ia berinteraksi, perangkat lunak apa yang diluncurkannya - secara umum, segala sesuatu yang dilakukan pengguna setiap hari.

Sebuah contoh Pengguna sering berinteraksi dengan 1C dan sering memasukkan data di sana, dan kemudian tiba-tiba mulai membongkar seluruh database dalam lusinan laporan kecil. Perilakunya melampaui perilaku standar untuk pengguna seperti itu, tetapi ia dapat dibandingkan dengan perilaku profil serupa berdasarkan jenis (kemungkinan besar, ini akan menjadi akuntan lain) - jelas bahwa mereka memiliki satu minggu laporan yang masuk pada waktu tertentu dan mereka semua melakukannya. Jumlahnya sama, tidak ada perbedaan lain, alarm tidak naik.

Contoh lain. Seorang pengguna telah bekerja dengan file ball sepanjang hidupnya, merekam beberapa dokumen dalam sehari, dan kemudian tiba-tiba ia mulai mengambil ratusan dan ribuan file darinya. Dan DLP lain mengatakan bahwa itu mengirimkan sesuatu yang penting. Mungkin departemen tender telah memulai persiapan untuk kompetisi, mungkin "tikus" membocorkan data kepada pesaing. Sistem, tentu saja, tidak tahu ini, tetapi hanya menggambarkan perilakunya dan alarm penjaga keamanan. Pada dasarnya, perilaku karyawan baru, dukungan teknis atau CEO, mungkin sedikit berbeda dari perilaku "Cossack yang salah penanganan," dan tugas personel keamanan adalah memberi tahu sistem bahwa ini adalah perilaku normal. Profil akan tetap mengikuti, dan jika akun direktur umum dikompromikan dan reputasi melonjak pada poin, alarm akan naik.

Profil pengguna memunculkan aturan untuk sistem UBA. Lebih tepatnya, ribuan heuristik yang berubah secara teratur. Setiap grup pengguna memiliki prinsipnya sendiri. Misalnya, pengguna jenis ini mengirim 100 MB per hari, pengguna yang lain mengirim 1 GB per hari, jika ini bukan akhir pekan. Dan sebagainya. Jika yang pertama mengirim 5 GB, ini mencurigakan. Dan jika yang kedua - maka akan ada poin negatif, tetapi mereka tidak akan merusak ambang alarm. Tetapi jika di dekatnya ia mengaktifkan DNS ke domain baru yang mencurigakan, maka akan ada beberapa poin negatif lagi dan alarm sudah akan terjadi.

Pendekatannya adalah bahwa ini bukan aturan "jika ada kueri DNS aneh dan lalu lintas melonjak, maka ...", dan aturan "jika reputasi mencapai –20, lalu ..." - setiap sumber poin individu untuk reputasi pengguna atau proses independen dan ditentukan eksklusif norma perilakunya. Secara otomatis.

Pada saat yang sama, pada awalnya, departemen keamanan informasi membantu untuk melatih sistem dan menentukan apa norma dan apa yang tidak, dan kemudian sistem beradaptasi, melatih kembali dirinya pada lalu lintas nyata dan log aktivitas pengguna.

Apa yang kami masukkan

Sebagai integrator sistem, kami menyediakan layanan bagi pelanggan kami untuk manajemen operasional keamanan informasi (layanan

SOC CROC yang dikelola). Komponen utama bersama dengan sistem seperti Manajemen Aset, Manajemen Kerentanan, Pengujian Keamanan dan Intelijen Ancaman, tersedia dari infrastruktur cloud kami, adalah hubungan antara SIEM klasik dan UBA proaktif. Pada saat yang sama, tergantung pada keinginan pelanggan, untuk UBA kita dapat menggunakan solusi industri dari vendor besar dan sistem analitik kita sendiri berdasarkan Hadoop + Hive + Redis + Splunk Analytics untuk bundel Hadoop (Hunk).

Solusi berikut tersedia untuk analisis perilaku dari cloud SOC CROC kami atau sesuai dengan model di tempat:

- Exabeam: mungkin sistem UBA yang paling mudah digunakan yang memungkinkan Anda menyelidiki insiden dengan cepat melalui teknologi Pelacakan Pengguna, yang menghubungkan aktivitas dalam infrastruktur TI (misalnya, basis data masuk lokal di bawah akun SA) dengan pengguna nyata. Termasuk sekitar 400 model penilaian risiko yang menambahkan poin penalti pengguna untuk setiap tindakan aneh atau mencurigakan;

- Securonix: sistem analisis perilaku yang sangat haus sumber daya, tetapi sangat efektif. Sistem diletakkan di atas platform Big Data, hampir 1000 model tersedia di luar kotak. Sebagian besar dari mereka menggunakan teknologi pengelompokan eksklusif untuk aktivitas pengguna. Mesinnya sangat fleksibel, Anda dapat melacak dan mengelompokkan bidang apa pun dalam format CEF, mulai dari penyimpangan dari jumlah rata-rata permintaan per hari oleh log server web dan diakhiri dengan identifikasi interaksi jaringan baru untuk lalu lintas pengguna;

- Splunk UBA: Tambahan yang bagus untuk Splunk ES. Aturan dasar di luar kotak kecil, tetapi dengan mengacu pada Rantai Bunuh, yang memungkinkan Anda untuk tidak terganggu oleh insiden kecil dan fokus pada peretas nyata. Dan tentu saja, kami memiliki semua kemampuan pemrosesan data statistik pada Splunk Machine Learning Toolkit dan analisis retrospektif dari seluruh volume akumulasi data.

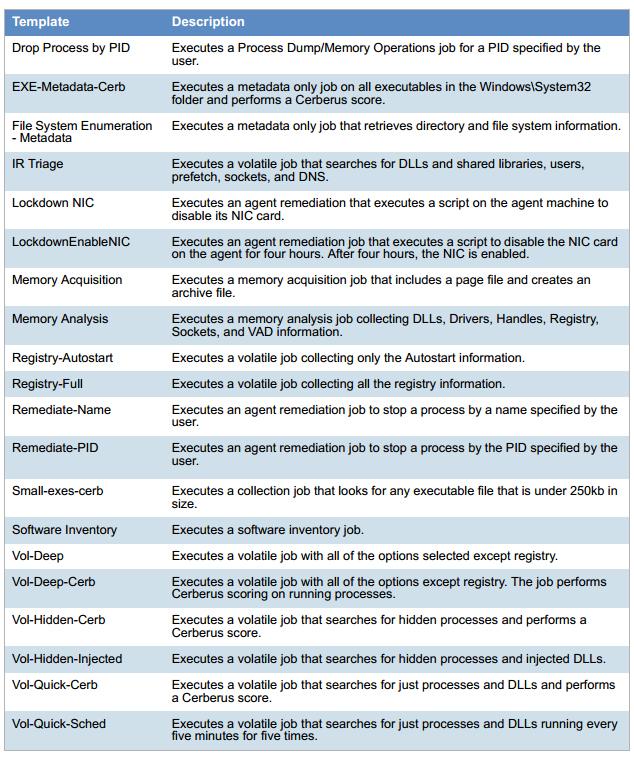

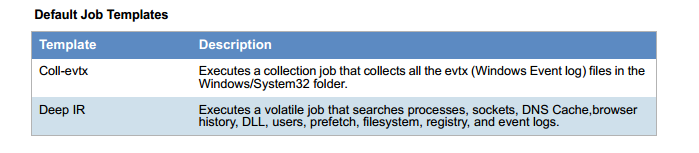

Dan untuk segmen kritis, apakah itu sistem kontrol proses otomatis atau aplikasi bisnis utama, kami menempatkan sensor tambahan untuk mengumpulkan forensik dan hanitop canggih untuk mengalihkan perhatian peretas dari sistem produktif.

Mengapa ada lautan sumber daya?

Karena semua acara ditulis. Ini seperti Google Analytics, hanya di workstation lokal. Di jaringan lokal, acara dikirim ke Data Lake melalui metadata Internet tentang statistik dan acara utama, tetapi jika operator SOC ingin menyelidiki insiden itu, ada juga log lengkap yang direkam. Semuanya dikumpulkan: file sementara, kunci registri, semua proses yang berjalan dan checksum mereka, yang ditulis dalam startup, tindakan, screencast - apa pun. Di bawah ini adalah contoh dari data yang dikumpulkan.

Daftar parameter dari workstation:

Sistem dalam hal penyimpanan dan RAM menjadi jauh lebih rumit. SIEM klasik dimulai dengan 64 GB RAM, beberapa prosesor dan setengah terabyte penyimpanan. UBA berasal dari satu terabyte RAM dan lebih tinggi. Sebagai contoh, implementasi terakhir kami adalah pada 33 server fisik (28 node komputasi untuk pemrosesan data + 5 node kontrol untuk load balancing), 150 danau TB (600 TB pada perangkat keras, termasuk cache cepat pada instance), dan masing-masing 384 GB RAM.

Siapa yang butuh ini?

Pertama-tama, mereka yang berada di "zona risiko" dan terus-menerus diserang adalah bank, lembaga keuangan, sektor minyak dan gas, ritel besar dan banyak lainnya.

Untuk perusahaan semacam itu, biaya kebocoran atau kehilangan data dapat mencapai puluhan atau bahkan ratusan juta dolar. Tetapi menginstal sistem UBA akan jauh lebih murah. Dan tentu saja, perusahaan milik negara dan telekomunikasi, karena tidak ada yang mau pada titik tertentu data jutaan pasien atau korespondensi puluhan juta orang akan melayang di akses terbuka.

Referensi