Kami ingin berbagi pengalaman dengan server 1cloud. Kami tidak ingin menyalahkan siapa pun, kami hanya ingin menempatkan masalah pada tampilan publik sehingga karyawan 1Cloud memiliki motivasi untuk melakukan analisis terperinci atas masalah ini.

Semuanya dimulai dengan fakta bahwa dalam beberapa bulan terakhir pada server Windows 1cloud, kami mulai melihat beban abnormal, tetapi tidak mementingkan itu, karena server Windows terutama digunakan untuk melakukan berbagai tugas kecil seperti menggunakan browser dan program lain, dan terutama tidak ada keinginan untuk mencari tahu apa yang ada di sana dan bagaimana.

Tetapi beberapa hari yang lalu ada situasi yang sangat tidak menyenangkan dan menghina dari karyawan 1Cloud, yang mendorong kami untuk menerbitkan artikel ini. Kami telah menggunakan server 1cloud selama sekitar 1,5-2 tahun, kami tidak melanggar aturan untuk menggunakan server. Saya terkejut ketika saya masuk ke akun saya dan melihat bahwa semua 40 server kami diblokir dengan catatan “Server diblokir oleh administrator. Alasan untuk memblokir: brute force. "

Saya akan menulis untuk dukungan dan melihat pesan baru dari layanan dukungan teknis, yang mengatakan:

Halo

Aktivitas jaringan yang abnormal telah direkam dari server IP 111.111.11.111 Anda: upaya untuk terhubung ke sejumlah besar server arbitrer pada port 22 (SSH)

Server mungkin telah diretas. Anda harus memperbaiki masalah dengan cepat.

Jika tidak ada reaksi terhadap permintaan ini, server akan terputus dari jaringan.

Karena kesalahan karyawan atau karena masalah dengan sistem manajemen server, ke-40 server dimatikan alih-alih satu masalah, dan mereka tidak tersedia selama sehari. Dukungan menerima pesan berikut:

Server tidak terkunci, mereka akan hidup secara otomatis. Menurut instruksi internal, satu server masalah akan diputus, insiden ini akan diselidiki.

Harap, untuk menghindari situasi seperti itu, tanggapi pengobatan lebih cepat.

Juga, tolong laporkan penghapusan masalah dengan server.

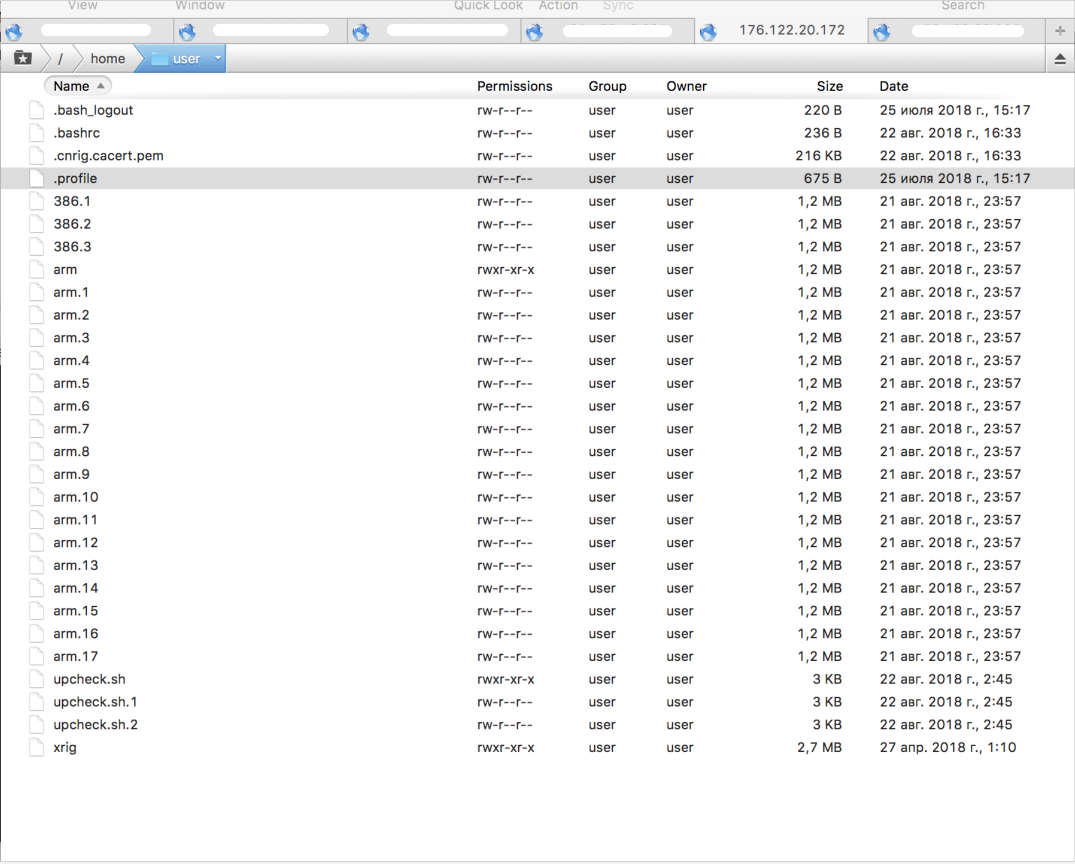

Ini tentu saja merupakan situasi yang tidak menyenangkan, tetapi itu terjadi, saya pikir, dan kami mulai memilah masalah yang menyebabkan server diblokir. Server tidak menyala secara otomatis, seperti yang kami janjikan, dan saya harus memulai semua server secara manual, tetapi ini sedikit dibandingkan dengan masalah utama. Masuk ke server, dan segera melihat hal aneh yang kami sambungkan melalui ssh untuk terakhir kalinya pada 20 Agustus, dan berbagai file berbahaya diunggah ke server pada tanggal 21 dan 22. Ternyata, selama pembuatan masing-masing server di 1cloud, beberapa "pengguna" pengguna yang meragukan ditambahkan, di folder di mana sekelompok file berbahaya mulai muncul di masa depan, termasuk penambang xrig.

Mereka mulai memanggil dukungan, menjelaskan situasinya, menanyakan jenis pengguna "pengguna" apa yang ditambahkan saat membuat server dan file jahat apa yang dibuat dalam folder-nya. Petugas dukungan teknis mencoba untuk menyangkal bahwa "pengguna" pengguna ditambahkan secara otomatis ketika server dibuat, dan mengklaim bahwa mereka tidak ada hubungannya dengan itu. Kami membuat server baru untuk pengujian, di mana pengguna "pengguna" juga segera hadir, tetapi sejauh ini tanpa file berbahaya, karena malware tidak disuntikkan ke server segera, tetapi setelah satu hari atau lebih. Karyawan dukungan teknis tidak dapat memberikan jawaban yang jelas dari mana "pengguna" pengguna muncul secara default di server yang baru dibuat.

Mereka naik untuk melihat log, ternyata seseorang, mengetahui kata sandi, terhubung ke "pengguna" pengguna, dan mengunggah file berbahaya ke server untuk penambangan dan kekerasan. Saya ingin segera mengklarifikasi bahwa klien 1Cloud tidak diberi kata sandi dari pengguna pengguna, apalagi, petugas dukungan teknis dengan keras kepala berpendapat kepada saya bahwa bahkan pengguna seperti itu tidak ada di server mereka dan tidak pernah ada, meskipun kami melihat pengguna tersebut di semua server sepanjang periode tersebut penggunaan server.

Kami percaya, dan semuanya menunjukkan bahwa salah satu karyawan 1cloud (saya sangat berharap ini bukan panduan), mulai berburu dalam kegelapan, memasang penambang dan malware di server klien mereka, yang, kebetulan, kami membayar uang. Pada hari-hari pertama setelah membuat server, seseorang menghubungkannya melalui pengguna "pengguna", sambil mengetahui kata sandinya, dan mendapatkan kendali atas server Anda. Mungkin ini brute, katamu, tapi tidak, sayangnya, log menunjukkan bahwa itu tidak brute, yaitu otorisasi biasa tanpa pemilihan kata sandi. Sebelum memasuki server di bawah "pengguna" pengguna, log menunjukkan upaya untuk terhubung ke pengguna pengguna, admin, ubuntu, ubnt, uji dan osmc sekali, dan kemudian berhasil masuk menggunakan "pengguna" pengguna.

Aug 20 03:46:59 debian8x64 sshd[1328]: Invalid user test from 219.135.136.144

Aug 20 03:46:59 debian8x64 sshd[1328]: input_userauth_request: invalid user test [preauth]

Aug 20 03:46:59 debian8x64 sshd[1328]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:46:59 debian8x64 sshd[1328]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:02 debian8x64 sshd[1328]: Failed password for invalid user test from 219.135.136.144 port 1072 ssh2

Aug 20 03:47:02 debian8x64 sshd[1328]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:03 debian8x64 sshd[1330]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:03 debian8x64 sshd[1330]: Invalid user debian from 219.135.136.144

Aug 20 03:47:03 debian8x64 sshd[1330]: input_userauth_request: invalid user debian [preauth]

Aug 20 03:47:03 debian8x64 sshd[1330]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:03 debian8x64 sshd[1330]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:05 debian8x64 sshd[1330]: Failed password for invalid user debian from 219.135.136.144 port 8178 ssh2

Aug 20 03:47:05 debian8x64 sshd[1330]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:06 debian8x64 sshd[1332]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:07 debian8x64 sshd[1332]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144 user=root

Aug 20 03:47:09 debian8x64 sshd[1332]: Failed password for root from 219.135.136.144 port 14224 ssh2

Aug 20 03:47:09 debian8x64 sshd[1332]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:10 debian8x64 sshd[1334]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:10 debian8x64 sshd[1334]: Invalid user debian from 219.135.136.144

Aug 20 03:47:10 debian8x64 sshd[1334]: input_userauth_request: invalid user debian [preauth]

Aug 20 03:47:11 debian8x64 sshd[1334]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:11 debian8x64 sshd[1334]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:13 debian8x64 sshd[1334]: Failed password for invalid user debian from 219.135.136.144 port 21466 ssh2

Aug 20 03:47:13 debian8x64 sshd[1334]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:15 debian8x64 sshd[1336]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:15 debian8x64 sshd[1336]: Invalid user osmc from 219.135.136.144

Aug 20 03:47:15 debian8x64 sshd[1336]: input_userauth_request: invalid user osmc [preauth]

Aug 20 03:47:15 debian8x64 sshd[1336]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:15 debian8x64 sshd[1336]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:16 debian8x64 sshd[1336]: Failed password for invalid user osmc from 219.135.136.144 port 28516 ssh2

Aug 20 03:47:17 debian8x64 sshd[1336]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:18 debian8x64 sshd[1338]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:18 debian8x64 sshd[1338]: Invalid user ubnt from 219.135.136.144

Aug 20 03:47:18 debian8x64 sshd[1338]: input_userauth_request: invalid user ubnt [preauth]

Aug 20 03:47:18 debian8x64 sshd[1338]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:18 debian8x64 sshd[1338]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:20 debian8x64 sshd[1338]: Failed password for invalid user ubnt from 219.135.136.144 port 34656 ssh2

Aug 20 03:47:20 debian8x64 sshd[1338]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:22 debian8x64 sshd[1340]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:22 debian8x64 sshd[1340]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144 user=root

Aug 20 03:47:24 debian8x64 sshd[1340]: Failed password for root from 219.135.136.144 port 40882 ssh2

Aug 20 03:47:24 debian8x64 sshd[1340]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:25 debian8x64 sshd[1342]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:25 debian8x64 sshd[1342]: Invalid user admin from 219.135.136.144

Aug 20 03:47:25 debian8x64 sshd[1342]: input_userauth_request: invalid user admin [preauth]

Aug 20 03:47:26 debian8x64 sshd[1342]: Failed none for invalid user admin from 219.135.136.144 port 47736 ssh2

Aug 20 03:47:26 debian8x64 sshd[1342]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:27 debian8x64 sshd[1344]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:27 debian8x64 sshd[1344]: Invalid user test from 219.135.136.144

Aug 20 03:47:27 debian8x64 sshd[1344]: input_userauth_request: invalid user test [preauth]

Aug 20 03:47:27 debian8x64 sshd[1344]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:27 debian8x64 sshd[1344]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:29 debian8x64 sshd[1344]: Failed password for invalid user test from 219.135.136.144 port 50546 ssh2

Aug 20 03:47:29 debian8x64 sshd[1344]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:30 debian8x64 sshd[1346]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:31 debian8x64 sshd[1346]: Accepted password for user from 219.135.136.144 port 56492 ssh2

Aug 20 03:47:31 debian8x64 sshd[1346]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:33 debian8x64 sshd[1350]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:33 debian8x64 sshd[1350]: Accepted password for user from 219.135.136.144 port 60134 ssh2

Aug 20 03:47:33 debian8x64 sshd[1350]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:35 debian8x64 sshd[1354]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:35 debian8x64 sshd[1354]: Accepted password for user from 219.135.136.144 port 4485 ssh2

Aug 20 03:47:35 debian8x64 sshd[1354]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:38 debian8x64 sshd[1358]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:38 debian8x64 sshd[1358]: Accepted password for user from 219.135.136.144 port 9509 ssh2

Aug 20 03:47:38 debian8x64 sshd[1358]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:42 debian8x64 sshd[1362]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:42 debian8x64 sshd[1362]: Accepted password for user from 219.135.136.144 port 15833 ssh2

Aug 20 03:47:42 debian8x64 sshd[1362]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:43 debian8x64 sshd[1346]: pam_unix(sshd:session): session closed for user user

Aug 20 03:47:44 debian8x64 sshd[1366]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:44 debian8x64 sshd[1366]: Accepted password for user from 219.135.136.144 port 19619 ssh2

Aug 20 03:47:44 debian8x64 sshd[1366]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:46 debian8x64 sshd[1370]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:46 debian8x64 sshd[1370]: Accepted password for user from 219.135.136.144 port 23935 ssh2

Aug 20 03:47:46 debian8x64 sshd[1370]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:48 debian8x64 sshd[1374]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:49 debian8x64 sshd[1374]: Accepted password for user from 219.135.136.144 port 28277 ssh2

Aug 20 03:47:49 debian8x64 sshd[1374]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:51 debian8x64 sshd[1378]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:51 debian8x64 sshd[1378]: Accepted password for user from 219.135.136.144 port 31735 ssh2

Aug 20 03:47:51 debian8x64 sshd[1378]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:53 debian8x64 sshd[1383]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:53 debian8x64 sshd[1383]: Accepted password for user from 219.135.136.144 port 36097 ssh2

Aug 20 03:47:53 debian8x64 sshd[1383]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:55 debian8x64 sshd[1388]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:56 debian8x64 sshd[1388]: Accepted password for user from 219.135.136.144 port 39885 ssh2

Aug 20 03:47:56 debian8x64 sshd[1388]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:48:16 debian8x64 sshd[1350]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:19 debian8x64 sshd[1354]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:22 debian8x64 sshd[1358]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:25 debian8x64 sshd[1362]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:27 debian8x64 sshd[1366]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:29 debian8x64 sshd[1370]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:31 debian8x64 sshd[1374]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:34 debian8x64 sshd[1378]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:36 debian8x64 sshd[1383]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:38 debian8x64 sshd[1388]: pam_unix(sshd:session): session closed for user userHanya ada satu kesimpulan dari ini: hari ini, server 1cloud tidak aman digunakan untuk meng-hosting proyek penting, karena data Anda mungkin hilang karena fakta bahwa beberapa mol masuk ke 1cloud, yang meninggalkan lubang di templat OS. Saat ini, kami berhasil mengetahui bahwa kerentanan ini pasti ada dalam templat Debian 8, biarkan karyawan 1Cloud memeriksa sisanya sendiri, kami sudah melakukan cukup untuk memberi tahu mereka tentang kerentanan ini.

Setelah percakapan telepon yang panjang dengan 1cloud, kami tidak dapat memperoleh penjelasan yang masuk akal tentang apa yang terjadi. Kami dengan enggan meminta maaf kepada kami, dan mengatakan bahwa mereka seharusnya ada di sana untuk terlibat dalam mengganti template OS, dan mengecualikan semua yang tidak perlu dari mereka. Pertanyaan sedang diajukan, teman-teman, tambahan apa yang perlu Anda hapus dari templat OS? Anda tidak peduli dengan pelanggan Anda? Bagaimana Anda bisa menjual server dengan pelanggaran serupa ke ribuan pelanggan Anda yang menyimpan terabyte data penting di server ini? Hanya ada satu kesimpulan - hanya menghargai keuntungan, data pelanggan tidak ada nilainya bagi mereka! 1cloud guys, jika kamu pikir aku salah - buktikan padaku yang sebaliknya!

Kami terbuka untuk komunikasi, karyawan 1Cloud, jika Anda memiliki pertanyaan - tulis tiket. Kami siap untuk membahas situasi ini, tetapi hanya dengan seseorang yang kompeten, dan tidak dengan karyawan pendukung yang dengan keras kepala berusaha membuktikan kepada kami bahwa Anda tidak menambahkan pengguna dengan nama "pengguna" saat membuat server. Kami juga siap memberikan semua data yang diperlukan untuk membantu mengakhiri penjualan server 1cloud yang rentan sekali dan untuk semua!