Tentang apa penelitian ini?

Tentang apa penelitian ini?Tautan ke bagian lain dari penelitian ini Artikel ini menyajikan model dasar ancaman keamanan informasi untuk transfer bank yang dilakukan melalui sistem pembayaran Bank Rusia.

Ancaman yang disajikan di sini benar untuk hampir semua bank di Federasi Rusia, dan juga untuk organisasi lain yang menggunakan klien tebal untuk melakukan pembayaran dengan konfirmasi pembayaran kriptografis.

Model ancaman ini dimaksudkan untuk memastikan keamanan praktis dan pembentukan dokumentasi internal bank sesuai dengan persyaratan Peraturan Bank Rusia

No. 552-P tanggal 24 Agustus 2016 dan

No. 382-P tanggal 9 Juni 2012.Penggunaan informasi dari artikel untuk tujuan yang melanggar hukum dapat dihukum oleh hukum .

Teknik pemodelan

Struktur Model Ancaman

Salah satu metode pemodelan serangan komputer yang paling sukses saat ini adalah

rantai Bunuh . Metode ini merupakan serangan komputer sebagai urutan langkah yang dilakukan oleh penyerang untuk mencapai tujuan mereka.

Sebagian besar tahapan dijelaskan dalam

Matriks MITER ATT & CK , tetapi tidak ada decoding dari tindakan terakhir - “Aksi” (tahap rantai Bunuh terakhir), di mana para penyerang melakukan serangan dan yang pada dasarnya adalah pencurian uang dari bank. Masalah lain dengan menggunakan rantai Kill klasik untuk pemodelan ancaman adalah kurangnya deskripsi ancaman yang terkait dengan aksesibilitas.

Model ancaman ini dirancang untuk mengkompensasi kekurangan ini. Untuk ini, secara formal akan terdiri dari dua bagian:

- Yang pertama akan menjelaskan masalah aksesibilitas.

- Yang kedua, yang merupakan rantai Kill klasik dengan langkah terakhir yang didekripsi, akan menggambarkan "komputer" pencurian uang dari bank.

Metodologi untuk membuat model ancaman

Persyaratan utama untuk model ancaman yang dibuat adalah:

- menjaga kekompakan dan meminimalkan duplikasi,

- kelengkapan identifikasi ancaman dan kemudahan penyempurnaan model,

- memberikan kesempatan untuk bekerja dengan model untuk profesional bisnis dan pekerja teknis.

Untuk mengimplementasikan tugas-tugas yang ditetapkan, model dibangun berdasarkan metodologi

"pohon ancaman" , di mana perbaikan kecil dilakukan:

- Ancaman dijelaskan, mulai dari tingkat bisnis, dan secara bertahap didekomposisi menjadi komponen teknis.

- Ancaman yang melekat pada elemen khas infrastruktur informasi (misalnya, koneksi jaringan, sistem perlindungan informasi kriptografis, ...) dikelompokkan ke dalam model ancaman standar.

- Lebih lanjut, ketika memodelkan ancaman yang melekat pada elemen khas infrastruktur informasi, alih-alih menduplikasi deskripsi ancaman, referensi dibuat untuk model standar yang sesuai.

Prosedur untuk menerapkan model ancaman ini ke objek nyata

Penerapan model ancaman ini pada objek nyata harus dimulai dengan memperjelas deskripsi infrastruktur informasi, dan kemudian, jika perlu, melakukan dekomposisi ancaman yang lebih rinci.

Prosedur untuk memperbarui ancaman yang dijelaskan dalam model harus dilakukan sesuai dengan dokumen internal organisasi. Dengan tidak adanya dokumen seperti itu, mereka dapat dikembangkan berdasarkan teknik yang dibahas dalam

artikel penelitian sebelumnya .

Fitur desain model ancaman

Dalam model ancaman ini, aturan izin berikut diadopsi:

- Model ancaman adalah pohon ancaman. Pohon ancaman ditulis dalam bentuk daftar hierarkis, di mana setiap item daftar sesuai dengan simpul pohon dan, karenanya, ancaman khusus.

- Nama ancaman dimulai dengan pengidentifikasi ancaman, yang memiliki bentuk:

U <Kode Ancaman>

di mana "Y" adalah singkatan dari ancaman, "Kode Ancaman" adalah nomor ancaman dalam daftar hierarki (pohon ancaman). - Deskripsi ancaman dapat berisi dua blok:

- Penjelasan memberikan penjelasan untuk ancaman yang dijelaskan. Contoh realisasi ancaman, penjelasan keputusan yang dibuat selama dekomposisi, pembatasan pemodelan, dan informasi lainnya dapat diberikan di sini.

- Dekomposisi berisi daftar hirarki ancaman anak.

- Ketika membusuk ancaman, secara default dianggap bahwa penerapan setidaknya satu ancaman anak mengarah pada implementasi ancaman orang tua. Jika implementasi ancaman orang tua tergantung pada implementasi ancaman anak dengan cara lain, maka ketika membusuk di akhir baris yang menggambarkan elemen induk, tipe ketergantungan ditunjukkan:

- ( I ) - implementasi ancaman orangtua hanya terjadi dengan implementasi semua ancaman anak.

- ( Skenario ) - implementasi ancaman orang tua terjadi dengan beberapa skenario atau algoritma spesifik untuk implementasi ancaman anak.

- Tautan ke ancaman yang dijelaskan dalam model ancaman yang sama atau lainnya dibuat sesuai dengan templat: Tautan: "<Nama model ancaman>. <Nama ancaman> ".

- Jika nama ancaman anak dimulai dengan <...>, maka ini berarti bahwa ketika membaca, alih-alih <...>, Anda harus benar-benar memasukkan nama ancaman orang tua.

Model dasar ancaman terhadap keamanan informasi pembayaran tanpa uang tunai bank

Objek perlindungan yang menerapkan model ancaman (ruang lingkup)

Ruang lingkup model ancaman ini meluas ke proses transfer dana tunai melalui sistem pembayaran Bank Rusia.

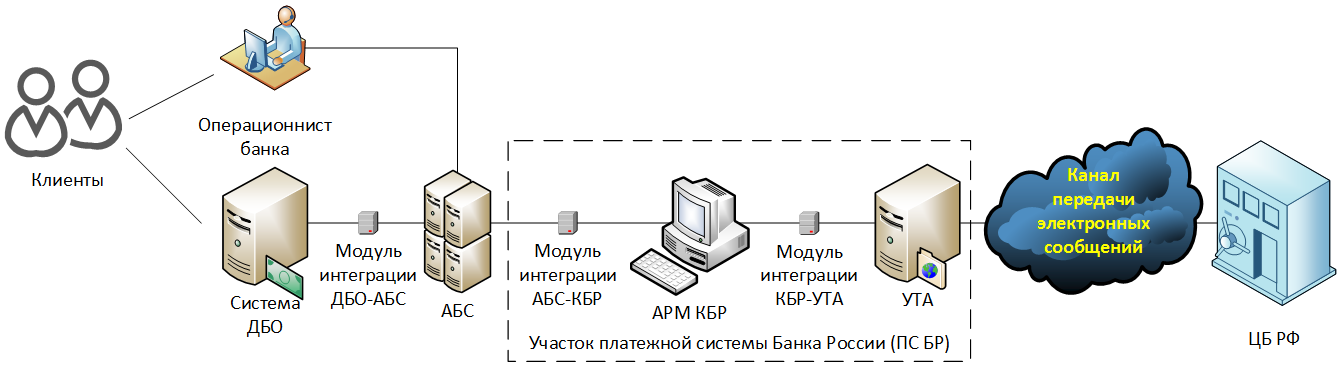

ArsitekturKisaran model mencakup infrastruktur informasi berikut:

Di sini:

"Bagian dari sistem pembayaran Bank Rusia (PS BR)" - bagian dari infrastruktur informasi yang tunduk pada persyaratan Peraturan Bank Rusia tanggal 24 Agustus 2016 No. 552-P. Kriteria untuk mengklasifikasikan infrastruktur informasi sebagai bagian dari gardu BR adalah pemrosesan pesan elektronik dalam format

UFEBS di

fasilitas infrastruktur informasi.

"Saluran transfer pesan elektronik" mencakup saluran komunikasi bank dengan Bank Sentral Federasi Rusia, dibangun melalui operator telekomunikasi khusus atau koneksi modem, serta mekanisme pengiriman pesan elektronik yang beroperasi menggunakan kurir dan media penyimpanan komputer sekali pakai (OMNI).

Daftar tempat yang termasuk dalam wilayah cakupan model ancaman ditentukan oleh kriteria keberadaan fasilitas infrastruktur informasi yang terlibat dalam transfer dana.

Keterbatasan modelModel ancaman ini hanya mencakup opsi pengorganisasian infrastruktur pembayaran dengan

KBR AWP , menggabungkan fungsi enkripsi dan tanda tangan elektronik, dan tidak mempertimbangkan penggunaan

KBR-N AWP , di mana tanda tangan elektronik dilakukan “di sisi ABS”.

Ancaman Keamanan Tingkat Atas

DekomposisiU1. Penghentian sistem transfer tunai.

U2. Pencurian dana selama berfungsinya sistem transfer tunai.

U1. Penghentian sistem transfer tunai

PenjelasanPotensi kerusakan dari penerapan ancaman ini dapat dinilai berdasarkan asumsi berikut:

- Dalam perjanjian layanan rekening bank yang disimpulkan antara klien dan bank, sebagai suatu peraturan, ada tanda pada berapa lama bank diperlukan untuk melakukan pembayaran. Pelanggaran ketentuan yang ditentukan dalam kontrak akan mengakibatkan kewajiban bank kepada klien.

- Jika bank tiba-tiba berhenti melakukan pembayaran, ini akan menimbulkan pertanyaan tentang stabilitas keuangannya, dan, sebagai akibatnya, dapat memicu aliran besar deposito.

- Kelangsungan pembayaran adalah salah satu syarat untuk mempertahankan lisensi perbankan. Kegagalan dan kegagalan sistematik dapat menimbulkan pertanyaan serius bagi bank dari Bank Sentral Federasi Rusia dan menyebabkan pencabutan lisensi.

Dalam kasus umum, keterlambatan maksimum yang diizinkan dalam pelaksanaan pembayaran dapat dianggap sebagai satu penerbangan per hari operasional. Peningkatan keterlambatan lebih lanjut akan menyebabkan semakin banyak kerusakan pada bank.

Saat menguraikan ancaman ini, dokumen-dokumen berikut ini diperhitungkan:

DekomposisiU1.1. Masalah dengan peralatan atau media penyimpanan yang digunakan dalam menerjemahkan:

U1.1.1. Kegagalan dan kegagalan.

U1.1.2. Pencurian

U1.1.3. Kerugian.

U1.2. Penghancuran program atau data yang diperlukan untuk melakukan transfer.

U1.3. Serangan denial of service (DoS, DDoS) dengan cara teknis dan saluran komunikasi yang digunakan untuk melakukan transfer oleh penjahat cyber.

U1.4. Ketidakmampuan untuk bertukar pesan elektronik dengan sistem pembayaran Bank Sentral Federasi Rusia (

I ):

U1.4.1. <...> melalui koneksi jaringan:

U1.4.1.1. Ketidakmampuan saluran komunikasi dengan Bank Sentral Federasi Rusia (

I ):

U1.4.1.1.1. <...> disediakan oleh operator telekomunikasi khusus.

U1.4.1.1.2. <...> diatur sebagai koneksi modem.

U1.4.1.2. Pengakhiran informasi yang digunakan untuk mengautentikasi koneksi jaringan dengan Bank Sentral Federasi Rusia.

U1.4.2. <...>, dilakukan dengan bantuan kurir pada operator data mesin terasing (OMNI):

U1.4.2.1. Kurangnya dokumen yang dijalankan dengan benar:

U1.4.2.1.1 <...>, mengonfirmasi otoritas kurir.

U1.4.2.1.2 <...> pembayaran menyertai ke OMNI.

U1.5. Pemutusan kunci kriptografis yang digunakan untuk melindungi pesan elektronik:

U1.5.1. Kedaluwarsa kunci kriptografis.

U1.5.2. Kompromi kunci kriptografis.

U1.5.3. Provokasi oleh penyerang dari pusat sertifikasi Bank Sentral Federasi Rusia untuk memblokir aksi kunci kriptografi bank.

U1.6. Kurangnya orang yang terlibat dalam implementasi pembayaran tanpa uang tunai di tempat kerja.

U1.7. Menggunakan versi lama dari perangkat lunak yang digunakan untuk melakukan transfer kawat.

U1.8. Terjadinya di lokasi kondisi di mana fungsi normal peralatan teknis, saluran komunikasi dan personel yang terlibat dalam transfer tidak mungkin:

U1.8.1. Kurangnya kekuatan.

U1.8.2. Pelanggaran signifikan pada rezim suhu (terlalu panas, hipotermia).

U1.8.3. Api itu.

U1.8.4. Membanjiri ruangan.

U1.8.5. Runtuh atau ancaman runtuhnya bangunan.

U1.8.6. Serangan bersenjata.

U1.8.7. Kontaminasi radioaktif atau kimia.

U1.8.8. Gangguan elektromagnetik yang kuat.

U1.8.9. Epidemi.

U1.9. Pengakhiran administratif atas akses ke bangunan atau bangunan tempat infrastruktur informasi yang digunakan untuk melakukan pembayaran berada:

U1.9.1. Memblokir akses oleh otoritas:

U1.9.1.1. Melakukan pencarian atau tindakan investigasi operasional lainnya.

U1.9.1.2. Melakukan acara budaya, hari libur keagamaan, dll.

U1.9.2. Memblokir akses dari pemilik:

U1.9.2.1. Konflik entitas bisnis.

U1.10. Keadaan force majeure (bencana alam, bencana, kerusuhan, serangan teroris, operasi militer, kiamat zombie, ...).

U2. Pencurian dana selama pengoperasian sistem transfer tunai

PenjelasanPencurian dana selama berfungsinya sistem transfer tunai adalah pencurian dana non tunai dengan penarikan berikutnya atau simultan dari bank korban.

Pencurian dana non tunai adalah perubahan tidak sah dalam saldo klien atau rekening bank. Perubahan ini dapat terjadi sebagai akibat dari:

- perubahan kontinjensi dalam saldo akun;

- intrabank atau transfer uang antar bank tanpa izin.

Perubahan yang tidak normal dalam saldo rekening akan disebut tindakan yang tidak diatur oleh dokumentasi internal bank, sebagai akibatnya terjadi penurunan atau peningkatan yang tidak sah dalam saldo rekening bank. Contoh tindakan tersebut dapat berupa: melakukan transaksi bank fiktif, secara langsung mengubah saldo di tempat penyimpanan (misalnya, dalam database) dan tindakan lainnya.

Perubahan abnormal dalam saldo akun biasanya disertai dengan operasi reguler pada pengeluaran dana curian. Operasi tersebut meliputi:

- penarikan tunai di ATM bank korban,

- transfer uang ke rekening yang dibuka di bank lain,

- belanja online

- dll.

Transfer dana tanpa izin adalah transfer yang dilakukan tanpa persetujuan orang yang berwenang untuk membuang dana dan, sebagai suatu peraturan, dilakukan oleh bank yang melaksanakan perintah transfer palsu.

Pesanan pengiriman uang palsu dapat dihasilkan baik karena kesalahan pelanggan maupun karena kesalahan bank. Dalam model ancaman ini, hanya ancaman di zona tanggung jawab bank yang akan dipertimbangkan. Dalam model ini, hanya pesanan pembayaran yang akan dianggap sebagai

pesanan untuk transfer uang .

Dalam kasus umum, dapat dianggap bahwa pemrosesan transfer antar bank oleh bank adalah kasus khusus pemrosesan transfer antar bank, oleh karena itu, untuk menjaga kekompakan model, hanya transfer antar bank yang akan dipertimbangkan di bawah ini.

Pencurian dana tanpa uang tunai dapat dilakukan saat menjalankan perintah pembayaran keluar, dan ketika mengeksekusi perintah pembayaran masuk. Dalam hal ini, perintah pembayaran keluar akan disebut perintah pembayaran yang dikirim oleh bank ke sistem pembayaran Bank Rusia, dan yang masuk akan disebut perintah pembayaran yang diterima oleh bank dari sistem pembayaran Bank Rusia.

DekomposisiU2.1. Eksekusi bank atas perintah pembayaran keluar palsu.

U2.2. Eksekusi bank atas perintah pembayaran masuk palsu.

U2.3. Perubahan saldo akun yang tidak normal.

U2.1. Eksekusi bank atas perintah pembayaran keluar palsu

PenjelasanAlasan utama bahwa bank dapat mengeksekusi perintah pembayaran palsu adalah pengenalannya oleh penjahat ke dalam proses bisnis pemrosesan pembayaran.

DekomposisiU2.1.1. Penyusup menyuntikkan perintah pembayaran keluar palsu ke dalam proses bisnis pemrosesan pembayaran.

U2.1.1. Penyusup memperkenalkan pesanan pembayaran keluar palsu ke dalam proses bisnis pemrosesan pembayaran

PenjelasanAncaman ini akan terurai sesuai dengan elemen infrastruktur informasi di mana pengenalan perintah pembayaran palsu dapat terjadi.

| Item | Dekomposisi ancaman "2.1.1. Penyusup memperkenalkan pesanan pembayaran keluar palsu ke dalam proses bisnis pemrosesan pembayaran ” |

| Operator bank | U2.1.1.1. |

| Server RBS | U2.1.1.2. |

| Modul integrasi DBO-ABS | U2.1.1.3. |

| ABS | U2.1.1.4. |

| Modul Integrasi ABS-CBD | U2.1.1.5. |

| AWP CBD | U2.1.1.6. |

| Modul Integrasi CBD-UTA | U2.1.1.7. |

| UTA | U2.1.1.8. |

| Saluran Email | U2.1.1.9. |

DekomposisiU2.1.1.1. <...> dalam elemen "Operator bank".

U2.1.1.2. <...> dalam elemen "RBS Server".

U2.1.1.3. <...> pada elemen "Modul integrasi DBO-ABS".

U2.1.1.4. <...> di elemen ABS.

U2.1.1.5. <...> pada elemen “modul integrasi ABS-CBD”.

Y2.1.1.6. <...> dalam elemen "AWP KBR".

U2.1.1.7. <...> dalam elemen "Modul Integrasi CBD-UTA".

U2.1.1.8. <...> di elemen UTA.

U2.1.1.9. <...> dalam elemen "Saluran pesan elektronik".

U2.1.1.1. <...> dalam elemen "Operator bank"

PenjelasanSaat menerima pesanan pembayaran kertas dari klien, operator memasukkan dokumen elektronik berdasarkan ABS-nya. Sebagian besar ABS modern didasarkan pada arsitektur klien-server, yang memungkinkan analisis ancaman ini berdasarkan model ancaman khas sistem informasi klien-server.

DekomposisiU2.1.1.1.1. Operator bank menerima dari penyerang, yang memperkenalkan dirinya sebagai pelanggan bank, pesanan pembayaran palsu dalam bentuk kertas.

U2.1.1.1.2. Atas nama operator bank, pesanan pembayaran elektronik palsu telah diajukan ke ABS.

U2.1.1.1.2.1. Petugas itu bertindak jahat atau melakukan kesalahan yang tidak disengaja.

U2.1.1.1.2.2. Atas nama operator, para penyerang bertindak:

U2.1.1.1.2.2.1. Link:

“Model ancaman yang khas. Sistem informasi yang dibangun berdasarkan arsitektur client-server. U1. Melakukan tindakan tidak sah oleh penjahat atas nama pengguna yang sah .

"Catatan Model ancaman yang khas akan dibahas dalam artikel berikut.

U2.1.1.2. <...> dalam elemen "RBS Server"

DekomposisiU2.1.1.2.1. Server RBS menerima pesanan pembayaran yang disahkan atas nama klien, tetapi dibuat oleh penyerang tanpa persetujuan klien:

U2.1.1.2.1.1. Link:

“Model ancaman yang khas. Sistem informasi yang dibangun berdasarkan arsitektur client-server. U1. Melakukan tindakan tidak sah oleh penjahat atas nama pengguna yang sah .

"U2.1.1.2.2.

Para penyerang memperkenalkan perintah pembayaran palsu ke dalam server RBS:2.1.1.2.2.1. Link: “Model ancaman yang khas. Sistem informasi yang dibangun berdasarkan arsitektur client-server. U2. "Modifikasi informasi yang dilindungi tanpa izin selama pemrosesan oleh bagian server dari sistem informasi . "U2.1.1.3. <...> pada elemen “Modul integrasi DBO-ABS”

DekomposisiU2.1.1.3.1. Link: “Model ancaman yang khas. Modul integrasi. U1. Penyusup memperkenalkan informasi palsu melalui modul integrasi . "U2.1.1.4. <...> di elemen ABS

DekomposisiU2.1.1.4.1. Link: “Model ancaman yang khas. Sistem informasi yang dibangun berdasarkan arsitektur client-server. U2. "Modifikasi informasi yang dilindungi tanpa izin selama pemrosesan oleh bagian server dari sistem informasi . "U2.1.1.5. <...> pada elemen “modul integrasi ABS-CBD”

DekomposisiU2.1.1.5.1. Link: “Model ancaman yang khas. Modul integrasi. U1. Penyusup memperkenalkan informasi palsu melalui modul integrasi . "U2.1.1.6. <...> dalam elemen "AWS KBR"

PenjelasanFungsi utama CBD AWP dalam hal keamanan informasi adalah perlindungan kriptografis dari pesan elektronik yang dipertukarkan oleh bank dengan sistem pembayaran Bank Rusia. Semua dokumen pembayaran keluar dienkripsi pada kunci publik Bank Rusia dan kunci pribadi tanda tangan elektronik bank.Dekomposisi (I):U2.1.1.6.1. Enkripsi pesanan pembayaran palsu pada kunci publik Bank Rusia:U2.1.1.6.1.1. Link: “Model ancaman yang khas. Sistem keamanan informasi kriptografis. U2. Enkripsi data penipuan atas nama pengirim yang sah . "U2.1.1.6.2. Tanda tangan elektronik dari pesanan pembayaran palsu pada kunci pribadi bank:2.1.1.6.2.1. Tautan:“Model ancaman yang khas. Sistem keamanan informasi kriptografis. U4. Pembuatan tanda tangan elektronik dari penanda tangan yang sah berdasarkan data palsu . "U2.1.1.7. <...> pada elemen “Modul Integrasi CBD-UTA”

PenjelasanSesuai dengan proses teknologi pemrosesan pembayaran, pesan elektronik di bagian workstation CBD - CBR ditandatangani dan dienkripsi secara elektronik. Karenanya, pengenalan perintah pembayaran palsu pada tahap ini hanya dimungkinkan jika penyerang berhasil mengenkripsi dan menandatangani perintah pembayaran palsu dengan melewati prosedur perlindungan kriptografi standar.Dekomposisi (I):U2.1.1.7.1. Tautan: “Model ancaman saat ini. U2.1.1.6. <...> dalam elemen "AWS KBR" .U2.1.1.7.2. Link: “Model ancaman yang khas. Modul integrasi. U1. Penyusup memperkenalkan informasi palsu melalui modul integrasi . "U2.1.1.8. <...> di elemen UTA

PenjelasanUTA, pada kenyataannya, adalah robot informasi yang bertukar pesan elektronik yang dilindungi secara kriptografis dengan Bank Sentral Federasi Rusia. Ancaman terhadap keamanan informasi elemen ini terkait dengan ancaman dari modul integrasi.Dekomposisi (I):U2.1.1.8.1. Tautan: “Model ancaman saat ini. U2.1.1.6. <...> dalam elemen "AWS KBR" .U2.1.1.8.2. Link: “Model ancaman yang khas. Modul integrasi. U1. Penyusup memperkenalkan informasi palsu melalui modul integrasi . "U2.1.1.9. <...> dalam elemen "Saluran pesan elektronik"

Dekomposisi (I):U2.1.1.9.1. Tautan: “Model ancaman saat ini. U2.1.1.6. <...> dalam elemen "AWS KBR" .U2.1.1.9.2. Transfer oleh penyerang dari perintah pembayaran palsu ke Bank Rusia:2.1.1.9.2.1. <...> selama sesi komunikasi dengan Bank Rusia yang didirikan atas nama bank.U2.1.1.9.2.2. <...> menggunakan kurir di OMNI.U2.2. Eksekusi bank dari perintah pembayaran masuk palsu

DekomposisiU2.2.1. Penyusup menyuntikkan pesanan pembayaran masuk palsu ke dalam proses bisnis pemrosesan pembayaran.U2.2.1. Penyusup memperkenalkan pesanan pembayaran masuk palsu ke dalam proses bisnis pemrosesan pembayaran

PenjelasanPada bagian AWP KBR - sistem pembayaran Bank Rusia, pesanan pembayaran dienkripsi dan ditandatangani secara elektronik. Di bagian AWP KBR - ABS, pesanan pembayaran umumnya tidak dilindungi secara kriptografi.Pesanan pembayaran yang diterima oleh bank dienkripsi pada kunci publik bank dan ditandatangani oleh kunci pribadi Bank Rusia. Sistem perlindungan kriptografi utama didasarkan pada infrastruktur kunci publik swasta (private PKI) yang dilaksanakan berdasarkan SKAD SCAD Signature dan mencakup: pusat sertifikasi Bank Rusia dan pengguna - organisasi kredit. Semua peserta dalam infrastruktur kunci publik mempercayai sertifikat yang dikeluarkan oleh pusat sertifikasi Bank Sentral Federasi Rusia.Dengan demikian, untuk memperkenalkan perintah pembayaran masuk palsu, penyerang perlu mengkompromikan kunci enkripsi publik penerima dan kunci tanda tangan elektronik, yang sertifikatnya dipercaya oleh bank penerima.Ancaman ini akan terurai berdasarkan elemen infrastruktur di mana pengenalan pesanan pembayaran masuk yang palsu dapat terjadi| Item | Dekomposisi ancaman "U2.2.1. Penyusup memperkenalkan pesanan pembayaran masuk palsu ke dalam proses bisnis pemrosesan pembayaran ” |

| ABS | U2.2.1.1. |

| Modul Integrasi ABS-CBD | U2.2.1.2. |

| AWP CBD | U2.2.1.3. |

| Modul Integrasi CBD-UTA | U2.2.1.4. |

| UTA | U2.2.1.5. |

| Saluran Email | U2.2.1.6. |

DekomposisiU2.2.1.1. <...> di elemen ABS.U2.2.1.2. <...> pada elemen “modul integrasi ABS-CBD”.Y2.2.1.3. <...> dalam elemen "AWP KBR".U2.2.1.4. <...> dalam elemen "Modul Integrasi CBD-UTA".U2.2.1.5. <...> di elemen UTA.U2.2.1.6. <...> dalam elemen "Saluran pesan elektronik".U2.2.1.1. <...> di elemen ABS

DekomposisiU2.2.1.1.1. Link: “Model ancaman yang khas. Sistem informasi yang dibangun berdasarkan arsitektur client-server. U2. "Modifikasi informasi yang dilindungi tanpa izin selama pemrosesan oleh bagian server dari sistem informasi . "U2.2.1.2. <...> pada elemen “modul integrasi ABS-CBD”

DekomposisiU2.2.1.2.1. Link: “Model ancaman yang khas. Modul integrasi. U1. Penyusup memperkenalkan informasi palsu melalui modul integrasi . "U2.2.1.3. <...> dalam elemen "AWS KBR"

PenjelasanSaat memproses dokumen pembayaran yang masuk, KBR AWP adalah garis pertahanan terakhir yang tugasnya adalah mendekripsi dan memverifikasi integritas pesan elektronik yang masuk yang dilindungi secara kriptografis. Perlindungan tahap ini akan dinetralkan jika KBR AWP, setelah menerima pesanan pembayaran palsu, memberi tahu Anda bahwa tanda tangan elektronik di bawahnya benar.DekomposisiU2.2.1.3.1. Verifikasi yang berhasil atas tanda tangan elektronik dari pesanan pembayaran masuk palsu:U2.2.1.3.1.1 Tautan: “model ancaman tipikal. Sistem keamanan informasi kriptografis. U5. Mendapatkan hasil positif dari verifikasi tanda tangan elektronik dari data palsu . "U2.2.1.4. <...> pada elemen “Modul Integrasi CBD-UTA”

PenjelasanMulai dari elemen ini dan selanjutnya ke sistem pembayaran Bank Rusia, penyerang kehilangan kemungkinan pengaruh tidak sah pada sistem perlindungan informasi kriptografi (CIP), sehingga semua data yang berasal dari Modul Integrasi di AWS CBD harus dienkripsi dan ditandatangani dengan benar. Untuk enkripsi, penyerang harus menggunakan kunci publik bank, dan untuk kunci pribadi tanda tangan elektronik, sertifikat yang dipercayai bank.Dekomposisi (I):U2.2.1.4.1. Netralisasi perlindungan kriptografis dari pesan elektronik yang masuk ( I ):U2.2.1.4.1.1. Enkripsi pesanan pembayaran palsu pada kunci publik bank:U2.2.1.4.1.1.1. Link: “Model ancaman yang khas. Sistem keamanan informasi kriptografis. U2. Enkripsi data penipuan atas nama pengirim yang sah . "U2.2.1.4.1.2. Tanda tangan elektronik dari perintah pembayaran palsu pada kunci pribadi, sertifikat yang dipercaya oleh bank:U2.2.1.4.1.2.1. Link: “Model ancaman yang khas. Sistem keamanan informasi kriptografis. U4. Pembuatan tanda tangan elektronik dari penanda tangan yang sah berdasarkan data palsu . "U2.2.1.4.2. Tautan:“Model ancaman yang khas. Modul integrasi. U1. Penyusup memperkenalkan informasi palsu melalui modul integrasi . "U2.2.1.5. <...> di elemen UTA

Dekomposisi:U2.2.1.5.1. Tautan: “Model ancaman saat ini. U2.2.1.4. <...> dalam elemen "Modul Integrasi CBD-UTA" .U2.2.1.6. <...> dalam elemen "Saluran pesan elektronik"

Dekomposisi (I):U2.2.1.6.1. Tautan: "Model ancaman saat ini. U.2.2.1.4.1. Netralisasi perlindungan kriptografis dari pesan elektronik yang masuk . "U2.2.1.6.2. Menerima pesanan pembayaran palsu dari Bank Sentral Federasi Rusia:U2.2.1.6.2.1. <...> selama sesi komunikasi dengan Bank Rusia yang didirikan atas nama bank.U2.2.1.6.2.2. <...> menggunakan kurir di OMNI.Kesimpulan

Artikel berikutnya dalam seri ini akan memeriksa model ancaman yang khas: