Dengan kedatangan perangkat USB dan port USB ke dalam kehidupan kita, salah satu persyaratan keamanan utama adalah perhatian yang cermat terhadap titik koneksi yang mampu mentransfer data antar perangkat. Sebenarnya, untuk alasan ini, di OS Android dari versi paling awal (sejak 2.0 sangat yakin) ada opsi untuk mengaktifkan port perangkat secara manual dalam mode pengiriman informasi dengan objek koneksi, mis. dengan port USB. Tanpa mengaktifkan fungsi ini, perangkat hanya mengisi daya dari USB, mengabaikan semua permintaan (jelas) untuk pertukaran informasi dari sisi kedua.

Namun Kevin Butler dan tim risetnya di bidang keamanan informasi di Universitas Florida baru-baru ini menemukan cara yang sangat elegan dan sekaligus berbahaya untuk menyerang perangkat pengguna melalui port USB. Pada saat yang sama, port itu sendiri bertindak untuk pengamat hanya sebagai sumber daya dan dapat ditempatkan di tempat umum atau tidak, misalnya, pada PC yang terinfeksi, di kafe, atau di titik pengisian daya untuk perangkat USB di bandara. Untuk serangan, satu syarat harus dipenuhi selain akses ke pertukaran data dengan port pengisian dari sisi penyerang: layar smartphone tidak terlihat oleh pemiliknya (sehingga dia tidak melihat bahwa perangkat telah menjadi "menjalani hidupnya sendiri").

Pada saat yang sama, kata sandi kunci layar dilewati dengan satu perintah pendek, yang memberikan akses penyerang ke layar utama smartphone.Menurut laporan Butler dan timnya , dalam serangan terhadap ponsel cerdas, Anda awalnya dapat menggunakan

perintah-AT yang tidak terdokumentasi untuk mengontrol layar ponsel cerdas dari jarak jauh, yang secara teknis mengecualikan berbagai fungsi pelindung OS dari campur tangan pihak ketiga. Faktanya, kepala pelayan dan timnya menemukan cara untuk membuat "Ghost User'a" dengan sepenuhnya memalsukan fitur keamanan Android yang ada dan sepenuhnya mensimulasikan menyentuh layar dengan perintah AT tingkat rendah. Perangkat Samsung dan LG dapat diserang - pada perangkat pabrikan inilah percobaan laboratorium dilakukan.

Vektor serangan serupa telah lama dikenal oleh para pakar keamanan informasi. Laporan pertama bahwa perangkat yang terhubung dengan USB dapat menjadi target serangan pada tanggal penyerang 2011-2013. Misalnya, pakar Kaspersky Lab memperingatkan pengguna bahwa menghubungkan perangkat USB apa pun menyiratkan pertukaran kode identifikasi antara perangkat pengguna dan periferal. Kami juga berbicara tentang penggunaan vektor serangan ini

dalam artikel kami tentang menipu dan meretas perangkat Apple dan fitur USB Restructed baru mereka.

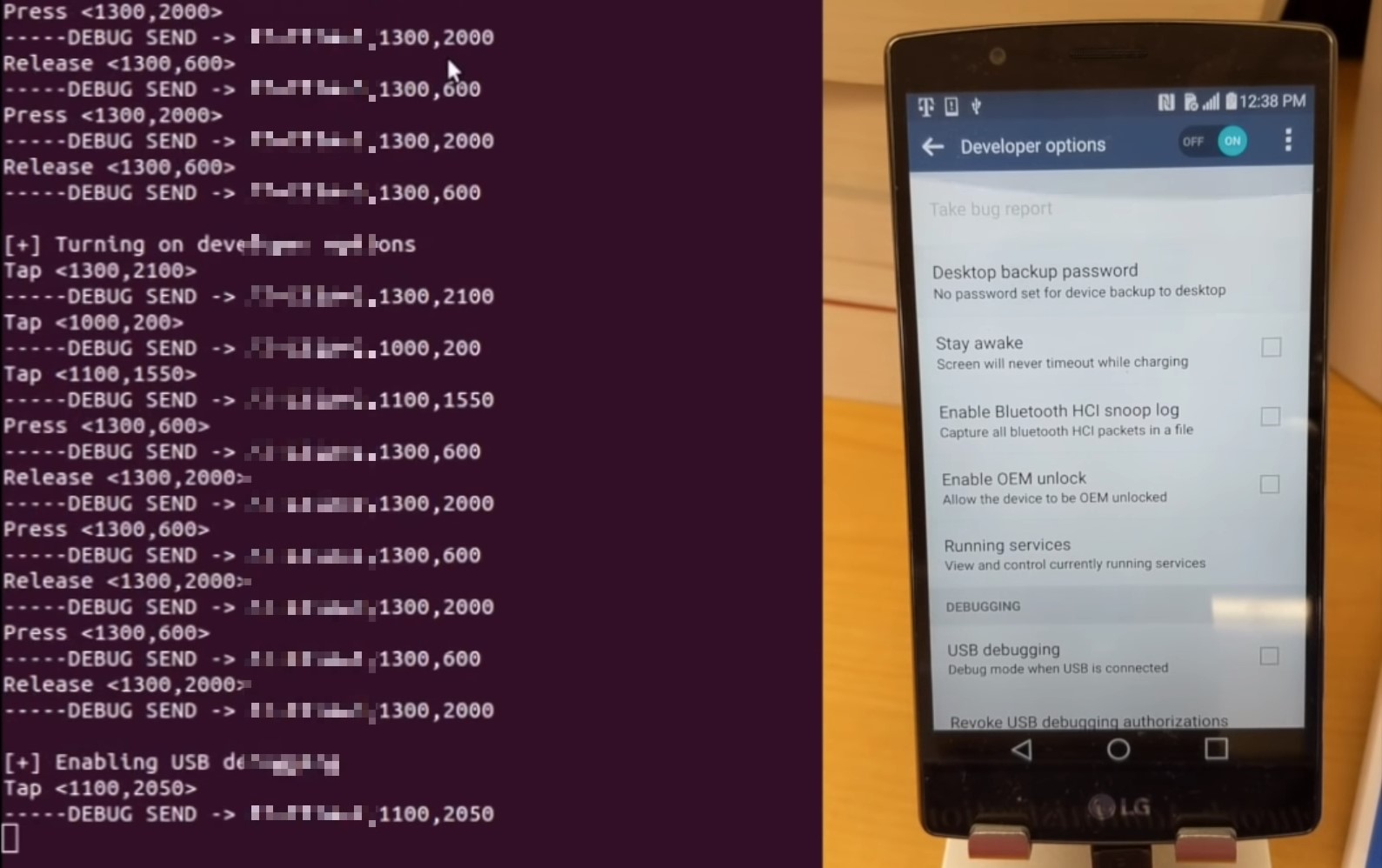

Tetapi jika Anda terbiasa melawan serangan yang jelas pada OS itu sendiri, maka penggunaan perintah AT tingkat rendah belum banyak digunakan. Butler dan timnya merekam seluruh video di mana mereka mendemonstrasikan kendali jarak jauh dari ponsel cerdas pengguna dengan kedok berinteraksi dengan layar. Serangan ini sederhana karena hanya pertukaran data identifikasi utama yang memungkinkan Anda untuk menentukan jenis perangkat, model dan OS yang diinstal. Dan kemudian terserah persiapan awal untuk orientasi "buta". Berikut ini tampilannya di konsol dari sisi penyerang dan bagaimana perangkat diserang dengan cara ini:

Apa yang mengancam serangan ini kepada pengguna?

Bahkan, kemampuan untuk menggunakan perintah-AT untuk mendapatkan akses ke layar dengan kedok orang yang hidup memberi penyerang kontrol penuh atas perangkat. Ini berarti bahwa melalui biaya USB yang tampaknya tidak berbahaya dari ponsel cerdas Anda, mereka dapat mengirim pesan, melakukan panggilan, mendaftar Anda untuk layanan, meneruskan semua email Anda, memasukkan bank Internet Anda dan mencuri kode 3d-Secure, menyalakan kamera dan mengambil foto, gunakan aplikasi apa saja di smartphone Anda, aktifkan mode pengembang, dan bahkan atur ulang perangkat ke pabrik.

Sederhananya, itu semua tergantung pada imajinasi penyerang.Butler dan tim sebelumnya melaporkan temuan mereka dan LG merilis kembali pada bulan Juli

patch yang sesuai yang mencakup kerentanan. Namun, di tangan pengguna ada jutaan perangkat yang tidak pernah diperbarui. Saat ini, tim peneliti sedang memeriksa kerentanan smartphone dari produsen populer lainnya, terutama produk Apple, tetapi kenyataan bahwa perintah AT dapat digunakan sedemikian rupa telah menunjukkan bahwa "lubang" dalam keamanan informasi perangkat modern sangat mendasar. . Seseorang tanpa sadar

meminta analogi dengan Specter dan Meltdown , kemungkinan yang, seperti dalam kasus AT-tim (standar dikembangkan kembali di tahun 70-an), muncul karena masalah dengan arsitektur dan jalur teknologi yang telah dipilih satu kali.

Dokumentasi studi

dapat ditemukan di sini . Kode sumber untuk perintah tidak berdokumen juga diunggah ke

repositori di GitHub .

Apakah Anda seorang pengembang, arsitek, atau manajer yang berpengalaman di perusahaan IT dan sedang berpikir untuk mengubah pekerjaan Anda? Lihat pekerjaan dan posisi SA , CA , SEM kami di Lingkaran Saya .

Mungkin mereka akan menarik minat Anda.