Turla (Snake, Uroboros) adalah kelompok spionase dunia maya yang memperoleh ketenaran pada tahun 2008 setelah meretas benda yang dilindungi, termasuk jaringan Komando Pusat Angkatan Bersenjata AS . Sejak itu, ia berspesialisasi dalam serangan terhadap instalasi militer dan agen diplomatik di seluruh dunia. Korban terkenal termasuk Kementerian Luar Negeri Finlandia pada 2013, perusahaan pertahanan Swiss RUAG dari 2014 hingga 2016. dan pemerintah Jerman pada akhir 2017 - awal 2018.

Setelah kejadian terakhir, beberapa outlet media menerbitkan informasi tentang metode penyerang - menggunakan lampiran email untuk mengontrol malware dan mentransfer data curian dari sistem. Namun, tidak ada informasi teknis yang diberikan tentang pintu belakang. Dalam laporan ini, kami mempublikasikan analisis backdoor Turla, yang dikelola menggunakan lampiran PDF di email.

Menurut laporan media , beberapa komputer dari Kementerian Luar Negeri Jerman terinfeksi dengan backdoor. Rupanya, serangan itu dimulai pada 2016 dan ditemukan oleh dinas keamanan pada akhir 2017. Awalnya, para penyerang berkompromi dengan Sekolah Tinggi Administrasi Publik Federal (Hochschule des Bundes), setelah itu mereka pindah ke dalam jaringannya sampai mereka mendapatkan akses ke jaringan Kementerian Luar Negeri pada Maret 2017. . Operator Turla memiliki akses ke beberapa data rahasia (misalnya, email karyawan Departemen Luar Negeri Jerman) selama sekitar satu tahun.

Investigasi kami juga mengungkapkan bahwa malware yang menargetkan Microsoft Outlook ini digunakan terhadap berbagai departemen politik dan militer. Kami memastikan bahwa kementerian luar negeri dari dua negara Eropa lainnya dan kontraktor pertahanan utama juga dikompromikan. Penyelidikan kami memungkinkan kami untuk membuat lusinan alamat email yang terdaftar oleh operator Turla untuk kampanye ini dan digunakan untuk mendapatkan data korban yang disaring.

1. Poin-poin penting

Pintu belakang Outlook Turla Group memiliki dua fungsi.

Pertama, pencurian surat keluar yang diteruskan ke penyerang. Sebagian besar memengaruhi Microsoft Outlook, tetapi juga relevan untuk The Bat !, Populer di Eropa Timur.

Kedua, penggunaan huruf sebagai lapisan transport protokol C&C-nya. File yang diminta melalui perintah backdoor di-exfiltrasi dalam dokumen PDF yang dibuat khusus sebagai lampiran surat-surat. Perintah pintu belakang juga dikirim dalam lampiran PDF. Ini memungkinkan kerahasiaan. Penting untuk dicatat bahwa penyerang tidak mengeksploitasi kerentanan apa pun di pembaca PDF atau Microsoft Outlook. Perangkat lunak berbahaya dapat mendekode data dari dokumen PDF dan menafsirkannya sebagai perintah.

Sasaran kampanye adalah tipikal Turla. Kami telah mengidentifikasi beberapa agen pemerintah Eropa dan perusahaan pertahanan yang dikompromikan oleh pintu belakang ini. Kemungkinan penyerang menggunakannya untuk memastikan kegigihan dalam jaringan akses terbatas, di mana firewall yang dikonfigurasi dengan baik atau alat keamanan jaringan lainnya secara efektif memblokir komunikasi tradisional dengan server C&C melalui HTTP (S). Gambar di bawah mencantumkan baris kode pintu belakang yang menyebutkan beberapa domain tingkat atas pemerintah. mfa adalah domain dari Kementerian Luar Negeri, .gouv adalah subdomain dari pemerintah Perancis (.gouv.fr), ocse adalah Organisasi untuk Keamanan dan Kerjasama di Eropa.

Gambar 1. Domain yang terkait dengan layanan publik ditemukan dalam kode Malvari

Berdasarkan analisis dan data telemetri, kami menemukan bahwa pintu belakang ini telah didistribusikan di alam liar setidaknya sejak 2013. Seperti biasa dengan Turla, kami tidak dapat fokus pada cap waktu kompilasi, karena mereka biasanya dipalsukan. Namun, kami percaya bahwa versi pertama dikompilasi sebelum 2013, karena versi tahun ini sudah cukup maju. Setelah itu, kami menemukan versi yang lebih mirip dengan basis, kompilasi yang tertanggal 2009. Menentukan tanggal rilis yang tepat belum dimungkinkan. Garis waktu di bawah ini didasarkan pada telemetri dan data kami dari sumber terbuka:

2009 : Kompilasi timestamp (mungkin palsu) dari versi dasar dari backdoor Outlook. Hanya snapshot dari konten email.

2013 : Peningkatan: backdoor dapat menjalankan perintah. Mereka diemail dalam format XML.

2013 : Versi terbaru yang diketahui ditargetkan di The Bat! ..

2016 : Peningkatan: tim dikirim sebagai lampiran dalam dokumen PDF yang dibuat khusus.

2017 : Ditingkatkan: Pintu belakang dapat membuat dokumen PDF untuk mengekstrak data oleh penyerang.

Maret 2018 : Melaporkan kompromi dari jaringan pemerintah Jerman.

April 2018 : Peningkatan: Backdoor dapat menjalankan perintah PowerShell menggunakan Empire PSInject.

2. Arsitektur global

Dalam versi terbaru, backdoor adalah DLL mandiri, di mana ada kode untuk instalasi sendiri dan interaksi dengan Outlook dan The Bat !, klien email, bahkan jika hanya instalasi untuk Outlook yang diterapkan. Itu dapat dengan mudah dijatuhkan oleh komponen Turla yang memungkinkan Anda untuk melakukan proses tambahan.

Di bagian ini, analisis kami didasarkan pada sampel yang dirilis pada paruh pertama 2017. Informasi tentang sampel yang lebih tua atau yang lebih baru dapat dimasukkan.

2.1. Instalasi

Untuk membangun backdoor, penyerang mengekspor DLL yang disebut Instal atau daftarkan dengan regsvr32.exe. Argumennya adalah klien email target. Gambar di bawah ini menunjukkan nilai yang mungkin. Di versi terbaru, hanya instalasi untuk Outlook yang diterapkan.

Gambar 2. Kemungkinan argumen instalasi

Karena tidak ada jalur kode keras, file DLL dapat ditemukan di mana saja pada disk.

2.1.1. Microsoft Outlook

Pengembang Turla mengandalkan pembajakan objek COM untuk memastikan kegigihan malware. Ini adalah metode terkenal yang digunakan di alam liar selama bertahun-tahun, termasuk oleh kelompok Turla . Inti dari metode ini adalah untuk mengarahkan kembali objek COM yang digunakan oleh aplikasi target dengan memodifikasi entri CLSID yang sesuai di registri Windows.

Dalam kasus kami, perubahan berikut telah dibuat untuk registri Windows:

HKCU\Software\Classes\CLSID\{49CBB1C7-97D1-485A-9EC1-A26065633066} = Mail Plugin HKCU\Software\Classes\CLSID\{49CBB1C7-97D1-485A-9EC1-A26065633066}\InprocServer32 = [Path to the backdoor DLL] HKCU\Software\Classes\CLSID\{49CBB1C7-97D1-485A-9EC1-A26065633066}\InprocServer32\ThreadingModel = Apartment HKCU\Software\Classes\CLSID\{84DA0A92-25E0-11D3-B9F7-00C04F4C8F5D}\TreatAs = {49CBB1C7-97D1-485A-9EC1-A26065633066}

{84DA0A92-25E0-11D3-B9F7-00C04F4C8F5D} - ditangkap CLSID. Ini sesuai dengan Outlook Protocol Manager dan, secara teori, memuat Outlook DLL OLMAPI32.DLL sah. {49CBB1C7-97D1-485A-9EC1-A26065633066} tidak terkait dengan perangkat lunak yang dikenal. CLSID ini arbitrer dan hanya digunakan sebagai pengganti untuk pengalihan COM.

Ketika modifikasi selesai, DLL backdoor akan dimuat setiap kali Outlook memuat objek COM-nya. Menurut pengamatan kami, ini terjadi selama startup Outlook.

Pengalihan COM tidak memerlukan hak administrator, karena hanya berlaku untuk pengguna saat ini. Langkah-langkah perlindungan dilakukan untuk mencegah pengalihan berbahaya tersebut. Menurut MSDN : "Dengan Windows Vista dan Windows Server 2008, jika tingkat integritas proses di atas rata-rata, runtime COM mengabaikan konfigurasi COM pengguna dan hanya mengakses konfigurasi COM untuk setiap mesin."

Proses Outlook berjalan pada integritas sedang, seperti yang ditunjukkan pada gambar di bawah ini. Dengan demikian, itu tidak dilindungi dari penerusan COM untuk setiap pengguna.

Gambar 3. Tingkat integritas proses Outlook

Akhirnya, menggunakan penangkapan objek COM memungkinkan pintu belakang untuk menghindari deteksi, karena jalur ke pintu belakang ( C:\Users\User\Documents\mapid.tlb dalam contoh kami) tidak muncul dalam daftar plugin, seperti yang ditunjukkan pada gambar berikut.

Gambar 4. Daftar plugins Outlook - mapid.tlb tidak muncul

Bahkan jika program jahat tidak muncul dalam daftar add-on, standar Microsoft API - MAPI (Messaging Application Programming Interface) digunakan untuk berinteraksi dengan Outlook.

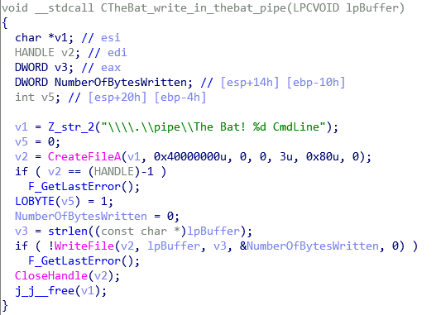

2.1.2. Kelelawar!

Seperti yang ditentukan dalam kronologi, versi terbaru dari pintu belakang tidak lagi menyertakan kode registrasi untuk plugin The Bat! .. Namun, semua kode untuk mengelola kotak surat dan pesan masih ada. Jika perlu, dapat dikonfigurasi secara manual.

Untuk mendaftar sebagai plugin untuk The Bat! malware memodifikasi file %appdata%\The Bat!\Mail\TBPlugin.INI . Ini adalah cara yang sah untuk mendaftarkan plugin untuk The Bat !, beberapa plugin (misalnya, antispam) juga menggunakannya.

Setelah mendaftar setiap kali Anda memulai The Bat! DLL backdoor disebut. Gambar di bawah ini menunjukkan bagaimana DLL mengimplementasikan ekspor yang diperlukan untuk plugin.

Gambar 5. Ekspor standar untuk The Bat! Plugin

2.2. Interaksi dengan klien email

Interaksi dengan klien surat tergantung pada tujuannya.

2.2.1. Microsoft Outlook

Microsoft mendukung Antarmuka Pemrograman Aplikasi Pesan (MAPI), yang memungkinkan aplikasi berinteraksi dengan Outlook . Backdoor Turla menggunakan API ini untuk mengakses dan mengelola kotak surat pengguna / pengguna sistem yang disusupi.

Pertama, pintu belakang terhubung ke sistem pesan menggunakan MAPILogonEx, seperti yang ditunjukkan pada gambar.

Gambar 6. Log masuk MAPI

Parameter kedua (lpszProfileName) kosong, bendera MAPI_USE_DEFAULT . Menurut dokumentasi: "Subsistem perpesanan harus mengganti nama profil default untuk parameter lpszProfileName. Bendera MAPI_EXPLICIT_PROFILE diabaikan kecuali lpszProfileName NULL atau kosong."

Sebaliknya, bendera MAPI_NEW_SESSION tidak disetel. Menurut dokumentasi: "Parameter lpszProfileName diabaikan jika sesi sebelumnya bernama MapiLogonEx ada dengan flag MAPI_ALLOW_OTHERS dan jika flag MAPI_NEW_SESSION tidak disetel."

Menurut pendapat kami, Outlook membuka sesi default dengan bendera MAPI_ALLOW_OTHERS . Dengan demikian, pintu belakang akan menggunakan sesi yang sebelumnya dibuka untuk mendapatkan akses ke profil default kotak surat. Ini menjelaskan kurangnya permintaan nama pengguna dan kata sandi saat menginisialisasi plugin backdoor.

Setelah melakukan ini, pintu belakang akan mendapatkan akses ke kotak surat dan akan dapat dengan mudah mengelolanya menggunakan fungsi MAPI lainnya. Itu akan berulang melalui berbagai penyimpanan pesan, parse surat, dan menambahkan panggilan balik ke pesan masuk dan keluar. File log menampilkan proses ini (nama pengguna dan alamat diubah):

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<< ========= Analyzing msg store ( 1 / 1 ) ========= Service name:MSUPST MS Pst path:C:\Users\[username]\Documents\Outlook Files\[email address].pst Wait main window before open current store Loop count = 46 This is default message store PUSH store to list >>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>> _____________ FOLDERS _____________ Setting sink on folders in 1 stores. ========Process msg store ( 1 / 1 ) ========= Account: [email address] Successfull set sink on Outbox folder of current store. Successfull set sink on Inbox folder of current store.

Ini mengatur panggilan balik di setiap kotak masuk dan HrAllocAdviseSink menggunakan fungsi HrAllocAdviseSink , seperti yang ditunjukkan.

Gambar 7. Mendaftarkan panggilan balik di Kotak keluar

2.2.1.1. Kotak masuk panggilan balik

Callback di kotak masuk mencatat metadata dari pesan yang masuk, termasuk alamat pengirim dan penerima, subjek dan nama lampiran. Contoh di bawah ini (ejaan pengembang disimpan):

RECIVE ->{ From: sender@example.com To: receiver@example.net Cc: Bcc: Subj: Mail subject Att: an_attachment.pdf }

Kemudian dia menganalisis surat dan lampiran pada subjek tim dari penyerang. Fungsi ini dijelaskan pada bagian 2.3.

Akhirnya, ia memotong NDR dengan memeriksa pesan yang masuk dengan alamat email operator. Surat apa pun yang berisi alamat operator akan ditolak. Ini dapat menimbulkan masalah jika korban mencurigai ada sesuatu yang salah dan menghubungi layanan dukungan tanpa melihat jawabannya.

2.2.1.2. Panggilan balik di kotak keluar

Seperti di kotak masuk, kotak keluar mencatat metadata dari semua email yang dikirim. Catatan berikut dihasilkan (alamat operator diubah):

21:57:56 SEND <-{ From: To: recipient@example.com Cc: Bcc: Subj: My title Att: [1] "last_presentation.pdf" } 21:57:56 Sending data message 21:57:56 Message ENTRYID: [Message ENTRYID] 21:57:56 Data message was send. To: [redacted]@gmx[.]com From: Subj: My title 21:57:56 Set last time. 21:57:56 Spawned thread for cleaning up outgoing messages (id 2848) 21:58:34 Ending work, client: Outlook 21:58:34 Number of messages to remove: 1 21:58:34 Message ENTRYID: [Message ENTRYID] 21:58:34 DeleteMessages executed successfully. 21:58:34 Number of not removed messages: 0

Anda mungkin memperhatikan bahwa itu meneruskan setiap pesan keluar ke alamat penyerang, […]@gmx[.]com . GMX - layanan email gratis populer; penyerang mungkin memilihnya, karena organisasi biasanya tidak memblokir domain gmx.com.

Alamat email ini adalah kode-keras dalam sampel yang kami pelajari, seperti yang ditunjukkan pada gambar di bawah ini. Namun, ini dapat diperbarui menggunakan salah satu fungsi backdoor. Penyerang tampaknya mendaftarkan setidaknya satu alamat email untuk setiap target

organisasi menggunakan format firstname.lastname@gmx[.]com dengan nama karyawan asli. Ini menghindari deteksi, karena seringkali sulit untuk membedakan alamat seperti itu dari kotak surat pribadi karyawan yang sebenarnya. Pada saat analisis sampel pada Juni 2018, alamat itu tidak tersedia.

Gambar 8. Alamat operator hard-coded

Pintu belakang mengirim laporan ke alamat operator pada interval tertentu. Laporan mencakup pengidentifikasi unik, termasuk alamat MAC, file log lengkap, dan hasil perintah, jika ada. Kemudian mengenkripsi data menggunakan MISTY1, seperti yang dijelaskan lebih lanjut di bagian 2.3.2.2, dan membuat file PDF yang valid dengan konten terenkripsi. Sebelum gumpalan data terenkripsi ini, dokumen berisi gambar putih 1x1 di jpeg, yang dikodekan dalam program jahat. Ini memungkinkan Anda untuk membuat PDF yang valid yang, ketika dibuka, hanya menampilkan satu halaman kosong.

Akhirnya, pintu belakang melampirkan PDF dan mengirim email ke penyerang. Gambar di bawah ini adalah contoh file PDF yang dibuat oleh backdoor.

Gambar 9. Awal dokumen PDF yang dibuat oleh backdoor untuk mengekstrak data

Laporan dikirim menggunakan fungsi panggilan balik di kotak keluar. Ini berarti bahwa surat itu akan pergi bersamaan dengan mengirim pesan pengguna yang sah. Backdoor tidak dapat mengirim surat dengan data curian pada waktu yang tidak biasa bagi pengguna dan karenanya menghindari deteksi. Berkat stealth, mekanisme kontrol dan kontrol ini sangat sulit dideteksi di alam liar.

2.2.2. Menyamarkan perilaku pengguna jahat

Karena pintu belakang bertindak ketika pengguna bekerja dengan komputer dan Outlook, malware mencoba untuk menyembunyikan aktivitas berbahaya, misalnya, pesan masuk dari operator.

Pertama-tama, pintu belakang selalu menghapus surat yang dikirim atau diterima dari operator. Seperti yang ditunjukkan pada gambar di bawah ini, selama beberapa detik Anda dapat melihat bahwa pesan baru telah muncul, yang, bagaimanapun, tidak muncul di kotak surat.

Gambar 10. Pesan yang belum dibaca

Kedua, pintu belakang memotong CreateWindowsEx , seperti yang ditunjukkan pada gambar di bawah ini. Ini mencegah pembuatan windows seperti NetUIHWND yang digunakan Outlook untuk notifikasi yang muncul di kanan bawah layar.

Gambar 11. Mengkonfigurasi penangkapan fungsi CreateWindowsEx

Gambar 12. Intercept CreateWindowsEx

Gambar di bawah ini menunjukkan contoh jendela NetUIHWND, yang biasanya ditampilkan di desktop ketika pesan baru diterima. Sebagai hasil dari intersepsi CreateWindowEx , pemberitahuan tidak ditampilkan ketika penyerang mengirim surat ke pintu belakang.

Gambar 13. Notifikasi pesan baru

2.2.3. Kelelawar!

Terlepas dari kenyataan bahwa fungsi registrasi plugin untuk The Bat! tidak ada lagi, ada kode warisan yang melakukan fungsi yang sama seperti untuk Outlook menggunakan The Bat! API.

Seperti yang ditunjukkan pada gambar berikut, pintu belakang menggunakan saluran komunikasi dengan The Bat !, untuk menerima informasi pengguna, membaca dan mengirim surat. Namun, semua fungsi lain, misalnya, digunakan untuk mencatat pesan atau menjalankan perintah, identik dengan Outlook.

Gambar 14. Saluran Bat!

2.3. Pintu belakang

Seperti yang ditunjukkan di bagian sebelumnya, malware dapat memproses dan memfilter pesan. Pada saat yang sama, ini adalah backdoor yang digerakkan oleh email yang berfungsi penuh yang dapat bekerja secara independen dari komponen Turla lainnya. Backdoor tidak memerlukan koneksi Internet permanen dan dapat berfungsi di komputer mana pun yang mengirim pesan ke alamat eksternal. Ini berguna dalam jaringan yang dikontrol secara ketat, misalnya, menggunakan pemfilteran lalu lintas Internet. Selain itu, bahkan jika alamat email penyerang tidak aktif, mereka dapat memperoleh kembali kendali dengan mengirimkan perintah dari alamat yang berbeda. Dalam hal ini, surat itu juga akan disembunyikan dari pengguna, karena akan berisi perintah yang ditafsirkan oleh backdoor. Dengan demikian, backdoor sama tolerannya dengan kesalahan dengan rootkit yang memeriksa lalu lintas jaringan yang masuk.

2.3.1. Format pdf

Pada awal 2018, beberapa media menyatakan bahwa operator Turla menggunakan lampiran email untuk mengelola komputer yang terinfeksi. Media benar. Analisis dari backdoor Turla Outlook mengungkapkan bagaimana ia mengirim dan menafsirkan perintah.

Perintah diemail menggunakan lampiran PDF yang dibuat khusus. Kami tidak dapat menemukan sampel PDF nyata dengan perintah, tetapi ini mungkin adalah dokumen PDF yang valid, serta file PDF yang dibuat oleh backdoor untuk exfiltration.

Dari dokumen PDF, pintu belakang dapat mengembalikan apa yang operator sebut wadah di majalah. Ini adalah gumpalan dengan format khusus yang berisi perintah terenkripsi untuk backdoor. Gambar di bawah ini menunjukkan prosedur untuk menghapus wadah ini. Secara teknis, aplikasi tidak harus berupa dokumen PDF yang valid. Satu-satunya persyaratan adalah bahwa itu termasuk wadah dalam format yang benar.

Gambar 15. Mengekstrak wadah perintah dari PDF

Wadah memiliki struktur yang kompleks dengan banyak pemeriksaan berbeda. Itu dapat dirancang untuk mencegah kesalahan komunikasi, tetapi kami percaya bahwa struktur itu dibuat terutama untuk menangkal rekayasa terbalik. Struktur wadah ditunjukkan pada gambar di bawah ini.

Gambar 16. Struktur wadah perintah

Segera sebelum vektor inisialisasi, ada daftar deskriptor perintah. Nilai ID yang berbeda disajikan dalam tabel:

ID deskriptor 2 dan 4 digunakan untuk mengekstrak fungsi enkripsi dan dekompresi, seperti yang ditunjukkan pada gambar berikut. Namun, program jahat hanya menerapkan satu algoritma enkripsi dan satu algoritma kompresi. Dengan demikian, satu-satunya tujuan bidang ini adalah mempersulit analisis backdoor.

Gambar 17. Fungsi dekompresi dan dekripsi offset

Tim berada di bagian terakhir dari struktur. Mereka dienkripsi menggunakan MISTY1 dan dikompres dengan bzip2. Ada banyak perintah berbeda dalam file PDF yang sama, dan masing-masing dapat memiliki beberapa argumen.

2.3.2. Kriptografi

Di sini kami menjelaskan algoritma enkripsi yang digunakan.

2.3.2.1. Enkripsi XOR

Bagian dari wadah (dimulai dengan CRC32 pertama) dienkripsi dengan XOR dengan aliran byte yang dihasilkan oleh fungsi yang ditentukan pengguna. Dibutuhkan seed, yang dilewatkan ke srand untuk menghasilkan nomor kedua dengan memanggil rand. Seed kedua digunakan dalam fungsi yang ditunjukkan di bawah ini sebagai argumen untuk data dalam XOR.

int __usercall F_bytestream_xor@<eax>(unsigned int len@<edx>, int ciphertext@<ecx>, unsigned int seed) { unsigned int v3; // ebx int v4; // esi unsigned int v5; // edi int result; // eax unsigned int v7; // ecx char *v8; // edx unsigned int v9; // esi byte key[512]; // [esp+Ch] [ebp-204h] char *v11; // [esp+20Ch] [ebp-4h] v3 = len; v11 = (char *)ciphertext; srand(seed); v4 = 0; v5 = 0; do { result = rand(); *(_DWORD *)&key[4 * v5++] = result; } while ( v5 < 128 ); v7 = 0; if ( !v3 ) return result; v8 = v11; do { v8[v7] ^= key[v4]; v9 = v4 + 1; result = -(v9 < 512); v4 = result & v9; ++v7; } while ( v7 < v3 ); return result; }

2.3.2.2. MISTY1

Pengembang Turla lebih suka menggunakan algoritma enkripsi yang kurang umum atau dimodifikasi di halaman belakang mereka:

- dalam Karbon dan Ular - CAST-128

- Gazer - implementasi RSA khusus

- di Mosquito - Blum Blum Shub sebagai generator angka acak untuk aliran byte XOR

- di rootkit Uroburos - versi modifikasi dari ThreeFish

Di Outlook backdoor, mereka mengimplementasikan MISTY1, algoritma enkripsi simetris yang dikembangkan oleh kriptografer Mitsubishi Electric pada 1995. Ini memiliki sifat-sifat berikut:

- simetris

- memiliki kunci 128-bit

- menggunakan dua tabel prakomputasi: s7 (128 byte) dan s9 (2048 byte)

- menggunakan tiga fungsi: FL, FO, FI

o FL melakukan beberapa operasi XOR antara penulisan byte dan tombol extended

o FO melakukan operasi XOR antara catatan dan kunci yang diperluas, dan juga menggunakan FI

o FI melakukan ekspansi nonlinear menggunakan s7 dan s9 - beroperasi dengan blok 64 bit

- melakukan delapan siklus (fungsi siklus - panggilan FO)

- menggunakan cipher Feistel

Gambar 18. MISTY1

Gambar 19. Delapan siklus untuk enkripsi blok

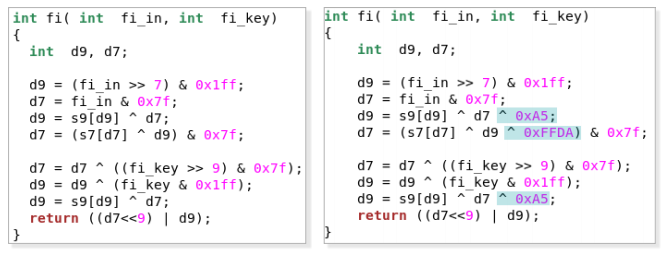

Pengembang Turla sedikit memodifikasi algoritme:

- menambahkan dua operasi XOR ke fungsi FI seperti yang ditunjukkan pada gambar di bawah ini

- Kunci 128-bit dihasilkan dari dua kunci 1024-bit yang dikodekan dan ditambah vektor inisialisasi 2048-bit

- mengubah tabel s7 dan s9. Ini mengganggu operasi semua alat yang mengenali algoritma kriptografi berdasarkan nilai s-table. Kedua tabel s dimodifikasi dan asli berisi nilai yang sama, mereka hanya dikocok

Gambar 20. Perbandingan fungsi FI (asli di kiri, pengembangan Turla di kanan)

2.3.3. Fungsi

Backdoor memiliki banyak fungsi, dari exfilting file hingga mengeksekusi perintah. Deskripsi berbagai fungsi ada pada tabel di bawah ini.

Untuk fungsi 0x29, pengembang Turla menyalin kode dari proyek Empire PSInject . Ini memungkinkan Anda untuk menjalankan kode PowerShell dalam file yang dapat dieksekusi khusus yang disebut PowerShell Runner tanpa memanggil powershell.exe . Keuntungan utama adalah bahwa malware masih dapat menjalankan perintah PowerShell bahkan jika file powershell.exe terkunci di komputer yang dikompromikan.

Setelah menganalisis pintu belakang, kami dapat membuat dokumen PDF yang dapat berhasil ditafsirkan oleh program jahat. Gambar berikut ini menunjukkan pelaksanaan MessageBox dan peluncuran kalkulator ( calc.exe ) setelah Outlook menerima email yang berisi PDF ini. Ini menunjukkan bahwa pintu belakang, mungkin dimaksudkan untuk menerima perintah dalam lampiran PDF, fungsional dan dapat dikontrol oleh siapa saja yang mengerti format kustom ini.

Gambar 21. Menjalankan perintah yang ditentukan dalam dokumen PDF

2.4. Fungsi tambahan

Selain kemampuan backdoor yang diterapkan sebagai plug-in untuk klien email, malware ini memiliki fungsi lain.

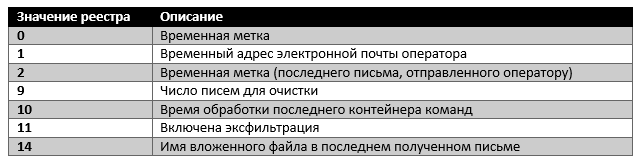

2.4.1. Sistem file virtual

Program jahat tidak menggunakan file konfigurasi apa pun, tetapi mendukung sistem file virtual kecil di HKCU\Software\Microsoft\Windows\CurrentVersion\Settings\ZonePolicy\ registri Windows HKCU\Software\Microsoft\Windows\CurrentVersion\Settings\ZonePolicy\ . Backdoor Turla lainnya, seperti Gazer , juga menyimpan sistem file virtual di registri Windows. Kami dapat menentukan beberapa nilai registri, seperti yang ditunjukkan pada tabel berikut.

2.4.2. Majalah

Seperti disebutkan sebelumnya, program menyimpan jurnal, yang secara teratur dikirim ke operator melalui email dalam dokumen PDF yang dibuat khusus. Ini disimpan dalam %appdata%/Microsoft/Windows/scawrdot.db dan dienkripsi menggunakan kunci XOR 512-byte yang dikodekan dengan keras. File log dihapus setelah setiap exfiltration ke operator. Dengan demikian, selama pemeriksaan forensik tidak mungkin untuk melihat semua tindakan masa lalu dari pintu belakang, hanya yang terakhir.

Log sangat informatif, mereka memungkinkan operator Turla untuk melacak tindakan backdoor. Gambar di bawah ini menunjukkan contoh log yang didekripsi.

Gambar 22. File log yang didekripsi

3. Kesimpulan

Laporan tersebut menunjukkan bahwa pengembang Turla memiliki cukup ide ketika mereka mengembangkan backdoors. Sejauh yang kami tahu, Turla adalah satu-satunya kelompok spionase cyber yang saat ini menggunakan pintu belakang yang sepenuhnya dikelola melalui email, atau lebih tepatnya, lampiran PDF.

Backdoor Turla bukan yang pertama menggunakan kotak surat asli korban untuk menerima perintah dan mengekstrak data. Namun, ini adalah pintu belakang pertama yang dipelajari menggunakan API standar (MAPI) untuk berinteraksi dengan Microsoft Outlook. Ini adalah peningkatan yang signifikan dibandingkan dengan versi sebelumnya yang kami pelajari , yang menggunakan Outlook Express. Sebaliknya, backdoor Turla baru berfungsi bahkan dengan versi Outlook terbaru.

, , , , Turla . , Uroburos, .

, Turla, , . , , . , - , .

, PDF-, Turla, , .

ESET Turla, .

GitHub .

4.1. Hash

8A7E2399A61EC025C15D06ECDD9B7B37D6245EC2 — Win32/Turla.N; (GMT) 2013-06-28 14:15:54

F992ABE8A67120667A01B88CD5BF11CA39D491A0 — Win32/Turla.AW; GMT 2014-12-03 20:50:08

CF943895684C6FF8D1E922A76B71A188CFB371D7 — Win32/Turla.R; GMT 2014-12-03 20:44:27

851DFFA6CD611DC70C9A0D5B487FF00BC3853F30 — Win32/Turla.DA; GMT 2016-09-15 08:14:47

4.2.

%appdata%/Microsoft/Windows/scawrdot.db

%appdata%/Microsoft/Windows/flobcsnd.dat

mapid.tlb

4.3.

HKCU\Software\Microsoft\Windows\CurrentVersion\Settings\ZonePolicy\

HKCU\Software\Classes\CLSID{49CBB1C7-97D1-485A-9EC1-A26065633066}

HKCU\Software\Classes\CLSID{84DA0A92-25E0-11D3-B9F7-00C04F4C8F5D}