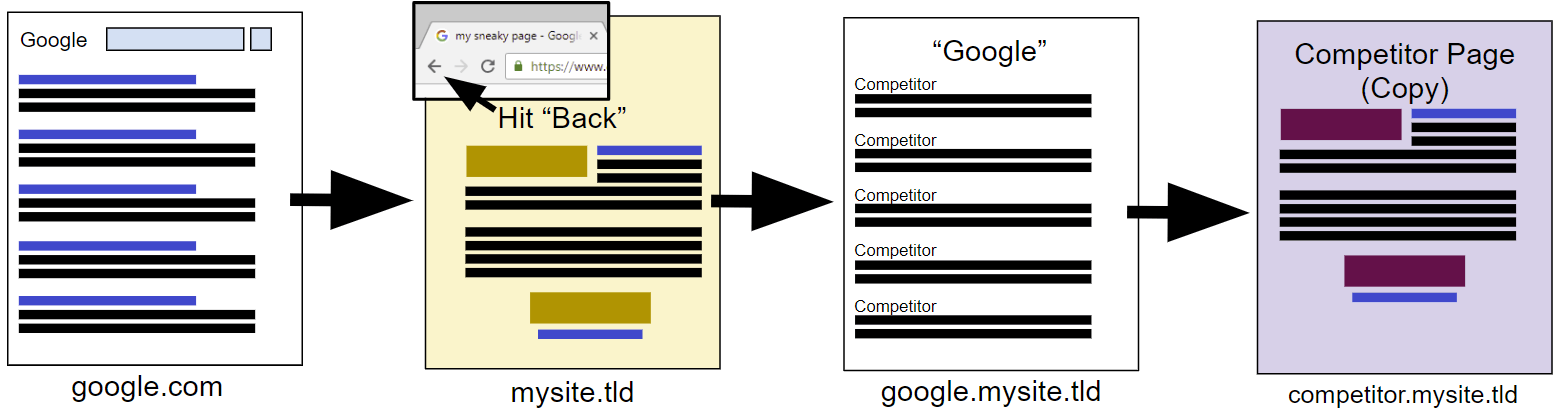

Skrip sederhana mengubah perilaku tombol Kembali di peramban dan menggantikan hasil pencarian asli, mengarahkan pengguna ke salinan situs pesaing yang dikendalikan oleh peretas

Skrip sederhana mengubah perilaku tombol Kembali di peramban dan menggantikan hasil pencarian asli, mengarahkan pengguna ke salinan situs pesaing yang dikendalikan oleh peretasPola umum: buka halaman pencarian Google dan klik pada hasil yang berbeda dalam pencarian untuk informasi yang Anda butuhkan. Anda dapat membuka lusinan tab individual atau pergi ke setiap situs secara bergantian, lalu kembali ke hasil pencarian (tombol

Kembali di browser). Spesialis optimisasi mesin pencari Dan Petrovich dari perusahaan Australia Dejan Marketing telah

menemukan cara untuk mengeksploitasi pola ini untuk keuntungannya sendiri dan mendapatkan statistik ekstensif tentang kunjungan ke situs pesaing, yang membuat mereka kehilangan lalu lintas.

Diagram ditunjukkan pada ilustrasi di atas. Mencegah lalu lintas pesaing, spesialis mendapatkan kesempatan:

- menghasilkan peta panas dari situs orang lain (klik, transisi, kedalaman gulir)

- merekam sesi nyata (gerakan mouse, penekanan keyboard)

- menerima semua teks dari formulir yang sudah diisi, termasuk formulir untuk memesan barang

Tentu saja, Dan Petrovich tidak melakukan apa pun di atas, karena ini jelas merupakan pelanggaran hukum. Sangat mungkin bahwa cara alternatif untuk mempelajari situs pesaing akan menjadi pelanggaran hukum, tanpa memalsukan hasil pencarian, dan menggunakan kloning biasa dari situs orang lain, dan membeli lalu lintas melalui media sosial, dll.

Bug di browser masih belum ditutup, jadi penyerang lain juga dapat menggunakan metode ini: Kode JavaScript untuk mengeksploitasi kerentanan diterbitkan dalam domain publik. Sebenarnya, skrip seperti itu mudah untuk menulis sendiri, mengetahui fungsionalitas metode

history.pushState() untuk mengubah riwayat peramban dengan mempertimbangkan pengarah.

Dan Petrovich menarik perhatian pada fakta bahwa ia pertama kali menggunakan trik ini

pada November 2012 . Kemudian, alih-alih menutup kerentanan, Google secara manual

menurunkan halamannya di hasil pencarian (halaman dari mana diarahkan ke hasil pencarian palsu dengan mengklik tombol

Kembali ). Sekarang dia telah menunjukkan kembali metode ini, Google telah melakukan lebih keras. Tanpa pemberitahuan di Search Console,

situsnya telah dihapus dari seluruh indeks pencarian .

Peretas mengakui bahwa dalam komunitas keamanan informasi, merupakan kebiasaan untuk menangani kerentanan yang ditemukan secara berbeda. Mereka pertama kali dilaporkan kepada pengembang dan sedang menunggu perbaikan bug, dan hanya setelah fakta mereka diberitahu tentang hal itu. Pentester profesional

menjelaskan secara rinci kepada penulis bagaimana ia seharusnya menunjukkan kerentanan ini dengan cara yang aman. Tetapi Petrovich bertindak berbeda - ia menunjukkan skema di situs nyata dan segera memberi tahu semua orang. Selain itu, ada keraguan besar tentang legalitas peretasan tersebut bahkan tanpa pengawasan nyata dari pengguna, yaitu, legalitas membuat salinan palsu dari situs orang lain dan mengarahkan pengguna di sana. Namun selama bertahun-tahun, tidak ada pesaing yang mengajukan tuntutan hukum, seperti Google (yang juga dipengaruhi oleh hasil pencarian palsu). Ini adalah phishing lengkap, meskipun untuk tujuan demonstrasi dan tanpa maksud jahat. Artinya, etika tindakan spesialis SEO dipertanyakan.

Tetapi faktanya tetap: selama bertahun-tahun, tombol

Kembali di browser masih rentan terhadap manipulasi. Menurut Petrovich, situs lain juga menggunakan teknik ini untuk melacak pengunjung di situs pesaing. Dia percaya bahwa Google seharusnya tidak mengecualikan situsnya dari indeks pencarian, tetapi harus mengambil sejumlah langkah agar trik lama ini berhenti bekerja:

- Hilangkan kemampuan untuk memanipulasi tombol Kembali di Chrome.

- Otomatis lebih rendah dalam penerbitan situs yang menggunakan trik ini (dan tidak secara manual baik-baik saja secara pribadi). Saat ini, Google tidak melihat skrip ini: Eksperimen Petrovich tidak diperhatikan selama lima tahun dan situsnya berperingkat tinggi dalam hasil pencarian.

- Tandai halaman dengan

history.pushState() dan spoofing hasil pencarian sebagai "berbahaya".

Sertifikat SSL dengan

sertifikat khusus organisasi (OV) dan verifikasi tingkat lanjut (EV) melindungi sebagian dari phishing tersebut, tetapi ini masih bukan obat mujarab untuk kecerobohan pengguna.

Eksperimen Dan Petrovich menunjukkan bahwa sekarang sekitar 50% pengguna tidak menemukan sesuatu yang mencurigakan ketika mereka diarahkan ke hasil pencarian palsu, dan kemudian ke salinan situs lain di domain lokal. Banyak pengguna tidak memeriksa siapa yang memiliki sertifikat dan tidak membaca URL - mereka hanya senang bahwa browser memiliki ikon koneksi aman, meskipun dikeluarkan untuk domain orang lain. Penyerang telah lama menemukan bahwa

ikon koneksi aman meningkatkan kepercayaan pada situs phishing .

Sejumlah langkah dapat diambil untuk menyelesaikan masalah ini, misalnya:

- Wajibkan konfirmasi pengguna untuk menerapkan metode

history.pushState dan History#replaceState . - Sorot bagian terpenting dari URL di bilah alamat Chrome, seperti halnya Firefox.

- Jangan tandai situs HTTPS sebagai "aman" karena menyesatkan pengguna dan memberikan rasa aman yang salah.

- Ubah ikon tombol Kembali jika mengarah ke alamat yang berbeda dari halaman sebelumnya.