Buku Neal Stevenson Cryptonomicon, tentang yang kami punya

posting blog, menjelaskan berbagai jenis kebocoran informasi melalui saluran pihak ketiga. Ada yang praktis, seperti intersepsi

van Eyck , dan murni teoretis, untuk kata merah: melacak pergerakan seseorang di sepanjang pantai di sisi lain samudera, membangun peta kota dengan cara penduduknya mengatasi curbstone di persimpangan (sekarang ini dapat diimplementasikan dengan akselerometer, hanya trotoar) menebang

dan mengganti nama di mana-mana

trotoar ). Namun, mencegat Van Eyck juga merupakan hal yang sulit - merekonstruksi gambar di layar menggunakan radiasi elektromagnetik monitor tidak mudah, terutama jika Anda tidak menyederhanakan kehidupan penyerang dan tidak mencetak huruf besar dalam kata.

21 Agustus, para ilmuwan dari universitas di Amerika Serikat dan Israel menerbitkan sebuah karya yang mengimplementasikan ide serupa: bagaimana merekonstruksi gambar dengan melacak radiasi monitor. Hanya sebagai saluran samping kebocoran data mereka menggunakan suara yang cukup mudah digunakan. Ini mungkin juga terjadi pada Anda: jika Anda meletakkan kabel secara tidak akurat atau Anda mendapatkan kombinasi monitor dan speaker yang gagal - dan Anda mulai mendengar derit yang tidak enak, yang juga berubah tergantung pada arah menggulirkan teks dengan mouse. Karya ini dikhususkan untuk analisis radiasi suara tersebut. Para ilmuwan berhasil "melihat" teks besar pada sistem yang diserang, mengidentifikasi situs yang mereka kunjungi, dan bahkan mengintip kata sandi yang diketik pada keyboard di layar.

Mempertimbangkan penemuan lain di bidang serangan pada saluran samping, mungkin kita dengan percaya diri pindah ke saat ketika bidang penelitian ini akan berubah tidak hanya qdɐɓǝvɐʞ, tetapi juga semua ide kita tentang privasi digital.

Sumber tulisan hari ini:

berita dalam bahasa Rusia,

deskripsi terperinci

dalam kata-kata manusia dalam bahasa Inggris, dan

karya penelitian asli.

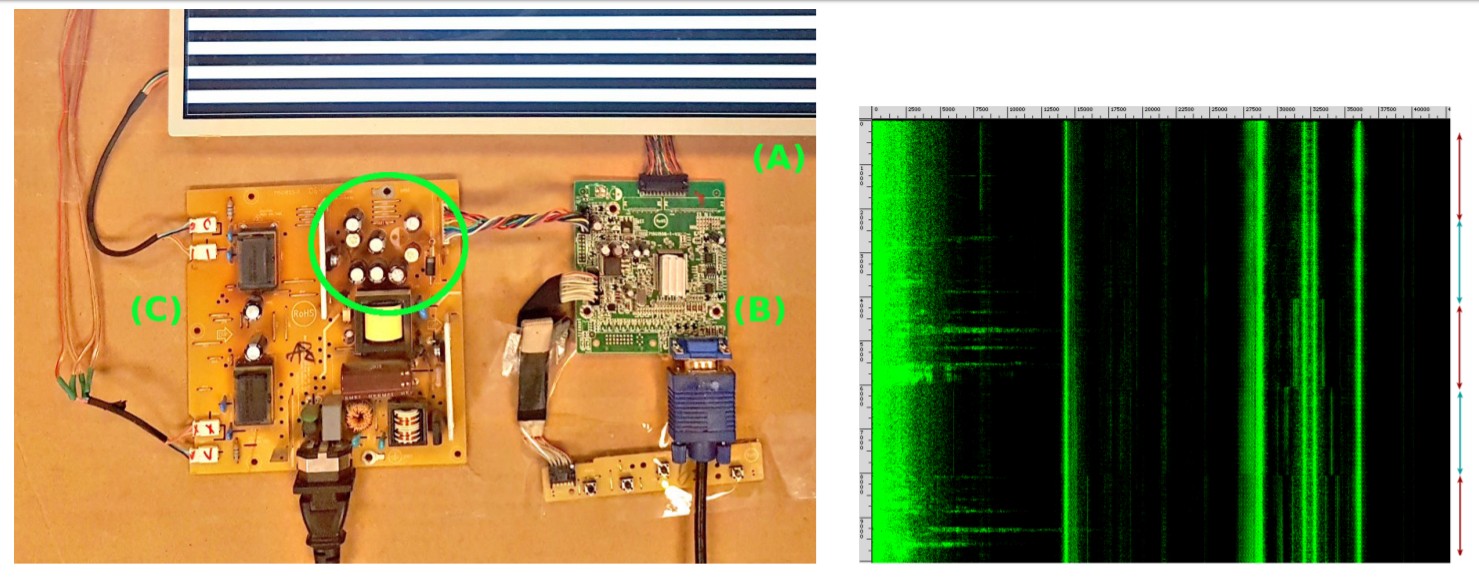

Awalnya, para peneliti ingin menentukan apakah ada beberapa jenis suara knalpot dari monitor dalam situasi paling sederhana untuk kebocoran, ketika garis-garis hitam dan putih ditampilkan di layar. Instalasi untuk "mendengarkan" tampak seperti ini:

Mikrofon dan preamplifier berkualitas sangat tinggi digunakan, tetapi kartu suara konvensional digunakan untuk menangkap sinyal.

Di sini Anda dapat melihat bagaimana garis-garis pada monitor menghasilkan pola yang jelas, baik di wilayah ultrasound dan dalam rentang yang terdengar. Gambar di sebelah kiri adalah bahwa para peneliti memeriksa bahwa mereka berurusan dengan suara, dan bukan dengan radiasi elektromagnetik, yang secara tidak sengaja dikenakan pada kabel, pada laptop atau pada preamplifier. Semuanya dalam tradisi kapten terbaik: jika Anda menutup mikrofon dengan kain, suara menghilang. Berbagai monitor telah dicoba - dari produk yang paling segar hingga yang berusia 16 tahun, dengan berbagai jenis lampu latar. Dengan satu atau lain cara, "suara" itu diterbitkan, yang tersisa hanyalah mengekstraksi beberapa makna dari polusi suara ini.

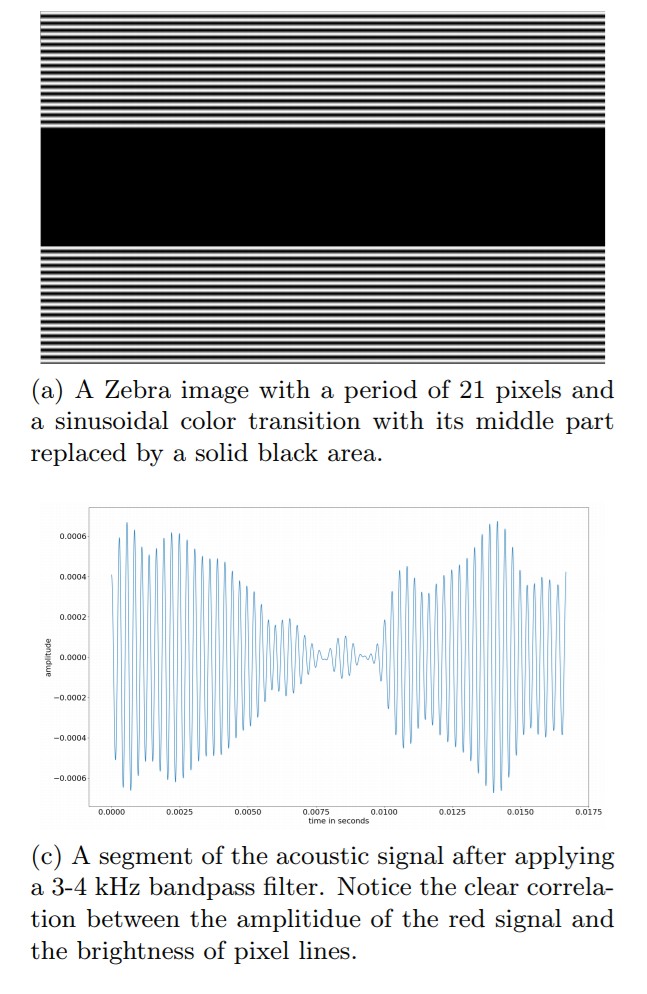

Oh ya, pada awalnya akan menyenangkan untuk mengidentifikasi, dan siapa, yang sebenarnya, membuat kebisingan. Untuk melakukan ini, salah satu monitor dibongkar dan dapat melokalisasi sumber: ternyata, catu daya. Frekuensi radiasi bervariasi tergantung pada ukuran gambar, ukuran elemen individu (awalnya mencoba menggambar papan catur) dan kecepatan refresh frame. Kemudian mereka mulai mengubah gambar, memasukkan, misalnya, persegi panjang hitam di antara garis-garis hitam dan putih. Oleh karena itu, amplitudo sinyal menurun di mana monitor tidak perlu menampilkan apa pun di layar.

Pada tahap ini, para ilmuwan menghadapi banyak kesulitan, dimulai dengan tingkat penyegaran bingkai "mengambang", yang, meskipun sedikit, berbeda dari referensi 60 hertz. Kesulitan-kesulitan itu diatasi secara heroik. Selain itu, ternyata tidak perlu menggunakan mikrofon berkualitas tinggi untuk merekam radiasi. Cukup berbaring di bawah layar ponsel. Atau webcam dengan mikrofon, yang biasanya dipencet ke tampilan. Atau bahkan pembicara pintar terdekat dari Google atau Amazon. Dalam semua kasus, sinyal yang diperlukan untuk analisis dipertahankan.

Tetapi untuk analisis data, algoritma pembelajaran mesin digunakan, lebih tepatnya jaringan saraf convolutional. Untuk pelatihan, kami menggunakan kombinasi tangkapan layar layar dan rekaman suara setengah detik yang dibuat dalam interval waktu yang sesuai. Sebagai hasilnya:

- Hampir dijamin (dengan probabilitas hingga 100%) ternyata mencegat kata sandi yang dimasukkan menggunakan keyboard di layar.

- Dengan probabilitas tinggi (88-98%), adalah mungkin untuk mengenali teks yang ditampilkan pada monitor.

- Dengan akurasi tinggi (dari 90,9%), adalah mungkin untuk mengidentifikasi situs web yang ditampilkan, salah satu dari 97 dari daftar yang paling sering dikunjungi.

Dan sekarang teksnya dicetak kecil. Semua eksperimen dengan satu atau lain cara memiliki keterbatasan. Misalnya, kata sandi yang dimasukkan pada keyboard di layar hanya terdiri dari huruf-huruf alfabet bahasa Inggris. Teks yang dikenali dengan probabilitas tinggi - ini adalah huruf dengan tinggi 175 piksel. Yang paling penting: untuk melakukan serangan ini, disarankan untuk mencuri monitor di malam hari, melatih jaringan saraf di atasnya, dan kemudian mengembalikannya kembali sehingga tidak ada yang memperhatikan. Faktanya adalah bahwa keakuratan identifikasi data turun tajam bahkan ketika mengganti monitor dengan model tetangga di jajaran produsen yang sama.

Tetapi ini adalah karya penelitian, penulis tidak perlu benar-benar mengikuti seseorang, yang utama adalah menunjukkan kesempatan. Dan jika Anda mulai membuat asumsi yang tidak masuk akal (misalnya, bahwa seseorang sekarang akan mengembangkan topik ini menjadi aplikasi praktis), situasinya berubah, ahem, menarik. Jika Anda adalah orang yang sangat penting sehingga mereka dapat menguping Anda melalui mikrofon yang sama, ternyata mereka dapat memata-matai. Selain itu, bahkan tidak perlu untuk melampirkan bug: smartphone "siap" korban akan menangkap data audio yang diperlukan. Dengan probabilitas tinggi, sesuatu yang menarik akan dicuri dari tampilan Anda selama panggilan konferensi di Skype. Dan rekaman suara Anda yang tersedia dapat dianalisis secara ex-post untuk isi layar terdekat.

Metode perlindungan apa yang disarankan? Mengisolasi komponen "terdengar" dari monitor dengan

bantal , menyebabkan kebisingan tambahan yang membingungkan algoritme, menyolder catu daya sehingga hanya sedikit mengeluarkan suara. Gunakan font khusus, tahan terhadap analisis tidak langsung pada akhirnya! Daftar metode pertahanan berdasarkan tingkat paranoid mendekati karakteristik serangan itu sendiri. Katakanlah yang tradisional: sejauh ini lebih merupakan teori daripada praktik. Seperti serangan pada saluran pihak ketiga melalui

jaringan . Seperti

Spectre secara umum.

Ada kemungkinan bahwa seiring waktu semua pencapaian kecil ilmu pengetahuan dan teknologi ini akan mendapatkan massa kritis dan secara radikal mengubah dunia kita, menggeser paradigma dan meledakkan (seolah-olah tidak secara harfiah) Internet. Atau mereka tidak akan berubah dan tidak akan meledak, tetap eksperimen murni teknis. Kami masih mengamati.

Penafian: Pendapat yang diungkapkan dalam intisari ini mungkin tidak selalu bertepatan dengan posisi resmi Kaspersky Lab. Para editor yang terhormat umumnya merekomendasikan untuk memperlakukan setiap pendapat dengan skeptis yang sehat.