Tentang apa penelitian ini?Tautan ke bagian lain dari penelitian ini Artikel ini melengkapi serangkaian publikasi yang ditujukan untuk memastikan keamanan informasi pembayaran tanpa uang tunai bank. Di sini kita melihat model ancaman khas yang dirujuk dalam

model dasar :

PERINGATAN BESAR !!! Dear Khabrovites, ini bukan pos hiburan.

Tersembunyi di bawah 40+ halaman bahan yang dipotong dirancang untuk membantu orang yang berspesialisasi dalam perbankan atau memastikan keamanan informasi dalam pekerjaan atau studi . Bahan-bahan ini adalah produk akhir dari penelitian ini dan ditulis dalam nada resmi yang kering. Pada dasarnya, ini kosong untuk dokumen internal tentang keamanan informasi.

Yah, yang tradisional adalah "penggunaan informasi dari artikel untuk tujuan ilegal dapat dihukum oleh hukum . " Bacaan yang produktif!

Informasi untuk pembaca yang akrab dengan penelitian ini, dimulai dengan publikasi ini.

Tentang apa penelitian ini?

Anda membaca panduan untuk spesialis yang bertanggung jawab untuk memastikan keamanan informasi pembayaran di bank.

Logika presentasi

Pada awalnya, bagian 1 dan bagian 2 menggambarkan objek perlindungan. Kemudian, di bagian 3, kami menjelaskan cara membangun sistem keamanan, dan membahas perlunya model ancaman. Bagian 4 membahas model ancaman yang ada dan bagaimana mereka terbentuk. Bagian 5 dan bagian 6 memberikan analisis serangan nyata. Bagian 7 dan bagian 8 berisi deskripsi model ancaman, yang dibuat dengan mempertimbangkan informasi akun dari semua bagian sebelumnya.

MODEL ANCAMAN KHAS. SAMBUNGAN JARINGAN

Objek perlindungan yang menerapkan model ancaman (ruang lingkup)

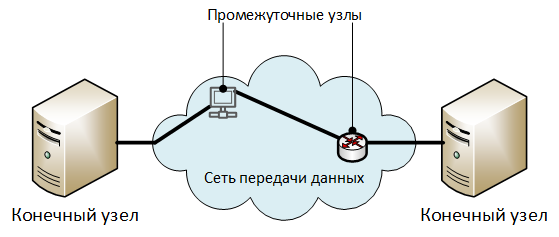

Objek perlindungan adalah data yang dikirimkan melalui koneksi jaringan yang beroperasi di jaringan data yang dibangun atas dasar tumpukan TCP / IP.

Arsitektur

Deskripsi elemen arsitektur:

- “End nodes” - node yang bertukar informasi yang dilindungi.

- "Intermediate nodes" - elemen jaringan transmisi data: router, switch, akses server, proxy server, dan peralatan lainnya - melalui mana lalu lintas koneksi jaringan ditransmisikan. Secara umum, koneksi jaringan dapat berfungsi tanpa node perantara (langsung antara node akhir).

Ancaman Keamanan Tingkat Atas

DekomposisiU1. Pengenalan data yang ditransmisikan secara tidak sah.

U2. Modifikasi data yang dikirim secara tidak sah.

U3. Pelanggaran kepengarangan data yang dikirimkan.

U1. Pengenalan data yang ditransmisikan secara tidak sah

DekomposisiU1.1. <...> dilakukan pada titik akhir atau menengah:

U1.1.1. <...> dengan membaca data saat berada di perangkat penyimpanan node:

U1.1.1.1. <...> dalam RAM.

Penjelasan untuk U1.1.1.1.Misalnya, selama pemrosesan data oleh tumpukan jaringan sebuah node.

U1.1.1.2. <...> dalam memori non-volatile.

Penjelasan untuk U1.1.1.2.Misalnya, ketika menyimpan data yang dikirimkan dalam cache, file sementara atau bertukar file.

U1.2. <...> dilakukan pada simpul pihak ketiga dari jaringan data:

U1.2.1. <...> dengan metode menangkap semua paket yang tiba di antarmuka jaringan node:

Penjelasan untuk U1.2.1.Semua paket ditangkap dengan meletakkan kartu jaringan dalam mode tidak dapat dipahami (mode promiscuous untuk adaptor kabel atau mode monitor untuk adaptor wi-fi).

U1.2.2. <...> dengan melakukan serangan seperti "man in the middle (MiTM)", tetapi tanpa memodifikasi data yang dikirimkan (tidak termasuk data layanan dari protokol jaringan).

U1.2.2.1. Link:

“Model ancaman yang khas. Koneksi jaringan. U2. Modifikasi data yang dikirim secara tidak sah .

"U1.3. <...>, dilakukan karena kebocoran informasi melalui saluran teknis (TKUI) dari simpul fisik atau jalur komunikasi.

U1.4. <...>, dilakukan untuk pemasangan pada terminal atau node perantara sarana teknis khusus (STS), yang dimaksudkan untuk pembacaan informasi secara rahasia.

U2. Modifikasi data yang dikirim secara tidak sah

DekomposisiU2.1. <...> dilakukan pada titik akhir atau menengah:

U2.1.1. <...> dengan membaca dan membuat perubahan pada data saat berada di perangkat penyimpanan node:

U2.1.1.1. <...> dalam RAM:

U2.1.1.2. <...> dalam memori non-volatile:

U2.2. <...> dilakukan pada simpul pihak ketiga dari jaringan data:

U2.2.1. <...> dengan melakukan serangan seperti "man in the middle (MiTM)" dan mengarahkan lalu lintas ke situs penyusup:

U2.2.1.1. Koneksi fisik dari peralatan penyusup ke terputusnya koneksi jaringan.

U2.2.1.2. Implementasi serangan pada protokol jaringan:

U2.2.1.2.1. <...> manajemen jaringan area lokal virtual (VLAN):

U2.2.1.2.1.1.

VLAN hopping .

U2.2.1.2.1.2. Modifikasi pengaturan VLAN tanpa izin pada sakelar atau router.

U2.2.1.2.2. <...> perutean lalu lintas:

U2.2.1.2.2.1. Modifikasi yang tidak sah dari tabel routing router statis.

U2.2.1.2.2.2. Pengumuman oleh penipu rute palsu melalui protokol routing dinamis.

U2.2.1.2.3. <...> konfigurasi otomatis:

U2.2.1.2.3.1.

DHCP Rogue .

U2.2.1.2.3.2.

Rogue WPAD .

U2.2.1.2.4. <...> menangani dan resolusi nama:

U2.2.1.2.4.1.

Spoofing ARP .

U2.2.1.2.4.2.

Spoofing DNS .

U2.2.1.2.4.3. Membuat perubahan yang tidak sah pada file nama host lokal (host, lmhosts, dll.)

U3. Pelanggaran hak cipta atas data yang dikirimkan

DekomposisiU3.1. Netralisasi mekanisme untuk menentukan kepengarangan informasi dengan menunjukkan informasi palsu tentang penulis atau sumber data:

U3.1.1. Perubahan informasi tentang penulis yang terkandung dalam informasi yang dikirimkan.

U3.1.1.1. Netralisasi perlindungan kriptografi integritas dan kepengarangan data yang dikirimkan:

U3.1.1.1.1. Link:

“Model ancaman yang khas. Sistem keamanan informasi kriptografis.

U4. Pembuatan tanda tangan elektronik dari penanda tangan yang sah berdasarkan data palsu .

"U3.1.1.2. Netralisasi perlindungan kepengarangan data yang dikirim dilaksanakan menggunakan kode konfirmasi satu kali:

U3.1.1.2.1.

Swap SIM .

U3.1.2. Perubahan informasi tentang sumber informasi yang dikirim:

U3.1.2.1.

IP spoofing .

U3.1.2.2.

Spoofing MAC .

MODEL ANCAMAN KHAS. SISTEM INFORMASI MEMBANGUN DASAR ARSITEKTUR SERVER KLIEN

Objek perlindungan yang menerapkan model ancaman (ruang lingkup)

Objek perlindungan adalah sistem informasi yang dibangun berdasarkan arsitektur client-server.

Arsitektur

Deskripsi elemen arsitektur:

- "Klien" - perangkat tempat bagian klien dari sistem informasi beroperasi.

- "Server" - perangkat tempat server menjalankan sistem informasi.

- "Gudang Data" adalah bagian dari infrastruktur server sistem informasi yang dirancang untuk menyimpan data yang diproses oleh sistem informasi.

- "Network Connection" - saluran untuk bertukar informasi antara Klien dan Server, melewati jaringan transmisi data. Penjelasan lebih rinci tentang model elemen diberikan dalam “Model Ancaman Khas. Koneksi Jaringan . "

KeterbatasanSaat memodelkan suatu objek, batasan berikut ini dibuat:

- Pengguna berinteraksi dengan sistem informasi dalam interval waktu yang terbatas, yang disebut sesi kerja.

- Di awal setiap sesi kerja, pengguna diidentifikasi, dikonfirmasi, dan disahkan.

- Semua informasi yang dilindungi disimpan di sisi server dari sistem informasi.

Ancaman Keamanan Tingkat Atas

DekomposisiU1. Penyusup melakukan tindakan tidak sah atas nama pengguna yang sah.

U2. Modifikasi informasi yang dilindungi tanpa izin selama pemrosesan oleh bagian server dari sistem informasi.

U1. Melakukan tindakan tidak sah oleh penjahat atas nama pengguna yang sah

PenjelasanBiasanya, dalam sistem informasi, tindakan dikaitkan dengan pengguna yang melakukannya menggunakan:

- log operasi sistem (log).

- atribut khusus objek data yang berisi informasi tentang pengguna yang membuat atau mengubahnya.

Sehubungan dengan sesi kerja, ancaman ini dapat diuraikan menjadi:

- <...> dilakukan sebagai bagian dari sesi kerja pengguna.

- <...> dilakukan di luar sesi kerja pengguna.

Sesi pengguna dapat dimulai:

- Oleh pengguna.

- Penyusup.

Pada tahap ini, dekomposisi perantara ancaman ini akan terlihat seperti ini:

U1.1. Tindakan yang tidak sah dilakukan sebagai bagian dari sesi pengguna:

U1.1.1. <...> dipasang oleh pengguna yang diserang.

U1.1.2. <...> dipasang oleh penyerang.

U1.2. Tindakan yang tidak sah dilakukan di luar sesi pengguna.

Dari sudut pandang objek infrastruktur informasi yang mungkin dipengaruhi oleh penyerang, dekomposisi ancaman menengah akan terlihat seperti ini:

| Item | Dekomposisi ancaman |

|---|

| U1.1.1. | U1.1.2. | U1.2. |

| Pelanggan | U1.1.1.1. | U1.1.2.1. | |

| Koneksi jaringan | U1.1.1.2. | | |

| Server | | | U1.2.1. |

DekomposisiU1.1. Tindakan yang tidak sah dilakukan sebagai bagian dari sesi pengguna:

U1.1.1. <...> dipasang oleh pengguna yang diserang:

U1.1.1.1. Penyerang bertindak independen dari Klien:

U1.1.1.1.1 Penyerang menggunakan cara akses reguler ke sistem informasi:

U1.1.1.1.1.1.1. Penyerang menggunakan I / O fisik Klien (keyboard, mouse, monitor, atau layar sentuh perangkat seluler):

U1.1.1.1.1.1.1.1.1. Penyerang bertindak dalam periode waktu saat sesi aktif, fasilitas I / O tersedia, dan pengguna tidak ada di tempat.

U1.1.1.1.1.2. Penyerang menggunakan alat administrasi jarak jauh (standar atau disediakan oleh kode berbahaya) untuk mengelola Klien:

U1.1.1.1.1.2.1. Penyerang bertindak dalam periode waktu saat sesi aktif, fasilitas I / O tersedia, dan pengguna tidak ada di tempat.

U1.1.1.1.1.2.2. Penyerang menggunakan alat administrasi jarak jauh, yang operasinya tidak terlihat oleh pengguna yang diserang.

U1.1.1.2. Penyerang mengganti data dalam koneksi jaringan antara Klien dan Server, memodifikasi mereka sehingga mereka dianggap sebagai tindakan pengguna yang sah:

U1.1.1.2.1. Link:

“Model ancaman yang khas. Koneksi jaringan. U2. Modifikasi data yang dikirim secara tidak sah .

"U1.1.1.3. Penyerang memaksa pengguna untuk melakukan tindakan yang ditunjukkan oleh mereka menggunakan metode rekayasa sosial.

U1.1.2 <...> didirikan oleh penyerang:

U1.1.2.1. Penyerang bertindak dari Klien (

I ):

U1.1.2.1.1. Penyerang menetralisir sistem kontrol akses sistem informasi:

U1.1.2.1.1.1. Link:

“Model ancaman yang khas. Sistem kontrol akses. U1. Pembentukan sesi kerja tanpa izin atas nama pengguna yang sah .

"U1.1.2.1.2. Penyerang menggunakan alat akses sistem informasi standar

U1.1.2.2. Penyerang bertindak dari node lain dari jaringan data dari mana Anda dapat membuat koneksi jaringan dengan Server (

I ):

U1.1.2.2.1. Penyerang menetralisir sistem kontrol akses sistem informasi:

U1.1.2.2.1.1. Link:

“Model ancaman yang khas. Sistem kontrol akses. U1. Pembentukan sesi kerja tanpa izin atas nama pengguna yang sah .

"U1.1.2.2.2. Penyerang menggunakan alat akses sistem informasi yang tidak normal.

Penjelasan 1.1.1.2.2.2.Penyerang dapat menginstal klien reguler dari sistem informasi pada simpul pihak ketiga atau mereka dapat menggunakan perangkat lunak abnormal yang mengimplementasikan protokol pertukaran standar antara Klien dan Server.

U1.2 Tindakan yang tidak sah dilakukan di luar sesi pengguna.

D1.2.1 Penyerang melakukan tindakan yang tidak sah, dan kemudian membuat perubahan yang tidak sah pada log operasi sistem informasi atau atribut khusus dari objek data, menunjukkan bahwa tindakan yang dilakukan oleh mereka dilakukan oleh pengguna yang sah.

U2. Modifikasi informasi yang dilindungi tanpa izin selama pemrosesan oleh bagian server dari sistem informasi

DekomposisiU2.1. Penyerang memodifikasi informasi yang dilindungi menggunakan alat standar dari sistem informasi dan melaksanakannya atas nama pengguna yang sah.

U2.1.1. Link:

“Model ancaman yang khas. Sistem informasi yang dibangun berdasarkan arsitektur client-server. U1. Melakukan tindakan tidak sah oleh penjahat atas nama pengguna yang sah .

"U2.2. Penyerang memodifikasi informasi yang dilindungi dengan menggunakan mekanisme akses data yang tidak disediakan oleh mode fungsi reguler dari sistem informasi.

U2.2.1. Penyerang memodifikasi file yang berisi informasi yang dilindungi:

U2.2.1.1. <...> menggunakan mekanisme penanganan file yang disediakan oleh sistem operasi.

U2.2.1.2. <...> dengan memprovokasi pemulihan file dari cadangan yang dimodifikasi tanpa izin.

U2.2.2. Penyerang memodifikasi informasi yang dilindungi yang disimpan dalam database (

I ):

U2.2.2.1. Penyerang menetralkan sistem kontrol akses DBMS:

U2.2.2.1.1. Link:

“Model ancaman yang khas. Sistem kontrol akses. U1. Pembentukan sesi kerja tanpa izin atas nama pengguna yang sah .

"U2.2.2.2. Penyerang memodifikasi informasi menggunakan antarmuka DBMS standar untuk mengakses data.

U2.3. Penyerang memodifikasi informasi yang dilindungi oleh modifikasi yang tidak sah dari algoritma perangkat lunak pemrosesan.

U2.3.1. Modifikasi dilakukan pada kode sumber perangkat lunak.

U2.3.1. Modifikasi dilakukan pada kode mesin perangkat lunak.

U2.4. Penyerang memodifikasi informasi yang dilindungi dengan mengeksploitasi kerentanan dalam perangkat lunak sistem informasi.

U2.5. Penyerang memodifikasi informasi yang dilindungi selama transfernya antara komponen-komponen bagian server dari sistem informasi (misalnya, server database dan server aplikasi):

U2.5.1. Link:

“Model ancaman yang khas. Koneksi jaringan. U2. Modifikasi data yang dikirim secara tidak sah .

"

MODEL ANCAMAN KHAS. SISTEM PEMBATASAN AKSES

Objek perlindungan yang menerapkan model ancaman (ruang lingkup)

Objek perlindungan yang menerapkan model ancaman ini sesuai dengan objek perlindungan model ancaman: “Model ancaman khas. Sistem informasi berdasarkan arsitektur client-server. "

Di bawah sistem pembatasan akses pengguna dalam model ancaman ini berarti komponen sistem informasi yang mengimplementasikan fungsi-fungsi:

- Identifikasi pengguna.

- Otentikasi Pengguna.

- Otorisasi pengguna.

- Mencatat tindakan pengguna.

Ancaman Keamanan Tingkat Atas

DekomposisiU1. Pembentukan sesi kerja tanpa izin atas nama pengguna yang sah.

U2. Peningkatan hak pengguna yang tidak sah dalam sistem informasi.

U1. Pembentukan sesi kerja tanpa izin atas nama pengguna yang sah

PenjelasanDekomposisi ancaman ini dalam kasus umum akan tergantung pada jenis identifikasi pengguna dan sistem otentikasi yang digunakan.

Dalam model ini, hanya sistem identifikasi dan otentikasi pengguna yang menggunakan login teks dan kata sandi yang akan dipertimbangkan. Pada saat yang sama, kami menganggap bahwa login pengguna adalah informasi yang diketahui publik diketahui oleh penyerang.

DekomposisiU1.1. <...> karena kredensial yang dikompromikan:

U1.1.1. Penyerang membahayakan kredensial pengguna selama penyimpanan.

Penjelasan 1.1.1.1.Misalnya, kredensial dapat ditulis pada stiker yang dilekatkan ke monitor.

U1.1.2. Pengguna secara tidak sengaja atau dengan niat jahat mentransfer rincian akses ke penyerang.

U1.1.2.1. Pengguna mengucapkan kredensial dengan keras saat masuk.

U1.1.2.2. Pengguna dengan sengaja memberikan kredensial:

U1.1.2.2.1. <...> kepada kolega.

Penjelasan U1.1.2.2.1.Misalnya, agar mereka bisa menggantinya dengan masa sakit.

U1.1.2.2.2. <...> rekanan pemberi kerja yang melakukan pekerjaan pada fasilitas infrastruktur informasi.

U1.1.2.2.3. <...> ke pihak ketiga.

Penjelasan 1.1.1.2.2.3.Satu, tetapi bukan satu-satunya pilihan untuk menerapkan ancaman ini adalah penggunaan metode rekayasa sosial oleh penyerang.

U1.1.3. Penyerang mengambil kredensial dengan kekerasan:

U1.1.3.1. <...> menggunakan mekanisme akses standar.

U1.1.3.2. <...> dengan kode yang dicegat sebelumnya (misalnya, hash kata sandi) untuk menyimpan kredensial.

U1.1.4.

Penyerang menggunakan kode jahat untuk mencegat kredensial pengguna.U1.1.5. Penyerang mengekstraksi kredensial dari koneksi jaringan antara Klien dan Server:U1.1.5.1. Link: “Model ancaman yang khas. Koneksi jaringan. U1. Pengenalan data yang ditransmisikan secara tidak sah . ”U1.1.6. Penyerang mengekstraksi kredensial dari catatan sistem pemantauan kerja:U1.1.6.1. <...> sistem pengawasan video (jika selama operasi penekanan tombol pada keyboard direkam).U1.1.6.2. <...> sistem untuk memantau tindakan karyawan di komputerPenjelasan U1.1.6.2.Contoh dari sistem tersebut adalah StuffCop .U1.1.7. Penyerang mengkompromikan kredensial pengguna karena kelemahan dalam proses mentransfernya.Penjelasan U1.1.7.Misalnya, mengirim kata sandi dalam teks yang jelas melalui email.U1.1.8. Penyerang mempelajari kredensial dengan memonitor sesi pengguna menggunakan sistem administrasi jarak jauh.U1.1.9. Penyerang mengekstraksi kredensial sebagai hasil kebocoran mereka melalui saluran teknis (TKUI):1.1.9.1. Penyerang memata-matai cara pengguna memasukkan kredensial dari keyboard:U1.1.9.1.1 Penyerang berada di dekat pengguna dan melihat masuknya kredensial dengan mata mereka sendiri.Penjelasan U1.1.9.1.1Kasus-kasus seperti itu meliputi tindakan rekan kerja di tempat kerja atau kasus di mana keyboard pengguna dapat dilihat oleh pengunjung organisasi.D1.1.9.1.2 Penyerang menggunakan cara teknis tambahan, seperti teropong atau kendaraan udara tak berawak, dan melihat kredensial masuk melalui jendela.U1.1.9.2. Penyerang mengekstraksi kredensial dari catatan pertukaran radio antara keyboard dan unit sistem komputer jika mereka terhubung melalui antarmuka radio (misalnya, Bluetooth).U1.1.9.3. Penyerang dicegat kredensial karena kebocoran mereka melalui saluran radiasi elektromagnetik sekunder dan interferensi (PEMIN).Penjelasan 1.1.1.3.Contoh serangan di sini dan di sini .U1.1.9.4. Penyerang mencegat input kredensial dari keyboard melalui penggunaan sarana teknis khusus (STS) yang dirancang untuk pengambilan informasi secara diam-diam.Penjelasan 1.1.1.4.Contoh perangkat .U1.1.9.5. Penyerang mencegat input kredensial dari keyboard denganmenganalisis sinyal Wi-Fi yang dimodulasi oleh penekanan tombol pengguna.Penjelasan U1.1.9.5.Contoh serangan .U1.1.9.6. Penyerang mencegat input kredensial dari keyboard dengan menganalisis suara penekanan tombol.Penjelasan U1.1.9.6.Contoh serangan .U1.1.9.7. Penyerang mencegat input kredensial dari keyboard perangkat seluler dengan menganalisis pembacaan accelerometer.Penjelasan U1.1.9.7.Contoh serangan .U1.1.10. <...> sebelumnya disimpan di Klien.Penjelasan U1.1.10.Misalnya, pengguna dapat menyimpan nama pengguna dan kata sandi di browser untuk mengakses situs tertentu.U1.1.11. Penyerang mengkompromikan kredensial karena kelemahan dalam proses pencabutan akses pengguna.Penjelasan 1.1.1.11.Misalnya, setelah pemecatan pengguna, akunnya tidak diblokir.U1.2. <...> karena penggunaan kerentanan dalam sistem kontrol akses.U2. Peningkatan hak pengguna yang tidak sah dalam sistem informasi

DekomposisiU2.1 <...> dengan membuat perubahan tidak sah pada data yang berisi informasi tentang hak pengguna.U2.2 <...> karena penggunaan kerentanan dalam sistem kontrol akses.U2.3. <...> karena kekurangan dalam proses kontrol akses pengguna.Penjelasan U2.3.Contoh 1. Pengguna diberi akses untuk bekerja lebih dari yang dibutuhkannya untuk kebutuhan resmi.Contoh 2. Setelah mentransfer pengguna ke posisi lain, hak akses yang sebelumnya diberikan tidak dicabut.

MODEL ANCAMAN KHAS. MODUL INTEGRASI

Objek perlindungan yang menerapkan model ancaman (ruang lingkup)

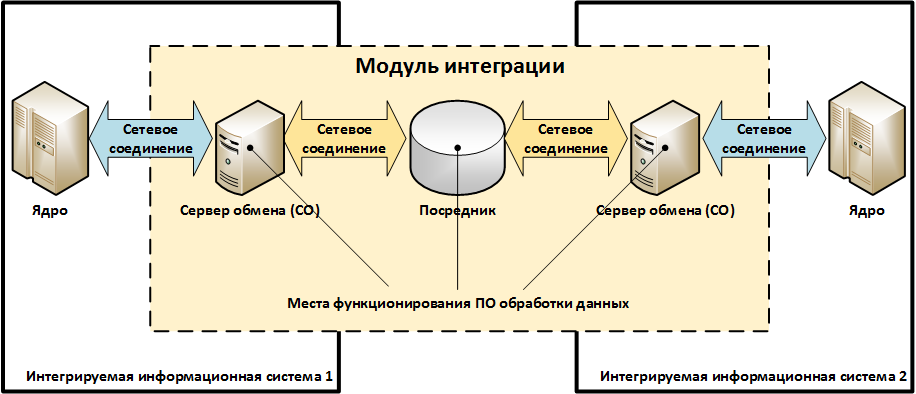

Modul integrasi - satu set objek infrastruktur informasi yang dirancang untuk mengatur pertukaran informasi antara sistem informasi.Mengingat fakta bahwa dalam jaringan perusahaan tidak selalu mungkin untuk memisahkan satu sistem informasi dari yang lain, modul integrasi juga dapat dianggap sebagai penghubung antara komponen-komponen dalam sistem informasi yang sama.ArsitekturDiagram umum dari modul integrasi adalah sebagai berikut: Deskripsi elemen arsitektur:

Deskripsi elemen arsitektur:- "Exchange server (CO)" - simpul / layanan / komponen sistem informasi yang melakukan fungsi pertukaran data dengan sistem informasi lain.

- «» – / , , .

«» , (enterprise service bus / SoA-), .. «». - « » – , .

, , .. - "Network Connection" sesuai dengan objek yang dijelaskan dalam model ancaman koneksi jaringan tipikal. Beberapa koneksi jaringan dari yang disajikan dalam diagram di atas mungkin tidak ada.

Contoh-contoh modul integrasiGambar 1. Integrasi ABS dan AWS CBD melalui server file pihak ketigaUntuk melakukan pembayaran, karyawan bank yang berwenang mengunduh dokumen pembayaran elektronik dari ABS dan menyimpannya dalam file (formatnya sendiri, misalnya, dump SQL) pada folder jaringan (\\ ... \ SHARE \) server file. Kemudian file ini dikonversi menggunakan skrip-konverter ke dalam set file format UFEBS, yang kemudian dibaca oleh workstation KBR.Setelah itu, seorang karyawan resmi - pengguna AWS KBR - mengenkripsi dan menandatangani file yang diterima dan mengirimkannya ke sistem pembayaran Bank Rusia.Setelah menerima pembayaran dari Bank Rusia, AWS KBR mendekripsi mereka dan memverifikasi tanda tangan elektronik, dan kemudian menulisnya dalam bentuk set file format UFEBS ke server file. Sebelum mengimpor dokumen pembayaran ke ABS, mereka dikonversi menggunakan script-converter dari format UFBS ke format ABS.Kami berasumsi bahwa dalam skema ini, ABS beroperasi pada satu server fisik, KBR AWS beroperasi pada komputer khusus, dan konverter skrip berjalan pada server file. Korespondensi objek-objek dari rangkaian yang dipertimbangkan dengan unsur-unsur model modul integrasi:“ Server pertukaran dari sisi ABS” - Server ABS."Exchange Server from AWP KBR" - AWP KBR komputer."Mediator" adalah server file pihak ketiga."Perangkat lunak pengolah data"- konverter skrip.Skema 2. Integrasi ABS dan AWS KBR ketika menempatkan folder jaringan bersama dengan pembayaran pada AWS KBRSemuanya mirip dengan Skema 1, tetapi server file terpisah tidak digunakan, melainkan folder jaringan (\\ ... \ SHARE \) dengan dokumen pembayaran elektronik terletak di komputer dengan AWS CBD. Konverter skrip juga berfungsi pada AWS KBR.

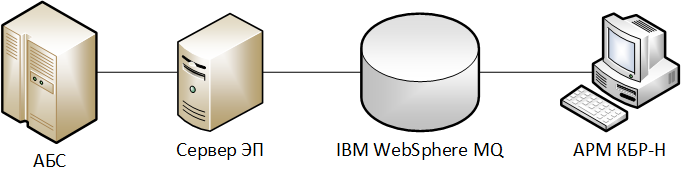

Korespondensi objek-objek dari rangkaian yang dipertimbangkan dengan unsur-unsur model modul integrasi:“ Server pertukaran dari sisi ABS” - Server ABS."Exchange Server from AWP KBR" - AWP KBR komputer."Mediator" adalah server file pihak ketiga."Perangkat lunak pengolah data"- konverter skrip.Skema 2. Integrasi ABS dan AWS KBR ketika menempatkan folder jaringan bersama dengan pembayaran pada AWS KBRSemuanya mirip dengan Skema 1, tetapi server file terpisah tidak digunakan, melainkan folder jaringan (\\ ... \ SHARE \) dengan dokumen pembayaran elektronik terletak di komputer dengan AWS CBD. Konverter skrip juga berfungsi pada AWS KBR. Korespondensi dari objek skema yang dipertimbangkan dengan elemen-elemen model modul integrasi:Mirip dengan Skema 1, tetapi "Perantara" tidak digunakan.Skema 3. Integrasi ABS dan AWS KBR-N melalui IBM WebSphera MQ dan menandatangani dokumen elektronik "di sisi ABS"ABS beroperasi pada platform yang tidak didukung oleh SKZI SCAD Signature. Penandatanganan dokumen elektronik keluar dilakukan pada server tanda tangan elektronik khusus (ES Server). Server yang sama memverifikasi tanda tangan elektronik dari dokumen yang masuk dari Bank Rusia.ABS mengunggah file dengan dokumen pembayaran dalam format hak milik ke ES Server.Menggunakan konverter skrip, server ES mengubah file menjadi pesan elektronik dalam format UFBS, setelah itu pesan elektronik ditandatangani dan dikirim ke IBM WebSphere MQ.AWP KBR-N menghubungi IBM WebSphere MQ dan menerima pesan pembayaran yang ditandatangani dari sana, setelah itu karyawan yang berwenang - pengguna AWP KBR - mengenkripsi mereka dan mengirimkannya ke sistem pembayaran Bank of Russia.Setelah menerima pembayaran dari Bank Rusia, AWP KBR-N mendekripsi mereka dan memverifikasi tanda tangan elektronik. Pembayaran yang berhasil diproses dalam bentuk pesan elektronik yang didekripsi dan ditandatangani dalam format UFBS ditransmisikan ke IBM WebSphere MQ, dari mana pembayaran tersebut diterima oleh ES Server.Server ES memverifikasi tanda tangan elektronik dari pembayaran yang diterima dan menyimpannya dalam file format ABS. Setelah itu, karyawan yang berwenang - pengguna ABS - mengunggah file yang dihasilkan ke ABS dengan cara yang ditentukan.

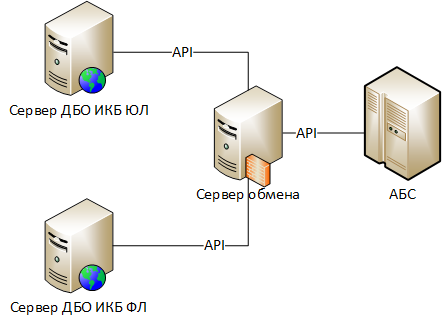

Korespondensi dari objek skema yang dipertimbangkan dengan elemen-elemen model modul integrasi:Mirip dengan Skema 1, tetapi "Perantara" tidak digunakan.Skema 3. Integrasi ABS dan AWS KBR-N melalui IBM WebSphera MQ dan menandatangani dokumen elektronik "di sisi ABS"ABS beroperasi pada platform yang tidak didukung oleh SKZI SCAD Signature. Penandatanganan dokumen elektronik keluar dilakukan pada server tanda tangan elektronik khusus (ES Server). Server yang sama memverifikasi tanda tangan elektronik dari dokumen yang masuk dari Bank Rusia.ABS mengunggah file dengan dokumen pembayaran dalam format hak milik ke ES Server.Menggunakan konverter skrip, server ES mengubah file menjadi pesan elektronik dalam format UFBS, setelah itu pesan elektronik ditandatangani dan dikirim ke IBM WebSphere MQ.AWP KBR-N menghubungi IBM WebSphere MQ dan menerima pesan pembayaran yang ditandatangani dari sana, setelah itu karyawan yang berwenang - pengguna AWP KBR - mengenkripsi mereka dan mengirimkannya ke sistem pembayaran Bank of Russia.Setelah menerima pembayaran dari Bank Rusia, AWP KBR-N mendekripsi mereka dan memverifikasi tanda tangan elektronik. Pembayaran yang berhasil diproses dalam bentuk pesan elektronik yang didekripsi dan ditandatangani dalam format UFBS ditransmisikan ke IBM WebSphere MQ, dari mana pembayaran tersebut diterima oleh ES Server.Server ES memverifikasi tanda tangan elektronik dari pembayaran yang diterima dan menyimpannya dalam file format ABS. Setelah itu, karyawan yang berwenang - pengguna ABS - mengunggah file yang dihasilkan ke ABS dengan cara yang ditentukan. Korespondensi objek skema yang dipertimbangkan dengan unsur-unsur model modul integrasi:"Exchange server dari sisi ABS" - server ABS."Exchange server from AWP KBR" - komputer AWP KBR."Mediator" - server ES dan IBM WebSphere MQ."Perangkat lunak pengolah data"- konverter skrip, SKZI SKAD Signature di ES Server.Skema 4. Integrasi RBS dan ABS Server melalui API yang disediakan oleh server pertukaran khusus.Kami berasumsi bahwa bank menggunakan beberapa sistem layanan perbankan jarak jauh (RBS):

Korespondensi objek skema yang dipertimbangkan dengan unsur-unsur model modul integrasi:"Exchange server dari sisi ABS" - server ABS."Exchange server from AWP KBR" - komputer AWP KBR."Mediator" - server ES dan IBM WebSphere MQ."Perangkat lunak pengolah data"- konverter skrip, SKZI SKAD Signature di ES Server.Skema 4. Integrasi RBS dan ABS Server melalui API yang disediakan oleh server pertukaran khusus.Kami berasumsi bahwa bank menggunakan beberapa sistem layanan perbankan jarak jauh (RBS):- "Klien-Bank Internet" untuk perorangan (IKB FL);

- "Internet Client-Bank" untuk badan hukum (IKB YL).

Untuk memastikan keamanan informasi, semua interaksi ABS dengan sistem perbankan jarak jauh dilakukan melalui server pertukaran khusus yang beroperasi dalam kerangka kerja sistem informasi ABS.Selanjutnya, kami mempertimbangkan proses interaksi antara sistem RB dari IKB YuL dan ABS.Server RBS, setelah menerima pesanan pembayaran yang disertifikasi dari klien, harus membuat dokumen yang sesuai di ABS berdasarkan pada nya. Untuk melakukan ini, menggunakan API, itu mentransfer informasi ke server pertukaran, dan itu, pada gilirannya, memasukkan data ke dalam ABS.Ketika saldo pada akun klien berubah, ABS menghasilkan pemberitahuan elektronik yang dikirim ke server perbankan jarak jauh menggunakan server pertukaran. Korespondensi objek yang dianggap sirkuit dengan elemen-elemen model modul integrasi:"Exchange server dari perbankan jarak jauh- server DBO IKB YuL."Exchange server dari sisi ABS" - server pertukaran."Perantara" - tidak ada."Perangkat lunak pemrosesan data" - komponen dari Server RBS yang bertanggung jawab untuk penggunaan Exchange Server API, komponen dari server pertukaran yang bertanggung jawab atas penggunaan API ABS.

Korespondensi objek yang dianggap sirkuit dengan elemen-elemen model modul integrasi:"Exchange server dari perbankan jarak jauh- server DBO IKB YuL."Exchange server dari sisi ABS" - server pertukaran."Perantara" - tidak ada."Perangkat lunak pemrosesan data" - komponen dari Server RBS yang bertanggung jawab untuk penggunaan Exchange Server API, komponen dari server pertukaran yang bertanggung jawab atas penggunaan API ABS.Ancaman Keamanan Tingkat Atas

DekomposisiU1. Penyusup menyuntikkan informasi penipuan melalui modul integrasi.U1. Menyerang informasi penipuan melalui modul integrasi

DekomposisiU1.1. Modifikasi data sah yang tidak sah saat mentransmisikan melalui koneksi jaringan:U1.1.1 Tautan: “Model ancaman tipikal. Koneksi jaringan. U2. Modifikasi data yang dikirim secara tidak sah . "U1.2. Transmisi data palsu melalui saluran komunikasi atas nama peserta pertukaran yang sah:U1.1.2 Tautan: “model ancaman yang khas. Koneksi jaringan. U3. Pelanggaran kepengarangan dari data yang dikirimkan . "U1.3. Modifikasi data sah yang tidak sah selama pemrosesan pada Server Exchange atau Perantara:U1.3.1. Tautan:“Model ancaman yang khas. Sistem informasi yang dibangun berdasarkan arsitektur client-server. U2. "Modifikasi informasi yang dilindungi tanpa izin selama pemrosesan oleh bagian server dari sistem informasi . "U1.4. Pembuatan data palsu pada Server Exchange atau Perantara atas nama peserta pertukaran yang sah:U1.4.1. Link: “Model ancaman yang khas. Sistem informasi yang dibangun berdasarkan arsitektur client-server. U1. Melakukan tindakan tidak sah oleh penjahat atas nama pengguna yang sah. "U1.5. Modifikasi data tanpaizin selama pemrosesan menggunakan perangkat lunak pemrosesan data: U1.5.1. <...> karena perubahan tidak sah pada pengaturan (konfigurasi) perangkat lunak pemrosesan data oleh penjahat cyber.U1.5.2. <...> karena perubahan tidak sah pada file yang dapat dieksekusi dari perangkat lunak pemrosesan data oleh penjahat cyber.U1.5.3. <...> karena kontrol interaktif oleh penyerang perangkat lunak pemrosesan data.

MODEL ANCAMAN KHAS. SISTEM PERLINDUNGAN CRYPTOGRAPHIC INFORMASI

Objek perlindungan yang menerapkan model ancaman (ruang lingkup)

Objek perlindungan adalah sistem perlindungan informasi kriptografis yang digunakan untuk memastikan keamanan sistem informasi.ArsitekturDasar dari setiap sistem informasi adalah perangkat lunak aplikasi (software) yang mengimplementasikan fungsionalitas targetnya.Dalam hal ini, perlindungan kriptografi biasanya diimplementasikan dengan memanggil kriptografi primitif dari logika bisnis perangkat lunak aplikasi, yang berlokasi di perpustakaan khusus - kernel crypto.Primitif kriptografi mencakup fungsi kriptografi tingkat rendah, seperti:- mengenkripsi / mendekripsi blok data;

- membuat / memverifikasi tanda tangan elektronik dari blok data;

- menghitung fungsi hash dari blok data;

- menghasilkan / mengunggah / mengunduh informasi utama;

- dll.

Logika bisnis dari perangkat lunak aplikasi menggunakan primitif kriptografi mengimplementasikan fungsionalitas tingkat yang lebih tinggi:- mengenkripsi file pada tombol penerima yang dipilih;

- membuat koneksi jaringan yang aman;

- menginformasikan tentang hasil verifikasi tanda tangan elektronik;

- dll.

Interaksi logika bisnis dan inti kripto dapat dilakukan:- secara langsung, dengan menggunakan kriptografi primitif dari pustaka crypto-core dinamis dengan logika bisnis (.DLL untuk Windows, .SO untuk Linux);

- , – (wrappers), , MS Crypto API, Java Cryptography Architecture, PKCS#11 . - , , . .

Dua skema tipikal untuk mengatur cryptonucleus dapat dibedakan:Skema 1 - Monolithic cryptonucleus Skema 2 - Split cryptonucleus

Skema 2 - Split cryptonucleus Elemen-elemen pada diagram yang diberikan dapat berupa modul perangkat lunak terpisah yang bekerja pada satu komputer, atau layanan jaringan yang berinteraksi dalam jaringan komputer.Ketika menggunakan sistem yang dibangun sesuai dengan skema 1, perangkat lunak aplikasi dan inti kripto bekerja dalam kerangka lingkungan tunggal untuk pengoperasian fasilitas kripto (SFC), misalnya, pada komputer yang sama, di bawah kendali sistem operasi yang sama. Sebagai aturan, pengguna sistem dapat menjalankan program lain, termasuk yang mengandung kode berbahaya, dalam kerangka kerja lingkungan yang sama. Dalam keadaan seperti itu, ada risiko serius kebocoran kunci kriptografi pribadi.Untuk meminimalkan risiko, skema 2 digunakan, di mana inti kripto dibagi menjadi dua bagian:

Elemen-elemen pada diagram yang diberikan dapat berupa modul perangkat lunak terpisah yang bekerja pada satu komputer, atau layanan jaringan yang berinteraksi dalam jaringan komputer.Ketika menggunakan sistem yang dibangun sesuai dengan skema 1, perangkat lunak aplikasi dan inti kripto bekerja dalam kerangka lingkungan tunggal untuk pengoperasian fasilitas kripto (SFC), misalnya, pada komputer yang sama, di bawah kendali sistem operasi yang sama. Sebagai aturan, pengguna sistem dapat menjalankan program lain, termasuk yang mengandung kode berbahaya, dalam kerangka kerja lingkungan yang sama. Dalam keadaan seperti itu, ada risiko serius kebocoran kunci kriptografi pribadi.Untuk meminimalkan risiko, skema 2 digunakan, di mana inti kripto dibagi menjadi dua bagian:- Bagian pertama, bersama dengan perangkat lunak aplikasi, bekerja di lingkungan yang tidak terpercaya di mana ada risiko infeksi dengan kode berbahaya. Kami akan menyebut bagian ini sebagai "bagian perangkat lunak".

- Bagian kedua berfungsi di lingkungan tepercaya pada perangkat khusus yang berisi penyimpanan kunci pribadi. Selanjutnya kita akan menyebut bagian ini - "perangkat keras".

Pembagian cryptocore menjadi perangkat lunak dan perangkat keras sangat sewenang-wenang. Ada sistem di pasar yang dibangun sesuai dengan skema dengan cryptocore yang dibagi, tetapi bagian "perangkat keras" yang disajikan dalam bentuk gambar mesin virtual - virtual HSM ( contoh ).Interaksi kedua bagian dari inti kripto terjadi sedemikian rupa sehingga kunci kriptografi pribadi tidak pernah dikirimkan ke bagian perangkat lunak dan, karenanya, tidak dapat dicuri menggunakan kode berbahaya.Antarmuka interaksi (API) dan himpunan primitif kriptografis yang disediakan oleh perangkat lunak aplikasi oleh inti kripto sama dalam kedua kasus. Perbedaannya terletak pada cara penerapannya.Jadi, ketika menggunakan skema dengan inti kripto yang dibagi, interaksi perangkat lunak dan perangkat keras dilakukan sesuai dengan prinsip berikut:- Primitif kriptografi yang tidak memerlukan penggunaan kunci pribadi (misalnya, menghitung fungsi hash, memeriksa tanda tangan elektronik, dll.) Dilakukan oleh bagian perangkat lunak.

- Primitif kriptografi menggunakan kunci pribadi (membuat tanda tangan elektronik, mendekripsi data, dll.) Dilakukan oleh perangkat keras.

Kami akan mengilustrasikan karya cryptocore yang terbagi menggunakan contoh membuat tanda tangan elektronik:- Bagian perangkat lunak menghitung fungsi hash dari data yang ditandatangani dan mentransfer nilai ini ke bagian perangkat keras melalui saluran pertukaran antara kernel crypto.

- Bagian perangkat keras, menggunakan kunci pribadi dan hash, membentuk nilai tanda tangan elektronik dan mentransfernya ke bagian perangkat lunak melalui saluran pertukaran.

- Bagian perangkat lunak mengembalikan nilai yang diterima ke perangkat lunak aplikasi.

Keanehan dalam memeriksa keakuratan tanda tangan elektronikKetika pihak penerima menerima data yang ditandatangani oleh tanda tangan elektronik, pihak tersebut harus melakukan beberapa tahap verifikasi. Hasil positif dari verifikasi tanda tangan elektronik dicapai hanya jika semua tahap verifikasi berhasil diselesaikan.Tahap 1. Kontrol integritas data dan kepengarangan data.Isi panggung. Tanda tangan elektronik dari data diverifikasi menggunakan algoritma kriptografi yang sesuai. Berhasil menyelesaikan tahap ini berarti bahwa data belum dimodifikasi sejak ditandatangani, dan bahwa tanda tangan dibuat dengan kunci pribadi yang sesuai dengan kunci publik verifikasi tanda tangan elektronik.Tempat eksekusi panggung: cryptocore.Tahap 2. Memantau kepercayaan pada kunci publik dari penanda tangan dan memantau validitas kunci pribadi tanda tangan elektronik.Isi panggung. Tahap ini terdiri dari dua sub-tahap menengah. Yang pertama menetapkan apakah kunci publik dari verifikasi tanda tangan elektronik dipercaya pada saat menandatangani data. Yang kedua menentukan apakah kunci pribadi dari tanda tangan elektronik itu valid pada saat menandatangani data. Dalam kasus umum, periode validitas kunci ini mungkin tidak bersamaan (misalnya, untuk sertifikat sertifikat kualifikasi kunci verifikasi tanda tangan elektronik). Cara untuk membangun kepercayaan pada kunci publik dari penanda tangan ditentukan oleh aturan manajemen dokumen elektronik yang diadopsi oleh pihak yang berinteraksi.Tempat pelaksanaan panggung: perangkat lunak aplikasi / inti kripto.Tahap 3. Kontrol kekuatan penanda tangan.Isi panggung. Sesuai dengan aturan yang ditetapkan dari manajemen dokumen elektronik, diperiksa apakah penandatangan memiliki hak untuk mengesahkan data yang dilindungi. Sebagai contoh, kami memberikan situasi pelanggaran otoritas. Misalkan ada organisasi di mana semua karyawan memiliki tanda tangan elektronik. Urutan kepala, tetapi ditandatangani oleh tanda tangan elektronik dari manajer gudang, memasuki sistem manajemen dokumen elektronik internal. Karenanya, dokumen semacam itu tidak dapat dianggap sah.Tempat pelaksanaan tahap: perangkat lunak aplikasi.Asumsi dibuat saat menggambarkan objek perlindungan- Saluran transfer informasi, kecuali saluran pertukaran kunci, juga melewati perangkat lunak aplikasi, API, dan inti kripto.

- () , , .

- .

,

Untuk menggambarkan skema yang disajikan sebelumnya, kami mempertimbangkan sistem informasi hipotetis dan memilih semua elemen struktural di dalamnya.Deskripsi sistem informasi Dua organisasi memutuskan untuk memperkenalkan manajemen dokumen elektronik (EDF) yang signifikan secara hukum di antara mereka. Untuk melakukan ini, mereka menandatangani perjanjian di mana mereka menetapkan bahwa dokumen akan dikirimkan melalui email, dan pada saat yang sama mereka harus dienkripsi dan ditandatangani oleh tanda tangan elektronik yang memenuhi syarat. Sebagai sarana membuat dan memproses dokumen, program kantor dari paket Microsoft Office 2016 harus digunakan, dan sebagai alat perlindungan kriptografi - CryptoPRO Cryptographic Protection Tool dan perangkat lunak enkripsi CryptoARM.Deskripsi infrastruktur organisasi 1Organisasi 1 memutuskan bahwa ia akan menginstal CryptoPRO Cryptographic Information Protection System dan perangkat lunak CryptoARM di workstation pengguna - komputer fisik. Enkripsi dan kunci tanda tangan elektronik akan disimpan pada operator kunci ruToken yang beroperasi dalam mode kunci yang diekstraksi. Pengguna akan menyiapkan dokumen elektronik secara lokal di komputernya, setelah itu akan dienkripsi, ditandatangani, dan dikirim menggunakan klien email yang diinstal secara lokal.Deskripsi infrastrukturorganisasi 2 Organisasi 2 memutuskan untuk mentransfer enkripsi dan fungsi tanda tangan elektronik ke mesin virtual khusus. Dalam hal ini, semua operasi kriptografi akan dilakukan secara otomatis.Untuk melakukan ini, dua folder jaringan disusun pada mesin virtual khusus: "\\ ... \ In \", "\\ ... \ Out \". Di folder jaringan "\\ ... \ In \", file yang diterima dari rekanan di hapus akan secara otomatis ditempatkan. File-file ini akan didekripsi dan tanda tangan elektronik akan diverifikasi padanya.Dalam folder "\\ ... \ Out \" pengguna akan menempatkan file yang perlu dienkripsi, ditandatangani, dan dikirim ke rekanan. Pengguna akan menyiapkan file sendiri di workstation-nya.Untuk melakukan fungsi enkripsi dan tanda tangan elektronik pada mesin virtual, perangkat lunak CryptoPro, perangkat lunak cryptoarm dan klien email diinstal. Kontrol otomatis semua elemen mesin virtual akan dilakukan menggunakan skrip yang dikembangkan oleh administrator sistem.Skrip dicatat untuk mencatat file.Kunci kriptografi dari tanda tangan elektronik akan ditempatkan pada token dengan kunci JaCarta GOST yang tidak dapat diekstraksi, yang akan dihubungkan oleh pengguna ke komputer lokalnya.Token akan diteruskan ke mesin virtual menggunakan perangkat lunak USB-over-IP khusus yang diinstal pada workstation pengguna dan pada mesin virtual.Jam sistem pada workstation pengguna di organisasi 1 akan disesuaikan secara manual. Jam sistem mesin virtual khusus dalam organisasi 2 akan disinkronkan dengan jam sistem hypervisor, dan mereka, pada gilirannya, akan disinkronkan melalui Internet dengan server waktu publik.Isolasi elemen struktural perlindungan informasi kriptografiBerdasarkan uraian infrastruktur TI di atas, kami menyoroti elemen struktural dari sistem perlindungan informasi kriptografis dan menuliskannya dalam tabel.Tabel - Korespondensi elemen dari model perlindungan informasi kriptografis dengan elemen sistem informasi

Dua organisasi memutuskan untuk memperkenalkan manajemen dokumen elektronik (EDF) yang signifikan secara hukum di antara mereka. Untuk melakukan ini, mereka menandatangani perjanjian di mana mereka menetapkan bahwa dokumen akan dikirimkan melalui email, dan pada saat yang sama mereka harus dienkripsi dan ditandatangani oleh tanda tangan elektronik yang memenuhi syarat. Sebagai sarana membuat dan memproses dokumen, program kantor dari paket Microsoft Office 2016 harus digunakan, dan sebagai alat perlindungan kriptografi - CryptoPRO Cryptographic Protection Tool dan perangkat lunak enkripsi CryptoARM.Deskripsi infrastruktur organisasi 1Organisasi 1 memutuskan bahwa ia akan menginstal CryptoPRO Cryptographic Information Protection System dan perangkat lunak CryptoARM di workstation pengguna - komputer fisik. Enkripsi dan kunci tanda tangan elektronik akan disimpan pada operator kunci ruToken yang beroperasi dalam mode kunci yang diekstraksi. Pengguna akan menyiapkan dokumen elektronik secara lokal di komputernya, setelah itu akan dienkripsi, ditandatangani, dan dikirim menggunakan klien email yang diinstal secara lokal.Deskripsi infrastrukturorganisasi 2 Organisasi 2 memutuskan untuk mentransfer enkripsi dan fungsi tanda tangan elektronik ke mesin virtual khusus. Dalam hal ini, semua operasi kriptografi akan dilakukan secara otomatis.Untuk melakukan ini, dua folder jaringan disusun pada mesin virtual khusus: "\\ ... \ In \", "\\ ... \ Out \". Di folder jaringan "\\ ... \ In \", file yang diterima dari rekanan di hapus akan secara otomatis ditempatkan. File-file ini akan didekripsi dan tanda tangan elektronik akan diverifikasi padanya.Dalam folder "\\ ... \ Out \" pengguna akan menempatkan file yang perlu dienkripsi, ditandatangani, dan dikirim ke rekanan. Pengguna akan menyiapkan file sendiri di workstation-nya.Untuk melakukan fungsi enkripsi dan tanda tangan elektronik pada mesin virtual, perangkat lunak CryptoPro, perangkat lunak cryptoarm dan klien email diinstal. Kontrol otomatis semua elemen mesin virtual akan dilakukan menggunakan skrip yang dikembangkan oleh administrator sistem.Skrip dicatat untuk mencatat file.Kunci kriptografi dari tanda tangan elektronik akan ditempatkan pada token dengan kunci JaCarta GOST yang tidak dapat diekstraksi, yang akan dihubungkan oleh pengguna ke komputer lokalnya.Token akan diteruskan ke mesin virtual menggunakan perangkat lunak USB-over-IP khusus yang diinstal pada workstation pengguna dan pada mesin virtual.Jam sistem pada workstation pengguna di organisasi 1 akan disesuaikan secara manual. Jam sistem mesin virtual khusus dalam organisasi 2 akan disinkronkan dengan jam sistem hypervisor, dan mereka, pada gilirannya, akan disinkronkan melalui Internet dengan server waktu publik.Isolasi elemen struktural perlindungan informasi kriptografiBerdasarkan uraian infrastruktur TI di atas, kami menyoroti elemen struktural dari sistem perlindungan informasi kriptografis dan menuliskannya dalam tabel.Tabel - Korespondensi elemen dari model perlindungan informasi kriptografis dengan elemen sistem informasi| Nama barang | Organisasi 1 | Organisasi 2 |

| Perangkat lunak aplikasi | Perangkat lunak CryptoARM | Perangkat lunak CryptoARM |

| Perangkat lunak inti kripto | SKZI CryptoPro CSP | SKZI CryptoPro CSP |

| Perangkat keras Cryptocurrency | hilang | JaCarta GOST |

| API | MS CryptoAPI | MS CryptoAPI |

| Penyimpanan kunci publik | AWP pengguna:

- hard drive;

- Toko sertifikat Windows standar. | Hypervisor:

- hard drive.

Mesin virtual:

- hard drive;

- Toko sertifikat Windows standar. |

| Brankas Kunci Pribadi | Pembawa kunci ruToken beroperasi dalam mode kunci yang dapat diambil | JaCarta GOST operator kunci yang beroperasi dalam mode kunci yang tidak dapat diambil kembali |

| Saluran Pertukaran Kunci Publik | AWP pengguna:

- Memori akses acak.

| Hypervisor:

- Memori akses acak.

Mesin virtual:

- Memori akses acak.

|

| Saluran Pertukaran Kunci Pribadi | AWP pengguna:

- Bus USB;

- Memori akses acak. | hilang |

| Saluran pertukaran Cryptocurrency | absen (tidak ada perangkat keras inti kripto) | AWP pengguna:

- Bus USB;

- memori akses acak;

- modul perangkat lunak USB-over-IP;

- antarmuka jaringan.

Jaringan perusahaan organisasi 2.

Hypervisor:

- memori akses acak;

- antarmuka jaringan.

Mesin virtual:

- antarmuka jaringan;

- memori akses acak;

- Modul perangkat lunak USB-over-IP. |

| Buka saluran pertukaran data | AWP pengguna:

- sarana input-output;

- memori akses acak;

- hard drive. | AWP pengguna:

- sarana input-output;

- memori akses acak;

- hard drive;

- antarmuka jaringan.

Jaringan perusahaan organisasi 2.

Hypervisor:

- antarmuka jaringan;

- memori akses acak;

- hard drive.

Mesin virtual:

- antarmuka jaringan;

- memori akses acak;

- hard drive. |

| Saluran Data Aman | Internet.

Organisasi jaringan perusahaan 1.

AWP pengguna:

- hard drive;

- memori akses acak;

- antarmuka jaringan.

| Internet.

Jaringan perusahaan organisasi 2.

Hypervisor:

- antarmuka jaringan;

- memori akses acak;

- hard drive.

Mesin virtual:

- antarmuka jaringan;

- memori akses acak;

- hard drive.

|

| Saluran waktu | AWP pengguna:

- sarana input-output;

- memori akses acak;

- pengatur waktu sistem.

| Internet.

Organisasi Jaringan Perusahaan 2,

Hypervisor:

- antarmuka jaringan;

- memori akses acak;

- pengatur waktu sistem.

Mesin virtual:

- memori akses acak;

- pengatur waktu sistem.

|

| Kontrol Saluran Transmisi Perintah | AWP pengguna:

- sarana input-output;

- Memori akses acak.

(Antarmuka pengguna grafis dari perangkat lunak CryptoARM)

| Mesin virtual:

- memori akses acak;

- hard drive.

(Script otomatisasi)

|

| Saluran untuk menerima hasil pekerjaan | AWP pengguna:

- sarana input-output;

- Memori akses acak.

(Antarmuka pengguna grafis dari perangkat lunak CryptoARM)

| Mesin virtual:

- memori akses acak;

- hard drive.

(File log skrip otomatisasi) |

Ancaman Keamanan Tingkat Atas

PenjelasanAsumsi yang dibuat selama dekomposisi bahaya:

- Algoritma kriptografi yang kuat digunakan.

- Algoritma kriptografi digunakan dengan cara yang aman dalam mode operasi yang benar (misalnya, ECB tidak digunakan untuk mengenkripsi data dalam jumlah besar, beban yang diijinkan pada kunci diperhitungkan, dll.).

- Penyerang mengetahui semua algoritma, protokol, dan kunci publik yang berlaku.

- Penyerang dapat membaca semua data terenkripsi.

- Penyerang dapat mereproduksi elemen program apa pun dalam sistem.

DekomposisiU1. Kompromi kunci kriptografi pribadi.

U2. Enkripsi data penipuan atas nama pengirim yang sah.

U3. Dekripsi data terenkripsi oleh orang yang bukan penerima data yang sah (penyerang).

U4. Pembuatan tanda tangan elektronik dari penanda tangan yang sah berdasarkan data palsu.

U5. Memperoleh hasil positif dari verifikasi tanda tangan elektronik dari data palsu.

Y6. Penerimaan dokumen elektronik yang salah untuk dieksekusi karena masalah dalam mengatur manajemen dokumen elektronik.

Y7. Pengenalan data yang dilindungi tanpa izin selama pemrosesan oleh sistem perlindungan informasi kriptografi.

U1. Kompromi kunci kriptografi pribadi

U1.1. Mendapatkan kunci pribadi dari penyimpanan kunci pribadi.

U1.2. Memperoleh kunci privat dari objek lingkungan fungsi cryptocurrency di mana ia mungkin berada sementara waktu.

Penjelasan U1.2.Objek di mana kunci pribadi dapat disimpan sementara akan mencakup:

- RAM

- file sementara

- bertukar file

- file hibernasi

- file snapshot dari kondisi "panas" mesin virtual, termasuk file yang dijeda dari isi RAM mesin virtual.

U1.2.1. Menghapus kunci privat dari RAM yang berfungsi dengan membekukan modul RAM, mengekstraknya, dan kemudian membaca data (pembekuan serangan).

Penjelasan U1.2.1.Contoh

serangan .

U1.3. Mendapatkan kunci pribadi dari saluran pertukaran kunci pribadi.

Penjelasan U1.3.Contoh penerapan ancaman ini akan diberikan di

bawah ini .

U1.4. Modifikasi inti kripto yang tidak sah, akibatnya kunci privat diketahui penyerang.

U1.5. Kompromi kunci pribadi akibat penggunaan saluran teknis kebocoran informasi (TKUI).

Penjelasan U1.5.Contoh

serangan .

U1.6. Kompromi kunci pribadi sebagai akibat dari penggunaan sarana teknis khusus (STS) yang dirancang untuk pengambilan informasi rahasia ("bug").

U1.7. Kompromi kunci pribadi selama penyimpanan di luar sistem perlindungan informasi kriptografis.

Penjelasan U1.7.Misalnya, pengguna menyimpan media utama mereka di laci desktop, yang darinya mereka dapat dengan mudah diekstraksi oleh penyusup.

U2. Enkripsi data penipuan atas nama pengirim yang sah

PenjelasanAncaman ini dianggap hanya untuk skema enkripsi data dengan otentikasi pengirim. Contoh skema tersebut ditunjukkan dalam rekomendasi standardisasi

R 1323565.1.004-2017 “Teknologi informasi. Keamanan informasi kriptografis. Skema otentikasi kunci publik berdasarkan kunci publik .

" Untuk skema kriptografi lainnya, ancaman ini tidak ada, karena enkripsi dilakukan pada kunci publik penerima, dan mereka umumnya diketahui oleh penyerang.

DekomposisiU2.1. Kompromi kunci pribadi pengirim:

U2.1.1. Link:

“Model ancaman yang khas. Sistem perlindungan informasi kriptografis. U1. Kompromi kunci kriptografi pribadi .

"U2.2. Substitusi data input dalam saluran pertukaran data terbuka.

Catatan U2.2.Contoh penerapan ancaman ini diberikan di bawah

sini dan di

sini .

U3. Dekripsi data terenkripsi oleh orang yang bukan penerima data yang sah (penyerang)

DekomposisiU3.1. Kompromi kunci pribadi dari penerima data terenkripsi.

Y3.1.1 Tautan:

“Model ancaman yang khas. Sistem keamanan informasi kriptografis. U1. Kompromi kunci kriptografi pribadi .

"U3.2. Mengganti data terenkripsi di saluran pertukaran data yang aman.

U4. Pembuatan tanda tangan elektronik dari penanda tangan yang sah berdasarkan data palsu

DekomposisiU4.1. Kompromi kunci pribadi dari tanda tangan elektronik dari penanda tangan yang sah.

Y4.1.1 Tautan:

“Model ancaman yang khas. Sistem keamanan informasi kriptografis. U1. Kompromi kunci kriptografi pribadi .

"U4.2. Substitusi data yang ditandatangani di saluran pertukaran data terbuka.

Catatan Y4.2.Contoh penerapan ancaman ini diberikan di bawah

sini dan di

sini .

U5. Memperoleh hasil positif dari verifikasi tanda tangan elektronik dari data palsu

DekomposisiU5.1. Penyerang mencegat pesan pada hasil negatif dari verifikasi tanda tangan elektronik di saluran transmisi hasil pekerjaan dan menggantinya dengan pesan dengan hasil positif.

U5.2. Penyerang melakukan serangan terhadap kepercayaan pada sertifikat tanda tangan (

SCENARIO - semua elemen diperlukan ):

U5.2.1. Penyerang menghasilkan tanda tangan elektronik kunci publik dan pribadi. Jika sistem menggunakan sertifikat kunci tanda tangan elektronik, maka mereka menghasilkan sertifikat tanda tangan elektronik yang semirip mungkin dengan sertifikat pengirim data yang dituju yang pesannya ingin mereka palsukan.

U5.2.2. Penyerang membuat perubahan tidak sah ke penyimpanan kunci publik, memberikan kunci publik yang dihasilkan dengan tingkat kepercayaan dan otoritas yang diperlukan.

U5.2.3. Penyerang menandatangani data palsu dengan kunci tanda tangan elektronik yang dibuat sebelumnya dan menyuntikkannya ke saluran pertukaran data yang aman.

U5.3. Penyerang melakukan serangan menggunakan kunci kedaluwarsa dari tanda tangan elektronik dari penanda tangan yang sah (

SKENARIO - semua elemen diperlukan ):

U5.3.1. Penyerang berkompromi dengan kunci pribadi kedaluwarsa (saat ini tidak valid) dari tanda tangan elektronik pengirim yang sah.

U5.3.2. Penyerang mengganti waktu di saluran transmisi waktu dengan waktu di mana kunci yang dikompromikan masih aktif.

U5.3.3. Penyerang menandatangani data penipuan dengan kunci tanda tangan elektronik yang sebelumnya dikompromikan dan menyuntikkannya ke saluran pertukaran data yang aman.

U5.4. Penyerang melakukan serangan menggunakan kunci yang dikompromikan dari tanda tangan elektronik dari penanda tangan yang sah (

SKENARIO - semua elemen diperlukan ):

U5.4.1. Penyerang membuat salinan dari penyimpanan kunci publik.

U5.4.2. Penyerang mengkompromikan kunci pribadi dari salah satu pengirim yang sah. Dia memperhatikan kompromi, mencabut kunci, informasi tentang pencabutan kunci ditempatkan di penyimpanan kunci publik.

U5.4.3. Penyerang mengganti penyimpanan kunci publik dengan yang disalin sebelumnya.

U5.4.4. Penyerang menandatangani data penipuan dengan kunci tanda tangan elektronik yang sebelumnya dikompromikan dan menyuntikkannya ke saluran pertukaran data yang aman.

U5.5. <...> karena adanya kesalahan dalam pelaksanaan verifikasi tanda tangan elektronik tahap 2 dan 3:

Penjelasan U5.5.Contoh penerapan ancaman ini diberikan di

bawah ini .

U5.5.1. Memeriksa kepercayaan pada sertifikat kunci tanda tangan elektronik hanya dengan adanya kepercayaan pada sertifikat yang ditandatangani, tanpa pemeriksaan CRL atau OCSP.

Penjelasan U.5.5.1.Contoh implementasi

ancaman .

U5.5.2. Saat membangun rantai kepercayaan untuk sertifikat, otoritas menerbitkan sertifikat tidak dianalisis

Penjelasan U.5.5.2.Contoh serangan sehubungan dengan sertifikat SSL / TLS.

Penyerang membeli sertifikat yang sah untuk email mereka. Kemudian mereka membuat sertifikat situs web palsu dan menandatanganinya dengan sertifikat mereka. Jika pemeriksaan otorisasi tidak dilakukan, maka ketika memeriksa rantai kepercayaan, itu akan benar, dan, karenanya, sertifikat penipuan juga akan benar.

U5.5.3. Saat membangun rantai kepercayaan sertifikat, sertifikat pencabutan menengah tidak diverifikasi.

U5.5.4. CRL diperbarui lebih jarang daripada otoritas sertifikasi menerbitkannya.

U5.5.5. Keputusan untuk mempercayai tanda tangan elektronik dibuat sebelum respons OCSP mengenai status sertifikat diterima, dikirim atas permintaan yang dibuat setelah waktu tanda tangan dibuat, atau lebih awal dari yang berikutnya yang diterima setelah CRL ditandatangani.

Penjelasan U.5.5.5.Dalam peraturan sebagian besar CA, waktu pencabutan sertifikat dianggap sebagai waktu penerbitan CRL terdekat yang berisi informasi tentang pencabutan sertifikat.

U5.5.6. Setelah menerima data yang ditandatangani, kepemilikan sertifikat kepada pengirim tidak diverifikasi.

Penjelasan U.5.5.6.Contoh serangan. Berkenaan dengan sertifikat SSL: alamat server yang dipanggil mungkin tidak diperiksa untuk nilai bidang CN dalam sertifikat.

Contoh serangan. Penyerang mengkompromikan kunci tanda tangan elektronik dari salah satu peserta dalam sistem pembayaran. Setelah itu, mereka meretas ke dalam jaringan peserta lain dan mengirim dokumen pembayaran yang ditandatangani oleh kunci yang dikompromikan ke server penyelesaian sistem pembayaran atas namanya. Jika server hanya menganalisis kepercayaan dan tidak memeriksa kepatuhan, maka dokumen penipuan akan dianggap sah.

Y6. Penerimaan dokumen elektronik yang salah untuk dieksekusi karena masalah dalam mengatur manajemen dokumen elektronik.

DekomposisiU6.1. Pihak penerima tidak mendeteksi duplikasi dokumen yang diterima.

Penjelasan U6.1.Contoh serangan. Penyerang dapat mencegat dokumen yang dikirimkan ke penerima, bahkan jika itu dilindungi secara kriptografis, dan kemudian mengirimnya berulang kali ke saluran transmisi data yang aman. Jika penerima tidak mengidentifikasi duplikat, maka semua dokumen yang diterima akan dianggap dan diproses sebagai berbagai dokumen.

Y7. Pengenalan data yang dilindungi tanpa izin selama pemrosesan

DekomposisiU7.1. <...> karena kebocoran informasi pada saluran pihak ketiga (serangan saluran samping).

Penjelasan U7.1.Contoh

serangan .

U7.2. <...> karena netralisasi perlindungan terhadap akses tidak sah ke informasi yang diproses di CIPF:

U7.2.1. Pengoperasian CIPF dengan pelanggaran persyaratan yang dijelaskan dalam dokumentasi untuk CIPF.

U7.2.2. <...> dilakukan karena adanya kerentanan di:

U7.2.2.1. <...> perlindungan terhadap akses tidak sah.

U7.2.2.2. <...> CPSI itu sendiri.

U7.2.2.3. <...> lingkungan berfungsinya fasilitas crypto.

Contoh serangan

Skenario yang dipertimbangkan di bawah ini jelas mengandung kesalahan organisasi keamanan informasi dan hanya berfungsi untuk menggambarkan kemungkinan serangan.

Skenario 1. Contoh implementasi ancaman U2.2 dan U4.2.

Deskripsi Properti

Perangkat Lunak ARM KBR dan SKZI SKAD Tanda tangan dipasang pada komputer fisik yang tidak terhubung ke jaringan komputer. FCN vdToken digunakan sebagai pembawa kunci dalam mode kunci yang tidak dapat diambil kembali.

Prosedur perhitungan mengasumsikan bahwa spesialis perhitungan mengunduh pesan elektronik dalam bentuk terbuka (diagram dari KBR AWP lama) dari komputernya yang bekerja dari server file aman khusus, kemudian menulisnya ke USB flash drive yang teralienasi dan mentransfernya ke AWR KBR, di mana ia mengenkripsi mereka dan mendaftar. Setelah itu, spesialis mentransfer pesan elektronik yang dilindungi ke media yang teralienasi, dan kemudian melalui komputer yang berfungsi menulisnya ke server file, dari mana mereka sampai ke UTA dan kemudian ke sistem pembayaran Bank Rusia.

Dalam hal ini, saluran untuk bertukar data yang terbuka dan dilindungi akan mencakup: server file, komputer kerja spesialis, dan media yang dapat diasingkan.

SerangPenyerang tidak resmi memasang sistem kendali jarak jauh pada komputer spesialis yang bekerja dan, pada saat menulis ke media yang teralienasi, pesanan pembayaran (pesan elektronik) secara terbuka mengganti konten salah satunya. Spesialis mentransfer pesanan pembayaran ke stasiun kerja CBD, menandatangani dan mengenkripsi mereka tanpa memperhatikan substitusi (misalnya, karena banyaknya pesanan pembayaran pada penerbangan, kelelahan, dll). Setelah itu, perintah pembayaran palsu, melewati rantai teknologi, memasuki sistem pembayaran Bank Rusia.

Skenario 2. Contoh implementasi ancaman U2.2 dan U4.2.

Deskripsi Properti

Komputer dengan KBR AWARD, SCAD Signature dan pembawa kunci yang terhubung FCN vdToken beroperasi di ruang khusus tanpa akses dari personel.

Spesialis dalam perhitungan terhubung ke AWS CBD dalam mode akses jarak jauh melalui protokol RDP.

SerangPenyerang mencegat detail yang digunakan penghitung penghubung dan bekerja dengan KBR AWS (misalnya, karena kode berbahaya di komputernya). Kemudian koneksi dilakukan atas namanya dan perintah pembayaran palsu dikirim ke sistem pembayaran Bank Rusia.

Skenario 3. Contoh implementasi ancaman U1.3.

Deskripsi Properti

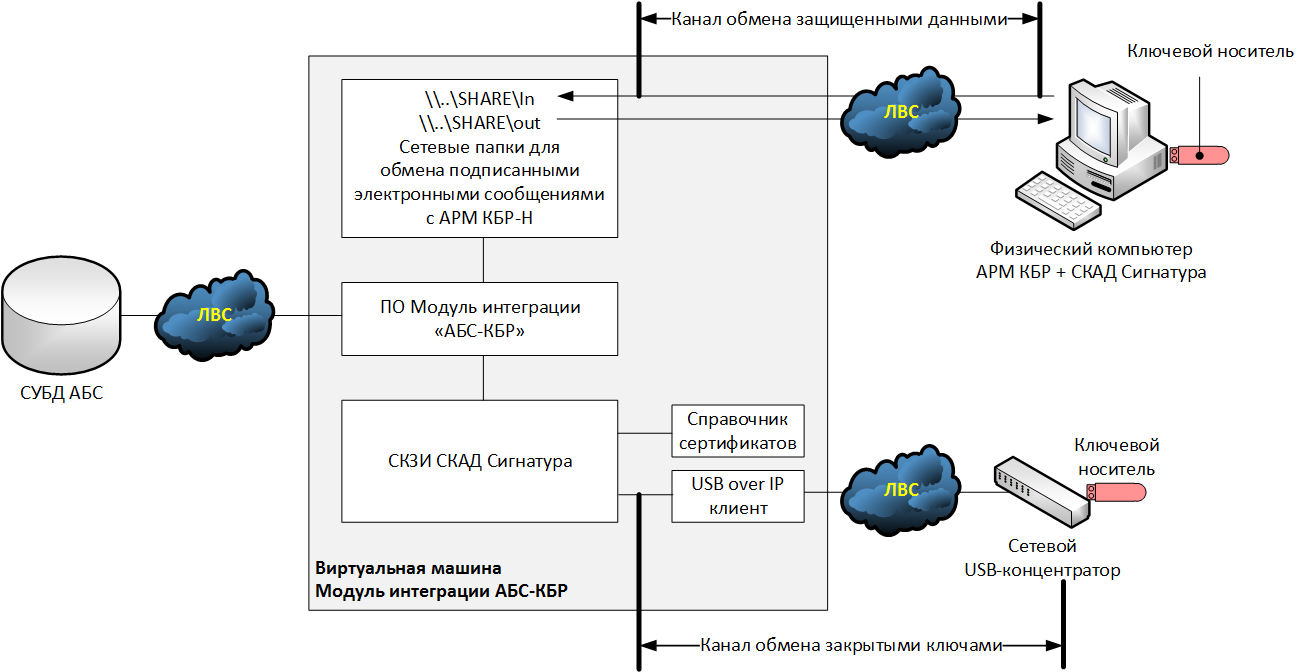

Pertimbangkan salah satu opsi hipotetis untuk mengimplementasikan modul integrasi ABS-KBR untuk skema baru (AWP KBR-N), di mana tanda tangan elektronik dari dokumen yang keluar muncul di sisi ABS. Pada saat yang sama, kami mengasumsikan bahwa ABS beroperasi berdasarkan sistem operasi yang tidak didukung oleh SCAD SKAD Signature, dan, karenanya, fungsi kriptografi ditransfer ke mesin virtual terpisah - modul integrasi ABS-KBR.

Sebagai media kunci, token USB biasa digunakan, beroperasi dalam mode kunci yang bisa diambil. Ketika menghubungkan media kunci ke hypervisor, ternyata tidak ada port USB gratis di sistem, jadi diputuskan untuk menghubungkan token USB melalui hub jaringan USB, dan menginstal klien USB-over-IP pada mesin virtual yang akan berkomunikasi dengan hub.

SerangPenyerang dicegat kunci pribadi tanda tangan elektronik dari saluran komunikasi antara hub USB dan hypervisor (data ditransmisikan dalam bentuk terbuka). Memiliki kunci pribadi, para penyerang membentuk perintah pembayaran palsu, menandatanganinya dengan tanda tangan elektronik dan mengirimkannya ke KBR-N AWP untuk dieksekusi.

Skenario 4. Contoh implementasi ancaman U5.5.

Deskripsi PropertiPertimbangkan skema yang sama seperti pada skenario sebelumnya. Kami berasumsi bahwa pesan elektronik yang diterima dari KBR-N AWP ada di folder \\ ... \ SHARE \ In, dan yang dikirim ke KBR-N AWP dan selanjutnya ke sistem pembayaran Bank Rusia akan dikirim ke \\. .. \ BAGIKAN \ keluar.

Kami juga akan mengasumsikan bahwa selama implementasi modul integrasi, daftar sertifikat yang dicabut diperbarui hanya setelah penerbitan kembali kunci kriptografi, dan juga bahwa pesan elektronik yang diterima di folder \\ ... \ SHARE \ Dalam diperiksa hanya untuk kontrol integritas dan kontrol kepercayaan untuk terbuka. kunci tanda tangan elektronik.

SerangPara penyerang, menggunakan kunci yang dicuri dalam skenario sebelumnya, menandatangani perintah pembayaran palsu yang berisi informasi tentang penerimaan uang ke dalam akun klien yang curang dan menyuntikkannya ke saluran pertukaran data yang aman. Karena verifikasi bahwa pesanan pembayaran telah ditandatangani oleh Bank Rusia tidak dilakukan, itu diterima untuk dieksekusi.