Para peneliti dari

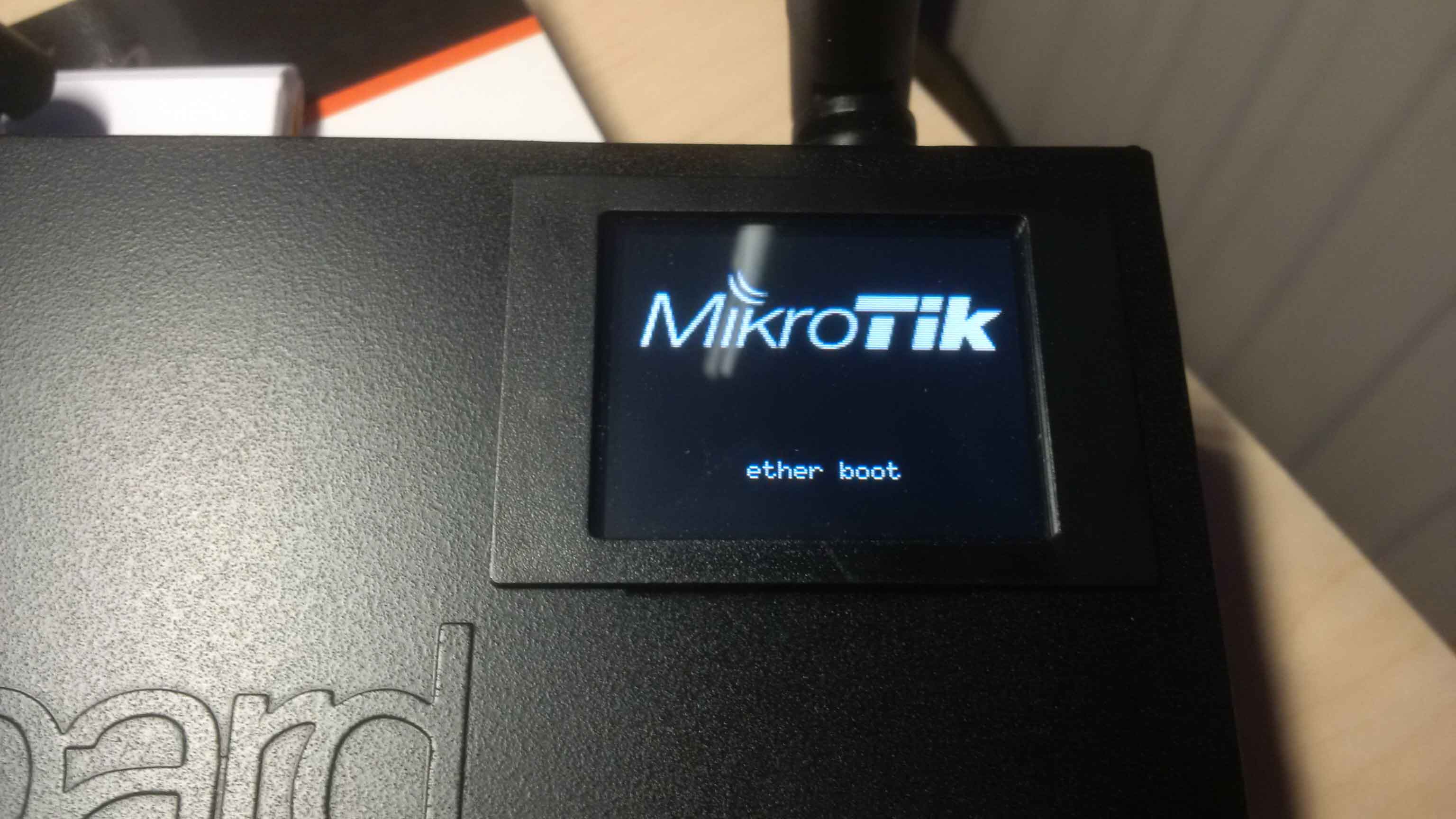

China Netlab 360 telah mengumumkan penemuan ribuan router terinfeksi malware yang dibuat oleh perusahaan Latvia MikroTik. Kerentanan yang digunakan penyerang ditemukan kembali pada bulan April, dan perusahaan itu sendiri telah

merilis tambalan untuk memperbaiki masalah.

Tetapi ribuan router tetap rentan dan sekarang, karena tidak ada yang memperbarui firmware mereka - banyak perusahaan dan pengguna pribadi biasa tidak memperhatikan aspek ini. Adapun jumlah total router, sekitar 7,5 ribu perangkat dikompromikan (apa yang para ahli temukan). Secara umum, jaringan masih memiliki sekitar 370 ribu router, kerentanan dalam perangkat lunak yang belum diperbaiki.

Penyerang mengumpulkan data pengguna dari perangkat yang dikompromikan, mengarahkan informasi yang diterima ke server mereka. Omong-omong, sekitar 239 ribu router diubah menjadi proksi SOCKS 4, yang mudah diakses.

Adapun MikroTik, ia menyediakan peralatan dan perangkat lunak nirkabel untuknya, menyediakan sistem untuk bisnis dan individu. Perangkat perusahaan Latvia secara aktif digunakan oleh penyedia layanan jaringan besar. Sebagian besar perangkat pabrikan ini secara fisik terletak di Brasil dan Rusia. Banyak dari mereka ada di AS.

Ngomong-ngomong, orang Cina bukan yang pertama memperhatikan masalah dengan router Mirotik - perwakilan sebelumnya dari perusahaan Trustwave menarik perhatian pada serangan malware pada perangkat ini. Kerentanan dalam perangkat lunak perangkat jaringan menjadi dikenal setelah kebocoran Vault7. Awalnya, para penyerang menyuntikkan Coinhive JavaScrip ke halaman kesalahan yang dijahit ke router, lalu semua permintaan web dialihkan ke halaman ini. Tetapi pengembang malware pertama untuk router melakukan kesalahan, dan memblokir akses ke halaman eksternal untuk permintaan yang sudah dieksekusi menggunakan perangkat yang diretas.

Serangan kedua yang

ditemukan oleh tim Netlab 360 mengubah perangkat jaringan yang diretas menjadi jaringan proxy jahat menggunakan protokol SOCKS4 untuk port TCP non-standar (4153). Dan akses dalam hal ini hanya terbuka untuk perangkat dari rentang alamat IP yang sangat terbatas, 95.154.216.128/25. Hampir semua lalu lintas diarahkan ke 95.154.216.167, alamat yang terkait dengan layanan hosting yang berlokasi di Inggris.

Masih belum jelas mengapa rotomer retak digunakan. Mungkin untuk mencari perangkat rentan lainnya.

Adapun masalah baru dengan MikroTik, dalam hal ini sniffer berdasarkan protokol TZSP digunakan. Ia dapat mengirim paket ke sistem jarak jauh menggunakan Wireshark atau analognya. 7.500 router yang dikompromikan yang disebutkan di atas mengarahkan lalu lintas jaringan, terutama FTP dan email. Sejumlah kecil data yang terkait dengan remote control perangkat jaringan, tetapi untuk pilihan IP yang sempit, juga diperhatikan. Sebagian besar paket data dialihkan ke penyedia IP dari Belize.

Ini bukan satu-satunya serangan semacam ini. Bulan lalu,

diketahui tentang sekelompok penjahat cyber yang mengeksploitasi kerentanan pada router dari pabrikan lain - Dlink. Dalam kasus ini, penjahat cyber dapat mengubah pengaturan layanan DNS router dari jarak jauh untuk mengarahkan pengguna perangkat ke sumber daya yang dibuat oleh peretas itu sendiri.

Kerentanan dipengaruhi oleh model router seperti DLink DSL-2740R, DSL-2640B, DSL-2780B, DSL-2730B dan DSL-526B. Telah disebutkan di atas bahwa beberapa orang mengikuti pembaruan peranti lunak router, kecuali untuk organisasi yang sangat penting (dan itu, tidak selalu), sehingga router yang dikompromikan dapat bekerja untuk waktu yang sangat lama tanpa mendeteksi masalah. Serangan Agustus terhadap Dlink ditujukan pada pelanggan dua bank terbesar Brasil - Banco de Brasil dan Unibanco.

Penyerang memalsukan situs bank dan mengarahkan pengguna ke salinan. Akibatnya, para korban yang tidak menaruh curiga memasukkan data akses dan dengan demikian mengirimkan informasi ini ke penjahat cyber.