Saya menyapa semua orang dan terima kasih telah membuat presentasi saya mengakhiri konferensi DEFCON tahun ini. Saya sangat menghargai ini dan berusaha untuk tidak mengecewakan Anda. Nama saya Matt Weir, saya seorang mahasiswa pascasarjana di Florida State University. Sebelum kita mulai berbicara secara langsung tentang meretas kata sandi, saya ingin mengatakan bahwa saya bekerja dengan tim yang sangat bagus dan menamai anggotanya sekarang. Ini adalah pemimpin saya, profesor, Dr. Sidir Eggrvol, yang ikut serta dalam presentasi saya dan Profesor Breno de Medeiros. Saya juga ingin mengucapkan terima kasih kepada Institut Keadilan Nasional dan Pusat Penelitian Kriminal Nasional Kerah Putih karena mendanai penelitian saya.

Saya sangat menghargai ini karena bantuan ini telah memberikan sedikit legitimasi pada penelitian saya. Karena ketika saya pergi ke dewan ilmiah untuk menyetujui topik penelitian saya, saya memulai percakapan dengan fakta bahwa itu didedikasikan untuk meretas kata sandi. Kata-kata ini memicu reaksi marah, jadi saya harus menjelaskan apa yang diperlukan untuk, misalnya, menangkap dan menuntut penganiaya anak dan penjahat lain dari jenis ini.

Oleh karena itu, tujuan utama penelitian saya adalah membantu yurisprudensi.

Instansi penegak hukum cukup kuat dalam enkripsi, jadi saya tidak akan membantu mereka dengan ini, saya tidak akan punya cukup otak untuk ini. Saya memutuskan untuk menyelidiki masalah yang terkait dengan serangan terhadap pengguna, karena jauh lebih mudah daripada memecahkan sandi yang rumit. Saya ingin mengembangkan model yang lebih baik tentang bagaimana orang membuat kata sandi mereka di kehidupan nyata, dan kemudian menggunakannya dalam strategi untuk membuat kata sandi yang tahan serangan.

Hal pertama yang kita butuhkan adalah memiliki ide tentang bagaimana orang membuat kata sandi mereka. Kami menghabiskan sedikit waktu hanya menjelajahi Internet dan menemukan daftar kata sandi terbuka. Mereka muncul di sana karena berbagai alasan, misalnya, beberapa peretas meretas situs dan mengeluarkan daftar kata sandi pengguna untuk memberi tahu semua orang: "lihat betapa kerennya aku!" Kami mengumpulkan kata sandi ini dan menganalisis.

Ada banyak forum cracker, papan buletin, dan sejenisnya di Internet, di mana kami juga mengumpulkan "tangkapan" kata sandi. Sekarang Anda jarang melihat kata sandi teks sederhana, tetapi ini adalah hal yang hebat, karena yang harus kita lakukan hanyalah menemukannya dan membacanya. Namun, sebagian besar kata sandi di-hash, jadi untuk memahami cara orang membuatnya, pertama-tama kita harus memecahkannya.

Ini sebenarnya baik untuk kita, karena membuat kita fokus pada tujuan praktis. Maksudku, kita tidak bisa duduk dan menulis makalah penelitian sambil minum anggur. Kami benar-benar harus melanjutkan dan mencoba menerapkan apa yang kami dapatkan di daftar kata sandi kami dan memeriksa cara kerjanya. Saya benar-benar tertarik dengan cara membuat perlindungan yang efektif terhadap peretasan dan membuat kata sandi lebih baik, menggunakan strategi yang lebih efektif untuk membuat kata sandi berdasarkan pengetahuan yang didapat saat memecahkannya.

Saya pikir ini jauh lebih mudah untuk meretas sesuatu daripada memperbaikinya. Dalam presentasi ini, saya akan mencoba untuk menghindari deskripsi rinci tentang alat dan hal-hal sepele yang saya gunakan. Saya tidak akan menghabiskan 50 menit berikutnya mengurai setiap baris perintah dari program

Ripper , yang berfungsi untuk memulihkan kata sandi dari hash mereka, atau menganalisis halaman demi halaman, seberapa sering orang menggunakan nama tim olahraga sebagai kata sandi. Saya tidak ingin membuang waktu Anda.

Jika Anda tertarik dengan perinciannya, Anda dapat mengunjungi blog cracking kata sandi saya,

www.reusablesec.blogspot.com, atau situs dengan alat dan dokumentasi saya, yang tersedia secara bebas di Internet di

www.reusablesec.sites.google.com . Silakan tinggalkan komentar Anda dan jangan ragu untuk mengatakan jika Anda merasa kami melakukan hal-hal bodoh. Saya sangat menghargai komentar seperti itu, karena ini adalah cara terbaik untuk mengevaluasi efektivitas kerja kami.

Anda juga tidak perlu menulis apa pun dengan tergesa-gesa atau takut ketinggalan salah satu slide yang berkedip-kedip di layar, karena presentasi ini tersedia di CD konferensi, di samping itu, Anda dapat mengunduh slide ini dari Internet. Saya juga merekam beberapa instrumen tambahan pada disk. Saya akan berbicara secara singkat tentang alat yang digunakan: ini adalah kamus kami, dibuat berdasarkan versi online dari

RainbowCrack Tables , beberapa skrip untuk meretas kata sandi, parsing skrip yang kami gunakan untuk menganalisis daftar kata sandi dan beberapa daftar kata sandi pengguna yang kami susun sendiri.

Perlu dicatat bahwa kami mungkin memiliki koleksi terbesar pengkodean ASCII satu-baris sampel kata sandi di Internet. Jadi bisa dibilang orang tua saya bangga pada saya. Saya perhatikan bahwa orang membuat kata sandi bahkan dengan cara ini, sehingga Anda dapat mengambil keuntungan dari ini dan memecahkannya.

Anda dapat mengatakan: "Ya Tuhan, kata sandi adalah omong kosong! Pengguna idiot karena mereka membuat kata sandi bodoh, dan secara umum, kita semua dikutuk! ” Ya, saya bisa menghabiskan waktu mengolok-olok pengguna karena itu menyenangkan, tetapi sama sekali tidak produktif. Maksud saya, kita tahu selama bertahun-tahun bahwa api itu panas, airnya basah, bahwa pengguna hanya akan memilih kata sandi 1-2-3. Ini bukan hal baru. Tetapi kita, sebagai komunitas keamanan, harus mencari tahu apa yang harus dilakukan tentang itu.

Saya tidak akan mengatakan bahwa saya optimis, tetapi saya tidak terlalu pesimis tentang masa depan kata sandi. Maksudku, kita "terjebak" pada bintang-bintang kecil ini yang perlu diisi, dan kita akan selalu menggunakannya karena mereka benar-benar bagus.

Ada banyak faktor berbeda yang memungkinkan Anda membuang "air", hanya menyisakan keamanan. Meretas kata sandi menjadi sulit karena orang mulai menggunakan enkripsi yang kuat, hash kata sandi yang lebih kuat dan lebih bertanggung jawab untuk kata sandi. Saya pikir itu sebabnya ada minat pada cracking kata sandi. Saya berharap bahwa

Windows 7 akhirnya menempelkan aspen di jantung

XP , dan kami mulai melihat semakin sedikit kasus menggunakan algoritma keamanan

WEP untuk jaringan Wi-Fi, meskipun faktanya masih cukup luas. Maksud saya, kita harus bekerja pada masalah melindungi kata sandi dari peretasan alih-alih menghancurkan sistem yang ada.

Pendekatan ini benar-benar akan memperbaiki situasi, jadi saya ingin fokus pada apa sesi pemecahan kata sandi, teknik apa yang digunakan dan langkah apa yang perlu Anda ambil untuk memecahkan daftar kata sandi.

Saya ingin fokus pada dua studi kasus yang berbeda. Pertama-tama, kami membuat basis data kata sandi untuk peretasan menggunakan data

CISSP - sertifikasi independen tentang keamanan informasi. Kami mengumpulkan banyak kata sandi di mana-mana, tetapi dua sumber ini,

phpbb.com dan

webhostingtalk.com , adalah yang terbaik karena ada daftar kata sandi yang sangat besar di domain publik.

Karena itu, pertama-tama kita akan berbicara tentang meretas kata sandi dari daftar

phpbb.com , dan kemudian tentang hasil peretasan

webhostingtalk.com . Saya tidak akan memberikan kursus pengantar di

CISSP karena Anda tahu bahasa dan terminologi. Setelah itu, saya akan mengambil istirahat sejenak dan Anda dapat mengajukan pertanyaan terkait penelitian menggunakan program

TrueCrypt , serta berbicara tentang beberapa frasa sandi dan kata sandi yang tidak standar. Jadi, mari kita bicara tentang dasar-dasar pemecahan kata sandi.

Ada dua jenis kata sandi yang berbeda dan, karenanya, dua cara untuk memecahkannya, dan mereka sangat berbeda satu sama lain. Yang pertama adalah kata sandi online. Dari film, Anda tahu bahwa Anda mungkin tidak memiliki akses ke situs sama sekali jika Anda tidak tahu kata sandi. Karena itu, Anda mencoba untuk sampai ke sana, mengambil nama pengguna dan kata sandi yang berbeda. Hal utama adalah bahwa pencipta situs mencoba melindungi diri dari peretas dengan bantuan fungsi tambahan, misalnya, membatasi jumlah upaya memasukkan data otorisasi.

Cara kedua adalah untuk memecahkan kata sandi offline ketika Anda mengunduh kata sandi hash dan memecahkannya di komputer Anda. Ini adalah masalah besar dalam forensik komputer, jadi Anda perlu mencoba memecahkan kata sandi sebelum polisi masuk ke pintu Anda dengan surat perintah penangkapan, mengetuk pintu. Pada saat yang sama, mereka akan menghapus hard drive tempat program cracking

TrueCrypt Anda akan diinstal bersama dengan kata sandi yang di-crack. Selain itu, meretas kata sandi offline membutuhkan komputer yang sangat kuat dan banyak waktu.

Bahkan, setelah penyerang meretas situs dan mengunduh semua kata sandi dan nama pengguna, itu hanya dibatasi pada saat setelah itu dapat ditangkap.

Pertanyaannya adalah mengapa seorang hacker harus meretas kata sandi jika dia bisa mendapatkan akses penuh ke situs melalui router. Jawabannya adalah orang-orang di mana saja menggunakan kata sandi yang sama, sehingga lebih mudah bagi Anda untuk mengakses email, akun bank, dan

akun PayPal Anda .

Kami tidak melakukan itu. Setelah meretas kata sandi, kami tidak pernah menggunakannya untuk verifikasi, untuk akses ke situs web apa pun atau ke akun seseorang. Saya mengatakan ini bukan karena saya pikir ada banyak agen federal di antara hadirin, tetapi karena itu benar-benar buruk.

Jadi, ada tiga langkah berbeda yang diambil saat memecahkan kata sandi. Saya ingin membedakan mereka, karena saya akan merujuk mereka nanti. Saya punya masalah di masing-masing tiga tahap ini.

Langkah pertama adalah tentang pemecahan kata sandi offline. Forensik komputer mengasumsikan bahwa Anda sudah memiliki hash kata sandi, dalam kasus kami seluruh hard disk komputer diisi dengan data ini. Jadi, langkah pertama yang harus Anda ambil adalah mencoba menebak jenis kata sandi yang digunakan pengguna. Untuk melakukan ini, Anda menggunakan upaya pertama, misalkan

password123 . Kemudian Anda hash dan dapatkan satu set huruf dan angka

52F8A73082B1290 . Dalam kebanyakan kasus,

algoritma hash

MD5 sederhana dan cepat

digunakan . Setelah itu, Anda membandingkan set ini dengan hash kata sandi asli pengguna yang Anda miliki, misalnya,

82503CA693453D1 . Jika cocok, Anda memecahkan kata sandi. Tetapi sejak

52F8A73082B1290 ≠ 82503CA693453D1 , Anda mencoba lagi dan menggunakan

firasat monkey123 . Anda mengulangi ini berulang-ulang sampai Anda bosan dan berhenti.

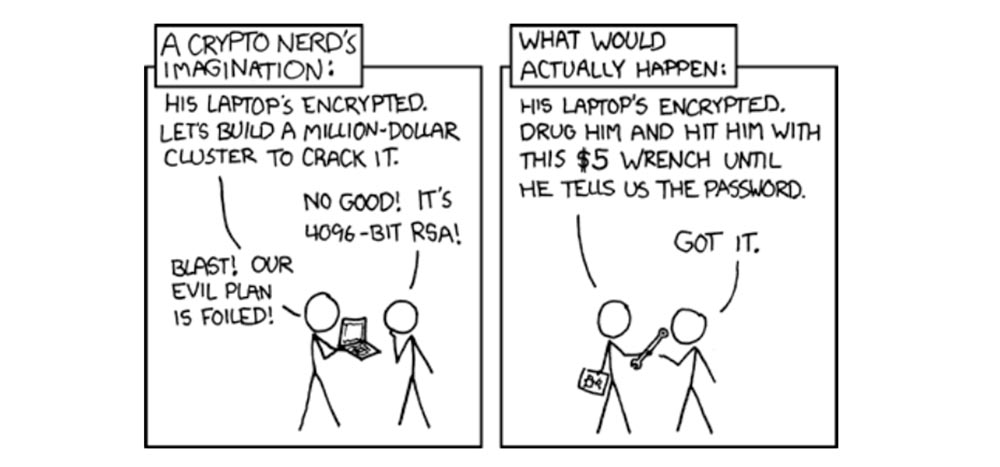

Kiri: bagaimana para ahli enkripsi membayangkannya.

“Laptopnya dienkripsi. Mari kita buat dekoder juta dolar dan retas! ”

"Tidak akan berhasil, ini adalah cipher 4096-bit!"

- “Sialan! Rencana kriminal kita telah gagal! "

Kanan: seperti yang biasa terjadi.

“Laptopnya dienkripsi. Mari beri dia minum dan pukul dia dengan kunci pas lima dolar ini sampai dia memberi tahu kami kata sandi! "

"Aku setuju!"

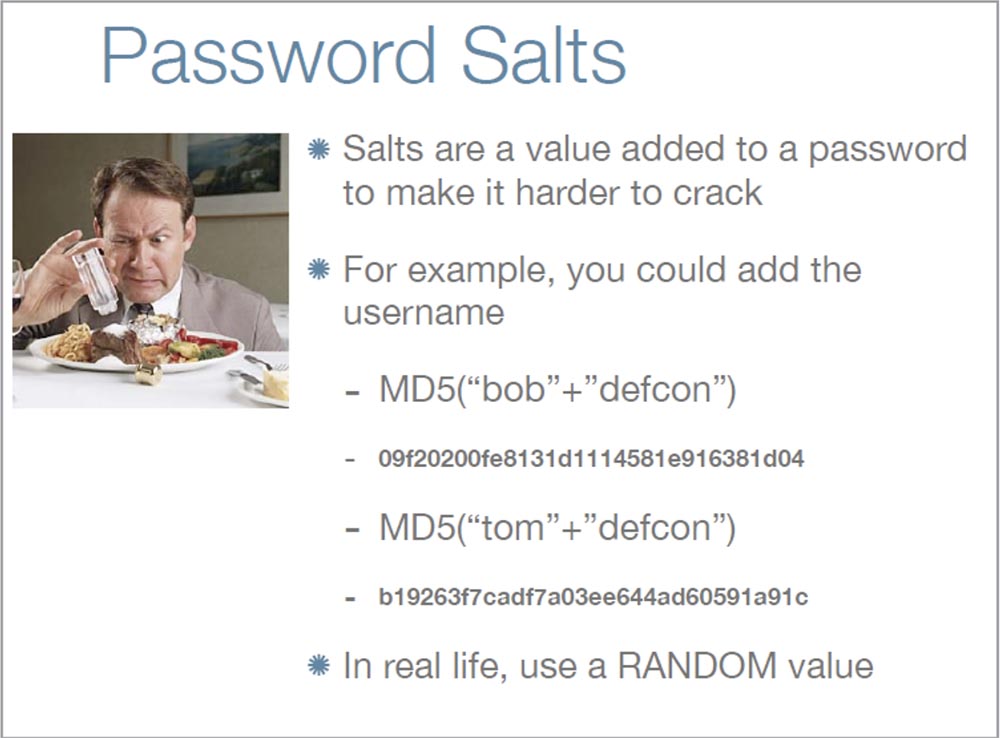

Mari kita bicara tentang "zest" di kata sandi. Informasi ini ditambahkan ke kata sandi untuk menyulitkan peretakannya. Kebetulan dua orang yang berbeda memutuskan untuk menggunakan kata sandi yang sama. Dalam hal ini, misalnya, Anda dapat menambahkan nama pengguna yang berbeda ke kata sandi

“defcon” , dalam hal ini hash akan sangat berbeda satu sama lain.

Ini sangat penting untuk kata sandi yang disimpan di jaringan. Seringkali orang menambahkan nama pengguna mereka sendiri ke kata sandi

microsoft sebagai highlight, tetapi ini sebenarnya ide yang buruk. Karena "zest" juga melindungi terhadap serangan dengan pencarian hash. Biasanya, seorang hacker hanya menyalin semua hash kata sandi pada suatu waktu, dan jika ia perlu memecahkan kata sandi, ia hanya melihat melalui hash yang dicuri, dan ini terjadi dengan sangat cepat. Tetapi jika Anda menggunakan "zest", peretas tidak akan dapat melakukan ini sampai ia memeriksa hash dari setiap pengguna khusus untuk keberadaan "zest" di sana.

Misalkan orang memiliki "twist" untuk setiap kata sandi

"microsoft" , maka peretas mungkin tidak ingin membuat seluruh tabel dengan nama pengguna. Namun, ia tahu bahwa di antara mereka mungkin ada nama

"administrator" yang sangat populer, orang-orang terbiasa mempercayainya, oleh karena itu, dalam hal ini, seorang peretas dapat mencapai kesuksesan.

Karena itu, ketika membuat "highlight" Anda perlu mempertimbangkan hal-hal penting ini:

- ini bukan rahasia. Adalah baik jika Anda merahasiakan prinsip membuat "zest" untuk kata sandi, tetapi pertama-tama Anda perlu memastikan keamanan kata sandi itu sendiri;

- pengguna tidak perlu tahu ini. Saya tidak bermaksud bahwa pengguna tidak boleh tahu bahwa kata sandi disimpan di server, maksud saya "highlight" harus unik untuk setiap pengguna;

- "Sorot" akan melindungi jika penyerang hanya ditujukan pada satu pengguna, dan bukan sejumlah besar kata sandi. Dalam hal ini, itu mencegah serangan pencarian hash.

Namun, metode ini tidak melindungi pengguna dari serangan jenis lain, dan Anda masih harus memikirkan cara memecahkan hash kata sandi yang relatif “mahal” untuk seorang penjahat.

Dan sekarang mari kita pergi langsung ke masalah pemecahan kata sandi.

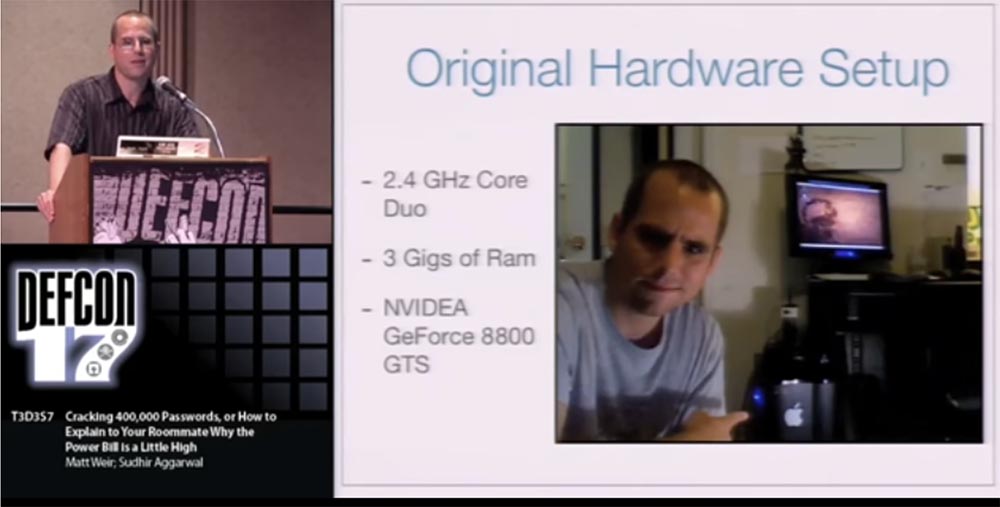

Saya biasanya bertanya peralatan apa yang saya gunakan saat melanggar kata sandi. Saya memiliki komputer desktop dengan prosesor dual-core 2,4 GHz, 3 GB RAM dan

kartu grafis NVidia GeForce 8800GTS , yang sudah berusia 2 tahun. Ini bukan semacam mesin peretas kata sandi khusus. Saya juga menggunakan

MacBook ini sedikit. Jadi saya memiliki 2 komputer secara total.

Sayangnya, setelah beberapa minggu penelitian, tagihan listrik meningkat 75%.

Sulit untuk berbicara dengan teman sekamar Anda ketika komputer Anda benar-benar menderu tanpa henti selama 2 minggu terakhir. Namun, setelah saya selesai bekerja, konsumsi daya kembali normal.

Sekarang saya melakukan hampir semua operasi pemecahan kata sandi di komputer di laboratorium universitas. Saya dulu menggunakan generasi kamus

RainbowCrack Table . Ketika Anda mendengar apa yang dikatakan orang tentang Anda, bahwa Anda memiliki seluruh rak seperti

Play Station 3 dan botnet lengkap untuk memecahkan kata sandi, Anda ingin menjawab: "Anda tahu, bung, saya hanya punya lab Dell." Oleh karena itu, ketika Anda mempertimbangkan pemodelan ancaman, harus diingat bahwa penyerang pasti dapat membuang lebih banyak sumber daya ke dalamnya. Misalnya, meretas situs seperti

phpbb.com . Ini adalah

situs pengembangan perangkat lunak

phpbb . Itu diretas sejak 14 Januari 2009, dan daftar ini diterbitkan di Internet pada awal Februari. Penyerang memposting banyak informasi tentang hash kata sandi, nama pengguna situs, akun email, serta deskripsi yang sangat terperinci dari serangan itu sendiri.

Itu cukup baik "membaca", dan daftar itu sendiri berisi sekitar 259 ribu hash kata sandi MD5 tanpa "semangat" dan 83 ribu kata sandi hash dengan "semangat", yang dibuat menggunakan

algoritma hash

phpbb3 . Namun, ini adalah algoritma baru dan agak langka, jadi dalam penelitian kami, kami hanya memecahkan kata sandi dengan hash

MD5 tradisional. Kami mengecualikan kata sandi dengan "zest" dari pertimbangan, karena meretasnya adalah tugas yang terlalu memakan waktu, dan kami tidak benar-benar mengetahuinya. Karena itu, kami fokus pada daftar kata sandi

MD5 . Jadi kata sandi dengan "zest" jauh lebih terlindungi, dan peretas mana pun lebih suka berurusan dengan sesuatu yang lebih mudah.

Tetapi saya ingin menekankan sekali lagi bahwa jika Anda diserang dan daftar kata sandi Anda terungkap, Anda masih harus "menyembuhkan" dan menganggap serangan itu sebagai peristiwa serius, karena nantinya penyerang dapat mengambil keuntungan dari hasil pencuriannya.

Selanjutnya, kami melihat daftar kata sandi untuk situs

webhostingtalk yang diretas. Selama satu atau dua minggu, peretas menggunakan peretasan kata sandi online, mencoba memecahkan sekitar 117 ribu akun. Akibatnya, ia berhasil mendapatkan 28.635 kata sandi, yang berjumlah 24% dari total. Jadi setelah menganalisis hasilnya, kita dapat mengatakan bahwa bahkan sebagai akibat dari serangan online yang kuat, seorang hacker berhasil memecahkan tidak lebih dari seperempat dari semua kata sandi yang tersedia.

Selanjutnya saya akan membandingkan efektivitas crack password online. Hasilnya diambil dari

http://www.hashkiller.com/ , kebanyakan dari mereka berlaku untuk Jerman. Tapi

Babel Fish jauh lebih baik - mereka tidak hanya memiliki forum cracker kata sandi online mereka sendiri, tetapi mereka juga melacak efektivitas sebagian besar komunitas cracker lainnya. Menurut statistik, keberhasilan peretasan online adalah dari 20 hingga 40% dari semua kata sandi yang tersedia untuk peretas. Ada alat peretas

MD5 yang mengumpulkan hash kata sandi online dari beberapa situs. Mereka dapat diunduh di tautan ini:

http://sourceforge.net/projects/md5-utils/ . Saat ini ada 33 situs di mana utilitas ini dapat digunakan.

Saya ingin memperingatkan Anda bahwa ada masalah privasi yang serius, karena jika Anda berpikir bahwa mereka yang Anda kirimi hash akan menyimpannya untuk koleksi Anda, maka Anda adalah orang yang sangat percaya.

Saat ini ada beberapa alat populer untuk memecahkan kata sandi.

Yang paling populer adalah

John the Ripper (John the Ripper), ini adalah perangkat lunak gratis, dan saya sarankan pertama-tama. Tetapi alasan utama popularitasnya, yang lebih unggul daripada program berbayar, adalah ketersediaan kode sumber terbuka. Jika Anda ingin memecahkan kata sandi, program ini akan mengatasi semua yang Anda inginkan. Pilihan favorit saya di

JtR adalah

STDIN . Jika Anda ingat slide pembuka, maka dalam hal ini saya tidak perlu melakukan tahap 1 dan 2, saya bisa menulis program "menebak" saya sendiri, dan kemudian mentransfer hasilnya ke

JtR . Dan dia akan mendekripsi hash dan mencoba memecahkan kata sandi. «», , , .

, . , , , , . , .

JtR Cain & Able ( ), .

JtR , , , .

,

JtR :

- 4 – 38% ;

- 1 – 62% ;

- 1 1 – 89%;

- 98% , 95% MD5 .

, . . , .

DefCon , . , 95%

MD5 , 2525 , , 2677 , . , .

, , 97%, . , , , . , .

«» , , , , 7,2 . 6% 1 % — , 51% . 5% , .

, .

brute-force , . , . , , . , .

, , . , , . , – ,

brute-force . , «» . .

,

Dictionary Attack , . « », , , , , 2 .

,

Dictionary Attack . – «», , . ,

zibra123 , ,

zibra , . – , 123. , , .

, , , , .

, input-. ,

brute-force. Saya menyebutnya Syndrome Crazy Catwoman Syndrome, yang mendapat 50-60 kucing di rumah, dan mereka mengacaukan segalanya. Oleh karena itu, menggunakan kamus input saat membuat kata sandi, pikirkan tentang betapa berartinya kata-kata itu, dan jangan "mengembang" kosakata berlebihan. Pikirkan tentang apa yang terbaik digunakan untuk keamanan - 1 kamus atau 40.25:15 mntKelanjutan:

DEFCON Conference 17. Meretas 400.000 kata sandi, atau bagaimana menjelaskan kepada teman sekamar mengapa tagihan listrik meningkat. Bagian 2Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami buat untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps hingga Desember secara gratis ketika membayar untuk jangka waktu enam bulan, Anda dapat memesan di

sini .

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?