Jadi, topik kita hari ini adalah ketidaktaatan dan pemberontakan. Ketidaktaatan adalah apa yang membuat peretas seperti kita. Bisnis kami adalah menggunakan barang dengan cara yang tidak dimaksudkan atau tidak diizinkan. Terkadang cara terbaik untuk menunjukkan bahwa hal-hal tertentu dapat dilakukan dengan lebih baik adalah dengan melanggar aturan. Tetapi ada cara yang lebih besar - melanggar hukum yang tidak adil.

Henry Thoreau menulis dalam esainya "Pembangkangan Sipil": "Hukum yang tidak adil ada, akankah kita patuh menurutinya, atau akankah kita mencoba mengubahnya sambil terus menaatinya, atau akankah kita segera melanggarnya"?

Saya terinspirasi untuk diberi kesempatan untuk membicarakannya, karena praktik polisi terbesar dalam menuntut ketidaktaatan di negara kita adalah polisi rahasia. Penjahat yang tidak bertobat seperti mantan direktur NSA Michael Hayden dulu menyadap selama masa Bush, atau Direktur Intelijen Nasional James Klepper, yang berulang kali berbohong kepada Kongres - mereka mengabaikan hukum ketika harus melakukan hal mereka sendiri. Mereka memberi tahu kami bahwa akhirnya membenarkan cara sehingga kami juga dapat memainkan game ini. Kami berkewajiban menerapkan pembangkangan sipil di mana hukum yang salah diterapkan, menempatkan Amerika Serikat dalam keadaan pengawasan terus-menerus atas nama perang melawan terorisme, yang sama terkait dengan negara ini karena masalah kesehatan masyarakat terkait dengan wabah pes abad ke-14. Ini lebih buruk daripada kejahatan, itu hanya bodoh. Karena itu, kita tidak boleh membiarkan negara yang memata-matai kita untuk mencegah kita melakukan hal yang benar.

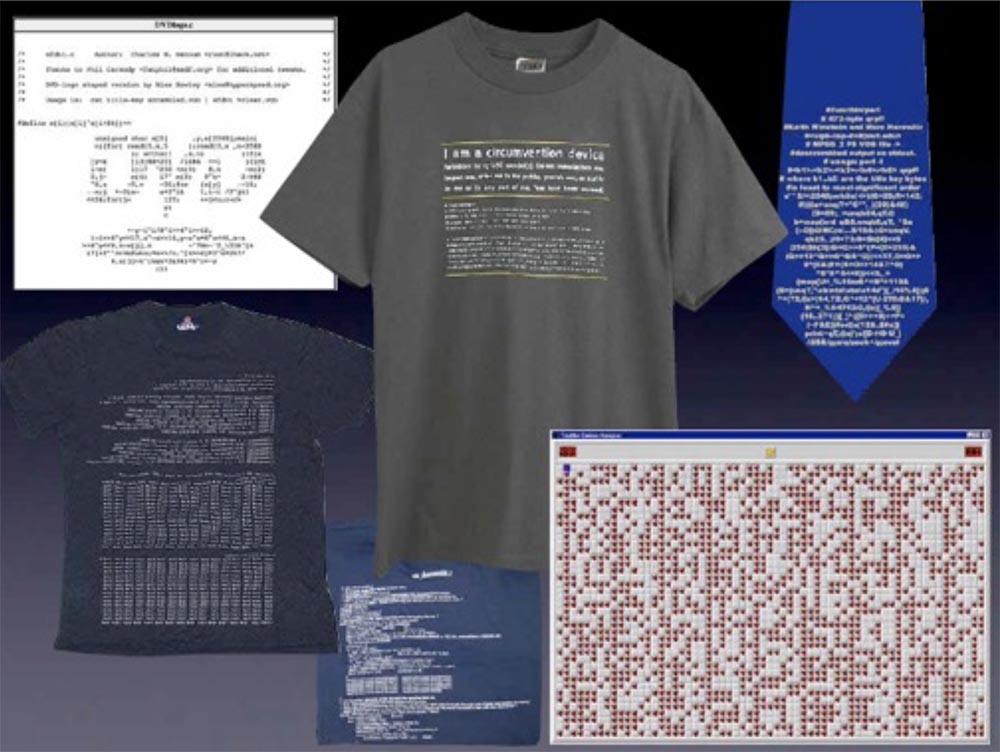

Pikirkan perang crypto DCSS yang dirancang untuk melindungi mogul media dari peretas yang memutar DVD mereka yang sah pada laptop Linux. Mereka datang dengan kode enkripsi DVD yang mencegah ini, yang sepenuhnya ilegal. Ini adalah contoh ideal undang-undang yang lebih buruk daripada pidana, itu bodoh karena hanya bisa melukai orang secara legal menggunakan sumber daya media.

Tentu saja, peretas diharuskan untuk memasukkan kesalahan orang-orang yang bertanggung jawab atas undang-undang ini, membuat kaus oblong, dasi, permainan, atau "Minesweeper" ilegal untuk Windows (tertawa).

Tentu saja, di zaman kita ada sedikit banyak ketidakadilan sepele yang menjadi nakal. Dari pelanggaran perjanjian pengguna yang menyebalkan EULA hingga teknologi yang menangkal rezim yang benar-benar tirani dan opresif yang ada di bumi saat ini.

"Berikan seorang pria mortir" - untuk hari ini ada aplikasi yang sesuai. Faktanya adalah bahwa menggunakan teknologi untuk mendorong batas adalah apa yang dilakukan orang dalam konferensi ini. Bahkan, dalam banyak kasus, Anda tidak tahu apakah yang Anda lakukan itu legal atau ilegal. Tak seorang pun kecuali Layanan Penelitian Kongres berani menyatakan bahwa mereka tidak tahu jumlah pasti hukum federal yang berlaku di wilayah tersebut pada waktu tertentu. Jadi, pengacara yang baik pun tidak akan mengatakan apakah kliennya melakukan sesuatu yang ilegal atau tidak.

Ingatlah bahwa undang-undang di negara ini dan di negara lain ditafsirkan dalam hal preseden historis. Juga penting ketika Anda dituduh melakukan sesuatu. Lupakan ketidaktaatan yang disengaja, karena orang-orang terus-menerus melanggar hukum tanpa menyadarinya, jadi Anda harus berhati-hati.

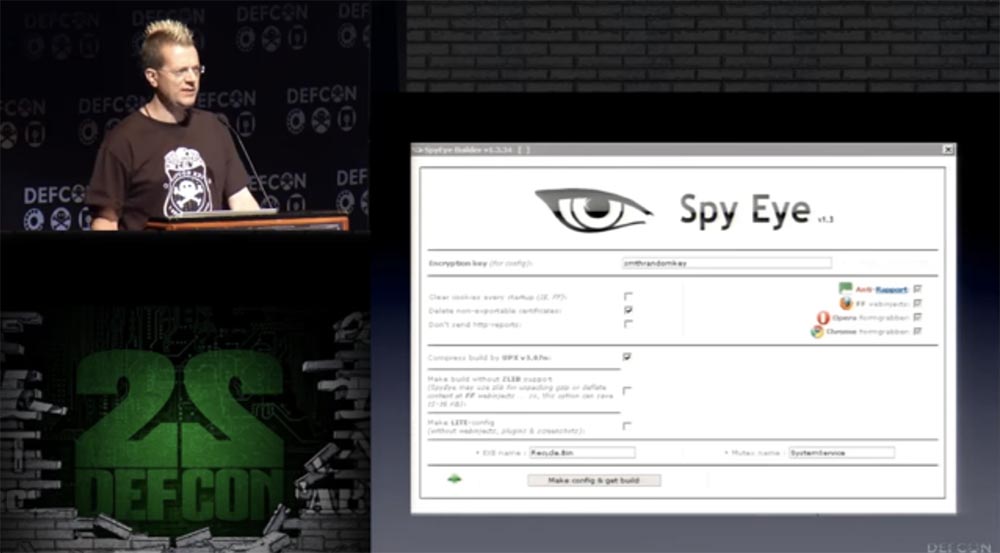

Ini adalah salah satu contoh DefCon favorit saya. Slide ini menunjukkan contoh ketidaktaatan, tetapi bagus. DefCon penuh dengan contoh-contoh seperti itu.

Saya pikir kita dapat menyetujui bahwa meretas rekening bank orang lain adalah ilegal. Salah satu momen favorit saya DefCon adalah pertemuan dengan seorang pria yang meretas ke dalam database "scammers Nigeria," mendapatkan informasi rekening bank mereka dan mendapat uang kembali dari mereka.

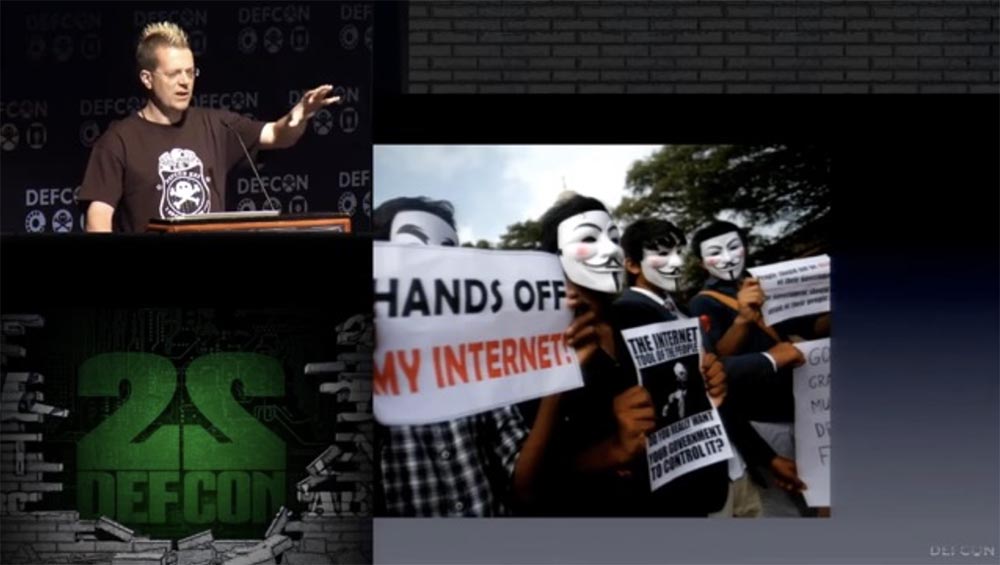

Membocorkan dan menguras informasi dari lembaga pemerintah dan jenis ketidaktaatan serupa saat ini sedang dalam mode dan, saya pikir, baik untuk masyarakat. Banyak dari apa yang telah bocor ke media baru-baru ini telah dirubah menjadi kontrol Internet. Orang-orang dengan lebih banyak uang dan kekuatan daripada mereka yang hadir di ruangan ini mencoba untuk memblokirnya untuk "kelas bawah." Ketidaktaatan adalah bagian dari perlawanan terhadap kontrol dan tekanan dari pihak berwenang. Memblokir Internet, mengakhiri kebebasan pertukaran informasi, terlepas dari kekayaan kekuasaan dan terlepas dari apa yang dibawa informasi ini adalah akhir dari Internet.

Karena itu, kita harus menolak untuk taat. Jika Anda secara sadar tidak mematuhi, hanya ada satu aturan yang harus Anda patuhi, dan siapa pun yang berada di tim Hacker Jeopardy tahu tiga kata ini dengan sangat baik: "Persetan!" "Jangan mengacaukannya!"

Alasan lain yang mengilhami saya untuk berbicara adalah kebocoran Snowden yang diterbitkan tahun lalu. Saya ingin membagikan beberapa pemikiran saya tentang hal ini dan mengundang masyarakat untuk berpartisipasi dalam diskusi. Percakapan ini untuk semua orang yang tidak memiliki waktu luang untuk berkenalan dengan semua kebocoran ini. Jika semua orang yang hadir tahu apa yang akan saya katakan, saya akan sangat senang, tetapi mungkin tidak demikian.

Ingat masa lalu yang indah, ketika Internet belum beralih ke humor "kitty"? Sekarang semua orang di Internet tahu apa itu

kambing ASCII (tertawa).

Google bahkan dengan ramah menawarkan gambar ini.

Namun kenyataannya, masa lalu yang indah tidak begitu baik. Saya tidak menganggap diri saya sebagai sekolah tua, karena saya mulai berurusan dengan bisnis kami hanya di awal 90-an. Butuh seperempat abad untuk memahami bagaimana Internet awal diremehkan, dan perubahan yang terjadi, tidak peduli seberapa lambat itu, menguntungkan. Anda seharusnya tidak mendengarkan mereka yang mengatakan bahwa semuanya lebih baik dari itu. Itu jelas lebih buruk, karena sekarang kami memiliki model bisnis dari seluruh Internet, kami telah mengumpulkan cadangan informasi, kami memiliki pemantauan dan pelacakan semua omong kosong.

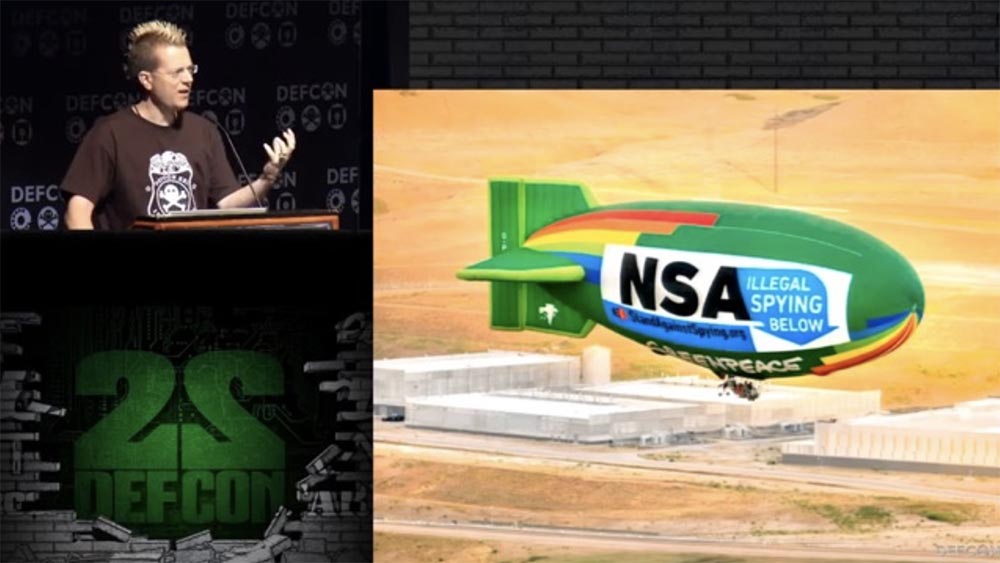

Tapi "pengubah permainan" sebenarnya adalah penyimpanan. Ini adalah pusat data NSA di Bluffdale, Utah. Dan "omong kosong" Anda tidak hanya rentan, asalkan ditransmisikan melalui jaringan, itu akan menumpuk di sana selamanya.

Saya benar-benar marah dengan Kit Alexander ketika dia datang ke DefCon 20 karena dia datang ke sini dan berkata, “Oh, kalian sangat pintar, kan? Kalau begitu datang dan bekerja dengan saya! " Dia berpikir bahwa mengenakan jeans dan T-shirt sudah cukup untuk meyakinkan kita bahwa dia adalah pria yang baik, bahkan jika agennya mencegah orang menjadi siapa mereka, itu mencegah kelahiran generasi baru peretas.

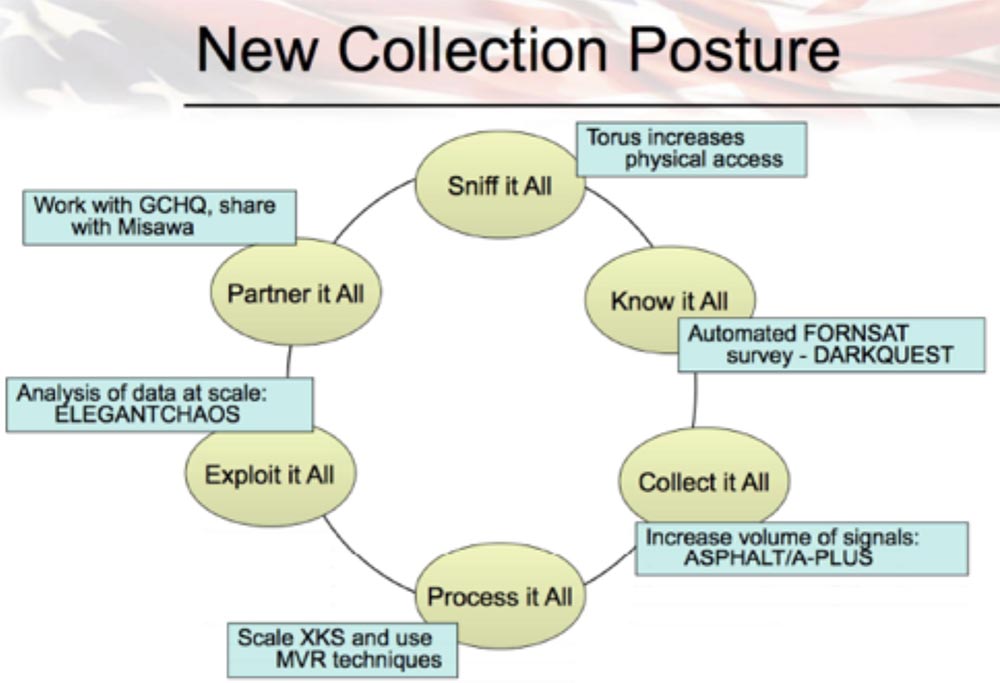

Bayangkan, jika seseorang berjalan di sini di komunitas kami, dengan tape recorder di tangan mereka, mendorongnya sepanjang waktu saat merekam, dan merekam semua yang Anda katakan, maka akan sulit bagi Anda untuk menerima orang ini sebagai bagian dari komunitas Anda. Anda mungkin akan benar-benar berhenti berkomunikasi dengan orang ini, tetapi inilah yang sebenarnya terjadi sekarang - mereka mengumpulkan semua informasi tentang kami dan kemudian menggunakannya untuk melawan kami. Kami selalu berasumsi bahwa mereka melakukan ini, dan mengharapkan hal-hal serupa dari mereka, tetapi terima kasih kepada teman kami Snowden, kami sekarang tahu pasti bahwa mereka melakukan persis apa yang kami harapkan dari mereka, dan bahkan lebih dari itu. "Kumpulkan semuanya dan gunakan semuanya!" - itulah yang mereka lakukan.

Anda harus ingat bahwa pemerintah selalu menggunakan reservasi. Ketika mereka berkata: "Kami tidak melakukan ini!", Ini berarti bahwa kami memaksa mitra asing kami untuk melakukan ini, dan kemudian mengirimkan hasilnya kepada kami. Ketika mereka mengatakan: “kami tidak mengumpulkan data dalam kerangka program ini”, ini berarti kami mengumpulkannya dalam kerangka program lain.

Tetapi kita sekarang memiliki sejuta cara untuk merusak tatanan hal yang ada. Jika semua yang Anda lakukan membuat Anda menjadi orang yang "menarik", mereka dapat kembali dan menemukan "hal-hal menarik" lainnya untuk Anda. Dan teknologi tidak bisa disalahkan. Kami menemukan kesalahan sepanjang waktu, tetapi jumlahnya secara langsung tergantung pada "kesalahan" yang ada di antara kursi dan keyboard. Orang mengatakan bahwa mereka tidak menyembunyikan apa pun, kami telah mendengarnya jutaan kali sebelumnya. Tetapi setiap orang memiliki sesuatu yang disembunyikan, bukan? Setiap orang selalu memiliki sesuatu untuk disembunyikan, sekarang atau di masa lalu, dan ini adalah sumber dari banyak masalah. Jadi orang-orang yang tahu bagaimana melakukan segala macam hal yang rumit tidak boleh mengacau ketika dihadapkan dengan dua kelompok terkait - kejahatan terorganisir dan federasi.

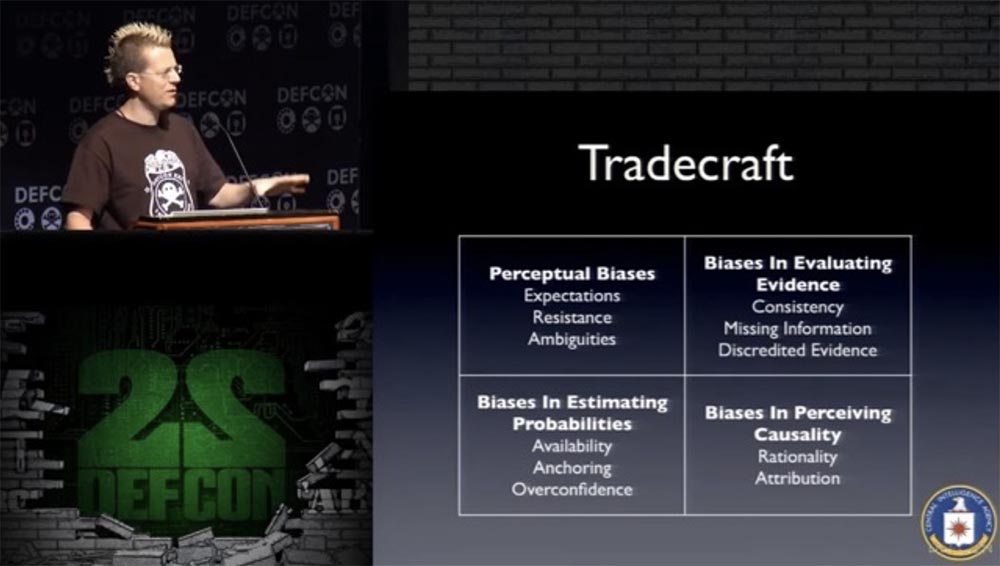

Pertimbangkan apa itu

Tradecraft , atau mata-mata,.

Tradecraft berarti teknologi dan metode, dan di sini saya akan melemparkan beberapa batu ke taman teman-teman kami dari CIA. Saya akan menertawakan mereka nanti, tetapi mereka menghabiskan banyak waktu memikirkan cara-cara, bagaimana tidak mengacau mereka. Cara terbaik untuk menganalisis pekerjaan CIA adalah dengan mempertimbangkan kegiatan operasional mereka, operasi di mana mereka gagal.

Mereka menghabiskan banyak waktu menganalisis di mana mereka gagal. Anda dapat mengunduh dan membaca

manual Tradecraft yang dibuat oleh CIA - gambar pada slide berikutnya diambil dari sana. Saya akan membahas posisi yang diberikan dalam gambar ini:

- Kecondongan persepsi: harapan, perlawanan, ketidakakuratan. Itu berarti hanya melihat apa yang ingin kita lihat. Saya pikir Anda dapat menemukan contoh perilaku CIA ini sendiri.

- Bias dalam menilai bukti: konsistensi, kurangnya informasi, bukti yang didiskreditkan. Jika ada urutan dalam sesuatu, maka sampel kecil lebih konsisten, tetapi mengandung lebih sedikit informasi. Jika Anda hanya mengandalkan model estimasi probabilitas yang terjangkau, Anda memiliki masalah dengan hubungan sebab akibat - misalnya, menghubungkan peristiwa dengan latar belakang yang tetap. Sesuatu seperti "Sunni itu baik, Syiah itu jahat."

- Bias probabilitas: aksesibilitas, kasih sayang, kepercayaan diri.

- Bias dalam persepsi kausalitas: rasionalisme, postscript.

Semua hal ini direvisi ketika kami menganalisis operasi kami sendiri, setelah kacau di suatu tempat. Ada sejumlah kegiatan yang dapat Anda lakukan untuk menangkal bias.

Misalnya, jika sesuatu yang menarik terjadi, ini adalah peluang besar untuk beralih dari analisis ke melakukan operasi praktis. Analisis harus mencakup prinsip-prinsip berikut:

- verifikasi asumsi utama di awal atau ketika proyek berubah;

- memeriksa kualitas informasi;

- pergi dari kebalikannya, yaitu, menerapkan teknik "pendukung setan", teknik "pukulan kuat - resistensi lemah", menganalisis situasi seperti: "bagaimana jika ..." dan mencoba tindakan yang akrab bagi kita dalam pengujian penetrasi. Di sini mereka disebut "Tim Merah", tindakan yang menempatkan diri pada posisi musuh.

Dipandu oleh prinsip-prinsip ini ketika melakukan operasi dan mencari titik penerapannya.

Di sisi yang berlawanan adalah OPSEC. Banyak orang di masyarakat kita menganjurkan keamanan operasional. Pada dasarnya, ini berarti mencegah kebocoran informasi, yang dapat mengarah pada keuntungan pihak lain. Slide berikut menunjukkan poster dari Perang Dunia II yang mengonfirmasi aturan ini: "Telinga musuh mendengarkan!"

Ngomong-ngomong, tentang masalah "sekolah tua" - jika saya menunjukkan foto ini kepada seseorang di bawah usia 25, ia mungkin akan bertanya mengapa Gandhi adalah musuh?

Tertawa di aula, di tengah slide adalah potret bukan Gandhi tetapi dari Kaisar Jepang Hirohito.Saya tidak bisa menunggu sampai akhirnya semua orang akan menerima pendidikan dari Wikipedia atau IMDB. Pemerintah menggunakan uang pajak Anda untuk menerbitkan literatur untuk membantu Anda dengan OPSEC, jadi Anda perlu memeriksa literatur ini dengan cermat. Anda harus memahami informasi apa yang relevan.

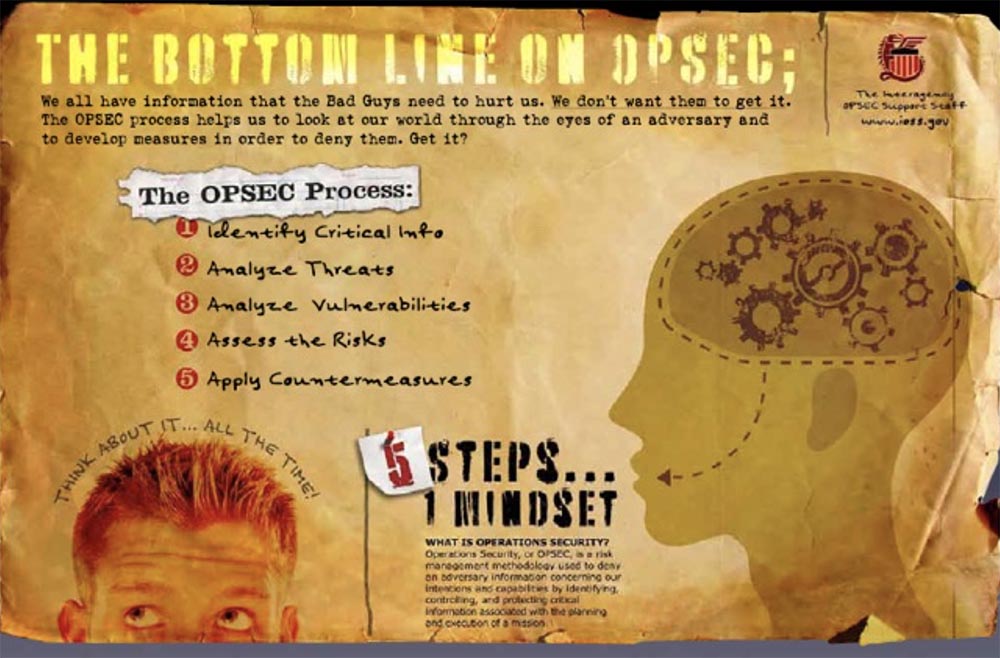

Pemerintah mengajarkan bahwa orang jahat ingin mendapatkan informasi yang kami miliki untuk memukul kami lebih keras. OPSEC melawan ini dengan membantu memandang dunia dengan mata mereka sendiri untuk mengembangkan langkah-langkah dan cara untuk menghadapi orang-orang jahat ini.

Proses keamanan operasional adalah sebagai berikut:

- Identifikasi informasi penting, akses yang dapat membahayakan kita;

- Analisis ancaman pencurian informasi ini;

- Analisis kerentanan yang memungkinkan ancaman dieksekusi;

- Penilaian risiko;

- Penggunaan tindakan balasan.

Jika Anda merasa sulit untuk melihat teks pada slide, Anda dapat melihatnya pada disk DVD pada konferensi DefCon ini. OPSEC tidak berakhir dengan operasi itu sendiri, itu mencakup semua penjelasan dan penelitian awal dan selanjutnya Anda. "Ingat ini setiap saat!" Ini bukan sesuatu yang dapat Anda lakukan sekali dan kemudian lupakan, OPSEC bekerja 24 jam sehari, 7 hari seminggu.

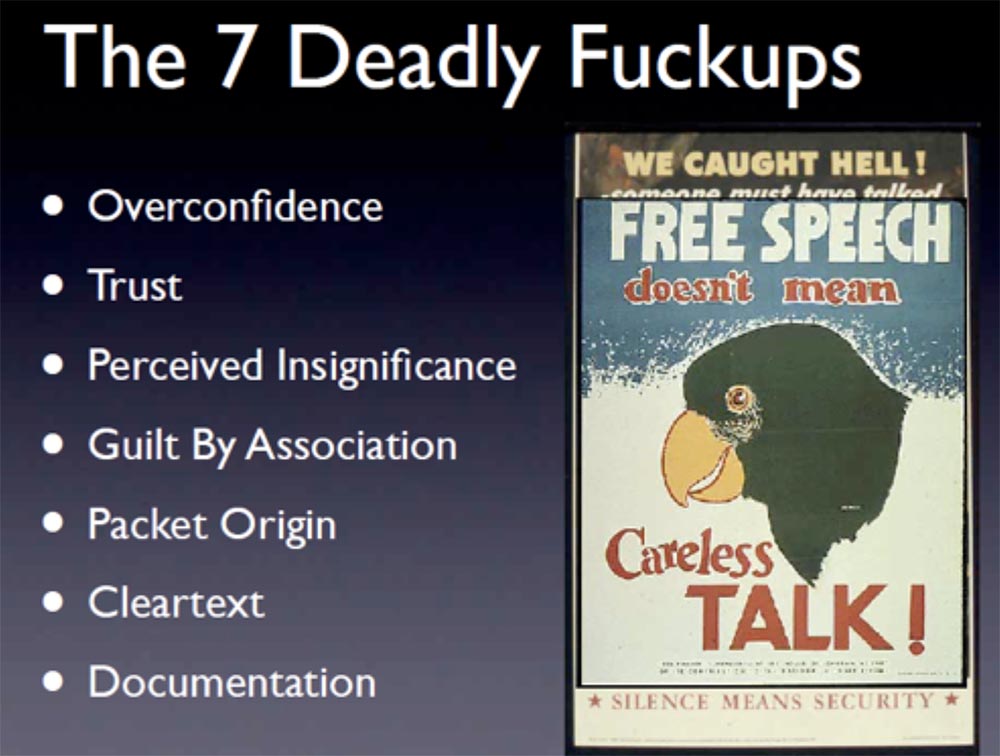

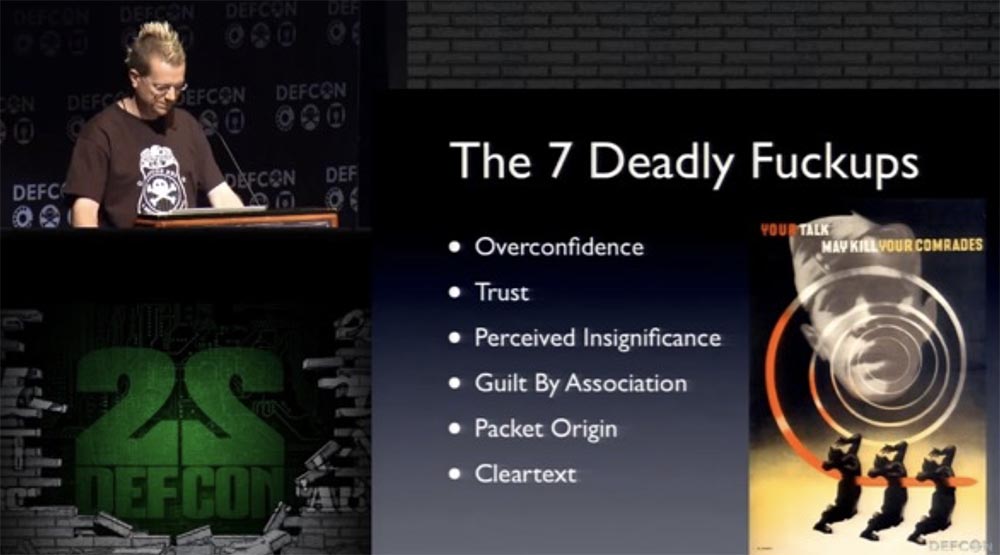

Slide berikut menunjukkan versi saya tentang tujuh dosa yang mematikan, tujuh hal yang dapat membuat Anda kacau.

Apa yang membuat Anda menjadi kandidat untuk ditangkap? Keyakinan bahwa mereka tidak akan pernah menemukan Anda. “Saya menggunakan komputer yang berdiri sendiri” adalah omong kosong, Anda tidak pernah bisa mengandalkan satu alat.

Kepercayaan berlebihan berikut. Di negara-negara pengintaian total, misalnya, di Jerman Timur, satu dari 66 orang adalah informan pemerintah. Tidakkah menurut Anda rasio ini terlihat seperti komunitas peretas? Emmanuel Goldstein memperkirakan bahwa setiap kelima di GDR adalah "informan". Ini mungkin batas tinggi, tetapi bicara, misalnya, dengan Chelsea Manning. Saya yakin dia menyesali model kepercayaannya di masyarakat.

Persepsi tentang tidak pentingnya rasa bersalah Anda, keyakinan bahwa rasa bersalah Anda tidak signifikan dan oleh karena itu "lelucon" Anda tidak mengganggu siapa pun. "Tidak ada yang peduli bahwa saya hanya merusak situs web ini." Ingat bahwa semua ini dapat direkam dalam file pribadi Anda.

"Dosa" keempat adalah kesalahan asosiatif. Saya mengunjungi obrolan yang “salah”, datang ke konferensi yang salah, menghubungi orang yang salah. Anda khawatir mengekspos di mana Anda berada dan dari mana Anda berasal. Inilah yang secara sadar dapat digunakan pemerintah untuk melawan Anda. Itu tidak hanya mengumpulkan informasi pribadi yang mengidentifikasi Anda, tetapi juga menyimpan "sidik jari" dari halaman yang Anda kunjungi melalui browser, pengidentifikasi unik dari perangkat seluler Anda, dan di masa depan, mungkin lokasi Anda.

Ada terlalu banyak dokumen yang mengkonfirmasi bahwa ini sedang terjadi. Orang-orang yang benar-benar berjuang dengan negara dan melakukan bisnis yang serius tahu tentang hal itu. "Obrolanmu bisa membunuh temanmu."

Komputer rumah dan ponsel pribadi tidak boleh digunakan untuk tujuan operasional yang ditempuh oleh layanan pemerintah. Dokumen identitas tidak boleh diangkut tanpa pemilik. Rincian operasi militer tidak boleh dibicarakan melalui telepon atau dengan anggota keluarga. Anda dapat dan bahkan harus melakukan hal-hal yang tidak Anda sukai, sama seperti Anda tidak ingin menahan diri dari alkohol. Jika Anda melakukan setidaknya satu dari dosa-dosa ini - Anda ditangkap. Gunakan

teknik analisis

Tradecraft untuk menghindari kesalahan.

Salah satu alat yang dapat Anda gunakan untuk menghentikan hal-hal ini adalah alat. Tetapi alat juga dapat membuat situasi Anda lebih buruk. Komputer adalah alat yang membantu Anda mengacaukan segalanya satu miliar kali lebih cepat daripada yang dapat Anda lakukan sendiri.

Mereka menciptakan rasa kepercayaan yang salah. Mereka memprovokasi dosa kepercayaan diri, dan ini adalah probabilitas merusak segalanya. Kebodohan menggunakan alat ini bahkan lebih buruk daripada tidak menggunakannya sama sekali. Ini adalah salah satu foto favorit saya - ini bukan gergaji, tetapi pemotong dari jet air yang disuplai di bawah tekanan 15.000 PSI. Itu hanya air, tetapi memotong baja, meskipun tampaknya sangat aman.

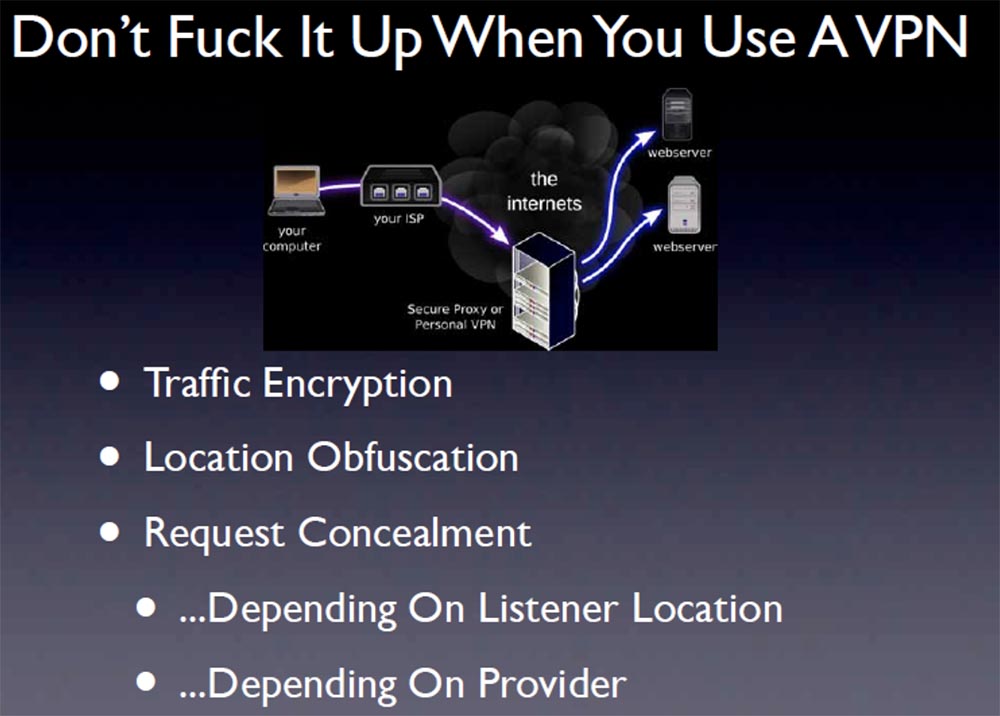

Inilah alat pertama -

VPN . Jangan mengacaukannya saat menggunakannya! Apakah Anda akan aman jika menggunakan jaringan tidak aman? Ketika datang ke alat, tanyakan pada diri sendiri 2 pertanyaan: haruskah saya menggunakannya dan bagaimana saya harus menggunakannya? Apa yang Anda dapatkan dari

VPN ? Anda mendapatkan enkripsi lalu lintas, tetapi hanya antara Anda dan jaringan

VPN itu sendiri, tetapi tidak antara

VPN dan beberapa tempat terpencil.

Anda dapat mengacaukan jejak kaki Anda dan menyembunyikan lokasi Anda dari server jarak jauh. Penyedia mungkin tidak tahu persis di mana Anda berada. Tetapi Anda bisa mendapatkan semacam permintaan darinya yang akan membuat koneksi antara Anda dan

VPN . Jadi itu benar-benar tergantung di mana "pendengar" itu dan bagaimana perilaku penyedia jaringan. Ini adalah salah satu proksi panas, jadi siapa pun yang mengontrol kedua ujung jaringan, seperti agen pemerintah, dapat dengan mudah menghubungkan lalu lintas dan mendapatkan informasi tentang lokasi Anda. Ini mengubah tingkat kepercayaan pada penyedia

VPN yang dengannya Anda mungkin memiliki hubungan keuangan, karena sangat mudah untuk melacak bagaimana dan kepada siapa Anda membayar layanan tersebut. Pikirkan tentang itu. Penyedia

VPN benar-benar sangat berbeda dalam memenuhi janjinya. Banyak dari mereka mengatakan bahwa mereka tidak menyimpan log sesi. Anda harus mengetahui kebijakan logging mereka, tetapi itu tidak akan menjelaskan keseluruhan cerita, terutama jika mereka tidak berlokasi di Amerika Serikat, karena mereka dapat mulai login kapan saja mereka mau. Misalnya, ketika mereka menerima pesanan dari departemen keamanan nasional, yang, menurut hukum, dapat mengklaim semua data.

Oleh karena itu, fakta bahwa mereka tidak mencatat aktivitas Anda sekarang tidak berarti bahwa mereka tidak akan melakukan ini di masa depan jika Anda tertarik dengan layanan khusus.

Jika Anda berencana untuk bersembunyi di balik

VPN , lebih baik Anda melihat bagaimana klien

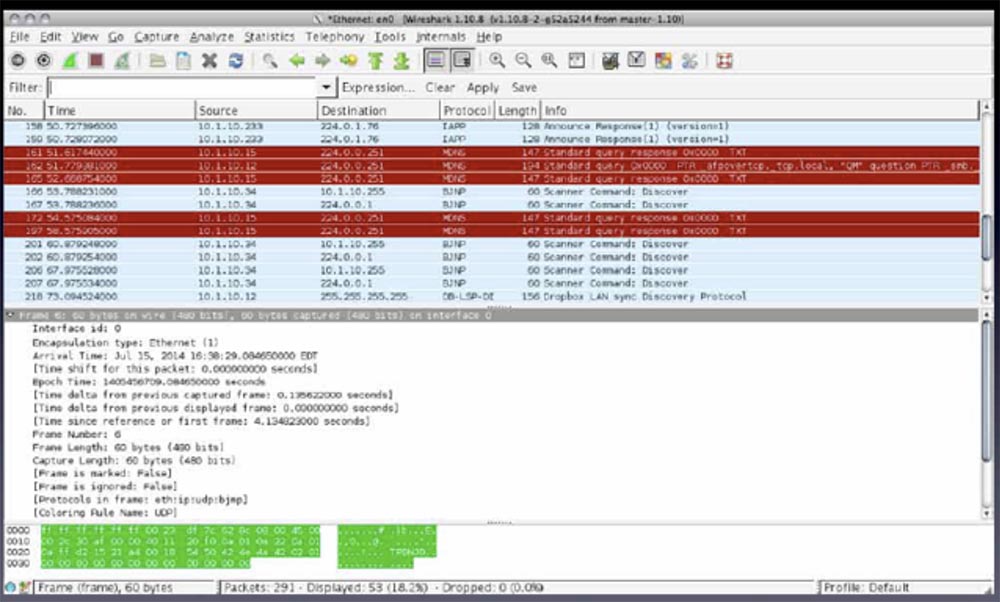

VPN berbeda dalam tingkat "menangkap Anda ketagihan." , .

VPN ,

Wire shock , «» , .

,

VPN ? , , , «» , .

.

SSH -,

VPN , «». , «».

, «» IP. ,

VPN . , , . , « » , VPN, IP.

— . java- . , , VPN, .

VPN, , . , , .

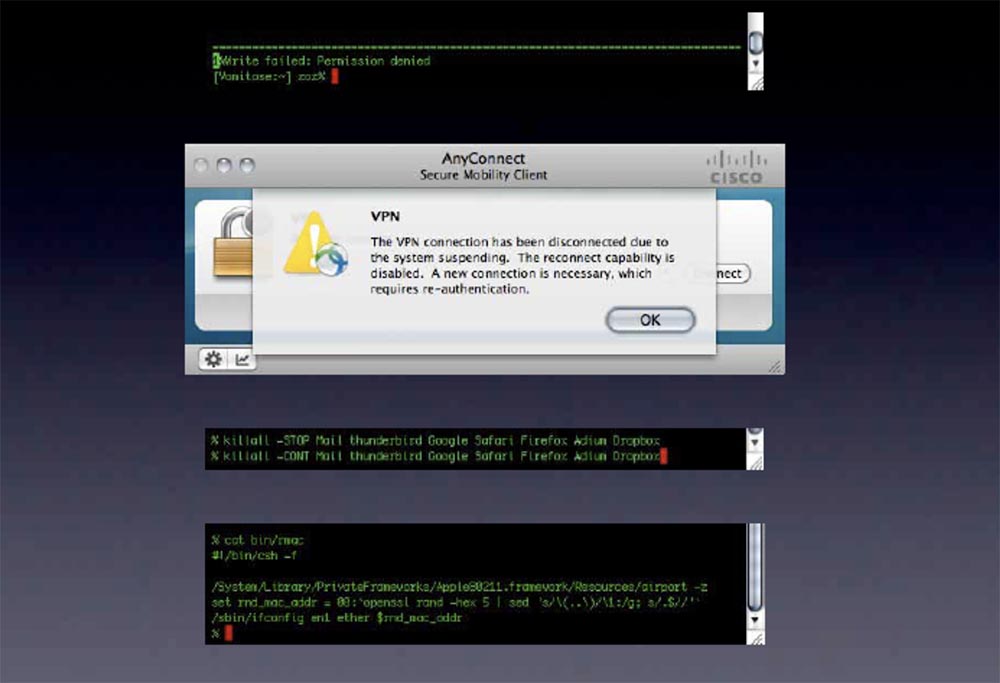

, ,

MAC- .

MAC- , WiFi- . .

MAC- , .

,

VPN ? ? « »,

VPN , .

VPN .

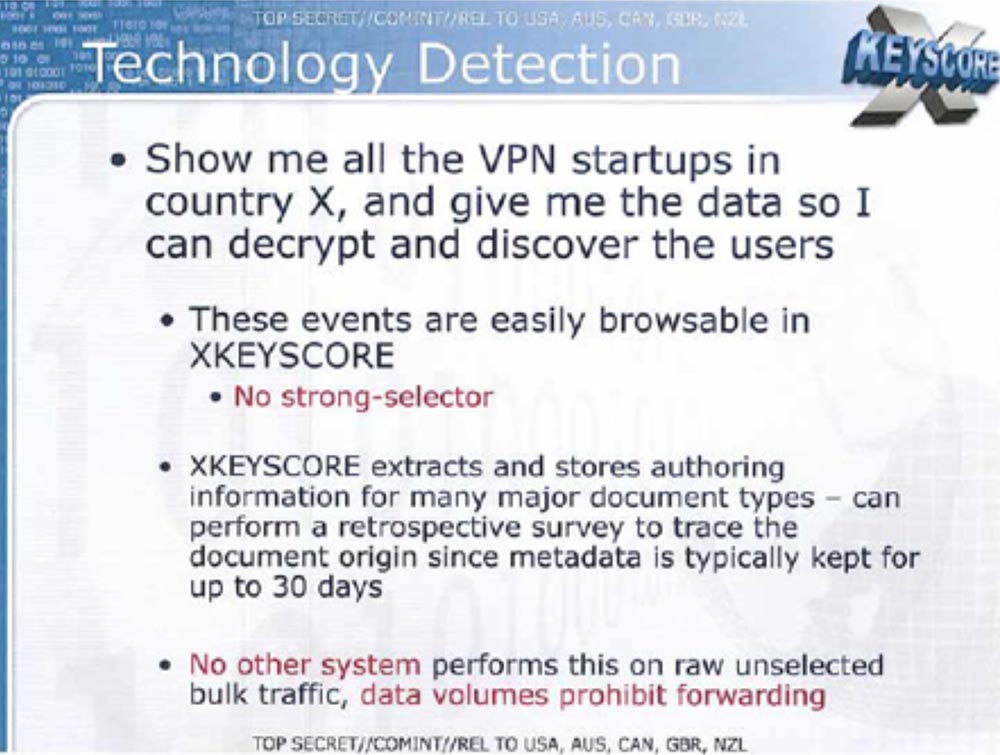

XKeyscore 2008 .

, . . , . ,

VPN , , - .

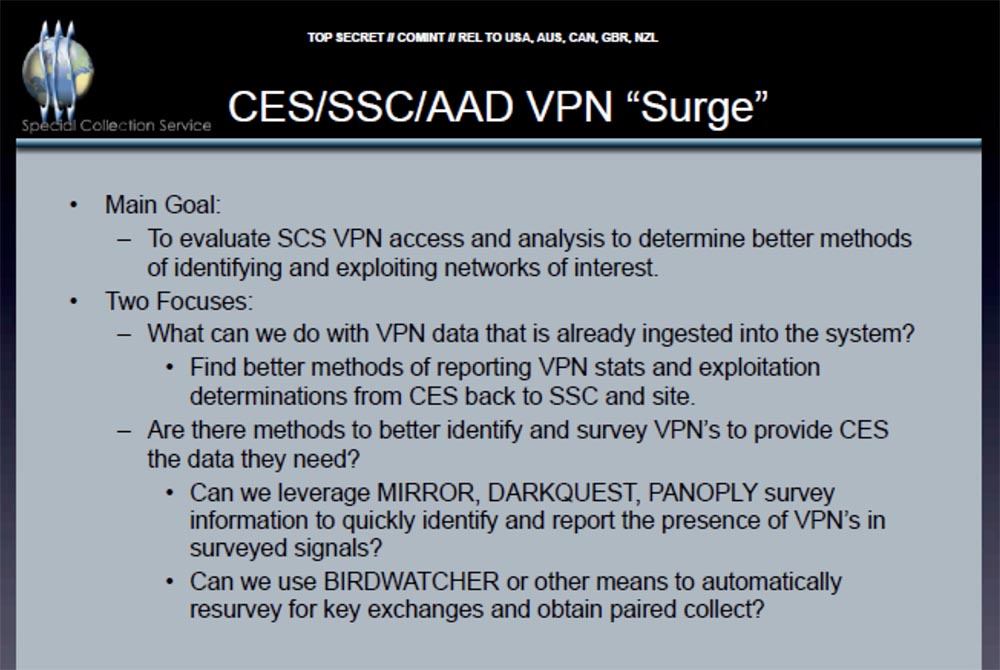

CES/SSC/AAD VPN “Surge” , «VPN — » 2011 .

,

VPN .

Birdwatcher , . - , , ,

VPN .

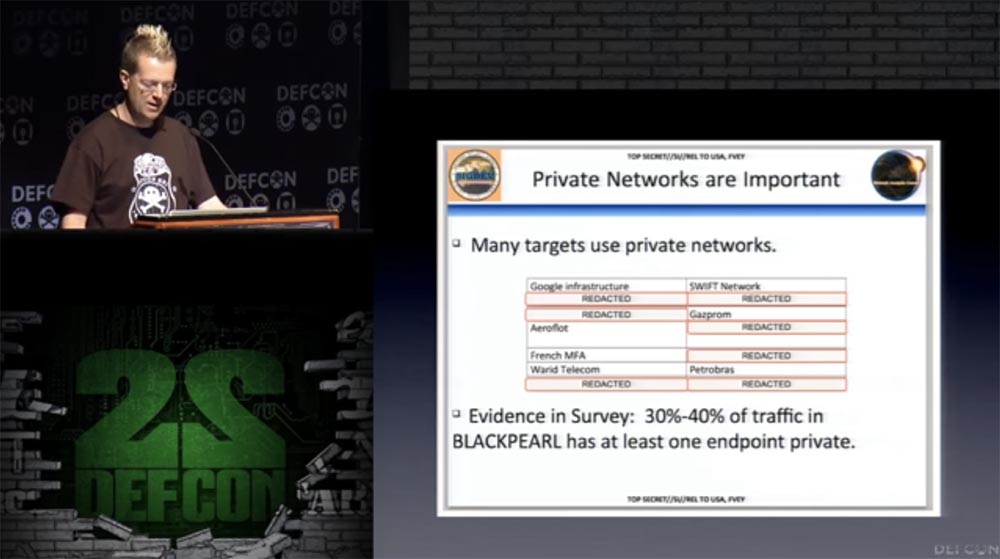

SCS , , – – , , .

, « », , , .

\

, , . . , ,

VPN — , . , . ,

VPN , , . , ,

VPN .

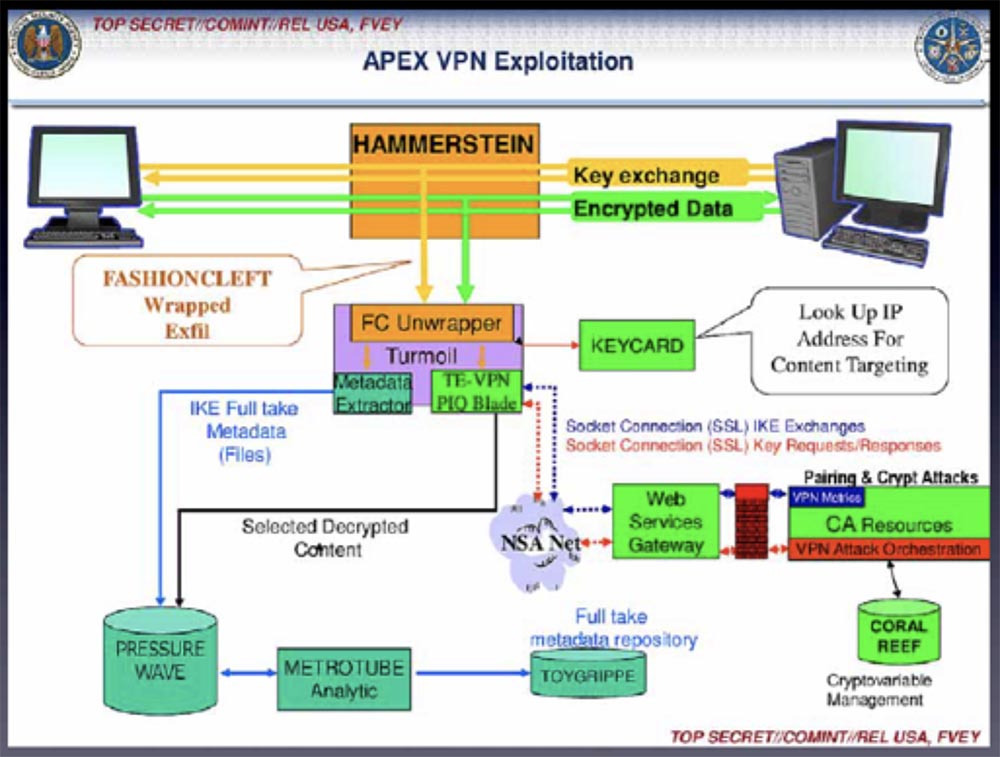

-, .

Hammerstein « ». -, .

, , . , ,

PPTP VPN . 2012

DefCon 20 ,

loud cracker PPTP ,

VPN .

VPN , , , .

,

VPN - , .

NSA , «». , , - . , , , .

: ,

Tor !

,

Tor , .

Tor , . . , .

Tor . , «» . , , , , .

Tor . , . , ,

Tor .

«», . , «», , .

, «» , , , , . -, « » « ».

Tor .

,

Tor .

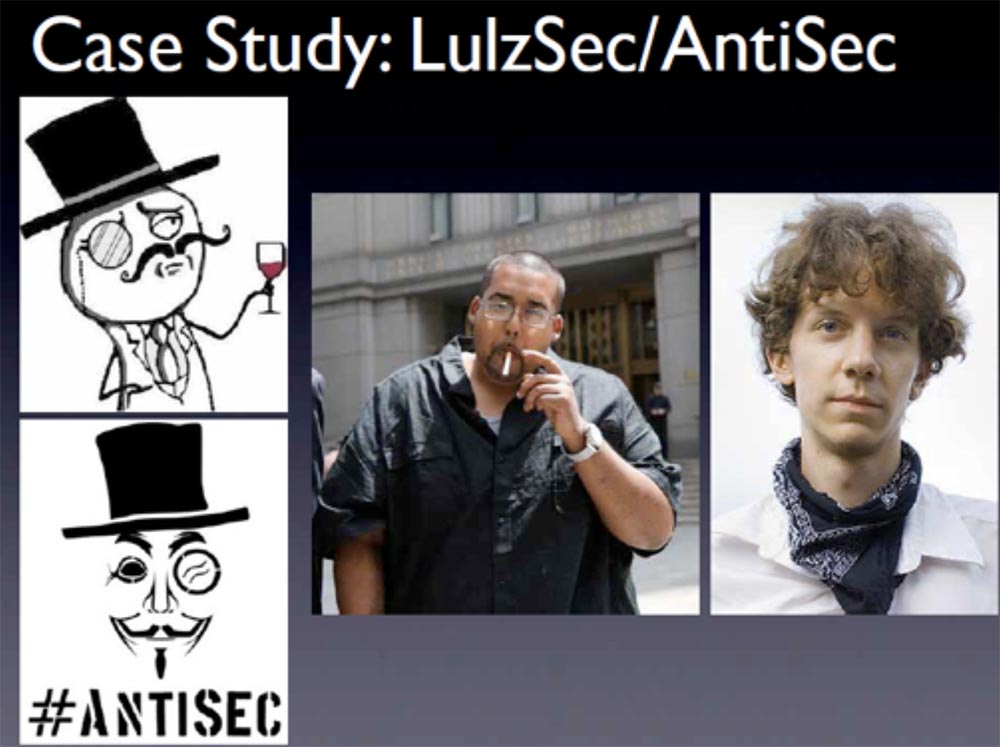

LulzSec AntiSec .

LulzSec ,

Sabu , .

4chan Nons , ,

SQL ,

DDOS- -, – .

Anonymous ,

Sabu .

IFC

IFC ,

TOR . , - .

Sabu Tor , , . , , , .

. , .

Sabu . Wi-Fi, . , ?

Mac- ,

Tor ,

Tor Wi-Fi ,

IP- IFC- . , , , «». ,

Tor , , 10 . :

Tor , , ! .

Karena itu, amati "kebersihan" berada di Internet. Jangan menggunakan dua browser secara bersamaan, karena Anda dapat membuat kesalahan dan memasukkan sesuatu yang salah dan pada browser yang salah. Ide yang bagus adalah menggunakan komputer terpisah yang terhubung ke jaringan hanya melalui Tor. Gunakan firewall seperti PFSence untuk memastikan semua lalu lintas Anda melewati jaringan Tor , gunakan layanan IPCheck untuk melihat bagaimana alamat IP Anda ditampilkan di jaringan.25:00 menitDEFCON Conference 22. Andrew "Zoz" Brooks. Jangan mengacaukannya! Bagian 2Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (pilihan tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps hingga Desember secara gratis ketika membayar untuk jangka waktu enam bulan, Anda dapat memesan di

sini .

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?