Konferensi DEFCON 22. Andrew "Zoz" Brooks. Jangan mengacaukannya! Bagian 1Gunakan

Opsec 24 jam sehari, 7 hari seminggu. Anda melihat tangkapan layar dari obrolan di Reddit dengan Sabu, setelah ia menjadi informan, di mana ia menyarankan lawan bicara untuk menggunakan Opsec 24/7. Jadi jika "teman" ingin menenggelamkan Anda, mereka bisa melakukannya. Belum pernah seorang informan federal pun mengucapkan kata-kata yang lebih jujur.

Kasus lain yang kita semua pernah dengar. Mahasiswa Harvard yang melaporkan bahaya ledakan selama ujian. Dia menggunakan

Tor untuk terhubung ke layanan

surat Guerilla , yang memungkinkan Anda mengirim pesan email satu kali.

FBI menangkapnya karena

Tor menambahkan

IP sumber pengirim ke header email. Jadi

Opsec gagal dalam kasus ini. Pada dasarnya, omong kosong semacam itu dikaitkan dengan alat privasi yang dengannya Anda bukan "teman". Karena itu, kerahasiaan harus menjadi milik Anda untuk sarapan, makan siang, dan makan malam. Dia seperti daging yang membuat segalanya lebih baik!

Saya akan memberi tahu Anda bagaimana siswa ini gagal. Pertama, intranet Harvard mengharuskan Anda untuk mendaftarkan

alamat MAC Anda. Alasan lain

MIT lebih baik daripada Harvard adalah karena kita tidak memerlukannya. Jadi, pendaftaran pengguna di jaringan terkait dengan

alamat MAC-nya , di samping itu, mereka mencatat lalu lintas keluar. Ini adalah mikrokosmos pengamatan umum. Semua ini bersama-sama menciptakan vektor ancaman yang memungkinkan orang ini mendapatkannya. Misalnya, penyelidik dapat melihat siapa yang mengunjungi situs tersebut dan mengunduh pemasang

Tor tepat sebelum ancaman ledakan, atau melihat semua orang yang terikat pada simpul rekaman

Tor yang dikenal pada waktu itu, atau siapa yang mengakses server direktori

Tor .

Ketika saya memikirkan hal ini, saya mengerti bahwa di negara kita sudah ada model pengamatan universal, yang semua orang kenal - ini adalah agen kredit. Dan kami melakukan semacam

Opsec dengan agen kredit. Kami mendapatkan kredit terutama karena reputasi kami. Karena itu, gunakan kerahasiaan sebelum Anda mengambil pinjaman. Kami tidak membatalkan kartu kredit, bahkan ketika kami tidak lagi membutuhkannya, karena mereka sendiri yang menciptakan reputasi kami. Jadi jangan berhenti menggunakan alat privasi, bahkan ketika Anda selesai melakukan sesuatu yang buruk. Sama seperti menggunakan agen kredit, menggunakan

Tor dapat menempatkan Anda dalam daftar. Tapi Anda punya alasan bagus untuk berada di daftar ini.

Jadi, ada banyak cara orang ini tidak bisa merusak segalanya. Untuk memulainya, setidaknya dia harus menganalisis situasi dan mempersiapkan wawancara yang tak terhindarkan dengan polisi sebagai pengguna

Tor . Dia bisa menggunakan jembatan penghubung untuk terhubung ke

Tor . Meskipun kemudian diketahui bahwa NSA juga melacak mereka. Dia dapat mempersiapkan fakta bahwa mereka dapat melacak titik masuk lalu lintas, keluar dari kampus dan menggunakan jaringan kafe

Starbucks atau ponsel sekali pakai, dan kemudian mereka mungkin tidak akan tertangkap.

Orang-orang terus-menerus menerima ancaman serangan teroris dan pemboman, dan pada kenyataannya tidak ada cara untuk melacak pesan-pesan seperti itu. Anda hanya perlu membuat penemuan Anda sulit. Dan, tentu saja, ia dapat menggunakan layanan email yang tidak mengidentifikasi

IP dan membuka simpul output

Tor -nya.

Apa yang kita ketahui tentang seberapa rentan pengguna

Tor biasa? Diketahui bahwa jaringan ini menyebabkan banyak masalah pada pusat komunikasi pemerintah GSHQ UK, mereka bahkan mengadakan dua konferensi

Tor , yang terakhir pada tahun 2012. Jadi itu mungkin bukan backdoor sederhana di sana. Ini adalah kabar baik bahwa mereka seharusnya mengadakan konferensi semacam itu. Kita tahu bahwa menggunakan

Tor adalah fakta yang jelas, karena itu membuat pengguna tidak seperti pengguna jaringan terbuka. Jadi pertimbangkan bahwa Anda sudah mengambil sidik jari.

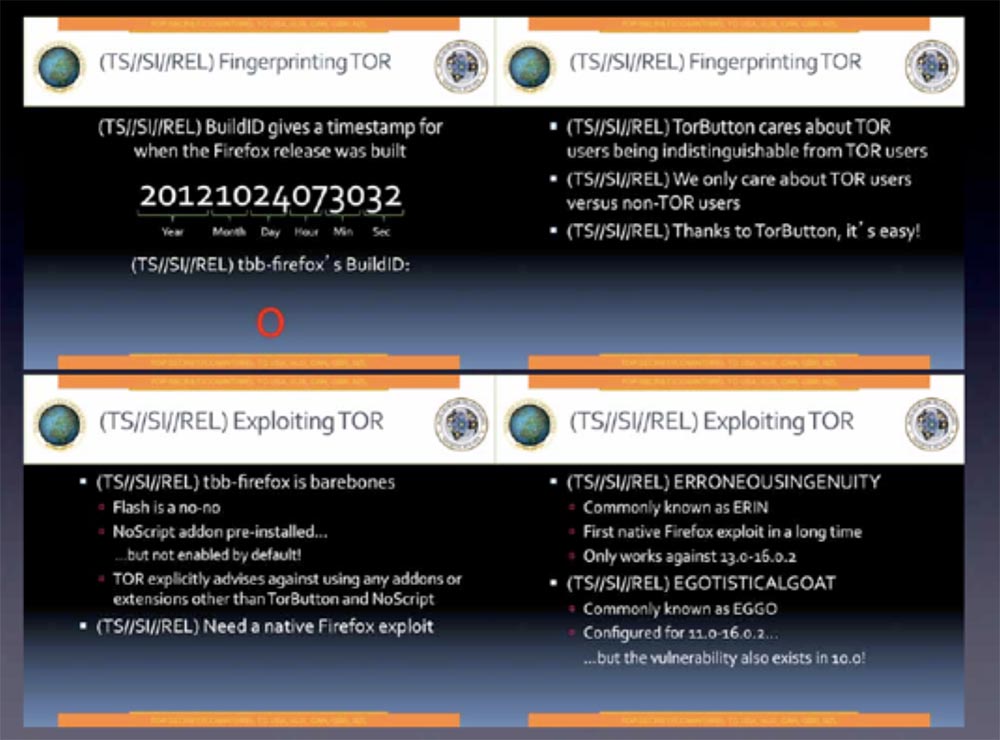

Kita tahu bahwa serangan terhadap

Tor pada tahun 2012 cukup rumit untuk badan intelijen, jadi mereka mencoba menerapkan exploit dalam versi

Firefox yang digunakan dalam paket perangkat lunak

Tor . Saya pikir ini juga pertanda baik. Ini adalah slide dari presentasi Tor bau terkenal (Tor bau ...), saya yakin Anda sudah melihatnya, jadi saya akan menunjukkannya dengan cepat.

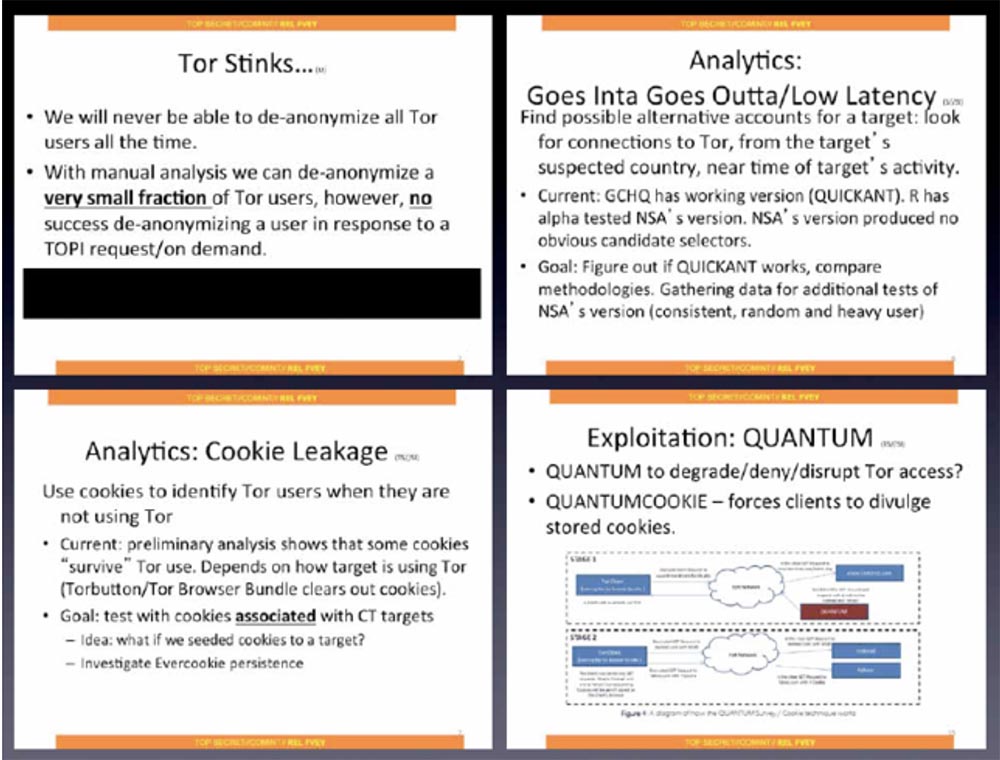

Jadi, ada pengakuan bahwa FBI tidak pernah berhasil mengungkapkan semua pengguna

TOR . Dengan bantuan analisis manual, mereka dapat mengidentifikasi sejumlah kecil pengguna, di samping itu, upaya untuk mengungkapkan pengguna menggunakan permintaan

Tor tidak pernah berhasil.

Karena itu, Anda harus menggunakan

Comsec di dalam sesi

Tor Anda. Tentu saja, mereka melakukan serangan korelasi lalu lintas, meskipun dalam skala kecil. Mereka mencoba menemukan pengguna

Tor pada saat mereka tidak menggunakannya. Untuk melakukan ini, mereka mencoba mengekstrak cookie yang dilindungi dari penggunaan browser ini.

Tor bagus karena tidak menyimpan cookie tersebut. Mereka juga merekomendasikan menggunakan metode exploit

QUANTUM , yang membantu mengekstraksi cookie dari

Tor karena kehadiran elemen

Firefox di dalamnya.

Di atas harus memberi Anda beberapa pemikiran tentang seberapa aman

Tor sebagai satu-satunya solusi untuk menggunakan internet secara anonim. Jangan pernah menggunakan solusi tunggal, mundurlah. Hal yang baik tentang penggunaan

Tor secara teratur adalah membuat penemuan Anda sulit, tetapi tidak sepenuhnya mustahil.

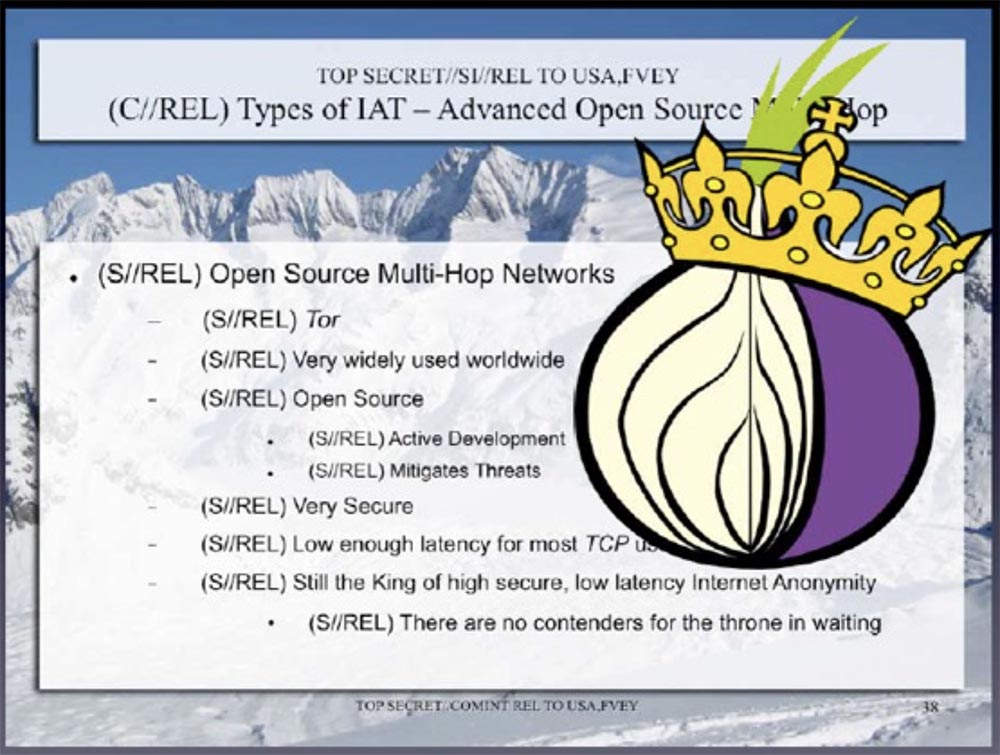

Ini dokumen rahasia ketiga yang keluar bersamaan. Di sini

Tor mengarah pada pengungkapan rendah dan anonimitas pengguna yang tinggi.

Diindikasikan di sini bahwa ia tersebar luas di seluruh dunia, merupakan sumber daya terbuka, aktif berkembang, mengurangi risiko ancaman, sangat aman. Tertulis di sini bahwa "Thor adalah raja di bidang memastikan anonimitas dan kerahasiaan dan dalam waktu dekat tidak ada pesaing lain untuk tahtanya yang diharapkan."

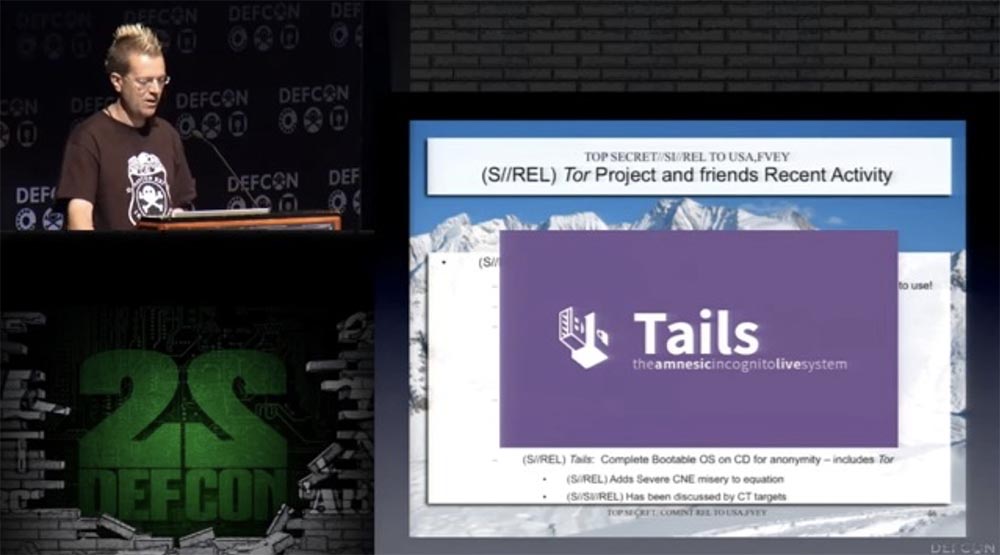

Polisi rahasia menerima umpan balik positif dari platform perangkat lunak yang digunakan di sisi klien, seperti perangkat lunak

Tails mandiri sepenuhnya yang diunduh dari CD.

Apa yang sedang dibicarakan ini? Fakta bahwa

Thor menempatkan Anda di bidang visi otoritas, tetapi

Thor dan

Tails mempersulit kehidupan mereka. Saya pikir hanya dengan menggunakan

Thor akan menempatkan Anda pada daftar orang yang agak luas, dan jika "ketidaktaatan" Anda akan membantu Anda untuk dipindahkan ke daftar orang yang lebih kecil yang pantas mendapatkan perhatian lebih, maka mungkin lebih baik berada dalam daftar besar. Karena semakin banyak orang dalam daftar besar ini, semakin baik.

Tetapi jangan pernah menggantungkan hidup atau kebebasan Anda pada satu elemen, satu faktor keamanan pribadi. Ini berlaku untuk

Tor dan banyak alat lain di jaringan komunikasi Internet Anda. Saya suka moto yang diposting di situs web

CryptoCat - jangan pernah percaya hidup Anda atau kebebasan dalam perangkat lunak. Kami mempercayai hidup kami dengan perangkat lunak setiap hari, setiap kali kami naik mobil atau pesawat terbang. Tetapi saat Anda mengendarai mobil, Anda juga mengandalkan sabuk pengaman. Ini seperti pepatah Muslim tua: "Berharap pada Allah, tapi ikat unta."

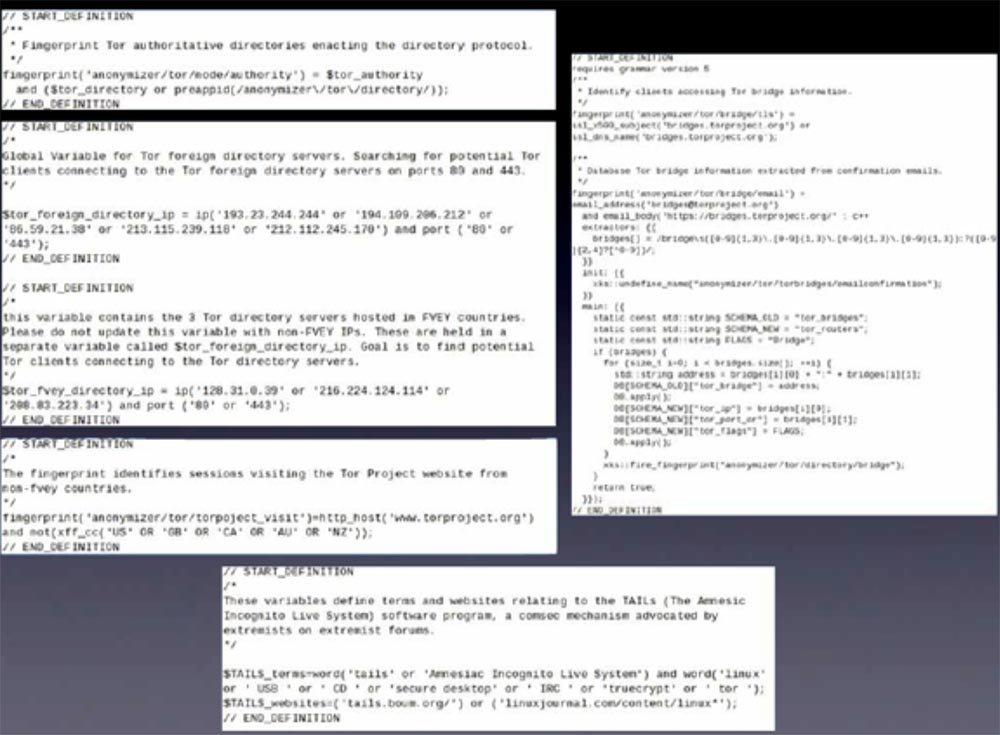

Ini ada beberapa kabar baik. Daftar besar dan daftar kecil baru-baru ini bocor aturan penyaringan. Saya tahu ini benar-benar tidak dapat dibaca, tetapi pada dasarnya ini menunjukkan bahwa agen keamanan terobsesi dengan ide membuat daftar panjang ini sebesar mungkin.

Siapa pun yang terhubung ke layanan direktori

Tor atau situs web

Tor ada di daftar panjang ini. Dari sudut pandang negara, ini adalah penerimaan polisi rahasia. Ini bagus. Ini mirip dengan menemukan jarum di tumpukan di mana kita akan melemparkan lebih banyak jerami. Karena itu, teman-teman, cobalah membuat daftar besar ini lebih besar untuk menambah pekerjaan bagi mereka. Mereka lebih ditujukan pada semua orang yang menggunakan

Tor , dan bukan pada penjahat sungguhan, ini bodoh, tapi itu tidak lebih dari pengawasan total yang sedang kita bicarakan. Itu hanya membuktikan bahwa kita membutuhkan lebih banyak orang menggunakan layanan ini.

Sisi kanan slide lebih buruk. Saya telah menyebutkan bahwa mereka mengumpulkan alamat email orang-orang yang digunakan untuk menerima "switch bridge", yaitu, node dari jaringan

Tor . Anda harus tahu bahwa mereka terlibat dalam hal-hal yang keji. Dengan demikian, seorang mahasiswa Harvard mungkin tidak tertangkap menggunakan saklar jembatan. Mungkin ya, mungkin juga tidak. Kami tidak tahu pasti, karena kami tidak tahu berapa banyak informasi yang dibagi oleh agen dan penyedia federal, jadi berhati-hatilah.

Akhirnya, bagian bawah slide menunjukkan bahwa

Tor dan

Ekor disebarkan oleh para ekstremis di forum-forum ekstremis. Jadi selamat, ternyata kita semua adalah ekstrimis!

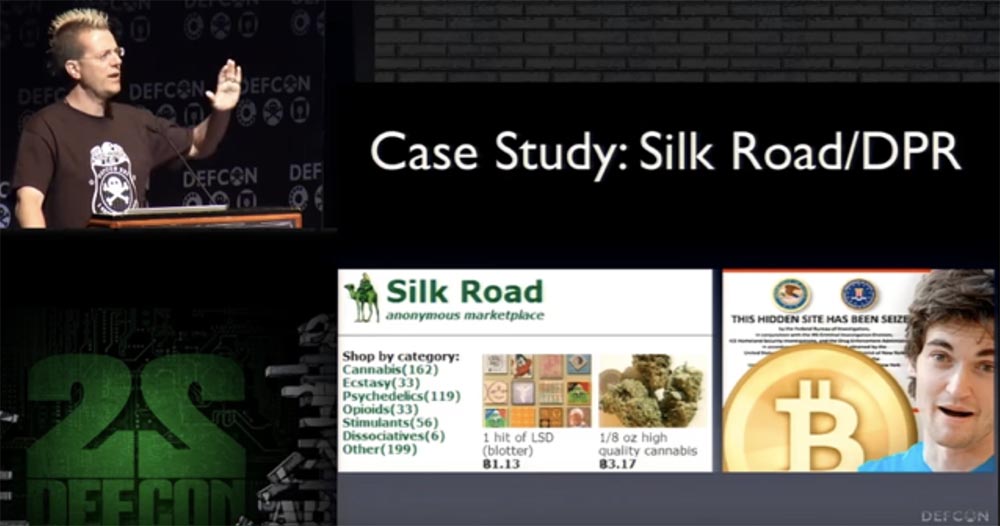

Kita semua tahu kisah platform perdagangan

Silk Road anonim dan administratornya, Pirate Roberts.

Silk Road bekerja sebagai layanan rahasia

Tor selama 2 tahun sampai Roberts ditangkap.

Kita tahu bahwa FBI melakukan ratusan pembelian obat-obatan melalui Silk Road, memungkinkannya bekerja lebih lama untuk memastikan mereka bisa menangkap seseorang. Sepertinya kejahatan terorganisir standar. Mereka menangkap

Pirate Roberts dan secara bersamaan menyita semua informasi server Silk Road.

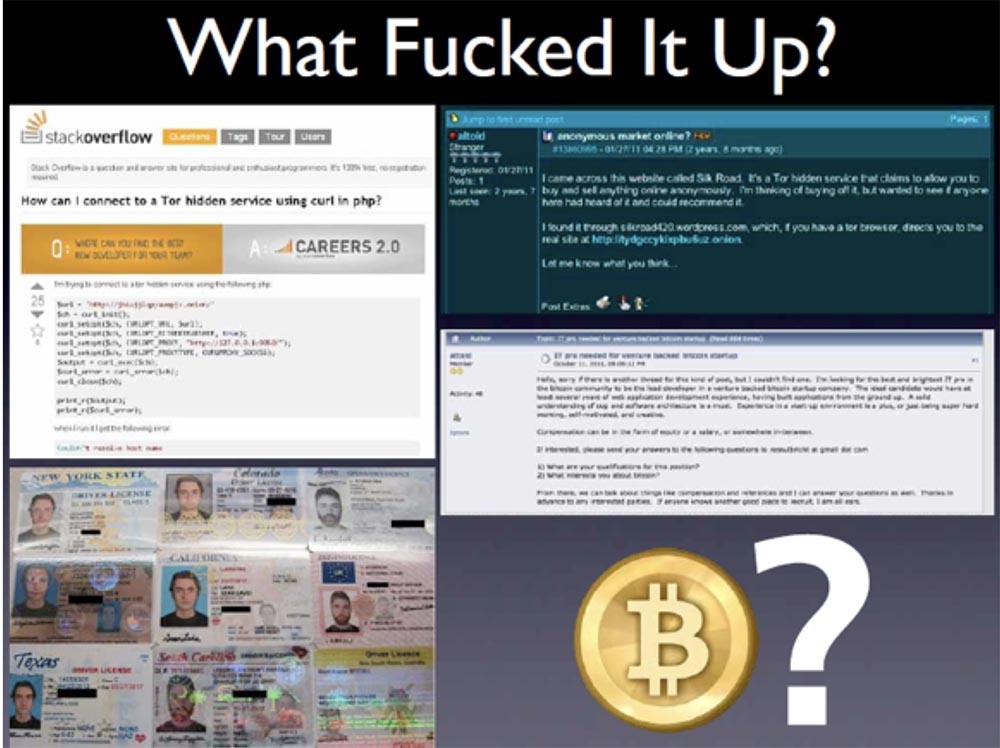

Jadi apa yang membuatnya mengacau? Kita tahu bahwa

Dread Pirate Roberts berulang kali gagal karena mengabaikan

Opsec - ini adalah tumpukan pesan yang disimpan, dan posting forum dari akun yang sama, yang termasuk alamat email aslinya. Ini adalah pesanan kartu identitas palsu dengan fotonya, jadi dia punya cukup kesempatan untuk mengacau.

Tetapi kita tidak tahu bagaimana mungkin untuk mengungkapkan anonimitas server. Ini adalah 180.000 bitcoin. Bagaimana ini bisa terjadi? Kami tidak tahu jawabannya. Tetapi ada beberapa opsi.

Bajak laut Roberts diidentifikasi dan dilacak dengan cara yang sama seperti

Sabu dilacak. Misalnya, ia hanya bisa masuk sekali tanpa

Tor , misalnya, untuk memperbaiki sesuatu di server.

Seseorang tidak dapat menyangkal kemungkinan ini. Dia dapat dilacak melalui hubungan keuangan dengan penyedia berkat alat untuk melacak pembayaran pada semua server hosting, seperti yang terjadi dengan penyedia hosting independen lainnya. Mereka dapat memperkenalkan exploit ke server Silk Road, menangkapnya dan melanggar mode anonimitas.

Mereka juga bisa melakukan serangan rahasia berskala besar pada layanan anonim. Kami tidak tahu jawabannya, jadi mari kita bicara tentang satu-satunya cara yang melibatkan serangan langsung ke

Tor . Yang perlu Anda ketahui tentang layanan tersembunyi adalah bahwa mereka cukup rentan dari sudut pandang serangan korelasi, karena penyerang dapat menawarkan mereka untuk menghasilkan lalu lintas. Ada dua loop

Tor yang terhubung di sekitar satu titik. Siapa pun yang terhubung ke

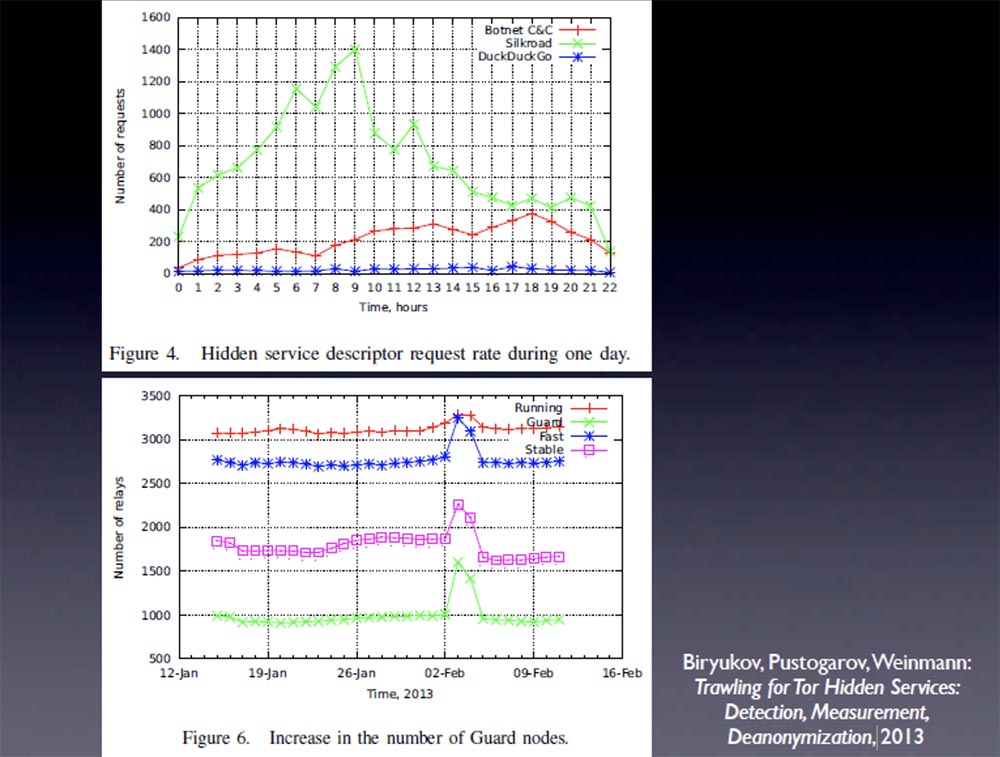

Tor untuk waktu yang lama menjadi rentan terhadap hal-hal semacam ini. Khusus untuk segmen switchable, karena jaringannya tidak begitu besar, sehingga cepat atau lambat Anda dapat menemukan simpul jahat.

Ini bukan masalah besar bagi pengguna rata-rata, tetapi jika Anda mendukung proyek jangka panjang seperti perusahaan obat global, maka ini berbahaya. Saya tidak punya waktu untuk mempelajari detailnya, tetapi saya ingin menunjukkan kepada Anda sebuah studi yang dilakukan pada tahun 2013 oleh Biryukov, Pustogravov dan Weinman dari University of Luxembourg, disebut Trawling for Tor Hidden Services: Deteksi, Pengukuran, Deanonimisasi (“Trailing hidden hidden” layanan: penemuan, penelitian, deanonimisasi ”). Mereka membuat bagan layanan tersembunyi populer

Tor, Silk Road dan

DuckDuckGo , menunjukkan perubahan dalam jumlah permintaan sepanjang hari.

Berikut ini menunjukkan pemetaan alamat bawang dan penggunaannya. Dua hari dan kurang dari seratus dolar, dan mereka melihat dua contoh. Ada juga konfirmasi bahwa simpul

Tor tertentu bertindak sebagai simpul batas layanan tersembunyi untuk mendeanonimisasi layanan tersembunyi ini, dengan probabilitas 90% selama 8 bulan untuk 11.000 dolar AS. Studi semacam itu berada dalam kemampuan finansial entitas negara. Ini dimungkinkan berkat kesalahan

Tor , yang telah diperbaiki. Minggu ini, "Black Hawk" berbicara tentang kesalahan serupa lainnya, yang juga diperbaiki. Mereka dapat melihat lalu lintas

Tor untuk layanan tersembunyi. Ini sangat tidak bertanggung jawab, karena sekarang ada kekhawatiran bahwa FBI akan melacak semua lalu lintas yang melewati

Tor . Jadi, jika mekanisme enkripsi trafik

Tor retak, orang tidak dapat memastikan anonimitasnya.

Berita baiknya adalah hal-hal ini meninggalkan jejak. Ada lonjakan peningkatan jumlah node perlindungan pada saat Biryukov dan perusahaan membuat intrusi mereka ke dalam jaringan. Sehingga kita dapat menemukan kesalahan ini dan memperbaikinya, tetapi perlu diingat bahwa ada potensi serangan terhadap

Tor , meskipun tidak terhadap semua dan tidak selalu.

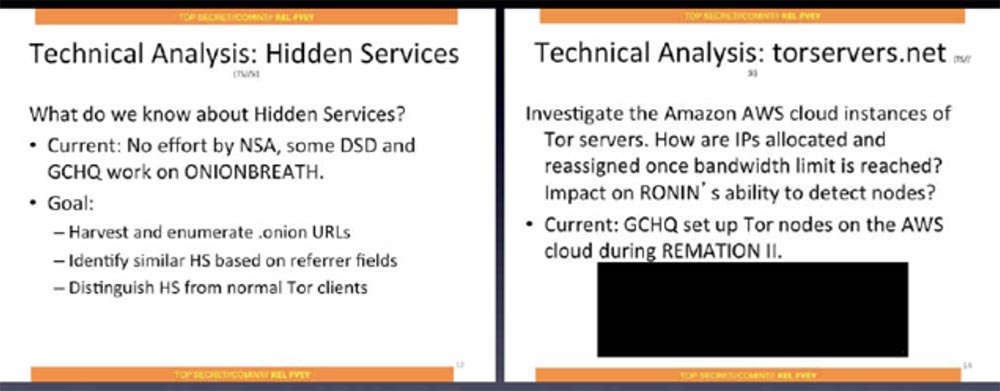

Saya tidak akan mengatakan banyak tentang apa yang ditampilkan pada slide berikutnya - ini juga informasi rahasia yang berkaitan dengan analisis teknis layanan tersembunyi.

Tujuan dari analisis ini adalah untuk mengumpulkan dan menyusun daftar alamat bawang, mengidentifikasi layanan tersembunyi serupa berdasarkan teknologi anonimitas yang sama, dan memisahkan layanan tersembunyi dari klien

Tor normal. Berikut ini adalah studi tentang kapabilitas layanan cloud

Amazon AWS untuk hosting server

Tor dan toolkit

GCHQ Inggris untuk mendeteksi node

Tor dalam kapabilitas komputasi awan

Amazon , sebagaimana disebutkan pada konferensi

Remation II .

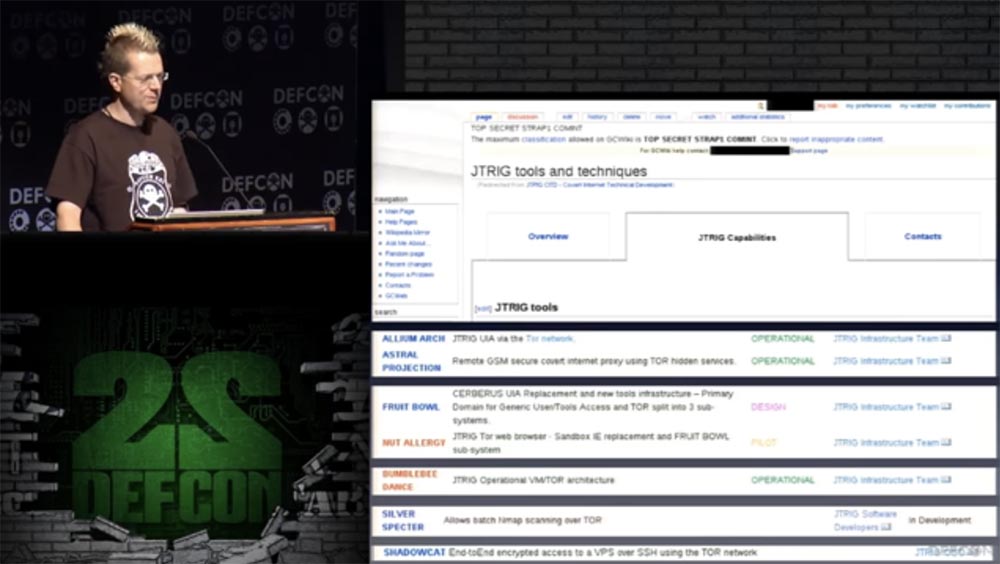

Ingat juga kemampuan alat seperti

JTRIG Tools , saya pikir halamannya seharusnya dihiasi dengan bendera DefCon.

'Rumor'

Spooks banyak menggunakan

Tor , seperti halnya intelijen Inggris. Saya pikir pengembang

Tor , banyak dari mereka yang saya kenal secara pribadi, tunduk pada dosa kepercayaan berlebihan. Mereka percaya bahwa kegiatan mereka tidak akan diungkapkan, meskipun mereka tidak pergi dengan kaki belakang di depan negara, tidak menerima handout dari itu dan tidak meninggalkan celah untuk "mendengar orang" dalam perangkat lunak mereka.

Saya pikir tujuan utama dari layanan khusus itu bukan pengungkapan seluruh jaringan anonim, tetapi hanya penemuan layanan tersembunyi seperti Jalur Sutra. Secara teori memungkinkan server untuk sepenuhnya diidentifikasi dan dibuka, karena ada skema dua arah

Tor , berkat

Pirate Roberts yang ditangkap. Mungkin jika dia berlatih dengan benar menggunakan

COMSEC , dia tidak akan tertangkap. Jadi moral dari cerita ini adalah ini: jangan menjalankan penjualan obat online yang besar kecuali jika Anda memiliki rencana untuk melindungi anonimitas secara efektif. Untuk organisasi besar, mempertahankan anonimitas dalam jangka waktu yang lama adalah tugas yang sangat sulit. Anda harus melakukan segalanya dengan sempurna, dan untuk ini Anda tidak perlu memiliki pikiran seorang penjahat cyber internasional sehingga lawan tidak dapat mengambil tindakan pencegahan. Jadi cari tahu terlebih dahulu apa konsekuensi dari aktivitas Anda, lakukan

analisis Tradecraft .

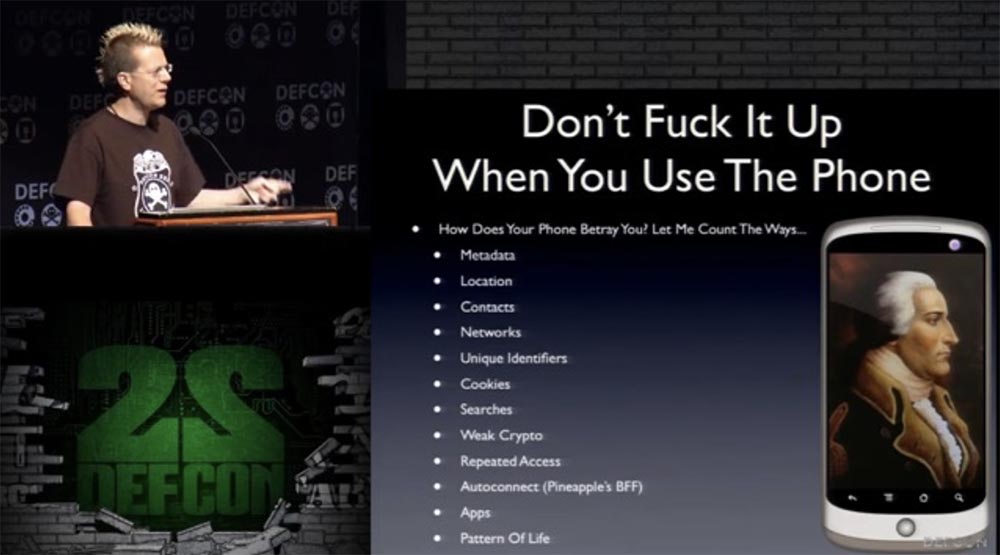

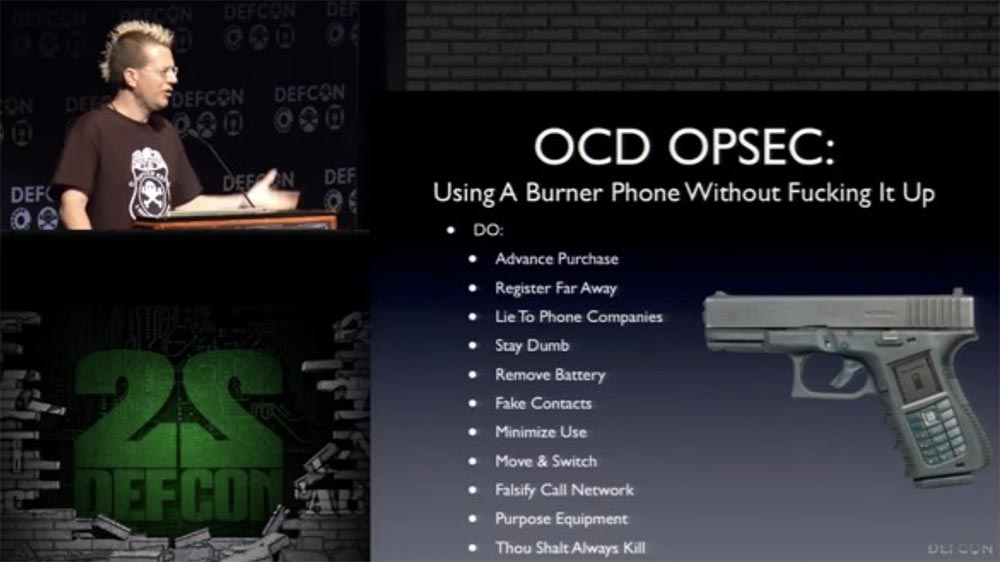

Sekarang mari kita beralih ke telepon. Jangan mengacaukan menggunakan ponsel! Apa yang dibicarakan oleh Benediktus Arnold kecil ini (seorang jenderal Amerika dari masa Perang Kemerdekaan AS yang pergi ke pihak Inggris), yang tersembunyi di saku Anda?

Ponsel dapat mengkhianati Anda dengan cara berikut:

- metadata tentang semua panggilan Anda;

- informasi tentang lokasi Anda yang dikirimkan oleh operator seluler ke agen federal, serta geotag di foto Anda;

- daftar kontak;

- daftar jaringan Wi-Fi tempat Anda terhubung dan yang didengarkan di area ini;

- Pengidentifikasi unik seperti IMEI , UEID dan sebagainya;

- sisa cookie dari browser;

- permintaan pencarian murni;

- enkripsi buruk. Perangkat yang lebih lama memiliki kriptografi yang lemah, terutama berdasarkan OS dari versi campuran Android;

- akses berulang. Browser web pada perangkat kecil ini memiliki sedikit RAM dan cache, sehingga mereka terus-menerus memuat ulang tab secepat mungkin. Oleh karena itu, semua yang telah Anda lakukan baru-baru ini ketika Anda berada di jaringan lain di-reboot lagi;

- koneksi otomatis, yang merupakan pencegat WiFi terbaik dari Pineapple . Hai ATT Wi-Fi , halo, nirkabel Xfiniti , saya ingat Anda!

- Semua aplikasi seluler, karena mereka mengalami kebocoran semua kotoran;

- gambar kehidupan Anda tercermin di ponsel Anda.

Agen keamanan terus-menerus memonitor hal-hal semacam ini, terutama mereka memantau keberadaan simultan dan on-off sirkuit telepon. Saya dikenal karena tidak membawa ponsel, karena saya tidak suka secara terbuka mengasosiasikan diri dengan organisasi kriminal, yang saya maksud, tentu saja, perusahaan telepon. Tetapi ada waktu di tahun ketika saya menggunakan ponsel

Nokia saya yang baru berusia tujuh tahun, yang tampak hebat dalam repositori metadata ini. Karena setiap kali ponsel ini digunakan, selalu dikelilingi oleh ribuan peretas terkenal.

Tetapi bagi polisi rahasia, telepon pintar adalah hadiah terbaik yang pernah mereka dapat terima. Ini seperti Natal, Hanukkah dan Blowjob Day, digabung menjadi satu orgasme spionase besar. Skenario mereka yang paling sempurna sangat sederhana - mereka mengontrol pertukaran foto sederhana yang terjadi jutaan kali sehari, mereka mendapatkan semua data yang diperlukan dari itu.

Sekarang mari kita beralih ke CIA. Februari 2003, penculikan oleh dinas rahasia Amerika dari imam Mesir Abu Omar di Milan. . 25 , , . , . , .

, , , . , . , .

, , , , , . , « », , . . , . ,

EFF NSA . , , ,

SIM- , . , , .

, :

, , , - , . , . . . . , , . , , .

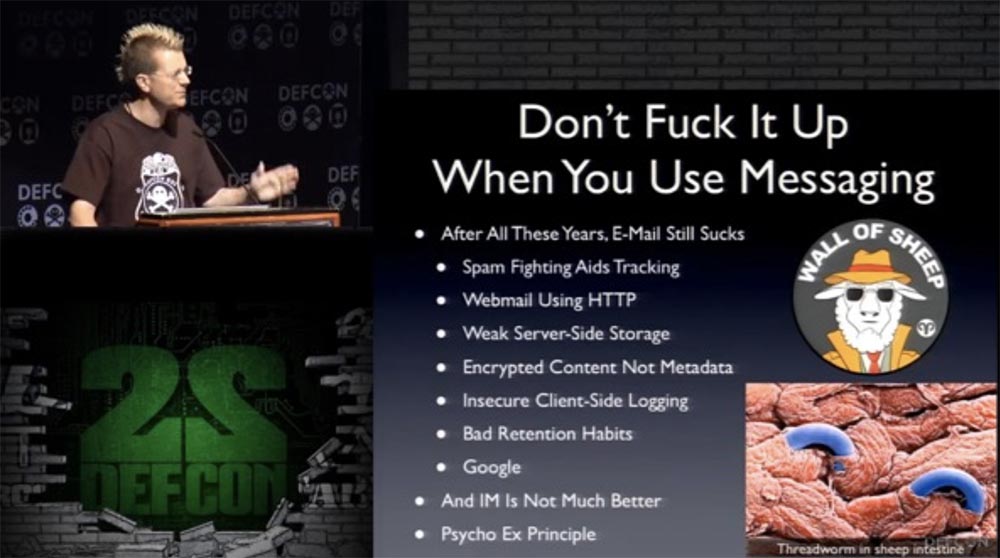

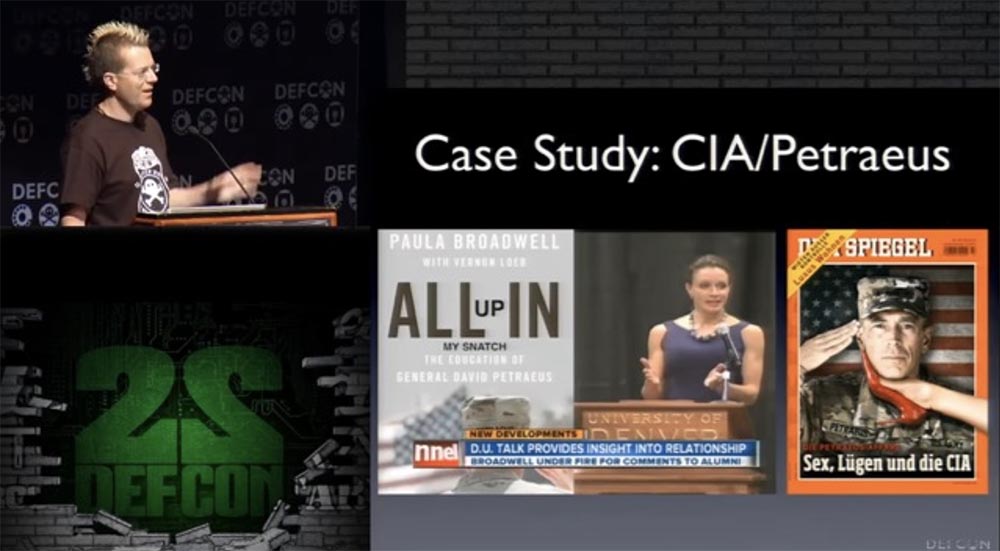

-, , ,

Gmail . ,

Red Team , , , . — . , .

, . «». , IP- . , !

http https . – , . ,

SSL , . ? . ,

PGP , , .

, . – . - : « ,

Gmail ,

Google , ». , ,

Google . .

. : , .

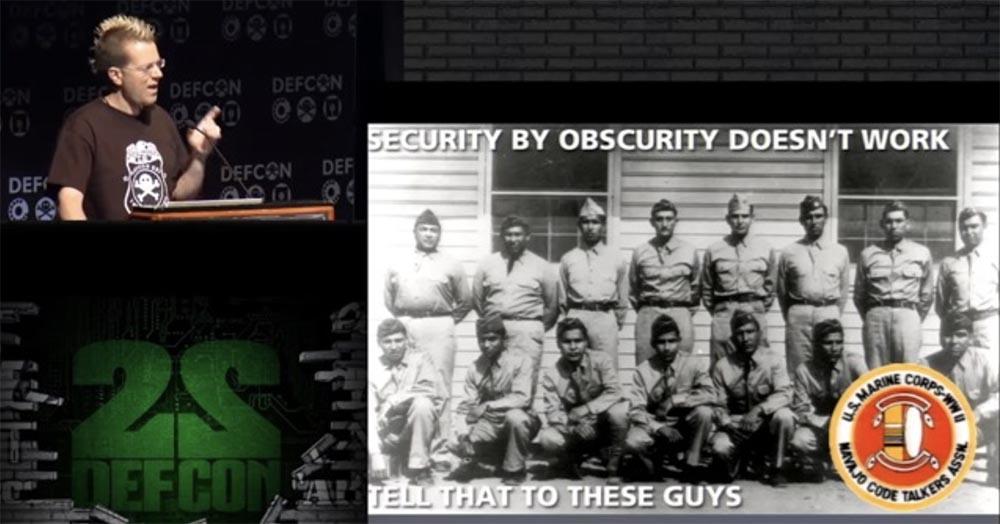

, , , . , .

, , , . .

, , , . , , .

. , 2011 . , . , .

, . . « », , . , , . , «-» - . — , .

- , , : « , ». -, , .

Google , . , . , . , : «, …».

, , . .

, «» … - — . . , , . , . , . .

,

Darkmail - , . , - .

Skype , . , . 2013 . , , Skype . , , Skype. ,

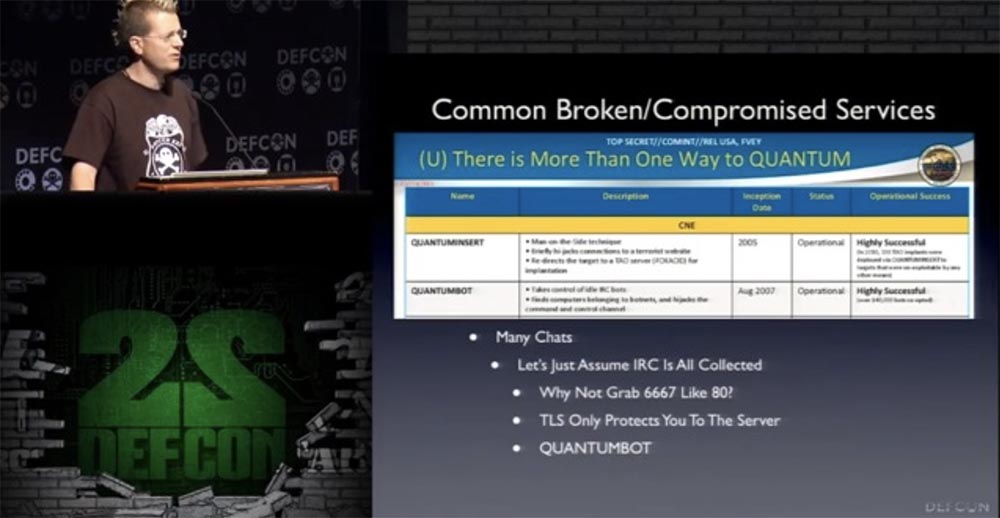

PRISM, SIGINT, JTRIG, Pre-MS EOL Skype , . , «». , , . .

, . 80, 6667. SSL - IFC , , . ,

IFC IFC Quantumbot . «» 140 000 . , «»

Spooks IFC .

IFC . -, .

,

Google , ? ,

OTR . « ».

OTR . , - . .

, ?

,

OTR , , , , .

Cryptocat , , «», . .

Bitmessage . 100%, , . - , .

Retroshare , , .

peer-to-peer . .

, . , , .

, , . -, , « »

Glasshole , .

, , -

Glasshole, tetapi tentang tidak menyimpan korespondensi elektronik pribadi Anda di telepon pintar.Kami membutuhkan lebih banyak steganografi, kami membutuhkan pendekatan orisinal untuk enkripsi, seperti teman saya, yang mencampur pornografi dengan gambar kucing sehingga mulai terlihat seperti dokumen rahasia yang dienkripsi. Saya dengan cepat membalik-balik slide yang tersisa dan memberi tahu Anda satu hal terakhir:- Jangan gunakan aturan yang biasa untuk membuat ID Anda;

- belajar memisahkan kehidupan sehari-hari dari "khusus";

- Jangan gunakan alias yang dikompromikan;

- kepercayaan adalah musuh kedua Anda, jangan ikuti contoh Jeremy Hammond dan Sabu;

- memiliki rencana darurat;

- jangan menyangkal yang jelas;

- jelajahi kemampuan musuh;

- Mintalah saran terlebih dahulu dan dukung orang yang memberikannya kepada Anda.

Saya berharap semoga sukses dan kekuatan untuk tidak pernah mematuhi kehendak orang lain!Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (pilihan tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps hingga Januari secara gratis ketika membayar untuk jangka waktu enam bulan, Anda dapat memesan di

sini .

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?