Jika Anda bekerja untuk perusahaan yang berada di bawah tindakan No. 187-FZ ("Tentang Keamanan Infrastruktur Informasi Kritis Federasi Rusia"), maka Anda tidak perlu menjelaskan apa itu GosSOPKA dan mengapa itu diperlukan. Untuk selebihnya, kami jelaskan: GosSOPKA adalah singkatan dari sistem Negara untuk mendeteksi, mencegah dan menghilangkan konsekuensi dari serangan komputer. Secara arsitektural, ini adalah kompleks pusat-pusat tunggal yang tersebar secara geografis dari berbagai ukuran, bertukar informasi tentang serangan dunia maya. Pusat semacam itu diperlukan untuk membuat semua perusahaan yang memiliki objek infrastruktur informasi kritis (perusahaan semacam itu disebut subjek CII). Tujuan dari inisiatif pemerintah berskala besar ini adalah untuk menciptakan sistem pertukaran informasi antara organisasi paling penting di negara ini tentang serangan cyber yang sedang berlangsung dan dengan demikian memberikan kemungkinan perlindungan preventif.

Untuk waktu yang cukup lama, dokumen utama yang mendefinisikan prinsip-prinsip berfungsinya pusat GosSOPKA dan interaksinya dengan pusat yang lebih tinggi adalah “rekomendasi metodologis untuk pembuatan dan pengoperasian pusat GosSOPKA” yang dikembangkan oleh FSB. Kami sebelumnya

meninjau dokumen ini dan mencatat bahwa fokus utama perhatiannya adalah pembangunan proses untuk manajemen insiden dan kontrol keamanan mata pelajaran GosSOPKA. Tetapi pada saat yang sama, pendekatan ini meninggalkan bidang yang cukup besar untuk interpretasi yang berbeda tentang berapa banyak tugas yang harus diselesaikan oleh pusat GosSOPKA dan alat khusus apa yang diperlukan untuk ini. Baru-baru ini, "Persyaratan untuk alat yang dirancang untuk mendeteksi, mencegah dan menghilangkan konsekuensi dari serangan komputer dan untuk menanggapi insiden komputer." Mari kita coba mencari tahu apa yang diharapkan regulator dari perusahaan yang membangun pusat GosSOPKA sendiri, dan untuk menyelidiki masalah ini.

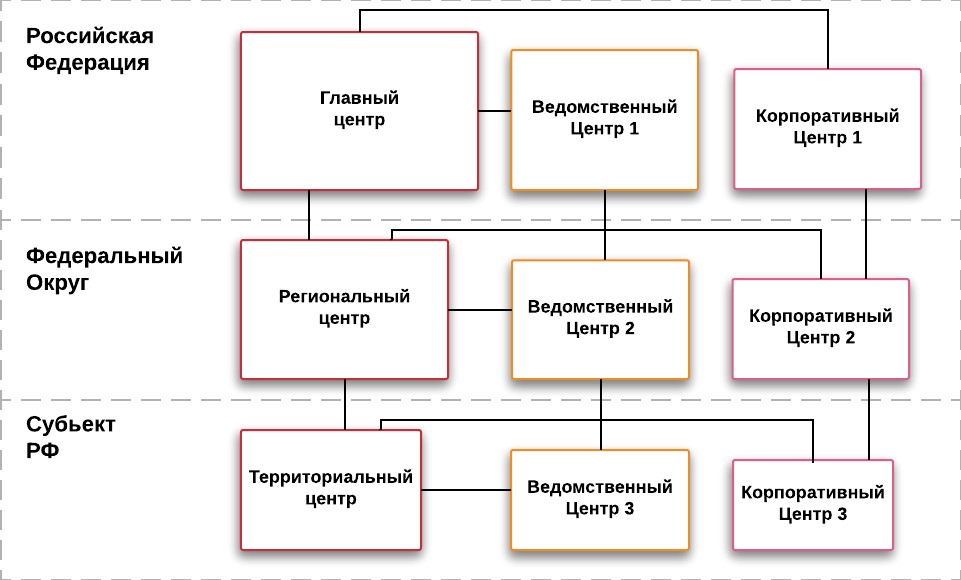

Hirarki interaksi pusat

Hirarki interaksi pusatAda upaya yang dikenal untuk membangun pusat GosSOPKA secara eksklusif pada sistem IDS. Ada juga vendor di pasar yang memposisikan IDS atau SOA sebagai solusi universal untuk masalah tersebut. Subjek KII memiliki banyak pertanyaan mengenai fungsi dan persyaratan untuk sistem SIEM, yang dianggap banyak perusahaan sebagai satu-satunya alat yang diperlukan untuk membuat pusat GosSOPKA.

Sekarang, dengan munculnya dokumen "Persyaratan untuk alat yang dirancang untuk mendeteksi, mencegah dan menghilangkan konsekuensi dari serangan komputer dan menanggapi insiden komputer", kejelasan pertama muncul mengenai persyaratan aktual dari regulator untuk alat-alat pusat.

Dokumen ini menguraikan lima subsistem utama dari pusat GosSOPKA:

- Alat deteksi

- Peringatan artinya

- Alat Likuidasi

- Alat Dekripsi (PACA)

- Alat Pertukaran Informasi

- Sarana perlindungan kriptografis dari saluran komunikasi

Mari kita coba menelusuri setiap item secara berurutan. Kami akan segera melakukan reservasi bahwa kami tidak mempertimbangkan masalah “Ortodoksi” produk dan kebutuhan untuk substitusi impor, kami akan fokus secara eksklusif pada aspek teknis.

Alat deteksi, tetapi tidak SOA. Empat huruf

Menurut pendapat kami, item ini adalah salah satu yang paling penting dari sudut pandang penyelesaian perselisihan tentang cara yang dapat digunakan, karena diskusi "Apakah Anda memerlukan SIEM, atau hanya cukup subsistem SOA" yang sedang berlangsung dan tidak mereda.

Mari kita baca dokumen ini lebih terinci:

Pertama-tama, kita berbicara tentang alat yang mengumpulkan peristiwa keamanan informasi. Bukan insiden (hasil kerja alat pelindung), bukan lalu lintas mentah atau salinannya, yaitu peristiwa. Ini memberi kita petunjuk yang cukup transparan bahwa kita memerlukan fungsionalitas pemrosesan log.

Catatan untuk paragraf ini juga memberikan daftar sumber potensial yang cukup rinci dan luas yang dapat memberikan peristiwa ini. Daftar ini tidak hanya mencakup alat perlindungan klasik (firewall, SOA, antivirus), tetapi juga sumber infrastruktur (peralatan jaringan dan sistem operasi), serta sistem manajemen aplikasi untuk peralatan jaringan, kualitas sistem pemantauan layanan, dll.

Semua ini, serta kata-kata "korelasi dan agregasi peristiwa" yang disebutkan dalam persyaratan fungsional, menurut pendapat kami, cukup akurat mendefinisikan teknologi target item tersebut sebagai

platform SIEM .

Ini sepenuhnya mengikuti rekomendasi metodologi yang dikeluarkan sebelumnya, karena untuk sepenuhnya mendeteksi insiden komputer dari kategori "akses tidak sah", "menebak kata sandi" dan "malware", satu cara perlindungan aktif tidak akan cukup.

Apakah platform apa pun yang dipasarkan sebagai SIEM sama-sama cocok? Menurut pendapat kami, tidak, karena setidaknya dua persyaratan yang agak penting ditunjukkan dalam teks:

- Sistem deteksi tidak hanya berkorelasi dan mendeteksi insiden, tetapi juga menyimpan hasil pemrosesan dan "informasi tentang peristiwa IS, termasuk dalam bentuk aslinya". Mempertimbangkan daftar sumber yang ditunjukkan di atas, serta kedalaman penyimpanan yang direkomendasikan (setidaknya 6 bulan), kita berbicara tentang platform lengkap dengan fungsi Log Management yang canggih dan kesediaan untuk menangani aliran peristiwa yang sangat signifikan. Ini sangat mengurangi daftar opsi potensial.

- Sistem deteksi harus memiliki "dukungan bawaan untuk berbagai sumber peristiwa keamanan informasi dan kemampuan untuk mengembangkan modul tambahan yang menyediakan informasi dari sumber peristiwa keamanan informasi baru," yaitu, kemampuan untuk dengan cepat memperbaiki daftar dan komposisi sumber yang terhubung. Ini membebankan persyaratan pada ketersediaan API terbuka untuk pengembangan metode koneksi seperti itu (dalam slang-konektor SIEM) atau kemampuan untuk dengan cepat mendapatkan penyempurnaan dari vendor.

Secara integral, persyaratan ini menunjukkan sikap regulator yang sangat serius terhadap fungsionalitas sistem deteksi. Menurut pendapat saya, mereka secara tidak langsung memperjelas bahwa eksekusi formal rekomendasi metodologis (misalnya, "insiden malware dapat ditangkap oleh lalu lintas jaringan, kami tidak memerlukan antivirus" atau "kami hanya perlu menghubungkan hanya dua sumber untuk memenuhi persyaratan") tidak mungkin memiliki hak untuk keberadaan. Diperlukan studi serius tentang model ancaman dan upaya menyiapkan skenario pemantauan.

Memperingatkan atau menginventarisasinya

Bagian selanjutnya - peringatan berarti - jauh lebih dekat dan lebih mudah dipahami bagi penjaga keamanan baik dari segi maupun pendekatan. Fungsi-fungsi berikut ditugaskan untuk sarana peringatan:

- Inventarisasi aset infrastruktur dengan kemampuan untuk menyimpan dan menambah informasi.

- Pengumpulan dan penilaian informasi tentang kerentanan sumber daya informasi.

- Pengumpulan dan evaluasi informasi tentang kekurangan (dalam bacaan kami - konfigurasi kesalahan) sumber daya informasi.

Daftar fungsi yang dijelaskan paling sering diterapkan oleh produk perangkat lunak dari kelas Vulnerability Scanner atau pemindai keamanan. Tampaknya nama "sistem peringatan" yang tidak jelas membawa logika yang sangat benar: tidak mungkin untuk mencegah vektor serangan potensial dan mengidentifikasi titik lemah infrastruktur jika Anda tidak memiliki informasi lengkap tentang kondisinya, node yang digunakan, kerentanan perangkat lunak atau proses dari aset Anda.

Tugas mengelola aset dan kerentanan, dengan segala kesederhanaannya, penuh dengan banyak jebakan. Tetapi diskusi tentang perincian ini bukan bagian dari materi saat ini dan dapat muncul di artikel kami di masa mendatang. Saya hanya ingin mencatat bahwa hampir semua perusahaan dilengkapi dengan alat yang diperlukan untuk menyelesaikan masalah, karena persyaratan serupa telah muncul dalam berbagai pesanan dan pesanan FSTEC, dan bahkan dalam undang-undang tentang data pribadi. Tugas utamanya adalah untuk "menghidupkan kembali" alat yang ada dan memulai proses dalam kenyataan, dan bukan di atas kertas.

Eliminasi sebagai Eliminasi Kolaboratif

Di sini, baik nama produk dan persyaratan untuk itu menerima interpretasi yang agak tak terduga. Sebagai sarana eliminasi, kami memiliki solusi yang dekat fungsinya dengan platform manajemen insiden, yang di dunia TI disebut meja layanan, dan IS dengan bangga merujuk ke Platform Respons Insiden (meskipun IRP juga memiliki fungsi khusus). Faktanya, tugas utama subsistem adalah:

- Registrasi insiden dengan kemampuan untuk mengedit dan menambah kartu insiden.

- Kemampuan untuk mengelola siklus hidupnya dengan mentransfer insiden antara unit yang bertanggung jawab dan.

- Kemampuan untuk mengumpulkan kartu insiden akhir sesuai dengan format yang disetujui oleh SCCC.

Berdasarkan hal ini, korespondensi fungsional dengan nama sistem juga dibangun. Likuidasi suatu insiden terutama memerlukan interaksi berbagai departemen perusahaan, dan mengelola proses likuidasi, mengendalikan waktu dan kelengkapannya dalam kasus ini. Oleh karena itu, pusat GosSOPKA, yang bertanggung jawab atas proses ini, harus memiliki alat yang sesuai.

Pilihan solusi dan teknologi yang dibuat khusus untuk tugas-tugas IS di pasar masih sangat terbatas. Tetapi dokumen tersebut tidak mengandung pembatasan langsung pada penggunaan untuk tujuan ini dari sistem IT umum (dalam desain standar atau individu) dengan beberapa modifikasi untuk tugas-tugas IS. Biasanya, sistem meja layanan adalah konstruktor yang dapat disesuaikan dengan baik, sehingga revisi seharusnya tidak sulit.

Fasilitas lain dari pusat

Fungsi dan tugas subsistem PACA terutama ditujukan untuk menganalisis lalu lintas jaringan, baik dalam mode real-time (untuk mendeteksi serangan atau upaya akses tidak sah ke peralatan jaringan), dan untuk merekam dan menyimpan lalu lintas jaringan dengan tujuan untuk digunakan lebih lanjut dalam retrospektif. analisis kejadian atau investigasi kejadian. Persyaratan ini pada dasarnya tidak baru. Tugas merekam lalu lintas jaringan telah ditetapkan di hadapan semua pemilik sistem informasi negara sejak 2010 sebagai bagian dari

perintah bersama FSTEC dan FSB. Persyaratan ini mungkin tidak terduga untuk perusahaan komersial, tetapi kenyataannya penerapannya juga tidak terlalu sulit.

Persyaratan untuk subsistem pertukaran dan perlindungan kriptografis dari saluran komunikasi juga cukup akrab dan, mungkin, tidak memerlukan penjelasan tambahan.

Sebagai ringkasan singkat, rilis dokumen ini telah menempatkan banyak poin di atas saya mengenai alat dan teknologi yang perlu melengkapi pusat GosSOPKA. Sekarang setiap pelanggan memiliki daftar persyaratan resmi, yang berguna baik untuk membandingkan vendor dan untuk memutuskan pembelian / penggantian teknologi. Dan kemunculan kejelasan dalam hal-hal seperti itu selalu memengaruhi efisiensi dan kecepatan langkah-langkah yang diambil oleh aktor-aktor tertentu untuk terhubung, serta keamanan keseluruhan infrastruktur informasi penting.