Artikel diterbitkan 23 Desember 2017Pendahuluan

Pilihan terbaik dalam pembuatan elektronik adalah ketika semua komponen asli dari produsen, tetapi bagaimana jika Anda memiliki mikrokontroler bekas yang tidak akan bertahan lama? Jika transistor dalam rangkaian perlindungan tegangan input tidak memenuhi parameter dari spesifikasi? Maka produk Anda akan memiliki masalah serius. Mikrokontroler mungkin gagal, dan sirkuit tidak akan mengatasi beban.

Sebenarnya, itu bukan kesalahan Anda atau kesalahan desain. Alasannya adalah chip palsu. Anda dapat mengatakan: "Chip mikrokontroler ditandai dengan benar dan terlihat seperti aslinya - persis seperti aslinya." Dan saya akan menjawab: apakah Anda yakin kristal yang tepat ada di dalam ?!

Anda bisa mendapatkan uang dengan sangat palsu. Sebuah

studi pasar palsu mengatakan bahwa beberapa perusahaan menghasilkan $ 2 juta per bulan dengan hanya menjual satu jenis komponen palsu.

Masalah

Ketika gudang distributor tidak memiliki komponen tertentu, terkadang pabrikan dan pengembang harus berurusan dengan broker dan pemasok pihak ketiga. Ini terjadi jika barang tersebut dibutuhkan segera atau dengan harga lebih rendah. Namun, mereka mungkin menjadi korban pembelian chip palsu, yang didistribusikan dengan berbagai cara. Cacat mulai bermanifestasi dengan kegagalan kecil, dan diakhiri dengan kegagalan total.

Menggunakan palsu adalah risiko besar. Dan seringkali mereka luput dari perhatian sampai semua komponen dirakit menjadi papan sirkuit tercetak. Perubahan selanjutnya akan mahal dan membutuhkan banyak waktu.

Apakah ini masalah serius?

Ini adalah ancaman yang berkembang di pasar global. Pada November 2011, Komite Senat AS untuk Angkatan Bersenjata mengadakan dengar pendapat sehubungan dengan peningkatan jumlah komponen palsu dalam rantai pasokan militer AS. Komite

memprakarsai audit kontraktor pertahanan .

Selain itu, kecelakaan serius dapat terjadi sebagai akibat dari penggunaan mikroelektronika palsu. Berikut adalah contoh dari beberapa insiden yang disebutkan dalam

laporan Asosiasi Industri Semikonduktor SIA :

- Perantara mengirimkan mikrokontroler palsu untuk sistem rem kereta berkecepatan tinggi Eropa.

- Perantara mengirimkan komponen semikonduktor palsu untuk digunakan pada kapal selam nuklir.

Jadi ya. Ini adalah ancaman global yang serius.

Masalahnya adalah angka

Banyak laporan dan studi menilai skala barang palsu. Dalam laporan 2008 oleh Kamar Dagang Internasional, ukuran pasar tahunan di negara-negara G20 diperkirakan $ 775 miliar,

hingga $ 1,7 triliun pada tahun 2015 .

Fig. 1. Jumlah insiden yang dilaporkan dengan komponen palsu yang dilaporkan oleh IHS, sumberStudi lain yang

Fig. 1. Jumlah insiden yang dilaporkan dengan komponen palsu yang dilaporkan oleh IHS, sumberStudi lain yang dilakukan oleh Departemen Perdagangan AS dari 2005 hingga 2008 menemukan bahwa 50% produsen komponen dan 55% distributor mengalami komponen palsu.

Selain itu, para ahli memperkirakan bahwa di antara semua pembelian komponen cadangan dan penggantian Pentagon, hingga 15% adalah produk palsu.

Metode Pemalsuan

Peretas, pencuri properti intelektual, dan produsen produk palsu selalu beradaptasi dengan cepat dan menemukan metode baru. Dalam artikel ini kami akan menyebutkan metode paling umum untuk membuat palsu.

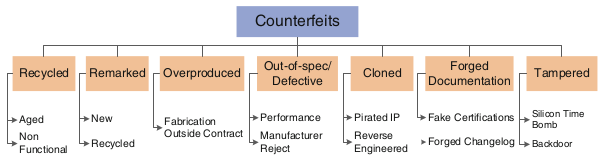

Para ahli biasanya membagi metode menjadi beberapa kategori:

- Pelabelan komponen baru dan komponen lama yang tidak benar yang dijual sebagai komponen baru. [1]

- Pemalsuan fungsional dan non-fungsional. [2]

Saya ingin menganalisis klasifikasi kedua secara lebih rinci.

Sebagai titik awal, kami mengambil klasifikasi dari

pekerjaan ini dan memperbaikinya.

Fig. 2. Taksonomi palsu, sumber

Fig. 2. Taksonomi palsu, sumberKomentar ulang dan daur ulang

Ini adalah cara paling umum untuk berpura-pura. Lebih dari 80% komponen palsu telah

didaur ulang dan diberi label ulang . Selama pemrosesan, komponen dilepas dari papan sirkuit cetak daur ulang, penutupnya dicat ulang dan / atau ditandai ulang, dan kemudian dijual sebagai bagian baru.

Dalam beberapa kasus, kristal dikeluarkan dari kasing, kemudian dipasang di kasing baru dan ditandai kembali untuk perangkat yang diinginkan. Di sini hal yang paling berbahaya adalah jika komponen tersebut tidak berfungsi atau rusak selama penggunaan sebelumnya.

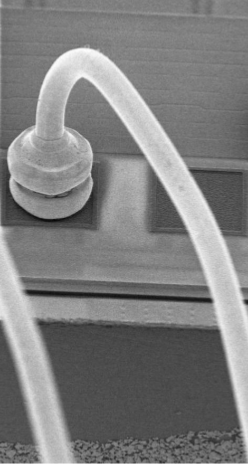

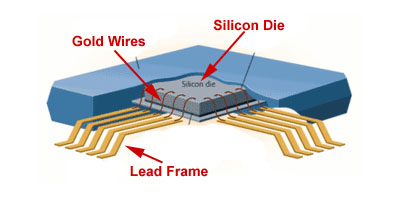

Melepaskan kristal termasuk dekapsulasi asam dari kasing plastik, melepaskan koneksi kawat (yang menghubungkan kristal ke pin eksternal) dengan pinset, memanaskan kasing dan menggiling sisi belakang. Kemudian kristal dikirim ke China untuk perakitan dalam kasus baru.

Fig. 3. Menghapus kristal dari tubuh, sumber

Fig. 3. Menghapus kristal dari tubuh, sumberSambungan kawat baru adalah bukti jelas penggunaan kembali kristal ketika perlengkapan baru diganti dengan yang lama.

Fig. 4. Sambungan kawat baru pada kontak lama, sumber

Fig. 4. Sambungan kawat baru pada kontak lama, sumberTujuan pembuatan ulang dapat sebagai berikut:

- Pembaruan tanggal: tanggal saat ini diletakkan di bagian lama.

- Tingkatkan: ubah tanda menjadi kelas atas (komponen kelas militer atau industri).

- Gangguan komponen yang gagal: beberapa bagian sudah ditandai oleh pabrikan sebagai gagal. Mereka tidak lulus tes internal dan dibuang, tetapi mereka bisa dikeluarkan dari tempat sampah atau diselundupkan keluar.

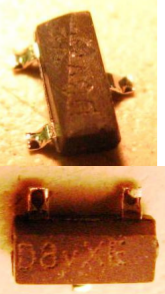

Contoh Daur Ulang dan Komentar Ulang

Fig. 5. Prosesor AMD dengan chip Intel, sumber

Fig. 5. Prosesor AMD dengan chip Intel, sumber Fig. 6. Uji Dynasolve pada dua chip Xilinx, sumber

Fig. 6. Uji Dynasolve pada dua chip Xilinx, sumber Fig. 7. Contoh-contoh sirkuit mikro setelah pemrosesan dan penandaan ulang, sumber

Fig. 7. Contoh-contoh sirkuit mikro setelah pemrosesan dan penandaan ulang, sumberKloning dan Intervensi

Komponen yang dikloning diproduksi oleh produsen yang tidak sah tanpa hak hukum untuk memproduksi chip. Desain aslinya diklon menggunakan teknik terbalik.

Komponen palsu dapat mencakup "trojan perangkat keras" dan dapat mengalirkan informasi berharga ke pabrikan. Bahkan, rekayasa terbalik dan pengenalan trojan perangkat keras adalah topik luas yang terpisah untuk artikel lain.

Palsu lainnya

- Kurangnya kristal di dalamnya. Pabrikan cukup memberi tanda yang diperlukan pada kasing kosong. Mudah dideteksi dengan x-ray.

- Beberapa desainer memesan produksi sirkuit mikro sesuai dengan desain mereka. Terkadang kontraktor yang tidak dapat diandalkan menghasilkan batch tambahan chip asli tanpa memberi tahu pelanggan. Ini berbahaya karena kristal dan kasingnya terlihat persis seperti aslinya, sedangkan sirkuit mikro palsu mungkin tidak lulus tes yang diperlukan oleh pelanggan sebelum diletakkan di pasaran.

- Dokumen palsu. Tidak ada chip fisik palsu dalam chip, tetapi penyerang menambahkan / mengubah beberapa detail dalam dokumen. Ini mungkin spesifikasi palsu atau spesifikasi listrik.

Metode Deteksi Palsu

Jika Anda ingin melindungi rumah atau kantor Anda, hal pertama yang perlu Anda lakukan adalah mengubah gaya berpikir Anda: berpikir bukan sebagai penjaga, tetapi sebagai pencuri. Langkah pertama untuk bertahan melawan chip palsu adalah mempelajari metode musuh.

Langkah kedua adalah mencari bukti.

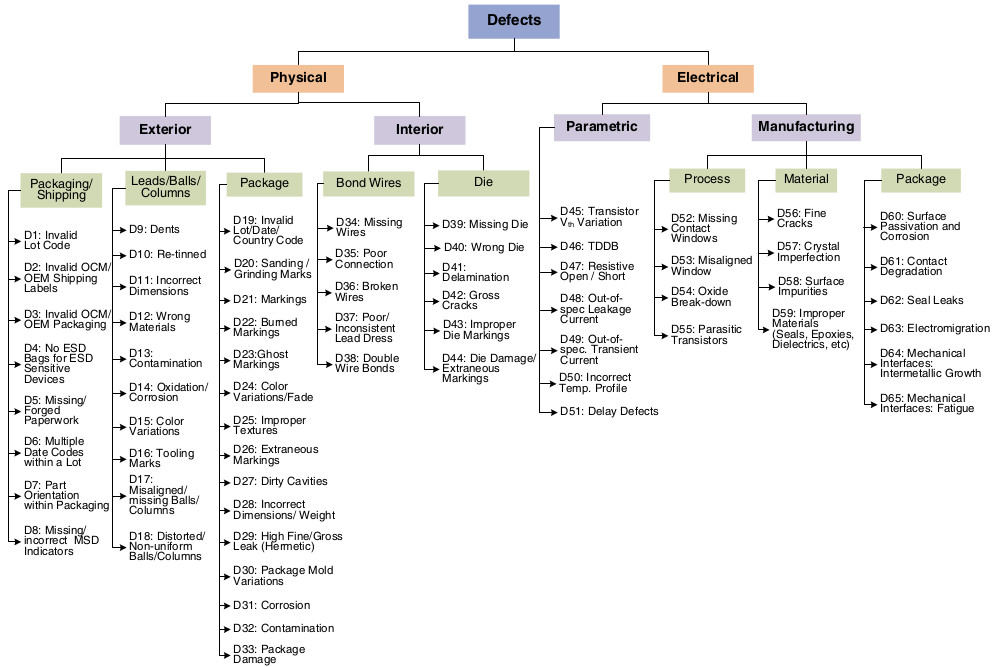

Cacat tampaknya tak terhitung banyaknya. Taksonomi cacat yang diusulkan menunjukkan gambaran umum.

Fig. 8. Taksonomi cacat komponen palsu, sumber

Fig. 8. Taksonomi cacat komponen palsu, sumberBeberapa cacat lebih mudah dideteksi daripada yang lain. Ngomong-ngomong, beberapa di antaranya paling mudah dideteksi dengan mata telanjang.

Kumpulan contoh 1 (inspeksi eksternal)

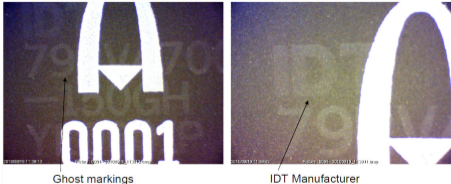

Fig. 9. Dua jembatan Tundra palsu dari PCI ke prosesor Motorola,

sumberKedua sirkuit terintegrasi ini dicat ulang dan ditandai kembali, tetapi fragmen yang dilingkari jelas bergeser.

Fig. 10. Chip dicat ulang, sumber

Fig. 10. Chip dicat ulang, sumberDalam gambar itu ada jejak pengecatan yang jelas.

Fig. 11. Lubang dari bekas terbakar, sumber

Fig. 11. Lubang dari bekas terbakar, sumberPenandaan kasing dibuat oleh laser. Kelebihan laser bisa membakar melalui perumahan.

Fig. 12. Jejak tanda lama, sumber

Fig. 12. Jejak tanda lama, sumberKumpulan contoh 2 (inspeksi internal)

Fig. 13. Gambar CADBlog

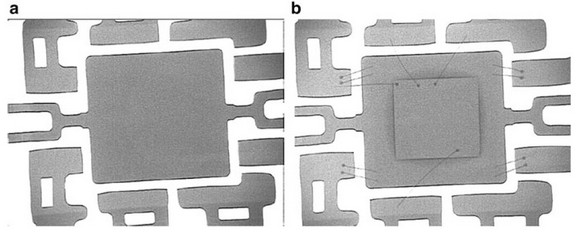

Fig. 13. Gambar CADBlogSirkuit terpadu palsu mungkin tidak memiliki koneksi yang diinginkan. Mereka mungkin hilang saat mengemas ulang kristal. X-ray digunakan untuk mendeteksi cacat ini.

Fig. 14. Kurangnya koneksi, sumber

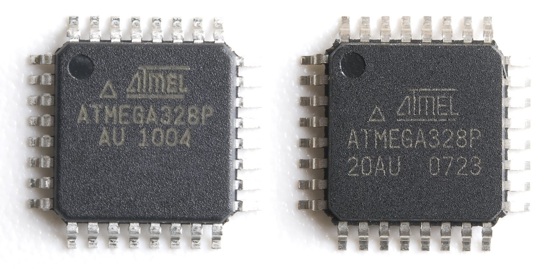

Fig. 14. Kurangnya koneksi, sumberPilihan lain untuk cacat internal adalah penggunaan kristal yang sepenuhnya salah. Misalnya, perusahaan Amerika Sparkfun menemukan pasokan mikrokontroler Atmega328 palsu.

Studi ini mengungkapkan bahwa mereka memiliki penandaan dan casing Atmega328, tetapi kristal di dalamnya bahkan tidak cocok dengan mikrokontroler asli!

Fig. 15. Di sebelah kiri adalah Atmega328 asli, di sebelah kanan adalah yang palsu. Gambar Sparkfun

Fig. 15. Di sebelah kiri adalah Atmega328 asli, di sebelah kanan adalah yang palsu. Gambar SparkfunKumpulan contoh 3 (kontrol parameter listrik)

Fig. 16. Uji parameter listrik dari penguat operasional kinerja tinggi (palsu dan asli), sumber

Fig. 16. Uji parameter listrik dari penguat operasional kinerja tinggi (palsu dan asli), sumberPenguat operasional palsu lulus tes pada kecepatan 10x, dan hanya tes AC komprehensif yang mengungkapkan palsu.

Metode Pemalsuan

Pepatah mengatakan bahwa lebih baik menghabiskan satu sen untuk pencegahan daripada satu rubel untuk pengobatan.

Mengidentifikasi komponen palsu adalah tugas yang sulit karena biaya, waktu pengujian, kurangnya parameter untuk evaluasi (kadang-kadang), dan perubahan cepat dalam metode palsu teknis.

Ada banyak mekanisme, yang masing-masing menargetkan beberapa metode dan jenis komponen palsu, seperti yang dijelaskan dalam tabel berikut:

Fig. 17. Metode pemalsuan, sumber

Fig. 17. Metode pemalsuan, sumberMari kita lihat lebih dekat beberapa metode ini.

Sensor CDD

Seperti yang disiratkan oleh nama sensor CDIR (Combating Die dan IC Recycling), ini adalah metode untuk menangani penggunaan kembali sirkuit terintegrasi.

Sebagai sensor CDIR, Anda dapat menggunakan struktur yang berbeda pada chip, tetapi demi kesederhanaan, kami hanya menyebutkan satu saja: sensor berbasis generator cincin (RO). Struktur lain lihat di

sini .

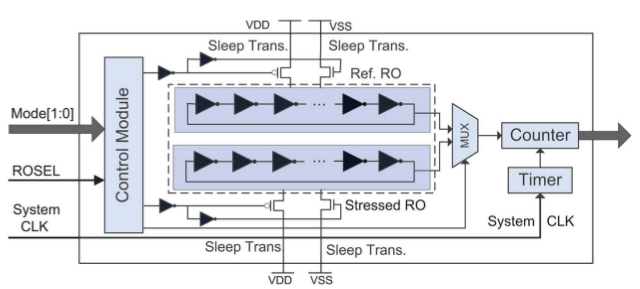

Sensor ini menangkap setiap pergantian chip dan membuatnya mudah untuk memeriksa data. Ini terdiri dari dua generator cincin: sampel RO dan RO di bawah beban. Prinsipnya didasarkan pada fakta bahwa efek penuaan MOSFET mengubah frekuensi RO. Berdasarkan perbedaan dalam frekuensi sampel RO dan RO di bawah beban, Anda dapat menghitung perkiraan waktu penggunaan chip.

Fig. 18. Sirkuit sensor RO, sumber

Fig. 18. Sirkuit sensor RO, sumberSafe Split Test (SST)

Seperti disebutkan dalam bab tentang metode produksi palsu, beberapa pengembang memberikan produksi kepada kontraktor pihak ketiga. Terkadang ia dapat menghasilkan sejumlah chip tambahan dari desain aslinya tanpa sepengetahuan pemilik kekayaan intelektual atau bahkan menjual desain. Untuk mencegah hal ini, proses produksi dapat dilindungi oleh metode kriptografi, yaitu, dengan mengunci komponen perangkat keras individu dari rangkaian mikro dengan kekayaan intelektualnya tidak terkunci selama atau setelah pengujian. Interaksi antara pemilik kekayaan intelektual dengan pabrikan dan jalur perakitan

menggunakan metode SST ditunjukkan pada diagram berikut:

Fig. 19. Interaksi antara pemilik kekayaan intelektual, pabrikan dan jalur perakitan, sumber

Fig. 19. Interaksi antara pemilik kekayaan intelektual, pabrikan dan jalur perakitan, sumberPertama, pemilik kekayaan intelektual menerima nomor acak (TRN) dari pabrik, menggunakan kunci rahasia menghasilkan kunci uji (TKEY) dan mengirimkannya ke pabrik untuk setiap kristal. Di sana, dari TKEY menggunakan kunci publik dibuat oleh TRN yang dimodifikasi, yang digunakan untuk pengujian. Pemilik menerima hasil tes dan dapat menolak batch atau mentransfer TKEY ke jalur perakitan untuk pembuatan sirkuit mikro, jika hasil tes positif.

Toko perakitan menerima TRN dari pemilik kekayaan intelektual dan, setelah memasang chip di casing, melakukan pengujian lagi. Kemudian mengirimkan tanggapan kepada pemilik kekayaan intelektual. Dia membuka chip yang baik dengan kunci terakhir (FKEY) - dan mengirimkannya ke pasar.

Pelabelan DNA

Mekanisme ini adalah bagian dari teknologi ID Paket yang lebih luas. Ini mencakup contoh-contoh berikut:

- desain yang tidak meninggalkan ruang untuk menambahkan komponen tambahan,

- komponen aktif tanpa wewenang untuk mengubah topeng (templat dalam produksi),

- Komponen usang yang tidak lagi diproduksi.

Dalam hal pelabelan DNA, molekul dengan urutan DNA unik dicampur ke dalam tinta untuk pelabelan. Sampel tinta dikirim ke laboratorium untuk mengotentikasi chip. Teknologi ini membutuhkan pemeliharaan database dari urutan yang valid.

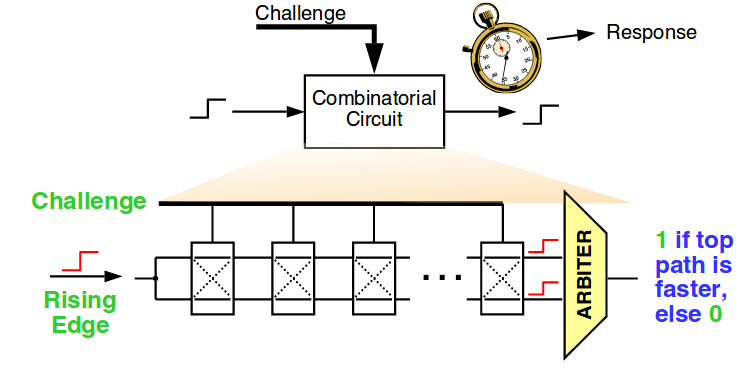

Fungsi Secara Fisik Tidak Dapat Klon (PUF)

Fungsi acak fisik atau fungsi non-klonable fisik (PUF) - fungsi dengan hasil acak yang terkait dengan karakteristik fisik perangkat. Ini acak dan tidak dapat diprediksi, tetapi dapat diulang dalam kondisi yang sama. Karena perubahan yang tidak terkendali dan tak terduga dapat terjadi selama proses pembuatan, tidak ada dua sirkuit mikro yang identik, tetapi silikon PUF dengan pengidentifikasi unik dapat tertanam dalam rangkaian mikro.

Fig. 20, diadaptasi dari sumber

Fig. 20, diadaptasi dari sumberPUF mengukur respons untuk input spesifik. Banyak metode yang digunakan untuk mendapatkan pasangan tanya-jawab. Salah satunya adalah penundaan PUF, seperti yang ditunjukkan pada gambar. 20. Perubahan acak dalam penundaan pada kontak dan gerbang kristal memberikan hasil acak. Arbiter biasanya merupakan rana yang menghasilkan 1 atau 0 tergantung pada input mana yang lebih dulu. PUF dapat mendukung sejumlah besar pasangan tanya-jawab, di mana jawabannya unik untuk setiap sirkuit terintegrasi. Untuk operasi otentikasi, diperlukan database pasangan pertanyaan dan jawaban yang tepercaya.