Ketika komputer Anda terinfeksi crypto-locker, jika kata sandi Anda dicuri oleh trojan dan scammers membajak surat, jika informasi kartu kredit Anda dihapus oleh phishing dan uang ditarik, ini semua mengerikan, tetapi setidaknya jelas apa yang terjadi dan bagaimana cara menanganinya. Antivirus membersihkan kotoran, mengembalikan data dari cadangan (jika ya, tentu saja), keluarkan kembali kartu. Akan jauh lebih buruk jika Anda diam-diam, tanpa menarik perhatian, diawasi untuk waktu yang lama.

Biasanya, ancaman seperti itu relevan bagi orang-orang publik, perusahaan besar - secara umum, dalam kasus-kasus ketika Anda memiliki informasi yang sangat berharga. Atau tidak hanya: tampaknya penjahat cyber tingkat menengah juga mulai mencoba bermain spionase dunia maya. Para peneliti dari tim Netlab 360 Cina mampu mengidentifikasi setidaknya 7.500 router Mikrotik yang diretas dan mengirimkan lalu lintas yang melewatinya ke server cybercriminal (

berita ). Mengingat ini bukan satu-satunya berita tentang serangan pada router pada umumnya dan Mikrotik pada khususnya, hari ini kami akan mencoba mencari tahu apa yang terjadi dan apa yang harus dilakukan tentang hal itu.

Spesialis dari 360 Netlab melakukan

penelitian secara keseluruhan. Router mikrotik dapat diidentifikasi secara andal oleh port TCP terbuka 8291 - sebuah utilitas untuk mengendalikan router dari komputer WinBox jarak jauh terikat padanya. Omong-omong perangkat merespons perintah khusus untuk perangkat lunak ini, Anda dapat mengidentifikasi secara akurat bahwa itu adalah router, dan bukan hanya beberapa perangkat dengan port yang sama terbuka karena alasan tertentu. Secara total, 1,2 juta router Mikrotik dengan port terbuka ditemukan, dan ini banyak, mengingat port itu tentu saja dapat ditutup untuk akses dari luar.

Dari 1,2 juta router, 370 ribu, atau sedikit lebih dari 30 persen, memiliki kerentanan CVE-2018-14847. Kerentanan ini

ditutup pada bulan April tahun ini. Di sini Anda dapat membaca kisah tentang bagaimana seorang peneliti independen mencoba menentukan apa yang ditambal. Singkatnya, kerentanan memungkinkan tanpa otorisasi khusus untuk membaca file apa pun dari router dari jarak jauh, termasuk kata sandi akses yang tidak terlindungi dengan baik (yang sejak saat itu lebih terlindungi). Deskripsi bukti konsep pada GitHub

menyatakan bahwa router dengan firmware RouterOS versi 6.29-6.42 rentan, yaitu, masalahnya telah ada selama tiga tahun.

Peta distribusi perangkat rentan di planet ini terlihat seperti ini. Rusia berada di posisi kedua setelah Brasil, dengan 40 ribu router yang tidak berkurang. Bagaimana penyerang mengeksploitasi kerentanan? Anda dapat mengarahkan lalu lintas pengguna ke halaman dengan pesan kesalahan yang dihasilkan oleh router itu sendiri, dan mengimplementasikan penambang mata uang CoinHive di halaman ini. Metode monetisasi ini sudah diketahui (lihat intisari

nomor 29 ), pada bulan Agustus dilaporkan bahwa serangan tersebut mempengaruhi sebagian besar Brasil, dan dua ratus ribu router menjadi sasarannya. Benar, peneliti dari China mengklarifikasi bahwa rencana itu ternyata begitu-begitu. Faktanya adalah agar penambang berfungsi dengan baik, ia harus memiliki akses ke jaringan eksternal yang diblokir oleh pengaturan yang menunjukkan halaman kesalahan kepada pengguna.

Dan dalam hal apa pun, serangan seperti itu akan cepat terdeteksi, karena Internet akan jatuh di antara pengguna (kita berbicara tentang router yang dirancang untuk organisasi besar dan penyedia kecil). Anda dapat menggunakan server proxy pada router dengan lebih elegan: misalnya, mentransfer tugas pemindaian lebih lanjut jaringan dan menyerang router lain ke perangkat yang terinfeksi. Secara total, para peneliti menemukan 239 ribu router tempat proxy Socks4 diaktifkan, dan ini dilakukan, menurut para pakar Cina, jelas dengan niat jahat, "

tanpa rasa hormat ". Tentu saja, opsi ini bukan satu-satunya, tetapi apa lagi pasukan router dengan server proxy yang digunakan untuk, akses yang hanya mungkin dari subnet tertentu (tampaknya dikendalikan oleh penjahat cyber), tidak diketahui secara pasti.

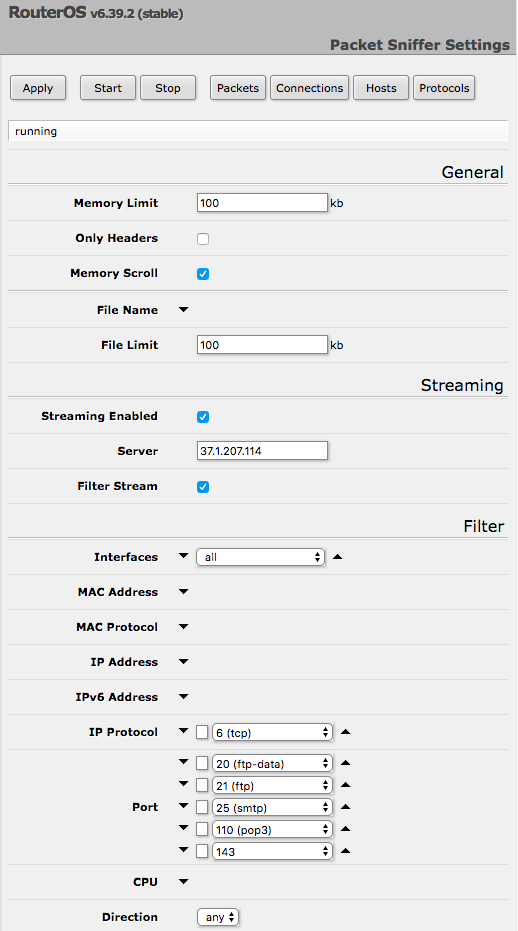

Tetapi penemuan penelitian yang paling menarik adalah ini. Mikrotik RouterOS memungkinkan Anda untuk mengarahkan ulang paket jaringan yang diproses oleh router ke alamat yang ditentukan. Pengaturan untuk output lalu lintas ini mungkin terlihat seperti tangkapan layar di atas. Jadi, peneliti dari 360 Netlab telah mengidentifikasi 7,5 ribu router yang tidak tahu siapa yang mereka berikan semua lalu lintas yang melewati mereka. Oke, hampir semua: komunikasi pada port 20, 21, 25, 110 dan 143 biasanya dimonitor, masing-masing, ini adalah protokol FTP dan surat SMTP dan POP3 / IMAP. Juga, dalam beberapa kasus, port 161 dan 162, yang terkait dengan protokol SNMP, dimonitor, tetapi mengapa itu digunakan tidak jelas. Daftar port relevan untuk pengaturan yang paling umum ditemukan pada router yang terinfeksi. Beberapa port juga dimonitor untuk port lain, misalnya, 80 (mis., Semua lalu lintas web yang tidak terenkripsi) dan 8080.

Dan dalam daftar router yang mencuri traffic, Rusia menempati peringkat pertama dengan 1.628 router yang terinfeksi, Iran dan Brasil di urutan kedua dan ketiga. Mengapa lalu lintas dialihkan, apa yang terjadi selanjutnya - orang hanya bisa menebak. Saya kira tujuan intersepsi adalah mencari korban baru untuk dimasukkan ke dalam botnet seseorang, dan sesuatu seperti penelitian ilmiah. Banyak orang sekarang khawatir tentang berapa banyak penyedia layanan data di Internet mengumpulkan tentang kami untuk "lebih baik" mengiklankan produk kami. Fakta bahwa kejahatan mengumpulkan informasi tentang kita sehingga lebih baik menyerang kita nanti lebih berbahaya.

Apa yang harus dilakukan Jelas apa yang perlu dilakukan sekarang:

perbarui router . Kerentanan akan segera enam bulan, sudah waktunya. Maka alangkah baiknya untuk menganalisis konfigurasi untuk tujuan menutup akses dari luar - itu jauh dari yang diperlukan dalam semua kasus. Apa yang harus dilakukan secara umum dan siapa yang harus disalahkan? Penulis bukti konsep kerentanan ini

merangkum mini-studinya dengan kata-kata seperti "jangan gunakan mikrotik di perusahaan". Tapi ini jalan buntu: "Ah, horor, kami menemukan kerentanan yang mengerikan, tidak pernah membelinya lagi." Seolah dengan router lain, situasinya lebih baik. Pada bulan Mei

, botnet yang kuat

dilaporkan dikumpulkan oleh serangan VPNFilter dari 500 ribu perangkat, di mana perangkat Mikrotik ditemukan, serta LinkSys, Netgear, dan TP-Link.

Di Rusia, router Mikrotik sering digunakan dalam bisnis kecil dan menengah, di mana mereka dikonfigurasi baik oleh spesialis TI yang masuk atau oleh beberapa pemilik-karyawan, dan kemudian mereka biasanya lupa tentang mereka: satu hal atau yang lain, itu berfungsi - oke. Firmware lama adalah indikator tidak langsung dari operasi stabil perangkat. Tetapi ternyata apa pun router Anda, itu perlu diperbarui, harus dikonfigurasi dengan pengaturan yang paling aman, antarmuka manajemen eksternal terputus jika tidak diperlukan. Kemungkinan besar, dengan keterlibatan spesialis eksternal. Keamanan tidak pernah gratis.

Penafian: Pendapat yang diungkapkan dalam intisari ini mungkin tidak selalu bertepatan dengan posisi resmi Kaspersky Lab. Para editor yang terhormat umumnya merekomendasikan untuk memperlakukan setiap pendapat dengan skeptis yang sehat. Dan omong-omong, ini adalah posting ke-300 di blog Lab di Habré selama tujuh tahun keberadaannya. Dengan itu kami berdua mengucapkan selamat kepada Anda dan kami.