Mei ini, konferensi Positive Hack Days 8 diadakan, di mana kami kembali berpartisipasi dalam peran SOC dalam The Standoff yang sudah tradisional.

Tahun ini, panitia memperhitungkan kesalahan masa lalu dan konfrontasi dimulai tepat waktu. Penyerang - bagus! Mereka menyerang hampir terus menerus selama 30 jam, jadi shift malam kami bahkan tidak bisa tidur siang.

Apa untuk apa?

Kami berbicara tentang acara tersebut di

artikel tahun lalu kami, tetapi secara singkat menyegarkannya.

Pertempuran terjadi antara Pembela dan Penyerang. Pembela dapat membela diri sendiri, atau mereka dapat menggunakan layanan pusat pemantauan ahli (SOC) dan menjaga pertahanan "menghadapi keduanya". Pembela HAM juga dialokasikan pertahanan dan pertahanan terhadap peretas jahat.

Tahun ini, panitia membangun 7 objek yang perlu dilindungi:

- Kantor

- Operator telekomunikasi

- CHP

- Perusahaan minyak

- Perusahaan kereta api

- Bank

- Perangkat IOT

Dan 3 tim SOC berpartisipasi:

- Pemantauan prospektif

- Grup Teknologi Angara

- Rostelecom

Peretas bisa bersenang-senang sendiri. Bahkan, satu-satunya aturan adalah tidak langsung menyerang infrastruktur di mana Konfrontasi itu "berputar". Selain itu, panitia secara berkala "bermain bersama" dengan para penyerang, mengerahkan layanan berlubang. Dan pada akhirnya mereka benar-benar mematikan sistem antifraud di kota.

Cryptocurrency dan penambang khusus dikembangkan untuk peretas, yang dapat mereka implementasikan dalam objek yang dikompromikan. "Penambang berputar, bitcoin kacau" - menurut komentar tepat dari anggota tim Kazakh Tsark.

Tahun ini kami kembali bertindak sebagai SOC untuk salah satu segmen kantor. Pembela segmen ini adalah orang-orang dari Servionika, yang sudah akrab dengan kami dari acara tahun lalu.

Apa yang mereka pertahankan

Untuk pertahanan, kami menggunakan:

- ViPNet IDS untuk DMZ.

- ViPNet IDS untuk jaringan lokal.

- ViPNet HIDS (host IDS) untuk memonitor server Office utama.

- Sistem Analisis Intelijen Ancaman ViPNet (TIAS) untuk analisis log, pemantauan, dan analitik.

Dan tentu saja, di sensor kami, kami menggunakan aturan kami sendiri yang dikembangkan, yang juga mencakup tanda tangan untuk serangan terbaru yang menakuti seluruh dunia!

Apa yang direkam

Selama periode Konfrontasi, Analis SoC telah melakukan Pemantauan Prospektif sekitar 2 juta peristiwa, mengidentifikasi 30 insiden keamanan informasi.

Penjajaran pasukan pada peta pertempuran adalah sebagai berikut:

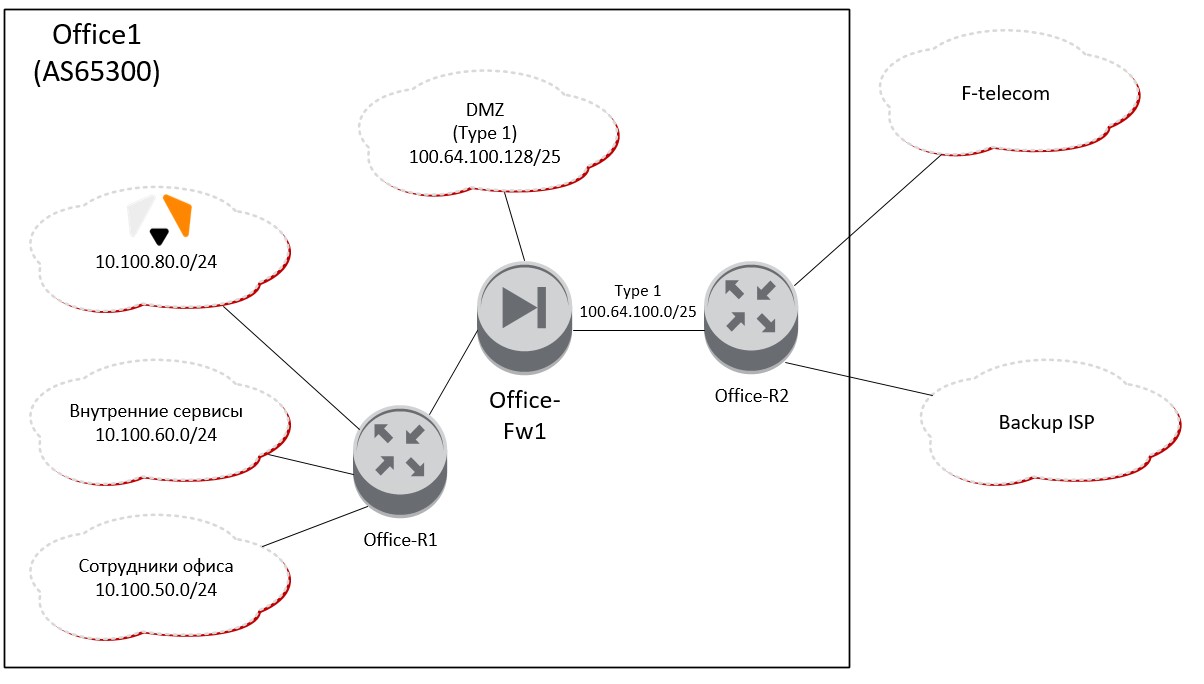

- Office-R2 adalah router perbatasan dari fasilitas Office 1, yang melaluinya terhubung ke dua penyedia Internet F-telekomunikasi dan ISP cadangan.

- Office-FW1 - firewall untuk kontrol akses antara segmen jaringan lokal dan sumber daya eksternal (DMZ).

- Office-R1 - digunakan untuk perutean di dalam segmen kantor.

Rekan-rekan kami, tim Servionika, bertanggung jawab untuk mendukung fasilitas infrastruktur Office 1. Tugas kami adalah memberi tahu ketika ada yang tidak beres dengan mereka.

Setelah awal permainan, sebagian besar acara berlangsung di sekitar zona DMZ. Penyerang mencoba menerobos perbatasan dengan mengeksploitasi kerentanan web. Semuanya dimulai sesuai tradisi dengan pemindaian. Para penyerang meluncurkan scanner DirBuster dan Acunetix dan berjalan ke alamat di DMZ.

Seorang penyerang dengan ip 100.110.255.127 dengan keras kepala berusaha membuat koneksi ke database MySQL dari toko online pada node yang dilindungi 100.64.100.167. Semua upaya kekerasan berhasil diblokir oleh server.

Setelah beberapa saat, mereka secara tradisional mulai memilih kata sandi untuk SSH dan RDP.

Serangan terdeteksi pada host 100.64.100.183 saat memindai oleh penyerang dengan alamat 100.110.255.17 di SMB. Server tidak memiliki pembaruan

MS17-010 docs.microsoft.com/en-us/security-updates/SecurityBulletins/2017/ms17-010 . Apa yang diinformasikan kepada pembela tepat waktu.

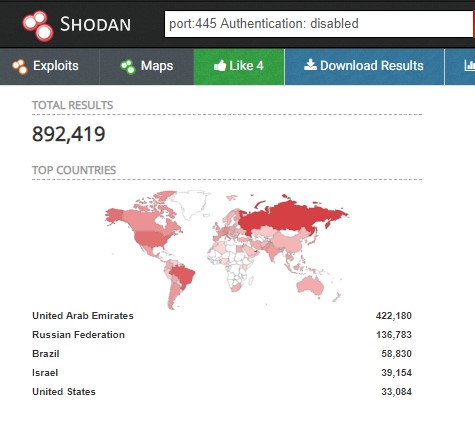

Perlu dicatat bahwa tes untuk kemungkinan mengeksploitasi kerentanan di EternalBlue telah dilakukan sejumlah besar kali. Peristiwa ini adalah salah satu yang paling sering terjadi selama Konfrontasi. Tapi ini tidak mengejutkan. Terlepas dari kenyataan bahwa satu tahun telah berlalu sejak saat infeksi massal, masih ada sejumlah besar mesin yang rentan terhadap serangan ini.

Juga, para penyerang secara masif mencoba untuk mengeksploitasi kerentanan CVE-2014-6271 (eksekusi kode jarak jauh di Bash).

Sekitar pukul 16:00 pada hari pertama, kerentanan SambaCry berhasil dieksploitasi pada node 100.64.100.167. Para pembela kehilangan akses ke situs ini sampai hari berikutnya. Penyerang dengan alamat 100.110.255.176 setelah operasi melakukan eksplorasi perimeter menggunakan NMAP dan melakukan outfile dengan data pemindaian.

Pada malam node yang dikompromikan, koneksi dibuat pada port 443 dari node 100.100.100.202. Setelah mengatur ulang semua sesi, aktivitas berakhir. Agaknya, penambang dari 100.64.100.167 yang diretas diunggah ke simpul 100.100.100.202.

Alat investigasi utama adalah selembar kertas dan pena

Alat investigasi utama adalah selembar kertas dan penaPada malam hari, penyerang secara aktif menangani sistem pemantauan Zabbix. Upaya dilakukan untuk mengeksploitasi kerentanan eternalblue, mereka memilih kata sandi untuk ssh dan mencoba mengisi shell melalui /zabbix/zabbix.php.

Di pagi hari hari kedua, aktivitas mencurigakan dari node yang dilindungi 100.100.100.202 direkam. Koneksi ke ip dibuat darinya dari jaringan eksternal 100.64.100.242 dan sertifikat mencurigakan dikirim. Investigasi menunjukkan bahwa kata sandi ssh diatur ulang pada simpul ini dan penambang diunggah. Juga mencuri file database bd.frm. Secara umum, penyerang "membakar" pada sertifikat yang ditandatangani sendiri. Kami segera bereaksi terhadap mesin ini, melihat sesi, dan masih ada seorang hacker. Hangat

Hampir paralel dengan ini, peretasan node lain 100.64.100.242 (Wordpress) ditemukan. Itu memiliki beberapa kredensial yang cukup menarik. Kami memilih kata sandi untuk login "Shaggy". Dan dia ternyata ... tentu saja, "Scooby."

Setelah kompromi dari situs ini, pengintaian perimeter dilakukan. Memindai port 20, 25, 80. Si hacker ditendang keluar, mobil diambil.

Sampai baru-baru ini, peretas mencoba melakukan serangan seperti injeksi sql, FTP brutal, RDP, SSH. Secara umum, mereka bertindak sesuai dengan skema klasik.

Ringkasan

"Konfrontasi" berhasil! Tentu saja, kali ini kami tidak dapat "keluar dari air kering." Para penyerang berhasil menerobos sebagian pertahanan kantor. Namun, acara ini membawa pengalaman yang sangat berharga. Informasi yang diperoleh akan membantu untuk lebih memahami vektor serangan modern dan mengambil langkah-langkah untuk melawan mereka dalam praktik.