Praktek Manajemen Keamanan Informasi: terpuji

Meningkatkan hak pengguna ke tingkat administrator domain WindowsPendahuluan

Sistem manajemen keamanan informasi yang baik (ISMS) memerlukan evaluasi berkala atas efektivitasnya. Ada berbagai metode penilaian seperti itu, salah satu varietas di antaranya adalah yang disebut. "Penetration test" atau pentest - simulasi resmi serangan hacker pada sistem informasi untuk mengidentifikasi kerentanan dalam perlindungannya sebelum seorang penyerang nyata mendeteksi mereka. Dalam hal ini, alat, eksploitasi, metode, dll. Yang tersedia dalam kehidupan nyata dapat digunakan.

Artikel ini menjelaskan salah satu praktik anti-peretasan ini, yang bertujuan untuk meningkatkan hak istimewa dari pengguna domain Microsoft Windows biasa ke tingkat administrator domain. Artikel ini didasarkan pada laporan hasil tes yang dipraktikkan. Untuk alasan kerahasiaan, semua informasi yang memungkinkan untuk mengidentifikasi tempat (domain dan nama host, akun, dll.) Dihapus atau diubah. Artikel ini menunjukkan teknik-teknik dasar, untuk pemahaman yang lebih baik, saya memberikan landasan teoretis dan kerentanan yang digunakan untuk versi spesifik sistem operasi, serta rekomendasi umum untuk perlindungan. Dan meskipun sebagian besar versi Windows ini akan dianggap usang pada saat publikasi, artikel ini mungkin berguna bagi administrator sistem pemula untuk lebih memahami metode melindungi kredensial di lingkungan Windows.

Deskripsi objek uji

Objek pengujian cukup standar - sistem informasi perusahaan kecil (kurang dari 200 karyawan) yang berspesialisasi dalam pengembangan perangkat lunak. Jaringan internal perusahaan juga tipikal: dial-up Gigabit Ethernet, domain Microsoft Windows (kami akan menyebutnya CORP.LOCAL). Host internal dibagi menjadi subnet IP berdasarkan afiliasi fungsional mereka (seperti: sekelompok pengembang, insinyur kualitas, departemen sumber daya manusia, akuntansi, pemasaran, manajemen puncak, fasilitas, dll.), Semua segmentasi dilakukan pada saklar L3 . Ada juga taman server internal yang didedikasikan untuk subnet IP terpisah dan berisi: dua pengontrol domain Windows Server 2008 dengan DNS terintegrasi, server email internal yang menjalankan Exchange, server file, terminal server, dan beberapa server tambahan lainnya yang menjalankan Windows dan Linux. Secara terpisah, perlu dicatat laboratorium pengujian dengan armada mesin yang menjalankan berbagai versi Microsoft Windows (baik desktop dan server) dan dirancang untuk menguji perangkat lunak yang dikembangkan. Akses ke host lab uji tersedia untuk semua karyawan. Versi utama OS desktop adalah Windows 7. Di komputer desktop dan server, diinstal perangkat lunak antivirus yang tidak dikonfigurasi dengan baik dari produsen yang berbeda (dari Symantec, Kaspersky dan Trend Micro, mengapa yang dikonfigurasi dengan buruk akan dibahas kemudian).

Model Penyusup

Penyusup - karyawan internal yang memiliki akun pengguna yang tidak terjangkau dalam domain, komputer desktop, akses fisik ke komputer uji (mungkin memiliki laptop perusahaan), tetapi tidak memiliki hak administrator lokal pada salah satu dari mereka. Selain itu, akun penyusup tidak memiliki kemampuan untuk mengubah pengaturan perangkat lunak antivirus. Maksud penyerang adalah untuk mendapatkan akses yang setara dengan akses administrator ke pengontrol domain dan / atau server file.

Seperti yang kita lihat, baik model penyusup maupun deskripsi perusahaannya cukup tipikal.

Implementasi serangan

Langkah 0. Pengumpulan informasi tentang jaringan internal

Jadi, kami bertindak atas nama pelaku. Pada langkah ini, kita perlu mengumpulkan informasi tentang:

- pengalamatan dan subnetting internal

- nama host dan alamat IP, pertama-tama kami tertarik pada daftar server

- menggunakan protokol NetBIOS.

Pertama, menggunakan utilitas ipconfig, kami mendapatkan alamat IP dari server DNS: 192.168.12.1 dan 192.168.12.2. Karena DNS terintegrasi dengan Active Directory, yang memberi kami alasan untuk meyakini bahwa kami mengetahui alamat IP pengontrol domain. Selanjutnya, menggunakan utilitas nslookup dalam mode interaktif, kami mencoba untuk mendapatkan daftar semua host di zona corp.local:

> ls –d corp.local> fileBahkan, perintah ini memulai transfer zona DNS penuh, menyimpannya ke file. Banyak administrator lupa untuk menetapkan batasan pada transfer zona untuk jaringan internal, yang membuatnya lebih mudah bagi penyerang potensial untuk mengumpulkan informasi tentang infrastruktur perusahaan, untuk lebih jelasnya lihat [12].

Hasil. Sukses Transfer zona tanpa perlindungan memberi kami daftar lengkap nama host internal, termasuk server, dan alamat IP mereka. Menggunakan utilitas nbtstat, telnet, serta salah satu pemindai kerentanan umum, penyerang dapat mengumpulkan informasi tentang platform, menjalankan layanan, versi OS pada host yang menarik baginya.

Langkah 1. Mendapatkan hak administrator lokal

Teori Untuk mendapatkan kata sandi administrator lokal, serangan diterapkan pada nilai hash kata sandi ini yang disimpan dalam registri sistem. Terlepas dari kenyataan bahwa fungsi hash tidak dapat diubah secara matematis, perhitungan kata sandi dimungkinkan dengan penghitungan langsung nilai-nilainya bersama dengan serangan kamus. Windows secara historis menggunakan dua algoritma untuk menghitung fungsi hash kata sandi: algoritma legacy LM dan algoritma NT yang lebih baru (kadang-kadang juga disebut NTLM). Fungsi hash LM rentan karena kompleksitas komputasinya yang rendah, yang memungkinkan untuk menghitung nilainya bahkan pada komputer yang lemah. Kehadiran hash kata sandi LM dan NT dalam sistem registry memastikan bahwa penyerang dapat memecahkannya dalam jumlah waktu yang dapat diterima. Nilai hash LM pada pengaturan default disimpan dalam registri Windows XP / 2003, yang membuat sistem ini sangat menarik bagi peretas. Fungsi hash NT secara komputasi lebih kompleks, namun, menghitung nilai-nilainya sangat disederhanakan oleh fakta bahwa ada tabel nilai pra-dihitung tersedia (disebut tabel Rainbow) untuk itu - mereka mengurangi perhitungan nilai hash untuk mencari hash yang diinginkan di antara nilai yang dihitung sebelumnya.

Obyek serangan. Hash kata sandi dalam database SAM (registri). Dalam kasus kami, ini semua mesin yang kami miliki akses fisiknya. Pertama-tama, ini adalah desktop kerja kami, dan kedua, host untuk melakukan tes.

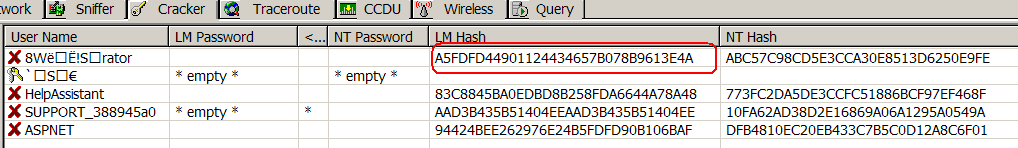

Implementasi. Dengan mesin yang memiliki akses fisik, kami melakukan operasi berikut: boot dari media eksternal (menggunakan CD Lingkungan Pra-instalasi Windows atau Linux Live CD), pasang partisi sistem NTFS dan salin cabang registry HKLM \ SYSTEM dan HKLM \ SAM (% file WINDIR % \ System32 \ Config \ System dan% WINDIR masing-masing% \ System32 \ Config \ Sam). Kami memberikan perhatian khusus pada mesin yang menjalankan Windows XP \ Windows 2003, yang kemungkinan akan ditemukan hash LM. Untuk membuang kata sandi dari file registri yang disalin, kami menggunakan alat [1], [2] (semua tautan di akhir artikel). Hasil:

Baris terakhir berisi hash NT yang diperlukan dari administrator lokal. Pada host dari lab uji (sebut host ini LAB1 dan LAB2) kami menemukan hash LM yang tidak nol:

Jadi, kami mendapat hash NT dan LM. Tetapi bagaimana cara memulihkan kata sandi dari mereka? Untuk melakukan ini, kita akan menggunakan alat yang sama [1], [2] serta layanan membalikkan hash online [8] - [11]:

Catatan: kata sandi asli terdiri dari nama perusahaan dengan pengubah kecil dan cepat rusak di bawah serangan kamus).

Hasil. Sukses Kata sandi (biarlah "Pa $$ word1" dan "Pa $$ word2") dari akun administrator lokal dari desktop kami yang berfungsi dan dua komputer uji telah diterima. Tetapi apakah mereka akan membantu mendapatkan hak administrator domain? Tentang itu lebih jauh.

Langkah 2. Mendapatkan kredensial administrator domain

Teori Dalam kebanyakan kasus, itu sudah cukup untuk mendapatkan nilai hash NT dari kata sandi untuk administrator domain. Hal ini disebabkan oleh fakta bahwa ketika pengguna diverifikasi menggunakan protokol NTLM, sistem yang diautentikasi hanya menyajikan hash NT ke autentikator, dan verifikasi kata sandi tidak terjadi. Hash NT dapat diperoleh dari apa yang disebut Penyimpanan LSA dengan merujuk pada apa yang disebut Administrator Logon Sessions (sesi Logon adalah area data khusus yang dibuat oleh proses Winlogon di mana nama pengguna, domain login, dan nilai hash kata sandi NT disimpan, secara kolektif, ini disebut LSA-secret). Hash NT ini digunakan oleh proses NTLMSSP untuk otentikasi NTLM. Sesi masuk disimpan sepanjang waktu saat akun masuk ke sistem. Anda juga dapat mencegat hash NT dari sesi otentikasi administrator NTLM. Selain itu, mendapatkan kata sandi administrator dimungkinkan dari cache Domain Cached Credentials (DCC). DCC adalah cache lokal yang terisi ketika pengguna berhasil masuk ke domain. Tujuan dari cache DCC adalah untuk dapat mengotentikasi pengguna ketika pengontrol domain tidak tersedia.

Objek Serangan:- Hash DCC (cabang registry HKLM \ Security).

- Sesi Logon Administrator Domain (LSA-secret).

- Intersepsi sesi NTLM (tidak dianggap karena kompleksitas praktis yang lebih besar).

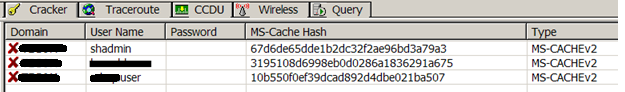

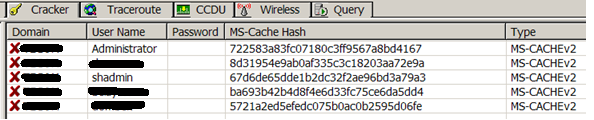

Berlatih. Banyak administrator Windows menggunakan akun administrator domain untuk melakukan berbagai jenis operasi pada komputer pengguna. Pada saat yang sama, datanya jatuh ke dalam cache DCC. Karena itu, cobalah dulu untuk mendapatkan kata sandi dari cache DCC. Kami pergi ke workstation kami, menyimpan cabang registry HKLM \ Security dan mengimpornya ke [1]. Karena kami memiliki kata sandi administrator lokal, kami tidak perlu lagi mem-boot mesin dari media eksternal untuk menyimpan registri:

Cache berisi data kata sandi dari tiga akun. Akun terakhir (pengguna ***) tidak menarik bagi kami, akun kedua tidak memiliki hak istimewa yang diperlukan, tetapi shadmin pengguna tampak seperti administrator yang Anda cari. Sayangnya, algoritma MS-CACHE2 memiliki kompleksitas komputasi yang besar dan serangan brute force langsung tidak efisien. Fungsi MS-CACHEv2 berisi "rahasia komputasi" - garam (nama akun digunakan sebagai "garam"), yang membuatnya terlindung dari serangan pada tabel Rainbow. Namun, di masa mendatang, tabel nilai hash dapat muncul untuk akun standar - “Administrator”, “Administrator”, dll. Demi kepentingan, kami mengirimkan "cache hash" yang ditemukan ke layanan cloud [8] - [11] (tentang hasil dan efektivitas layanan tersebut di akhir artikel). Sementara cloud sedang berpikir, kami berusaha menemukan DCC lainnya. Kami menganalisis daftar host yang diperoleh pada langkah 0, memeriksa server mana yang dapat kami akses di bawah administrator lokal menggunakan kata sandi yang diperoleh pada langkah 1. Karena, pada pengontrol domain, administrator lokal diblokir, dan server email biasanya terlindungi dengan lebih baik, Anda perlu bereksperimen dengan server sekunder. Dalam kasus kami, server dengan nama Pembaruan yang tidak mencolok ditemukan di daftar server. Login dengan kata sandi "Pa $$ word2" yang ditemukan di langkah 1 berhasil. Kami menemukan itu di host Upd:

- Tidak ada perangkat lunak antivirus yang diinstal.

- Ini menjalankan Apache, yang merupakan server manajemen untuk antivirus korporat (ini berarti ada juga kata sandi untuk akun yang digunakan untuk menginstal perangkat lunak anti-virus dari jarak jauh dan, secara teoritis, Anda bisa mengeluarkannya dari sana).

- Tuan rumah tidak mengaudit upaya login yang gagal.

- Versi OS - Windows 2008 R2.

Setelah membuang registri HKLM \ Security, kami mendapatkan hash DCC dari akun CORP.LOCAL \ Administrator (dan beberapa lainnya):

Secara teoritis, Anda dapat mencoba menemukan kata sandi untuk Administrator melalui layanan cloud. Namun, seperti yang saya sebutkan di atas, serangan brute force pada MS-CACHEv2 tidak berguna (walaupun ada kemungkinan bahwa dalam beberapa tahun situasinya akan berubah). Biarkan DCC sendiri dan beralih ke mencari sesi Logon. Periksa pengguna mana yang masuk ke host Upd:

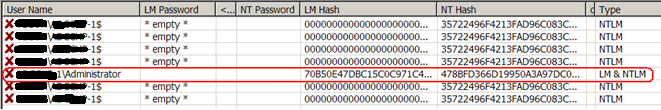

Kita melihat bahwa dua sesi tidak aktif tergantung pada mesin Upd - administrator dan pengguna Shadmin, sudah akrab bagi kita, yang berarti kita bisa mendapatkan hash NT dari kata sandi mereka dengan mencuri rahasia LSA. Ini adalah kunci untuk menentukan keberhasilan seluruh serangan. Untuk mencuri hash, gunakan exploit Lslsass [3]. Untuk menjalankannya, Anda memerlukan hak administrator lokal (atau lebih tepatnya, hak untuk proses debug), yang sudah kami miliki. Kami mendapatkan daftar rahasia LSA (dalam format "domain \ akun: LM hash: NT hash :::"):

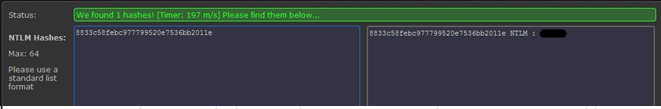

lslsass v1.0 - Copyright (C) 2010 Bjorn Brolin, Truesec (www.truesec.com) Found Lsass pid: 520 Lsass process open Found possible primary token Found real token UPD\Administrator::00000000000000000000000000000000:<i>8833c58febc977799520e7536bb2011e</i>::: Found possible primary token Found possible primary token Found possible primary token Found real token UPD\Administrator::00000000000000000000000000000000:8833c58febc977799520e7536bb2011e::: Found possible primary token Found real token UPD\Administrator::00000000000000000000000000000000:8833c58febc977799520e7536bb2011e::: Found possible primary token Found real token CORP.LOCAL\UPD$::00000000000000000000000000000000:68987a0fb5529dbf99d5eac3bfce773b::: Found possible primary token Found real token CORP.LOCAL \UPD$::00000000000000000000000000000000:68987a0fb5529dbf99d5eac3bfce773b::: Found possible primary token Found real token CORP.LOCAL \UPD$::00000000000000000000000000000000:68987a0fb5529dbf99d5eac3bfce773b::: Found possible primary token Found real token CORP.LOCAL \Administrator::00000000000000000000000000000000: <b> c690e441dc78bc5da8b389e78daa6392 </b>::: Found possible primary token Found real token CORP.LOCAL \shadmin::00000000000000000000000000000000: <b> 5794cba8b464364eacf366063ff70e78 </b> :::

Garis-garis yang disorot oleh huruf tebal berisi hash kata sandi yang diperlukan. Perhatikan juga hash dalam huruf miring di baris keenam. Kami sudah melihatnya di suatu tempat, kan?

Hasil. Sukses Kami memiliki hash kata sandi NT dari akun administrator domain di tangan kami. Tetapi apa gunanya hash jika mengembalikan kata sandi asli darinya dalam waktu yang dapat diterima tidak mungkin? Tentang ini di langkah selanjutnya.

Langkah 3. Curang Sesi Otentikasi NTLM

Teori Windows tidak pernah menggunakan kata sandi murni untuk otentikasi, sistem terotentikasi selalu menyajikan hash. Ini memunculkan ide: mengganti nama pengguna, domain login, dan hash NT dalam sesi Logon pengguna login dengan nilai-nilai administrator domain yang sesuai, kita dapat mengotentikasi menggunakan protokol NTLM sebelum sistem jarak jauh sebagai administrator domain. Serangan ini [7] hanya dimungkinkan dengan otentikasi menggunakan protokol NTLM. Terlepas dari meluasnya penggunaan protokol Kerberos, NTLM adalah satu-satunya cara yang mungkin untuk mengautentikasi klien ketika mengakses berbagi jaringan bukan dengan nama simbolis, tetapi dengan alamat IP [13].

Obyek serangan. Sesi masuk dari administrator lokal.

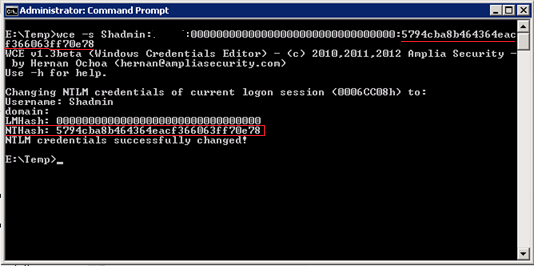

Berlatih. Ada beberapa eksploit yang tersedia yang memungkinkan Anda untuk menerapkan serangan pada platform Windows Server 2008 x86 dan x64. Eksploitasi utama adalah Windows Credentials Editor [4]. Untuk melakukan serangan, kita pergi ke host LAB2 menggunakan kredensial "Administrator" \ "Pa $$ word2". Dengan menggunakan [4], kami mengganti nama akun, domain login, dan data hash NT di sesi Logon dengan nilai Shadmin yang sesuai yang kami peroleh pada langkah sebelumnya:

Nama akun administrator domain dan hash NT dilewatkan ke perintah wce sebagai argumen dari baris perintah. Hasil - hash berhasil diubah. Saya perhatikan bahwa keanggotaan pengguna dalam grup dan token akses tidak berubah selama serangan:

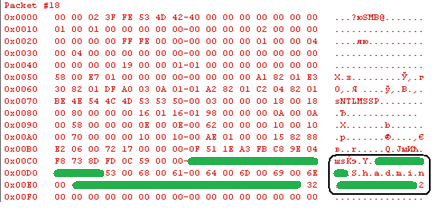

Kami masih Administrator lokal, nama host berwarna hijau di screenshot di atas diolesi dengan hijau - LAB2. Namun, selama otentikasi NTLM, sistem jarak jauh akan disajikan dengan nama domain CORP.LOCAL, nama pengguna Shadmin, dan hash kata sandi Shadmin. Berikut ini adalah dump paket jaringan tunggal yang berisi sesi gumpalan keamanan NTLM:

Nama domain (CORP.LOCAL) dan nama host (LAB2) berwarna abu-abu hijau), sebuah akun disajikan - Shadmin. Sekarang kami mencoba untuk menyambung ke partisi root volume sistem pada pengontrol domain dengan perintah net use menggunakan alamat IP pengontrol domain:

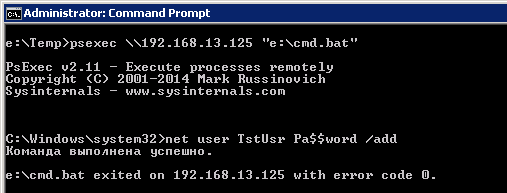

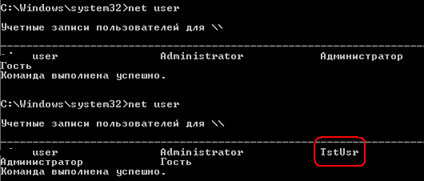

Berhasil. Untuk memverifikasi akses, saya membuat file teks di root (temukan di screenshot). Setelah membuat file batch pada disk pengendali domain dengan urutan perintah yang kita butuhkan, kita dapat, menggunakan [5], melakukan operasi yang diperlukan pada kontroler domain (misalnya, menambahkan pengguna ke grup administrator domain). Operasi akan dilakukan dengan hak akun Shadmin. Untuk mengilustrasikan, buat file batch sederhana pada host jarak jauh yang menambahkan pengguna lokal:

pengguna bersih TstUsr Pa $$ kata / tambahkanJalankan dari jarak jauh dari host LAB2:

Ini akan dieksekusi pada sistem jarak jauh 192.168.13.125 dengan hak istimewa pengguna sesi kami saat ini - shadmin (mis., Administrator domain). Kami memeriksa:

Output kedua dari perintah net user menunjukkan pengguna baru. Meskipun tidak mungkin meluncurkan aplikasi yang membutuhkan interaksi pengguna interaktif dengan cara ini (misalnya, snap-in MMC), berbagai tindakan dapat dilakukan dengan menggunakan skrip.

Hasil. Sukses Memperoleh akses ke sistem file dan shell dari kontroler domain.

Ringkasan

Secara singkat, rantai serangan tampak sebagai berikut: Mengumpulkan informasi tentang struktur jaringan -> Memperoleh kata sandi administrator lokal -> Menggunakan kata sandi ini untuk masuk ke salah satu server sekunder -> Pencurian kredensial administrator domain "dibiarkan tanpa pengawasan" -> Memodifikasi sesi Logon Anda dan eskalasi hak istimewa.

Keberhasilan serangan itu difasilitasi oleh:

- Lemahnya perlindungan zona DNS dari transfer ke host yang tidak terpercaya.

- Kebijakan kata sandi yang lemah. Sebagian besar komputer domain menggunakan kata sandi yang sama untuk akun administrator lokal, yang rentan terhadap serangan kamus.

- Tidak adanya atau lemahnya konfigurasi perangkat lunak antivirus pada host kritis.

- Lemah perlindungan hash kata sandi - dua sesi Logon administrator tidak aktif pada host Upd, hash LM dalam database SAM.

- Kebijakan audit yang buruk.

Berdasarkan hal ini, rekomendasi perlindungan umum dapat diturunkan:

0. Menyembunyikan struktur internal jaringan dari penyerang potensial. Jadi, pengguna seharusnya tidak bisa mendapatkan konten lengkap dari file zona DNS. Pengguna yang tidak tepercaya (misalnya, trainee, karyawan yang belum menyelesaikan masa percobaan mereka, dll.) Masuk akal untuk mentransfer mereka ke subnet terpisah menggunakan NAT ke alamat palsu (termasuk, misalnya, memodifikasi jawaban DNS).

1. Kebijakan yang benar untuk menetapkan kata sandi ke administrator lokal. Kata sandi administrator lokal harus berbeda pada host yang memiliki tingkat perlindungan berbeda terhadap akses tidak sah. Mengompromikan kata sandi administrator lokal pada sembarang host domain harus meminimalkan kemungkinan penyerang menggunakan kata sandi ini.

2. Penyimpanan hash LM di SAM harus dilarang oleh kebijakan keamanan.

3. Jangan menggunakan nama perusahaan atau domainnya sebagai bagian dari kata sandi administrator) Ini akan mempersulit penyerang untuk menyerang kamus. Tetapi bahkan dengan menggunakan kata sandi yang kompleks, jangan lupakan diri Anda dan secara teratur memeriksa hash-nya untuk daya tahan menggunakan layanan online.

4. Tidak dianjurkan untuk melakukan operasi rutin pada komputer domain dari bawah akun administrator domain. Ini akan melindungi akun dari mencegat data sesi Logon dan dari memasukkan hash kata sandi ke dalam cache DCC.

5. Buat aturan untuk tidak meninggalkan sesi masuk administrator domain tanpa pengawasan. Praktik terbaik: pekerjaan selesai - logout.

6. Utilitas spoofing LSA cukup kecil. Masuk akal untuk melacak evolusi mereka dan memverifikasi keberhasilan deteksi mereka dengan perangkat lunak antivirus perusahaan.

7. Seorang pengguna, bahkan dengan hak administrator lokal, seharusnya tidak dapat mengubah pengaturan antivirus perusahaan. Mematikan layanan antivirus di workstation domain harus menghasilkan pemberitahuan kepada administrator domain (dalam hal ini, Symantec Endpoint Protection bekerja dengan baik selama pengujian).

Lampiran 1. Perilaku antivirus

Komputer perusahaan menggunakan tiga jenis antivirus: KAV, saat ini pada saat tes Symantec Endpoint Protection, dan produk usang dari Trend Micro. Dalam kebanyakan kasus, alat yang digunakan selama serangan diidentifikasi sebagai Hack Tool / Rootkit / Trojan. KAV menghapusnya tanpa peringatan, dan SEP (bahkan dimatikan) mengeluarkan peringatan dan memindahkannya ke karantina untuk mencegahnya dimulai. Namun, memiliki hak administrator lokal memungkinkan Anda untuk menonaktifkan KAV, dan perlindungan SEP dilewati dengan secara manual mengatur jalur pengecualian untuk verifikasi, lagi-lagi menggunakan akun administrator lokal. Antivirus dari Trend Micro yang diinstal pada beberapa host tidak bereaksi dengan cara apa pun terhadap peluncuran eksploit.

Tambahan 2. Efisiensi menggunakan layanan verifikasi hash online

Ada banyak layanan online yang tersedia untuk menguji kekuatan hash kata sandi. Mereka memungkinkan Anda untuk bekerja dengan hash yang paling umum - LM, NTLM, MD4, MD5, WPA, dengan hash menggunakan garam, dll. Untuk memeriksa hash, enumerasi langsung digunakan menggunakan kekuatan pemrosesan GPU modern, enumerasi kamus, serangan hibrid, dll. Setelah dibuka, hash dapat mengisi ulang database dan digunakan di masa depan. Layanan ini dapat bebas untuk memeriksa kata sandi pendek (kurang dari 8 karakter) atau mengambil sedikit biaya. Selama pengujian saya menggunakan empat layanan seperti itu, tautan diberikan di akhir artikel. Saya mengirim beberapa hash yang ditemukan di langkah 2 dan setelah 15 bulan menerima pemberitahuan dari layanan Hash Crack On-line [9] tentang keberhasilan pemulihan salah satunya)

Referensi

Alat bekas[1]

Cain & Abel - alat pemulihan kata sandi untuk Sistem Operasi Microsoft. Ini memungkinkan pemulihan yang mudah dari beberapa jenis kata sandi dengan mengendus jaringan, memecahkan kata sandi terenkripsi menggunakan Kamus, Brute-Force dan serangan Cryptanalysis, merekam percakapan VoIP, men-decoding kata sandi yang diacak, memulihkan kunci jaringan nirkabel, membuka kotak kata sandi, membuka kata sandi yang di-cache dan menganalisa rute. protokol.

[2] L0pht Crack.

[3] Eksploitasi Lslsass. Membuang hash kata sandi sesi masuk aktif dari proses lsass.

[4]

Editor Kredensial Windows pasca eksploitasi. Alat untuk mengubah kredensial masuk.

[5] PsExec dari PS Tools

Deskripsi Kerentanan Terperinci[6] Seri artikel "Secara Efektif Memperoleh Hash Kata Sandi di Windows" di

www.securitylab.ru[7] Pass-the-Hash,

deskripsi serangan pada sistem jarak jauh dengan memberinya hash yang dikompromikan.

Layanan Peretasan Cloud Hash[8] Pertanyaan-defense.com (tampaknya rusak pada saat publikasi ()

[9]

www.onlinehashcrack.com[10]

www.cloudcracker.com[11]

Pembunuh hash onlineBahan tambahan[12]

Keamanan dan penyetelan DNS di Windows Server[13]

Kerberos tidak digunakan saat Anda terhubung ke saham SMB dengan menggunakan alamat IP