Inisiatif Zero Day Lucas Leong (Trend Micro), seorang peserta proyek, mengungkapkan rincian tentang kerentanan kritis pada Windows yang dapat memungkinkan kode arbitrase dijalankan dari jarak jauh dalam konteks proses saat ini. Eksploitasi masalah yang berhasil akan memerlukan partisipasi pengguna yang harus membuka file jahat atau mengikuti tautan.

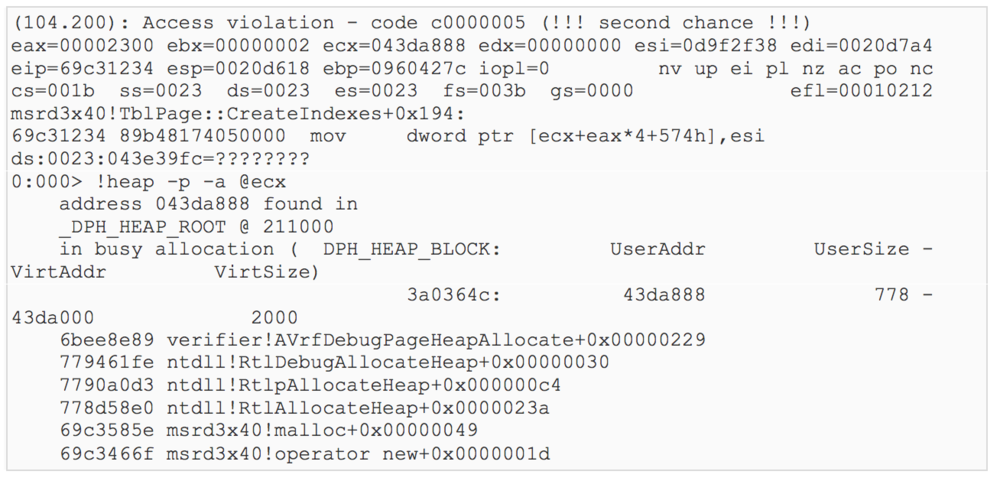

Kerentanan terdeteksi di Microsoft JET Database Engine dan mewakili kemampuan untuk menulis di luar buffer tulis OOB di luar batas dan muncul ketika sumber data JET (Joint Engine Technology) dibuka melalui antarmuka OLE DB.

OLE DB (Object Linking and Embedding, Database, OLEDB) - seperangkat antarmuka-COM yang memungkinkan aplikasi bekerja secara terpadu dengan data dari berbagai sumber dan penyimpanan informasi.

Untuk menyebabkan kerentanan ini, pengguna harus membuka file yang dibuat khusus yang berisi data yang disimpan dalam format database Mesin Microsoft JET Database. Berbagai aplikasi menggunakan format database ini. Memanfaatkan kerentanan ini dapat memungkinkan kode dieksekusi pada tingkat proses saat ini.

Di github,

PoC menerbitkan kerentanan ini, yang memengaruhi seluruh lini sistem operasi modern dari Microsoft: Windows 7, Windows 8.1, Windows 10, dan Windows Server Edition 2008 hingga 2016.

Fakta yang aneh adalah bahwa rincian kerentanan diberikan kepada Microsoft pada 8 Mei, pada 14 Mei, Microsoft mengonfirmasi adanya bug. Menurut kebijakan ZDI, setelah menunggu 120 hari (4 bulan), mereka menerbitkan kerentanan. Microsoft saat ini sedang mempersiapkan perbaikan terbaru, yang diharapkan akan dimasukkan dalam pembaruan terjadwal Oktober.

Penyerang dapat berhasil mengeksploitasi kerentanan ini dalam serangan phishing, mengimplementasikan vektor APT, dan menyiram lubang serangan. Disarankan agar Anda menggunakan kebijakan file tepercaya sampai tambalan dirilis.