Waktu membaca yang bagus, para pembaca Habr.

Motivasi untuk penelitian yang diterbitkan dalam artikel ini adalah semakin populernya kata

"forensik" dan keinginan untuk memahami pertanyaan - data apa tentang kehidupan digital dari pengguna biasa yang mengumpulkan Windows 10, di mana ia disimpan dan bagaimana cara membuat tombol "Hapus Semua" (Saya akan mengambilnya dalam beberapa bagian, tetapi saya harus segera (c) Ostap Bender).

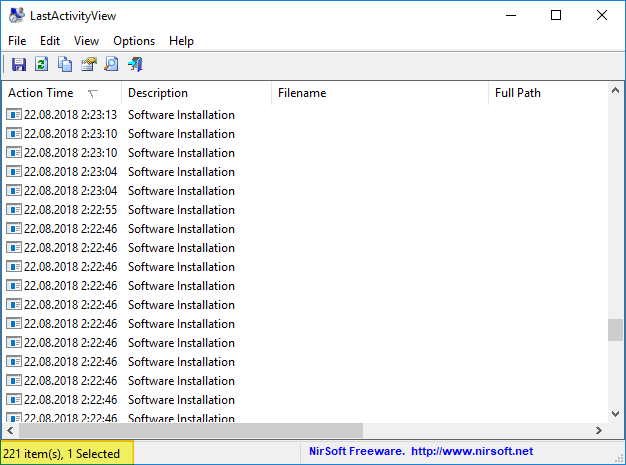

Dan munculnya motivasi ini difasilitasi oleh fakta bahwa, ternyata, minat pada pertanyaan "bagaimana menghapus cerita", yang dikeluarkan oleh epik

LastActivityView , masih menggairahkan pikiran

namun, sering di forum pertanyaannya tetap tidak terjawab. Fakta bahwa vanilla CCleaner tidak membantu dengan LastActivityView menambah bahan bakar ke api.

Mereka yang terutama tertarik pada sisi praktis masalah ini, tentang tombol "Hapus Semua", dapat langsung menuju ke akhir artikel - di sana saya menawarkan solusi.

Dan di artikel - saya ingin membagikan hasil penelitian ini dengan mereka yang tertarik. Kita berbicara tentang data yang disimpan secara lokal oleh Windows 10 dan yang dapat diakses dengan cepat dan mudah menggunakan "alat forensik publik dan gratis," termasuk

utilitas NirSoft . Meskipun itu bukan tentang mereka (mengapa - lihat di bawah).

Saya ingin membuat reservasi segera - saya bukan ahli di bidang keamanan komputer atau analisis forensik, saya tidak punya pengalaman atau motif kriminal, saya bersumpah dengan ibu saya, saya tidak akan melihat satu abad pun akan.Sistem operasi target

Artikel ini membahas Windows 10. Edisi Windows lainnya, tentu saja, juga bersalah mengumpulkan dan menyimpan data, tetapi mereka memiliki kunci registri, folder, layanan, dll. berbeda.

Isi

Dan di sini forensikMengapa ini bukan tentang NirSoftData apa yang disimpan oleh WindowsMengapa Windows mengumpulkan data dan apa yang penuh dengan penghapusannyaDi mana data ini disimpan?Jadi bagaimana, pada akhirnya, memusnahkan mereka?SumberDan di sini forensik

Dalam artikel tersebut, pertanyaannya menyangkut penggunaan metode dan sarana untuk mengakses data pribadi pengguna. Dan, karena distribusi dan aksesibilitasnya, sangat mungkin - sia-sia, untuk menghitung forensik buatan sendiri - kultkhacker, kasing trojan oleh tuan dan pecinta lain dengan IP atau uang mudah, dan hanya ingin tahu yang tidak ramah, karena untuk mengunduh, menjalankan, dan membaca / menyimpan data dikeluarkan oleh LastActivityView yang sama, Nir Sofer sepenuhnya opsional.

Mengapa ini bukan tentang NirSoft

Dalam "pengantar" saya tidak sengaja memberikan tautan ke LastActivityView di Soft Portal. Benar-benar hanya ada deskripsi singkat tentang fungsi utilitas ini, tetapi dalam bahasa Rusia. Dan pergi. Nir Sofer menulis halaman multibuccff tentang utilitas dan sprite-nya dalam bahasa Inggris. Tetapi, di sisi lain, untuk hampir setiap utilitas ada deskripsi dari mana ia mendapatkan data. Untuk

LastActivityView di bagian paling bawah, di bawah judul "Cara menghapus informasi yang ditampilkan oleh LastActivityView".

Saya harus mengakui bahwa saya sendiri adalah Mata Pengawal yang sama - sekali, seperti dia, hanya seminggu kemudian saya memperhatikan bahwa "gudang tidak memiliki satu dinding." Tapi, sebenarnya, minggu ini sedikit lebih awal dari LastActivityView mulai menakut-nakuti pengguna atau, lebih mungkin, ketika mereka sampai di Soft Portal dan belajar bagaimana menakut-nakuti sendiri.

Meskipun utilitas NirSoft, bersama dengan SysInternals, IMHO adalah model profesionalisme untuk programmer dan sangat nyaman untuk administrasi. Dan untuk penyelidikan, mereka memang sering direkomendasikan. Contoh BUKTI:

Peretas No. 229. Forenzika dan dia jauh dari satu-satunya.

Meskipun, saya pikir, arah yang sama dari penggunaan mereka muncul dengan sendirinya bagi mereka yang entah bagaimana berurusan dengan mereka.

Dan bagi mereka yang tidak, tetapi menjadi tertarikAgar tidak mengunduhnya secara eceran - Anda dapat mengunduh secara massal dengan bonus dalam bentuk

peluncur NirSoft Launcher (saat mengunduh, perhatikan bahwa file zip dilindungi kata sandi, kata sandi ada di halaman ini).

Data apa yang disimpan oleh Windows

Semuanya disimpan yang terkait dengan akses ke file dan folder dan lokasinya, menggunakan program (termasuk protable), menghubungkan perangkat penyimpanan (termasuk wadah file terenkripsi).

Ya, ini tidak dalam semua kasus, sesuatu disimpan hanya selama acara tertentu, tetapi sesuatu dapat dimatikan, tetapi lebih baik untuk melanjutkan dari kenyataan bahwa semuanya selalu ada. Apa yang mereka sambungkan, folder file apa yang mereka buka, program apa yang mereka gunakan.

Dan dari kenyataan bahwa dengan log Windows tidak dapat diprediksi apa yang akan ditulis di sana. Karena setidaknya fakta bahwa ini sangat tergantung pada pengaturan spesifik dari OS tertentu dan masing-masing subsistemnya, log ini tersedia untuk merekam pesan oleh program pihak ketiga di dalamnya.

Dan di mana "akses" dan "lokasi"? Contoh yang sangat dilebih-lebihkan: nomor kartu bank dan kode pinnya akan tetap ada di file "D: \ MySuperSecretnayaPapka \ CardPin.docx", mereka tidak akan menulis di mana pun di Windows, tetapi fakta akses dan nama folder dan file yang "berbicara", yang digunakan, misalnya, MS Office 2007 portable, serta tanggal-waktu setidaknya (kadang-kadang setiap) akses / peluncuran terakhir - ini akan diperbaiki oleh Windows, dan diolesi dengan lapisan tipis di seluruh sistem.

Anda dapat membaca tentang beberapa data lain di bawah ini dalam teks di bawah judul "Sumber informasi kebocoran lainnya diketahui oleh saya, tetapi tidak termasuk dalam subjek artikel"

Oleh karena itu, karena mereka terhubung, diluncurkan, membuka sesuatu yang kita tidak ingin itu dipublikasikan, akan lebih baik untuk menutupi jejak nanti.

Sebuah komentar yang benar-benar adil dari Hanabishi - “Tetapi topik logging nyata tidak diangkat sama sekali ... tidak ada yang terkait dengan telemetri dan Win10 secara khusus disebutkan” - Saya minta maaf, tidak dengan jelas menggambarkan bahwa artikel tersebut adalah tentang data pribadi yang disimpan secara lokal pada PC pengguna. . Masalah pengawasan, seperti masalah anonimitas online, masih merupakan topik yang berbeda dan terpisah.

Mengapa Windows mengumpulkan data dan apa yang penuh dengan penghapusannya

Windows mengumpulkan sebagian besar data untuk kenyamanan pengguna - misalnya, untuk mempercepat peluncuran aplikasi, untuk menampilkan folder di Explorer dengan pengaturan yang ditentukan pengguna, menampilkan daftar file yang sebelumnya dibuka, dll. dll. Menghapus data saja, tanpa kehilangan kenyamanan pada saat bersamaan, tidak akan berfungsi.

Juga, bagian dari data dikumpulkan untuk menilai kinerja dan kondisi komputer dan OS (termasuk crash dan kesalahan) oleh spesialis TI dan perangkat lunak khusus untuk memecahkan masalah pengguna. Tanpa data ini, akan sulit untuk menyelesaikan masalah jika muncul.

Dan semua ini adalah alasan lain untuk memikirkan pertanyaan kapan benar-benar perlu untuk menghapus data, dan ketika itu tidak layak dan mungkin tidak perlu untuk menghapusnya dengan sapuan setiap kali komputer dihidupkan atau dimatikan.

Sebuah komentar yang sangat adil dari Hanabishi adalah "mengapa membersihkan log layanan jika Anda dapat menonaktifkan layanan yang sama ini?" Saya tidak menyebutkan ini. Kamu bisa. Seperti biasa, dan menari dengan rebana. Tapi ini lagi berarti - sekali dan untuk semua kehilangan kenyamanan, yang adalah milik kita semua.

Apa yang akan saya dapatkan dari Windows untuk pemotongan data pribadi skala besar, termasuk menggunakan solusi yang diusulkan di sini?Kegagalan epik seharusnya tidak terjadi, terutama jika Anda dengan hati-hati membaca deskripsi setiap aturan "pembersihan" dan, jika ada, matikan. Tapi tidak perlu menunggu topi baru dengan jubah baru juga.

- Jika ada pekerjaan "perbaikan dan pemulihan" yang diharapkan, maka informasi penting akan dihapus. Tapi ini terutama berkaitan dengan menghapus log Windows.

- Jika Anda mengonfigurasi tampilan beberapa folder untuk Anda sendiri, Anda harus mengonfigurasi yang baru

- Jika Anda mengatur mode kompatibilitas untuk beberapa program atau dijalankan sebagai administrator, Anda harus mengaturnya lagi

- Karena menimpa data yang diperlukan untuk mempercepat akses ke data, menampilkannya dan meluncurkan program, selanjutnya, setelah menimpa, akses \ display \ start akan sedikit melambat

- Karena menimpa data pada file yang dibuka sebelumnya, Anda harus mencarinya lagi, Anda tidak akan dapat menggunakan item menu "file yang sebelumnya dibuka" dalam program

- Jika Anda memilih untuk menghapus cache pembaruan Windows, maka menghapus pembaruan secara normal akan gagal

Di mana data ini disimpan?

Setelah "survei" yang dinyatakan dalam pendahuluan dan rekonsiliasi dari apa yang baru ditemukan dengan realitas di sekitarnya, saya mendapat kesan bahwa,

selain dari IBM-286, kami telah berhasil menemukan sesuatu yang lain, "tempat-tempat yang dipesan" utama tidak berubah sejak XP, kecuali lokasi dan format beberapa telah berubah. Dan ada sesuatu yang ditambahkan, tetapi, tampaknya, sedikit. Oleh karena itu, saya yakin bahwa saya tidak akan membuka Amerika, terutama untuk spesialis, tetapi mungkin koleksi ini akan menarik bagi seseorang sehubungan dengan peningkatan minat dalam masalah anonimitas dan keamanan.

Saya ingin memperingatkan Anda segera - ini jauh dari semua, hanya yang paling mendasar dan informatif (dalam arti deskripsi, tidak semuanya terhapus dalam solusi yang diusulkan lebih banyak) dan tidak digunakan oleh "berpacu di Eropa". Bagi mereka yang benar-benar tertarik dengan topik ini, di akhir bab ini - materi menarik yang saya ketahui untuk studi independen + sejumlah "tempat khusus" diberikan dalam solusi untuk pembersihan mereka.

Sumber utama kebocoran yang saya ketahui tentang aktivitas penggunaRegistri Windows- ShellBags - Tas, BagMRU. Ini juga berisi informasi tentang akses ke folder, termasuk waktu-tanggal, untuk menyimpan dan mengembalikannya dengan pengaturan pengguna (ukuran jendela Explorer, pilihan untuk menampilkan "daftar \ gambar kecil", dll.).

- OpenSavePidlMRU. Riwayat dialog terbuka, simpan.

- MUICache. Sejarah program yang diluncurkan sebelumnya untuk daftar tombol Start.

- Copot pemasangan. Informasi disimpan untuk menghapus instalasi program yang diinstal. Terima kasih CEP - tidak sama sekali, selalu dengan senang hati membantu. Jelas itu, tentu saja, tidak mungkin (terima kasih lagi). Berisi tanggal dan waktu pemasangan program.

- Perangkat Mounted. Riwayat drive terpasang (termasuk kripto).

Layanan Background Activity Moderator (BAM ). Nanoteknologi lain dari Microsoft digergaji di Windows 10 dimulai, jika saya tidak salah, dari

versi 1709 untuk beberapa kebutuhan internal.

Layanan ini menyimpan log aktivitas, namun, log ini disimpan hingga komputer dihidupkan ulang (seperti yang dikonfirmasi oleh verifikasi), tetapi masih tidak aman.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\bam\UserSettings\<SID >

Hasil percobaan semacam itu sangat tersentuh: kami meluncurkan TrueCrypt (protable) yang dicintai oleh banyak orang, me-mount file kontainer, meluncurkan LastActivityView dari itu.

Kita lihat di entri registri:

Secara teoritis, setelah peluncuran utilitas portabel seperti itu, perlu untuk mem-boot ulang atau menimpa.

Mencoba menonaktifkan layanan BAM - jangan, tangkap layar biru.

Riwayat pemasangan drive MountPoints2 (juga berisi catatan TrueCryptVolumeK)

HKEY_USERS\<SID >\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2

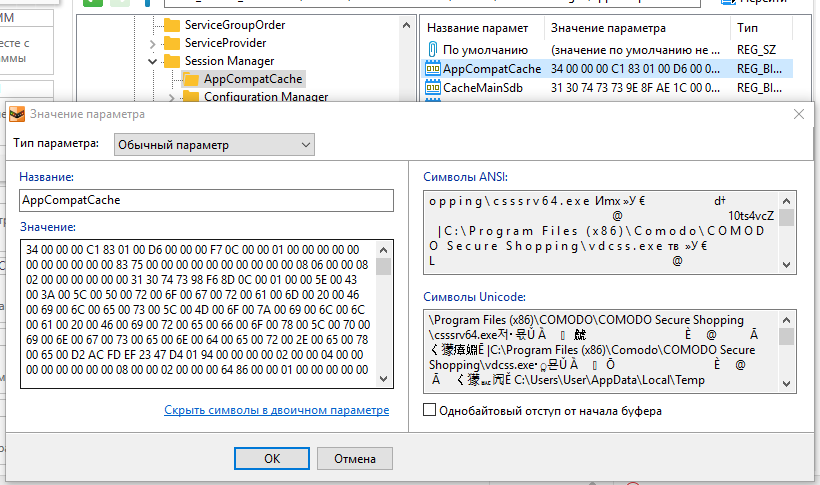

Parameter AppCompatCache dari kunci registri AppCompatCache juga sangat menarik (menyimpan data dalam bentuk biner).

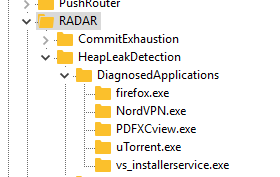

Kunci registri Aplikasi yang Didiagnosis.

Kunci registri Aplikasi yang Didiagnosis. Untuk beberapa alasan, maka pada forum forensik saya kemudian tidak menemukan menyebutkan (mungkin saya hanya tampak buruk) dari kunci registri:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications

Informasi layanan Windows untuk debugging kebocoran memori dalam program.

Sistem file- Ambil folder sebelumnya dari direktori Windows. Nah, di sini Anda hampir tidak bisa mengatakan lebih baik daripada Vicki . Ada juga database pengoptimal lain - SuperFetch (file, seperti AgAppLaunch.db). Format mereka, seperti yang saya mengerti, belum jelas bagi orang-orang, saya juga tidak peduli, tetapi ketika melihat di hex editor, jalur ke aplikasi dilihat.

- File

C:\Windows\inf\setupapi.dev.log

Informasi tentang koneksi perangkat, antarmuka jaringan dan banyak lagi. - Folder Explorer dengan daftar lompatan (alias Daftar lompatan). Data disimpan di jalur seperti:

:\Users\User\AppData\Roaming\Microsoft\Windows\Recent

- Folder (lihat registri - AppCompatCache)

C:\Windows\appcompat\Programs

- Folder

C:\Windows\Panther

Ini menyimpan informasi untuk rollback jika Anda memperbarui versi Windows

Log Windows: baik, tidak ada komentar di sini ... bahkan yang sepenuhnya adil.

Ada beberapa tempat lagi di registri dan pada disk, tetapi mereka jauh kurang informatif dan tidak terlalu menarik (lihat di "solusi" di bawah). Dan ada juga lautan tempat lain, seperti "* .log" file layanan yang berbeda dan bahkan tidak selalu Microsoft. Benar, menganjurkan CCleaner untuk steroid (lihat di bawah) hampir sepenuhnya terhapus.

Sumber-sumber kebocoran informasi lainnya diketahui oleh saya, tetapi jangan jatuh di bawah subjek artikel karena satu dan lain alasan. Dan di sini juga harus dicatat bahwa hampir semuanya terhapus oleh CCleaner atau ada utilitas lain yang didistribusikan secara bebas.

Daftar itu1. Segala sesuatu yang berkaitan dengan jaringan dan Internet (ini tidak termasuk dalam artikel ini tentang cerita yang disimpan secara "lokal"). Tapi CCleaner dan

Privazer melakukannya . Harus segera dicatat bahwa dengan CCleaner pada steroid, dari keputusan di akhir artikel, kemampuan untuk meningkatkan ini kadang-kadang.

2. Segala sesuatu yang berkaitan dengan sejarah menghubungkan perangkat USB . Untuk melihat dan menghapusnya, Anda dapat menggunakan, misalnya,

Usboblivion .

3. Semua yang terkait dengan sistem file . Penghapusan "permanen" file dan pembersihan ruang kosong (sama seperti "penghapusan tidak dapat diperbaiki", tetapi file yang sebelumnya dihapus masih tersisa di belantara sistem file). Secara umum, masalah yang terkait dengan fakta bahwa file yang dihapus dapat dipulihkan. Pada saat yang sama, harus menyebutkan cache thumbnail dari gambar Windows, yang memiliki kemampuan untuk menyimpan thumbnail bahkan dari gambar yang sudah dihapus. CCleaner dan Privazer juga tahu cara membersihkan semuanya.

4. Segala sesuatu yang terhubung dengan titik pemulihan ("salinan bayangan") di mana file disimpan, termasuk sistem registry dengan data tidak terkunci. Anda dapat menghubungkan, melihat dan mengembalikan file / folder dari mereka (tanpa melakukan pengembalian sistem) menggunakan utilitas NirSoft (Anda juga dapat menggunakannya untuk membaca informasi dari file registri dari sana), tetapi, menurut saya, lebih nyaman -

ShadowExplorer . Anda dapat menghapus titik pemulihan menggunakan CCleaner. Dan sebelum membuat poin, Anda dapat menjalankan "sapuan" untuk memotong informasi yang tidak perlu sebelum menyimpannya.

5. Ini adalah cabang registri .

HKEY_USERS\<SID >\Software

Di sinilah data program mereka ditulis, termasuk portabel. Dan mereka tetap di sini. Dan jika Anda ingin menyembunyikan penggunaan beberapa program, maka alangkah baiknya untuk memeriksa utas ini dan, jika ada, hapus data.

6. Segala sesuatu yang berkaitan dengan pemasangan perangkat lunak yang tidak berlisensi dan yang

dibawa ke dalam terang Allah oleh program polisi

Defacto . Ada juga "analog gratis"

Lpro (walaupun saya tidak memiliki asumsi yang cukup beralasan bahwa mesin Defacto yang didasarkan padanya atau berdasarkan idenya dibuat). Tapi dia, tidak seperti Defacto, hanya menentukan bahwa perangkat lunak itu dibayar, dan bukan "pelanggaran hak cipta dan hak terkait."

Keluar, IMHO - jangan gunakan ini. Selain Soft Portal yang terkenal tentang topik ini, saya juga dapat menawarkan (jika ada, ini bukan iklan, saya tidak ada hubungannya dengan situs-situs ini):

-

BerikanAwayOfTheDay . Setiap hari mereka mendistribusikan satu program berlisensi (Anda dapat berlangganan buletin).

-

Lisensi gratis di situs web COMSS . Gratis perangkat lunak dan langganan berlisensi (untuk berbagai saham). Sebagai contoh, sekarang ada promosi VPN gratis selama setahun. Dan editor registry yang nyaman dari Reg Organizer, yang saya gunakan untuk penelitian. Dan bahkan Acronis True Image dan 2TB crypto cloud storage dan banyak lagi. "Berapa?" - "Freebie, tuan" (Anda dapat berlangganan buletin; bukan lelucon bercanda, dalam arti, tetapi situs ini).

Materi tentang topik ini, kecuali "sumber" di akhir artikelJadi bagaimana, pada akhirnya, memusnahkan mereka?

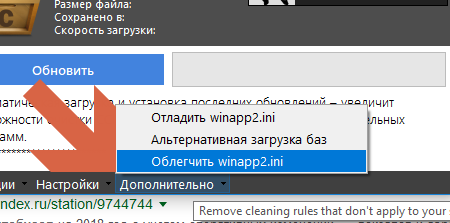

Saya mengusulkan untuk mempertimbangkan dan mengkritik opsi berikut: untuk meningkatkan CCleaner (yang, saya pikir, lebih nyaman bagi pengguna dan lebih setia, karena tidak termasuk penemuan sepeda lain) dan

gunakan file bat untuk menimpa log windows.

Plus, di bawah ini adalah solusi Anda sendiri, dalam bentuk file bat, tetapi, bagaimanapun,

tidak disarankan untuk menggunakannya, bahkan menurut saya (terutama karena hanya menimpa yang paling mendasar dan terutama untuk windows 10). Kecuali saya sarankan membaca komentar pada kode.

Tingkatkan CCleaner + tambahkan aturan Anda + file bat untuk menghapus log Windows

Untuk memulai, Anda harus mengunduh dan menjalankan

CCEnhancer , melakukan "pembaruan" (sesuai dengan instruksi pada halaman). Pastikan untuk memilih dan mengklik item menu ini (setelah menutup CCleaner, jika dimulai):

Jika tidak, file winapp2.ini akan berisi 100500 aturan yang sangat relevan untuk massa, seperti aturan pembersihan untuk emulator Zaiki Spectrum (mungkin seseorang bahkan ingat komputer seperti itu), tetapi sangat menghambat CCleaner.

Maka Anda harus pergi ke folder tempat CCleaner diinstal. Temukan file winapp2.ini di sana, ucapkan selamat atas bantuannya dan buka (misalnya, di nodepad ++).

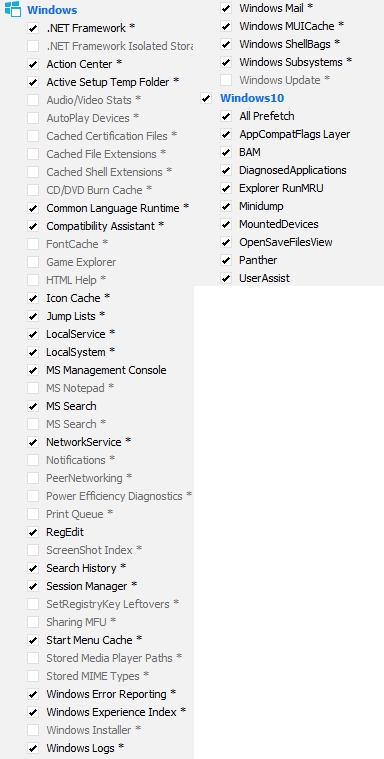

Tambahkan berikut ini di akhir file: [All Prefetch] Section=Windows10 Default=False FileKey1=%WinDir%\Prefetch|*.pf;*.db;*.fx;*.7db;*.ini;*.ebd;*.bin|RECURSE [AppCompatFlags Layer] Section=Windows10 Default=False RegKey1=HKCU\.DEFAULT\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers [Explorer RunMRU] Section=Windows10 Default=True RegKey1=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU [OpenSaveFilesView] Section=Windows10 Default=True RegKey1=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\FirstFolder RegKey2=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\FirstFolder RegKey3=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\LastVisitedPidlMRULegacy RegKey4=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePidlMRU [UserAssist] Section=Windows10 Default=True RegKey1=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist [DiagnosedApplications] Section=Windows10 Default=False RegKey1=HKLM\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications [BAM] Section=Windows10 Default=True RegKey1=HKLM\SYSTEM\CurrentControlSet\Services\bam\UserSettings\.DEFAULT RegKey2=HKLM\SYSTEM\ControlSet001\Services\bam\UserSettings\.DEFAULT [MountedDevices] Section=Windows10 Default=True RegKey1=HKU\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2 [Panther] Section=Windows10 Default=True FileKey1=%WinDir%\Panther|*.*|RECURSE [Minidump] Section=Windows10 Default=True FileKey1=%WinDir%\Minidump|*.*

Simpan file.

Membuat file bat untuk menghapus semua log Windows:1. Anda perlu membuat file teks di komputer, misalnya menggunakan nodepad ++, yang

dikodekan dalam OEM 866 (DOS) (jika tidak, alih-alih huruf Rusia, mungkin ada krakozyabra). Salin teks ke dalamnya dan simpan. Ganti nama file, ganti ekstensi .txt dengan .bat

2. Anda harus menjalankannya atas nama administrator (jika tidak maka akan memberikan kesalahan "Anda harus menjalankan skrip ini atas nama administrator").

REM Last- ActivityView. Windows @ECHO OFF REM , DOS-866 CHCP 866 COLOR A CLS REM ---------------------------------------------------------------------------------------- REM FOR /F "tokens=1,2*" %%V IN ('bcdedit') DO SET adminTest=%%V IF (%adminTest%)==() GOTO errNoAdmin IF (%adminTest%)==(Access) GOTO errNoAdmin REM ---------------------------------------------------------------------------------------- ECHO 1 ENTER ECHO. SET /p doset=" : " ECHO. REM ---------------------------------------------------------------------------------------- REM ---------------------------------------------------------------------------------------- REM . 1 - IF %doset% NEQ 1 EXIT REM ------------------------------------------------------------------------------------------ REM Windows. , CCleaner, wevtutil ECHO. ECHO Windows FOR /F "tokens=*" %%G in ('wevtutil.exe el') DO (call :do_clear "%%G") ECHO. ECHO ECHO. REM ------------------------------------------------------------------------------------------ PAUSE EXIT :do_clear ECHO %1 wevtutil.exe cl %1 GOTO :eof :errNoAdmin COLOR 4 ECHO ECHO. PAUSE

Untuk berjaga-jaga, sebelum mulai pertama, Anda harus membuat titik pemulihanAnda juga dapat membaca deskripsi terperinci dan dapat dipahami dari semua aturan CCleaner dasar dan konsekuensi dari penerapannya, di

sini (Rusia)

Jalankan file bat. Tunggu pekerjaan selesai.

Buka CCleaner, buka "Bersihkan" di dalamnya.

Pilih aturan berikutPada tab Windows

Pada tab "Aplikasi"

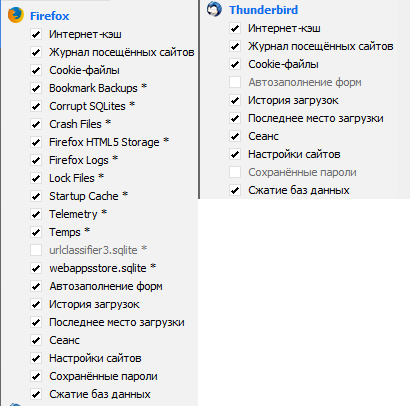

Pada tab "Aplikasi" Jika Anda menggunakan FireFox dan Thunderbird

Jika Anda menggunakan FireFox dan Thunderbird , saya sarankan menggunakan aturan berikut:

Penting untuk mempertimbangkan

Penting untuk mempertimbangkan bahwa untuk FireFox, kata sandi yang disimpan untuk situs akan dihapus (Anda harus memasukkannya kembali ketika memasuki situs). Tetapi Anda dapat menghapus centang aturan "kata sandi yang disimpan".

Lakukan pembersihan.

Opsi 2 - Gunakan file bat

Instruksi manualIni adalah versi alfa dan, secara teoritis, ini dapat merusak sesuatu, jadi kami menggunakannya dengan risiko dan risiko sendiri.

Pertama kali, sebelum memulai, dengan membuat titik pemulihan sistem.1. Anda perlu membuat file teks di komputer, misalnya menggunakan nodepad ++, yang

dikodekan dalam OEM 866 (DOS) (jika tidak, alih-alih huruf Rusia, mungkin ada krakozyabra). Salin teks ke dalamnya dan simpan dengan mengganti nama file, mengganti ekstensi .txt dengan .bat

2. Baca komentar pada kodenya dengan

hati-hati (karena ada juga aspek negatif yang terkait dengan menumbuk)

3. Jalankan sebagai administrator (jika tidak maka akan memberikan kesalahan "Anda harus menjalankan skrip ini sebagai administrator").

4. Jika tidak ada kunci atau folder registri, skrip harus melewati tindakan ini.

(ini bukan kesalahan, tidak ditemukan dan dilewati)

(ini bukan kesalahan, tidak ditemukan dan dilewati) Teks file batMaaf, saya tidak menemukan penyorotan file batch.

REM Last- ActivityView. 1 Alpha @ECHO OFF REM , DOS-866 CHCP 866 REM - ... , COLOR A CLS REM ---------------------------------------------------------------------------------------- REM FOR /F "tokens=1,2*" %%V IN ('bcdedit') DO SET adminTest=%%V IF (%adminTest%)==() GOTO errNoAdmin IF (%adminTest%)==(Access) GOTO errNoAdmin REM ---------------------------------------------------------------------------------------- REM !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! REM 1 , , . REM (\ ..) REM .. 2-3 REM 1. - Windows .. , , ( .. ) REM - Prefetch SuperFetch REM 2. REM - - REM ...AppCompatFlags\Layers REM 3. REM , " ", REM !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! REM ---------------------------------------------------------------------------------------- REM ECHO. ECHO ! ECHO , , - ECHO. ECHO. REM , NirSoft ECHO 1 - REM , . REM ( NirSoft ) REM : REM 1. , , (- Perfect SuperFetch) REM 2. (Minidump) REM 3. "" REM 4. , " ". REM ( ) ECHO 2 - , Perfect Minidump REM . .2 + Windows ECHO 3 - , Perfect Windows ECHO ENTER ECHO. SET /p doset=" : " ECHO. REM ---------------------------------------------------------------------------------------- REM ---------------------------------------------------------------------------------------- REM . 1 2 3 - IF %doset% NEQ 1 ( IF %doset% NEQ 2 ( IF %doset% NEQ 3 EXIT ) ) REM ---------------------------------------------------------------------------------------- REM ------------------------------------------------------------------------------------------ REM Windows, 3. , wevtutil REM NirSoft - LastActivityView IF %doset% EQU 3 ( ECHO. ECHO Windows FOR /F "tokens=*" %%G in ('wevtutil.exe el') DO (call :do_clear "%%G") ECHO. ECHO ECHO. ) REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM ShellBag. , "" REM NirSoft - LastActivityView, ExecutedProgramsList, ShellBagsView ECHO. ECHO ShellBag - REG DELETE "HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\MuiCache" /va /f REG DELETE "HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\BagMRU" /f REG DELETE "HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\Bags" /f REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell\BagMRU" /f REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell\Bags" /f ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM Explorer. "" ECHO. ECHO Explorer - REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU" /va /f ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM ComDlg32. "\" " " REM NirSoft - LastActivityView ECHO. ECHO OpenSave LastVisited - REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\FirstFolder" /va /f REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\LastVisitedPidlMRU" /va /f REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\LastVisitedPidlMRULegacy" /va /f REM ( NirSoft - OpenSaveFilesView) REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePidlMRU" /f REG ADD "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePidlMRU" ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM 1 .. 2 3 IF %doset% NEQ 1 ( REM UserAssist. "" REM NirSoft - UserAssistView ECHO. ECHO UserAssist - REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist" /f REG ADD "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist" ECHO. ) REM ------------------------------------------------------------------------------------------ REM AppCompatCache ECHO. ECHO AppCompatCache - REG DELETE "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\AppCompatCache" /va /f REG DELETE "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Session Manager\AppCompatCache" /va /f ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM DiagnosedApplications. Windows ECHO. ECHO DiagnosedApplications - REG DELETE "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications" /f REG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications" ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM SID - FOR /F "tokens=2" %%i IN ('whoami /user /fo table /nh') DO SET usersid=%%i REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM Search. ECHO. ECHO Search - REG DELETE "HKEY_USERS\%usersid%\Software\Microsoft\Windows\CurrentVersion\Search\RecentApps" /f REG ADD "HKEY_USERS\%usersid%\Software\Microsoft\Windows\CurrentVersion\Search\RecentApps" ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM BAM. REM , . REM bat , , portable- ECHO. ECHO Background Activity Moderator - REG DELETE "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\bam\UserSettings\%usersid%" /va /f REG DELETE "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\bam\UserSettings\%usersid%" /va /f ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM AppCompatFlags ECHO. ECHO AppCompatFlags - REM NirSoft - ExecutedProgramsList REG DELETE "HKEY_USERS\%usersid%\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Compatibility Assistant\Store" /va /f REM 1 .. 2 3 IF %doset% NEQ 1 ( REM , " " " " REM NirSoft - AppCompatibilityView REG DELETE "HKEY_USERS\%usersid%\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers" /va /f ) ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM "" .. TrueCrypt ECHO. ECHO MountedDevices - ECHO. REG DELETE "HKEY_USERS\%usersid%\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2" /f REG ADD "HKEY_USERS\%usersid%\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2" ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM ECHO. REM NirSoft - JumpListsView, RecentFilesView ECHO Recent - DEL /f /q %APPDATA%\Microsoft\Windows\Recent\*.* DEL /f /q %APPDATA%\Microsoft\Windows\Recent\CustomDestinations\*.* DEL /f /q %APPDATA%\Microsoft\Windows\Recent\AutomaticDestinations\*.* ECHO ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ ECHO. ECHO Panther - DEL /f /q %systemroot%\Panther\*.* ECHO ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ ECHO. ECHO AppCompat - DEL /f /q %systemroot%\appcompat\Programs\*.txt DEL /f /q %systemroot%\appcompat\Programs\*.xml DEL /f /q %systemroot%\appcompat\Programs\Install\*.txt DEL /f /q %systemroot%\appcompat\Programs\Install\*.xml ECHO ECHO. REM ---- REM ------------------------------------------------------------------------------------------ IF %doset% NEQ 1 ( ECHO. REM Prefetch. , . Windows REM NirSoft - LastActivityView, ExecutedProgramsList ECHO Prefetch - DEL /f /q %systemroot%\Prefetch\*.pf DEL /f /q %systemroot%\Prefetch\*.ini DEL /f /q %systemroot%\Prefetch\*.7db DEL /f /q %systemroot%\Prefetch\*.ebd DEL /f /q %systemroot%\Prefetch\*.bin REM SuperFetch. SuperFetch DEL /f /q %systemroot%\Prefetch\*.db REM Trace. DEL /f /q %systemroot%\Prefetch\ReadyBoot\*.fx ECHO ECHO. ECHO. ECHO Minidump - REM REM NirSoft - LastActivityView DEL /f /q %systemroot%\Minidump\*.* ECHO ) ECHO. REM ------------------------------------------------------------------------------------------ PAUSE EXIT :do_clear ECHO %1 wevtutil.exe cl %1 GOTO :eof :errNoAdmin COLOR 4 ECHO ECHO. PAUSE

FinalSetelah menggunakan opsi pertama atau kedua, Anda dapat menjalankan utilitas NirSoft untuk mengetahui apakah kami telah mencapai efek yang diinginkan. Untung ... Sekarang, yang utama adalah memberi makan anjing dan tidak menyentuh apa pun. Dan kemudian dia akan lagi mulai menulis opera ...Skenario yang mungkin untuk menggunakan solusi kelelawar dan CCleaner

Untung ... Sekarang, yang utama adalah memberi makan anjing dan tidak menyentuh apa pun. Dan kemudian dia akan lagi mulai menulis opera ...Skenario yang mungkin untuk menggunakan solusi kelelawar dan CCleaner- Gunakan secara terpisah. Selain itu, masuk akal untuk menimpa majalah sepenuhnya dalam "kasus pribadi"

- Buat satu file bat yang pertama kali menimpa log, dan alih-alih yang lainnya, panggilan CCleaner, yaitu, setelah menghapus log, letakkan panggilan: "C: \ Program Files \ CCleaner \ CCleaner64.exe" / AUTOS

- Letakkan file bat ini saat startup (yang, mungkin, akan menyelesaikan masalah dengan menjalankan CCleaner pada Windows 10 pada saat yang sama)

- bat- Windows, « ». gpedit.msc — « » — « Windows» — « (/)» — « ».

Sumber

- Procmon SysinternalsSuite , c — … NirSoft. (.) .

- Windows registry and forensics: 1 2 . (.)

- () CodeBy . Forensics Windows Registry (.) .

- Artikel Membersihkan Log Windows (Bahasa Indonesia) .

- Artikel Buat aturan CCleaner Anda sendiri .

Omong-omong, mengapa resistensi Forensik 1?Ini akan menjadi jelas jika sampai pada 2.