Halo, nama saya Adrian Cranshaw. Saya adalah salah satu pendiri Derbycon, pendiri Irongeek.com, saya tertarik pada keamanan informasi dan bekerja sebagai konsultan keamanan senior di Tepercaya Sec. Saya akan memberitahu Anda bagaimana orang-orang memposting dokumen asli mereka di Darknet dan bagaimana hal itu membuat mereka mudah ditangkap karena hal ini.

Ini adalah cerita terkenal tentang orang-orang yang menggunakan TOR atau anonimis lain dan tertangkap terutama karena mengabaikan aturan OPSEC.

Cerita yang saya berikan nomor 0 adalah bom, seolah ditanam di Universitas Harvard tahun lalu. Seorang lelaki mengirim email ke berbagai departemen kepemimpinan universitas, termasuk dinas keamanan dan surat kabar mahasiswa, yang menunjukkan lokasi bom: pusat sains, Sever Hall, Emerson Hall, Thayler Hall. Dia menulis bahwa mereka bertindak cepat karena bom akan segera meledak. Pesan tentang ini dipublikasikan di media pada 16 Desember 2013.

Jadi siapa pria ini? Dia menggunakan layanan surat "partisan" untuk mengirim surel Guerilla Mail satu kali dan mengirim suratnya melalui TOR.

Tapi dia tidak memperhitungkan bahwa Guerilla Mail menempatkan alamat IP asli pengirim di header pesan. Misalnya, jika Anda mengirim surat dari rumah, itu akan menunjukkan alamat IP komputer di rumah Anda. Slide menunjukkan contoh di mana saya menggunakan kotak surat saya di irongeek.com untuk menunjukkan cara kerjanya. Orang ini memikirkan anonimitas dan menggunakan TOR, jadi alamat IP server TOR ditunjukkan dalam suratnya. Namun, ia tidak memperhitungkan bahwa semua node TOR, dengan pengecualian "jembatan", dikenal dan berada dalam domain publik - mereka terdaftar, misalnya, di situs ini

torstatus.blutmagie.de , dan mudah untuk menentukan apakah komputer tertentu milik jaringan TOR atau tidak Jika Anda tidak menggunakan "jembatan", sangat mudah untuk melacak siapa dan di mana bergabung dengan Harvard LAN dan menggunakan TOR pada saat pesan ancaman dikirim.

Jika orang ini menggunakan "jembatan" atau mengirim suratnya dari kafe atau tempat umum lainnya, akan sulit dilacak. Tapi dia menggunakan jaringan universitas, menghubungkannya dari asrama mahasiswa. Karena itu, mereka dapat menemukan pria berusia 20 tahun bernama Eldo Kim ini, yang, ternyata, ingin agar ujian dibatalkan dengan cara ini.

Pada saat yang sama, 10 siswa menggunakan jaringan TOR pada saat yang sama, dan ketika FBI mulai menginterogasi mereka semua, ia menemukan cukup bukti terhadap Kim dan ia harus mengakui apa yang telah ia lakukan.

Pelajaran berikut dapat dipelajari dari kasus ini:

- Jangan menjadi satu-satunya yang menggunakan TOR dalam jaringan terkontrol pada waktu tertentu;

- gunakan "jembatan";

- jangan mengaku apa pun;

- serangan korelasi adalah kesimpulan terdahulu.

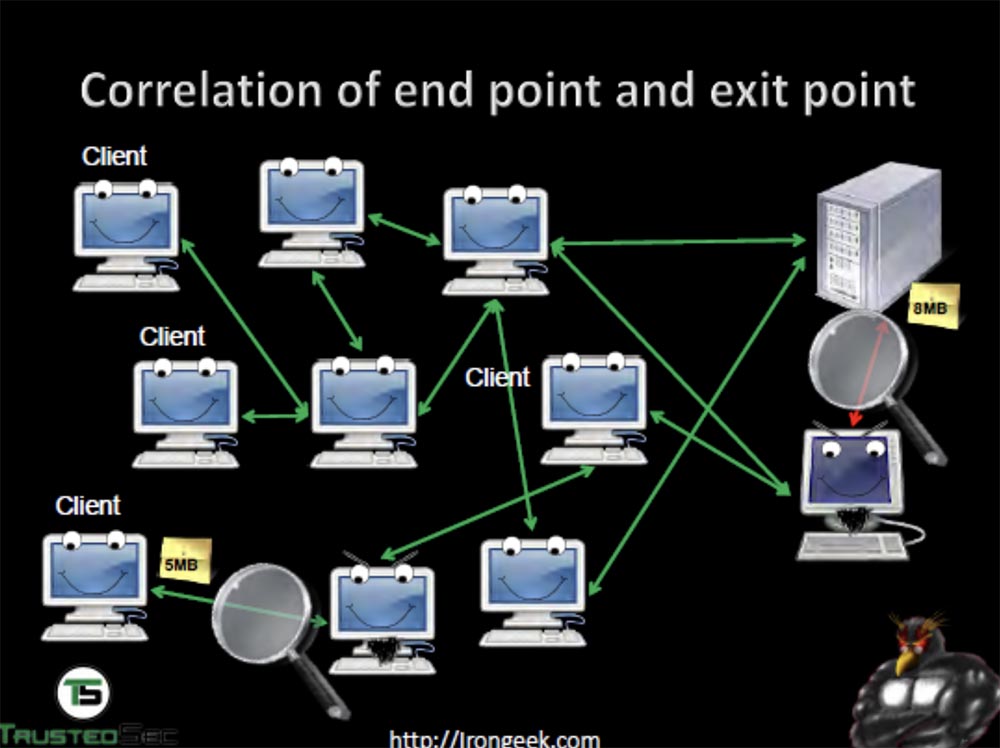

Sebentar lagi saya akan bicara sedikit tentang serangan korelasi. Pertama, pertimbangkan korelasi yang membandingkan titik akhir dengan titik keluar lalu lintas. Inti dari serangan semacam itu adalah Anda memonitor lalu lintas dan melihat apa yang terjadi pada jaringan. Tentu saja, semuanya dienkripsi di sini, tetapi jika Anda melihat permintaan 5 MB yang dikirim dari komputer klien ke server, Anda dapat melihat hal-hal menarik. Komputer ini dengan layar ungu di bawah server adalah pengamat yang "mengendus" lalu lintas jaringan.

Dia melihat bahwa permintaan 5 MB tiba di server, dan respons 8 MB sudah kembali, karena telah tumbuh karena kunci enkripsi. Kemudian Anda dapat membandingkan waktu di mana permintaan dikirim dan menerima respons, dan mengidentifikasi komputer dari mana permintaan dikirim.

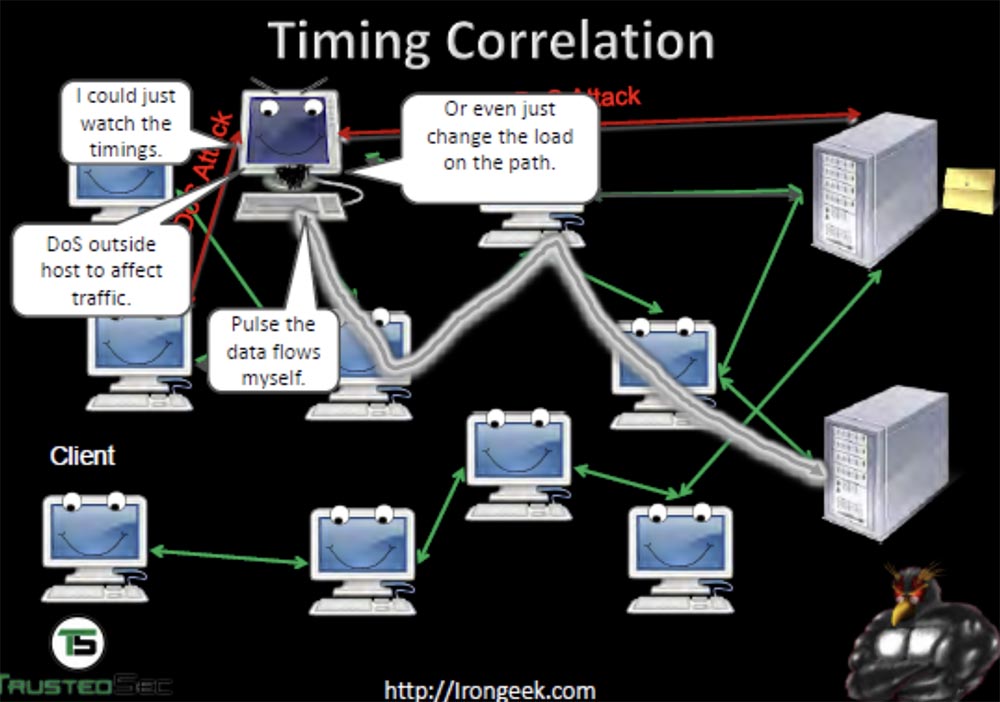

Anda dapat menggunakan korelasi waktu untuk melacak jalur lalu lintas antara komputer di jaringan. Dalam hal ini, serangan DDoS digunakan untuk mengubah beban di sepanjang jalur lalu lintas, yang memungkinkan Anda untuk melacak jalur antara komputer di jaringan.

Anda juga dapat menghasilkan lalu lintas Anda sendiri untuk membuat "pola" Anda sendiri dari bagian tersebut dan dengan demikian "membunyikan" komputer jaringan yang dilaluinya. Jadi Anda dapat mengetahui siapa yang berbicara kepada siapa dan melalui server mana - pertama, dengan serangan DDoS kita “menjatuhkan” satu server, lihat mesin mana yang terbang keluar dari jaringan, kemudian “bawa turun” yang lain dan seterusnya. NSA menggunakan proyek yang disebut Maloney yang menggunakan teknik pemantauan jaringan TOR ini.

Anda juga dapat memantau aktivitas server DNS dan mengawasi kebocoran. Jika saya tidak menggunakan proxy untuk DNS, dan secara default, saya dapat mengirim permintaan ke server DNS. Dia tidak bisa melihat dari mana lalu lintas saya berasal dan di mana, tetapi dia bisa melihat situs mana yang saya kunjungi dan menentukan alamat IP dari simpul TOR.

Selanjutnya, pertimbangkan kasus No. 1 - LulzSec, cabang dari kelompok peretas Anonim, kasus Hector Xavier Monsegyur, atau Sabu. Dia biasanya menggunakan TOR untuk terhubung ke obrolan IRC, tetapi terlalu malas untuk memulai TOR sekali, menggunakan jaringan terbuka dan jatuh ke dalam FBI, setelah itu dia dipaksa untuk bekerja dengan mereka selama 9 bulan. Hector menggunakan IRC untuk berkomunikasi dengan Jeremy Hammond, dan fakta ini digunakan untuk menangkap Hammond pada 2012.

Jika Anda menggunakan obrolan ini, selalu gunakan anonimitas, karena orang yang memiliki server IRC dapat dengan mudah mendapatkan alamat IP Anda dan mencari tahu siapa Anda. Salah satu anggota gerakan anonim di Inggris yang memiliki server semacam itu marah kepada teman-temannya dan mulai "membuang" alamat IP mereka di domain publik.

Hammond, menggunakan julukan sub-g, menggunakan TOR, sehingga pesannya tidak dapat didekripsi. Tetapi alamat MAC komputernya direkam pada jaringan ini, dan FBI menghubungkan waktu percakapannya dengan Sabu di IRC. Mereka menemukan bahwa sub-g dan Hammond sedang online pada saat yang sama ketika Jeremy ada di rumah saat itu dan komputernya terhubung ke jaringan ini. Mereka mengumpulkan cukup bukti dari mana Hammond mendapatkan akses dari, mereka juga memiliki pesan obrolan IRC dikirim kepada mereka oleh Sab, dan sebagainya. Anda dapat menemukan informasi lebih rinci tentang

tautan ini.

Dari kasus ini kita dapat menarik kesimpulan sebagai berikut:

- gunakan jaringan TOR terus-menerus, bukan dari waktu ke waktu. Faktanya adalah browser Anda menyimpan cookie, dan jika Anda berada di suatu situs dan kemudian kembali ke sana secara terbuka tanpa menggunakan TOR, browser akan kembali mengirimkan cookie Anda ke sana. Sehingga mereka dapat dengan mudah dicegat dan mencari tahu siapa Anda. TOR juga baik untuk tidak menyimpan cookie dan menghapus seluruh cerita saat Anda mematikannya;

- jangan memberikan informasi pribadi kepada siapa pun, karena jika Anda berbagi banyak data dengan seseorang yang mungkin ditangkap, mereka mungkin juga akan menangkap Anda;

- seperti yang saya katakan, ingat bahwa serangan korelasi adalah awalan.

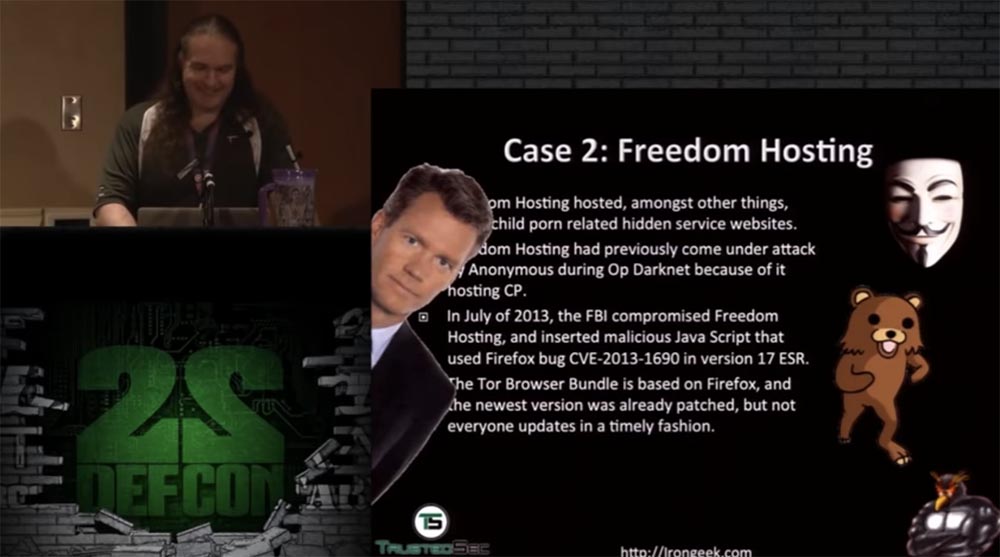

Selanjutnya, pertimbangkan Kasus # 2 - Freedom Hosting menyediakan layanan surat kepada pelanggan dalam jaringan TOR, yaitu, memungkinkan mereka untuk membuat kotak surat mereka sendiri dalam jaringan anonim. Mereka, khususnya, digunakan untuk mendistribusikan pornografi anak-anak, meskipun mereka terutama berfungsi hanya untuk bertukar surat antar pengguna. Karena pornografi anak-anak, hosting ini pada tahun 2011 diserang oleh Anonymous selama operasi untuk "membersihkan" Darknet.

Secara khusus, situs web Kota Lolita, yang dihosting di Freedom Hosting, menjadi sasaran serangan DDoS, sebagai akibatnya peretas Anonim dapat mempublikasikan daftar publik penggunanya. Pada Juli 2013, FBI mengkompromikan beberapa kotak surat Freedom Hosting dan menyuntikkan kode JavaScript berbahaya di sana yang mengeksploitasi kerentanan Firefox CVE-2013-1690 dari versi 17 browser ESR. Seperti yang Anda ketahui, paket perangkat lunak TOR didasarkan pada Firefox. Pengembangnya merilis tambalan yang menghilangkan kerentanan, tetapi banyak pengguna Tor, seperti biasa, tidak memperbarui versi tepat waktu dari browser bawang dalam waktu.

Kerentanan ini memungkinkan FBI untuk mendapatkan kendali atas surat Freedom Hosting dengan menyebarkan eksploit yang disebut Magneto. Ini adalah executable Windows kecil. Magneto mencari nama host Windows dan alamat MAC korban di komputernya dan mengirimkan informasi itu kembali ke server FBI di Virginia, memperlihatkan alamat IP asli korban. Skrip mengembalikan data dengan permintaan HTTP standar di luar jaringan TOR. Detailnya bisa dibaca

di tautan .

Proyek ini mirip dengan proyek yang disebut Egotistical Giraffe, alat yang FBI gunakan terhadap pengguna TOR melalui perangkat lunak yang rentan di komputer mereka. Spamware ajaib yang digunakan oleh FBI juga termasuk Magic Lantern, FOXACID, dan CIPAV, sebuah verifikasi protokol Internet dan alamat komputer.

Akibatnya, FBI berhasil menghancurkan Freedom Hosting dengan menangkap Eric Wohen Marquez, warga negara Irlandia dan Amerika Serikat yang berusia 28 tahun, karena mendistribusikan pornografi anak. Dia dapat terhubung ke server Freedom Hosting berkat dokumen pembayaran. Dia membeli sesuatu, dan informasi pembelian dengan merujuk ke alamat IP aslinya tetap ada di kotak surat Freedom Hosting-nya. Ketika dia ditangkap oleh layanan khusus, dia bergegas mematikan laptopnya sehingga ketika memuat ulang sistem enkripsi pada hard disk diaktifkan, tetapi dia tidak berhasil.

Pelajaran berikut dapat dipelajari dari kasus ini:

- Jangan pernah menghubungi hosting yang terkait dengan Kapten Picard atau Julian Bashir. Jika Anda terbiasa dengan budaya 4chan, maka Anda tahu apa artinya 2 julukan ini - yang pertama disingkat CP, atau "child porn" (child porn), dan yang kedua - JB, atau "seductress" (jailbait),

perbarui, perbarui dan perbarui lagi. Jika semua orang ini menginstal tambalan dengan "tambalan" kerentanan Firefox pada waktunya, FBI tidak akan mampu mengimplementasikan eksploit Magneto di TOR. Sekarang, jika Anda menggunakan versi Thor yang kedaluwarsa, sebuah baris muncul di bagian atas dengan undangan untuk memperbaruinya; - Jangan izinkan melacak diri Anda dengan “pembayaran” Anda, jangan gunakan surat untuk menyimpan dokumen pembayaran yang berisi informasi pribadi Anda;

- Biarkan laptop Anda terenkripsi saat tidak digunakan.

Buat server tersembunyi menghubungi Anda untuk menentukan alamat IP aslinya dan mencari tahu apakah ia rentan terhadap kerentanan apa pun untuk berbagai serangan, misalnya, buffer overflows, dll.

Ini diperlukan agar tidak mengacau dan tidak jatuh di bawah pengawasan FBI dengan menghubungi server seperti itu dalam jaringan TOR.

Kasus No. 3 menyangkut Jalan Sutra yang terkenal, atau Jalan Sutra. Pasar Darknet ini dijalankan oleh seorang pria dengan nama samaran Dread Pirate Roberts, atau The Horrible Pirate Roberts. Ini adalah platform elektronik untuk pembeli dan penjual, yang diperdagangkan, katakanlah, bukan barang yang cukup legal. Berkas gugatan Silk Road pada 23 September 2013 menunjukkan bahwa sekitar 13.000 daftar barang di situs web yang terkait dengan pertanyaan seperti ganja, ekstasi, minuman keras, dan opioid ditemukan di jaringan TOR. "," Prekursor "," psychedelics "dan sejenisnya dari zat-zat narkotika. Singkatnya, itu adalah impian Charlie Sheen.

Juga di situs web TOR, 159 situs ditemukan yang menyediakan layanan untuk meretas akun dari berbagai jaringan atas permintaan klien, termasuk Facebook dan Twitter sehingga pelanggan memiliki kesempatan untuk mengelola dan mengubah informasi pribadi pemilik akun secara bebas. Ada juga 22 manual pelatihan tentang peretasan ATM, serta kontak pemasok layanan ilegal seperti "rekening bank anonim", "akun mata uang palsu CAD / GBP / EUR / USD", "penjualan senjata api dan amunisi", "dicuri kartu bank dan informasi akun PayPal, "dan bahkan" pembunuh bayaran di lebih dari 10 negara. " Satu-satunya hal yang tidak ditawarkan untuk dijual atau tidak ditemukan di jaringan adalah ijazah palsu, sertifikat, resep medis, dan uang palsu. Rupanya, pemilik situs punya masalah dengan ini.

Setelah volume transaksi mencapai $ 1,2 miliar, FBI menjadi tertarik dengan Silk Road. Pertama-tama, mereka mulai memeriksa tautan pertama ke Silk Road di Internet publik, menggunakan pertanyaan di mesin pencari Google, mengubah interval waktu. Mereka menemukan tautan paling awal ke sumber ini di situs pecandu Shroomery kecil, di mana seorang pria dengan nama panggilan altoid memposting tautan ke halaman Silk Road di jaringan TOR.

Pada dasarnya, ia mengiklankan situs ini, mengatakan bahwa di situs web Silk Road Anda dapat membeli apa saja secara anonim. Posting ini diposting pada 27/01/2011.

Kemudian, seseorang membuka topik “Heroin Shop” di bitcointalk.org, dan pengguna dengan nama panggilan ShadowOfHarbringer menulis bahwa Silk Road mungkin tidak menjual heroin, tetapi ini adalah pasar pertama di mana Anda dapat secara anonim membeli semua obat lain untuk bitcoin. Itu juga terdengar seperti iklan untuk sumber ini, dan pengguna ini mengakhiri posnya dengan frasa: "teman-teman, beri tahu saya pendapat Anda tentang itu!", Memberi petunjuk pada umpan baliknya.

Maka, FBI menetapkan bahwa Jalan Sutra benar-benar ada dan berfungsi. Kemudian, pada bulan Oktober tahun yang sama, karakter yang akrab dari situs Shroomery dengan nama panggilan altoid muncul di situs yang sama bitcointalk.org, yang membuka topik "Saya mencari spesialis IT profesional untuk membuka startup bitcoin," di mana ia menulis bahwa pihak yang berkepentingan dapat menghubunginya di alamat email yang ditentukan. Dan tahukah Anda apa yang dia lakukan? Dia menulis alamat kotak suratnya, terdaftar dengan nama dan nama aslinya - Ross Ulbricht, rossulbricht@gmail.com. Ini disebut kegagalan total prinsip OPSEC.

Oleh karena itu, FBI tidak sulit untuk membuat koneksi antara altoid, penyebutan pertama Jalan Sutra dan bitcoin. Email altoid sama dengan Ross. Profil Google+ Ulbricht menunjukkan bahwa ia tertarik pada Institut Libertarian Ludwig von Mises, "pusat dunia Sekolah Ekonomi Austria."

Mereka lebih lanjut menemukan bahwa tanda tangan Dread Pirate Roberts di forum Silk Road berisi tautan ke Moses Institute, dan ekonomi Austria memiliki pengaruh besar pada filosofi Silk Road. Selain itu, rekaman dibuat di StackOverflow dari akun Ross Ulbricht dengan permintaan untuk membantunya menulis kode PHP untuk berkomunikasi dengan layanan tersembunyi TOR.

Benar, akun ini dengan cepat diganti dengan "dingin", tetapi nama pengguna pertama sesuai dengan nama dan nama aslinya. Kombinasi dari bukti-bukti ini memungkinkan FBI untuk mendapatkan surat perintah penangkapan Ulbricht dan tidak meninggalkan keraguan bahwa Ross William Ulbricht dan Dread Pirate Roberts adalah orang yang sama.

Saya mungkin tidak akan menyembunyikan wajah saya yang sebenarnya jika saya mendapatkan $ 1,2 miliar. FB juga menemukan bahwa seseorang terhubung ke server host Silk Road dari kafe internet yang terletak di sebelah apartemen Ross di San Francisco. Surat yang ditujukan kepada Pirate Roberts mengindikasikan bahwa dia tinggal di zona waktu Pasifik.

Alamat IP server Silk Road terhubung ke jaringan VPN melalui alamat IP milik kafe internet di Laguna Street di San Francisco, dan dari sana pada saat itu, 3 Juni 2013, Ross masuk ke kotak masuk gmailnya.

Dalam pesan pribadi kepada Pirate Robots, salah satu pengguna menulis bahwa ia menemukan kebocoran informasi dari situs melalui alamat IP eksternal milik VPN. Kemudian FBI entah bagaimana berhasil menangkap dan menyalin gambar-gambar hard drive dari salah satu server Silk Road. Mereka diduga membayar peretas Nicholas Weaver untuk meretas Silk Road dan menghubungkannya ke server eksternal yang tidak digunakan Tor untuk mengetahui alamat IP asli dari server Silk Road.

Pada 10 Juli 2013, Bea Cukai AS mencegat 9 kartu identitas dengan nama berbeda, tetapi semua dokumen ini memiliki foto Ross Ulbricht. Namun, petugas keamanan menginterogasi Ross, ia menyangkal bahwa ia memerintahkan produksi sertifikat-sertifikat ini, dan menolak memberikan komentar mengenai masalah ini. Itu sangat masuk akal baginya. Tetapi kemudian dia melakukan sesuatu yang bodoh, dengan mengatakan bahwa secara hipotesis siapa pun dapat pergi ke sebuah situs bernama Silk Road atau TOR dan membeli obat-obatan atau dokumen palsu di sana. Mengapa dia perlu membicarakan ini sama sekali, jika sebagai warga negara yang terhormat, dia seharusnya tidak tahu apa-apa tentang itu?

Namun, korespondensi pribadi mengungkapkan bahwa Dread Pirate Roberts tertarik untuk membeli ID palsu.

Selanjutnya, salah satu server Silk Road menggunakan SSH dan kunci privat, yang berisi entri @ frosty beku. Server ini menggunakan kode yang sama yang pernah di-host di StackOverflow. Akhirnya, pada 1 Oktober, FBI menangkap Ulbricht di perpustakaan umum tepat setelah ia memasukkan kata sandi ke laptop-nya. Banyak bukti yang memberatkan ditemukan di laptop.

Informasi lebih lanjut tentang kasus ini dapat ditemukan dalam artikel oleh Nate Anderson dan dalam dokumen-dokumen yang diserahkan Agen Christopher Tarbell ke pengadilan. Mereka berada di tautan (

satu dan

dua ).

Pelajaran berikut dapat dipelajari dari kasus ini:

- gunakan identifikasi terpisah dari orang Anda di jaringan, tidak pernah menggunakan nama asli, gunakan nama pengguna yang berbeda dan masukkan jaringan dari tempat yang berbeda,

datang dengan legenda yang konsisten di mana tidak akan ada kontradiksi di mana Anda dapat berpegang teguh. Jangan menggunakan nama panggilan lama, seperti yang dilakukan Ross dengan nama "Josh", yang dengannya teman-teman sekamar dan teman sekamar mengenalnya saat belajar; - Jangan membicarakan minat Anda dengan siapa pun dan jangan memposting pertanyaan dan permintaan bantuan yang menarik bagi Anda;

- jangan memberikan pengakuan atau saran sukarela seperti: "siapa pun dapat membeli barang-barang ini di Silk Road."

, , , TOR , .

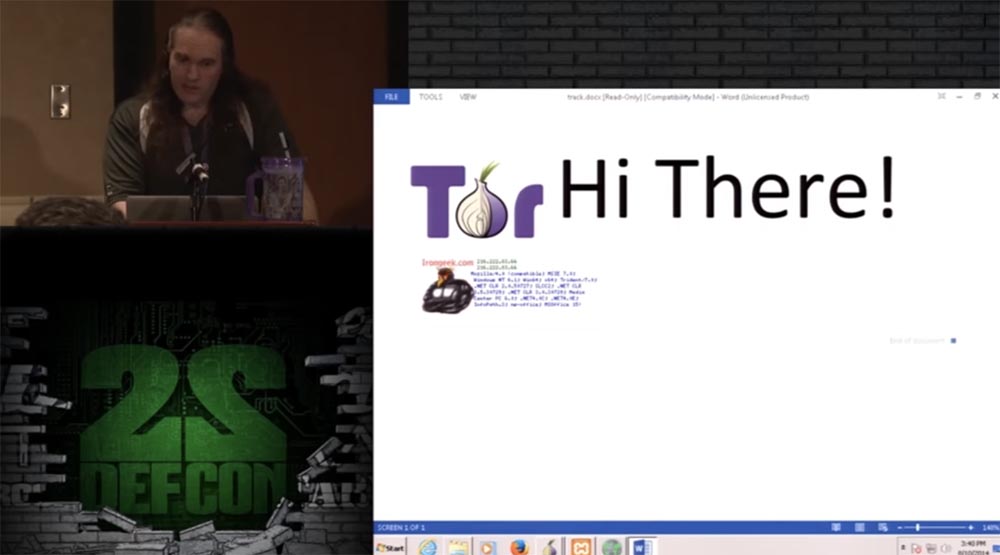

. - TOR, Word track.docx,

.

TOR, , , -. , TOR , track.docx.

. TOR . , .

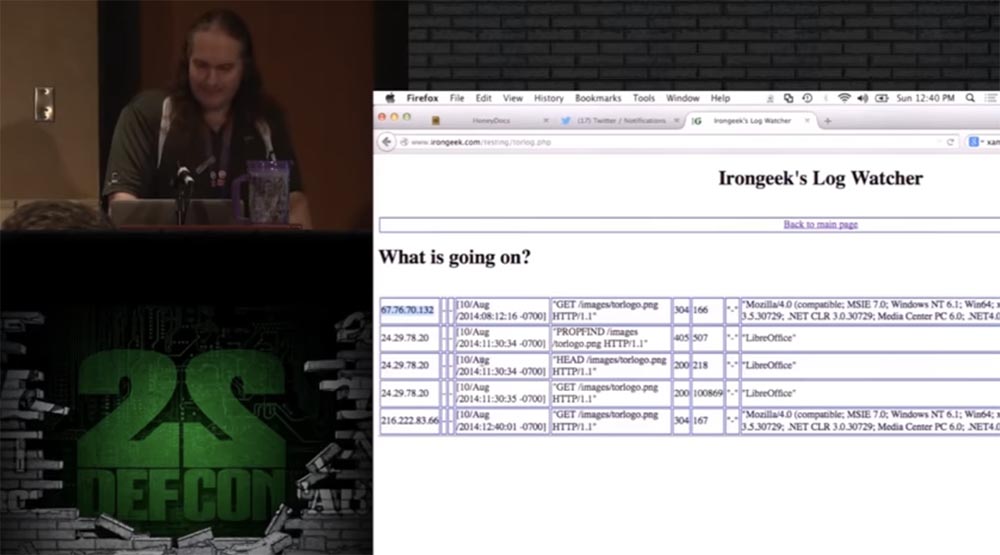

irongeek.com, IP- , , .

? credit_card.zip, . , , honeydocx.com/hive/sting/4254/buzz , IP-.

buzz, , honeydocx.com. – IP- , credit_card.zip.

, , TOR, - .

, , , .

, , , . OWASP Mutillidae II – , . , , , , SQL. IP0- , , IP-.

. TOR , , , . , , , . , IP- VPN, , .

,

.

!

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (pilihan tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps ,

.

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?