Telnet adalah protokol yang sangat lama. Wikipedia

melaporkan bahwa itu dikembangkan pada tahun 1969, dan telah secara aktif digunakan untuk akses jarak jauh ke komputer dan server selama bertahun-tahun, baik di bawah Unix / Linux dan untuk sistem Windows (telnet dapat dimasukkan dalam Windows NT dan Windows 2000) . Wikipedia Wikipedia melaporkan bahwa penggunaan Telnet secara bertahap menjadi sia-sia demi protokol SSH yang lebih aman. Dan begitulah yang terjadi, terlepas dari jutaan perangkat jaringan otonom - terutama router dan kamera IP yang "menanggapi" protokol ini, seringkali tanpa sepengetahuan pemiliknya.

Dua minggu lalu, kami membahas kerentanan di router

Mikrotik . Tapi kerentanan itu - masih ada sesuatu yang harus dipecahkan. Sebuah

studi Kaspersky Lab yang diterbitkan pekan lalu menunjukkan bahwa sebagian besar (tiga perempat) dari semua serangan pada perangkat IoT adalah serangan pada protokol Telnet. Jika perangkat Anda merespons protokol ini, terutama jika itu dapat diakses dari Internet, pikirkan apakah sudah saatnya untuk menghentikannya. Hanya ada satu pengecualian: jika Anda menyiarkan

Star Wars melalui Telnet.

Pakar Kaspersky Lab mengumpulkan statistik dengan cara tradisional - menggunakan hanipots. Sebenarnya, jika Anda merakit sistem yang merespons port 23 menggunakan protokol Telnet dari perangkat keras apa pun yang tersedia, sambungkan langsung ke Internet dan tunggu beberapa menit, Anda akan melihat upaya login di log menggunakan kata sandi standar umum yang umum. Sistem yang sebelumnya terinfeksi ini mencoba memperluas botnet dengan terus memindai Internet untuk perangkat rentan baru. Hanipots yang digunakan untuk penelitian ini sedikit lebih rumit: mereka tidak hanya mencatat upaya untuk masuk, tetapi juga mencatat apa yang coba dilakukan oleh para penyerang setelah penetrasi yang "berhasil".

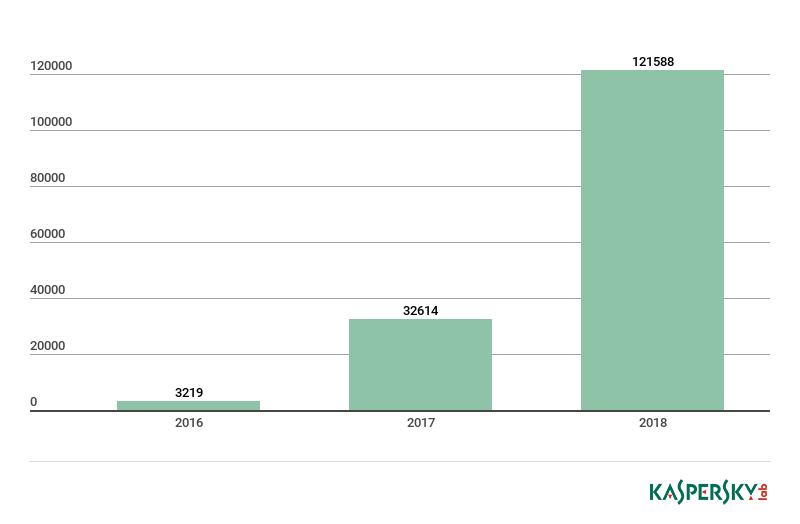

Berikut ini beberapa bilangan umum. Jumlah varian malware untuk perangkat IoT terus meningkat: hampir tiga kali lebih banyak modifikasi terdeteksi dalam 7 bulan tahun ini dibandingkan tahun 2017. Paling sering mereka mencoba untuk menyerang protokol Telnet (75,40% dari semua serangan), di tempat kedua adalah SSH (11,59% - juga diinginkan untuk menonaktifkan entri kata sandi setidaknya, dan bahkan lebih baik, menetapkan kembali port). Sisanya (13,01%) adalah serangan menggunakan protokol lain, seperti antarmuka kontrol khusus dari router Mikrotik yang sama.

Setiap serangan kelima menghasilkan unduhan salah satu varian malware untuk botnet Mirai. Pembuat botnet telah

ditangkap , tetapi kode sumbernya telah diunggah ke publik, sehingga penangkapan mereka yang bertanggung jawab untuk memulai epidemi pada 2016 tidak dapat mencegah serangan lebih lanjut. Anda dapat membaca lebih lanjut tentang Mirai di

sini , tetapi gambar di bawah ini dengan jelas menunjukkan set login mana - kata sandi botnet sedang mencoba untuk memperluas.

Dengan pasangan ini, sangat mungkin untuk mengidentifikasi perangkat yang rentan: kamera IP, set-top box, perekam video digital, printer jaringan, dan sebagainya. Ada persaingan tertentu antara pencipta botnet: karena itu sejumlah besar permintaan ke perangkat yang menerimanya melalui protokol Telnet atau SSH, dan kecenderungan untuk mengubah kata sandi setelah serangan yang berhasil - jika tidak, berikutnya akan mencoba menginstal perangkat lunak pemantauan pada perangkat.

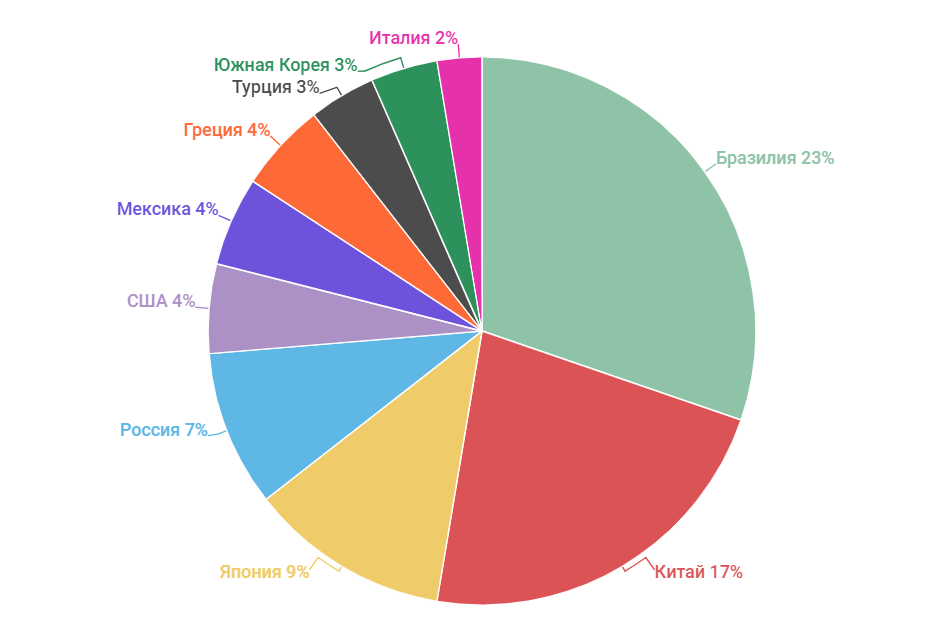

Menurut negara, "penyerang" didistribusikan seperti ini. Brasil yang lebih dulu, negara yang telah disebutkan lebih dari sekali dalam berita tentang bot IoT. Secara total, "hanipots" mencatat 12 juta serangan dengan 86.560 alamat IP unik, 27 ribu IP lainnya berpartisipasi dalam distribusi malware. Menariknya, jumlah IP yang menyerang jauh lebih sedikit daripada jumlah total perangkat yang terinfeksi. Mungkin ada beberapa penjelasan: menemukan perangkat yang terinfeksi di belakang NAT, hanya menggunakan sebagian kecil botnet untuk serangan, atau sesuatu yang lain. Seperti biasanya, melacak tindakan penjahat cyber hanya memberikan sebagian dari gambar.

Anda dapat mengevaluasi kekuatan botnet saat digunakan untuk tujuan yang dimaksudkan. Pada 2016, kekuatan serangan pada penyedia DNS Dyn

melebihi 1 terabit per detik, itu dilakukan dengan lebih dari 100 ribu perangkat yang dikendalikan oleh botnet Mirai. Namun, para ahli Lab Kaspersky dengan tepat menunjukkan bahwa "kehidupan surga" dengan jutaan perangkat yang hanya dikunci dengan kata sandi standar akan berakhir seiring waktu. Tahap selanjutnya adalah eksploitasi kerentanan pada perangkat IoT, yang tidak memerlukan kata sandi standar. Serangan yang lebih kompleks semacam itu dapat dilakukan oleh botnet Reaper.

Berikut adalah beberapa contoh kerentanan yang diberikan: mendapatkan

kontrol penuh atas router D-Link 850L; Kamera IP dengan fitur "

akses langsung " dari luar dengan nomor seri dengan kekuatan kasar kata sandi lebih lanjut; Sistem CCTV dengan akses ke cookie palsu paling

sederhana dan termudah.

Tapi ini semua di masa depan, tetapi untuk saat ini, plat di atas menjelaskan bahwa lebih dari 90% serangan terhadap IoT adalah kekuatan kasar yang biasa. Kerentanan

belum dibutuhkan . Saya bahkan tidak akan berbicara tentang antarmuka administrasi khusus, tetapi

banyak yang telah ditulis dalam laporan dan tentang mereka.

Ini adalah semacam tidak adanya solusi dasar. Dua puluh tahun yang lalu, itu adalah hal biasa untuk menyambung ke server mail menggunakan protokol POP3 yang tidak aman, dan mentransfer kata sandi ke server messenger dalam teks yang jelas. Internet masih muda dan naif. Sekarang untuk menghasilkan perangkat dengan sikap keamanan - yah, dengan sangat lembut, rabun. Apa yang harus dilakukan Pertama-tama, jangan membuat perangkat IoT dapat diakses dari jaringan. VPN untuk membantu semua orang. Tentu saja, saran ini tidak berguna bagi mereka yang memiliki kamera IP, tetapi tidak tahu apa itu Telnet dan VPN.

Haruskah kita berharap bahwa produsen secara bertahap akan meningkatkan keamanan perangkat IOT? Ini tidak akan membatalkan ketersediaan jaringan jutaan produk yang jelas rentan, yang, tidak seperti smartphone dan laptop, belum diperbarui selama bertahun-tahun. Dan semuanya begitu buruk sehingga ahli kriptografi terkenal Bruce Schneier menyerukan peraturan negara industri - baik, untuk apa yang dirasakan dengan permusuhan tentang kriptografi yang tepat. Apakah ada cara lain? Tidak terlalu jelas.

Inilah

berita terbaru untuk Anda . Kerentanan ditemukan di router WD My Cloud. Saya kutip: "Karena implementasi antarmuka CGI drive jaringan Digital Barat memungkinkan cookie digunakan untuk otentikasi, penyerang dapat selama sesi mengirim permintaan HTTP untuk mengeksekusi perintah apa pun dengan memasukkan Cookie: username = admin string di dalamnya."

Penafian: Pendapat yang diungkapkan dalam intisari ini mungkin tidak selalu bertepatan dengan posisi resmi Kaspersky Lab. Para editor yang terhormat umumnya merekomendasikan untuk memperlakukan setiap pendapat dengan skeptis yang sehat.